-

西亚

伊朗APT组织APT34早期基础设施特征曝光

2024 年末至 2025 年 4 月期间,通过追踪与伊拉克一所合法学术机构名称相似的域名 biam-iraq[.]org 和诱饵 HTTP 行为,发现了一系列与 APT34(OilRig)相似的攻击行为。该域名首先被发现解析至由 Host Sailor 托管的基础设施,并迁移至 M247 IP。在 M247 网络上观察到共享 SSH 密钥、结构相似的网站以及诱饵 HTTP 行为。biam-ira…

阅读更多 » -

未知地区

未知APT组织RedGolf组织针对日本大型公司开展网络攻击

一份与 KeyPlug 恶意软件相关的基础设施目录被短暂曝光,揭示了可能用于主动攻击的工具。该服务器上线不到一天,就暴露了 Fortinet 防火墙和 VPN 攻击漏洞脚本、一个基于 PHP 的 Webshell,以及针对一家日本大型公司相关的身份验证和内部门户的网络侦察脚本。虽然曝光时间短暂,但此次曝光却为了解潜在高级对手的行动部署和计划提供了一窥究竟的途径。 要点: Fortinet 防火…

阅读更多 » -

东欧

开箱 Anubis:探索 FIN7 最新后门的隐秘策略

在高级持续性威胁 (APT) 不断发展的形势下,臭名昭著的金融网络犯罪集团 FIN7 又为其武器库添加了另一个复杂的工具。我们最近发现一种新的基于 Python 的后门,称为“AnubisBackdoor”,正在他们最新的活动中部署。 FIN7 自 2015 年起便活跃起来,已成为技术最为精湛的犯罪集团之一,主要针对金融和酒店业。FIN7 以其定制恶意软件开发能力和创新的社会工程策略而闻名,曾在全…

阅读更多 » -

朝鲜半岛

朝鲜APT组织Lazarus 扩大恶意 npm 活动:11 个新软件包添加了恶意软件加载程序和 Bitbucket 负载

Contagious Interview行动背后的朝鲜威胁行为者已经扩大了他们在 npm 生态系统中的存在,发布了更多恶意软件包,这些恶意软件包会传播之前发现的BeaverTail 恶意软件,并引入了具有远程访问木马 (RAT) 加载器功能的新软件包。这些最新样本使用十六进制字符串编码来逃避自动检测系统和手动代码审核,这表明威胁行为者的混淆技术发生了变化。 该威胁组织的目标始终没有改变:入侵开发人…

阅读更多 » -

朝鲜半岛

朝鲜APT组织Kimsuky:持续以欺骗手段威胁韩国

Seqrite 实验室的安全研究人员最近发现了 APT 组织“Kimsuky”(又名“Black Banshee”)发起的两次截然不同的攻击活动。该组织一直积极利用不断演变的攻击策略瞄准韩国。在这些攻击活动中,威胁行为者投放了两份以韩国政府为主题的文件作为诱饵,专门针对韩国境内的政府机构。 在本篇博文中,我们将深入探讨分析过程中发现的攻击活动的技术细节。我们将分析感染的各个阶段,首先从一封包含 L…

阅读更多 » -

朝鲜半岛

-390x220.png)

未知朝鲜APT组织伪装成招聘电子邮件的网络钓鱼攻击案例研究(BeaverTail、Tropidoor)

2024年11月29日,一个名为Dev.to的开发者社区披露了一起伪装成招聘通知邮件进行传播的恶意软件案例。在这种情况下,攻击者传递了一个包含项目的 BitBucket 链接,受害者发现该项目包含恶意软件并将其披露给社区。该项目内部有一个名为“tailwind.config.js”的 BeaverTail 恶意软件以及一个名为“car.dll”的下载器恶意软件。 图1 开发者社区披露的攻击案例 目…

阅读更多 » -

未知地区

未知APT组织UAC-0219 利用恶意软件WRECKSTEEL对乌克兰开展攻击

乌克兰计算机应急反应小组 (CERT-UA) 透露,该国国家行政机构和关键基础设施遭受了至少三次网络攻击,目的是窃取敏感数据。 该机构,此次攻击活动涉及使用被入侵的电子邮件账户发送钓鱼邮件,其中包含指向 DropMeFiles 和 Google Drive 等合法服务的链接。在某些情况下,这些链接嵌入在 PDF 附件中。 这些数字邮件试图引起一种虚假的紧迫感,声称乌克兰政府机构计划削减工资,并敦促…

阅读更多 » -

东亚

俄罗斯APT组织Gamaredon钓鱼攻击活动中使用LNK文件分发Remcos后门

自 2024 年 11 月以来,思科 Talos 一直在积极追踪一项持续的活动,该活动针对乌克兰用户使用恶意 LNK 文件,该文件运行 PowerShell 下载程序。 文件名使用与乌克兰军队调动有关的俄语单词作为诱饵。 PowerShell 下载程序联系位于俄罗斯和德国的地理围栏服务器,下载包含 Remcos 后门的第二阶段 Zip 文件。 第二阶段有效载荷使用 DLL 侧加载来执行 Remco…

阅读更多 » -

东欧

俄罗斯APT组织Water Gamayun利用CVE-2025-26633将恶意代码 MUIPath 武器化

Trend Research 发现了俄罗斯威胁行为者 Water Gamayun 发起的一项活动,该活动利用 Microsoft 管理控制台框架中的零日漏洞执行名为 MSC EvilTwin (CVE-2025-26633) 的恶意代码。 在此次攻击中,威胁行为者操纵 .msc 文件和多语言用户界面路径 (MUIPath) 来下载和执行恶意负载、保持持久性并从受感染的系统中窃取敏感数据。 此类威胁…

阅读更多 » -

未知地区

未知APT组织UAT-5918 针对台湾关键基础设施发起攻击

APT 组织 UAT-5918 针对台湾关键基础设施的攻击。Talos 研究人员高度确信 UAT-5918 是一个高级持续性威胁(APT)组织,其目标是台湾地区的实体,旨在建立长期持续访问权限。该组织通常通过利用暴露在互联网上的未修补 Web 和应用服务器中的 N-day 漏洞来获取初始访问权限。入侵后的活动主要包括手动进行的信息窃取,使用 FRPC、FScan、In-Swor、Earthworm…

阅读更多 » -

东欧

卢甘斯克人民共和国APT组织UAC-020利用 DarkCrystal RAT 针对乌克兰国防工业综合体进行间谍活动

政府计算机应急响应小组 CERT-UA 记录了多起针对国防工业综合体企业员工和乌克兰国防军个人代表的有针对性的网络攻击案例。 2025 年 3 月,人们发现 Signal 信使正在分发带有档案的消息,其中据称包含一份有关会议结果的报告。同时,在某些情况下,为了增加信任,可能会从帐户已被预先泄露的现有联系人列表中的个人发送消息。 通常,提到的档案包含一个扩展名为“.pdf”的文件,以及一个归类为 D…

阅读更多 » -

朝鲜半岛

朝鲜APT组织KONNI当前的网络钓鱼活动

描述 对#NK #Konni组织近期网络攻击的分析强调,该组织使用**#LNK文件来传播#AsyncRAT恶意软件。该方法涉及使用特定于#Windows**操作系统的快捷方式文件来执行恶意命令,而无需宏,这是攻击者广泛采用的一种技术,用于规避阻止特定于 Microsoft Office 套件的文档中的宏的安全措施。 具体来说,一旦被目标用户访问,恶意文件就会执行隐藏在其结构中的**#PowerSh…

阅读更多 » -

未知地区

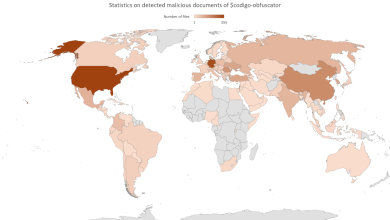

未知APT组织 PhaseShifters使用加密程序和工具被曝光

关键点 在2024 年 11 月发表的一项关于 PhaseShifters 组织的研究中,我们报道了针对俄罗斯公司的攻击。这些攻击中的一些恶意加载器是使用 Crypters And Tools 服务生成的。 本文介绍了Crypters And Tools的内部结构和基础设施。 调查显示,至少有三个团体使用这项服务(PhaseShifters、Blind Eagle、TA558)。 我们的观察表明,…

阅读更多 » -

综合报告

使用Crypters-And-Tools处理恶意文件-390x220.jpg)

多个APT组织(PhaseShifters、Blind Eagle、TA558)使用Crypters And Tools处理恶意文件

本文介绍了Crypters And Tools的内部结构和基础设施。 研究表明,至少有三个团体使用此服务(PhaseShifters、Blind Eagle、TA558)。 根据我们的观察,该加密器仅用于犯罪目的,其功能证实了这一点。 使用的定义 加密器订阅服务 (CaaS) 是一种向用户提供的付费服务,允许用户加密、打包或混淆文件(不一定是恶意文件)。 PhaseShifters(Sticky …

阅读更多 » -

南亚

巴基斯坦APT组织APT36组织伪造印度邮政网站发动网络攻击

APT36,也称为 Sidecopy,是一家总部位于巴基斯坦的高级持续性威胁 (APT) 组织,至少自 2013 年以来一直活跃。该组织专注于针度实体,进行网络间谍活动,包括政府组织、军事人员、国防承包商和教育机构。该组织创建了一个虚假的 IndiaPost 网站来针对和感染 Windows 和 Android 用户。网站通过提供恶意 PDF 文件和 APK 来攻击用户,其中 PDF 文件包含了一…

阅读更多 »