APT29采用恶意RDP技术对高价值目标开展网络间谍活动

2024 年 10 月,趋势科技跟踪的名为 Earth Koshchei 的 APT 组织(也称为 APT29 和 Midnight Blizzard)可能对众多目标使用了流氓远程桌面协议 (RDP) 攻击方法。这种方法早在 2022 年就由Black Hills Information Security 详细描述过。这种攻击技术称为“流氓 RDP”,涉及 RDP 中继、流氓 RDP 服务器和恶意 RDP 配置文件。这种技术的受害者会将其机器的部分控制权交给攻击者,这可能会导致数据泄露和恶意软件安装。

10 月 22 日,Earth Koshchei 的恶意 RDP 活动达到顶峰,当时鱼叉式网络钓鱼电子邮件被发送给政府和武装部队、智库、学术研究人员和乌克兰目标。这些电子邮件旨在欺骗收件人使用邮件中附带的恶意 RDP 配置文件。打开后,此 RDP 配置文件将指示目标计算机尝试通过 Earth Koshchei 设置的 193 个 RDP 中继之一连接到外部 RDP 服务器。

尽管许多目标组织可能已阻止传出的 RDP 连接,但在某些情况下,RDP 连接仍可能未被阻止;例如,在家庭办公环境或安全措施不太严格的组织中。在攻击设置中,还可以使用非标准端口进行 RDP 中继,从而避开防火墙规则。我们认为,在鱼叉式网络钓鱼电子邮件浪潮之前,曾发生过早期的、非常有针对性的、几乎听不见的活动,这些活动于 10 月 22 日突然结束,最终以一声巨响结束。

微软和亚马逊公开将恶意 RDP 活动归咎于 Midnight Blizzard 和 APT29,我们将其追踪为 Earth Koshchei。虽然我们无法高度自信地将之归咎于 Earth Koshchei,但我们注意到他们在活动中使用了一些典型的策略、技术和程序 (TTP),我们可以大大扩展微软和Cert-UA迄今为止公开的入侵指标 (IOC) 。

据美国和英国执法部门称, Earth Koshchei 背后的威胁组织据称由俄罗斯对外情报局 (SVR) 资助。Earth Koshchei 的特点是多年来持续以西方国家的外交、军事、能源、电信和 IT 公司为目标,其动机被认为主要是间谍活动。Earth Koshchei 以调整其 TTP 而闻名,过去曾部署过多种技术,如密码喷洒、暴力破解休眠账户和水坑攻击。

在趋势科技的全球威胁情报中,我们发现恶意 RDP 鱼叉式网络钓鱼电子邮件已发送给许多目标,包括军方、外交部、乌克兰的目标和学术研究人员。RDP 活动的规模非常庞大:我们在一天内看到的高调目标数量(约 200 个)与另一个 APT 组织(如 Pawn Storm)在几周内的目标数量大致相同。这并不是 Earth Koshchei 第一次与大规模鱼叉式网络钓鱼活动有关:2021 年 5 月,他们还向数千个个人账户发送了鱼叉式网络钓鱼电子邮件。

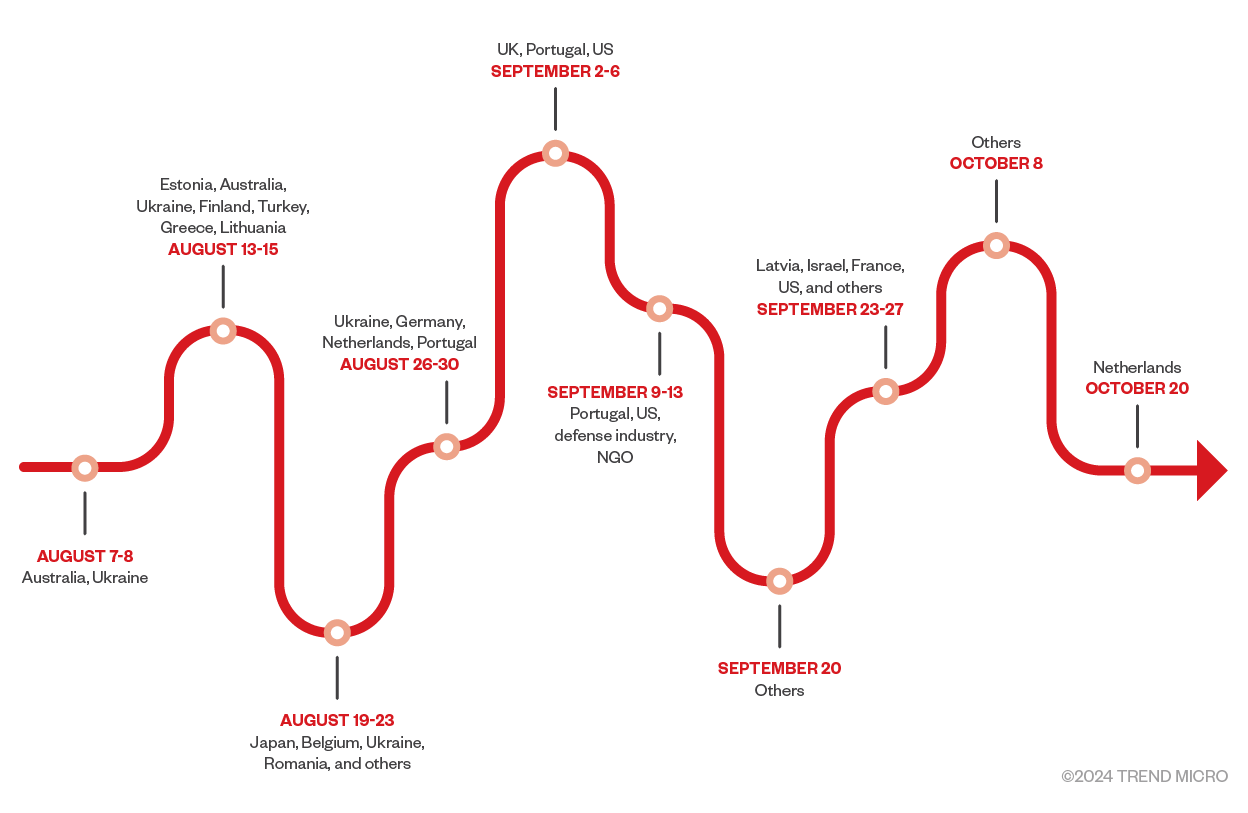

早在 8 月 7 日至 8 日,攻击者就开始着手准备此次攻击,当时他们开始注册域名,这些域名的名称表明这些域名将用于攻击与澳大利亚和乌克兰政府有关系的目标。最后一个域名于 10 月 20 日注册,显然是针对与荷兰外交部有联系的组织。在此期间,攻击者注册了近 200 个域名,其中许多域名都表明了攻击者的目标。

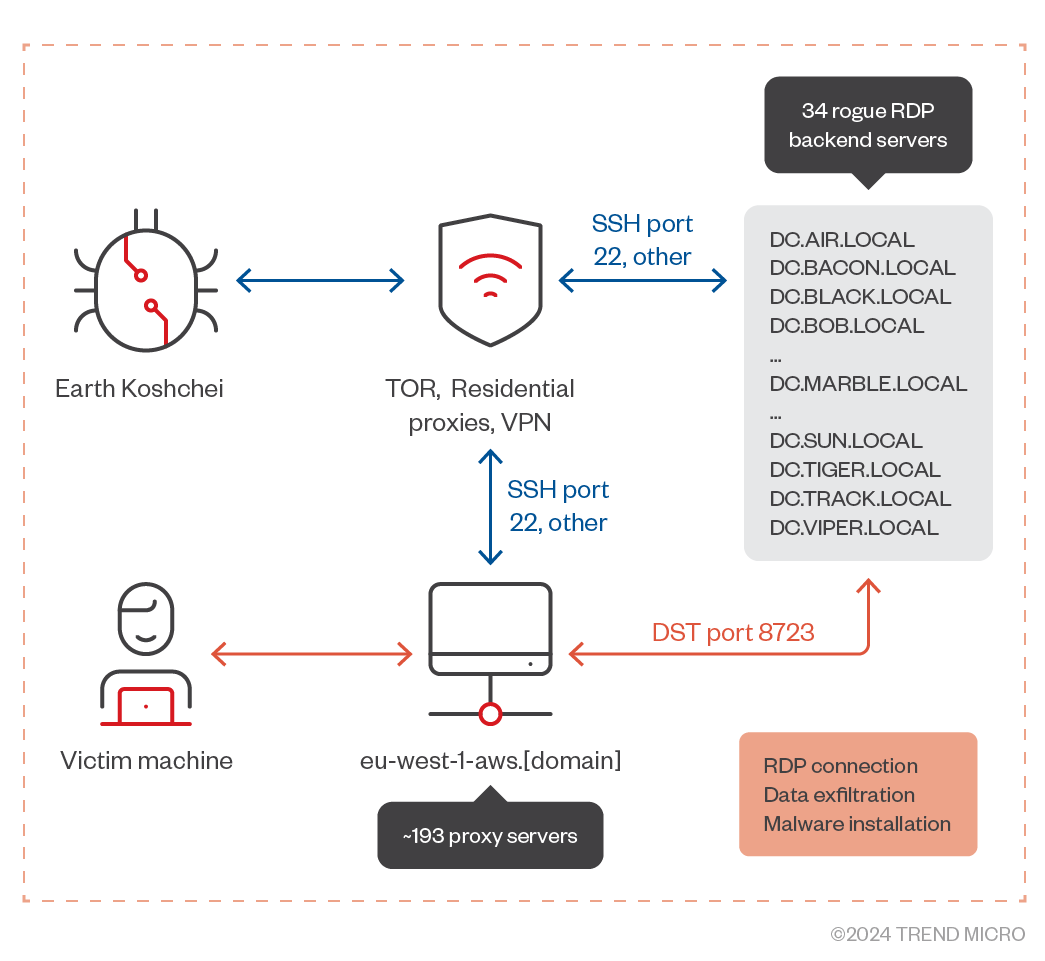

本报告旨在详细解释 Earth Koshchei 的 RDP 活动发生了什么,如何使用先前发布的红队方法,描述活动的规模以及使用了哪些匿名层。特别是,我们讨论了攻击的基础设施:我们发现了 193 个被积极用于针对各种组织的域名和 34 个流氓 RDP 后端服务器。在我们的评估中,这 193 个域名充当了 34 个后端的代理,这些后端看起来像是 Earth Koshchei 真正的流氓 RDP 服务器。我们已经看到证据表明,一些疑似流氓 RDP 后端服务器与一些 RDP 中继相结合,在 10 月 18 日至 21 日期间被用于两个军事组织和一个云提供商的数据泄露。

恶意 RDP 配置文件:从红队工具到有针对性的攻击

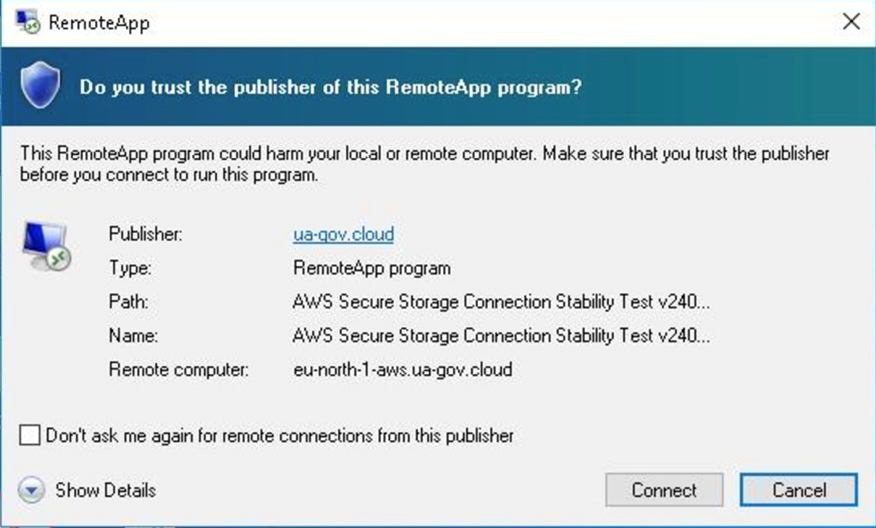

我们调查了发送给欧洲一位学术研究人员的 RDP 配置文件之一。该文件指定了要联系的远程服务器:eu-south-2-aws[.]zero-trust[.]solutions。虽然主机名表明这是一个合法的 Amazon Web Services (AWS) 服务器,但它由 Earth Koshchei 控制。该配置会重定向所有本地驱动器、打印机、COM 端口、智能卡和剪贴板,从而允许远程访问受害者的本地计算机。显然,这可被用于数据泄露。成功建立连接后,将执行名为AWS Secure Storage Connection Stability Test v24091285697854的远程应用程序。在我们进行分析时,远程服务器已经关闭,因此我们无法检查此远程应用程序将执行什么操作。

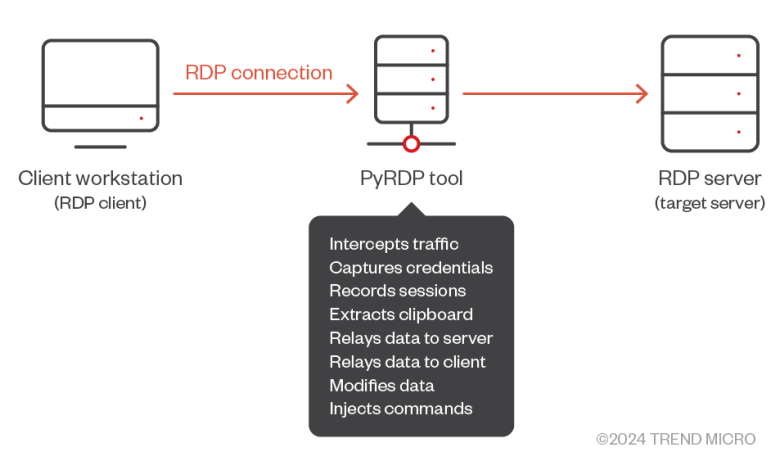

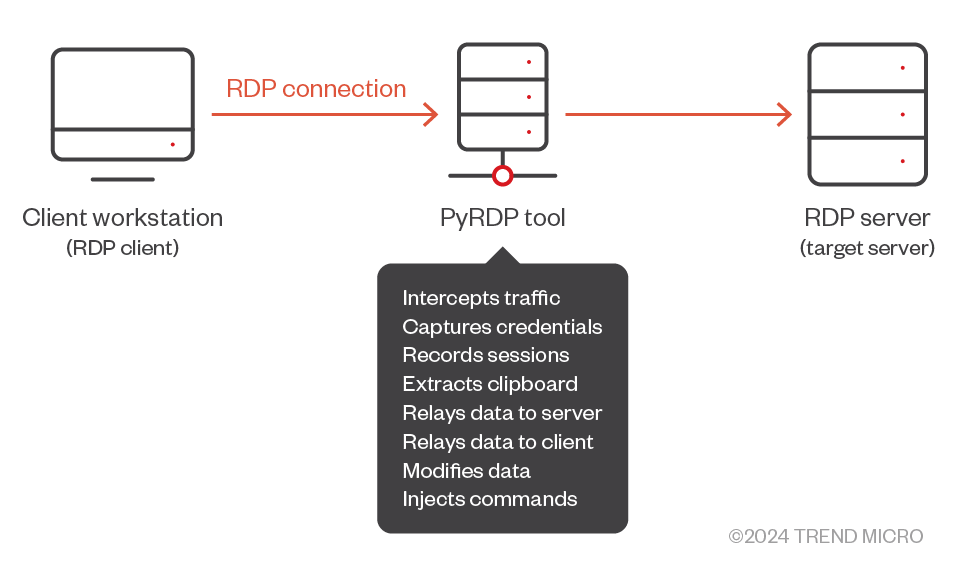

这种攻击场景由Mike Felch 在 2022 年的 Black Hill 博客文章中描述。它的设置比最初看起来的要复杂得多。攻击者的目标是尽量减少可疑警告并尽可能减少用户交互的需要。因此,Felch 提出了一个想法,即在实际的流氓 RDP 服务器前使用中间人 (MITM) 代理,并使用 Python远程桌面协议 MITM 工具 (PyRDP)。

正如 Black Hill 的博客所述,当受害者尝试使用鱼叉式网络钓鱼攻击中发送的 .RDP 文件时,RDP 攻击就开始了。然后,这会与攻击者的第一个系统建立出站 RDP 连接(图 2)。在这里,攻击者使用 PyRDP 充当 MITM 代理,拦截受害者的连接请求。PyRDP 代理不会将受害者连接到他们认为的合法服务器,而是将会话重定向到攻击者控制的恶意服务器。这种设置使攻击者能够冒充受害者的合法服务器,从而有效地劫持会话。通过这样做,攻击者可以完全了解并控制受害者与 RDP 环境之间的通信。

建立连接后,恶意服务器会模仿合法 RDP 服务器的行为,并利用会话执行各种恶意活动。主要攻击媒介是攻击者部署恶意脚本或更改受害者机器上的系统设置。此外,PyRDP 代理有助于访问受害者的文件系统,使攻击者能够浏览目录、读取或修改文件以及注入恶意负载。此功能使攻击特别危险,因为它允许立即且不可追踪地入侵受害者的端点。

攻击的最后阶段通常涉及数据泄露,攻击者利用被入侵的会话提取敏感信息,例如密码、配置文件、专有数据或其他机密材料。PyRDP 代理可确保任何被盗数据或执行的命令都会被汇回给攻击者,而不会让受害者感到惊慌。RogueRDP 等工具可自动创建令人信服的 RDP 文件,诱使用户发起被入侵的会话,从而进一步增强攻击者的能力。

这种方法不仅证明了 RDP 环境中 MITM 攻击的危险,而且还强调了组织内部安全措施的迫切需要。

| Configuration setting | Value | Purpose in attack |

| full address | eu-north-1.regeringskansliet-se.cloud | Redirects the victim to a malicious server. |

| alternate full address | eu-north-1.regeringskansliet-se.cloud | Backup address for ensuring the connection reaches the attacker’s server. |

| drivestoredirect | s:* | Redirects all drives, enabling PyRDP to crawl and exfiltrate the victim’s files. |

| redirectprinters, redirectclipboard, redirectsmartcards, etc. | 1 | Enables redirection of client devices and resources for exploitation. As an example, PyRDP can read the contents of the clipboard. |

| remoteapplicationname | AWS Secure Storage Connection Stability Test v24091285697854 | Misleads the victim into thinking they are accessing a legitimate application. |

| remoteapplicationprogram | AWS Secure Storage Connection Stability Test v24091285697854 | Specifies the application that will be executed and displayed to the victim during the RDP session. This is a critical part of the attack because it allows the attacker to simulate a legitimate application environment. |

| prompt for credentials | 0 | Suppresses security prompts, increasing the stealth of the attack. |

| authentication level | 2 | Lowers the security of the connection, facilitating exploitation. |

表 1 中所示的 RDP 配置文件试图将受害者的 RDP 会话重定向到恶意服务器,从而利用受害者的漏洞发起攻击。PyRDP 之类的工具可以拦截和操纵 RDP 连接,从而增强攻击能力。PyRDP 可以自动抓取受害者重定向的共享驱动器,并将其内容保存在攻击者的机器本地,从而实现无缝数据泄露。攻击首先利用完整地址和备用完整地址字段将受害者重定向到恶意服务器。其他字段(例如remoteapplicationprogram和remoteapplicationname)指定要启动的应用程序,从而营造出虚假的合法性。连接后,恶意服务器可能会使用 PyRDP 执行任务,包括抓取重定向的驱动器和泄露数据。

这次攻击展示了 PyRDP 等工具如何自动化和增强恶意活动,例如系统地抓取重定向驱动器以窃取数据。值得注意的是,受害者的机器本身并没有安装任何恶意软件。相反,具有危险设置的恶意配置文件促进了这次攻击,使其成为一种更隐蔽的离地行动,很可能逃避检测。我们认为 Earth Koshchei 使用了这种方法的最后阶段。我们的分析复制并验证了 193 个代理服务器,这些服务器的主机名通常会暗示目标,并确定了 34 个可能充当恶意 RDP 后端服务器的服务器。

如图 3 所示,受害计算机通过连接到 193 个代理服务器之一与其中一个恶意 RDP 后端服务器建立 RDP 连接。Earth Koshchei 使用 Tor 上的 SSH、VPN 服务和住宅代理来控制代理服务器和恶意 RDP 服务器。

匿名层

Earth Koshchei 的典型 TTP 之一是大量使用匿名层,如商业 VPN 服务、TOR 和住宅代理服务提供商。大量(住宅)代理的使用使得基于阻止 IP 地址指示器的防御策略无效。攻击者将其恶意流量伪装在合法用户共享的网络中,并可以将攻击传播到家庭用户使用的数千个快速变化的 IP 地址上。

这些匿名层也用于最近的 RDP 活动中。我们中等程度地评估,Earth Koshchei 数周来一直在使用 TOR 出口节点来控制在 RDP 活动中设置的 200 多个 VPS 服务器 IP 地址和 34 个恶意 RDP 服务器。鱼叉式网络钓鱼电子邮件是从至少五个合法邮件服务器发送的,这些服务器似乎受到外部攻击。我们的遥测证据表明,Earth Koshchei 使用各种住宅代理提供商和商业 VPN 服务通过 Web 邮件服务器访问了它们。

Earth Koshchei 或其他攻击者很可能在 10 月 22 日攻击高峰期前几周就入侵了电子邮件服务器。在我们的遥测中,我们统计出大约 90 个唯一 IP 地址用于连接到被入侵的电子邮件服务器以发送垃圾邮件。在这 90 个 IP 地址中,有一个出口节点来自一个相对较新的商业点对点 VPN 服务提供商,该服务提供商接受加密货币支付。其他 IP 地址可能是几个住宅代理服务提供商的出口节点。

时间线

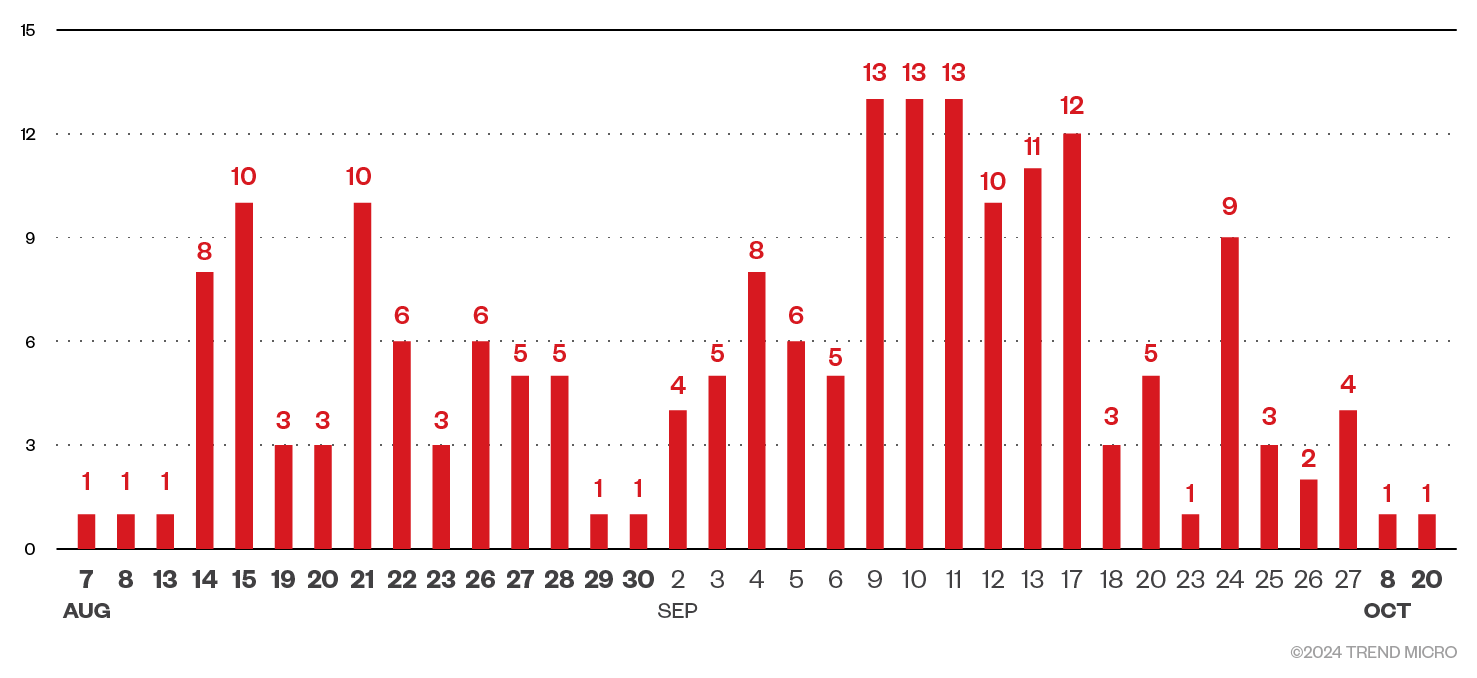

我们评估 Earth Koshchei 在 8 月 7 日至 10 月 20 日期间设置了 200 多个域名(图 4 和图 5)。对于其中的 193 个域名,我们能够验证这些域名确实是为 RDP 活动设置的。因此,我们以中等可信度评估这些域名是 Earth Koshchei 使用的。还有几十个其他域名似乎属于 Earth Koshchei 入侵集,但我们没有发现这些域名被使用的证据。

这些域名都是分批设置的,并且总是在工作日,只有一个域名除外,该域名显然是针对与荷兰外交部有关的组织。大多数域名的性质清楚地表明了预期目标(图 6),但我们只能在几个案例中将建议的目标与实际目标进行核实。2024 年 8 月,注册的域名表明针对的是欧洲、美国、日本、乌克兰和澳大利亚的政府和军队。本月底,注册的域名似乎与云提供商和 IT 公司有关。然后,在 2024 年 9 月,出现了一批似乎基于几个智囊团和非营利组织的域名。还有几个域名与 Zoom、Google Meet 和 Microsoft Teams 等在线虚拟平台有关。

后端恶意 RDP 服务器很可能是在 9 月 26 日至 10 月 20 日期间设置的。我们无法恢复可能在 10 月 22 日之前发送的明确电子邮件样本,但我们确实认为恶意 RDP 服务器在 10 月 18 日至 21 日期间被用于针对军方和云提供商的目标进行数据泄露。10 月 22 日之前可能还有其他目标,但我们没有明确的证据。

归因

根据 TTP、受害者分析和其他公司的研究,我们以中等可信度将 RDP 活动归因于 Earth Koshchei。恶意 RDP 活动中使用的 TTP 对 Earth Koshchei 来说非常典型:住宅代理服务提供商、TOR 和商业 VPN 服务的目标和大量使用引人注目。我们能够以中等可信度将 193 个代理服务器及其域名和 34 个恶意 RDP 服务器归因于 Earth Koshchei。

展望与结论

多年来,像 Earth Koshchei 这样的威胁行为者一直对其目标表现出浓厚的兴趣。目标包括政府、军队、国防工业、电信公司、智库、网络安全公司、学术研究人员和 IT 公司。Earth Koshchei 一直在使用新方法进行间谍活动。他们不仅密切关注有助于他们获得初始访问权限的新旧漏洞,而且还关注红队开发的方法和工具。

一个典型的例子是他们使用流氓 RDP 服务器,很可能是受到一家信息安全公司2022 年博客文章的启发。这是一个完美的例子,一个 APT 组织利用红队工具包来减少他们在攻击本身上的工作,并能够更多地专注于使用先进的社会工程学来针对组织。这有助于他们确保能够在最短的时间内从目标中提取最大数量的数据和信息。

我们认为,在 10 月 22 日大规模鱼叉式网络钓鱼活动之前,Earth Koshchei 开展了更多隐秘的活动。一些 RDP 中继的数据泄露痕迹就是证据。随着时间的推移,这些活动可能变得不那么有效,因此 Earth Koshchei 进行了最后一次散弹枪式攻击,其中大部分攻击者基础设施被烧毁。这使他们成为一个危险的对手,他们将使用不同的方法来实现他们的目标。

Earth Koshchei 大量使用匿名层,如 TOR、VPN 和住宅代理服务。使用这些匿名层会使归因变得更加困难,但并非在所有情况下都不可能。我们预计,像 Earth Koshchei 这样的参与者将来会继续针对相同目标进行准备充分且创新的攻击。他们的流氓 RDP 活动规模不同寻常,使用了大量基础设施,而且在对目标进行社会工程攻击方面,该活动似乎准备充分。