频繁的搭便车行为(第一部分):Secret Blizzard入侵Storm-0156基础设施以进行间谍活动

:Secret-Blizzard入侵Storm-0156基础设施以进行间谍活动-1-780x470.webp)

根据 Microsoft Threat Intelligence 的发现以及政府和其他安全供应商的报告,我们评估,被追踪为 Secret Blizzard 的俄罗斯民族国家行为者在过去七年中至少使用了其他六个威胁行为者的工具和基础设施。他们还积极瞄准基础设施,其他威胁行为者从受害者那里窃取数据,意图收集这些数据用于自己的间谍计划。我们评估,Secret Blizzard 使用其他行为者的基础设施和工具(无论是国家支持的还是网络犯罪的)完全是为了促进间谍活动。

在本系列博客的第一部分中,我们讨论了 Secret Blizzard 如何利用位于巴基斯坦的威胁活动集群 Storm-0156 的基础设施(该集群与被称为SideCopy、Transparent Tribe和 APT36 的威胁行为者有重叠)来安装后门并收集有关南亚感兴趣目标的情报。Microsoft Threat Intelligence 与Lumen Technologies 的威胁情报部门Black Lotus Labs合作,确认 Secret Blizzard 的命令和控制 (C2) 流量来自 Storm-0156 基础设施,包括 Storm-0156 用于整理从阿富汗和印度的活动中窃取的数据的基础设施。我们感谢 Black Lotus 团队认识到这一威胁的影响并配合调查工作。在第二篇博客中,Microsoft Threat Intelligence 将详细介绍 Secret Blizzard 如何使用 Amadey 机器人和另外两个威胁行为者的 PowerShell 后门来部署Tavdig后门,然后利用该立足点在乌克兰的目标设备上安装他们的KazuarV2后门。

Microsoft Threat Intelligence 跟踪 Secret Blizzard 活动,并在我们能够做到时直接通知受到攻击或入侵的客户,为他们提供必要的信息,以帮助保护他们的环境。作为我们对威胁形势的持续监控、分析和报告的一部分,我们正在分享我们对 Secret Blizzard 活动的研究,以提高人们对该威胁行为者的技巧的认识,并教育组织如何加强其攻击面以抵御此类活动和类似活动。此外,我们强调,虽然 Secret Blizzard 使用其他威胁行为者的基础设施和访问权限并不常见,但并非独一无二。因此,受到一个威胁行为者入侵的组织可能还会在最初的入侵中发现自己受到另一个威胁行为者的入侵。

谁是秘密暴雪?

美国网络安全和基础设施安全局 (CISA) 已将Secret Blizzard归咎于俄罗斯联邦安全局 (FSB) 的第 16 中心,该中心是俄罗斯信号情报和计算机网络行动 (CNO) 服务之一,负责拦截和解密电子数据以及对外国情报目标进行技术渗透。Secret Blizzard 与其他安全供应商追踪的威胁行为者有重叠,如Turla、Waterbug、Venomous Bear、Snake、Turla Team 和 Turla APT Group。

Secret Blizzard 以针对广泛的垂直行业而闻名,但最突出的是全球的外交部、大使馆、政府办公室、国防部和国防相关公司。Secret Blizzard 专注于使用大量资源(例如多个后门,包括一些具有点对点功能和 C2 通信渠道的后门)获取系统的长期访问权限以进行情报收集。在入侵期间,威胁行为者会收集和泄露文档、PDF 和电子邮件内容。一般来说,Secret Blizzard 会寻找具有政治重要性的信息,尤其关注可能影响国际政治问题的高级研究。Secret Blizzard 使用其他威胁对手的工具或受感染基础设施的行动(已被其他安全供应商公开报告)包括:

- 据赛门铁克以及美国和英国情报部门报告,2017 年,攻击者可访问伊朗政府支持的威胁行为者 Hazel Sandstorm(也称为 OilRig、APT-34 和 Crambus)的工具和基础设施

- 据Mandiant报道,2022 年,重复使用Andromeda 恶意软件部署KopiLuwak和QuietCanary后门。

- 据卡巴斯基报道,该组织利用微软威胁情报部门追踪的哈萨克斯坦威胁行为者 Storm-0473(也称为 Tomiris)的后门,试图在 2022 年部署 QuietCanary 。

虽然并非独一无二,但利用其他对手的访问权限对于威胁行为者来说是一种不太寻常的攻击媒介。Secret Blizzard 对这种技术的使用凸显了他们多样化攻击媒介的方法,包括使用战略性网络攻击(水坑)和中间人 (AiTM) 活动,这些活动可能通过俄罗斯法律强制的拦截系统(如“行动调查活动系统” (SORM ))来实现。更常见的是,Secret Blizzard 使用服务器端和边缘设备攻击作为初始攻击媒介,以促进在感兴趣的网络内进一步横向移动。

入侵及入侵后活动

自 2022 年 11 月以来,Microsoft Threat Intelligence 观察到 Secret Blizzard 入侵了巴基斯坦间谍集群的 C2 基础设施,我们将其追踪为 Storm-0156。Secret Blizzard 已使用 Storm-0156 的后门将自己的后门部署到受感染的设备上。此外,Secret Blizzard 工具已部署到虚拟专用服务器 (VPS) 上,用于存放 Storm-0156 窃取的数据。

目前尚不清楚 Secret Blizzard 最初入侵 Storm-0156 基础设施时使用的访问机制。Microsoft Threat Intelligence 观察到,在某些情况下,Storm-0156 似乎使用 C2 服务器很长时间,而在其他观察到的事件中,Storm-0156 在 Secret Blizzard 部署工具时开始访问 VPS。

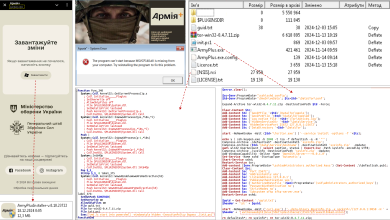

在用于 C2 的 VPS 上,Storm-0156 操作员持续部署文件名为ArsenalV2%.exe的工具。这是一个服务器端 C2 工具,Microsoft Threat Intelligence 将其称为 Arsenal。Arsenal 是基于跨平台应用程序开发框架 QtFramework 构建的可执行文件,这表明它也可以部署在 Windows 以外的操作系统上。执行后,Arsenal 会通过硬编码端口监听来自受控设备的传入请求。连接后,该工具可让威胁行为者从部署它的设备上传或下载文件。

部署 Arsenal 时,至少会设置两个 SQLite3 数据库,分别名为ConnectionInfo.db和DownloadPriority.db。Arsenal使用这些数据库在不同的表中存储和查找信息,例如:

- 上传的文件和上传者的独特用户名

- 受影响的设备信息,包括 IP 地址、位置、操作系统版本和已安装的防病毒软件

- 网络连接事件、会话持续时间以及断开连接和连接时间等时间戳

最初,Secret Blizzard 将TinyTurla 后门 的一个分支部署到Storm-0156 C2 服务器上。然而,自 2023 年 10 月以来,Secret Blizzard 主要使用 Microsoft Threat Intelligence 称为 TwoDash 的 .NET 后门以及称为 Statuezy 的剪贴板监视工具。在我们观察到这些功能的部署后不久,我们的合作伙伴 Black Lotus Labs 观察到了从 Storm-0156 C2 基础设施到专用 Secret Blizzard C2 的 C2 通信。在 Storm-0156 C2 上的这一特权地位使 Secret Blizzard 能够征用 Storm-0156 后门,例如 CrimsonRAT(之前在2023 年及之前的Storm-0156 活动中发现过)和我们称为 Wainscot 的 Storm-0156 Golang 后门。

Storm-0156 大量使用证书备份和恢复向导的重命名版本(cridviz.exe、crezly.exe ) credwiz.exe ,该程序易受 DLL 侧加载攻击,使用文件名DUser.dll加载恶意负载。Secret Blizzard 经常将其自己的恶意负载放入与 Storm-0156 所用目录不同的目录中,但也使用credwiz.exe在名为duser.dll的文件中加载其恶意负载。此 DLL 可能包含一个简单的类似 Meterpreter 的后门,称为 MiniPocket 或前面提到的 TwoDash .NET 后门。Secret Blizzard 使用与 Storm-0156 所用名称相似的合法可执行文件和恶意负载进行 DLL 侧加载,这可能表明 Secret Blizzard 试图伪装成 Storm-0156。 Secret Blizzard 使用的另一种搜索顺序劫持是将 TwoDash 部署到目录c:\windows\system32中,文件名为oci.dll,然后使用默认的 Windows 安装分布式事务协调器msdtc.exe对oci.dll中的恶意负载进行 DLL 侧载,如2020 年发布的渗透测试实验室博客中所述。

2024 年 8 月,微软发现 Secret Blizzard 使用 Storm-0156 于 2024 年 3 月建立的 CrimsonRAT 入侵工具。据评估,Secret Blizzard 已征用CrimsonRAT 后门来下载并执行 Secret Blizzard 的 TwoDash 后门。此外,微软还发现 Secret Blizzard 在印度的目标设备上访问 Storm-0156 的 CrimsonRAT 的实例。其中一个 CrimsonRAT 部署在 Contabo(ur253.duckdns [.]org:45.14.194[.]253)配置了 C2 服务器,Secret Blizzard 于 2024 年 1 月、2 月和 9 月在该服务器上部署了剪贴板监视工具。2024 年 5 月至 8 月期间,Black Lotus Labs确认了网络活动,表明从同一 CrimsonRAT C2 到已知的 Secret Blizzard 基础设施存在后门通信。

Secret Blizzard 后门部署在 Storm-0156 基础设施上

TinyTurla变种

与思科 Talos 在 2021 年报告的TinyTurla后门类似,TinyTurla 变种使用批处理文件安装,并伪装成基于 Windows 的服务。该批处理文件还配置了恶意软件使用的各种注册表项,包括Delay(休眠时间)、Key(公钥)和Hosts(C2 地址)。

虽然 TinyTurla 变体样本与 Cisco Talos 分析的样本之间在功能上并不完全相同,但功能和代码存在显著的重叠。

TwoDash

TwoDash 是一个自定义下载器,由两个主要组件组成:一个本机 Win32/64 PE 文件和一个 .NET 应用程序。本机二进制文件充当 .NET 应用程序的加载器,它会解密并执行该应用程序。.NET 应用程序会进行基本的设备调查并将此信息发送到配置的 C2 服务器。最后,它会等待后续任务,这些任务会被编译为附加的 .NET 程序集/模块。

Statuezy

Statuezy 是一款自定义木马,可监控和记录保存到 Windows 剪贴板的数据。每次剪贴板更新新数据时,该木马都会将当前时间戳、相关剪贴板格式(如 CF_TEXT)以及剪贴板数据本身保存到一个临时文件中,我们评估该文件是由另一个恶意软件家族窃取的。

MiniPocket

MiniPocket 是一个小型自定义下载程序,它使用 TCP 连接到硬编码的 IP 地址/端口来检索和执行第二阶段二进制文件。

此次攻击活动中使用的 Storm-0156 后门

Wainscot

Wainscot 是一个基于 Golang 的后门,自 2023 年 10 月起开始在野外被发现。此后门可以处理来自 C2 的各种命令,包括启动任意命令、上传和下载文件以及在目标主机上截取屏幕截图。尽管 Microsoft Threat Intelligence 主要观察到此后门针对 Windows 用户,但我们也发现了公开报告称可能存在针对基于 Linux 的平台的 Wainscot 变体。有趣的是,这个 Linux 变体比 Windows 变体具有更多功能。

CrimsonRAT

CrimsonRAT 是一款基于 .NET 的后门程序,功能多样,多年来经历了多次迭代。Microsoft Threat Intelligence 分析的 CrimsonRAT 最新版本可以收集系统信息、列出正在运行的进程、文件信息、下载或上传文件以及在目标上执行任意命令。我们还观察到 CrimsonRAT 会释放其他模块,在目标主机上充当键盘记录器。

哪些人受到了 Secret Blizzard 利用 Storm-0156 基础设施进行攻击的影响?

在阿富汗,Secret Blizzard 通常利用其在 Storm-0156 C2 服务器上的地位,将后门部署到阿富汗政府内部的设备中,包括外交部、情报总局 (GDI) 和阿富汗政府的外国领事馆。在每起案件中,我们都观察到 Storm-0156 后门的部署,这些后门随后被用于将 Secret Blizzard 工具下载到阿富汗的目标设备上。

在印度,Secret Blizzard 似乎通常避免通过 Storm-0156 后门直接部署,而是将 Secret Blizzard 后门部署到 C2 服务器或托管从印度军事和国防相关机构窃取的数据的 Storm-0156 服务器上。我们仅观察到一次 Secret Blizzard 使用 Storm-0156 后门将 TwoDash 后门部署到印度目标桌面的实例。Secret Blizzard 在阿富汗和印度的做法不同,可能反映了俄罗斯领导层的政治考虑、FSB 内部不同的地理责任区域,或 Microsoft Threat Intelligence 方面的收集差距。

结论

Secret Blizzard 频繁采取行动以夺取或征用其他威胁行为者的基础设施或工具,这表明这是 Secret Blizzard 战术和技术的故意组成部分。利用这种资源有利有弊。利用他人的活动可让 Secret Blizzard 以相对较少的努力在感兴趣的网络上建立立足点。但是,由于这些初始立足点是建立在另一个威胁行为者的感兴趣目标上,因此通过这种技术获得的信息可能与 Secret Blizzard 的收集优先级并不完全一致。此外,如果建立初始立足点的威胁行为者的操作安全性较差,这种技术可能会在进行初始攻击的行为者部署的工具上触发端点或网络安全警报,从而导致 Secret Blizzard 活动意外暴露。

缓解和保护指导

为了加强网络以抵御上述秘密暴雪活动的攻击,防御者可以采取以下措施:

加强 Microsoft Defender for Endpoint 配置

- Microsoft Defender XDR 客户可以实施攻击面减少规则,以加强环境抵御威胁行为者使用的技术

- 阻止可执行文件运行,除非它们满足流行程度、年龄或受信任列表标准

- 在 Microsoft Defender for Endpoint 中启用网络保护

- 确保在 Microsoft Dender for Endpoint 中启用了防篡改保护

- 在阻止模式下运行终结点检测和响应,以便 Microsoft Defender for Endpoint 可以阻止恶意项目,即使非 Microsoft 防病毒软件未检测到威胁或 Microsoft Defender 防病毒软件在被动模式下运行

- 以全自动模式配置 调查和补救措施 ,让 Microsoft Defender for Endpoint 立即对警报采取行动以解决违规行为,从而显著减少警报量

加强 Microsoft Defender 防病毒配置

- 在 Microsoft Defender 防病毒软件中以阻止模式打开 PUA 保护

- 在 Microsoft Defender Antivirus 或防病毒产品的同等产品中启用云交付保护,以覆盖快速发展的威胁行为者工具和技术

- 打开 Microsoft Defender 防病毒实时保护

加强运营环境配置

- 鼓励用户使用 Microsoft Edge 和其他支持SmartScreen的 Web 浏览器,SmartScreen可识别和阻止恶意网站,包括钓鱼网站、诈骗网站和托管恶意软件的网站。实施PowerShell 执行策略以控制 PowerShell 加载配置文件和运行脚本的条件

- 打开并监视 PowerShell模块和脚本块日志记录

- 实施PowerShell 执行策略来控制 PowerShell 加载配置文件和运行脚本的条件。

- 打开并监控 PowerShell模块和脚本块日志记录。

Microsoft Defender XDR 检测

Microsoft Defender 防病毒软件

Microsoft Defender Antivirus 将此威胁检测为以下恶意软件:

- 后门:Win64/Wainscot

- 后门:MSIL/CrimsonRat.A

- 后门:MSIL/CrimsonRat.B

- 特洛伊木马间谍:MSIL/CrimsonRat.A

- 木马下载器:Win64/TwoDash

- 木马:MSIL/ReverseRAT

- 木马:Win32/TinStrut.A

- 木马:Win64/TinyTurla.A

- 木马:Win64/TinyTurla.B

- 木马:Win32/MiniPocket.A

- 木马下载器:Win64/TwoDash.A

- 木马:Win64/TwoDash.B

- 木马:Win64/PostGallery.A

- 木马:Win32/Statuezy.B

- 木马:Win32/TinyTurla

适用于端点的 Microsoft Defender

以下 Microsoft Defender for Endpoint 警报可以指示相关威胁活动:

- 检测到秘密暴雪演员活动

以下警报也可能表明与此威胁相关的威胁活动。但请注意,这些警报也可能由不相关的威胁活动触发。

- 可执行文件加载了意外的 DLL 文件

- 进程加载了可疑的 .NET 程序集

威胁情报报告

Microsoft 客户可以使用 Microsoft 产品中的以下报告来获取有关本博客中讨论的威胁行为者、恶意活动和技术的最新信息。这些报告提供情报、保护信息和建议的措施,以防止、缓解或应对在客户环境中发现的相关威胁。Microsoft Security Copilot 客户还可以使用Microsoft Defender Threat Intelligence 中的Microsoft Security Copilot 集成来获取有关此威胁行为者的更多信息。

Microsoft Defender 威胁情报

狩猎查询

Microsoft Defender XDR

以下示例查询可让您搜索一周的事件。要探索最多 30 天的原始数据以检查网络中的事件并查找超过一周的潜在 PowerShell 相关指标,请转到“高级搜索”页面 >“查询”选项卡,选择日历下拉菜单以更新您的查询以搜索过去 30 天。

与 Storm-0156 感染相关的恶意软件

可能涉及 Storm-0156 感染相关恶意软件的表面事件。

let fileHashes = dynamic(["e298b83891b192b8a2782e638e7f5601acf13bab2f619215ac68a0b61230a273", "08803510089c8832df3f6db57aded7bfd2d91745e7dd44985d4c9cb9bd5fd1d2", "aba8b59281faa8c1c43a4ca7af075edd3e3516d3cef058a1f43b093177b8f83c", "7c4ef30bd1b5cb690d2603e33264768e3b42752660c79979a5db80816dfb2ad2", "dbbf8108fd14478ae05d3a3a6aabc242bff6af6eb1e93cbead4f5a23c3587ced", "7c7fad6b9ecb1e770693a6c62e0cc4183f602b892823f4a451799376be915912", "e2d033b324450e1cb7575fedfc784e66488e342631f059988a9a2fd6e006d381", "C039ec6622393f9324cacbf8cfaba3b7a41fe6929812ce3bd5d79b0fdedc884a", "59d7ec6ec97c6b958e00a3352d38dd13876fecdb2bb13a8541ab93248edde317"]);union( DeviceFileEvents | where SHA256 in (fileHashes) | project Timestamp, FileHash = SHA256, SourceTable = "DeviceFileEvents"),( DeviceEvents | where SHA256 in (fileHashes) | project Timestamp, FileHash = SHA256, SourceTable = "DeviceEvents"),( DeviceImageLoadEvents | where SHA256 in (fileHashes) | project Timestamp, FileHash = SHA256, SourceTable = "DeviceImageLoadEvents"),( DeviceProcessEvents | where SHA256 in (fileHashes) | project Timestamp, FileHash = SHA256, SourceTable = "DeviceProcessEvents")| order by Timestamp desc |

Microsoft Sentinel

Microsoft Sentinel 客户可以使用 TI Mapping 分析(一系列以“TI map”为前缀的分析)自动将本博客文章中提到的恶意域指标与其工作区中的数据进行匹配。如果当前未部署 TI Map 分析,客户可以从Microsoft Sentinel Content Hub安装威胁情报解决方案,以将分析规则部署在其 Sentinel 工作区中。

搜索基于文件的 IOC:

let selectedTimestamp = datetime(2024-10-17T00:00:00.0000000Z); let fileName = dynamic(["hubstck.exe","auddrv.exe","lustsorelfar.exe","duser.dll","mfmpef.exe","MpSvcS.dll","WinHttpSvc.dll","regsvr.exe"]); let FileSHA256 = dynamic(["e298b83891b192b8a2782e638e7f5601acf13bab2f619215ac68a0b61230a273","08803510089c8832df3f6db57aded7bfd2d91745e7dd44985d4c9cb9bd5fd1d2","aba8b59281faa8c1c43a4ca7af075edd3e3516d3cef058a1f43b093177b8f83c","7c4ef30bd1b5cb690d2603e33264768e3b42752660c79979a5db80816dfb2ad2","dbbf8108fd14478ae05d3a3a6aabc242bff6af6eb1e93cbead4f5a23c3587ced","7c7fad6b9ecb1e770693a6c62e0cc4183f602b892823f4a451799376be915912","e2d033b324450e1cb7575fedfc784e66488e342631f059988a9a2fd6e006d381","C039ec6622393f9324cacbf8cfaba3b7a41fe6929812ce3bd5d79b0fdedc884a","59d7ec6ec97c6b958e00a3352d38dd13876fecdb2bb13a8541ab93248edde317"]); search in (AlertEvidence,BehaviorEntities,CommonSecurityLog,DeviceBaselineComplianceProfiles,DeviceEvents,DeviceFileEvents,DeviceImageLoadEvents, DeviceLogonEvents,DeviceNetworkEvents,DeviceProcessEvents,DeviceRegistryEvents,DeviceFileCertificateInfo,DynamicEventCollection,EmailAttachmentInfo,OfficeActivity,SecurityEvent,ThreatIntelligenceIndicator) TimeGenerated between ((selectedTimestamp - 1m) .. (selectedTimestamp + 90d)) // from October 17th runs the search for last 90 days, change the selectedTimestamp or 90d accordingly. and (FileName in (fileName) or OldFileName in (fileName) or ProfileName in (fileName) or InitiatingProcessFileName in (fileName) or InitiatingProcessParentFileName in (fileName) or InitiatingProcessVersionInfoInternalFileName in (fileName) or InitiatingProcessVersionInfoOriginalFileName in (fileName) or PreviousFileName in (fileName) or ProcessVersionInfoInternalFileName in (fileName) or ProcessVersionInfoOriginalFileName in (fileName) or DestinationFileName in (fileName) or SourceFileName in (fileName)or ServiceFileName in (fileName) or SHA256 in (FileSHA256) or InitiatingProcessSHA256 in (FileSHA256)) |

搜索网络 IOC:

let selectedTimestamp = datetime(2024-10-17T00:00:00.0000000Z);let ip = dynamic(["94.177.198.94","162.213.195.129","46.249.58.201","95.111.229.253","146.70.158.90","143.198.73.108","161.35.192.207","91.234.33.48","154.53.42.194","38.242.207.36","167.86.118.69","164.68.108.153","144.91.72.17","130.185.119.198 ","176.57.184.97","173.212.252.2","209.126.11.251","45.14.194.253","37.60.236.186","5.189.183.63","109.123.244.46"]);let url = dynamic(["connectotels.net","hostelhotels.net",”ur253.duckdns.org”]);search in (AlertEvidence,BehaviorEntities,CommonSecurityLog,DeviceInfo,DeviceNetworkEvents,DeviceNetworkInfo,DnsEvents,SecurityEvent,VMConnection,WindowsFirewall)TimeGenerated between ((selectedTimestamp - 1m) .. (selectedTimestamp + 90d)) // from October 17th runs the search for last 90 days, change the above selectedTimestamp or 90d accordingly.and (RemoteIP in (ip) or DestinationIP in (ip) or DeviceCustomIPv6Address1 in (ip) or DeviceCustomIPv6Address2 in (ip) or DeviceCustomIPv6Address3 in (ip) or DeviceCustomIPv6Address4 in (ip) or MaliciousIP in (ip) or SourceIP in (ip) or PublicIP in (ip) or LocalIPType in (ip) or RemoteIPType in (ip) or IPAddresses in (ip) or IPv4Dhcp in (ip) or IPv6Dhcp in (ip) or IpAddress in (ip) or NASIPv4Address in (ip) or NASIPv6Address in (ip) or RemoteIpAddress in (ip) or RemoteUrl in (url)) |

妥协指标

与 Storm-0156 感染相关的恶意软件

| Indicator | Type | Association | Last seen |

| e298b83891b192b8a2782e638e7f5601acf13bab2f619215ac68a0b61230a273 | Wainscot SHA-256 (hubstck.exe) | Storm-0156 | |

| 08803510089c8832df3f6db57aded7bfd2d91745e7dd44985d4c9cb9bd5fd1d2 | Wainscot SHA-256 (auddrv.exe) | Storm-0156 | |

| aba8b59281faa8c1c43a4ca7af075edd3e3516d3cef058a1f43b093177b8f83c | CrimsonRAT SHA-256 (lustsorelfar.exe) | Storm-0156 | |

| 7c4ef30bd1b5cb690d2603e33264768e3b42752660c79979a5db80816dfb2ad2 | Minipocket SHA-256 (duser.dll) | Secret Blizzard | |

| dbbf8108fd14478ae05d3a3a6aabc242bff6af6eb1e93cbead4f5a23c3587ced | TwoDash backdoor SHA-256 (mfmpef.exe) | Secret Blizzard | |

| 7c7fad6b9ecb1e770693a6c62e0cc4183f602b892823f4a451799376be915912 | TwoDash backdoor SHA-256 (duser.dll) | Secret Blizzard | |

| e2d033b324450e1cb7575fedfc784e66488e342631f059988a9a2fd6e006d381 | TinyTurla variant SHA-256 (MpSvcS.dl) | Secret Blizzard | |

| C039ec6622393f9324cacbf8cfaba3b7a41fe6929812ce3bd5d79b0fdedc884a | TinyTurla variant SHA-256 (WinHttpSvc.dll) | Secret Blizzard | |

| 59d7ec6ec97c6b958e00a3352d38dd13876fecdb2bb13a8541ab93248edde317 | Clipboard monitor SHA-256 (regsvr.exe) | Secret Blizzard | |

| connectotels[.]net | TinyTurla C2 domain | Secret Blizzard | April 2022 |

| hostelhotels[.]net | TinyTurla C2 domain | Secret Blizzard | February 2023 |

| 94.177.198[.]94 | TinyTurla C2 IP address | Secret Blizzard | September2022 |

| 162.213.195[.]129 | TinyTurla C2 IP address | Secret Blizzard | February 2023 |

| 46.249.58[.]201 | TinyTurla C2 IP address | Secret Blizzard | February 2023 |

| 95.111.229[.]253 | TinyTurla C2 IP address | Secret Blizzard | September 2022 |

| 146.70.158[.]90 | MiniPocket and TwoDash C2 IP address | Secret Blizzard | May 2024 |

| 143.198.73[.]108 | TwoDash C2 IP address | Secret Blizzard | September2023 |

| 161.35.192[.]207 | TwoDash C2 IP address | Secret Blizzard | April 2024 |

| 91.234.33[.]48 | TwoDash C2 IP address | Secret Blizzard | April 2024 |

| 154.53.42[.]194 | ReverseRAT C2 IP address | Compromised Storm-0156 infrastructure | July 2024 |

| 38.242.207[.]36 | ReverseRAT C2 IP address | Compromised Storm-0156 infrastructure | May 2023 |

| 167.86.118[.]69 | ReverseRAT C2 IP address | Compromised Storm-0156 infrastructure | May 2023 |

| 164.68.108[.]153 | ReverseRAT C2 IP address | Compromised Storm-0156 infrastructure | August 2024 |

| 144.91.72[.]17 | Action RAT C2 IP address | Compromised Storm-0156 infrastructure | February 2023 |

| 130.185.119[.]198 | Wainscot C2 IP address | Compromised Storm-0156 infrastructure | August 2024 |

| 176.57.184[.]97 | Wainscot C2 IP address | Compromised Storm-0156 infrastructure | September 2024 |

| 173.212.252[.]2 | Wainscot C2 IP address | Compromised Storm-0156 infrastructure | August 2024 |

| 209.126.11[.]251 | Wainscot C2 IP address | Compromised Storm-0156 infrastructure | June 2024 |

| 45.14.194[.]253 | CrimsonRAT C2 IP address | Compromised Storm-0156 infrastructure | September 2024 |

| 37.60.236[.]186 | CrimsonRAT C2 IP address | Compromised Storm-0156 infrastructure | August 2024 |

| 5.189.183[.]63 | CrimsonRAT C2 IP address | Compromised Storm-0156 infrastructure | August 2024 |

| 109.123.244[.]46 | C2 Server hosting exfiltrated target data | Compromised Storm-0156 infrastructure | August 2024 |

:Secret-Blizzard入侵Storm-0156基础设施以进行间谍活动-1-390x220.webp)