朝鲜APT组织APT37 黑客利用群聊通过恶意 LNK 文件发起攻击

朝鲜国家支持的黑客组织 APT37(又名 ScarCruft、Reaper)被发现利用群聊平台传播恶意 LNK 文件。

这一最新策略凸显了该组织渗透系统和窃取敏感数据的方法不断演变。

APT37 最近的活动涉及通过流行消息平台上的群聊发送恶意 LNK 文件。

这些文件通常嵌入在 ZIP 档案中,并使用熟悉的图标和文件名进行伪装,以欺骗目标。

例如,攻击者使用“中国政府对朝鲜政策变化.zip”等文件名来诱骗受害者打开文件。

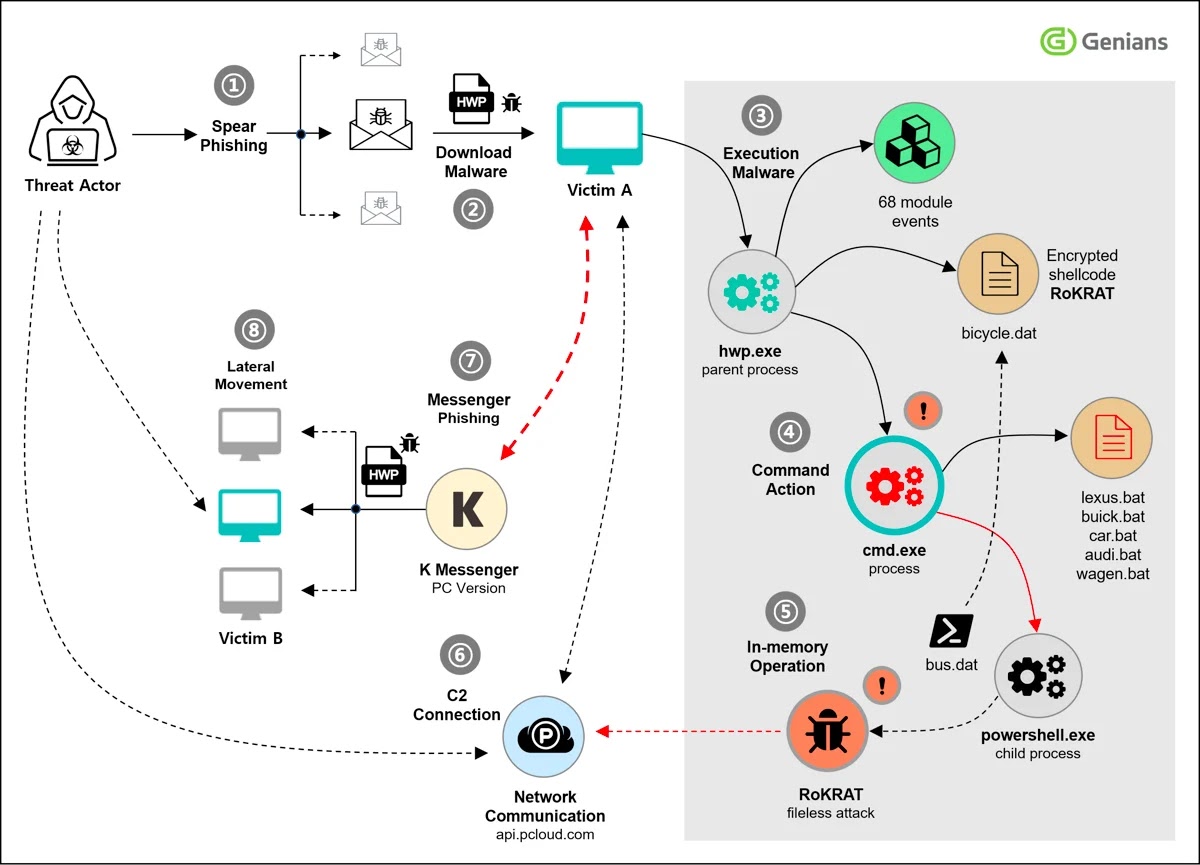

Genians 的分析师发现,一旦执行,LNK 文件就会触发 PowerShell 命令,从而启动多阶段感染链。

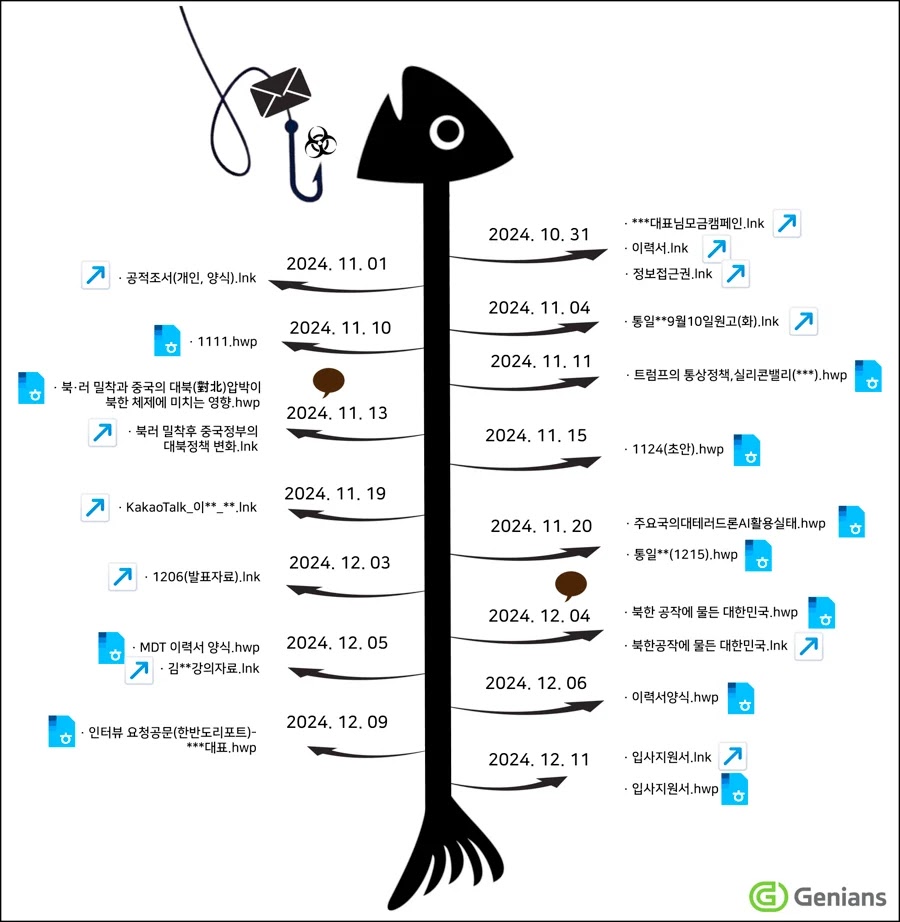

攻击时间表流程图(来源 – Genians)

该命令解码并执行嵌入的脚本,通常导致 RokRAT 恶意软件的部署。

RokRAT 是一种功能强大的远程访问木马(RAT),能够进行数据泄露、屏幕捕获和远程命令执行。

攻击分析

恶意 LNK 文件包含执行隐藏脚本的嵌入式 PowerShell 命令。

该脚本从临时文件(bus.dat)中读取恶意负载,对其进行解码并在内存中执行。

这种无文件执行技术可以逃避传统的防病毒检测。

攻击媒介(来源 – Genians)

APT37 通过冒充受信任的个人或组织来采用社会工程学策略。例如,攻击者使用地缘政治报告或讲座材料等主题作为诱饵。

这些文件通常看起来是合法的,但包含在交互时激活的嵌入的 OLE 对象或脚本。

这些攻击的主要载荷通常是 RokRAT 或类似的恶意软件变种。主要特征包括:

- **数据泄露:**窃取凭证、截图和敏感文件。

- **远程控制:**在受感染的系统上执行命令。

- **持久性:**将额外的有效负载放入启动文件夹中,以便在重新启动时执行。

APT37还利用 pCloud 和 OneDrive 等云服务进行命令和控制 (C2) 操作,这进一步使检测工作复杂化。

为了防御此类威胁,请部署能够检测异常行为(例如无文件恶意软件执行)的端点检测和响应 (EDR) 解决方案。

此外,要教育用户打开未经请求的文件(即使来自受信任的联系人)的风险,并禁用“隐藏已知文件类型的扩展名”设置,以轻松识别可疑的双扩展名,如“.pdf.lnk”。

APT37 使用群聊作为传播机制,凸显了其针对韩国及其他地区的适应性和持久性。组织必须保持警惕并采取主动的网络安全措施来应对此类高级持续性威胁。

攻击指标 (IOC)

安全研究人员已经确定了与此活动相关的几个 IoC:

- MD5 哈希值:

1a70a013a56673f25738cf145928d0f5,1c3bb05a03834f56b0285788d988aae4 - C2 服务器

172.86.115[.]125:mailattachmentimageurlxyz[.]site

新间谍软件被曝光-390x220.jpg)