朝鲜APT组织KONNI当前的网络钓鱼活动

描述

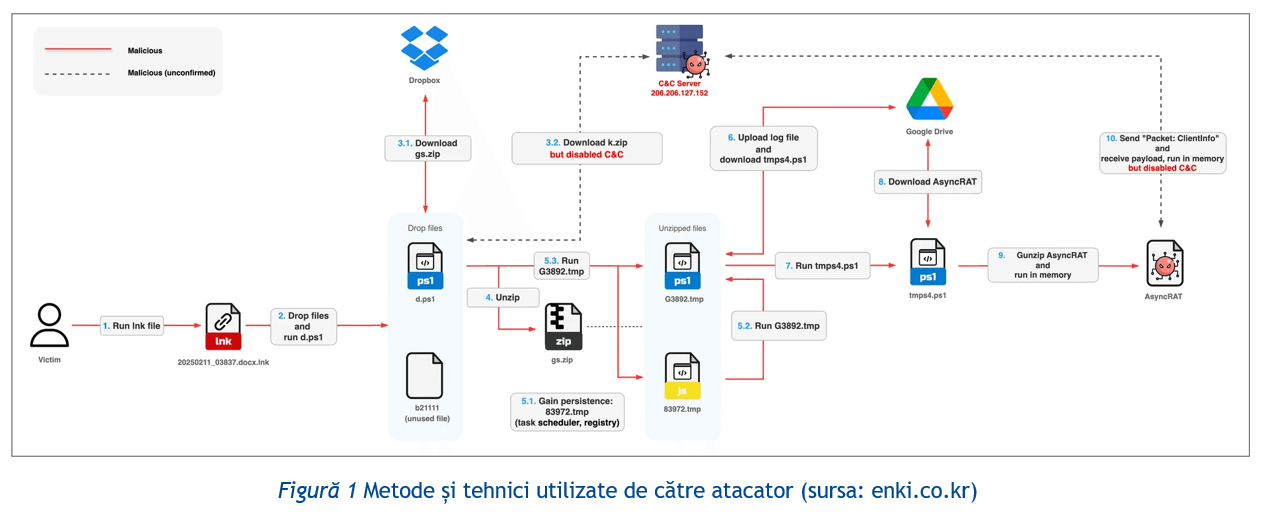

对#NK #Konni组织近期网络攻击的分析强调,该组织使用**#LNK文件来传播#AsyncRAT恶意软件。该方法涉及使用特定于#Windows**操作系统的快捷方式文件来执行恶意命令,而无需宏,这是攻击者广泛采用的一种技术,用于规避阻止特定于 Microsoft Office 套件的文档中的宏的安全措施。

具体来说,一旦被目标用户访问,恶意文件就会执行隐藏在其结构中的**#PowerShell脚本,该脚本会下载并打开虚假文档以分散注意力,同时在受害者的系统上安装#AsyncRAT恶意软件。**

为了在攻击的不同阶段下载和安装恶意负载,攻击者使用命令和控制 (C&C) 代理服务器以及来自知名**#云服务提供商(例如#Dropbox和#GoogleDrive)**的解决方案。

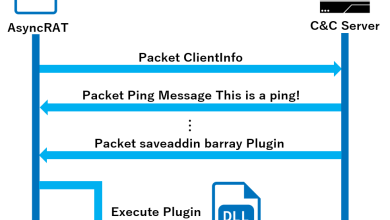

#AsyncRAT是一种远程访问木马,允许攻击者控制受感染的系统、收集数据并执行任意命令。在最近的活动中,我们观察到 C&C 信息不再直接编码到恶意软件中,而是在执行时作为参数传递,这使得检测和分析变得困难。

#Konni是一个自 2014 年以来活跃于网络空间的朝鲜组织,它使用网络钓鱼和鱼叉式网络钓鱼等技术,主要攻击韩国和俄罗斯的计算机系统,有时还与#NK军事情报部门关联的**#Kimsuky组织有关联****,负责发动包括针对美国和欧洲**在内的攻击。

此外, #Konni组织发起的攻击主要目的是从目标系统中窃取数据和信息,其网络空间的操作方法与国家行为者**#APT37和#Lazarus 组织**所使用的方法有诸多相似之处。

技术细节

- 威胁:Konni 集团——与朝鲜有关的政府行为者。

- 功能

- 规划、组织和执行网络行动

- 根据目标用户的个人资料发起复杂且经过修改的鱼叉式网络钓鱼攻击

- 复杂恶意软件的开发

- 安装后门

- 使用反检测机制

- 数据和信息泄露(网络间谍活动)

- 技术、策略和程序(MITRE ATT&CK)

- 执行:

- 001 – 命令解释器和脚本:PowerShell

- 003 – 命令解释器和脚本:Windows 命令 Shell

- 007 – 命令和脚本解释器:JavaScript

- 002 – 用户执行:恶意链接

- 持久性:

- 005 – 计划任务/工作:计划任务

- 001 – 自动启动执行:注册表运行项/启动文件夹

- 逃避****检测:

- 010 – 混淆文件或信息:命令混淆

- 013 – 混淆的文件或信息:加密/编码文件

- 004 – 删除指示器:删除文件

- T1620 – 反射代码加载

- 指挥****与控制:

- 001 – 数据编码:标准编码

- T1102 ——Web 服务

- 渗漏:

- 002 – Web 服务渗透:云存储环境中的渗透

- 基础设施

- 恶意文件: hwp.lnk

(sha256 811d221a1340e64aa1736d9d4e8f80820a5a02fab3d0c9e454f3ed35cd717b81)

- **恶意软件:**远程访问木马(RAT)

- C&C 服务器: 20.59[.]148 (:8855, :6699) 、 206.206.127[.]152(:7628,:7032,:6105)、74.50.94[.]47、74.50.94[.]175、162.125.65[.]15、162.125.65[.]18、162.125.65[.]19

- 网址: hxxps://www.dropbox.com/scl/fi/epr742mdeq0fp7t5p854x/Sm.dat?rlkey=recrfqqfhl9rtjxcgxbvh39oy&st=z3dqb888&dl=1;

hxxps://lh3.googleusercontent.com/a/ACg8ocKnUCafLOJBYtrhtGO54t-HCIRkNsHB7BEAuBjzh_y7ZXXKpA=s64

- 危害指标 (IOC):

- 268640934dd1f0cfe3a3653221858851a33cbf49a71adfb4d54a04641df11547-20250211_03837.docx.lnk

- 5967513540ad610ddbbc124f2437cf58dd10341da7d8d016932e74c3241dfa2a-d.ps1

- 47abd1682a88f7aadd3fe57583a7edba9cae2d7cf6632df19fbe687544dac632-gs.zip

- 9af27198deefa87bb1d3868abb295f0136c18e74b5231772351c359ccd740323 - 83972.tmp

- 694af547d321771e69c48cf3c04411fc1de1b5d4a465815c54fff44d3d8da790-G3892.tmp

- 68621690299e676b7562aca350a4ab87b898919c140b11bac7282d9c07d53838-tmps4.ps1

- 7a21d0e9793a4f115d395c6e99927d54840a75f9f5501d77eca52c2e35069006-rt_10_dummy_0206.tmp(异步RAT)

- 技术归因:基础设施(C&C 服务器)与**#Kimsuki**组织匹配。