CYFIRMA 行业报告 – 能源和公用事业行业

介绍

欢迎阅读 CYFIRMA 信息图表行业报告,我们将深入探讨过去三个月能源和公用事业行业的外部威胁形势。本报告提供了宝贵的见解和数据驱动的统计数据,对针对能源和公用事业行业的攻击活动、网络钓鱼遥测和勒索软件事件进行了简明分析。

我们的目标是以方便、引人入胜且信息丰富的格式呈现行业特定的概述。利用我们先进的平台遥测和分析师的专业知识,我们为您带来可操作的情报,让您在网络安全领域保持领先地位。

方法论

CYFIRMA 提供网络威胁情报和外部威胁形势管理平台 DeCYFIR 和 DeTCT,它们利用人工智能和机器学习来提取和处理相关数据,并辅以手动 CTI 研究。

为了编写这些报告,我们利用了我们平台中的以下数据。这些数据由人工智能和机器学习自动化处理,基于人工研究输入和自动提取。

观察到的攻击活动

- 利用我们的早期预警平台数据集,我们展示了已知的高级持续威胁行为者(包括民族国家和出于经济动机)发起的攻击活动。

- 每次攻击活动可能针对不同国家的多个组织。

- 广告系列持续时间可能为几周、几个月甚至几年。它们按活动的“最后出现”日期排序,以包含最相关的活动。请注意,这可能会导致广告系列在较晚的日期堆积,从而影响基于时间的趋势。

- 由于 TTP 和使用的商品工具越来越重叠,因此对特定威胁行为者的归因可能变得模糊不清。虽然本报告中对可疑威胁行为者的归因具有很高的可信度,但我们承认可能存在不准确性。

网络钓鱼

- 我们的数据集中于网络钓鱼活动,而不是单独的网络钓鱼或鱼叉式网络钓鱼电子邮件,这可能会限制对更高级的单目标攻击的可见性。

- 我们的主要重点是检测针对目标的品牌冒充行为。由于我们的收集方法和自动化,我们可能无法提供所有行业网络钓鱼活动的全面受害者信息,因为有些网络钓鱼活动根本不是好的网络钓鱼诱饵。

勒索软件

- 本报告中提供的受害者数据直接来源于各个勒索软件组织的博客。但值得注意的是,某些博客可能提供有限的受害者信息,例如仅提供姓名或域名,而其他博客则可能完全被混淆。这些限制可能会影响批量数据处理过程中受害者研究的准确性。

- 在某些情况下,多家公司使用相同的名称,但位于不同的国家/地区,这可能会导致地理和行业方面的差异。跨国组织也会出现类似的差异,我们无法确定哪个国家的哪个分支机构受到了攻击。在这种情况下,我们会计算公司总部所在的国家/地区。

- 在训练我们的处理算法时,我们手动验证了行业和地理统计数据的结果,准确率为 85%,偏差为 ±5%。我们不断微调和更新流程。

- 根据勒索软件组织在各自博客网站上发布的信息,每个勒索软件组织的受害者数量和相应日期的相关数据在采集时是 100% 准确的。

- 最后,我们承认,许多受害者从未被列入名单,因为他们能够与攻击者达成协议,以避免在他们的博客上公布。

虽然本报告包含主要由自动化生成的统计数据和图表,但 CYFIRMA CTI 分析师对其进行了彻底的审查和增强,以提供更多背景信息,确保最高质量并提供有价值的见解。

高级持续性威胁攻击活动

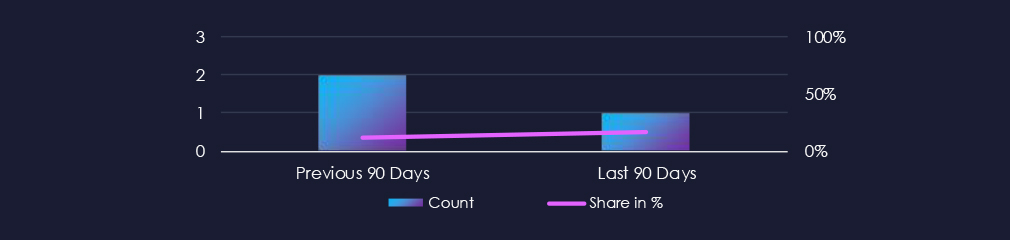

在观察到的 6 项活动中,能源和公用事业组织出现在 1 项中,占所有活动的 17%,较之前 90 天的 2 项活动和 12% 有所下降。

每月观察的活动

观察到的活动是间歇性分布的,并且在几个月之间交替发生。

可疑威胁行为者

在一次观察到的活动中,我们发现 Volt Typhoon 和 MISSSION2025 活动关联(包括 APT41)的 TTP 存在重叠。

APT41 和 Volt Typhoon 均与军方有关,我们可以假设它们之间存在合作和/或工具的变更。

地理分布

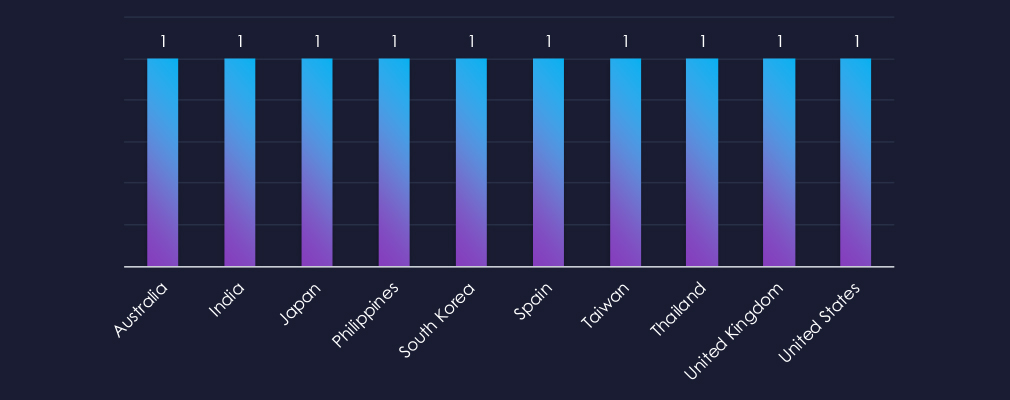

此次攻击活动的受害者遍布 11 个不同的国家。

鉴于与军方有联系的威胁行为者的参与,我们可以看到感兴趣的地缘政治国家。

最受攻击的技术

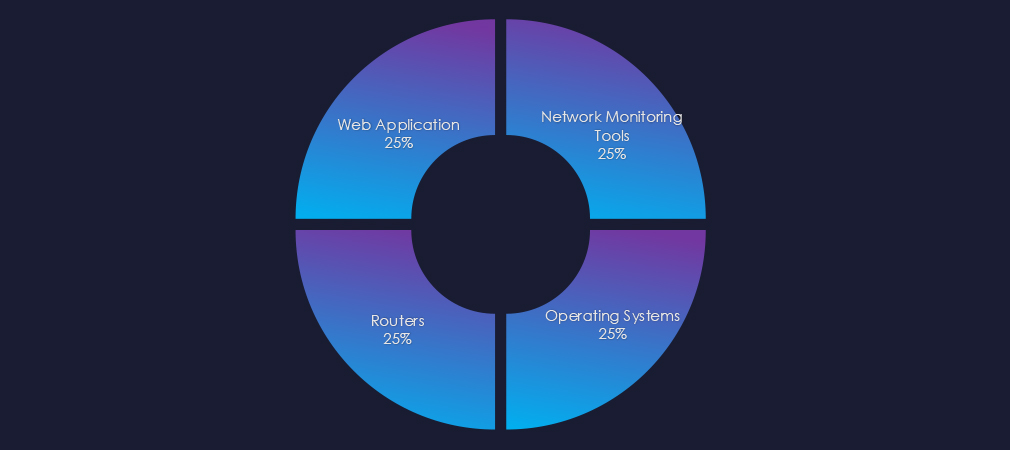

观察到的活动针对的是网络应用程序、操作系统、网络监控工具和路由器。

APT 活动外部威胁态势管理 (ETLM) 概述

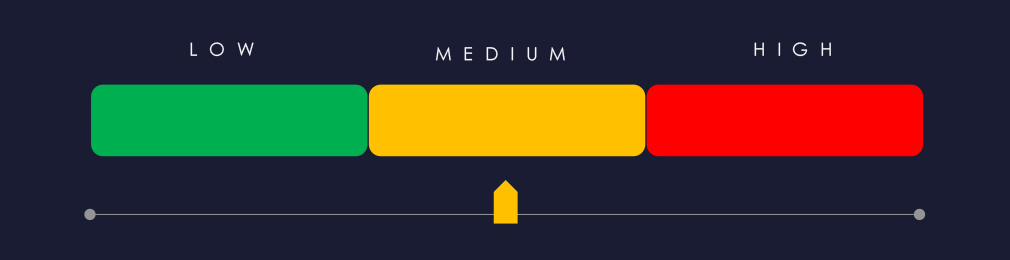

风险等级指标:中等

在过去 90 天内,能源和公用事业组织并未受到高级持续性威胁 (APT) 活动的严重影响。该行业仅参与了 17% 的观察到的活动。

每月趋势

12 月份观察到一次活动。

主要威胁行为者

此次活动被归咎于与军方有联系的威胁行为者。

地理影响

这些活动共影响了 11 个对xx具有地缘政治利益的国家。

目标技术

观察到的活动针对的是网络应用程序、操作系统、网络监控工具和路由器。

能源和公用事业行业的网络钓鱼攻击

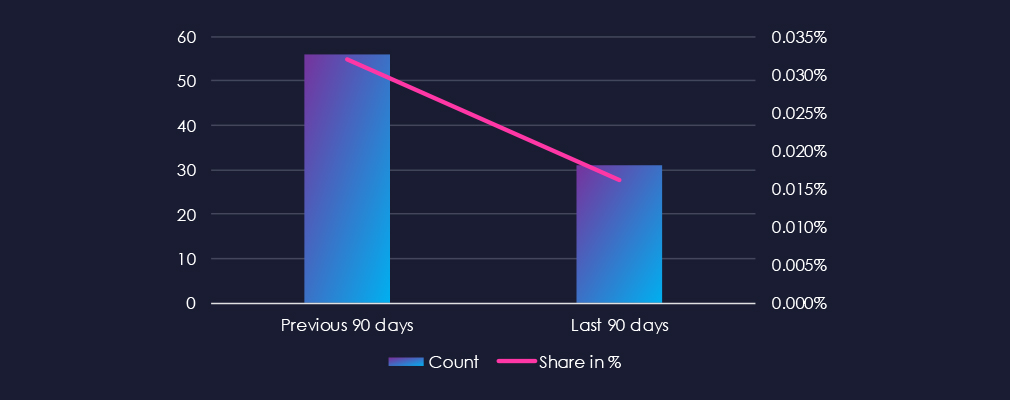

在过去三个月中,CYFIRMA 的遥测技术已识别出 192,716 个网络钓鱼活动中有 31 个与能源和公用事业有关。与前 90 天相比,这一数字从 56 个活动大幅减少,总体份额也从 0.032% 降至 0.016%。

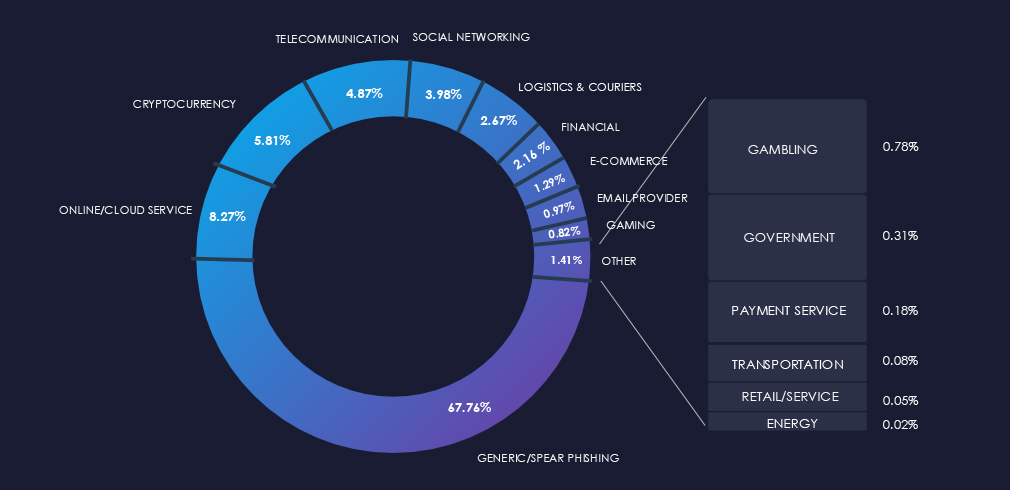

网络钓鱼主题的全球分布

下图展示了观察到的主题的全球分布。能源主题仅占所有捕获的网络钓鱼的 0.016%。

被模仿最多的品牌

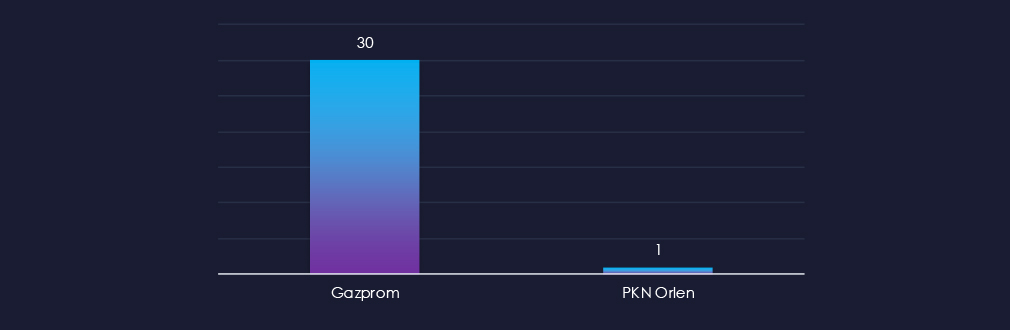

只有两个品牌被冒充:俄罗斯天然气巨头 Gazprom 和波兰燃料集团 PKN Orlen。

主要原产国 (ASN)

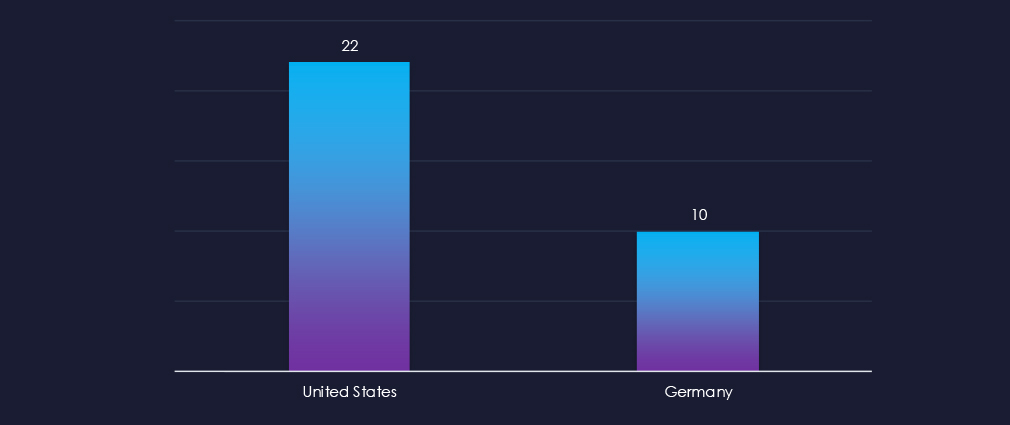

美国是全球网络钓鱼的主要来源,尽管这两个品牌都没有在美国运营,但以它们为主题的网络钓鱼主要来自美国。另一个观察到的来源是德国。

网络钓鱼外部威胁态势管理 (ETLM) 概述

风险等级指标:低

总体而言,能源和公用事业仅占过去 90 天内捕获的所有网络钓鱼的 0.016%。这比前 90 天的 0.032% 有所下降。

仅识别出两个被冒充的品牌:俄罗斯天然气巨头 Gazprom 和波兰燃料集团 PKN Orlen。

尽管这两家公司均未在美国运营,但美国是能源和公用事业网络钓鱼最常见的来源国。德国是第二大来源国。

能源和公用事业仍然是不受欢迎的网络钓鱼主题。如前所述,该行业的分散性,涉及不同地区的众多公司,为广泛的网络钓鱼带来了挑战。该主题不太可能与网络钓鱼信息的供应商或客户一致。

相反,还有其他主题更容易执行并从中产生利润。

勒索软件受害者分析

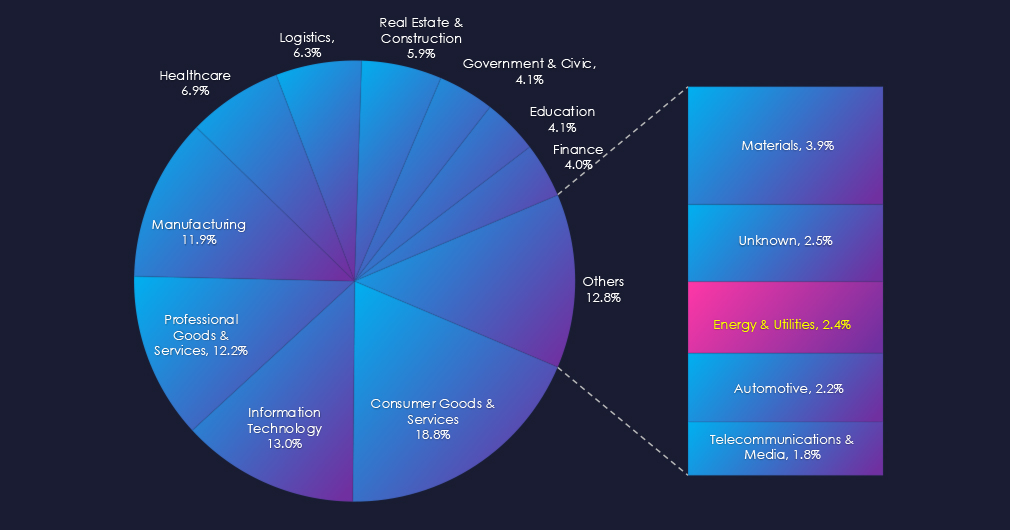

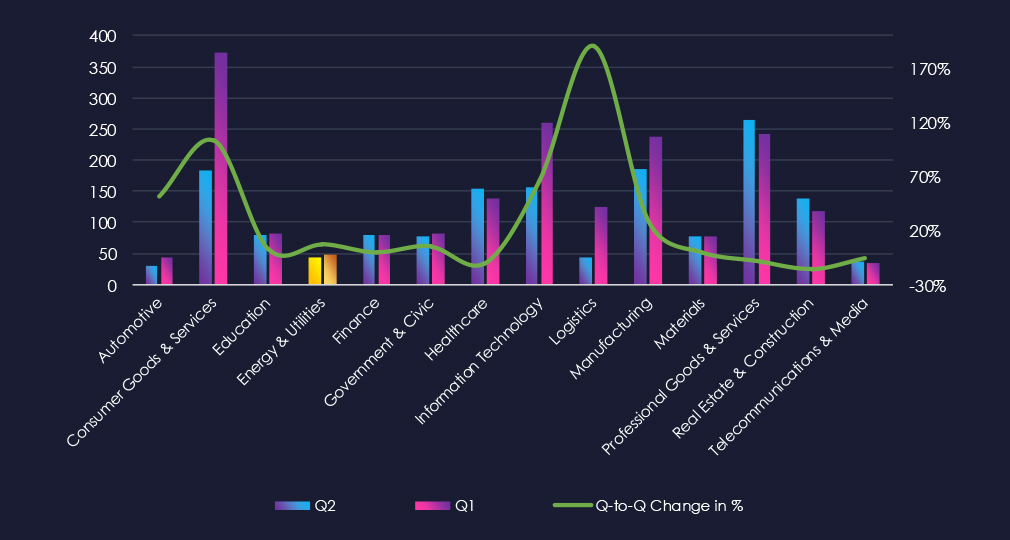

在过去 90 天中,CYFIRMA 在能源和公用事业行业发现了 47 名经过核实的勒索软件受害者。这占同期 1,987 名勒索软件受害者总数的 2.4%,使能源和公用事业行业成为勒索软件第三少见的受害者。

此外,季度比较显示,能源和公用事业行业持续受到关注,受害者数量仅从 44 人增加到 47 人,增幅为 6.8%。总体份额从 2.8% 略微下降到 2.4%。

行业月度活动图表

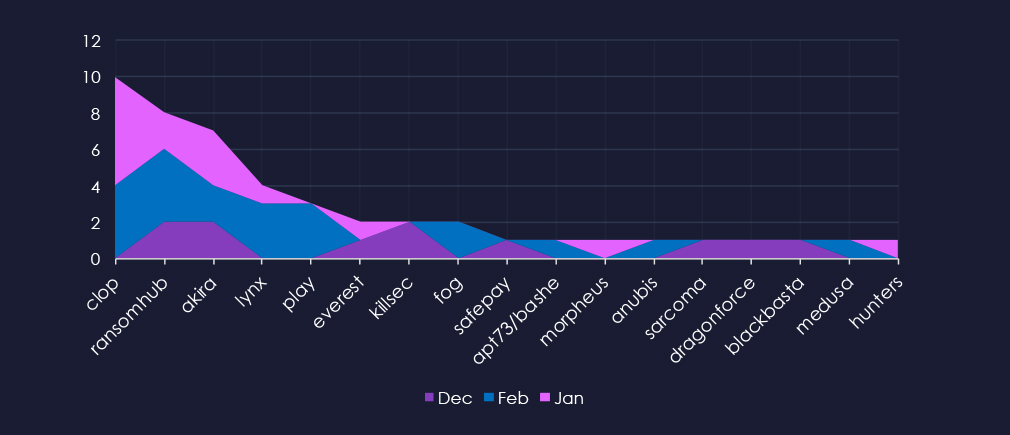

在过去的 180 天里,我们观察到受害者数量逐月波动,在 11 月达到顶峰,然后在 2 月再次达到顶峰。

我们可以将 12 月份的下跌归因于勒索软件活动的整体低迷。下跌之后又反弹至 11 月份的高点。

每个团伙活动的细目

通过每月活动的细分,可以了解每个月哪些帮派活跃。例如,最活跃的帮派 Cl0p 在 12 月没有受害者,而在 1 月和 2 月非常活跃。另一方面,Killsec 在 12 月记录了所有受害者。

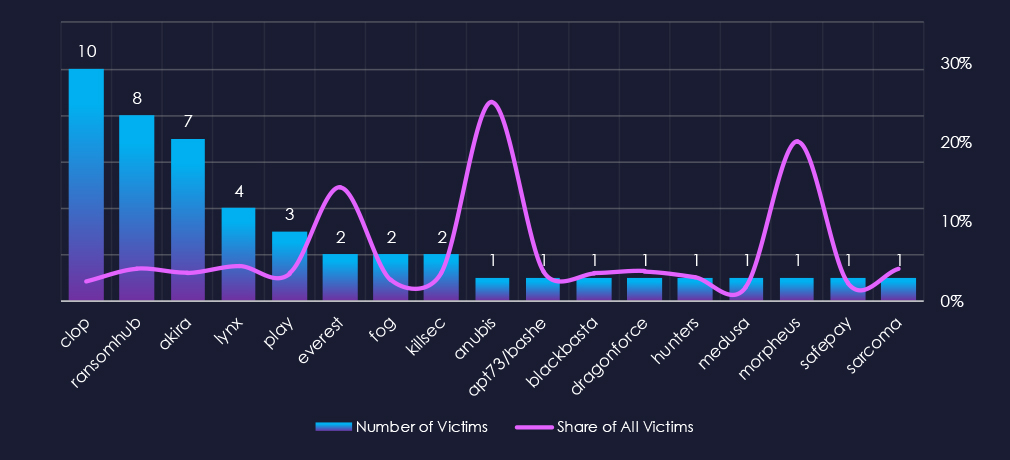

每个团伙活动的细目

在过去 90 天内,62 个团伙中有 17 个处于活跃状态。Cl0p 团伙的受害者数量最多(10 人),其次是 RansomHub(8 人)和 Akira(7 人)。该行业最活跃的团伙的受害者比例非常低。Cl0p 为 2.5%,RansomHub 为 4.1%,Akira 为 3.5%,这表明能源和公用事业并不是他们的重点。

Everest 记录了 14 名受害者中的 2 名(14.3%)与该行业有关,表明可能存在兴趣,但总体数字对于这样的预测来说太低了。同样,Morpheus 和 Anubis 分别记录了 5 名和 4 名受害者中的 1 名。

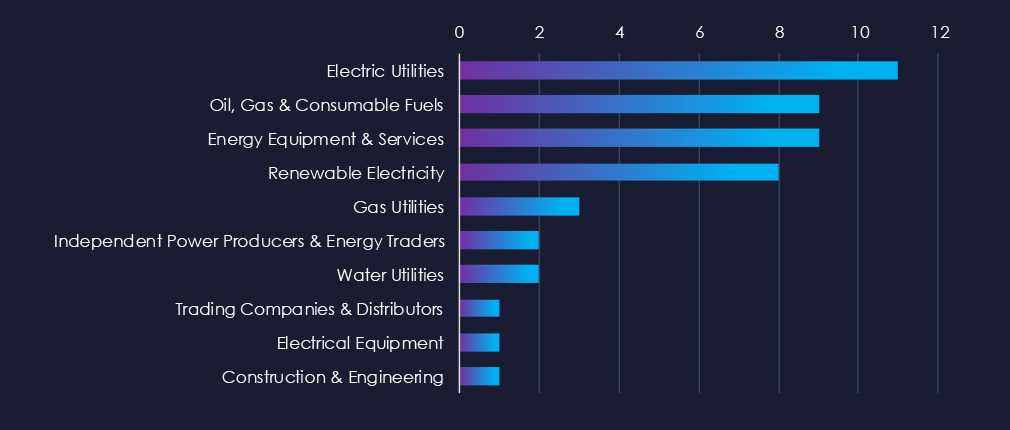

各行业受害者人数

电力公用事业、石油、天然气和燃料以及能源设备和服务是能源和公用事业行业中勒索软件最常见的受害者。

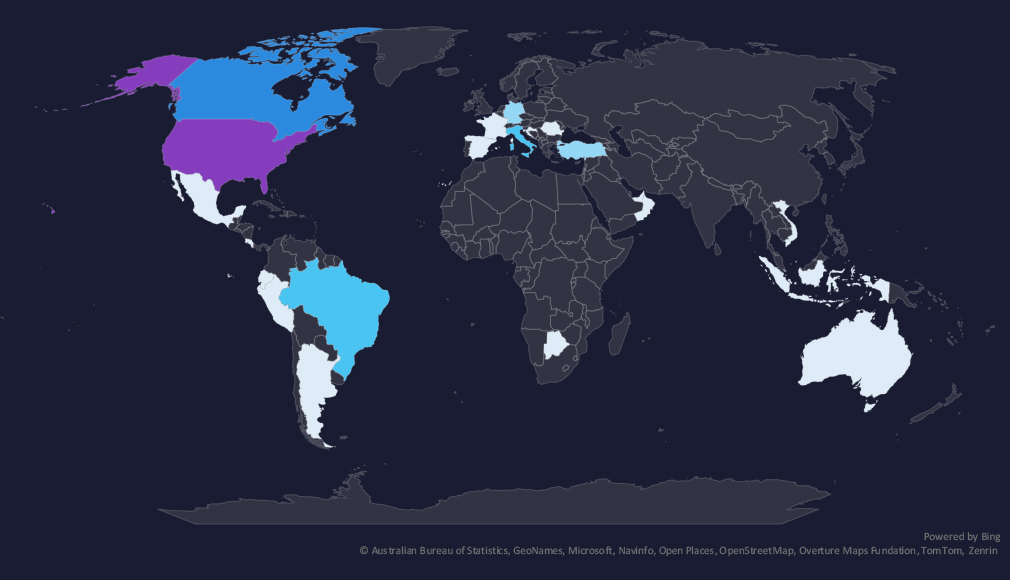

受害者的地理分布

地理分布热图突显了勒索软件的广泛影响,突出显示了该行业受害者所在的国家/地区。值得注意的是,拉丁美洲和东南亚的勒索软件使用率正在不断增长。

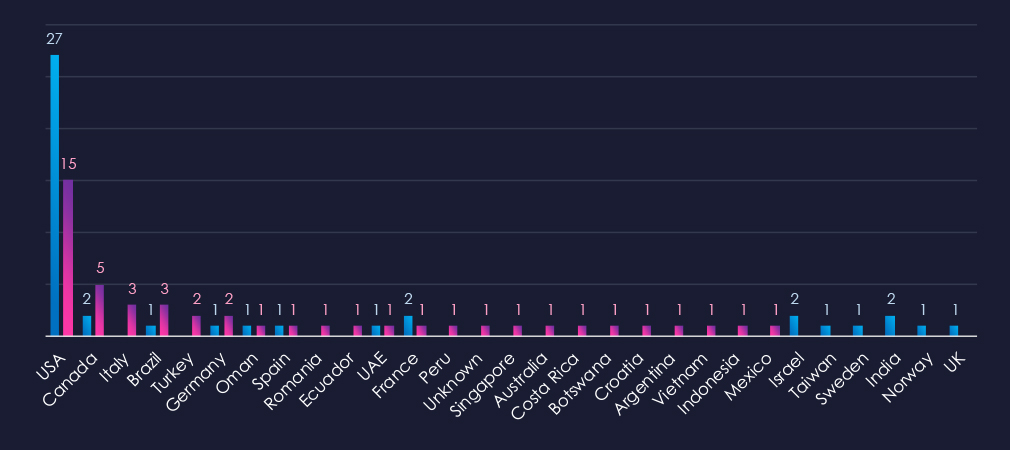

各国家/地区行业受害者

该图表显示了目标国家/地区的季度变化。数据按过去 90 天排序,并与之前 90 天(以蓝色标记)进行比较。

我们可以看到美国受害者数量大幅下降,而加拿大、意大利、巴西和土耳其等国的受害者数量则有所增加。总体而言,与上一时期相比,攻击目标国家更多。

勒索软件外部威胁态势管理 (ETLM) 概述

风险等级指标:低

能源和公用事业行业是第三大最不常见的受害行业。该行业持续面临勒索软件威胁,但环比仅小幅增长 6.8%。然而,在所有勒索软件受害者中,该行业所占比例从 2.8% 下降到 2.4%。

每月活动趋势

能源和公用事业行业的勒索软件活动在 12 月和 2 月之间波动,出现高峰。

总体而言,Cl0p 最为活跃,其次是 RansomHub 和 Akira

勒索软件团伙

过去 90 天内,62 个活跃的勒索软件团伙中,共有 17 个针对该行业:

Cl0p:最为活跃,有 10 名受害者,其中 2.5% 的受害者来自能源和公用事业部门(400 名受害者中的 10 名)。

Ransomhub:第二活跃的勒索软件,有 8 名受害者,占该行业受害者总数的 4.1%(197 名受害者中的 8 名)。

总体而言,参与人数少、受害者比例低表明勒索软件团体对该行业的兴趣不高。

地理分布

能源及公共事业行业勒索软件受害者的地理分布呈现发展趋势,美国境内受害者数量明显下降,攻击活动蔓延至更多国家。

所有已确定地理位置的受害者中有 32% 位于美国。

总体而言,过去 90 天内共有 23 个国家记录了该行业出现勒索软件受害者,比之前 90 天内的 14 个国家有所增加。

如需了解全面、最新的全球勒索软件追踪报告,请参阅我们新的月度“追踪勒索软件”系列。

结论

在过去 90 天中,能源和公用事业组织面临的网络风险较低:

**APT 活动(中等):**观察到的活动仅 17% 影响了该领域,其中 12 月发生的一起事件归因于与某个军方有关的威胁行为者。攻击涉及 11 个国家/地区,目标是 Web 应用程序、操作系统、网络监控工具和路由器。

**网络钓鱼(低):**能源和公用事业仅占捕获的网络钓鱼的 0.016%,低于 0.032%。只有 Gazprom 和 PKN Orlen 被冒充。美国是能源网络钓鱼的主要来源,其次是德国,尽管这两个品牌都没有在德国主要运营。分散的行业结构继续阻止广泛的网络钓鱼活动。

**勒索软件(低):**该行业是第三大最不常见的受害者,尽管季度增长率小幅上升了 6.8%,但其占所有勒索软件事件的比例从 2.8% 下降到 2.4%。在 62 个活跃团体中,有 17 个针对能源和公用事业。Cl0p 以 10 名受害者(占总数的 2.5%)领先,其次是 RansomHub。虽然 32% 的受害者在美国,但攻击蔓延到 23 个国家/地区,高于之前的 14 个国家/地区。