月度归档: 2025 年 3 月

-

东亚

俄罗斯APT组织Gamaredon钓鱼攻击活动中使用LNK文件分发Remcos后门

自 2024 年 11 月以来,思科 Talos 一直在积极追踪一项持续的活动,该活动针对乌克兰用户使用恶意 LNK 文件,该文件运行 PowerShell 下载程序。 文件名使用与乌克兰军队调动有关的俄语单词作为诱饵。 PowerShell 下载程序联系位于俄罗斯和德国的地理围栏服务器,下载包含 Remcos 后门的第二阶段 Zip 文件。 第二阶段有效载荷使用 DLL 侧加载来执行 Remco…

阅读更多 » -

东欧

俄罗斯APT组织Water Gamayun利用CVE-2025-26633将恶意代码 MUIPath 武器化

Trend Research 发现了俄罗斯威胁行为者 Water Gamayun 发起的一项活动,该活动利用 Microsoft 管理控制台框架中的零日漏洞执行名为 MSC EvilTwin (CVE-2025-26633) 的恶意代码。 在此次攻击中,威胁行为者操纵 .msc 文件和多语言用户界面路径 (MUIPath) 来下载和执行恶意负载、保持持久性并从受感染的系统中窃取敏感数据。 此类威胁…

阅读更多 » -

未知地区

未知APT组织UAT-5918 针对台湾关键基础设施发起攻击

APT 组织 UAT-5918 针对台湾关键基础设施的攻击。Talos 研究人员高度确信 UAT-5918 是一个高级持续性威胁(APT)组织,其目标是台湾地区的实体,旨在建立长期持续访问权限。该组织通常通过利用暴露在互联网上的未修补 Web 和应用服务器中的 N-day 漏洞来获取初始访问权限。入侵后的活动主要包括手动进行的信息窃取,使用 FRPC、FScan、In-Swor、Earthworm…

阅读更多 » -

东欧

卢甘斯克人民共和国APT组织UAC-020利用 DarkCrystal RAT 针对乌克兰国防工业综合体进行间谍活动

政府计算机应急响应小组 CERT-UA 记录了多起针对国防工业综合体企业员工和乌克兰国防军个人代表的有针对性的网络攻击案例。 2025 年 3 月,人们发现 Signal 信使正在分发带有档案的消息,其中据称包含一份有关会议结果的报告。同时,在某些情况下,为了增加信任,可能会从帐户已被预先泄露的现有联系人列表中的个人发送消息。 通常,提到的档案包含一个扩展名为“.pdf”的文件,以及一个归类为 D…

阅读更多 » -

朝鲜半岛

朝鲜APT组织KONNI当前的网络钓鱼活动

描述 对#NK #Konni组织近期网络攻击的分析强调,该组织使用**#LNK文件来传播#AsyncRAT恶意软件。该方法涉及使用特定于#Windows**操作系统的快捷方式文件来执行恶意命令,而无需宏,这是攻击者广泛采用的一种技术,用于规避阻止特定于 Microsoft Office 套件的文档中的宏的安全措施。 具体来说,一旦被目标用户访问,恶意文件就会执行隐藏在其结构中的**#PowerSh…

阅读更多 » -

未知地区

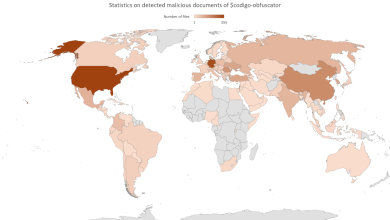

未知APT组织 PhaseShifters使用加密程序和工具被曝光

关键点 在2024 年 11 月发表的一项关于 PhaseShifters 组织的研究中,我们报道了针对俄罗斯公司的攻击。这些攻击中的一些恶意加载器是使用 Crypters And Tools 服务生成的。 本文介绍了Crypters And Tools的内部结构和基础设施。 调查显示,至少有三个团体使用这项服务(PhaseShifters、Blind Eagle、TA558)。 我们的观察表明,…

阅读更多 » -

综合报告

使用Crypters-And-Tools处理恶意文件-390x220.jpg)

多个APT组织(PhaseShifters、Blind Eagle、TA558)使用Crypters And Tools处理恶意文件

本文介绍了Crypters And Tools的内部结构和基础设施。 研究表明,至少有三个团体使用此服务(PhaseShifters、Blind Eagle、TA558)。 根据我们的观察,该加密器仅用于犯罪目的,其功能证实了这一点。 使用的定义 加密器订阅服务 (CaaS) 是一种向用户提供的付费服务,允许用户加密、打包或混淆文件(不一定是恶意文件)。 PhaseShifters(Sticky …

阅读更多 » -

南亚

巴基斯坦APT组织APT36组织伪造印度邮政网站发动网络攻击

APT36,也称为 Sidecopy,是一家总部位于巴基斯坦的高级持续性威胁 (APT) 组织,至少自 2013 年以来一直活跃。该组织专注于针度实体,进行网络间谍活动,包括政府组织、军事人员、国防承包商和教育机构。该组织创建了一个虚假的 IndiaPost 网站来针对和感染 Windows 和 Android 用户。网站通过提供恶意 PDF 文件和 APK 来攻击用户,其中 PDF 文件包含了一…

阅读更多 » -

东南亚

印度尼西亚APT组织INDOHAXSEC被曝光

执行摘要 在对东南亚网络威胁形势进行例行监测期间,北极狼实验室团队发现了一个相对较新的印度尼西亚黑客组织,自称“ INDOHAXSEC ”,一直活跃于该地区。 在过去的几个月中,该组织利用自己定制的工具和从更广泛的互联网上收集的工具,对该地缘政治区域内的众多实体和政府机构进行了分布式拒绝服务 (DDoS) 等网络攻击并发动了勒索软件攻击。 这个集体很大程度上是出于政治动机,但有时也是出于经济动机,…

阅读更多 » -

朝鲜半岛

朝鲜APT组织 Lazarus正在对加密货币发动网络战

npm 再次遭遇 Lazarus 团伙发起的新一轮恶意软件包攻击,同时 Socket 和 Seal Security 合作解决了 npm 的一个关键漏洞。

阅读更多 » -

朝鲜半岛

新间谍软件被曝光-390x220.jpg)

朝鲜APT组织 ScarCruft(APT37)新间谍软件被曝光

Lookout 研究人员发现了一款名为 KoSpy 的 Android 间谍软件,该软件由朝鲜 APT37(ScarCruft)组织开发,主要针对韩语和英语用户,能够收集广泛的个人信息,并且与 APT43 组织的基础设施有共享之处。

阅读更多 » -

朝鲜半岛

朝鲜APT组织Squid Werewolf伪装成招聘人员分发网络钓鱼电子邮件

根据 BI.ZONE 威胁情报团队在 2024 年 12 月的发现,Squid Werewolf 利用网络钓鱼技术,通过电子邮件向目标组织的员工发送虚假的职位描述,这些邮件冒充知名公司的招聘人员。攻击者通常会使用品牌和徽标来增加电子邮件的真实性,但需要注意的是,商标所有者不对这些威胁行为者的行为或由此造成的损失负责。攻击者使用的网络钓鱼电子邮件非常针对性,能够快速访问关键人员使用的系统内的数据。

阅读更多 » -

未知地区

南美APT组织Blind Eagle针对哥伦比亚机构和政府实体开展攻击

本文主要揭露了 “盲鹰”(Blind Eagle)攻击活动中的一些技术细节,包括攻击的各个阶段、指令与控制(C&C)服务器地址以及使用的 payloads 和其他恶意软件。

阅读更多 » -

朝鲜半岛

Lazarus 再次发起新一轮恶意软件包攻击 npm

朝鲜的 Lazarus 集团继续渗透 npm 生态系统,部署了六个新的恶意软件包,旨在破坏开发人员环境、窃取凭据、提取加密货币数据并部署后门。在这次活动中,Socket 研究人员发现 BeaverTail 恶意软件嵌入在看似无害的软件包中—— 、、、、is-buffer-validator和yoojae-validator——每个都与之前在 Lazarus(传染性访谈)行动中记录的策略非常相似。这…

阅读更多 » -

南亚

以更新的工具集瞄准海事和核能领域-390x220.jpg)

印度APT组织SideWinder (响尾蛇)以更新的工具集瞄准海事和核能领域

2024 年下半年,SideWinder APT 组织继续活跃,针对海事基础设施和物流公司的攻击出现了显著增加,同时对南亚的核电站和核能机构表现出特别兴趣。该组织不断努力改进其工具集,以逃避安全软件检测,并在受感染的网络上扩展持久性。攻击方法包括利用 Microsoft Office 文档中的远程模板注入漏洞(CVE-2017-11882),通过 JavaScript 加载器和下载器模块传播恶意软…

阅读更多 »

- 1

- 2