年度归档: 2025 年

-

未知地区

APT组织 Paper Werewolf 制作的恶意软件渗透俄罗斯组织的基础设施

BI.ZONE 威胁情报团队记录到 Paper Werewolf 攻击集群(又名 GOFFEE)活动激增,自 2022 年以来,该攻击集群已进行了至少七次攻击活动,受害者包括政府、能源、金融、媒体等组织。 攻击者会发送带有恶意宏的 Microsoft Word 附件的网络钓鱼电子邮件。然而,他们最近的活动已超出间谍目的:我们发现 Paper Werewolf 破坏了受感染基础设施的运行。 攻击者倾…

阅读更多 » -

东欧

俄罗斯APT组织Turla渗透巴基斯坦APT组织Storm-0156组织的C2服务器

执行摘要 Lumen 的 Black Lotus 实验室发现了一个由俄罗斯威胁行为者“Secret Blizzard”(也称为Turla)策划的长期活动。该组织已成功渗透巴基斯坦行为者“Storm-0156”使用的 33 个独立命令和控制 (C2) 节点。Storm-0156 以专注于间谍活动而闻名,据公开报道,它与两个活动集群“SideCopy”和“Transparent Tribe”有关。这项…

阅读更多 » -

朝鲜半岛

朝鲜APT组织Kimsuky采用新的网络钓鱼策略来攻击受害者

1. 概述 ○ 正如许多人所知,电子邮件网络钓鱼在世界各地不断被报道,并且是威胁行为者选择的最流行的攻击之一。有人说,如果收件箱中收到的电子邮件中不包含恶意文件(恶意软件),则很难检测来自 URL 网络钓鱼方法的威胁。 ○ 诱导 URL 点击的经典网络钓鱼攻击有时被视为传统威胁,并且其风险级别被“贬值”。然而,难以忽视的事实是,在韩国发现的许多 URL 网络钓鱼攻击中都包含 Kimsuky 组织。…

阅读更多 » -

东欧

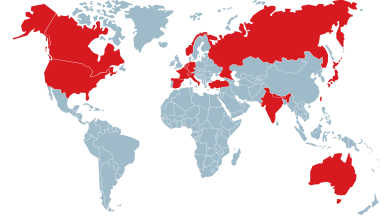

疑似俄罗斯黑客组织Matrix利用僵尸网络通过物联网设备进行DDoS攻击

一个由名为 Matrix 的威胁行为者策划的新型广泛分布式拒绝服务 (DDoS) 活动。该活动由我们在蜜罐上检测到的活动触发,本次调查深入探究了 Matrix 的方法、目标、工具和总体目标。 此次活动凸显了如何利用易用工具和最低限度的技术知识来发动大规模网络攻击。Matrix 展示了威胁行为者越来越倾向于针对联网设备(尤其是物联网和企业系统)中的漏洞和错误配置。该行动结合了公共脚本、暴力攻击和利用…

阅读更多 » -

南亚

南亚APT集团Donot针对巴基斯坦关键行业发起网络攻击

概述 最近发现了一项似乎针对巴基斯坦制造业的活动,该行业为该国的海事和国防部门提供支持。在分析了该活动所涉及的文件后,确定该攻击与已知的 APT 组织 DONOT 有关。 DoNot,也称为 APT-C-35,是一个自 2016 年开始运营的高级持续性威胁 (APT) 组织。该组织曾多次针对南亚各地的政府和军事实体以及外交部和大使馆发起攻击。 图 1 – Cyble Vision 威胁库 在最…

阅读更多 » -

未知地区

未知地区的APT组织Head Mare利用 PhantomCore后门对俄罗斯和白俄罗斯开展网络攻击

2024 年 9 月 2 日,卡巴斯基发布了一篇关于 Head Mare 组织的博客,该组织于 2023 年首次出现。Head Mare 是一个针对俄罗斯和白俄罗斯组织的黑客活动组织,其目标是造成最大损失,而不是获取经济利益。他们使用最新的策略(例如利用 WinRAR 中的CVE-2023-38831漏洞)来获取初始访问权限并传递恶意负载。该组织在 X 上保持公开存在,并在那里披露有关其受害者的信…

阅读更多 » -

东南亚

疑似越南APT组织CoralRaider使用新型恶意程序 PXA Stealer攻击政府和教育部门窃取敏感信息

思科 Talos 发现了一个由越南语威胁行为者发起的新的信息窃取活动,目标是欧洲和亚洲的政府和教育机构。 我们发现了一个名为 PXA Stealer 的新 Python 程序,它以受害者的敏感信息为目标,包括各种在线帐户的凭据、VPN 和 FTP 客户端、财务信息、浏览器 cookie 以及游戏软件的数据。 PXA Stealer 能够解密受害者的浏览器主密码并利用它窃取各种在线账户存储的凭据。 …

阅读更多 » -

未知地区

未知APT组织 Earth Minotaur使用MOONSHINE 漏洞利用工具包和DarkNimbus 后门发起对中国多平台攻击

MOONSHINE 最初被发现是针对藏族社区的恶意活动的一部分,据信也与之前针对维吾尔族的恶意活动有关。它旨在通过利用 Android 移动设备上即时通讯应用程序的漏洞来植入后门。此后,我们发现了此工具包的升级版本,其中包括更新的漏洞和更多保护措施,以阻止安全研究人员的分析。到 2024 年,我们在野外发现了至少 55 个 MOONSHINE 漏洞利用工具包服务器。它仍被威胁行为者积极使用。 Ea…

阅读更多 » -

朝鲜半岛

朝鲜APT组织Kimsuky武器库曝光:多种类木马分析

概述 近期,SecAI监测到Kimsuky自2024年起发起的一系列针对性攻击,活跃程度较高。其中包括4月份针对韩国驻华大使馆的安全相关样本、6月份针对某建筑公司的发票相关样本、7月份针对某韩国知名大学的讲座相关样本等。通过长期的跟踪分析,该组织通过设置大量钓鱼网站、发送带有诱导点击受害者感兴趣名称的样本的钓鱼邮件等方式,进行信息窃取和远程控制活动。在收集了Kimsuky各类攻击样本后,发现该组织…

阅读更多 » -

东欧

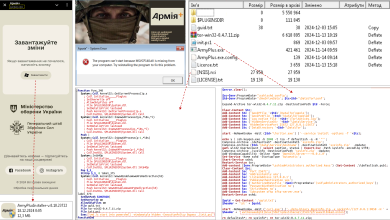

俄罗斯黑客组织APT44(Sandworm)使用“Army+”主题开展对乌克兰网络攻击

2024年12月17日,乌克兰CERT-UA政府计算机应急响应小组收到MIL.CERT-UA专家的信息,称检测到一些模仿“Army+”应用程序官方页面并使用Cloudlfare Workers发布的网络资源服务。 如果访问上述网站,用户可以下载可执行文件“ArmyPlusInstaller-v.0.10.23722.exe”(名称更改)。 该 EXE 文件被发现是使用 NSIS(Nullsoft …

阅读更多 » -

东欧

俄罗斯APT组织Earth Kasha利用ANEL后门针对日本发起钓鱼攻击

根据趋势科技的研究,自 2024 年 6 月左右以来,针对日本个人和组织的新鱼叉式网络钓鱼活动一直在进行。此次活动的一个有趣方面是名为 ANEL 的后门的回归,该后门在 2018 年左右被 APT10 用于针对日本的活动,此后再未被发现。此外,已知由 Earth Kasha 使用的 NOOPDOOR 已被确认在同一活动中使用。基于这些发现,我们评估此次活动是 Earth Kasha 新行动的一部分…

阅读更多 » -

东欧

俄罗斯APT组织UAC-0099利用WinRAR漏洞针对乌克兰国家机构实施间谍攻击

2024年11月至12月期间,乌克兰CERT-UA政府计算机应急响应小组调查了UAC-0099组织针对一些国家组织,特别是林业、法医检查机构、工厂等发起的多起网络攻击。 带有 LNK 或 HTA 文件双存档形式附件的电子邮件传统上用于传递网络威胁。同时,某些存档可能包含针对已知 WinRAR 漏洞 CVE-2023-38831 的利用。 如果成功破解,则会在计算机上启动 LONEPAGE 程序,该…

阅读更多 » -

美洲

近期攻击活动分析-390x220.jpg)

南美APT组织APT-C-36(盲眼鹰)近期攻击活动分析

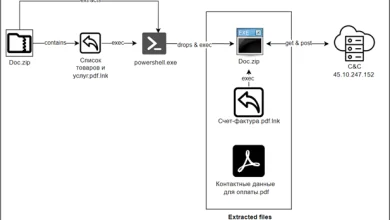

APT-C-36 盲眼鹰 APT-C-36(盲眼鹰)是一个疑似来自南美洲的APT组织,主要目标位于哥伦比亚境内,以及南美的一些地区,如厄瓜多尔和巴拿马。该组织自2018年被发现以来,持续发起针对哥伦比亚国家的政府部门、金融、保险等行业以及大型公司的定向攻击。 APT-C-36近期常采用鱼叉攻击,以PDF文件作为入口点,诱导用户点击文档里面的恶意链接下载RAR压缩包文件。大部分压缩包文…

阅读更多 » -

东欧

俄罗斯APT组织Earth Koshchei在复杂的RDP攻击中使用红队工具

红队为组织加强安全防御提供了必要的工具和测试方法。网络犯罪分子和高级持续性威胁 (APT) 参与者密切关注红队开发的新方法和工具,他们可能会将其用于恶意目的。 2024 年 10 月,趋势科技跟踪的名为 Earth Koshchei 的 APT 组织(也称为 APT29 和 Midnight Blizzard)可能对众多目标使用了流氓远程桌面协议 (RDP) 攻击方法。这种方法早在 2022 年就…

阅读更多 » -

朝鲜半岛

Lazarus组织利用新旧恶意软件进化感染链

过去几年,Lazarus 组织一直在利用虚假工作机会传播恶意软件,攻击各行各业的员工,包括国防、航空航天、加密货币和其他全球行业。这次攻击活动被称为DeathNote 活动,也被称为“Operation DreamJob”。我们之前曾发布过这次活动的历史记录。 最近,我们观察到了一次类似的攻击,Lazarus 组织在一个月内向至少两名与同一核相关组织有关联的员工发送了包含恶意文件的存档文件。在调查…

阅读更多 »