APT组织银狐通过虚假软件安装程序传播ValleyRAT恶意软件

攻击概述

Intezer Labs 研究团队发现了一系列针对中文地区(如香港、台湾和中国)组织的攻击。这些攻击利用一个多阶段加载器(我们将其命名为PNGPlug)来传递ValleyRAT负载。

本报告记录了类似的攻击链,揭示了感染媒介和传递恶意文件的方法。

据报道,此次攻击始于一个钓鱼网页,旨在鼓励受害者下载伪装成合法软件的恶意 MSI(Microsoft Installer)包。

执行后,安装程序将执行两个关键任务:

- 部署良性应用程序来维持合法性的假象。

- 提取包含恶意软件负载的加密档案。

MSI 包使用 Windows Installer 的_CustomAction_功能,使其能够执行恶意代码,包括运行嵌入式恶意 DLL,该 DLL 使用硬编码密码解密存档(all.zip)hello202411以提取核心恶意软件组件:

libcef.dll:加载程序采用填充设计,将其大小增加到 220MB,这有助于它逃避检测,因为许多安全工具会跳过对大文件的分析。(有关如何在加载程序中使用这种技术的更多信息,请查看我们最近的博客文章。)**down.exe**:用于掩盖恶意活动的合法应用程序。- **

aut.png:view.png**伪装成 PNG 图像的文件,其中包含编码的恶意负载。

PNGPlug 加载器的作用

加载程序()的主要功能libcef.dll是通过以下步骤设置恶意软件执行的环境:

- 修补

ntdll.dll:启用内存注入。 - 命令行参数解析:

- 如果

/aut参数存在,加载程序Software\\DICKEXEPATH将使用 XOR 加密解密注册表路径,并将down.exe路径写入注册表(HKEY_CURRENT_USER\Software\DICKEXEPATH)。然后,加载程序使用pe_to_shellcode注入方法将的内容注入aut.png内存。(有关此注入的有效载荷的更多信息,请参阅此报告。) - 如果

/aut不存在,加载器将down.exe使用该参数运行并继续检查。

- 如果

- 防病毒检测:加载程序通过检查路径 来搜索 360 Total Security 是否存在

C:\Program Files (x86)\360\360Safe\uninst.exe。如果不存在,加载程序会映射view.png到内存中并创建一个新进程 (colorcpl.exe),从而注入 的内容view.png。在调查期间,该进程正在执行 ValleyRAT 恶意软件。

使用 .png 文件扩展名作为恶意负载是一种关键的隐身策略,PNGPlug的名称就是由此而来。如下面的屏幕截图所示,这些 PNG 文件包含附加数据,特别是嵌入在特定偏移处的 PE 可执行文件。这些数据会按照前面所述加载并注入到进程中,从而进一步增强恶意软件在执行负载时逃避检测的能力。

加载器使用的 PNG 文件之一的 Binwalk 输出,表明它在偏移量 0x2AB9E 处有一个 Windows 可执行文件 (PE)。

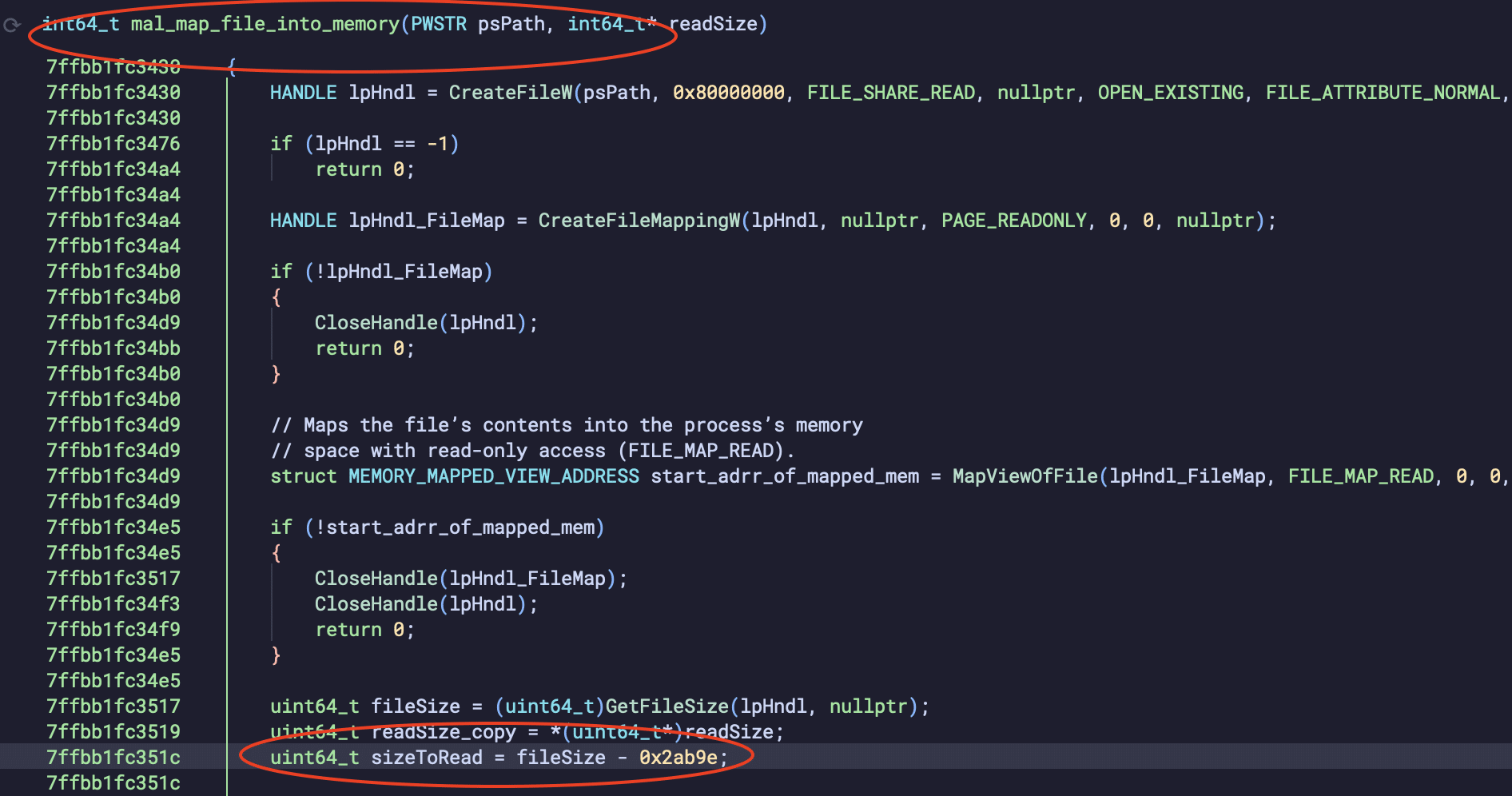

加载器中的函数,用于处理 PNG 文件到内存的映射。具体来说,它会查找 PNG 文件中从偏移量 0x2AB9E 开始的数据。

ValleyRAT 详细信息

ValleyRAT 是一种复杂的多阶段恶意软件,归因于Silver Fox APT。它采用了以下先进技术:

- Shellcode 执行:直接在内存中运行组件以减少其文件占用空间并逃避检测。

- 混淆和权限提升:隐藏恶意活动并获得提升的访问权限。

- 持久机制:利用计划任务和注册表修改来维持对受感染系统的控制。

该恶意软件的阶段包括初始执行、混淆的 shellcode 的部署以及从其命令和控制 (C2) 服务器获取其他恶意组件的加载器模块。

归因

有证据表明,此次攻击活动与Silver Fox APT有关,该组织以针对讲中文的个人和组织的间谍和网络犯罪活动而闻名。他们的策略包括:

- 网络钓鱼技术:使用木马文件和 SEO 优化的网络钓鱼网站。

- 间谍工具:部署 ValleyRAT 和 Gh0st RAT 等恶意软件来监视用户活动、投放插件并可能安装其他有效负载。

根据受害者特征、感染媒介和观察到的有效载荷,我们高度确信此活动是 Silver Fox 所为。他们的行动凸显了采取强有力的网络安全措施以应对来自老练攻击者的不断演变的威胁的必要性。

有什么有趣的?

此次攻击活动因其针对中国大陆、香港和台湾的中文受害者和组织的独特关注而引人注目。它表明,攻击主要针对一个特定人群——中文人群。有趣的是,尽管存在有据可查的争端和不同的政治格局,但攻击者将这些地区视为统一目标。这与安全界在分析威胁时经常分开考虑的传统观点不同。

这些攻击的另一个值得注意的方面是这些组织内部可能存在运营漏洞,尤其是一些大型公司缺乏对员工工具的投资。这种疏忽经常迫使员工依赖免费软件,无意中增加了他们遭受恶意攻击的可能性。

同样引人注目的是,攻击者巧妙地利用合法软件作为恶意软件的传播机制,将恶意活动与看似无害的应用程序无缝融合。PNGPlug 加载程序的适应性进一步提高了威胁,因为它的模块化设计使其能够针对多种活动进行量身定制。这种灵活性凸显了威胁形势的不断演变,强调迫切需要先进的检测和预防机制来对抗这些隐秘而持续的攻击。

IOCS

156.247.33[.]53

- 08dad42da5aba6ef48fca27c783f78f06ab9ea7a933420e4b6b21e12e550dd7d

- 33bc111238a0c6f10f6fe3288b5d4efe246c20efd8d85b4fe88f7d602d70738e

- 50a64e97c6a5417023f3561f33291b448ce830a4d99c40356af67301c8fa7523

- 6d4dd4334791c91bb09e7a91dd5c450b2c6e3348a5586de011c54ce3f473f619

- 76fc76dc651c3cc9d766a6ad8a90f605326463bc4cb2f8f053d44dfbc913beee

- ad23f5c9bab137dc24343fc410f7587885aab6772dee5e75a216ed579c6ee420

- c497506fe2df57c39fcf92398f4864ca4bfcb1a6f2f80c3c520166bc61882855

- E49b085f5484531395b5a7903f004b2a02a2b4ebfa46116d1a665ba881b1f528

- c636120749b49f47fc8d42409ead6c51ea44bc40c815370997ca63f48acdf002

- 79acdca5247ca9719f2f3a34c7942cd60b209f7b616efa5dd81e6656a8baf9a5

- 70facc8ad5db172e235b4cc720a0edaedd4470b8a6ec5da8dee2758f4a1aafef

- e9e4751c88d3a1a4bfdd5d07bb35636787b0d6fbf68b17642d3fe03cbe5ebf70

- de8a0da702a491f610b9e85050d8641cadf4ed84edf4d151f94335b0d78d6636

- 6d2a4d9e2fc6e4dac2c426851b4bdf86dd63a5515d8d853e622a0bc01d250ce9

- 4a68bdfa3e31a8c063bbf94469160eb7998a556027d5ad33f37c347a71c2d3a4

- 7c31c4d0308fb1d67f6af48a76138a9db19f494c1e9a12debdcca7382ad5418c

- 5f9a5ad43a9f79976cd7014ce072429ef2edbae872b4226372cfb07d8a86b8a5

- 3ac3ca18142a935608cb0d2c8d6421ebb9abc30bce93f094447b9c3f63fe791b

- 9d97f3f55bc647911e14a36c83f263e91662cf9d13a2fc3ec7c92dedb8977d37

- c070749f95aeeefcd1c3a875c1b8e77b57cad0c8338436af9a3c9e1323fd4e11

- 7eaed6fa867875119c3ebb40aa24716d91fdbccb2106fa4708ff0637920a920c

- fa26722e99763a29af160fae64183a47a57362b666753624b78e954c8cde0525

- 9aa51d1c82fdbc8f0f27340180bd40faa7e76b8ac6d204b2d3548cfd0897d805

- 58416315c61ed5cb2c754244ed5c081963dabf3e698b04226a00f978cd913e84

- f2f96e5ac1b4bd6cac49c71ca2010dcbe5751757483520cfc7dddf4fb7186044

45.195.148[.]107

- 46af73560cafff5c8bbc16980d01641af0de3b689bc248dfb52afcf3a8a76a55

- 7bff2404c2816c4e1576d449820f01e3f46e7c972beb1843e3b8da2e065f8dc3

- 94ff4679dd5aec7874354c14132701ecdfbbb558c6011e4952d13bf843255529

- Ae6d88ea99e530f778ee6088862b50dfb6e8bb45857211e9105428c57c2a7b4a

- 9aea0fdfead2e956bc0b4574c2b4cb2855dd9df6a5fd61d350f3285d249adfca

加载程序第一阶段:

- c5d5054047a12efc68a67abd8f15069a853dd09800cd39d68df5a27702b45334

- a97371df7d51fe0aee1d54b5b233a1713f69224802b1da35337a3041788990e6

- 4b6bf40dc331c89e416ef012a6dc4f55c83136197be7115246b42e4f7a828baa

- 30147b6691e5bc1a15c76cebf81b2de77d9099e8200b6ed9742c6e3b36505f34

- 9bd53057c8905d508374698e2595301f0be1529ec4ebfa71c09ad0c01a562982

- 4d64c2d1ae0de0f3066a6c020ab7aa5a9dd487c0cf1ff1ca2e93d98ff30e039f

- 99fb7a40dbf6a042bcb77f67a5a76fe03ec3c6820ac5e15cb009795d545152ea

- d9e939f904a1cddf5fb8ffba14acbfe227ed5dfc4990b52a44d4dfd0baa6de4e

- 0b33f08bc2917c4825c053754fc88e16b35d1a8fff4135595b265a4c6f850250

- cd347b9f558cf024df1dbb62ed7a0d72a2edc04b1330058cfa1baf4fc3894e03

- 8aa28f35dbafc18a37b07fd15bb599e3c8de5b692117f1c6fd491bd03028a423

- d51db234d0236cd0dbfcf13adc33387f10920011537815d188eff012872e30be

- d0ce85ec31053478c67e4f53ca2ef9b7b1f0fda74621c9c7c8c1612772ca778c

- 504d7714419931f80b734e212a9431ec98887c56ade8966c4d7cae58b28d49ca

- 16bb3968e1112b63fef8a4e7bda9d021dfef6fd1955fdfa677545535a14a65b4

- 659ede632d3bfc28d143c144fdba34d08b21c4f97ce6c9dc1fcd4d2bf5cc25e3

- 463c9704fb009cd13e0ef50fa7d5035aa5f35b4841fe75ecab5c4a276601f837

- 3fc35cab1272f769af309cb46375e21680f13d629181c7646cb0cf2c9b2e72e7

- 517b43bf057877727387316d8538dc07599856eb428d43f512e89964a5dfb331

- e54ce9939679c691dc5719e309a8d541183b6672269fd61013109ef0d8509b1e