-

东南亚

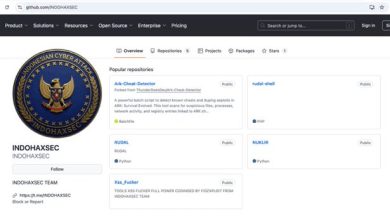

印度尼西亚APT组织INDOHAXSEC被曝光

执行摘要 在对东南亚网络威胁形势进行例行监测期间,北极狼实验室团队发现了一个相对较新的印度尼西亚黑客组织,自称“ INDOHAXSEC ”,一直活跃于该地区。 在过去的几个月中,该组织利用自己定制的工具和从更广泛的互联网上收集的工具,对该地缘政治区域内的众多实体和政府机构进行了分布式拒绝服务 (DDoS) 等网络攻击并发动了勒索软件攻击。 这个集体很大程度上是出于政治动机,但有时也是出于经济动机,…

阅读更多 » -

朝鲜半岛

朝鲜APT组织 Lazarus正在对加密货币发动网络战

npm 再次遭遇 Lazarus 团伙发起的新一轮恶意软件包攻击,同时 Socket 和 Seal Security 合作解决了 npm 的一个关键漏洞。

阅读更多 » -

朝鲜半岛

新间谍软件被曝光-390x220.jpg)

朝鲜APT组织 ScarCruft(APT37)新间谍软件被曝光

Lookout 研究人员发现了一款名为 KoSpy 的 Android 间谍软件,该软件由朝鲜 APT37(ScarCruft)组织开发,主要针对韩语和英语用户,能够收集广泛的个人信息,并且与 APT43 组织的基础设施有共享之处。

阅读更多 » -

朝鲜半岛

朝鲜APT组织Squid Werewolf伪装成招聘人员分发网络钓鱼电子邮件

根据 BI.ZONE 威胁情报团队在 2024 年 12 月的发现,Squid Werewolf 利用网络钓鱼技术,通过电子邮件向目标组织的员工发送虚假的职位描述,这些邮件冒充知名公司的招聘人员。攻击者通常会使用品牌和徽标来增加电子邮件的真实性,但需要注意的是,商标所有者不对这些威胁行为者的行为或由此造成的损失负责。攻击者使用的网络钓鱼电子邮件非常针对性,能够快速访问关键人员使用的系统内的数据。

阅读更多 » -

未知地区

南美APT组织Blind Eagle针对哥伦比亚机构和政府实体开展攻击

本文主要揭露了 “盲鹰”(Blind Eagle)攻击活动中的一些技术细节,包括攻击的各个阶段、指令与控制(C&C)服务器地址以及使用的 payloads 和其他恶意软件。

阅读更多 » -

朝鲜半岛

Lazarus 再次发起新一轮恶意软件包攻击 npm

朝鲜的 Lazarus 集团继续渗透 npm 生态系统,部署了六个新的恶意软件包,旨在破坏开发人员环境、窃取凭据、提取加密货币数据并部署后门。在这次活动中,Socket 研究人员发现 BeaverTail 恶意软件嵌入在看似无害的软件包中—— 、、、、is-buffer-validator和yoojae-validator——每个都与之前在 Lazarus(传染性访谈)行动中记录的策略非常相似。这…

阅读更多 » -

南亚

以更新的工具集瞄准海事和核能领域-390x220.jpg)

印度APT组织SideWinder (响尾蛇)以更新的工具集瞄准海事和核能领域

2024 年下半年,SideWinder APT 组织继续活跃,针对海事基础设施和物流公司的攻击出现了显著增加,同时对南亚的核电站和核能机构表现出特别兴趣。该组织不断努力改进其工具集,以逃避安全软件检测,并在受感染的网络上扩展持久性。攻击方法包括利用 Microsoft Office 文档中的远程模板注入漏洞(CVE-2017-11882),通过 JavaScript 加载器和下载器模块传播恶意软…

阅读更多 » -

未知地区

未知APT组织EncryptHub多阶段恶意软件攻击活动分析报告

新兴网络犯罪APT组织EncryptHub被曝光多阶段恶意软件活动。这个活动通过一系列的操作安全(OPSEC)失误,泄露了关键的基础设施组件,包括目录列表、窃取者日志、PowerShell 脚本和 Telegram 机器人配置。EncryptHub 的攻击链包括多层 PowerShell 脚本,用于收集系统信息、窃取价值信息、执行逃避技术、注入恶意负荷,并部署进一步的信息窃取工具。攻击者通过分发伪…

阅读更多 » -

未知地区

未知APT组织UNK_CraftyCamel针对阿联酋航空和运输开展网络攻击

概述 2024 年秋季,UNK_CraftyCamel 利用一家受到攻击的印度电子公司,向阿拉伯联合酋长国的不到 5 个组织发送了一个恶意 ZIP 文件,该文件利用多个多语言文件最终安装了一个名为 Sosano 的定制 Go 后门。 分析师说明:Proofpoint 使用 UNK_ 指示符来定义仍在发展中且尚未得到足够观察而无法获得数值 TA 指示的活动集群。 传播和感染链分析 2024 年 10…

阅读更多 » -

未知地区

未知地区APT组织Desert Dexter针对中东和北非进行攻击活动

PT 专家安全中心(PT ESC)在 2025 年 3 月 5 日的报告中揭示了一项名为 “沙漠德克斯特” 的网络攻击活动,该活动自 2024 年 9 月起针对中东和北非国家,包括埃及、利比亚、阿联酋、俄罗斯、沙特阿拉伯和土耳其等国家。攻击者通过在 Facebook* 上创建虚假新闻组并发布广告,诱使用户点击包含恶意软件链接的帖子。

阅读更多 » -

综合报告

CYFIRMA 行业报告 – 能源和公用事业行业

CYFIRMA 行业报告提供了针对能源和公用事业行业的网络安全威胁分析,包括高级持续性威胁(APT)攻击活动、网络钓鱼和勒索软件受害者的分析。报告显示该行业在过去 90 天内面临的网络风险较低,APT 活动风险等级为中等,网络钓鱼和勒索软件风险等级为低。

阅读更多 » -

综合报告

CrowdStrike发布了《2025 年全球威胁报告》

CrowdStrike发布了《2025 年全球威胁报告》,报告显示GenAI 驱动的社会工程和民族国家漏洞研究与利用激增,以及无恶意软件、基于身份的攻击急剧增加。与此同时,世界各地的APT组织正在利用人工智能生成的欺骗手段,利用被盗凭证,并越来越多地执行跨域攻击(利用端点、云和身份之间的漏洞),以绕过安全控制并在暗中操作而不被发现。转向利用受信任访问的无恶意软件入侵,再加上破纪录的突破时间,让防御…

阅读更多 » -

朝鲜半岛

朝鲜APT组织APT37利用网络钓鱼邮件部署RokRat远程访问木马

APT37 组织 APT37 又名 ScarCruft、Reaper 和 Red Eyes,是一个由朝鲜政府支持的黑客组织,自 2012 年以来一直活跃。最初,其行动主要针对韩国的公共和私营部门,但在 2017 年,其目标扩大到日本、越南、中东以及医疗保健和制造业等行业。到 2023 年,APT37 已转向针对 Windows 和 Android 平台用户的网络钓鱼活动。 该组织以利用各种攻击媒介…

阅读更多 » -

未知地区

未知APT组织UAC-0173 针对乌克兰开展网络攻击

自 2025 年 1 月下半月开始,乌克兰政府计算机应急反应小组 CERT-UA 记录到有组织犯罪集团 UAC-0173 的活动恢复,该集团根据命令并获得金钱奖励,进行网络攻击,获取对公证员计算机的秘密远程访问权限,从而进一步对国家登记册进行未经授权的更改。 因此,2025 年 2 月 11 日,又发送了另一封电子邮件,据称代表乌克兰司法部的一个地区部门,其中包含下载可执行文件的链接(例如“HAK…

阅读更多 » -

东南亚

越南APT组织Lotus Blossom利用不同版本的 Sagerunex和黑客工具开展网络攻击

思科 Talos 发现了多起针对政府、制造业、电信和媒体的网络间谍活动,并提供了 Sagerunex 和其他黑客工具用于后续活动。 Talos 将这些攻击归咎于名为Lotus Blossom 的威胁行为者。Lotus Blossom 自 2012 年以来一直积极开展网络间谍活动,并且至今仍在继续运作。 根据我们对这些活动中使用的策略、技术和程序 (TTP) 的检查,以及 Lotus Blossom…

阅读更多 »