俄罗斯APT组织UAC-0006携SmokeLoader恶意软件攻击乌克兰最大的国有银行

UAC-0006 是一个以经济为目的的网络威胁组织,它再次出现,发起了一场复杂的网络钓鱼活动,目标是乌克兰最大的国有银行 PrivatBank 的客户。该活动利用包含恶意 JavaScript、VBScript 和 LNK 文件的受密码保护的档案来绕过检测,并通过进程注入和 PowerShell 执行部署 SmokeLoader 恶意软件。UAC-0006 在战术、技术和程序 (TTP) 方面与臭名昭著的 FIN7 和其他俄罗斯 APT 有很大的重叠,其目的是窃取凭证和财务数据,同时保持对受感染系统的持续访问。组织必须保持警惕,增强安全意识,并实施强大的威胁情报来应对这种日益严重的网络威胁。

执行摘要

正在进行的网络钓鱼活动由 UAC-0006 发起,该威胁行为者以经济利益为目的,其目标是乌克兰最大银行 PrivatBank 的客户。此活动使用包含恶意 JavaScript、VBScript 或 LNK 文件的受密码保护的档案来逃避检测。有效载荷包括 SmokeLoader,使用进程注入、PowerShell 和合法系统二进制文件传递,从而导致 C2 通信和有效载荷执行。UAC-0006 的策略、技术和程序 (TTP) 与 FIN7 的策略、技术和程序 (TTP) 重叠,表明与俄罗斯 APT 活动有联系。

分析

根据样本属性,我们发现威胁行为者正在实施一项活动。这是一项以支付为主题的网络钓鱼活动,目标是乌克兰最大的国有银行的客户。

以支付为主题的网络钓鱼活动(针对乌克兰最大的国有银行)

威胁行为者至少从 2024 年 11 月开始就将 PrivatBank 的客户作为目标,自那时起,已在野外发现了二十多个不同的样本。

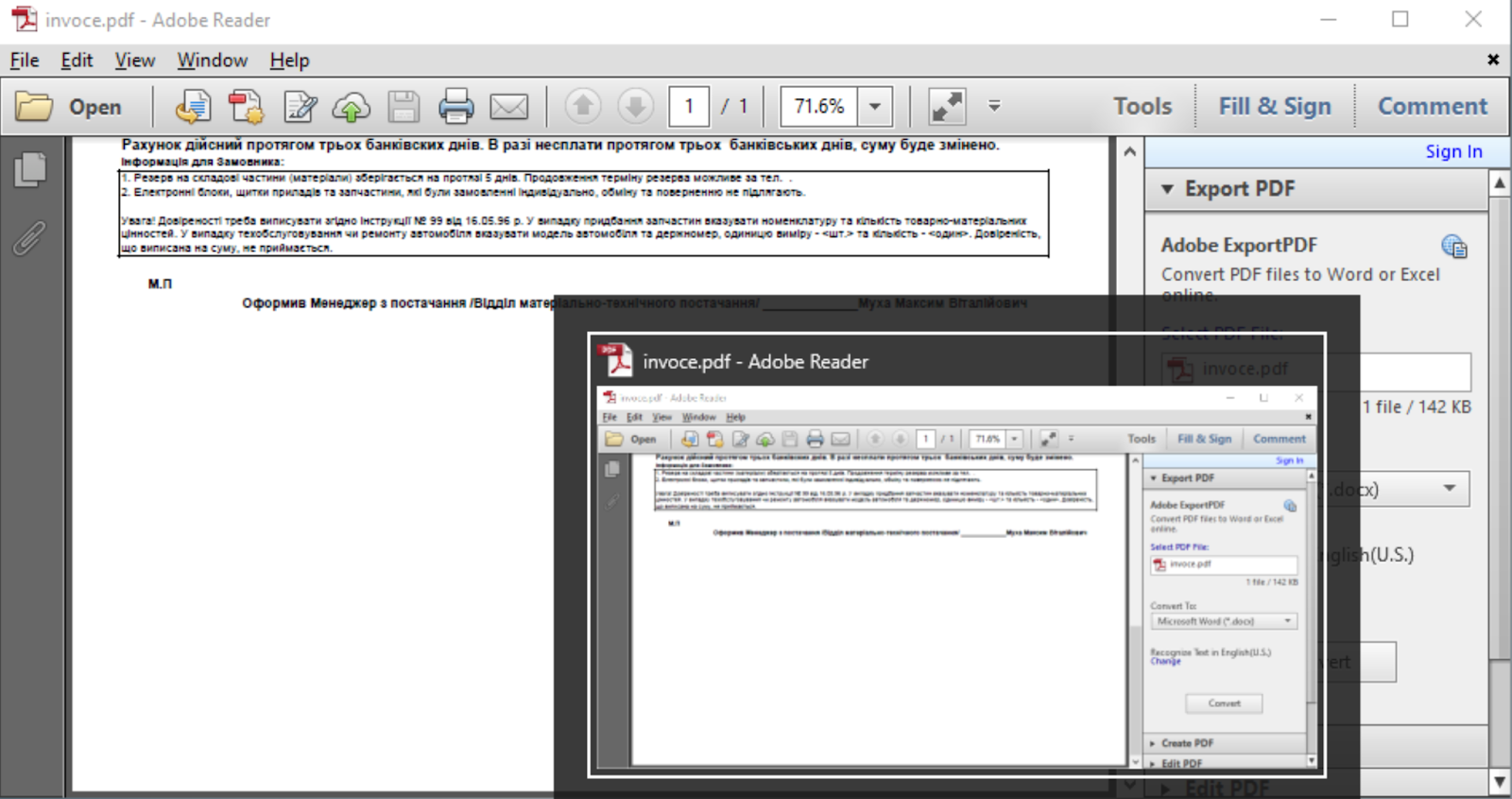

1. 网络钓鱼诱饵(SHA256): 5a0b48ccc1a353c4ace5e9626f17622611432a016577797d4c891ca945ffa7f8(Privatbank invoce_payment_20_12_2024.zip)丢弃 80c450570cd338a594546f9e6c189ffc2a849d3bac3759c53592af30840ffb90(Платiжна iнструкция №187-ФГ вig 19.12.2024p.pdf.js - 转换为_付款指令编号 187-FY 日期为 19.12.2024p.pdf.js)1. 网络钓鱼诱饵(SHA256): 5a0b48ccc1a353c4ace5e9626f17622611432a016577797d4c891ca945ffa7f8( Privatbank invoce payment_20_12_2024.zip)丢弃80c450570cd338a594546f9e6c189ffc2a849d3bac3759c53592af30840ffb90( Платiжна iнструкция №187-ФГ вig 19.12.2024p.pdf.js - 为付款指令编号 187-FY 日期为 19.12.2024p.pdf.js )

译文:

账户有效期为三个银行工作日。如果三个银行工作日内未付款,金额将被更改。

客户须知:

1. 零部件(材料)的储备期限为5天。可延长储备期限

2. 单独订购、更换和退回的电子装置、仪表板和备件

警告!授权书必须按照 1996 年 5 月 15 日第 99 号指令签发。在购买备件(包括贵重物品)的情况下。在对汽车进行维护或维修的情况下,不接受在金额上注明汽车型号和注册号码。

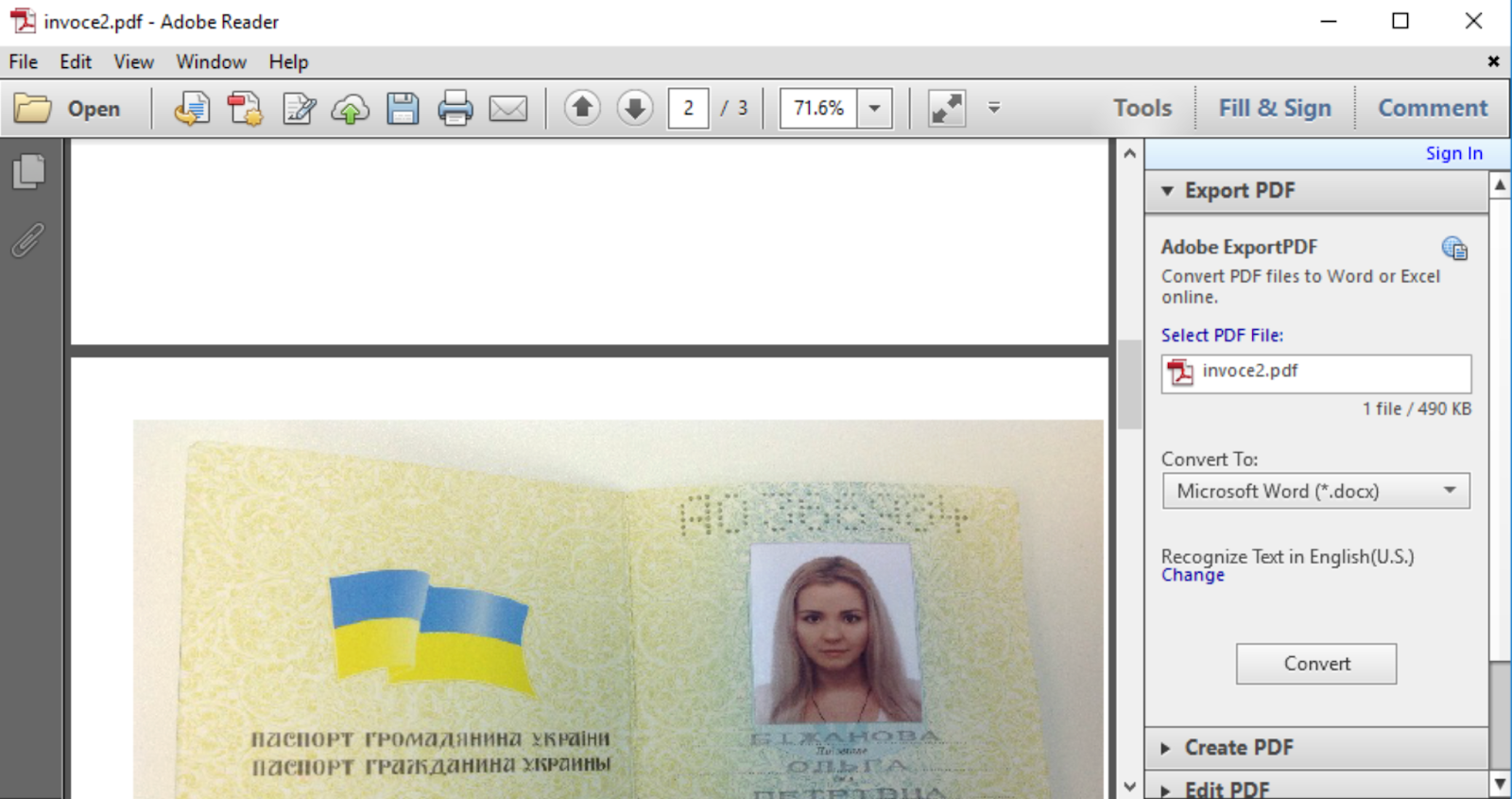

2. 网络钓鱼诱饵(SHA256): e0c57518aeef787bcf7cc13484486cfa48458bdf6b0baee02598e777a3ef83f2(invoce2.pdf)丢弃ca90047f4c8b5c6628e38f11c1b3411ac8f0040a2d72e35c1a37de1d9a127131(Скан-копiя Власника.pdf.js - 转换为Owner.pdf.js的扫描副本)和dada50182ca98f75e0055f9b4a47d8ef3a6dda5c126cac309467c02257f3c1c0 (Скан-копiя Паспорт.vbs) - 翻译为Passport.vbs 的扫描副本)2. 网络钓鱼诱饵(SHA256): e0c57518aeef787bcf7cc13484486cfa48458bdf6b0baee02598e777a3ef83f2( invoce2.pdf )丢弃ca90047f4c8b5c6628e38f11c1b3411ac8f0040a2d72e35c1a37de1d9a127131(Скан-копiя Власника.pdf.js - 转换为Owner.pdf.js的扫描副本)和dada50182ca98f75e0055f9b4a47d8ef3a6dda5c126cac309467c02257f3c1c0 (Скан-копiя Паспорт.vbs) - 翻译为 Passport.vbs 的扫描副本)

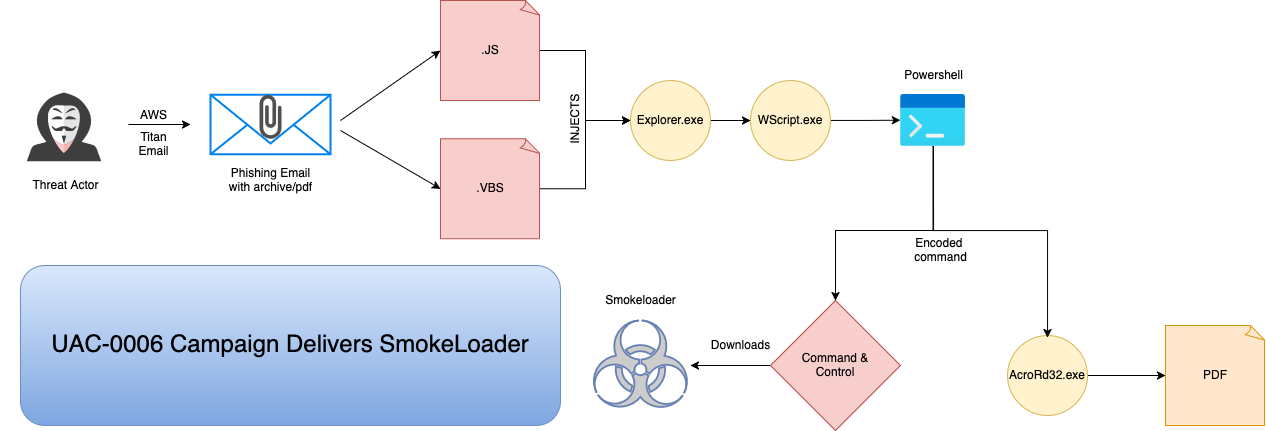

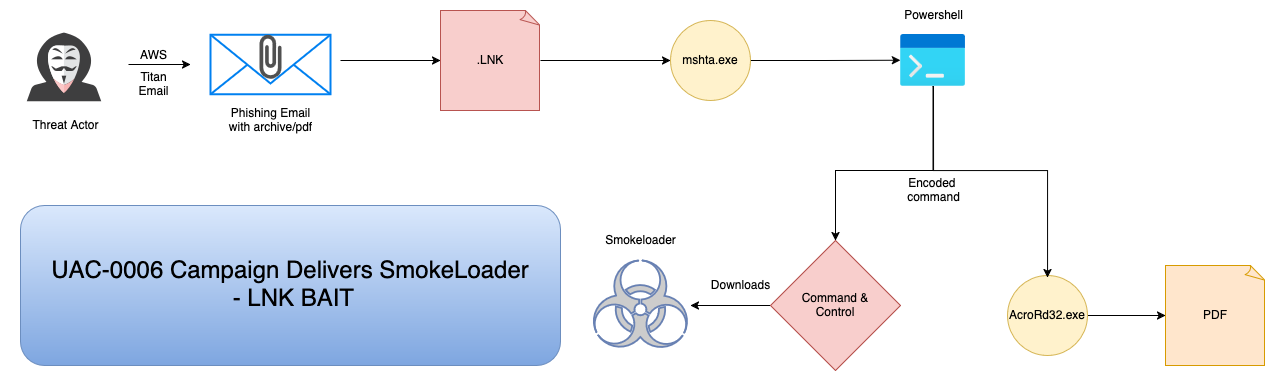

攻击流程

GetSmoked - 执行流程 - 2024 年 10 月至 2025 年 1 月初

GetSmoked - 执行流程 - 2025 年 1 月下旬

- 威胁者发送带有密码保护的 zip/rar 附件的钓鱼电子邮件。存档更有可能受密码保护,以逃避电子邮件安全检查。

- 从档案中提取了一个恶意的 javascript 文件和一个恶意的 VBScript。

- javascript 对 wscript.exe 执行进程注入,进而运行编码的 powershell 命令。

- powershell 命令用于完成两个任务:

- 首先,它会打开用户下载并执行附件时要打开的 PDF。

- 其次,它联系 SmokeLoader 的 C2 服务器来下载并执行威胁行为者选择的最终有效载荷。

- 最近,我们开始看到 UAC-0006 在其网络钓鱼诱饵中使用 LNK 诱饵。执行 .lnk 文件时,它会使用指定的命令行参数运行 powershell.exe。这会启动 mshta.exe 来检索和执行托管在 C2 服务器上的文件。

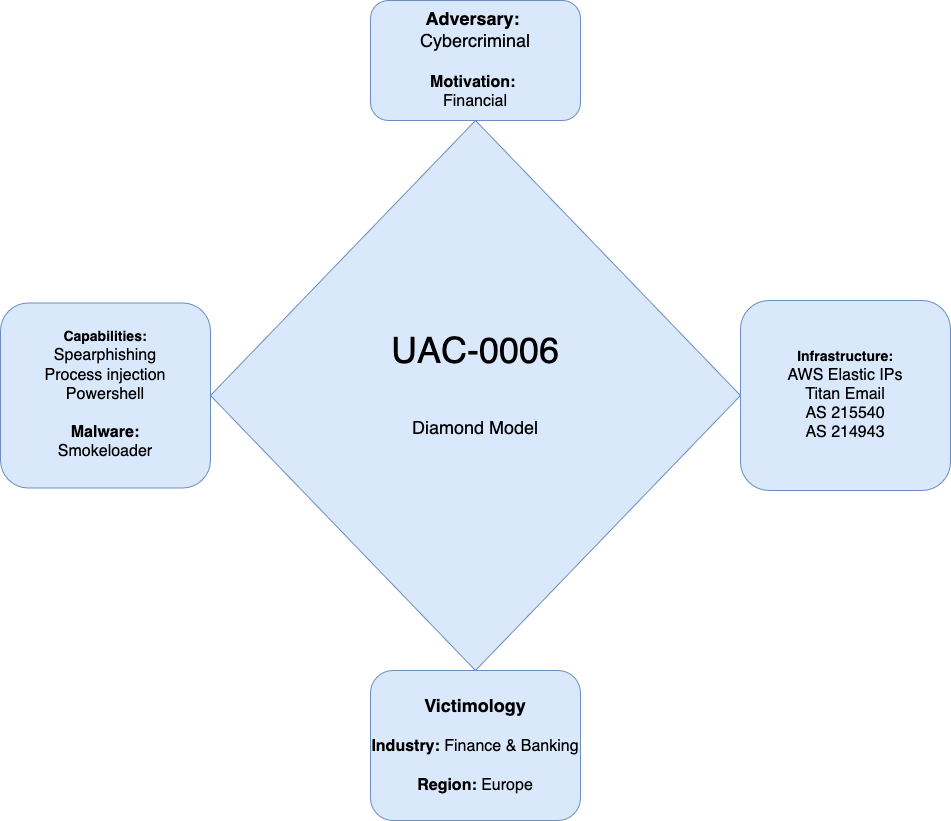

归因

我们对威胁行为者进行了以下观察:

- 他们热衷于使用具有恶意功能的网络钓鱼诱饵。

- 他们只是喜欢powershell。

- 他们一直以乌克兰最大的银行为目标(例如 - 向乌克兰 Privatbank 发送多封网络钓鱼电子邮件)

这些属性与 UAC-0006 的概况高度重叠,UAC-0006是一个以经济为目的的威胁行为者组织。2023 年至 2025 年期间,除了之前报告中公开的内容外,该威胁行为者组织还开始在其网络钓鱼攻击链中使用LNK 和 VBScript。这凸显了与 EmpireMonkey 的 TTP 重叠,EmpireMonkey 是一个似乎与 Carbanak、Anunak 和/或 FIN7 有直接关系的威胁行为者组织。值得注意的是,FIN7 是一个俄罗斯 APT 组织,已知与 Black Basta 勒索软件组织有联系。

钻石型号:UAC-0006

MITRE Mapping MITRE 映射

| Tactic 策略 | Technique ID 技术编号 | Technique Name 技术名称 | Procedure Details 程序详细信息 |

|---|---|---|---|

| Initial Access 初始访问 | T1566.001 T1566.001 | Spear-phishing Attachment 鱼叉式网络钓鱼附件 | Threat actor delivers malicious archive files via AWS Titan Email containing JS/VBS or LNK files威胁行为者通过 AWS Titan 电子邮件发送包含 JS/VBS 或 LNK 文件的恶意存档文件 |

| Initial Access 初始访问 | T1547.001 T1547.001 | Shortcut Modification 快捷键修改 | Uses .LNK files in newer variant of the campaign在新版本的活动中,使用了 .LNK 文件 |

| Defense Evasion 防御规避 | T1027.002 T1027.002 | Software Packing 软件包装 | Use of password-protected archives to evade email security controls使用受密码保护的档案来逃避电子邮件安全控制 |

| Defense Evasion 防御规避 | T1027 T1027 | Obfuscated Files or Information 模糊文件或信息 | Use of encoded PowerShell commands to hide malicious activity使用编码的 PowerShell 命令隐藏恶意活动 |

| Execution 执行 | T1204.002 T1204.002 | User Execution: Malicious File 用户执行:恶意文件 | Requires user to open the malicious attachment要求用户打开恶意附件 |

| Execution 执行 | T1059.007 T1059.007 | JavaScript JavaScript | Executes malicious JavaScript code执行恶意 JavaScript 代码 |

| Execution 执行 | T1059.005 T1059.005 | Visual Basic Visual Basic | Executes malicious VBScript code执行恶意 VBScript 代码 |

| Execution 执行 | T1059.001 T1059.001 | PowerShell PowerShell | Uses PowerShell to execute encoded commands使用 PowerShell 执行编码命令 |

| Execution 执行 | T1218.005 T1218.005 | Mshta 姆什塔 | Uses mshta.exe to retrieve and execute files (in LNK variant)使用 mshta.exe 检索并执行文件(LNK 变体) |

| Privilege Escalation 权限提升 | T1055 T1055 | Process Injection 进程注入 | JavaScript performs injection into wscript.exeJavaScript 对 wscript.exe 进行注入 |

| Command and Control 指挥与控制 | T1105 T1105 | Ingress Tool Transfer 入口工具转移 | Downloads SmokeLoader malware from C2 server从 C2 服务器下载 SmokeLoader 恶意软件 |

| Command and Control 指挥与控制 | T1571 T1571 | Non-Standard Port 非标准端口 | SmokeLoader communicates with C2 serverSmokeLoader 与 C2 服务器通信 |

| Defense Evasion 防御规避 | T1036 T1036 | Masquerading 伪装 | Opens legitimate PDF to mask malicious activity打开合法 PDF 来掩盖恶意活动 |

Indicators of Compromise 攻击指标

| IOC(s) 国际奥委会 | Comments 评论 |

|---|---|

| Phishing Lures - October 2024 to January 2025网络钓鱼LRU- 2024年10月至Janari 2025 <br>0a898f1df135d52ef5006f8dba9e9fce4ab4a85e07a9417f39c7612113eb62100 <br>1043ce610dd6e8b0cda635dbe1f15524c25d816f89ad22f9bc34403ef8e771cc1043CE610DD6E8B0CDA635DBE1F15524C25D816F89AD2F9BC344034403EF8E771CC <br>107190bb8f28ed2bb2f0883ae1fbfe0e50cacc54c17dc526c865f6f46f40107a107190B8F28ED2BB2F0883AE1FBE0E50CACC54C17DC526C865F6F6F46F46F40107A <br>119b79b9cdb773dc951c36fe35ea0237e5f035bda6493103399e3697dc929c3d119B79B9CDB773DC951C36FE35EA0237E5F03BDA649310399EE3697DC929C3D <br>21bbe1929d20c5525349dabe58748798f9cdaa1abd25f13dc98b4c0b8ffdde2321BBE1929D20C55525349DABE58748798F9CDAA1ABD25F13DC98B4C0B8FFDE23 <br>31ba8ceffe689b570dc696c97291780288f16a15f91d3e55bf13d7dcdf3858a931BA8CEFFE689B570DC696C97291780288F16A15F91D3E55BFF13D7D7DCDF3858A9 <br>3216f4728788cc9a0416290d31a2fdc97bcd3f028582efc52dc1cd8208f0cebd3216F4728788CC9A0416290D31A2FDC97BCD3F028582EFC52DC52DC1CD8208F0CEBD <br>38eb41eebbc889d046d354de345cf7c073971f62c2aaf53163ecefb7914273cc2 <br>3998a0d2e96417ce234a79897df8bcb879295043ce3d7f188c7b3de7375b26e53998A0D2E96417CE234A79897DF8BCB879295043CE3D7F188C7B3DE7375B26E5 <br>3bfb1a880ea62bb4ad24e98a3a641b85e2392942af59727701c57ed094e5554e3BFB1A880EA62BB4AD24E98A3641B85E2392942AF59727701C57ED094E5554E <br>4a559be38d60d64cb378643cc4332f40fe94d5f6c4f71a4f593e4efcd918349c4A559BE38D60D64CB378643C4332F40FE94D5F6C4F71A4F593E4F593E4EFCD918349C <br>4abf59022d70abac175ddd896e4d709d256ca56a7a9dd8a9805eb5f2af4905764BFF5902D70ABAC175DDD896E4D70D256CA56A7A9DD8A9805B5F2AF490576 <br>527a4b00fc95ecb9c1308ccc4ebd6bac7c03053e8ed11cdeb08ac3a6af8775c3527a4b00fc95ecb9c1308bd6bac7c03053e8ed11cdb08a6af8777775c3 <br>5b259a3ce6c0ce88690eb15d71162a930f267d960e26e88d37c92403d747f44a5B259A3CE6C0CE88690B15D71162A930F267D960E26E88D37C92403D747F4AA <br>6d29acbbaf0c75eca458e3936dea7d20fceca415b897573b704d151c7e9261b86D299ACBBAF0C75ECA458E3936DEA7D20FCECA415B897573B704D151C7E9261B8 <br>75f20c4171c699a991c45671b46174b0879e1fcf83ee4cdc63af8d6a833698b375F20C4171C6991C45671B46174B0879E1FCF83E4CDC63AF8D6A833698B3 <br>7c3a1bbbcbd2a328d8fb70efbdc55efaeb23b8511955109facef5c6c20350afb7C3A1BBBCBD2A328D8FB70EFBDC555EFAEB23B23B8511955109FACEF5C6C20350AFB <br>8a6466093bc38a5d075148fde75952372ab5d7bb991b74773d5e019e0e0145f08A6466093BC38A5D075148FDE75952372AB5D7BB91B7477777777773D5E019E0E0E0E0145F0 <br>993518e45c78f9cc19daefbabef980e2e16a5e2fa11036f1e98c6446efb38676993518E45C78F9CC19DAEFBABEF980E2E16A5E2FA11036F1E98C646EFB38676 <br>9aad92a2d4b310a344f102436f12d29c7ac635478918874181a18182e4f530b49AAAD92D4B310A344F10243F12D29C7AC6354789187418181818182E4F530B4 <br>a2b10deef491ec1430f65157a411a47de0e9ad1431518b2fa4fe5f18a4f3e2bdA2B10DEF491EC1430F65157A411A47DE0E9AD14315B2FA4FE5F18A4F18A4F3E2BD <br>b62d21ec1f54e7f7d343bc836e87a13adf9f40f87fc54a7d3788baea9a2c2b08B62D21EC1F54E7F7F343BC836E87A13ADF9F4F4F40F40F87FC54A7D37888888888A7A9A2C2B08 <br>b815638024caac8bb7e482465564ec2a091f2af52cbf635be268e9093cbc4e92B815638024CAAC8B7E482465564EC2A091F2AF52CBFF63BE268E9093CBC4E92 <br>bfc7164ed334044c780f0f15b56b559dfabbb0007ba268c180a281ac5bcc1f19BFC7164ED334044C780F0F15B56B59BBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBC180A281AC5BC1F19 <br>cd8dc77de5811a6a215e74cf61b3c34fcf28d5a05df5e4fc26fc9ad2ee72868bCD8DC77DE5811A6A215E74CF61B3C3C34FCF28D5A05DF5E4FC26FC26FC9AD2EEEE72868B <br>d143873322c13496b2fc580c07fead99c1679afe831202913cee522d88ff7795D143873322C13496B2FC580C07FEAD99C1679AFE831202913CEE52D88FFF7795 <br>d35cd24668474580161008eb655ce979400e382a58f0e6967b10a4d86343b6ecD35CD24668474580161008B655CE979400E382A58F0E6967B10A4D86343B6EC <br>ee5a55588bbdfe6749da1962a9b7d1b29a87a10a324347070edd9e8ec33f7c82EE5A5555588BDFE6749DA1962A9B7D1B29A87A10A32434707070EDDDD9E8EC33F7C82 <br>f1d97e23cb0820e851d457dbb930576890e5bc6313cdf30d09f160cbdcdac90fF1D97E23CB0820E851D45DBBB930576890E5BC6313CD3D0D0D0F160CBDCDAC90F <br>f4222b240f88d43e6c63b9d9c09d93c10ba882b91fc4a61c0cd833f7c79b4c44F422B240F8D43E6C63B9D9C09D93C10BA882B91FC4A61C0CD833F7C79B4C44 <br>f72f2e0f0873885313dbde954f26acd1c02ed963512111b3f00cf7e9cd6e5e6dF72F2E0F0873885313DBDE954F26CD1C02ED96351211B3F00CF7EE9CD6E5E6D <br>e8b08cb0774145ac432406f5e579aabaddb485ad29ba7d1eb1c5fb3000c5eefaE8B08CB0774145AC432406F5E579AABADDB485AD29BA7D1B1C5FB3000C5EEFA <br>7722151293bdc50640c719a55438ffd663a3d2bccc70392cdce8052b651afea07722151293BDC50640C719A55438FF663A3A3D2BCCC70392CDCE8052B651AFEA0 <br>9833cbd22fd50181f8939114920e883bacf8d727337f5dcdf4450d0312eca1889833CBD22FD50181F8939114920E883BACF8D727337F5DCDF44450D0D012ECA188 <br>a3aac43dd6a592c9ec58121a09c8cd22fb1b2d05ca1ff91259e43565d5e33022A3AAC43DD6A592C9EC58121A09C8CD22FB1B2D05CA1F91259E43565D5E3022 <br>e0c57518aeef787bcf7cc13484486cfa48458bdf6b0baee02598e777a3ef83f2E0C57518AEF787BCF7C1348486CFA48458BDF7B0BAE02598E77A3EF83F2 <br>97fe6b08d8a40c1f6990ca5c7405fdc98e014cf1fdfc2646580bffd34c1160ec (Paxy_419_08_01_2025p_privat_bank_invoce.CHM)97FE6B08D8A40C1F6990CA5C7405FDC98E014CF1FDFC264646580BFDD4C116660EC(PAXY_419_08_08_01_201_2025P_PRIVAT_BANK_BANK_INVOCS.CHM) <br>5a0b48ccc1a353c4ace5e9626f17622611432a016577797d4c891ca945ffa7f8 (Privatbank_invoce_payment_20_12_2024.zip)5A0B48CCCCC1A353C4ACE5E9626F17622611432A016579797D4C891CA91CA945FAFA7F8(PRIVATBANK_INVOCE_PAYEND_PAYENT_20_20_20_12_2024.ZIP) <br>476a8e2d8eae4d2315e719bf67be312c5e88476509bdbac2dffee48986ad54c1 (paxynok_privatbank_06_01_2025p.zip)476A8E2D8EAE4D2315E719BF6BE312C5E88476509BDBDBDADAFFEFEFEEE48986AD54C1(PAXYNOK_PRIVATBANK_06_06_01_2025P.ZIP) | SHA256 (PDFs, CHMs, zip, rar)sha256(pdf,chm,zip,rar) |

| http://89.23.107[.]219/privat.exehttp://89.23.107 [。] 219/privat.exe <br>http://3-zak-media[.]de/temp/paxynok_privatbank_06_01_2025p.ziphttp:// 3-zak-media [。] de/temp/paxynok_privatbank_06_01_2025p.zip <br>http://3-zak-media[.]de/temp/gate.phphttp:// 3-zak-media [。] de/temp/gate.php <br>http://89.23.107[.]219/invoce.pdfhttp://89.23.107 [。] 219/Invoce.pdf <br>http://89.23.107[.]219/final.mp4http://89.23.107 [。] 219/final.mp4 <br>http://spotcarservice[.]ru/fdjskf88cvt/invoce.pdfhttp:// spotcarservice [。] ru/fdjskf88cvt/invoce.pdf <br>http://spotcarservice[.]ru/fdjskf88cvt/invoce2.pdfhttp:// spotcarservice [。] ru/fdjskf88cvt/iveoce2.pdf <br>http://spotcarservice[.]ru/fdjskf88cvt/putty1.exehttp:// spotcarservice [。] ru/fdjskf88cvt/putty1.exe <br>http://spotcarservice[.]ru/fdjskf88cvt/yumba/putty.exehttp:// spotcarservice [。] ru/fdjskf88cvt/yumba/putty.exe <br>http://3-zak-media[.]de/krayer-buergerschaft/Web/bilder/putty1.exehttp:// 3-zak-media [。] de/krayer-buergerschaft/web/bilder/putty1.exe <br>http://cityutl[.]ru/download/pax.pdfhttp:// cityutl [。] ru/download/pax.pdf <br>http://cityutl[.]ru/download/putty.exehttp:// cityutl [。] ru/download/putty.exe | Contacted URLs |

| connecticutproperty[.]ruconnecticutproperty [。] ru <br>constractionscity1991[.]latcontractionscity1991 [。] lat <br>restructurisationservice[.]ru重组服务[。] ru <br>spotcarservice[.]ruSpotcarservice [。] ru <br>3-zak-media[.]de3-Zak-Media [。] de <br>cityutl[.]ruCityutl [。] ru | SmokeLoader Command and Control servers |

| 94.156.177[.]5194.156.177[.]51 <br>89.23.107[.]21989.23.107[.]219 <br>109.70.26[.]37109.70.26[.]37 | Contacted IPs |

YARA Rules Yara规则

rule Detect_Obfuscated_PowerShell_AES_Decryption {

meta:

author = "CloudSEK TRIAD"

description = "Detects obfuscated PowerShell execution with AES decryption techniques"

date = "2025-01-28"

threat_actor = "Unknown"

ttp = "Obfuscated PowerShell with AES decryption"

strings:

$powershell_flags = "-w 1 -ep Unrestricted -nop"

$split_obfuscation = "return -split"

$aes_create = "[Security.Cryptography.Aes]::Create()"

$decryptor = ".CreateDecryptor("

$transform_final_block = ".TransformFinalBlock("

$char_array_join = "-join [char[]]"

$custom_function_start = "function "

$hex_processing = "-replace '..', '0x$& '"

condition:

uint16(0) == 0x5a4d and

(

all of ($powershell_flags, $split_obfuscation) or

all of ($aes_create, $decryptor, $transform_final_block) or

all of ($custom_function_start, $hex_processing)

)

}

rule Detect_PowerShell_TTP_JS_PDF_Lure {

meta:

description = "Detects malicious PowerShell TTP triggered from .js in phishing PDF lures"

author = "CloudSEK TRIAD"

date = "2025-01-28"

reference = "Threat intelligence analysis"

tags = ["PowerShell", "phishing", "TTP", "malware", "PDF", "JS"]

strings:

$powershell_flags = "-w 1 -ep Unrestricted -nop"

$function_def_bdhOG = "function bdhOG"

$function_def_ujddZ = "function ujddZ"

$aes_create = "([Security.Cryptography.Aes]::Create()).CreateDecryptor"

$wscript_call = /"WScript\.exe" called "CreateProcessW" with parameter/i

$embedded_js = /.*<\/script>/is

condition:

1 of ($powershell_flags, $function_def_bdhOG, $function_def_ujddZ, $aes_create) and

$wscript_call and

$embedded_js

}

:Secret-Blizzard入侵Storm-0156基础设施以进行间谍活动-1-390x220.webp)