-

东欧

:Secret-Blizzard入侵Storm-0156基础设施以进行间谍活动-1-390x220.webp)

频繁搭便车者第二部分:俄罗斯黑客组织Secret Blizzard利用其他组织的工具攻击乌克兰

在利用另一个民族国家威胁行为者的工具和基础设施来促进间谍活动之后,俄罗斯民族国家行为者 Secret Blizzard 使用这些工具和基础设施来攻击乌克兰的目标,正如我们上一篇博客中详细介绍的那样。Microsoft Threat Intelligence 观察到,这些活动不断导致下载 Secret Blizzard 的自定义恶意软件,而Tavdig后门为安装他们的KazuarV2后门创造了立足点…

阅读更多 » -

东欧

:Secret-Blizzard入侵Storm-0156基础设施以进行间谍活动-1-390x220.webp)

频繁的搭便车行为(第一部分):Secret Blizzard入侵Storm-0156基础设施以进行间谍活动

根据 Microsoft Threat Intelligence 的发现以及政府和其他安全供应商的报告,我们评估,被追踪为 Secret Blizzard 的俄罗斯民族国家行为者在过去七年中至少使用了其他六个威胁行为者的工具和基础设施。他们还积极瞄准基础设施,其他威胁行为者从受害者那里窃取数据,意图收集这些数据用于自己的间谍计划。我们评估,Secret Blizzard 使用其他行为者的基础设施和…

阅读更多 » -

东欧

俄罗斯 APT 组织Gamaredon的Android监控家族BoneSpy和PlainGnome被曝光

Lookout 威胁实验室的研究人员发现了两个 Android 监控家族,分别被称为 BoneSpy 和 PlainGnome。它们都归属于与俄罗斯结盟的网络间谍威胁组织 Gamaredon(又名 Primitive Bear、Shuckworm)。2021年,乌克兰安全局 (SSU)将该组织确定为俄罗斯联邦安全局 (FSB) 的一个组成部分。这是首批已知的归属于 Gamaredon 的移动家族。…

阅读更多 » -

东欧

俄罗斯APT组织UAC-0185针对乌克兰国防军和军事国防企业的针对性网络攻击

2024年12月4日,乌克兰CERT-UA政府计算机应急响应小组收到了来自MIL.CERT-UA专家的信息,内容涉及主题为“attention_change_02-1-437 dated 04.12.2024”的电子邮件的分发,据报道称该电子邮件代表乌克兰工业家和企业家联盟(USPP)邀请参加专门讨论该主题的会议乌克兰国防工业产品向北约技术标准过渡于2024年12月5日在基辅以混合形式举行。 同时…

阅读更多 » -

朝鲜半岛

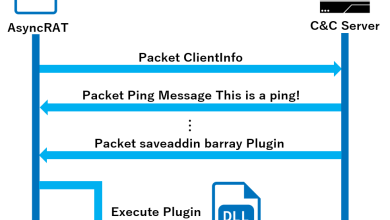

APT组织DarkPlum使用的AsyncRAT变种

介绍 自 2024 年 3 月左右以来,在日本观察到目标攻击组织 DarkPlum(也称为 APT43 或 Kimsuky)的多次攻击。 DarkPlum 使用多种恶意软件,但在最近的攻击活动中观察到了 AsyncRAT 的变体。安全供应商有几份报告提到了这个 AsyncRAT 变种,但详细的分析结果以及与原始版本的差异尚不清楚 。 SOC 一直在研究 DarkPlum 使用的 AsyncRAT …

阅读更多 » -

印度洋

印度APT组织APT-Q-41在网络间谍活动中瞄准巴基斯坦海军

概括 9 月初,作为 BlackBerry 威胁研究和情报团队对整个印度次大陆网络活动的持续监控的一部分,我们发现了一个有趣的 PDF 诱饵,乍一看似乎是巴基斯坦海军的内部 IT 通信。 当我们转向这个遗迹并追踪它的数字足迹时,我们发现了一个相互关联的基础设施网络,其中各种文件类型的遗迹似乎都有一个间谍主题,而它们的目的最终是向目标受害者提供一个隐秘的信息窃取者。 随着我们对这一活动的深入研究,我…

阅读更多 » -

印度洋

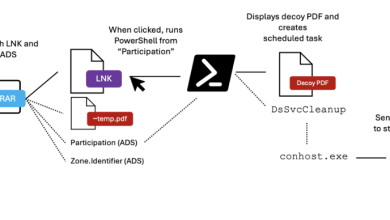

APT组织TA397 新攻击链传播了恶意软件WmRAT和MiyaRAT

概述 2024 年 11 月 18 日,TA397(第三方研究人员也将其称为Bitter)利用鱼叉式网络钓鱼诱饵攻击了土耳其的一个国防部门组织。该电子邮件包含一个压缩存档 (RAR) 文件附件,其中包含一个诱饵 PDF (~tmp.pdf) 文件,该文件详细介绍了世界银行在马达加斯加的基础设施发展公共倡议、一个伪装成 PDF 的快捷方式 (LNK) 文件(PUBLIC INVESTMENTS PR…

阅读更多 » -

东欧

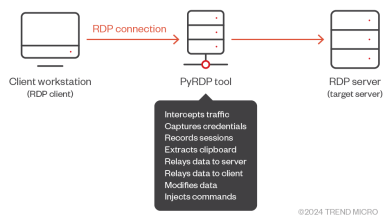

APT29采用恶意RDP技术对高价值目标开展网络间谍活动

2024 年 10 月,趋势科技跟踪的名为 Earth Koshchei 的 APT 组织(也称为 APT29 和 Midnight Blizzard)可能对众多目标使用了流氓远程桌面协议 (RDP) 攻击方法。这种方法早在 2022 年就由Black Hills Information Security 详细描述过。这种攻击技术称为“流氓 RDP”,涉及 RDP 中继、流氓 RDP 服务器和恶意…

阅读更多 » -

东欧

APT组织RomCom在野利用 Firefox 和 Windows 零日漏洞

ESET 研究人员在 Mozilla 产品中发现了一个此前未知的漏洞,该漏洞被与俄罗斯结盟的 RomCom 组织在野外利用。这是 RomCom 至少第二次被发现在野外利用重大零日漏洞,此前一次是在2023 年 6 月通过 Microsoft Word滥用CVE-2023-36884。 此严重漏洞(编号为CVE-2024-9680,CVSS 评分为 9.8)允许存在漏洞的 Firefox、Thund…

阅读更多 » -

东亚

APT组织APT-C-60利用合法服务进行攻击

2024 年 8 月左右,JPCERT/CC 确认了针对国内组织的攻击,据信是由攻击组织 APT-C-60 发起的。 这次攻击涉及冒充求职者向组织的招聘部门发送一封电子邮件,并用恶意软件感染该电子邮件。 在本文中,我们将分为以下几个部分来解释攻击方法。 恶意软件感染流程 下载器分析 后门分析 使用类似恶意软件的活动 恶意软件感染流程 图 1 概述了这一最初的违规行为。 图 1:初始妥协流程 这次攻…

阅读更多 » -

东南亚

驶向危险:APT组织DONOT针对巴基斯坦海事和国防制造业的攻击

概述 CRIL 最近发现了一项似乎针对巴基斯坦制造业的活动,该行业为该国的海事和国防部门提供支持。在分析了该活动所涉及的文件后,确定该攻击与已知的 APT 组织 DONOT 有关。 DoNot,也称为 APT-C-35,是一个自 2016 年开始运营的高级持续性威胁 (APT) 组织。该组织曾多次针对南亚各地的政府和军事实体以及外交部和大使馆发起攻击。 图 1 – Cyble Vision 威…

阅读更多 » -

朝鲜半岛

“Million OK !!!!”和Naver Facade:追踪最近疑似Kimsuky基础设施

2024 年 3 月,Twitter/X 上的一名安全研究人员观察到一系列 IP 地址和域发出了不寻常的 HTTP 响应:“百万 OK!!!”。随后对基础设施和域的分析将此活动与朝鲜威胁组织 Kimsuky 联系起来。 Hunt 研究人员最近观察到涉及最近注册的域的其他活动返回相同的响应。这些网页使用韩国科技公司 Naver 的网站图标,尽管它们与该公司没有任何关联。域名注册信息表明,该集团正在积…

阅读更多 » -

未知地区

未知地区APT组织EC2 Grouper被捕获

在分析云中身份泄露事件的这些年里,我们发现相同的攻击者会定期出现,有些出现的频率更高。在我们了解到的攻击行为中,最活跃的攻击者就是我们称之为“EC2 Grouper”的攻击者。在过去几年中,我们在数十个客户环境中发现了该攻击者,这使他们成为我们跟踪到的最活跃的组织之一。该攻击者通常的嫌疑在于,他们在攻击中倾向于使用类似的用户代理和相同的安全组命名约定。 虽然用户代理甚至安全组名称等指标可以帮助归因…

阅读更多 » -

南亚

巴基斯坦APT组织APT36的恶意软件ElizaRAT演变分析

介绍 APT36 又名透明部落 (Transparent Tribe),是一个总部位于巴基斯坦的威胁行为者,因持续针对印度政府组织、外交人员和军事设施而臭名昭著。APT36 针对 Windows、Linux 和 Android 系统进行了多次网络间谍活动。 在最近的活动中,APT36 使用了一种特别阴险的 Windows RAT,称为 ElizaRAT。ElizaRAT 于 2023 年首次被发现…

阅读更多 » -

朝鲜半岛

朝鲜APT组织APT37威胁背后的网络侦察活动分析

◈ 执行摘要 国家支持的 APT37 组织的秘密网络侦察活动分析 收集攻击目标的IP地址(位置信息)、Web浏览器、操作系统等信息 以快捷方式(lnk)恶意文件为主要策略的威胁实体 需要积极引入异常行为检测响应解决方案(EDR)来加强终端安全。 1. 概述 APT37组织被称为国家网络安全威胁组织,正在主导针对韩国的各种网络间谍活动。打击对象主要是朝鲜人权团体、脱北者、报道朝鲜的记者以及统一、国防…

阅读更多 »