卢甘斯克人民共和国APT组织UAC-020利用 DarkCrystal RAT 针对乌克兰国防工业综合体进行间谍活动

政府计算机应急响应小组 CERT-UA 记录了多起针对国防工业综合体企业员工和乌克兰国防军个人代表的有针对性的网络攻击案例。

2025 年 3 月,人们发现 Signal 信使正在分发带有档案的消息,其中据称包含一份有关会议结果的报告。同时,在某些情况下,为了增加信任,可能会从帐户已被预先泄露的现有联系人列表中的个人发送消息。

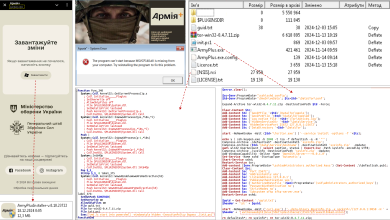

通常,提到的档案包含一个扩展名为“.pdf”的文件,以及一个归类为 DarkTortilla 的可执行文件,后者是一种加密器/加载器类型的软件工具,其目的是解密和启动(包括通过注入)Dark Crystal RAT(DCRAT)远程控制软件工具。

在移动设备和计算机上使用流行的即时通讯工具大大扩大了攻击面,包括创建不受控制的(在安全措施的背景下)信息交换渠道。

因此,我们敦促您保持警惕,如果收到此类消息,请立即通过所有可用的方式通知 CERT-UA。

网络威胁指标

文件:

9eece23aae381f57af03129e07ed9397 ccfc8e6c0ffddd29786a7a15e8da549cdf2a062002de336c6d0480893d3c5a1b 第 10.03.25 页.rar

e872ce06a8c3937430a8a4e929bea297 dc15fe10ff5e7ede1b5e69c6f09e9a7cc0857bab9829f5537b3d0d073a81a53f 发布于 2025 年 2 月 17 日.pdf

f8e866aa849b906a7ff73e1e3ee7b4d3 0403fabcc93887f2aa44194c5e6a68f71647ca18ad4b0f9033b0e704d27ab578 源材料.exe

df18f3db862fc6a43340155950830e9e 586c6e65fcf391d6ee8d1270aa3cb902e79372b73f3a9be340785cd8620197a1 发布于 2025 年 2 月 17 日 .rar

b4b2adf7473488abd01422cfc1f93f4f 51c17b08fc181798d500e253f2831883ca928076713eb251f826ce1c336f7944 精美阅读器.exe

951e3234392b95e36796a532cbe8d2be de41f1076ce46dd36ccf6b5d7975c070d0c5fe2e6556cedfad2dd0cd37653b06 pdfDecod.exe

315026b7efa87dbdc8bdea5f6e455e53 cefa8cb6c1e7641ed22c250de4c9f7663c66e7fd18f93b69e1ff45401af855f7 naradia.rar

2a2e8c8b4a92429b4d9ae8b6bbd53f53 25a6a3a84fd0c070fbf3dfc9da4a3e2e1186d9165ec59c3aae2a82a6506d62d3 PDF-Office2025版本46-v.exe

242774efc428275bc5557c153eaeb687 1ea7ecce3b51f8c0f5329bc79cf7c035e47c962ca0241d040548f2fd55e3f1c8

719b944612d6afc1c6978ed943483bf4 788fd5a229d4776cca93f8628102cbaed704675eebe7cc8c92d1a731532dea3a 精美阅读器.exe

069746ac2e2220b75700004cc1f14fae ce41636e0733724c6531a9738b035e9743aee8c39fc7358410000a9706b14231 ce41636e0733724c6531a9738b035e9743aee8c39fc7358410000a9706b14231

17d4fe6d51d7500ac721aa0ff95f06d2 eebc24a4f94b02f1fde7674887f20fe6029dc525ed9ad2256d3f79ab6579483a 订单.zip

c3726a7d98508c3e945ea57a26bbd19f 21b37fa1eca20402431ca88dd77db2ddd258b4bb69ea7a74dfeae54aeb7d7e14 解码PDF.exe

30919bec432e51e272a96c418beb5a6e 81889343fd40c56f5d5440518b7969cde1f33d0eb263f3bed206bbe4a09e5619 订单__5_.rar

5af915f13e2bff2a8f9f4e4d4834dad2 a8f5537a63fee5da18f64a0fe6108916a740fdda3ba961d425ec5a8a9419e409 DecofPDF.exe

f69ae6c871575af4b262145b8da36418 d37f3441d3c74b2d36e38299f1c6df94063d40adfc551dc3ef34aa1efd493ff6 q68235_labodtarinog.txt

0a38bdc3773fb48a3a9a6b8a163043d5 e6a7bdbbf05a76a68e1d5e1de15c63eeea1607245b5604ee5ac835aefec57d6d q68235_labodtarinog.dll

网络:

hXXp://45[.]130.214.237/cdn/7Temp/updateexternalprotonAsync/multiImagepythoncdn/Sqlwp/ProtectTo/AsyncTempjavascript/Image4/Base7trafficCentral/2LinuxJavascriptProcessor/trafficwordpressLine/defaultwp7/Multi/VmrequestPacketSqlPublicdownloads[.]php

hXXp://62[.]60.235.190/mariadb9Php/videogameApiserver[.]php

hXXp://87[.]249.50.64/Php05default/localGeowordpress/track/eternalWindows4Image/Linux/Proton/Flowerto4Js/windowsTrack/Trafficsecure94/41/LowLinux/Serverserver81/phpauthdump/HttpprocessCdn/74geoPoll/pythonbaseGeneratorlocal[.]php

hXXp://217[.]25.91.61/Wp9local/JavascriptlongpollproviderTemporary/91pipeexternal/Bigloadpoll9/Pythondump/Image/dbCpu/cpugame/ExternalDlewp/sqlflowerprivateUploads[.]php

hXXp://83[.]147.253.138/hostdata[.]txt

hXXps://imgurl[.]ir/download.php?file=q68235_labodtarinog.txt

45[.]130.214.237

62[.]60.235.190

87[.]249.50.64

217[.]25.91.61

83[.]147.253.138