朝鲜APT组织Kimsuky 组织使用 RDP Wrapper 发起持续威胁

AhnLab 安全情报中心 (ASEC) 之前曾分析过 Kimsuky 集团利用 PebbleDash 后门和定制的 RDP Wrapper 发起攻击的案例。Kimsuky 集团一直在不断发起相同类型的攻击,本文将介绍已识别的其他恶意软件。

1. 概述

威胁者正在通过鱼叉式网络钓鱼攻击分发包含恶意命令的快捷方式文件 (*.LNK)。文件名中包含姓名和公司名称,这表明威胁者可能正在收集特定目标的信息。

快捷方式恶意软件伪装成带有 Office 文档图标(如 PDF、Excel 或 Word)的文档文件。执行此文件时,会运行 PowerShell 或 Mshta 从外部来源下载并执行其他有效负载。最终执行以控制受感染系统的恶意软件是 PebbleDash 和 RDP Wrapper。威胁行为者最近创建并分发了 PebbleDash 和 RDP Wrapper,但与之前的攻击案例没有明显区别。

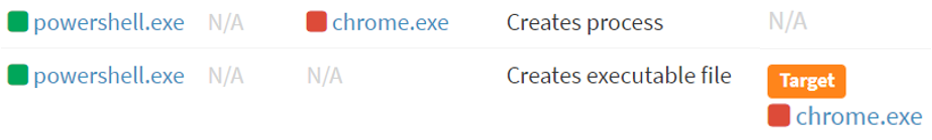

图 1. 安装 PebbleDash dropper 的 PowerShell 进程

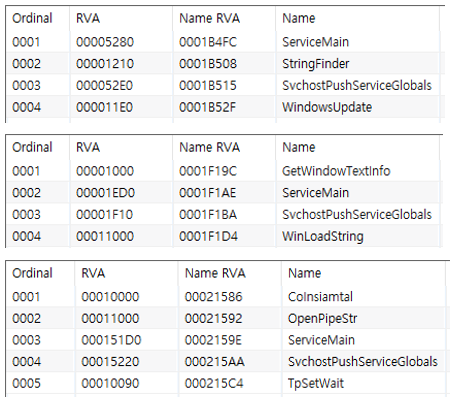

作为参考,RDP Wrapper 是一个支持远程桌面功能的开源实用程序。由于 Windows 操作系统并非所有版本都支持远程桌面,因此可以在此类环境中安装 RDP Wrapper 来激活远程桌面。威胁行为者正在使用他们自己创建的 RDP Wrapper。怀疑他们正在以各种方式创建导出功能以绕过文件检测。

图2. 自研RDP Wrapper导出函数

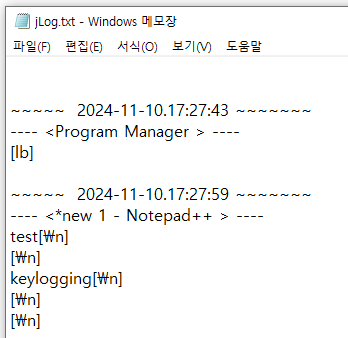

威胁者可以使用 PebbleDash 和 RDP Wrapper 控制受感染的系统,但他们还会使用各种其他恶意软件,例如 Proxy、KeyLogger 和信息窃取恶意软件。本文将介绍自上篇文章以来发现的恶意软件类型。

2. 代理

即使激活了 RDP 服务并添加了用户帐户,如果受感染的系统位于私有网络中,外部也无法访问该系统。为了解决这个问题,威胁行为者安装了代理恶意软件,作为受感染系统和外部网络之间的中介,允许他们通过 RDP 访问系统。

在之前的攻击中,使用了三种主要类型的代理工具。第一种类型的特点是创建一个名为“MYLPROJECT”的互斥锁,并与启动器一起识别。启动器读取位于硬编码路径(例如“C:\Programdata\USOShared2\version.ini”)中的配置文件,并使用此信息执行位于特定路径中的代理工具。第二种类型的代理工具的特点是创建一个名为“LPROXYMUTEX”的互斥锁,其他方面与典型的代理相同。最后一类是基于 Go 语言的 revsocks 工具,可在 GitHub 上公开获取。

最近发现的代理工具使用以下互斥锁并接收地址作为操作参数。

图 3. 与上一类类似的代理工具

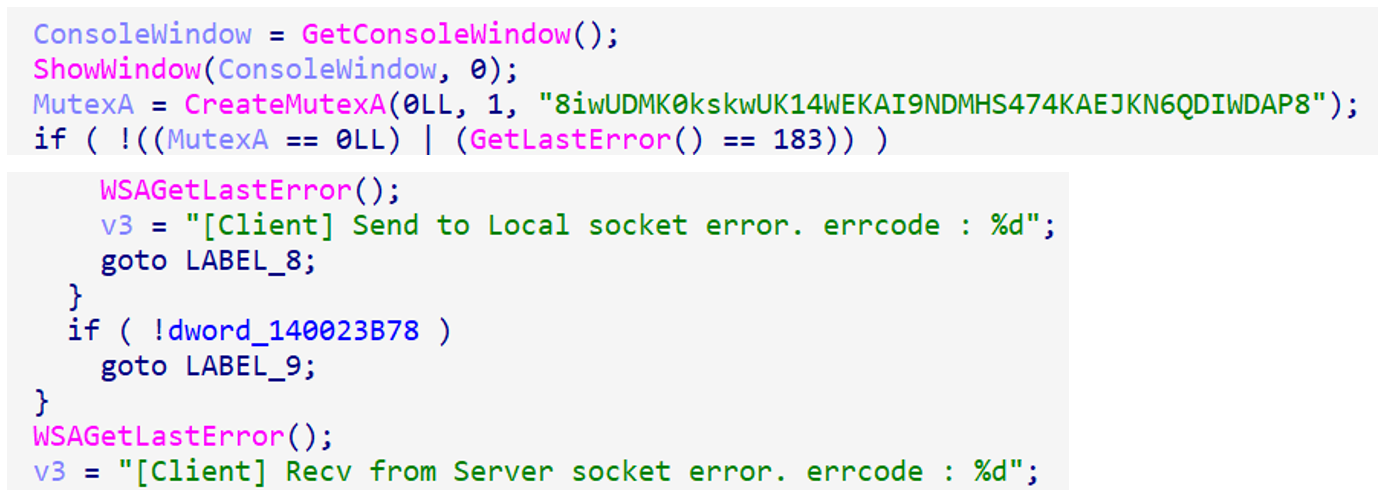

3. 键盘记录器

Kimsuky 组织使用 PowerShell 脚本执行键盘记录,并以可执行文件格式安装键盘记录器。在之前的案例中,该组织主要将用户按键存储在“%LOCALAPPDATA%\CursorCach.tmp”和“%LOCALAPPDATA%\CursorCache.db”路径中。然而,最近发现的类型的特点是将数据存储在“C:\Programdata\joeLog.txt”和“C:\Programdata\jLog.txt”路径中。

图 4. 键盘记录文件

4. 窃取网络浏览器信息(强制复制)

在之前的案件中,Infostealer 恶意软件被用来窃取存储在基于 Chromium 的 Web 浏览器和 Internet Explorer 中的用户凭据。最近,又发现了更多同类型恶意软件的案例。

Kimsuky 团伙使用的工具只从“本地状态”文件中提取密钥值,而不是直接窃取存储在 Web 浏览器中的凭据。据推测,这是为了绕过安全产品,提取的密钥随后用于窃取存储在 Web 浏览器中的凭据。

最近发现的类型以“forceCopy”的名称安装,用于复制文件。它接收要复制的文件的路径作为第一个参数,接收文件将保存的路径作为第二个参数。该恶意软件的一个特点是它使用 NTFS Parser 库来读取文件,而不是使用 ReadFile() 之类的 API。

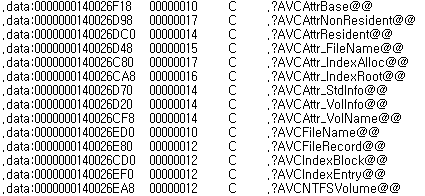

图 5. 恶意软件中包含的 NTFS 解析器库

所有安装恶意软件的路径都是 Web 浏览器的安装路径。据推测,威胁行为者试图绕过特定环境中的限制并窃取存储凭据的 Web 浏览器的配置文件。这也可能是为了绕过安全产品,与过去的案例类似。

5. 加载器、注入器

与以往不同之处在于Injector和Loader恶意软件的识别,虽然尚未识别出最终在内存中运行的恶意软件,但Loader会从“%SystemDirectory%\wbemback.dat”路径加载文件到内存中,Injector接收注入的目标进程等信息作为参数运行。

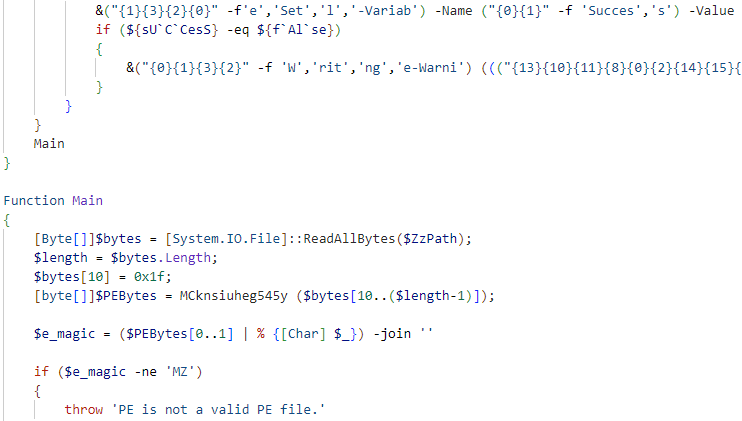

除了可执行文件形式的恶意软件外,ReflectiveLoader 还在 PowerShell 脚本中被发现。它经过了混淆,但其实是一个名为“Invoke-ReflectivePEInjection.ps1”的开源 PowerShell 脚本。它与其他 PowerShell 脚本恶意软件一起安装在“%ALLUSERSPROFILE%\USOShared\Prosd\”目录中。

图6. ReflectiveLoader PowerShell脚本

6. 结论

2024 年,Kimsuky 组织的攻击方法发生了变化。虽然在最初的入侵过程中,该组织仍然使用 LNK 恶意软件进行鱼叉式网络钓鱼攻击,但该组织开始越来越多地使用 RDP Wrapper 和 Proxy 等工具来远程控制受感染的系统,而不是安装后门。

Kimsuky 威胁组织不断针对韩国用户发起鱼叉式网络钓鱼攻击。他们主要将恶意软件伪装成电子邮件附件中的文档文件进行传播,如果用户执行此文件,威胁行为者便可控制系统。用户必须仔细检查电子邮件的发件人,并避免打开来源不明的文件。用户还应为其操作系统和 Web 浏览器等程序应用最新补丁,并将 AhnLab V3 更新到最新版本,以防止恶意软件感染。

File Detection

Backdoor/Win.PebbleDash.C5719351 (2025.01.20.02)

Trojan/Win.Rdpwrap.C5704469 (2024.12.10.02)

Trojan/Win.Rdpwrap.C5708551 (2024.12.21.00)

Trojan/Win.Rdpwrap.C5710893 (2024.12.27.00)

Trojan/Win.Rdpwrap.C5716647 (2025.01.12.03)

Trojan/Win.Rdpwrap.C5719870 (2025.01.21.03)

Trojan/Win.Rdpwrap.C5720371 (2025.01.23.00)

Trojan/Win.KeyLogger.C5687683 (2024.10.27.03)

Trojan/Win.KeyLogger.C5705213 (2024.12.12.01)

Trojan/Win.KeyLogger.C5705571 (2024.12.13.00)

Trojan/Win.Injecter.C5705214 (2024.12.12.01)

Trojan/Win.UACMe.C5705215 (2024.12.12.01)

Trojan/Win.Loader.C5716648 (2025.01.12.03)

Infostealer/Win.Browser.R641029 (2024.03.23.00)

Malware/Gen.Generic.C2950389 (2019.01.22.01)

Trojan/Win.Agent.C5687684 (2024.10.27.03)

Trojan/PowerShell.Loader (2025.01.31.02)

Trojan/PowerShell.Launcher (2025.01.31.02)

Trojan/PowerShell.KeyLogger (2025.01.31.02)

MD5

04e5f813da28b5975d0b6445f687bc48

26d96d40e4c8aed03d80740e1d5a4559

2ea71ff410088bbe79f28e7588a6fb47

3211ef223177310021e174c928f96bab

5565b337bfba78970b73ae65b95f2c4f

Additional IOCs are available on AhnLab TIP.

IP

216[.]219[.]87[.]41

74[.]50[.]94[.]175