台湾APT组织GreenSpot 利用虚假下载页面和欺骗域名攻击163.com用户

GreenSpot(绿斑)高级持续性威胁 (APT) 组织被认为来自台湾,自至少 2007 年以来一直活跃。该组织以数据盗窃行动而闻名,主要通过网络钓鱼活动针对中国的政府、学术和军事相关实体。

163.com是中国最大的 IT 公司之一网易运营的免费电子邮件服务,已成为 GreenSpot 的频繁攻击目标,其主要目的是窃取登录凭据。

Hunt.io 研究人员观察到,这些域名的注册时间相隔数小时,旨在模仿合法的 163.com 服务。其中一个域名托管了一个恶意登录页面,而对类似域名的进一步分析则发现了旨在获取用户名和密码的虚假下载页面。托管服务提供商的模式、对网易服务的模仿以及域名命名约定(结合公开报告中的重叠)强烈表明,这种网络钓鱼基础设施与该组织有关。

虽然最近的这次活动仅限于特定地区,但它提醒我们,即使是免费的电子邮件服务也可能成为高级威胁行为者的目标。

基础设施分析

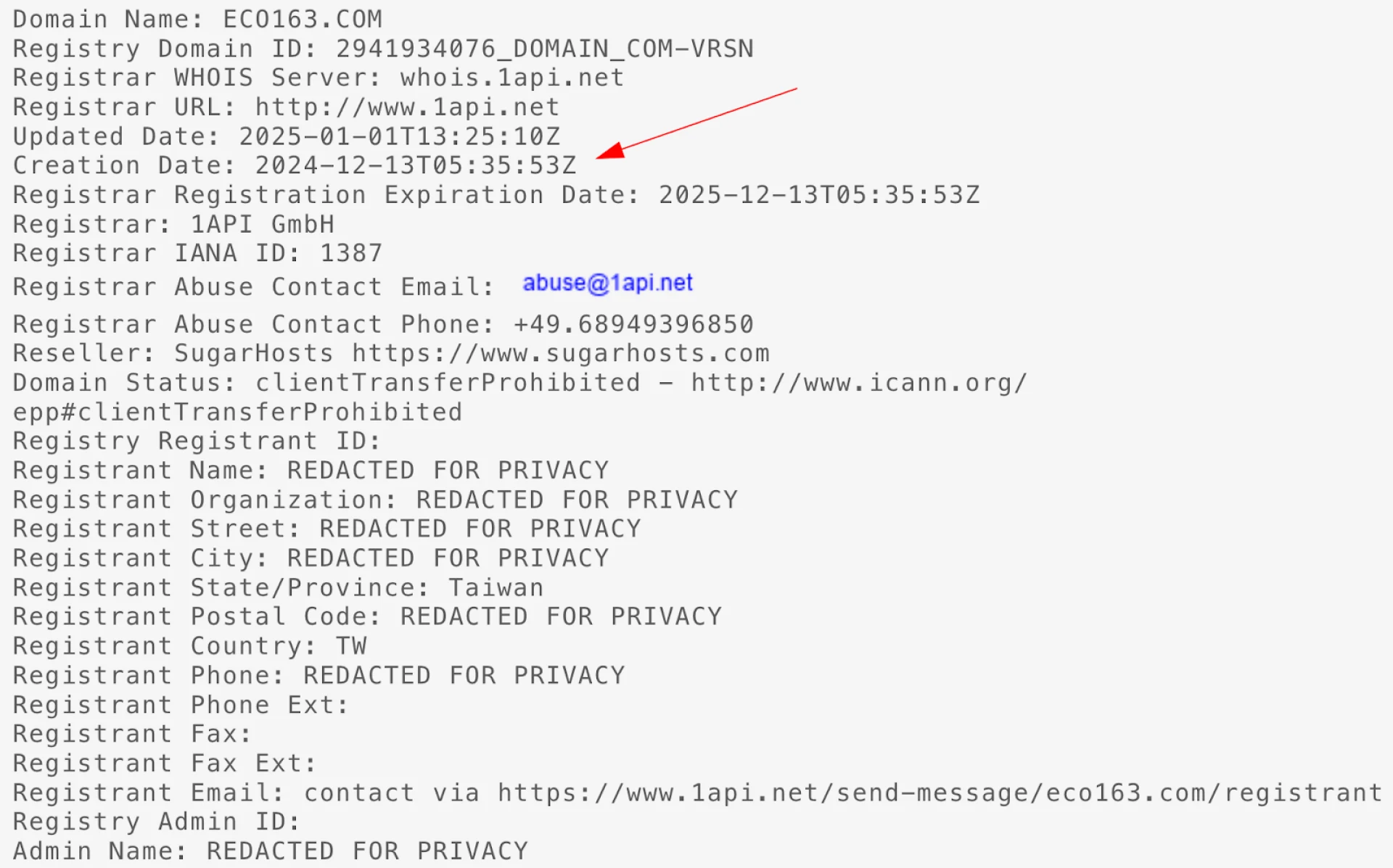

我们的研究始于两个域名,这两个域名通过经销商 SugarHosts 在几个小时内注册。通过经销商获取域名可最大限度地降低与主要注册商直接互动的风险,从而减少与该组织的联系。这些域名是威胁行为者的恶意基础设施的一部分,均解析为 139.162.62[.]21 :

- mail[.]ll63[.]net(使用字母“L”)

- mail.eco163[.]com

图 1: eco163[.]com 的Whois结果截图

图 2:ll63[.]net 的Whois结果

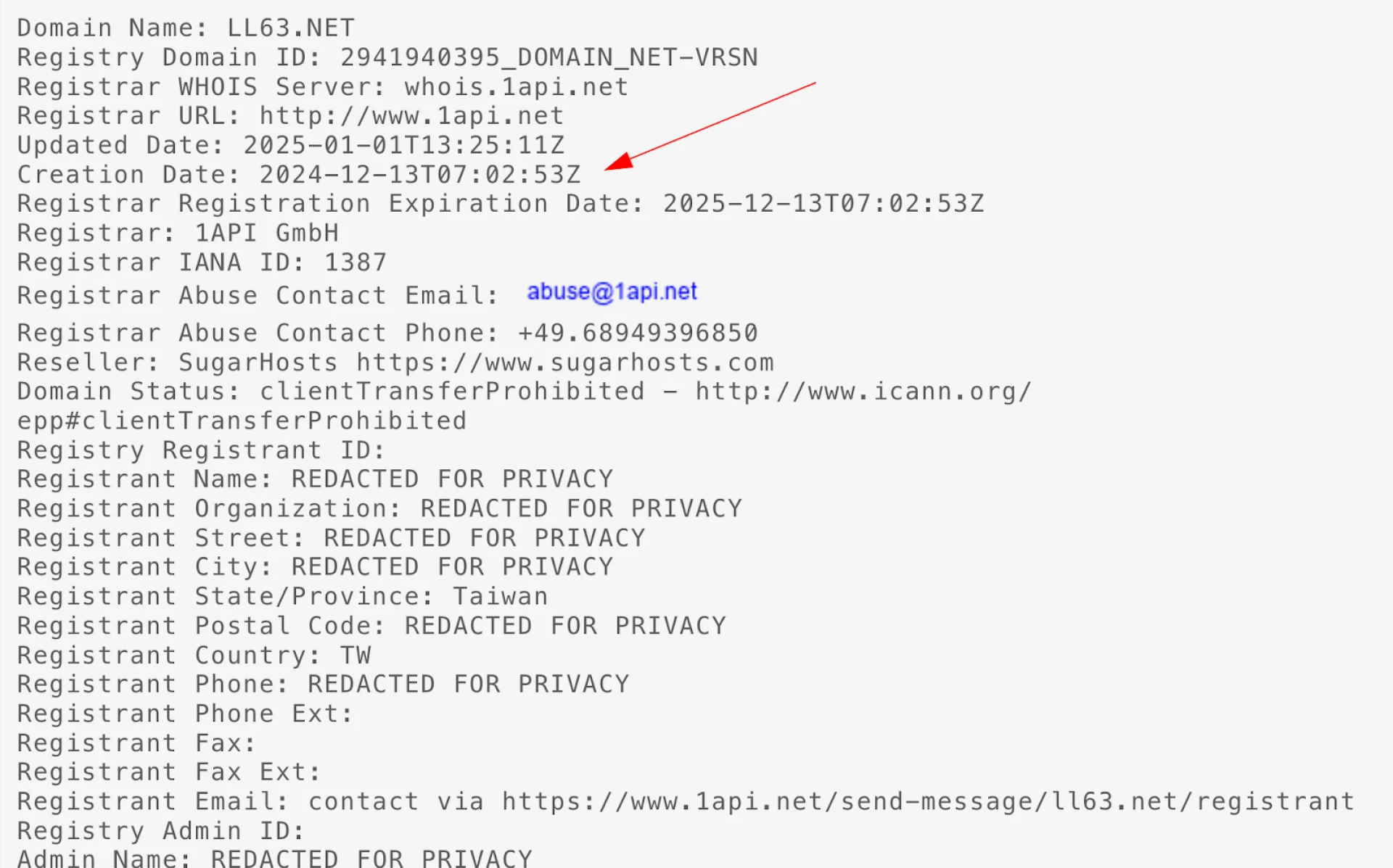

在 Hunt 中查询 IP 显示该服务器托管在新加坡的 Akamai Connected Cloud 网络上,端口 22 和 80 开放。值得注意的是,端口 80 响应非标准 HTTP 状态代码588 。虽然IANA无法识别此代码,但阿里云将其用于“Exceeded_Quota”错误 - 表明正在使用自定义响应或专有配置。

图 3: Hunt中可疑 IP 的端口历史概览。

这些域名是专门用来冒充 163.com 邮件服务的。mail[.]ll63[.]net 显示空白网页,而 mail[.]eco163[.]com 则显示与合法登录界面非常相似的登录页面。

图 4:mail[.]eco163[.]com 上的欺骗域名托管可疑登录页面。

图 5:mail[.]163[.]com 的合法登录页面

提交用户凭证后,163nailaiba.php 页面上会执行 JavaScript 代码,该代码会根据 URL 的域动态构建重定向链接并显示 404 页面。该脚本配置为检测特定域,包括:

- vip[.]163[.]com

- vip[.]126[.]com

- vip[.]188[.]com

- 邮件[.]是的[.]网

如果未检测到上述域名之一,则用户将被重定向到合法的电子邮件登录页面。虽然我们目前尚未发现任何凭据被泄露的证据,但该脚本很容易被修改,以将用户重定向到他们控制的另一个域名。

恶意下载服务

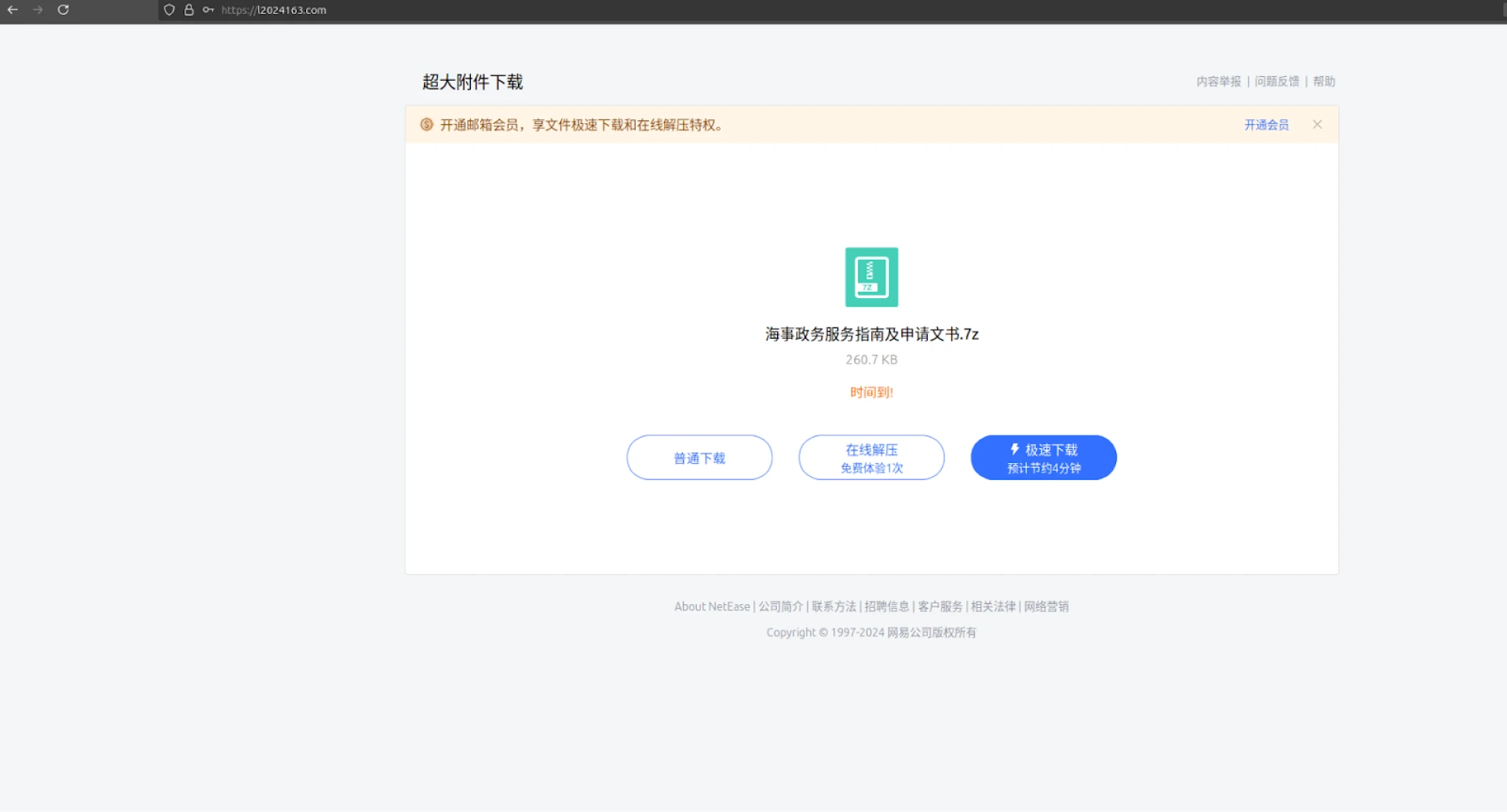

使用Hunt 的“在 SSL 证书上发现的新主机名”提要扩展了我们的域名搜索范围,我们发现了几个可疑网页,这些网页伪装成 163[.]com 的大型附件下载服务。这些网页(可能通过网络钓鱼电子邮件分发)在访问时会启动倒计时器,迫使用户输入凭据才能访问文档。我们发现,即使时间到了,诱饵文件(没有一个被检测为恶意文件)仍然可以下载。

图 6:提供良性文件的示例“大型附件下载”页面。

这些文件名翻译自中文,包括:

- 《海事行政服务及申请文件指南.7z》

- “检查重点.docx”

- 《调整后公寓住房分配申请人情况汇总表.xlsx》

除了名称中包含“163”的域名外,托管页面的标题为“网易邮箱超大附件下载”(翻译为“为网易邮箱下载大附件”)。使用此标题作为搜索查询的一部分,我们发现了一个小型服务器集群,该集群混合使用了通用名称为“localhost”的自签名 TLS 证书和以域名为通用名称的 Let's Encrypt 证书。看来,“localhost”证书是在服务器不活动时部署的,在活跃攻击期间则切换到 Let's Encrypt。

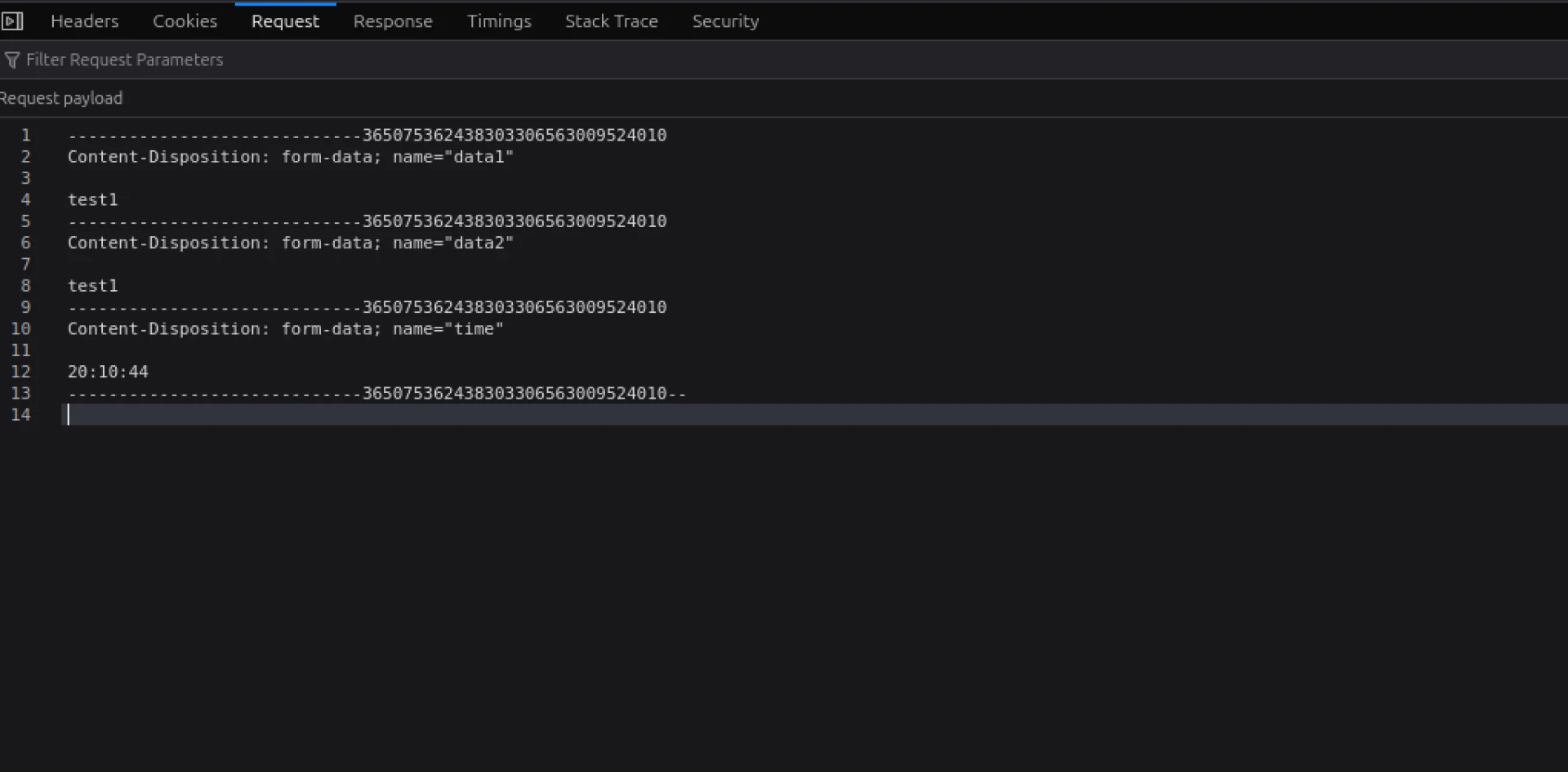

潜在受害者会被提示输入 163[.]com 用户名和密码来下载文件。第一次尝试会触发错误消息,可能是尝试确认密码的准确性。第二次尝试时会向 login.js 发送 POST 请求,该请求会捕获输入的凭据,并通过名为“saveData.php”的 PHP 脚本保存它们。直接访问脚本时会显示一条简单的确认消息“数据已成功保存到文件中”。

图 7:尝试访问良性文件后提取的凭据示例。

影响和相关性

尽管此次攻击活动的目标是 163.com,但其影响范围超出了单个服务或地区。GreenSpot的技术(使用欺骗性域名、操纵的 TLS 证书和伪造的界面)表明威胁行为者擅长破坏在线平台。虽然免费电子邮件服务旨在方便访问,但它们通常依赖于用户激活多因素身份验证等增强的安全功能。如果没有这些保护,用户仍然面临凭证被盗的风险,可能会暴露敏感通信和个人数据。

结论

GreenSpot 的策略凸显了现代凭证盗窃行动的复杂性。我们的调查显示,欺骗性域名操纵了 TLS 证书,并使用伪造的登录界面从 163.com 用户那里获取凭证。检测工作应集中于识别不规则的域名注册、证书异常和不寻常的 HTTP 响应。

建议组织和个人启用多因素身份验证、加强网络监控并确保威胁情报源是最新的。这些主动措施对于减轻 GreenSpot 等对手的风险至关重要。

网络可观察数据和攻击指标 (IOC)

| IP Address | Domains | Notes |

|---|---|---|

| 139.162.62[.]21 | mail[.]ll63[.]net <br>mail[.]eco163[.]com | Hosted on an open directory at 152.32.138[.]108 |

| 45.76.180[.]253 | l2024163[.]com | Malicious download page hosting "Guide to Maritime Administrative Services and Application Documents.7z" |

| 207.148.124[.]130 | superset[.]greeninvietnam[.]org[.]vn | Download page hosting "Highlights of Inspections.docx" |

| 198.13.56[.]201 | chamber[.]icu | Download page hosting "Summary of the Situation of Persons Applying for Allocation of Adjusted Apartment Housing.xlsx" |