俄罗斯 APT 组织Gamaredon的Android监控家族BoneSpy和PlainGnome被曝光

Lookout 威胁实验室的研究人员发现了两个 Android 监控家族,分别被称为 BoneSpy 和 PlainGnome。它们都归属于与俄罗斯结盟的网络间谍威胁组织 Gamaredon(又名 Primitive Bear、Shuckworm)。2021年,乌克兰安全局 (SSU)将该组织确定为俄罗斯联邦安全局 (FSB) 的一个组成部分。这是首批已知的归属于 Gamaredon 的移动家族。

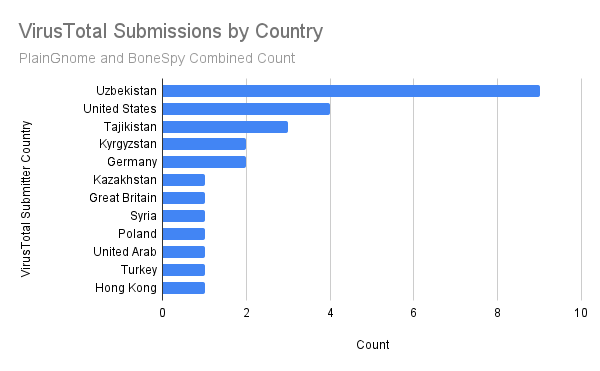

BoneSpy 和 PlainGnome 似乎针对前苏联国家(包括乌兹别克斯坦、哈萨克斯坦、塔吉克斯坦和吉尔吉斯斯坦)的俄语受害者。尽管 Gamaredon 历来以乌克兰为目标,但以乌兹别克斯坦等中亚国家为目标可能是由于自 2022 年俄罗斯入侵乌克兰以来这些国家与俄罗斯的关系恶化。此外,虽然很难确定具体目标,但 Lookout 的研究人员在 2022 年初发现了使用 BoneSpy 家族可能针对企业的迹象。虽然 Gamaredon 威胁组织长期以来一直以乌克兰为目标,但 Lookout 没有具体证据表明 BoneSpy 或 PlainGnome 被用于对付乌克兰受害者。

归因于 Gamaredon

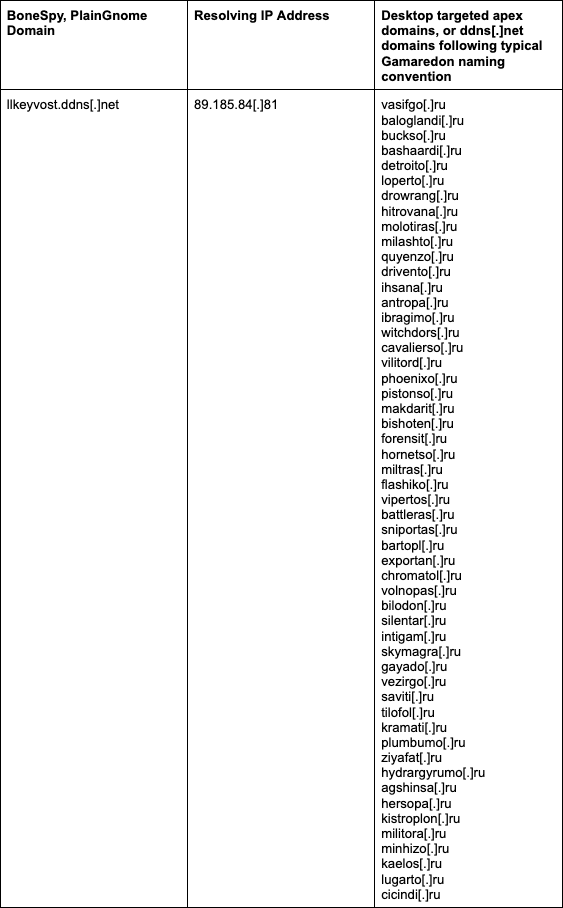

Lookout 研究人员根据指向两个移动家族的命令和控制 (C2) 域的 IP 地址,将 BoneSpy 和 PlainGnome 归因于 Gamaredon,这些 IP 地址在 Gamaredon 的桌面活动中也观察到了。我们还观察到大量共享 MSTIC 在2023年 4 月描述的 Gamaredon 已知域名命名约定的域名,这些域名托管在与该组织的移动监控软件使用的动态 DNS C2 域共享的 IP 基础架构上。此外,Gamaredon至少从 2017 年开始就使用 ddns[.]net 和其他动态 DNS 提供商,这是 BoneSpy 和 PlainGnome 使用的一致技术。

这些基础设施连接,加上俄罗斯开发和针对前苏联国家俄语群体的证据,使我们得出结论,BoneSpy 和 PlainGnome 都是由 Gamaredon 运营的。

应用程序系列分析

Lookout 自 2021 年 12 月以来一直在跟踪 BoneSpy,并于 2024 年 1 月发现了 PlainGnome。BoneSpy 源自俄罗斯开源DroidWatcher,这是一款在 2013 年至 2014 年间开发的监控应用程序。相反,PlainGnome 不是基于开源代码,但与 BoneSpy 共享类似的主题和 C2 服务器属性。PlainGnome 也是一个两阶段部署,而 BoneSpy 是一个独立的单一应用程序。它们都具有广泛的监控功能,包括:

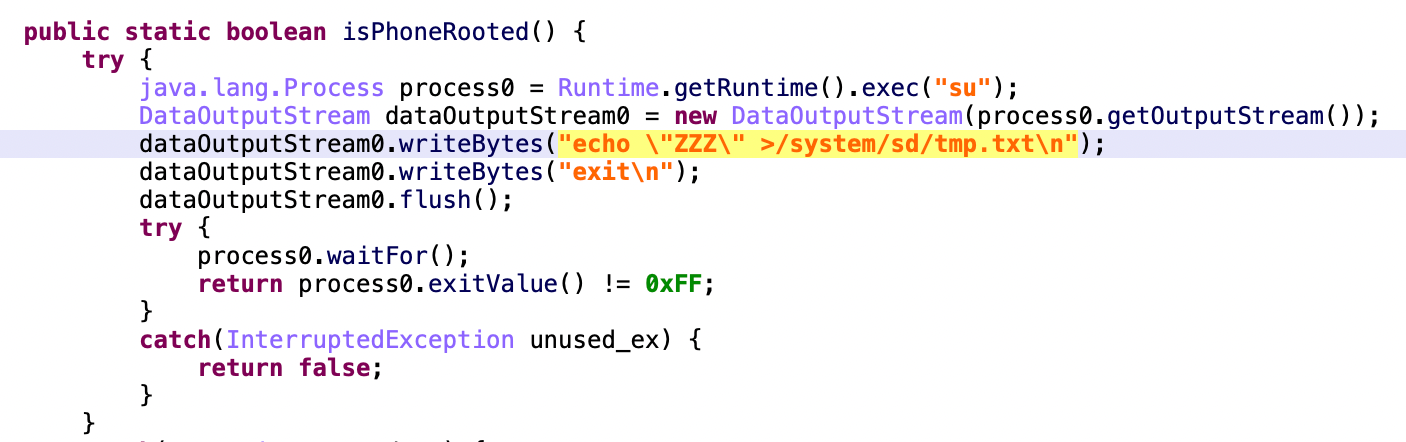

- 尝试获取设备的 root 访问权限

- 反分析检查

- 位置追踪

- 获取有关设备的信息

- 获取敏感用户数据如:一些文本

- 短信

- 环境音频和通话录音

- 通知

- 浏览器历史记录

- 联系方式

- 通话记录

- 相机里的照片

- 截图

- 蜂窝服务提供商信息

这两个恶意软件家族的应用都具有一些特性,因此有针对性的社会工程学可能是传播该恶意软件的可能方法。据我们所知,Google Play 上没有这两个恶意软件家族的任何一款应用。

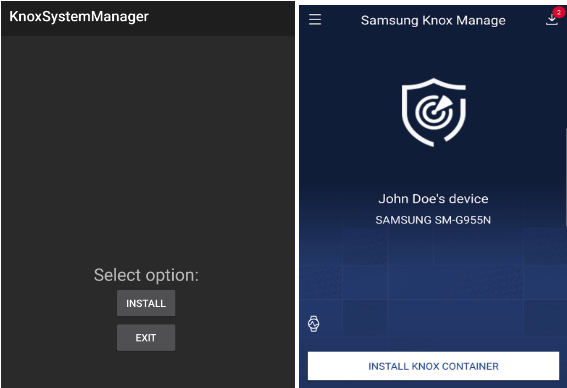

详细分析:BoneSpy

2022 年 1 月至 10 月期间,BoneSpy 家族显示出不断发展的证据,此后样本开始使用一致的诱饵主题和代码结构。2022 年 1 月至 9 月之间的早期样本使用了各种木马应用程序,例如电池充电监控应用程序、照片库应用程序、假冒的三星 Knox 应用程序和木马化的 Telegram 应用程序。后来,Gamaredon 基本上转向使用名为“Beta”版本的木马化、功能齐全的 Telegram 样本。

早期样本的功能实验程度很高,核心功能包括收集通话记录、文件系统、联系人列表、短信和电子邮件,而其他样本则包括录音功能。两个早期样本使用 RTMP(实时消息传递协议)进行命令和控制,这是一种开源流媒体协议。还有一些样本通过尝试将字符串“ZZZ”写入只有提升权限才能访问的文件路径来检查 root 访问权限。

BoneSpy 的监视功能在 2022 年底趋于稳定,并且几乎完全使用木马化的 Telegram 样本。今年观察到的 BoneSpy 样本具有以下监视功能:

- 浏览器历史记录

- 收件箱和已发送短信,包括收件人、正文和日期时间

- 通过 GPS 和蜂窝信息定位设备位置

- 联系人列表,包括姓名、电话号码和电子邮件地址

- 通话记录,如电话号码、日期、姓名、通话时长和通话类型

- 文件系统信息

- 所有已安装应用程序的列表

- 使用设备相机拍照

- 录音电话

- 通知内容

- 剪贴板内容

- 滥用媒体投影进行设备截图

- 设备信息,例如 IMEI、SIM 卡、运营商信息

- 检查 root 权限

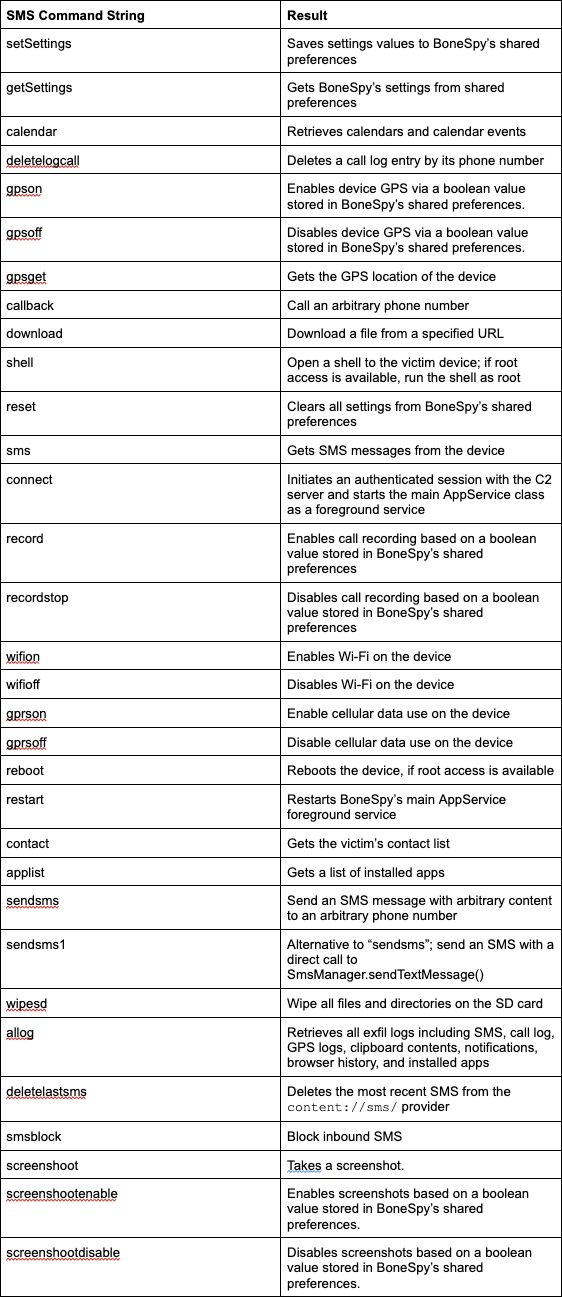

BoneSpy 的一个显着功能是它可以通过短信进行控制。有关监控应用程序可以通过短信接收的命令的详尽列表,请参阅附录B。

BoneSpy 基于俄罗斯开发的开源 DroidWatcher 监控软件,在处理包含收集的外泄数据(如通话记录、位置跟踪、短信、通知和浏览器书签)的数据库的多个类中,其代码、名称和日志消息几乎完全相同。许多入口点(接收器、活动和服务)的类名与 DroidWatcher 样本相同或非常相似。

与 BoneSpy 不同,PlainGnome 并不共享类似的入口点。虽然其大部分监视功能都类似,但它似乎在开发过程中并未大量使用其他已知监视工具的代码。

详细分析:PlainGnome

PlainGnome 由两阶段部署组成,其中,第一阶段的极简部署会在安装后释放恶意 APK。虽然第一阶段和第二阶段使用了 Telegram 软件包名称的一些变体,但呈现给用户的实际功能与之前使用“图片库”主题的 BoneSpy 样本中观察到的功能基本相同。这个诱饵主题贯穿了 PlainGnome 在 2024 年的大部分部署。

由于必须安装 APK(即监视负载),因此第一阶段依赖于 REQUEST_INSTALL_PACKAGES 权限。除了这个不太常见的权限之外,第一阶段请求的权限很少,并且代码量很小,但值得注意的是包含一些基本的模拟器检查。受害者通过按下第一阶段启动画面上唯一可用的按钮来开始第二阶段的安装,该按钮有俄语单词“каталог”(意为目录、列表或目录)。

有效载荷

PlainGnome 第二阶段有效载荷的代码从 2024 年 1 月到至少 10 月发生了重大变化。特别是,PlainGnome 的开发人员转向使用Jetpack WorkManager类来处理数据泄露,这简化了相关代码的开发和维护。此外,WorkManager 允许指定执行条件。例如,PlainGnome 仅在设备进入空闲状态时从受害设备中泄露数据。这种机制可能是为了减少受害者注意到其设备上存在 PlainGnome 的机会。

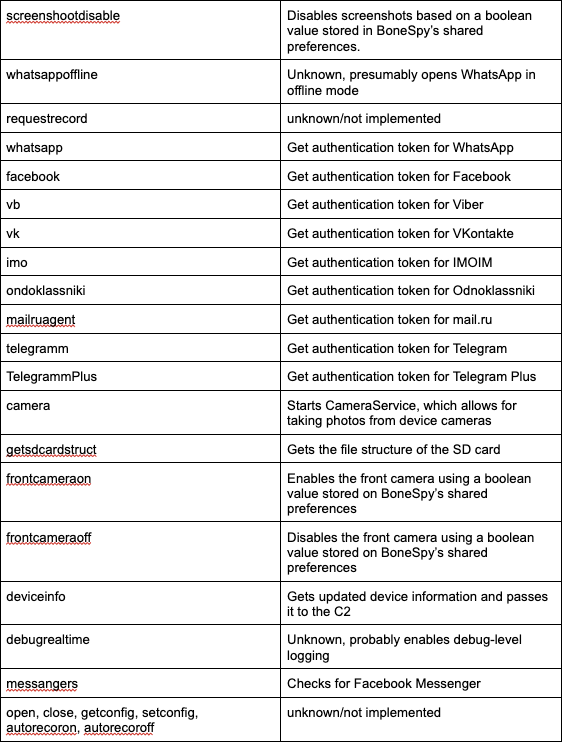

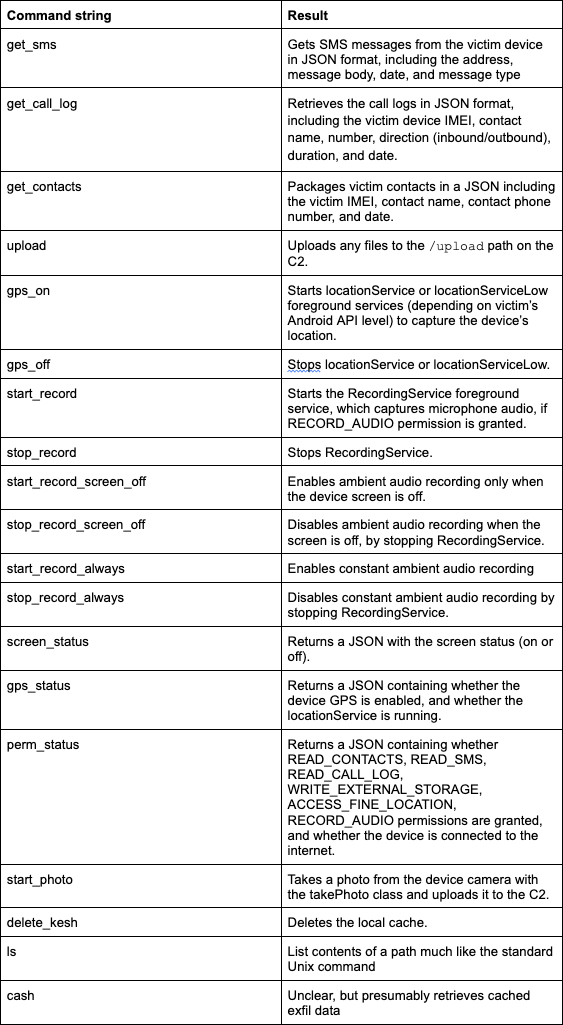

与极简的第一阶段(安装程序)相反,第二阶段执行所有监视功能并依赖 38 个权限。PlainGnome 的开发人员没有努力混淆代码,而是采取了非常基本的步骤来阻碍分析。PlainGnome 总共支持 19 个命令,包括收集

- 短信,

- 联系人,

- GPS 定位,

- 环境音频,

- 通话音频,

- 拍照。

详细的命令列表位于附录 C 中。

一旦启动,有效载荷就会向用户请求权限批准,直到获得一组最低限度的权限:

- 读取短信

- 读取通话记录

- 读取联系人

- 相机

值得注意的是,PlainGnome 有两种环境音频录制模式 - 一种是在设备屏幕激活时自动停止录制,另一种是无论屏幕状态如何都允许录制。这可能是因为较新版本的 Android 在麦克风处于活动状态时会在状态栏中显示麦克风图标,这可能有助于监视受害者发现恶意软件。

基础设施

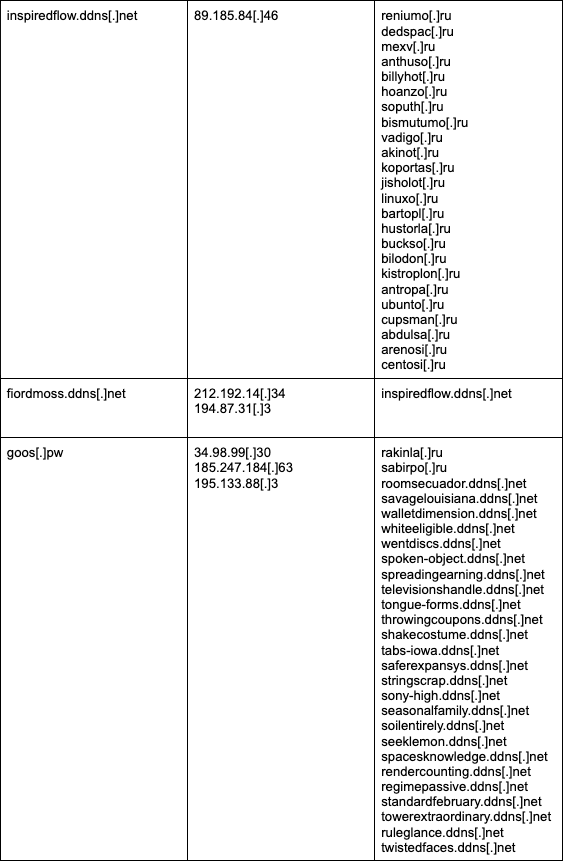

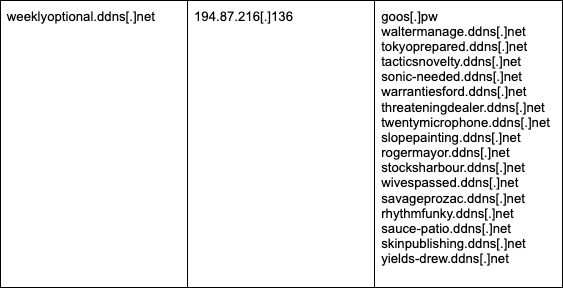

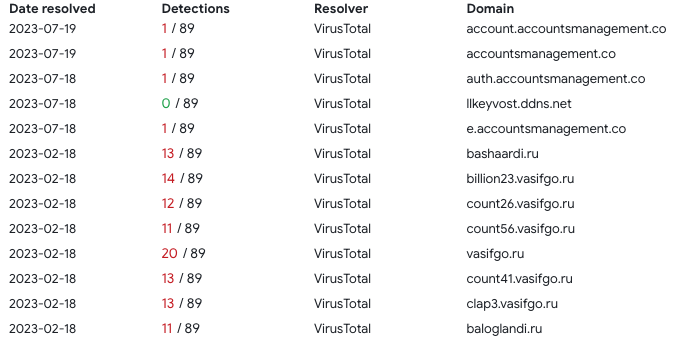

除一些早期样本外,大多数 BoneSpy 和 PlainGnome 样本都使用 No-IP 动态 DNS 服务和 ddns[.]net 域作为 C2 域托管。据了解,Gamaredon至少从 2019 年开始就使用 ddns[.]net 作为 C2 基础设施。Gamaredon 为 BoneSpy 和 PlainGnome 家族采用了互斥的 C2 域集。

根据Palo Alto Unit42、Silent Push、Check Point和MSTIC的研究,Gamaredon 在多个桌面攻击活动中使用快速轮换的 IP 基础架构、通配符 DNS A 记录和其他动态 DNS 技术(包括 ddns[.]net)。这些域名使用来自单词表的随机名称,并遵循典型的命名约定 <子域名><2 位数字>[.]<顶级域名>[.]ru(例如,count56[.]vasifgo[.]ru),其中一个顶级域名可以有几十个或几百个子域名。PlainGnome 使用的 llkeyvost.ddns[.]net 域名共享解析 IP 地址 89.185.84[.]81,多个域名符合 Gamaredon 最近的桌面 C2 基础架构的命名约定。它们的几个解析 IP 地址也解析多个 ddns[.]net 子域。

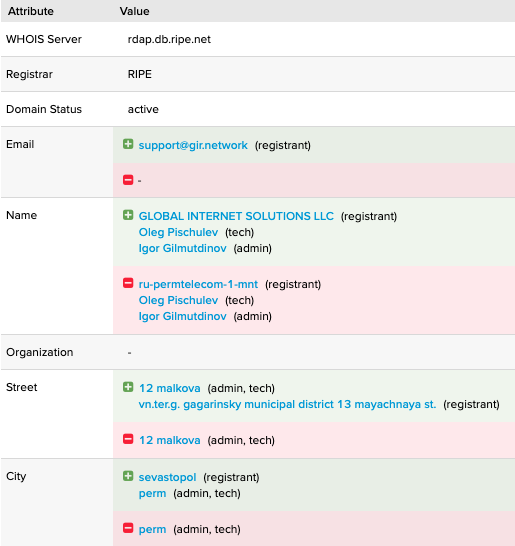

与 BoneSpy 和 PlainGnome C2 域相关的大部分解析 IP 地址空间均归俄罗斯 ISP Global Internet Solutions LLC(俄语:ООО Глобал Интернет Решения)所有,该公司在乌克兰被占领的克里米亚境内的塞瓦斯托波尔注册成立。根据 SSU 的说法,该 ISP 在地理上与 Gamaredon 运营商的物理位置相同,他们在塞瓦斯托波尔的 FSB 分支机构工作。乌克兰国家网络安全协调中心报告称,Gamaredon 主要使用 Global Internet Solutions。

多个 BoneSpy 和 PlainGnome C2 域托管在其他防弹提供商 Global Connectivity Solutions (GCS,自治系统编号 215540) 上,后者的 IP 基础设施地理定位在英国。Global Connectivity Solutions, LLP在英国注册成立,由俄罗斯国民 Yevgeniy Valentinovich Marinko 所有。Marinko 还拥有并担任 Global Internet Solutions, LLC 的总经理。Marinko 的别名是 Rustam Yangirov 或 dimetr50,自 2018 年以来一直在黑客论坛上活动并进行被盗凭证交易。此外,Marinko因在 2023 年底使用恶意软件欺骗一名俄罗斯国民受害者而被塞瓦斯托波尔法院罚款。

一个值得注意的例外是 IP 34.98.99[.]30(由 Google Cloud 拥有),它解析了 C2 域 goos[.]pw。

附录 D 详细说明了 Gamaredon 桌面 C2 顶级域与本文讨论的两个移动家族的 C2 域之间已知的基础设施重叠。

受害者

最受关注的 BoneSpy 样本名为“KnoxSystemManager”,它试图伪装成三星 Knox Manage,旨在实现三星设备上的企业移动管理。由于 Knox Manage 是一项企业服务,因此该样本表明 BoneSpy 可能针对目标企业受害者部署,攻击者伪装成内部 IT 管理员。

虽然不能直接表明部署地理位置,但 VirusTotal 提交的已知 BoneSpy 和 PlainGnome 样本表明其目标是前苏联国家,例如乌兹别克斯坦、吉尔吉斯斯坦、塔吉克斯坦。尽管 Gamaredon 至少从 2013 年开始就将乌克兰作为目标,但 Lookout 缺乏 Gamaredon 移动攻击活动中存在此类目标的直接证据,尽管由于 Gamaredon 长期以来一直攻击乌克兰目标,因此乌克兰目标的可能性仍然存在。

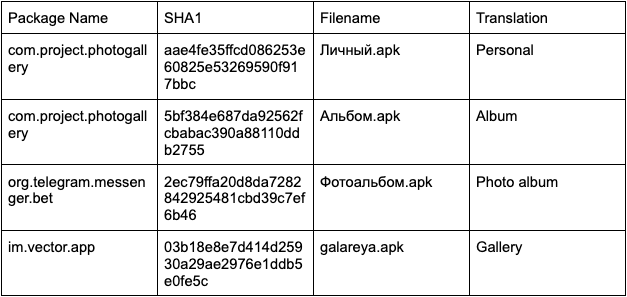

攻击目标的其他迹象包括使用应用程序诱饵(尤其是 Telegram)以及俄语文件名和促销字符串,例如在 BoneSpy 样本 cd6ee49b224ccb169d5d7f1b85c476cfc253540f 中发现的那些。攻击者后来显然不再使用俄语 APK 文件名。持续使用木马化的 Telegram 样本在一定程度上表明攻击目标为东欧,因为该应用程序在该地区非常受欢迎。下表显示了一些早期的 BoneSpy 样本,这些样本已提交给 VirusTotal,文件名为俄语。

结论

Lookout 研究人员发现了两款名为 BoneSpy 和 PlainGnome 的新移动监控工具。我们认为这些工具是与联邦安全局 (FSB) 有关联的俄罗斯 APT 组织 Gamaredon(Primitive Bear、Shuckworm)的产物。BoneSpy 和 PlainGnome 都专注于前苏联国家的俄语受害者。BoneSpy 至少从 2021 年开始使用,并且基于开源 DroidWatcher 监控软件。虽然今年首次出现的 PlainGnome 在功能上与 BoneSpy 有很多重叠,但它似乎不是从同一个代码库开发的。

附录 A - 攻击指标

示例 SHA-256

2c7827f92a103db1b299f334043fbdc73805bbee11f4bfac195f672ba0464d22

114d2a25bb4c296f8ef5bfca4e8192b5aca9b169099ac6291139e68cfc7e37dc

8af63d7aa2142701116207f61e3e01c9e0239731e5bbbdf79114889b56ca46ea

ce6e5838f3ada452b64ffc6261e9bf74479bd31e83f77c7409c89564846db6a3

8407fed605805f0e7ef9628767d0aff1014e7231549b09f3c0d0cb723f07c48a

cb648ba5cce810e5ba17b89ca2c346bd3f0ad612834c225ec7b55871c4acc085

39cb17cb03a794e69eb4f0694e90e41a8cfb8480b82da82fcbd4a88dfe49930d

fd5fa718a7411b18845b76d7007db6b4431b1a2ce2f8b2cc047c0fff7c46161f

f0acf9558b7a4fcdaa119731ad5fb5bbdf5a704c9be9e929735a4679735989db

7de055018723b612dfa66a90c83a69afce7db918fb7fa88619833557c4fc61c3

551b8917f57c5cf8cd0a34c1d500db1dd4aed8ec8f31d28a5fabc4720e5b89a3

533ff7ba5eb5329cb860486a952259a4dfc0d74654831eb08dbcadc1ae5ca333

acede5fa46e09803adf9de5e731ca690dc7b02b69a63bacd4836429d289ec4f0

a3b0c178ab5e6e4b3442d358a78df7409461fa48f6ca8e63b730b0a455a89b18

7a8ec25f3d4a5c6b4fbdb1002ce22ff0352ce65c0f4ddc9567458e8fcb964845

86e51f1cc8213e173e47080ab45577e922e624006954de73ebae531589c912f4

2ef72c67cf76e8162f5e4bf0a743ac4ed756e153593c430cedf2043a310b24e8

5b7b5a2995c102121695225797f12f0b860500150472126b3b465b51ccad07bd

9dd73c9caa547358b6fe5acddf59443d7bf0ffc5b92867e9b67edd5bb2a9f786

3b5794ca6051740fff6e1b449db06f169df2749f81aaf4c329e18b12afb9a5c7

dfaa47ed20021c4f84bf68820a618f9e8a2e077d36b6d7281e8724b2124c7825

f948b650bdc63cf9b1781d651974a9c54d2b2981d3bf4b882f48c3a406272470

c82f0a1546bf7025993f2e7da33d1a741d91c78b01268a2d44afa31e66eb2fe8

de3a0b30b8976da933fe6bf88e6e7ab2386a967ada2599ef1dc1b12100a37694

bd65dbd61f27a90c0770d5f8cc02cfa7d9552f0fb300868611d69972b42d3f1c

bed2cf8758d86daaf25475cc6ed1c71fd3f9a922247c42fe246f8542c76d8c15

255996e1aa2a7514b167d9c940d7c8ff3c34393e97e43bda319eb92ea626c4eb

46b10de13887c36d61517125bec87c4557f325114221291a3ac7142cbc15de29

6bfdc285dee8ae3e3dade52a34f5d178163e4a08904b651ff5c906e78ddccec0

e0c5656ca9877b37e92f5208caf9c65365e9d35ea6eb351915eb3efee235db31

30429e95b9318816709e23488c77e364a294b6f5f7e3ee414a6a2bef74620ca6

278c9819583ce64913882d425c1d7634307b290709e0143e9268f8f999dacfba

3a4fa698536111f377030a5d794851d2e23b18d67e6d440ce883b9906d65037d

629ca39d2c90ff8b343ba1f4cfae11bbc2f61ca6bae80bd093f22efbcf4e4770

633875ce353391ea8bd4c92d8f3f57a525ff0abf9eba8d78528de616b1ee7118

eadd9c3e3f7a1c5e008ca157cb850aa72d283f702da2ab4daf0e4af4d926ab3e

C2 服务器域名

llkeyvost.ddns[.]net

fiordmoss.ddns[.]net

winterknowing.ddns[.]net

weeklyoptional.ddns[.]net

ltkwark.ddns[.]net

ollymap[.]pw

wleak[.]pw

古斯[.]pw

附录 B - SMS 命令

附录 C - PlainGnome 命令

PlainGnome 支持的命令。请注意,最后两个命令仅出现在后续示例中。

附录 D - 基础设施重叠

下表详细说明了已知的 Gamaredon 桌面 C2 顶级域名之间的重叠,包括使用 ddns[.]net 作为桌面 C2,以及移动 ddns[.]net C2 域名。Gamaredon 移动 C2 域名中普遍存在的一个命名惯例是使用两个随机单词,例如 fiordmoss.ddns[.]net。llkeyvost.ddns[.]net 或 wwkravs.ddns[.]net 等较新的域名反映了从成对单词向更抽象、可能更随机的域名模式的转变。

该表表明,Gamaredon 对移动和桌面工具的 C2 服务器通用的 IP 地址空间的使用不一致,并且在与最近的 BoneSpy 样本以及 PlainGnome 相关的域中变得更加普遍。