伊朗APT组织APT34早期基础设施特征曝光

基础设施设置和域行为

2024年末,该域名biam-iraq[.]org首次被发现解析至由 Host Sailor 托管的基础设施。该域名与伊拉克一所合法学术机构的名称非常相似。十天内,该域名迁移至 M247 IP(38.180.18[.]189),并持续存在超过四个月——这一时间线表明该域名处于行动前阶段。

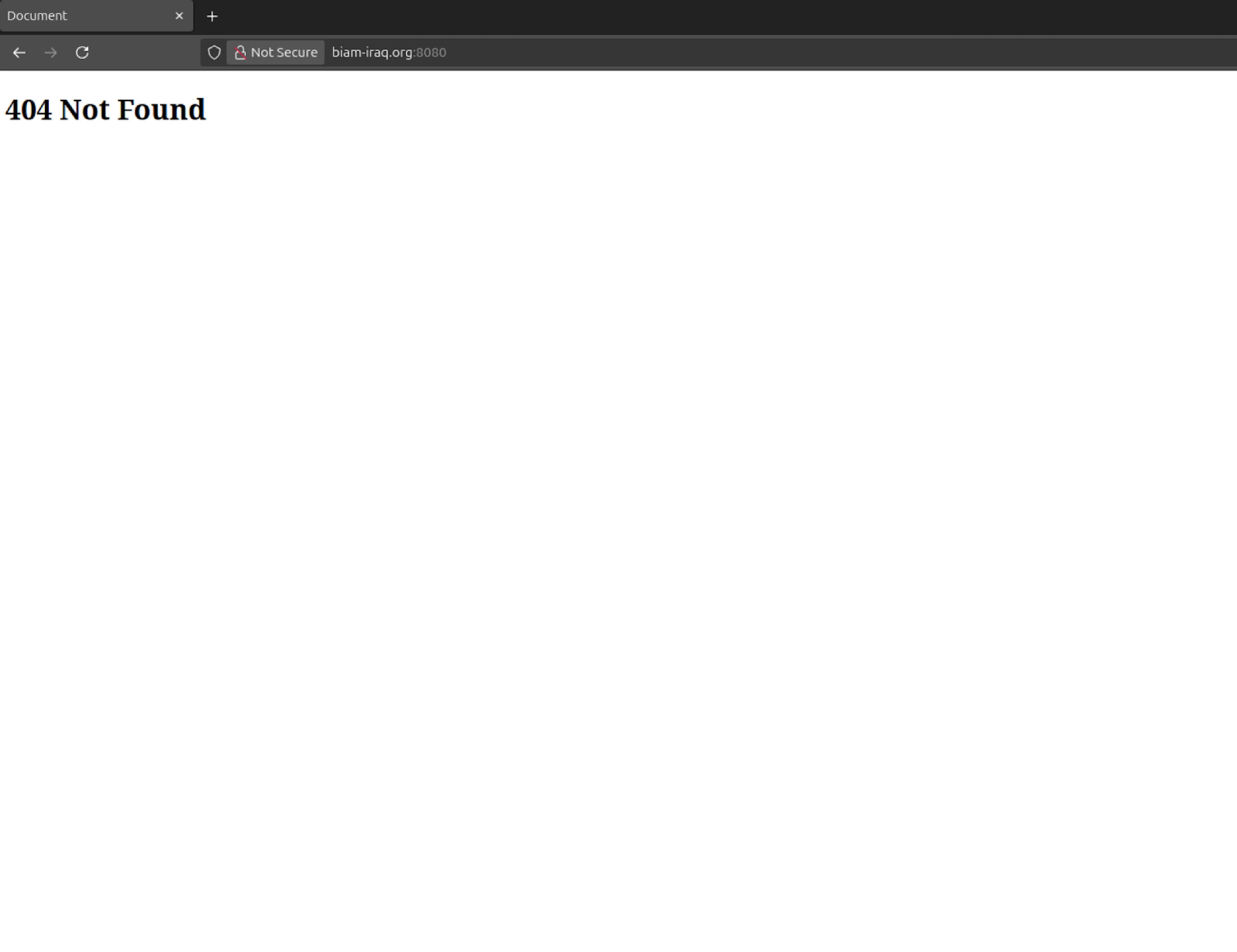

2025年3月18日,它迁移至38.180.140[.]30,同样位于 M247 下。该服务器在端口 1 上响应 HTTP 请求时,8080返回404 Not Found页面,标题为“ Document ”。

该港口最后一次出现是在 4 月 16 日。

图 1:端口 8080 诱饵响应来自38.180.140.30

这种行为并非该服务器独有。2025 年 3 月的ThreatBook报告将同样的 404“文档”模式与 APT34 基础设施联系起来。虽然该页面功能上无任何异常,但它在不相关的攻击活动中的一致性表明,攻击者使用了首选服务器模板或工具包——一种可以主动监控的模板或工具包。

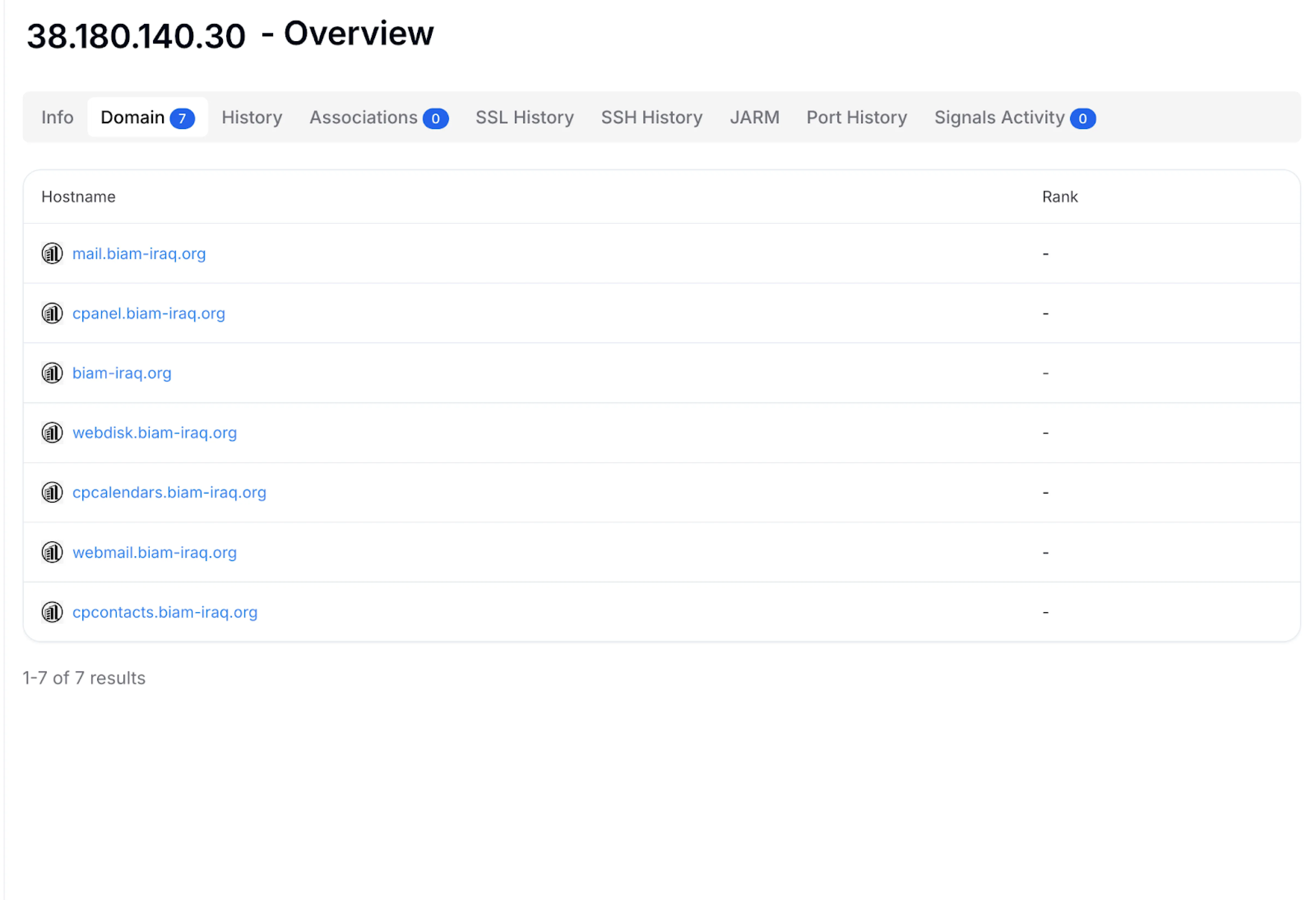

此期间的被动 DNS 记录显示,下有多个子域biam-iraq[.]org,包括mail.、、webmail.和cpanel.,cpcontacts.虽然这些子域在分析时未提供活动内容,但命名约定表明已准备好进行凭证收集或网络邮件模拟 - 这些策略通常用于支持网络钓鱼或初始访问。

Open: figure_2_subdomains_observed_under_biam_iraq_org_while_resolving_to_38_180_140_30_3x.webp

图 2:biam-iraq[.]org解析至时观察到的子域名38.180.140[.]30

英国会计与管理协会(BIAM ) 提供金融和工商管理方面的培训课程和国际认证。虽然没有迹象表明该组织直接成为攻击目标,但其名称和学术定位使其很可能适合用于旨在融入可信环境的基础设施。

APT34,又名 OilRig,疑似伊朗威胁组织,与针对教育机构、政府部门、能源公司、电信运营商和非政府组织的访问操作有关。其过去的攻击活动以定制基础设施、长期部署以及根据目标行业调整域名主题为特色。

在域名的临时活动期间,其基础设施(包括.189和.140.30IP)一直托管在 M247 Europe SRL 内。截至撰写本文时,最终服务器仍然可访问。在域名迁移到新 IP 期间,我们观察到一组并行的域名,这些域名使用**.eu**顶级域名,并标榜自己是英国科技公司。

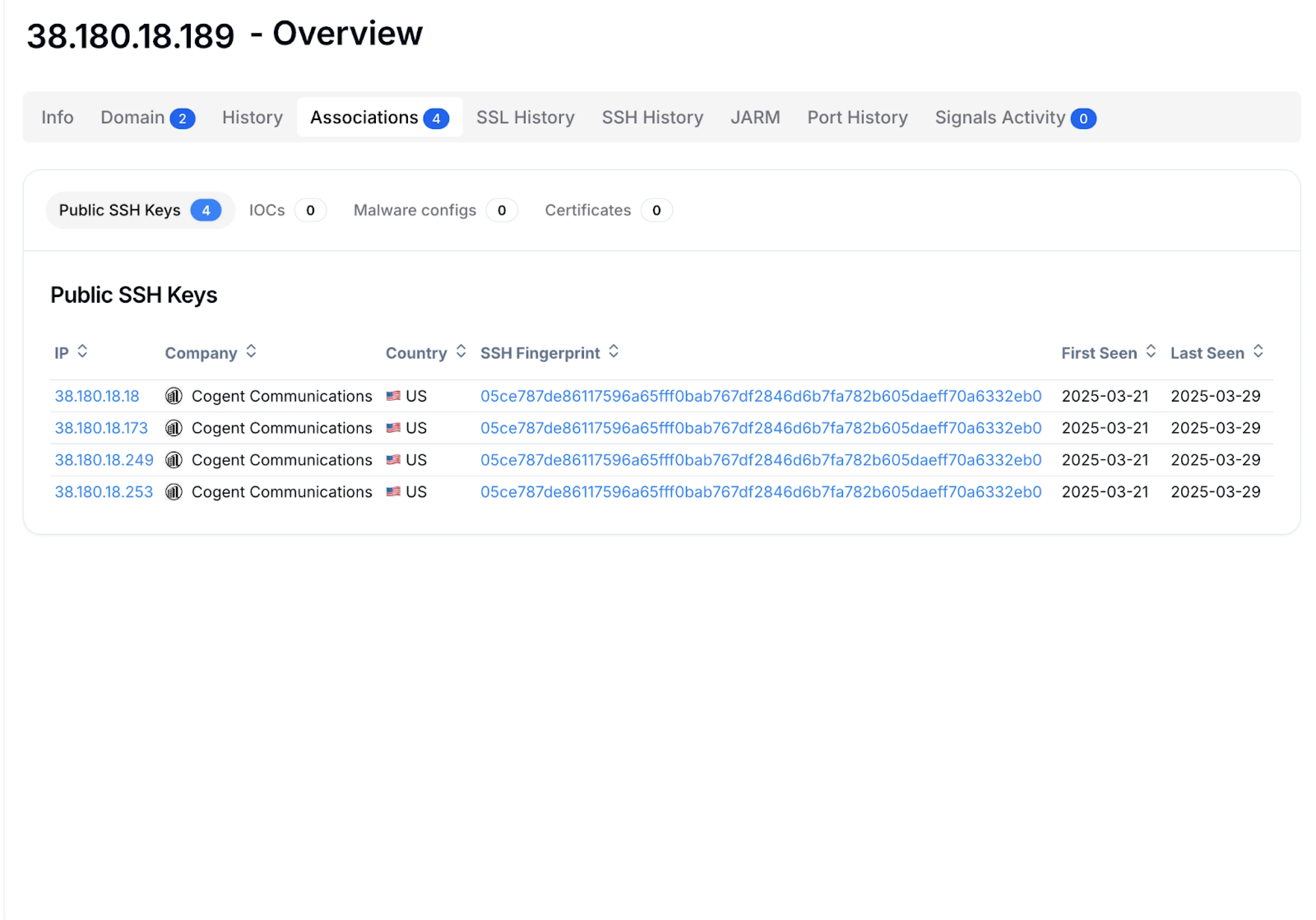

跨基础设施的 SSH 密钥重用

在迁移到最终 IP 地址后不久biam-iraq[.]org,在同一 M247 网络上托管的另外四台服务器上发现了独特的 SSH 指纹。该指纹05ce787de86117596a65fff0bab767df2846d6b7fa782b605daeff70a6332eb0此前已在之前的 M247 IP 地址 上出现过38.180.18[.]189,该域名之前已在该 IP 上解析过。

所有四个 IP 均于2025 年 3 月 21 日开始返回相同的指纹,且活动持续至3 月 29 日。每个 IP 都暴露了相同的 SSH 标语:SSH-2.0-OpenSSH_8.0。此指纹在不同的 ASN 之间重复使用,表明存在共享的配置例程。

监控此指纹(无论是历史上还是未来)都可以帮助发现相关基础设施,无论 DNS 解析或主动有效载荷传递如何。

Open: figure_3_ssh_fingerprint_and_overlapping_ips_observed_on_38_180_18_189_3x.webp

图 3:在 38.180.18[.]189 上观察到的 SSH 指纹和重叠 IP。

SSH 密钥重用在跨时间和跨基础设施层进行跟踪时尤其有用。结合域结构或 HTTP 行为等其他特性,它可以支持集群、优先级排序,以及对可能由同一操作员配置的未来资产的早期检测。

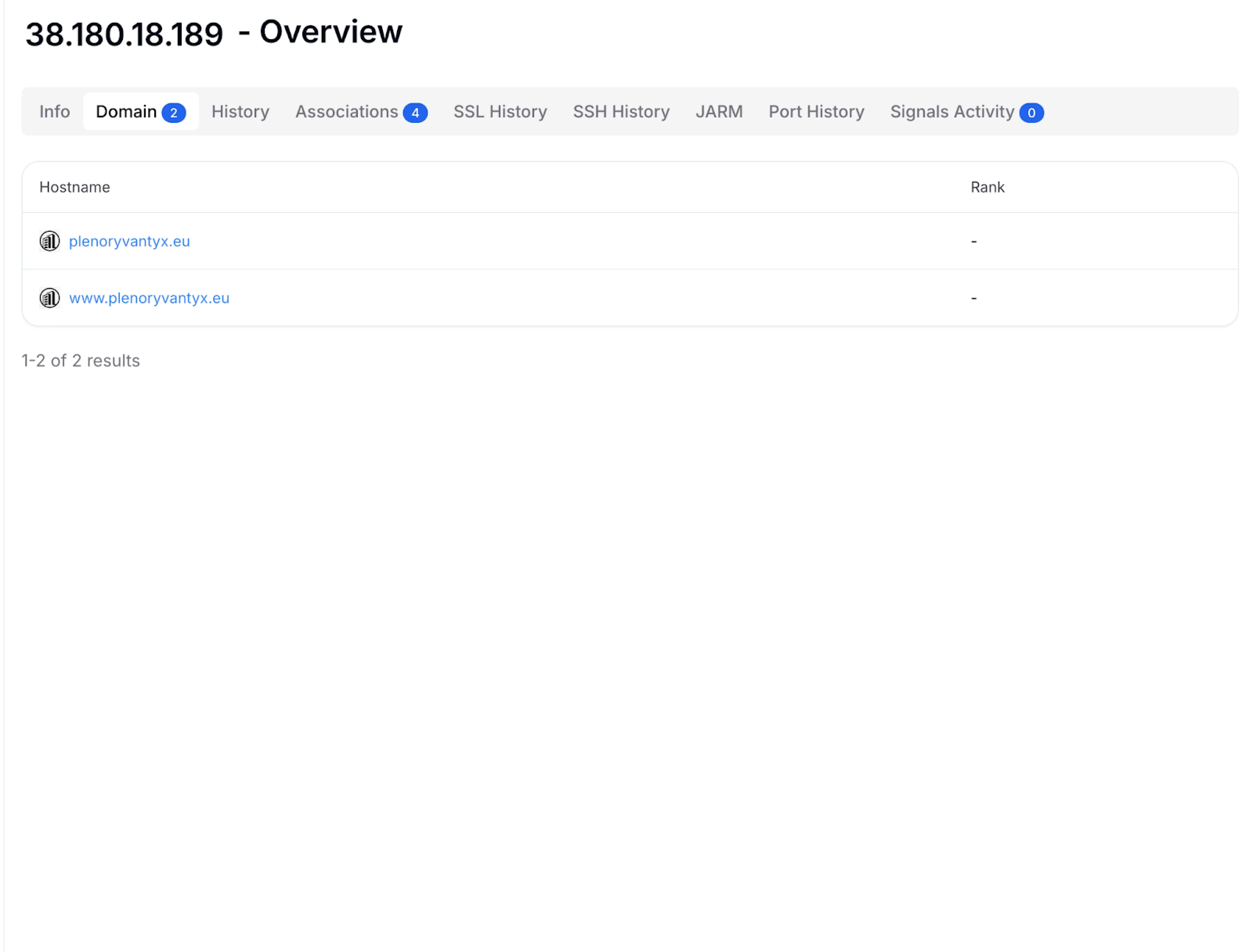

相关 .eu 基础设施和主题模式

多个 .eu 域名开始解析至38.180.18[.]189,该域名与之前链接到长期暂存基础设施的 M247 服务器相同。这些域名包括plenoryvantyx[.]eu、zyverantova[.]eu、valtryventyx[.]eu、valtorynexon[.]eu和axoryvexity[.]eu。

每个组织都使用看似随机的名称,与现实世界的组织或主题参考没有明确的联系。

Open: figure_4_eu_domains_resolving_to_38_180_18_189_in_march_2025_3x.webp

图 4:2025 年 3 月 .eu 域名解析至 38.180.18[.]189

所有域名均通过PDR Solutions (US) LLC注册,并指向regway[.]com 作为其域名服务器。TLS 证书通过 Let's Encrypt 颁发,使用每个域名作为主体通用名称。

结合起来,这些指标——域名、注册商、DNS 基础设施和证书模式——可以支持使用类似的配置行为来识别其他基础设施。

伪造公司简介和公众知名度

在分析时,只有其中一个域名plenoryventyx[.]eu返回了实际网页。该页面显示为一家名为 Sphere Spark 的数字营销公司,其中包含通用的品牌语言和库存图片。该网站包含诸如“欢迎来到 Sphere Spark”等标题、对其营销能力的描述,以及针对企业客户量身定制的数字化转型战略的参考。

Open: figure_5_web_content_hosted_at_plenoryventyx_eu_in_april_2025_3x.webp

图 5:2025 年 4 月 plenoryventyx[.]eu 托管的网络内容

谷歌搜索该域名后,出现了两个独立的网站标签:Sphere Spark 和 BioVersa Dynamics。后者声称自己也是一家位于英国的科研机构,这表明其索引子页面上的品牌标识不一致。

与该基础设施相关的其他域名,例如valtorynexon[.]eu和zyverantova[.]eu,搜索结果指向虚构的软件开发公司,包括“ZenStack Technologies”和“Dynamic Byte Systems”。所有这些公司都声称在英国运营,并使用了“定制解决方案”、“尖端创新”和“数字化转型”等典型的行业流行语,但找不到任何公司注册记录、商业列表或联系信息来验证它们的存在。

图 6:搜索引擎索引揭示了英国科学、营销和软件实体的虚假品牌

图 7:搜索引擎对 plenoryvantyx 的搜索结果。

只有一个域名返回了实时网络内容,但在整个集群中,多个网站出现在搜索引擎中,并带有匹配的品牌和语言。每个网站都伪装成不同类型的公司,从科研到市场营销和软件开发,不一而足。这些幌子使这些域名看起来合法,尽管它们本质上是虚假的。

考虑到这些特点、连贯但虚构的品牌、共享的 SSH 密钥、一致的证书模式和注册商选择,防御者拥有一套有用的指标模式,可以主动追踪类似的恶意基础设施。

下一节概述了具体的监控机会和检测策略,以便在相关资产投入运营之前将其暴露出来。

检测和监控机会

本文概述的基础设施为检测和长期监控提供了多种机会。虽然在分析时,所涉及的服务器并未主动传播恶意软件,但 HTTP 响应行为、SSH 指纹重用和命名约定等技术特征为防御者提供了持久的信号,可以在类似资产投入运营之前将其暴露出来。

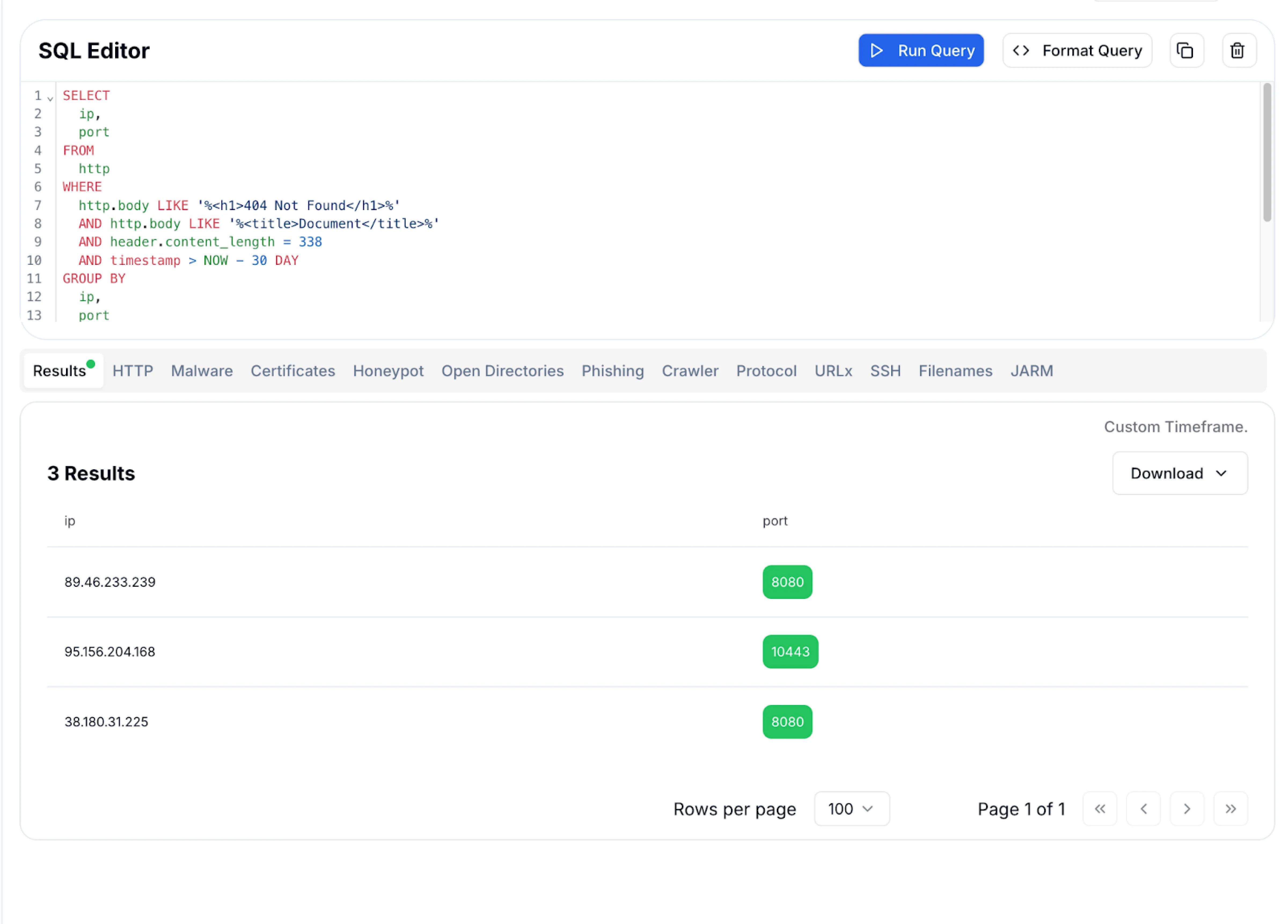

以下是两个HuntSQL™查询,防御者可以在 Hunt.io 中立即使用它们来开始控制这些行为。

HTTP 标题和 404 正文模式

关联的服务器biam-iraq[.]org通过一个静态 HTML 页面响应了 8080 端口上的 HTTP 请求,该页面显示“404 Not Found”消息和标题“Document”。该页面还包含一个固定的 Content-Length 值。虽然该页面并非一个功能性错误页面,但上述信息可用于发现类似的命令与控制基础设施。

图 8:Hunt.io结果显示相同 HTTP 结构的历史匹配

要搜索具有相同结构的服务器,可以使用以下HuntSQL™ 查询。更新时间戳范围将返回更新的结果:

SELECT ip, port, http.body

FROM http

WHERE http.title == 'Document' AND http.body LIKE '%<h1>404 Not Found</h1>%' AND header.content_length == '338'

GROUP BY ip, port, http.body

跨提供商的 SSH 指纹重用

SSH 密钥指纹05ce787de86117596a65fff0bab767df2846d6b7fa782b605daeff70a6332eb0在五台服务器上重复使用,这些服务器均托管在 M247 网络上。这种行为通常反映了共享配置工作流程,可用于发现由同一运营商管理的其他基础设施。

以下 HuntSQL 查询可识别当前暴露相同指纹的其他 IP:

SELECT ip, port

FROM ssh

WHERE rsa_sha256 == 'CE25B9D48B7F04AE2C1C3D729C10F41C4D5D2E7C260AD6D5446E3CC5E9F61281'

GROUP BY ip, port

与此活动相关的基础设施遵循可重复的模式。域名通过同一提供商注册,指向共享的域名服务器,并解析到在多个托管提供商之间重复使用单个 SSH 密钥的 IP。

端口 8080 上的 HTTP 行为,返回一个通用的“404 Not Found”页面,标题为“Document”似乎旨在阻止进一步检查并掩盖底层的命令和控制活动。

最后的想法

本报告中详述的基础设施反映了精心设计的设置方案——重复使用的 SSH 密钥、一致的域名配置以及在非标准端口上进行通用 HTTP 响应。这些并非一次性的产物,而是可重复过程的一部分。及早识别这些模式,可以让防御者在基础设施投入运营之前就对其进行跟踪,而不是事后才做出响应。

值得监测以便未来跟踪的指标和行为:

- 跨不相关的 IP 范围或 ASN 重复使用 SSH 密钥指纹

- 通过 PDR Solutions (US) LLC 使用 regway[.]com 域名服务器注册的域名

- Web 服务器在非标准端口(例如 8080)上响应,其中 Document 作为 HTML 标题,正文中显示 404 Not Found

- 外观随机的 .eu 域名,没有搜索可见性或模仿科技或研究公司的占位符内容

这些信号共同为在类似基础设施投入运营之前进行跟踪提供了实用的蓝图。

类似 APT34 的基础设施网络可观察指标和攻击指标 (IOC)

| IP 地址 | 域名 | 托管公司 | 地点 |

|---|---|---|---|

| 38.180.140[.]30 | biam-iraq[.]org <br>mail.biam-iraq[.]org <br>cpanel.biam-iraq[.]org <br>webmail.biam-iraq[.]org <br>webdisk.biam-iraq[.]org <br>cpcalendars.biam-iraq[.]org <br>cpcontacts.biam-iraq[.]org | M247欧洲有限公司 | 英国 |

| 38.180.18.189 | plenoryvantyx[.]eu | M247欧洲有限公司 | 是 |

| 38.180.18[.]18 | axoryvexity[.]eu | M247欧洲有限公司 | 是 |

| 38.180.18[.]173 | valtorynexon[.]eu | M247欧洲有限公司 | 是 |

| 38.180.18[.]249 | zyverantova[.]eu | M247欧洲有限公司 | 是 |

| 38.180.18[.]253 | valtryventyx[.]eu | M247欧洲有限公司 | 是 |