行政威胁形势报告 – 台湾

网络威胁者为何瞄准台湾?

地缘政治紧张局势

两岸关系与战略伙伴关系:持续的紧张关系助长了持续的间谍活动,而台湾与主要大国(如美国)的联盟进一步增加了民族国家监视和干涉。

经济和工业重要性

高科技制造和全球供应链角色:台湾在半导体和电子产品生产方面的领导地位吸引了工业间谍活动,因为危害本地公司可以让网络犯罪分子和外国对手更广泛地接触全球合作伙伴和客户。

知识产权 (IP) 盗窃

创新和先进工艺:该国在半导体和电子产品方面的密集研发,加上专业的制造技术,使其商业机密和知识产权对于寻求节省创新成本的威胁行为者来说特别有价值。

金融动机

富裕的经济和加密/金融科技增长:台湾强劲的金融业和蓬勃发展的金融科技行业为勒索软件、欺诈和洗钱提供了有利可图的目标,尤其是在加密货币相关平台。

战略和军事意义

国防基础设施和政治影响:威胁行为者专注于窃取敏感的国防数据或破坏军事行动;他们还开展旨在左右公众舆论和破坏政府稳定的影响活动。

区域和全球影响力

邻近和技术伙伴关系:由于台湾在区域网络和国际供应链中发挥着核心作用,因此危害当地实体可以成为渗透全球跨国组织和关键基础设施的垫脚石。

暗网趋势

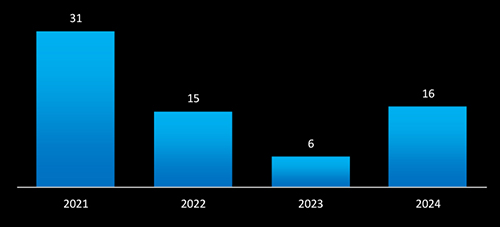

2024 年,针对台湾的攻击活动在前两年暂停后增加到 16 次,反映出威胁行为者重新关注台湾。这种复苏凸显了威胁行为者适应不断变化的地缘政治和经济条件的速度有多快。

针对台湾的攻击活动

在 CYFIRMA 观察到的活动中,俄罗斯行为者通常专注于经济驱动的网络犯罪和地缘政治破坏,而 Lazarus 等朝鲜团体则追求创收攻击来资助国家目标。民族国家和高度组织化的团体的主导地位凸显了台湾产业尤其是半导体和先进制造业的战略价值。

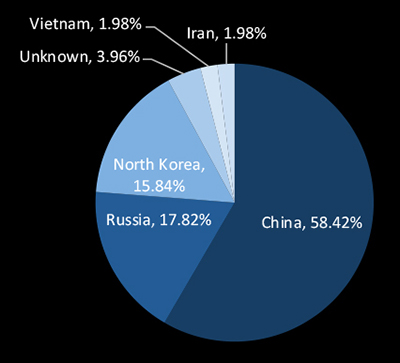

针对台湾的威胁行为者来源

台湾的地缘政治风险因素

- 海峡两岸紧张局势:持续的主权争端加剧了军事、经济和网络对抗。

- 对大国的战略价值:其半导体产业和与美国的关系加剧了与北京的竞争。

- 外交孤立:有限的正式承认迫使其依赖非正式联盟,使国际支持变得复杂。

- 灰色地带战争:网络攻击、虚假信息和经济胁迫在没有公开冲突的情况下破坏了稳定。

- 国内政治动态:内部争论可能造成两极分化,并容易受到外部影响。

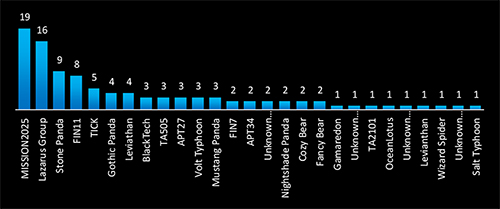

MISSION2025、Lazarus Group、Stone Panda 和Fn1是针对台湾最活跃的威胁行为者,其行为既有国家支持的间谍活动,也有出于经济动机的网络犯罪。朝鲜和俄罗斯 APT 组织的参与表明,这些组织正在齐心协力窃取知识产权、破坏供应链并破坏关键业务。

可疑威胁行为者

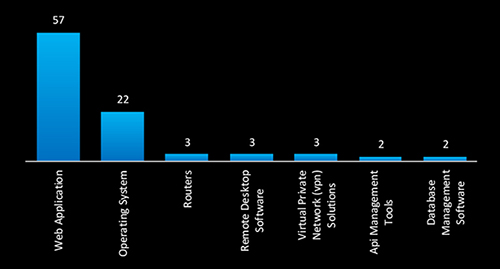

在 CYFIRMA 观察到的活动中,Web 应用程序 (57) 和操作系统 (22) 仍然是主要攻击面,突显出对面向 Web 的漏洞和系统级漏洞的持续关注。同时针对路由器、VPN 解决方案、远程桌面软件和数据库管理工具的攻击表明,更深层次的渗透策略旨在破坏核心基础设施和基于凭证的访问。

最受攻击的技术

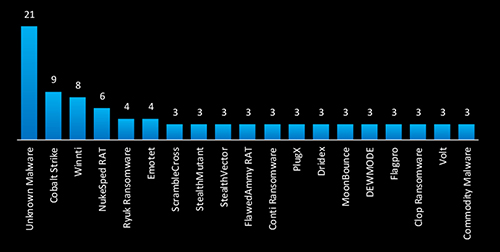

在 CYFIRMA 观察到的针对台湾的活动中,未知恶意软件以 21 个实例领先,表明使用自定义或不断发展的威胁来逃避检测。Cobalt Strike (9) 的突出表明老练的对手利用攻击性安全框架进行持久性和横向移动。Winnti、NukeSpeed RAT 和 Ryuk 勒索软件凸显了国家支持的间谍活动和以经济为动机的网络犯罪的混合,可能涉及朝鲜的行为者。此外,Emotet、ScrambleCross 和 Conti 勒索软件反映了凭证盗窃、僵尸网络操作和高影响勒索软件攻击的混合。PlugX、MoonBounce 和 FlawedAmmy RAT 的存在表明继续关注长期网络渗透。

最常观察到的恶意软件

逐年增长:高

2023 年,CYFIRMA 记录了 4,723 名经过验证的勒索软件受害者,而 2024 年,这一数字增加到 5,123 名,所有行业同比增长 8.5%。

2023 年初,Hive 被攻陷导致勒索软件活动暂时放缓。然而,随后 Cl0p 利用 MOVEit 漏洞推动勒索软件活动激增。

同样,2024 年初由 LockBit3 被取缔所导致的放缓也是短暂的,因为关联公司转向了其他勒索软件即服务 (RaaS),而 RansomHub 迅速出现以填补 RaaS 生态系统的空白。

针对台湾的勒索软件攻击持续不断,2024 年受害者人数为 26 人,几乎与 2023 年的 24 起案件持平。这表明威胁行为者继续以台湾的公司为目标,利用勒索软件进行金融勒索、运营中断和数据盗窃。尽管没有显着下降,但持续的攻击量表明存在持续的、精心策划的威胁,可能是由勒索软件即服务 (RaaS) 操作和有针对性的供应链入侵推动的。

台湾的勒索软件受害者

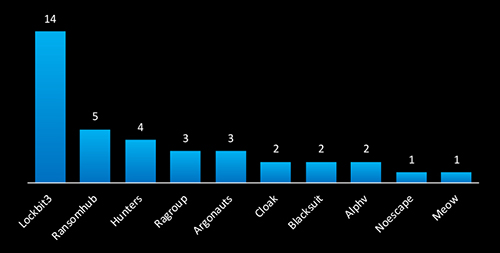

针对台湾的主要勒索软件组织

LockBit(14 名受害者)和 RansomHub(5 名受害者)成为 2024 年针对台湾的最活跃的勒索软件团伙,其次是 Hunters、Ragroup 和 Argonauts。像 LockBit3 这样的老牌 RaaS 运营与新兴团体的存在凸显了勒索软件威胁的多样性和持久性。这些攻击专注于数据泄露、金融勒索和运营中断,对该国的供应链和制造流程构成重大风险。

总体而言,2024年台湾91个黑帮中,有13个有受害者,参与率为14%。

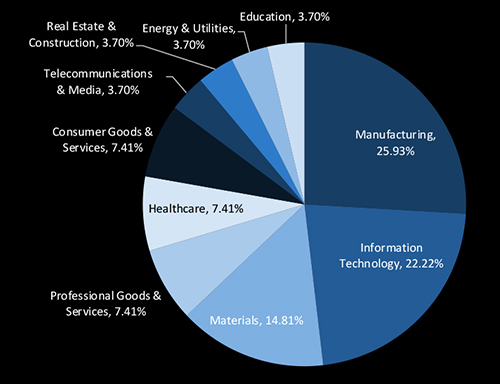

2024 年勒索软件攻击目标行业 - 台湾

制造业 (25.93%) 和信息技术 (22.22%) 位居 2024 年台湾勒索软件攻击目标榜首,反映出攻击者对破坏关键供应链和损害高价值知识产权的浓厚兴趣。材料 (14.81%)、医疗保健、专业商品和服务以及消费品和服务 (各占 7.41%) 也面临着显著的威胁,表明攻击者正在将重点扩大到重要基础设施和服务行业。同时,电信和媒体、房地产和建筑、能源和公用事业以及教育各占 3.70%,表明目标不断扩大。这些发现凸显了针对每个行业的勒索软件攻击的普遍性和战略性。

台湾网络威胁形势的新趋势

国家支持的间谍活动和供应链攻击

- 朝鲜的 APT 正在加大网络间谍活动力度,重点是盗窃知识产权和破坏关键基础设施。

- 半导体和高科技供应链仍然是主要目标,对手利用第三方供应商并在关键技术中插入后门。

勒索软件的演变和云漏洞

- 攻击者正在转向双重/三重勒索策略,针对制造业、IT 和医疗保健行业,以造成最大的财务和运营影响。

- 云配置错误、VPN 漏洞和远程协作工具被利用来实现持续访问和数据泄露。

自定义恶意软件和高级攻击技术

- 未知和多态恶意软件的增加表明对手正在迅速发展其工具集以绕过传统防御。

- 攻击性安全框架(例如 Cobalt Strike、PlugX)的滥用表明威胁行为者具有高度组织性和持久性。

运营技术 (OT) 和物联网风险

- 威胁行为者越来越多地将目标对准制造业、能源和电信领域的工业控制系统和物联网设备,目的是破坏和长期访问。

- 对互联基础设施的攻击凸显了更强大的隔离和端点安全的迫切需求。

社会工程学和高管层威胁

- 有针对性的鱼叉式网络钓鱼活动正在利用地缘政治叙述和文化策略来攻击高价值目标,特别是高管和研发领导者。

- 凭证盗窃和商业电子邮件泄露 (BEC) 攻击被用来渗透金融交易和敏感通信。

使用Crypters-And-Tools处理恶意文件-390x220.jpg)